Activer le connecteur Mobile Threat Defense dans Intune

Microsoft Intune pouvez intégrer des données d’un partenaire MtD (Mobile Threat Defense) pour les utiliser par les stratégies de conformité des appareils et les règles d’accès conditionnel des appareils. Vous pouvez utiliser ces informations pour mieux protéger les ressources d’entreprise comme Exchange et SharePoint, en bloquant l’accès à partir d’appareils mobiles compromis.

Après avoir configuré votre partenaire MTD et configuré le connecteur Intune dans la console partenaire MTD, vous pouvez activer la connexion MTD pour cette application partenaire MTD à partir du centre d’administration Intune.

S’applique à :

- Tous les partenaires Intune Mobile Threat Defense.

Pour activer correctement le connecteur Mobile Threat Defense, vous devez utiliser un compte auquel est attribué des autorisations de contrôle d’accès en fonction du rôle (RBAC) équivalentes au rôle d’administrateur intégré Endpoint Security Manager pour Intune. Si vous utilisez un rôle personnalisé, vérifiez qu’il inclut les droits Lecture et Modification pour l’autorisation Intune Mobile Threat Defense.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Administration client>Connecteurs et jetons>Protection contre les menaces mobiles.

Dans le volet Mobile Threat Defense, sélectionnez Ajouter.

Pour le connecteur Mobile Threat Defense à configurer, sélectionnez votre solution partenaire MTD dans la liste déroulante.

Notes

Depuis la version du service Intune d’août 2023 (2308), les stratégies d’accès conditionnel classique ne sont plus créées pour le connecteur Microsoft Defender pour point de terminaison. Depuis avril 2024 Intune version du service (2404), les stratégies d’autorité de certification classiques ne sont plus nécessaires pour les connecteurs de défense contre les menaces mobiles tiers. Si votre locataire dispose d’une stratégie d’autorité de certification classique précédemment créée pour l’intégration avec des connecteurs de défense contre les menaces mobiles Microsoft Defender pour point de terminaison ou tiers, elle peut être supprimée.

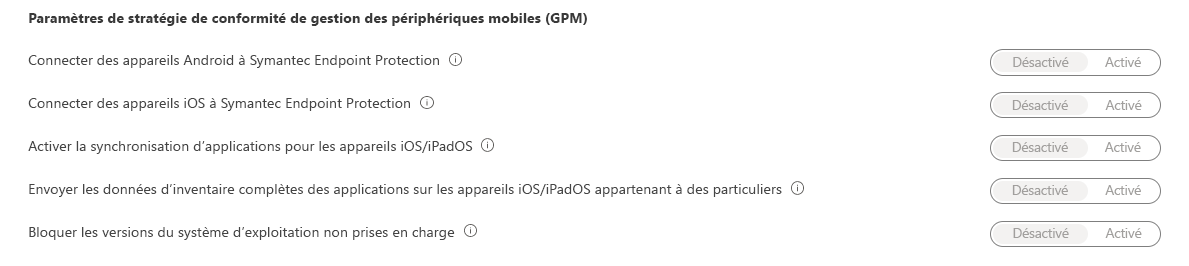

Activez les options nécessaires en fonction des besoins de votre entreprise. Les options de bascule visibles peuvent varier en fonction du partenaire MTD. Par exemple, l’image suivante montre les options disponibles pour Symantec Endpoint Protection :

Notes

Vérifiez que l’autorité MDM de votre locataire est définie sur Intune pour afficher la liste complète des options de basculement.

Les options disponibles pour les connecteurs sont divisées en trois catégories. Lorsqu’un partenaire ne prend pas en charge une catégorie, cette catégorie n’est pas disponible :

- Évaluation de la stratégie de conformité

- évaluation de la stratégie Protection d'applications

- Paramètres partagés

Activez les bascules pour les options requises par votre organization.

Connecter les versions d’appareils< Android prises en charge et les versions> ultérieures au <nom> du partenaire MTD : lorsque vous activez cette option, les stratégies de conformité utilisant la règle de niveau de menace de l’appareil pour les appareils Android (sur les versions de système d’exploitation prises en charge) évaluent les appareils, y compris les données de ce connecteur.

Connecter des appareils <iOS/iPadOS versions prises en charge> et versions ultérieures au <nom> du partenaire MTD : lorsque vous activez cette option, les stratégies de conformité utilisant la règle de niveau de menace de l’appareil pour les appareils iOS/iPadOS (sur les versions de système d’exploitation prises en charge) évaluent les appareils, y compris les données de ce connecteur.

Activer la synchronisation des applications pour les appareils iOS : autorise ce partenaire Mobile Threat Defense à demander les métadonnées des applications iOS dans Intune afin d’analyser les menaces. Cet appareil iOS doit être inscrit à mdm et fournir des données d’application mises à jour lors de l’case activée de l’appareil. Vous pouvez trouver les fréquences d’archivage standard des stratégies Intune dans Durées de cycle d’actualisation.

Notes

Les données de synchronisation des applications sont envoyées aux partenaires de défense contre les menaces mobiles à un intervalle basé sur le check-in des appareils. Il ne faut pas confondre cet intervalle avec l’intervalle d’actualisation du rapport Applications découvertes.

Envoyer des données d’inventaire d’applications complètes sur les appareils iOS/iPadOS appartenant à l’utilisateur : ce paramètre contrôle les données d’inventaire des applications que Intune partagent avec ce partenaire Mobile Threat Defense. Les données sont partagées lorsque le partenaire synchronise les données d’application et demande la liste d’inventaire des applications.

Choisissez l'une des options suivantes :

- Activé : permet à ce partenaire de défense contre les menaces mobiles de demander une liste d’applications iOS/iPadOS à Intune pour les appareils iOS/iPadOS personnels. Cette liste inclut les applications non gérées (applications non déployées via Intune) et les applications qui ont été déployées via Intune.

- Activé : les données relatives aux applications non gérées ne sont pas fournies au partenaire. Intune partage des données pour les applications déployées via Intune.

Ce paramètre n’a aucun effet sur les appareils d’entreprise. Pour les appareils d’entreprise, Intune envoie des données sur les applications gérées et non gérées lorsque ce fournisseur MTD le demande.

Bloquer les versions de système d’exploitation non prises en charge : bloquez si l’appareil exécute un système d’exploitation inférieur à la valeur de version minimale prise en charge. Les détails de la version minimale prise en charge sont spécifiés dans la documentation du fournisseur Mobile Threat Defense.

Connecter des appareils Android des versions> prises en charge au nom du< partenaire MTD pour l’évaluation de la stratégie de protection des applications : lorsque vous activez cette option, les stratégies de protection des applications utilisant la règle « Niveau de menace maximal autorisé » évaluent les appareils, y compris les données de ce connecteur.><

Connecter les versions> prises en charge des appareils< iOS au <nom> du partenaire MTD pour l’évaluation de la stratégie de protection des applications : lorsque vous activez cette option, les stratégies de protection des applications utilisant la règle « Niveau de menace maximal autorisé » évaluent les appareils, y compris les données de ce connecteur.

Pour en savoir plus sur l’utilisation des connecteurs Mobile Threat Defense pour l’évaluation des stratégies d’Intune App Protection, consultez Configurer Mobile Threat Defense pour les appareils non inscrits.

- Nombre de jours avant de considérer que le partenaire n’est pas réactif : le nombre de jours d’inactivité avant qu’Intune ne considère le partenaire non réactif en raison de la perte de connexion. Intune ignore l’état de conformité pour les partenaires MTD non réactifs.

Important

Si possible, nous vous recommandons d’ajouter et d’affecter les applications MTD avant de créer la conformité de l’appareil et les règles de stratégie d’accès conditionnel. Cela aide à garantir que l’application MTD est prête et mise à la disposition des utilisateurs finaux qui souhaitent l’installer pour pouvoir accéder à leur e-mail ou à d’autres ressources de l’entreprise.

Conseil

Vous pouvez voir l’état de la connexion et l’heure de la dernière synchronisation entre Intune et le partenaire MTD dans le volet Mobile Threat Defense.