Certification Microsoft 365 - Exemple de guide de preuve

Vue d’ensemble

Ce guide a été créé pour fournir aux éditeurs de logiciels indépendants des exemples du type de preuve et du niveau de détails requis pour chacun des contrôles de certification Microsoft 365. Les exemples partagés dans ce document ne représentent pas la seule preuve pouvant être utilisée pour démontrer que les contrôles sont respectés, mais agissent uniquement comme une ligne directrice pour le type de preuve requis.

Remarque : les interfaces, captures d’écran et documentation réelles utilisées pour répondre aux exigences varient en fonction de l’utilisation du produit, de la configuration du système et des processus internes. En outre, notez que lorsque la documentation de stratégie ou de procédure est requise, l’éditeur de logiciels indépendant doit envoyer les documents RÉELs et non les captures d’écran, comme peut-être illustré dans certains exemples.

Il existe deux sections de la certification qui nécessitent des soumissions :

- Envoi de document initial : petit ensemble de documents de haut niveau requis pour définir l’étendue de votre évaluation.

- Envoi de preuves : ensemble complet de preuves requis pour chaque contrôle dans l’étendue de votre évaluation de certification.

Conseil

Essayez l’outil d’automatisation de la conformité des applications pour Microsoft 365 (ACAT) afin d’accélérer la procédure d’obtention de la certification Microsoft 365 en automatisant la collecte des preuves et la validation du contrôle. En savoir plus sur le contrôle entièrement automatisé par ACAT.

Structure

Ce document correspond directement aux contrôles que vous allez présenter lors de votre certification dans l’Espace partenaires. Les conseils fournis dans ce document sont détaillés comme suit :

- Domaine de sécurité : les trois domaines de sécurité que tous les contrôles sont regroupés : Sécurité des applications, Sécurité opérationnelle et Sécurité et Confidentialité des données.

- Contrôle(s) : = Description de l’activité d’évaluation : ces contrôles et le nombre associé (No.) sont directement extraits de la liste de contrôle de certification Microsoft 365.

- Intention : = l’intention de la raison pour laquelle le contrôle de sécurité est inclus dans le programme et le risque spécifique qu’il est destiné à atténuer. L’espoir est que cette information fournira aux éditeurs de logiciels indépendants le raisonnement derrière le contrôle pour mieux comprendre les types de preuves qui doivent être collectés et ce que les éditeurs de logiciels indépendants doivent prêter attention et avoir conscience de la production de leurs preuves.

- Exemples de recommandations en matière de preuves : = Donné pour aider à guider les tâches de collecte de preuves dans la feuille de calcul Liste de vérification de certification Microsoft 365, cela permet aux éditeurs de logiciels indépendants de voir clairement des exemples du type de preuve qui peuvent être utilisés par l’analyste de certification qui les utilisera pour déterminer avec certitude qu’un contrôle est en place et maintenu, ce qui n’est pas exhaustif par nature.

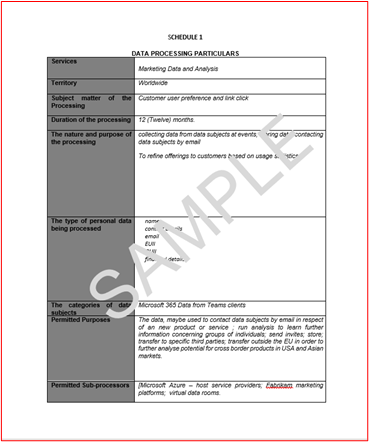

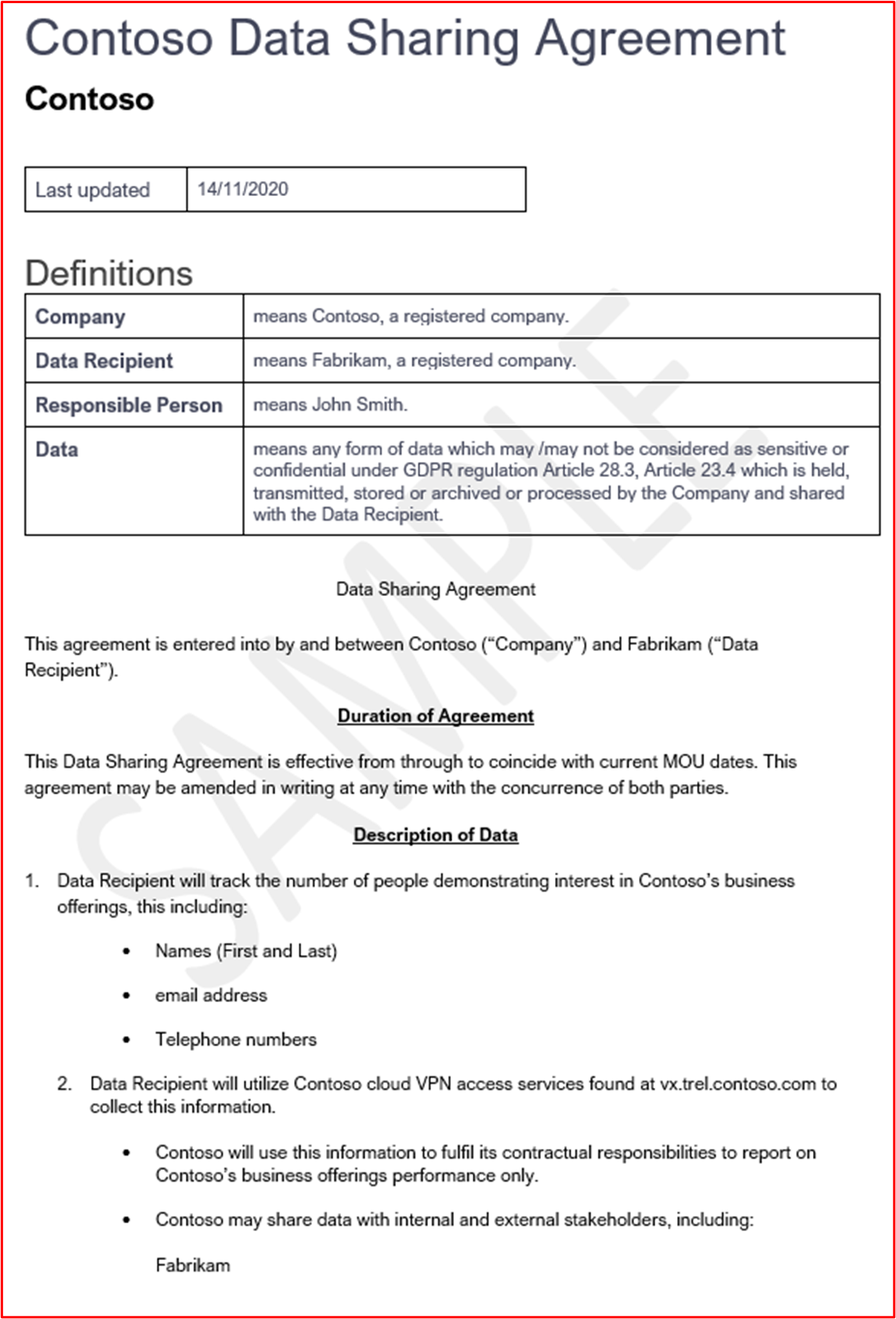

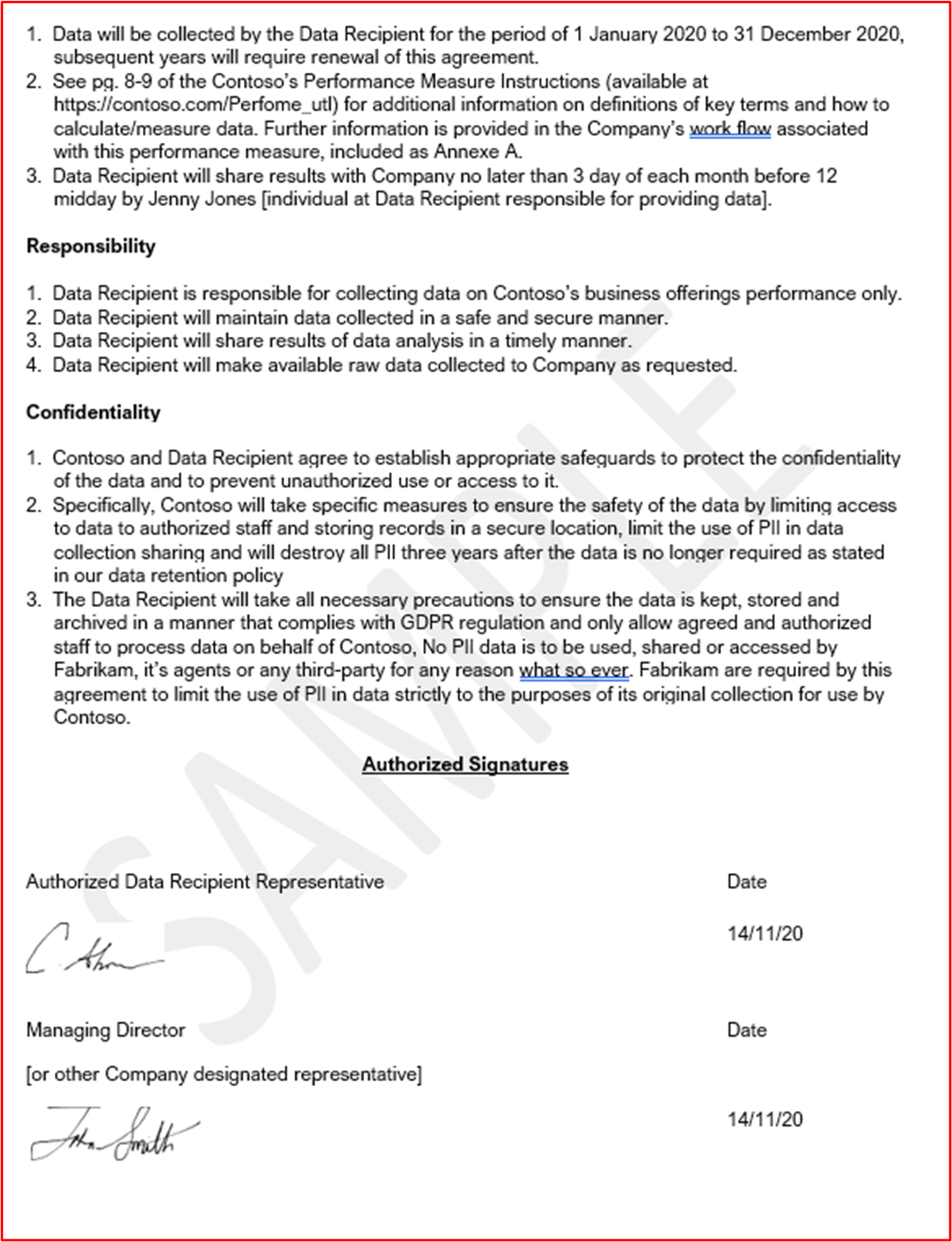

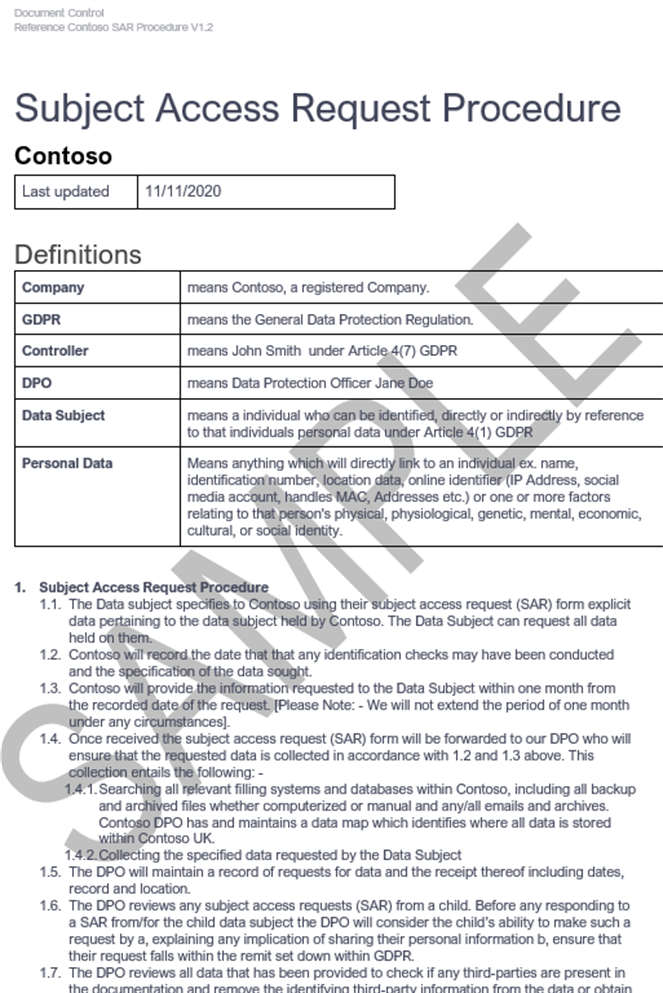

- Exemple de preuve : = Cette section donne des exemples de captures d’écran et d’images de preuves potentielles capturées sur chacun des contrôles dans la feuille de calcul De la liste de contrôle de certification Microsoft 365, en particulier pour les domaines de sécurité opérationnelle et de sécurité des données et de confidentialité (onglets dans la feuille de calcul). Notez que les informations avec des flèches rouges et des zones dans les exemples sont pour vous aider à mieux comprendre les exigences nécessaires pour répondre à n’importe quel contrôle.

Domaine de sécurité : Sécurité des applications

Contrôle 1 - Contrôle 16 :

Les contrôles de domaine Sécurité des applications peuvent être satisfaits d’un rapport de test d’intrusion émis au cours des 12 derniers mois montrant que votre application ne présente aucune vulnérabilité en suspens. La seule soumission requise est un rapport propre par une entreprise indépendante réputée.

Domaine de sécurité : Sécurité opérationnelle / Développement sécurisé

Le domaine de sécurité « Sécurité opérationnelle / Développement sécurisé » est conçu pour garantir que les éditeurs de logiciels indépendants implémentent un ensemble solide de techniques d’atténuation de la sécurité contre une myriade de menaces auxquelles sont confrontés les groupes d’activités. Il est conçu pour protéger l’environnement d’exploitation et les processus de développement logiciel afin de créer des environnements sécurisés.

Protection contre les programmes malveillants - Antivirus

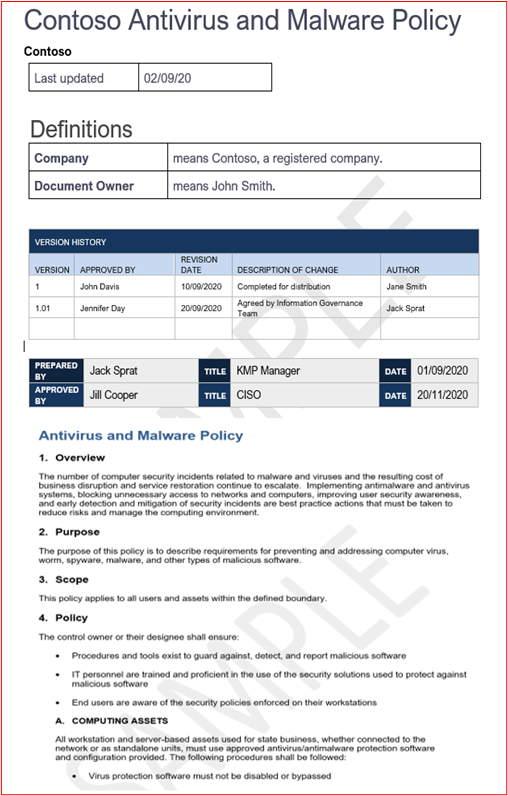

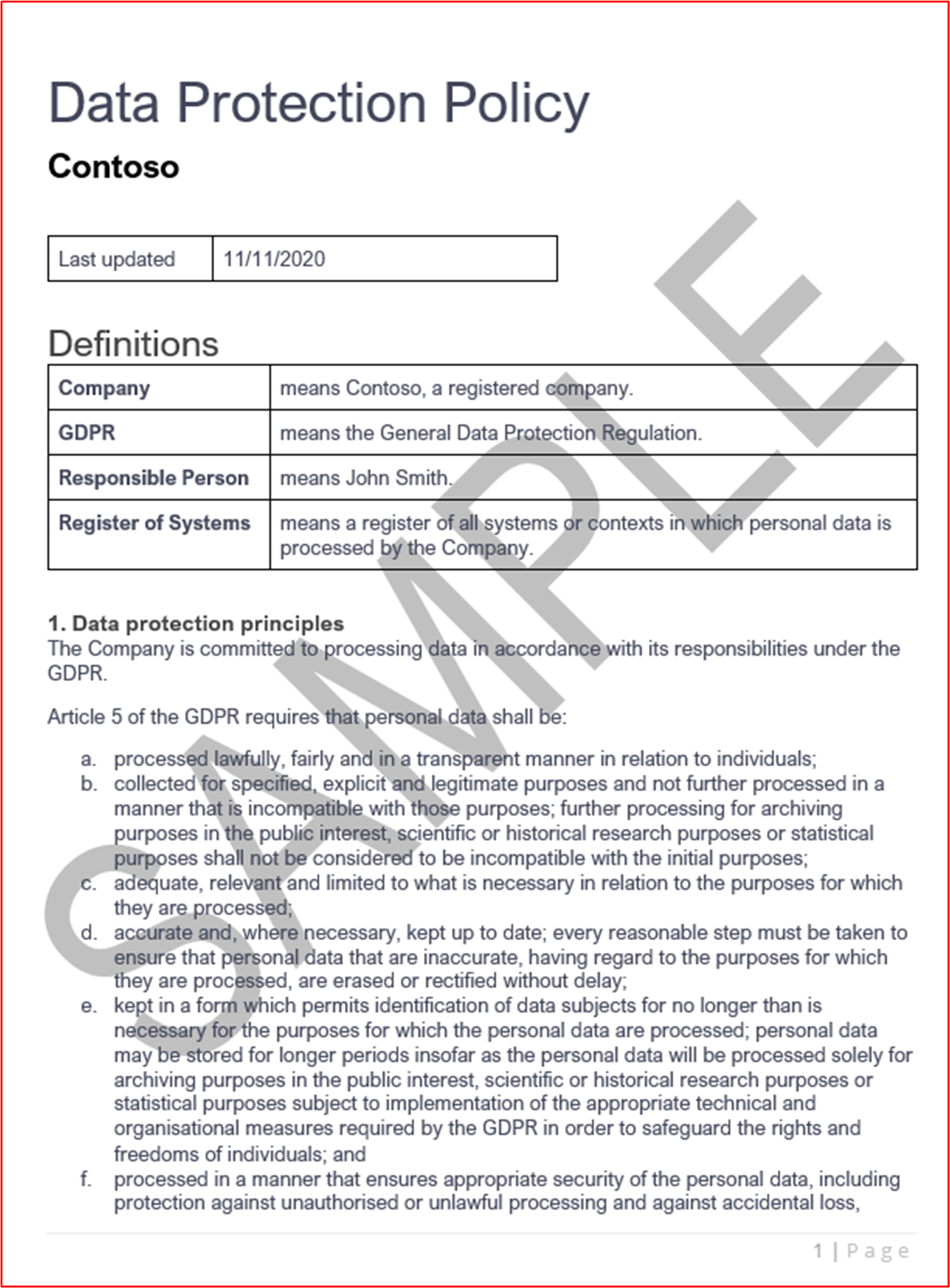

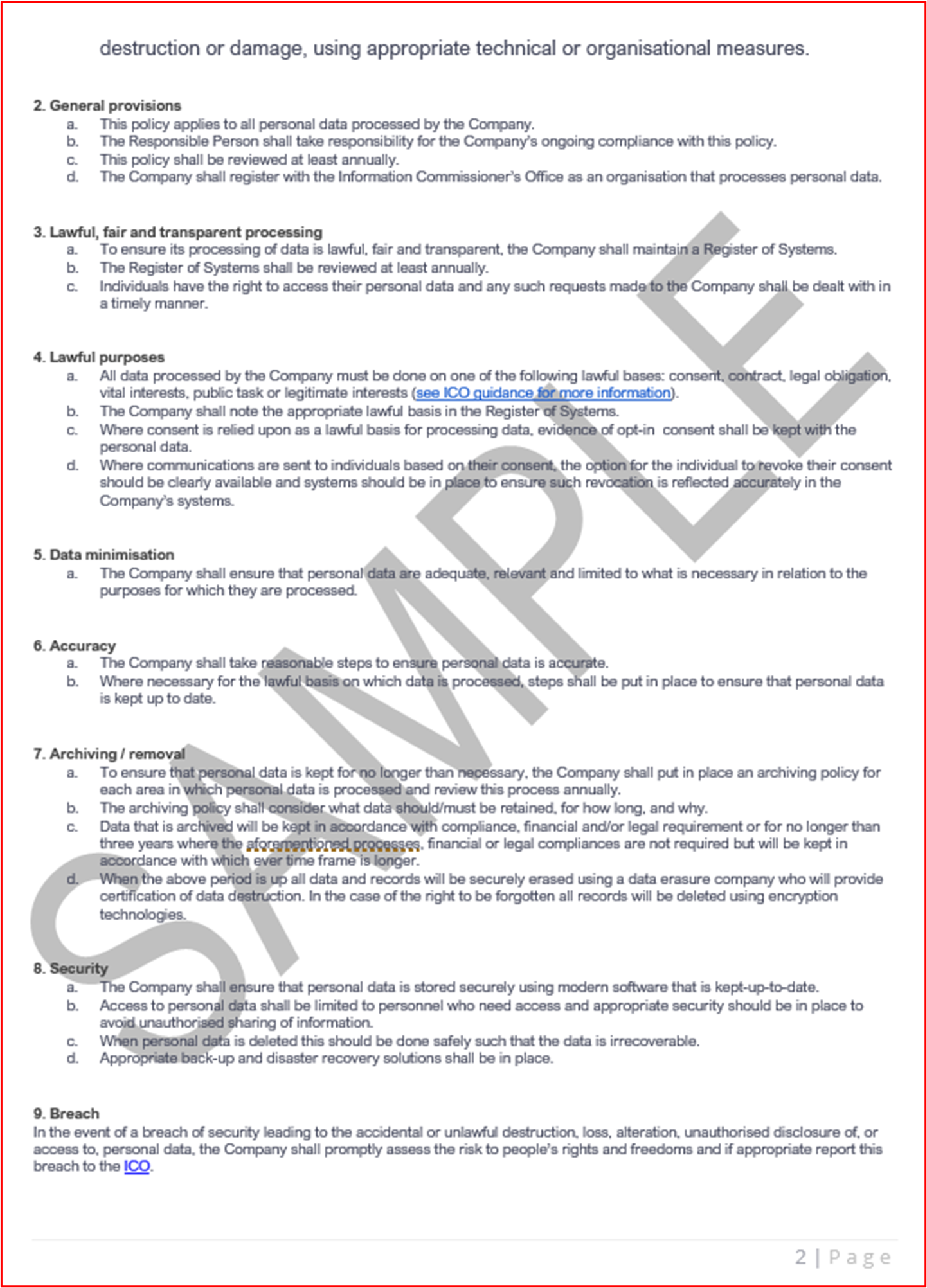

Contrôle n°1 : fournissez une documentation de stratégie qui régit les pratiques et procédures antivirus.

- Intention : L’objectif de ce contrôle est d’évaluer la compréhension par un éditeur de logiciels indépendant des problèmes auxquels il est confronté lorsqu’il considère la menace des virus informatiques. En établissant et en utilisant les meilleures pratiques du secteur dans l’élaboration d’une stratégie et de processus antivirus, un isv fournit une ressource adaptée à la capacité de ses organization à atténuer les risques auxquels sont confrontés les programmes malveillants, en listant les meilleures pratiques en matière de détection et d’élimination des virus, et fournit des preuves que la stratégie documentée fournit des conseils de sécurité suggérés pour le organization et ses employés. En documentant une stratégie et une procédure sur la façon dont l’éditeur de logiciels indépendants déploie des déconsenements anti-programmes malveillants, cela garantit le déploiement et la maintenance cohérents de cette technologie afin de réduire le risque de programmes malveillants pour l’environnement.

- Exemples de recommandations en matière de preuves : fournissez une copie de votre stratégie antivirus/anti-programme malveillant détaillant les processus et procédures implémentés au sein de votre infrastructure pour promouvoir les meilleures pratiques en matière d’antivirus/programmes malveillants. Exemple de preuve

- Exemple de preuve :

Note: Cette capture d’écran montre un document de stratégie/processus. L’objectif est que les éditeurs de logiciels indépendants partagent la documentation réelle sur la stratégie/procédure de prise en charge et ne fournissent pas simplement une capture d’écran.

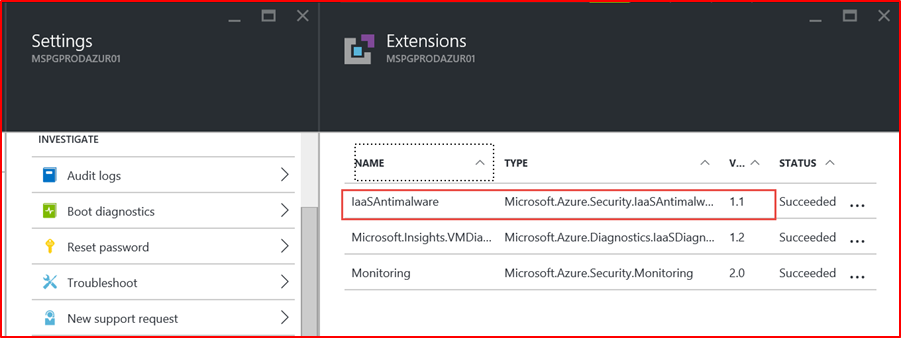

Contrôle n° 2 : fournir des preuves démontrables que le logiciel antivirus s’exécute sur tous les composants système échantillonné.

- Intention : Il est important d’avoir des protections antivirus (AV) (ou anti-programmes malveillants) exécutées dans votre environnement pour vous protéger contre les risques de cybersécurité que vous pouvez ou non connaître, car les attaques potentiellement dangereuses augmentent, à la fois en sophistication et en nombre. Le déploiement de l’antivirus sur tous les composants système qui prennent en charge son utilisation permet d’atténuer certains des risques d’introduction de logiciels anti-programme malveillant dans l’environnement. Il suffit qu’un seul point de terminaison ne soit pas protégé pour fournir potentiellement un vecteur d’attaque pour qu’un groupe d’activités prenne pied dans l’environnement. L’AV doit donc être utilisé comme l’une des nombreuses couches de défense pour se protéger contre ce type de menace.

- Exemples de recommandations en matière de preuves : pour prouver qu’une instance active d’AV est en cours d’exécution dans l’environnement évalué. Fournissez une capture d’écran pour chaque appareil de l’exemple qui prend en charge l’utilisation de l’antivirus, qui montre le processus antivirus en cours d’exécution, le logiciel antivirus est actif ou, si vous avez un console de gestion centralisé pour l’antivirus, vous pouvez être en mesure de le démontrer à partir de ce console de gestion. Si vous utilisez le console de gestion, veillez à démontrer dans une capture d’écran que les appareils échantillonné sont connectés et fonctionnent.

- Exemple de preuve 1 : la capture d’écran ci-dessous a été extraite de Azure Security Center ; elle montre qu’une extension anti-programme malveillant a été déployée sur la machine virtuelle nommée « MSPGPRODAZUR01 ».

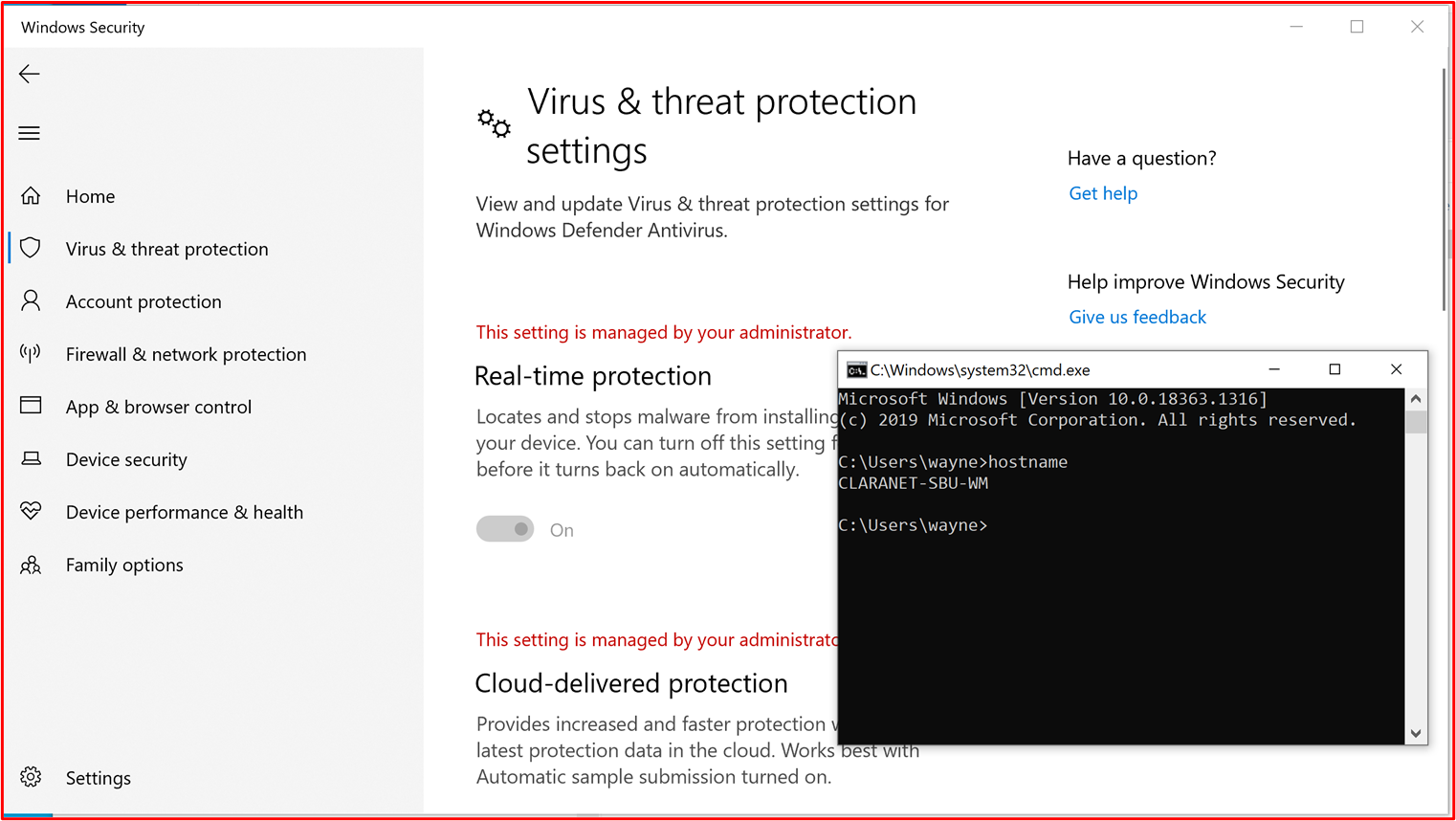

- Exemple de preuve 2

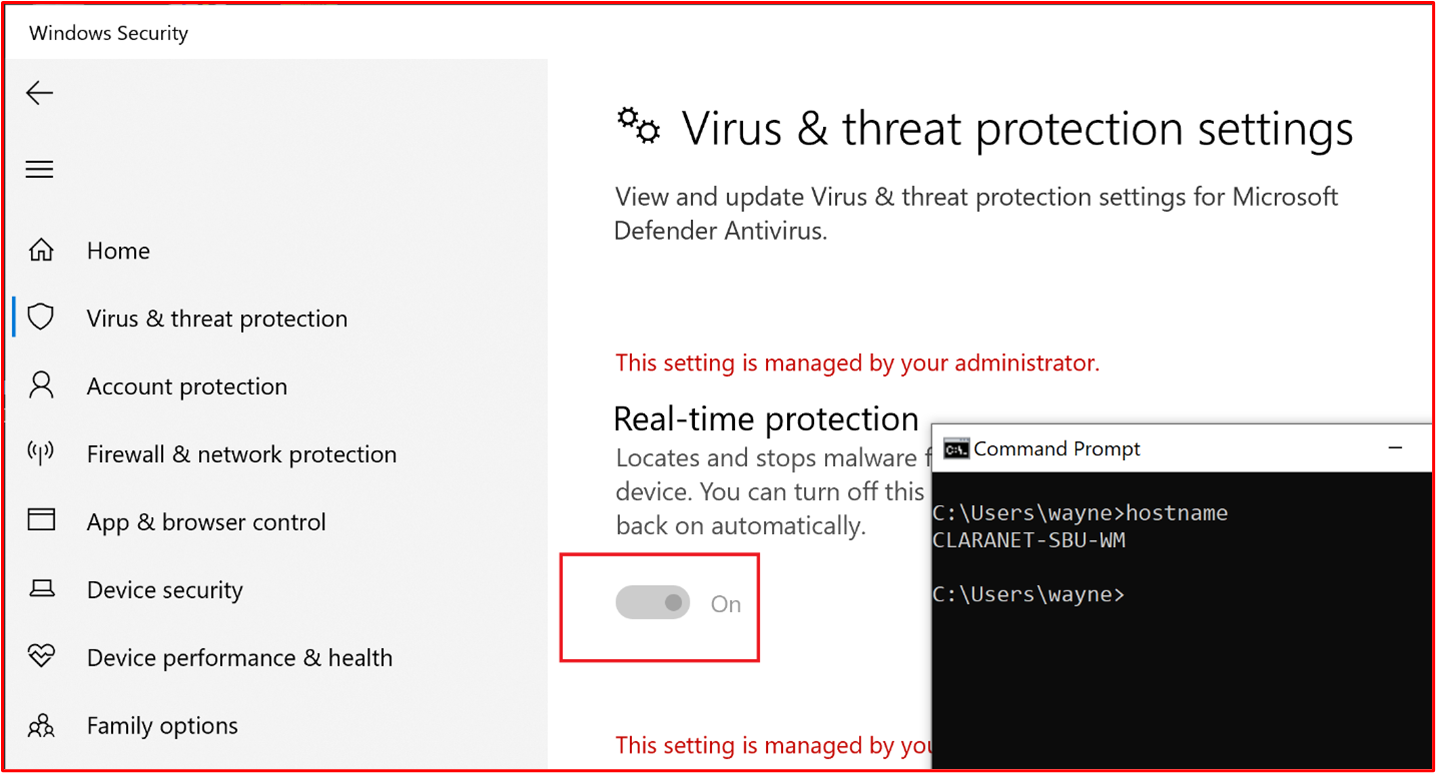

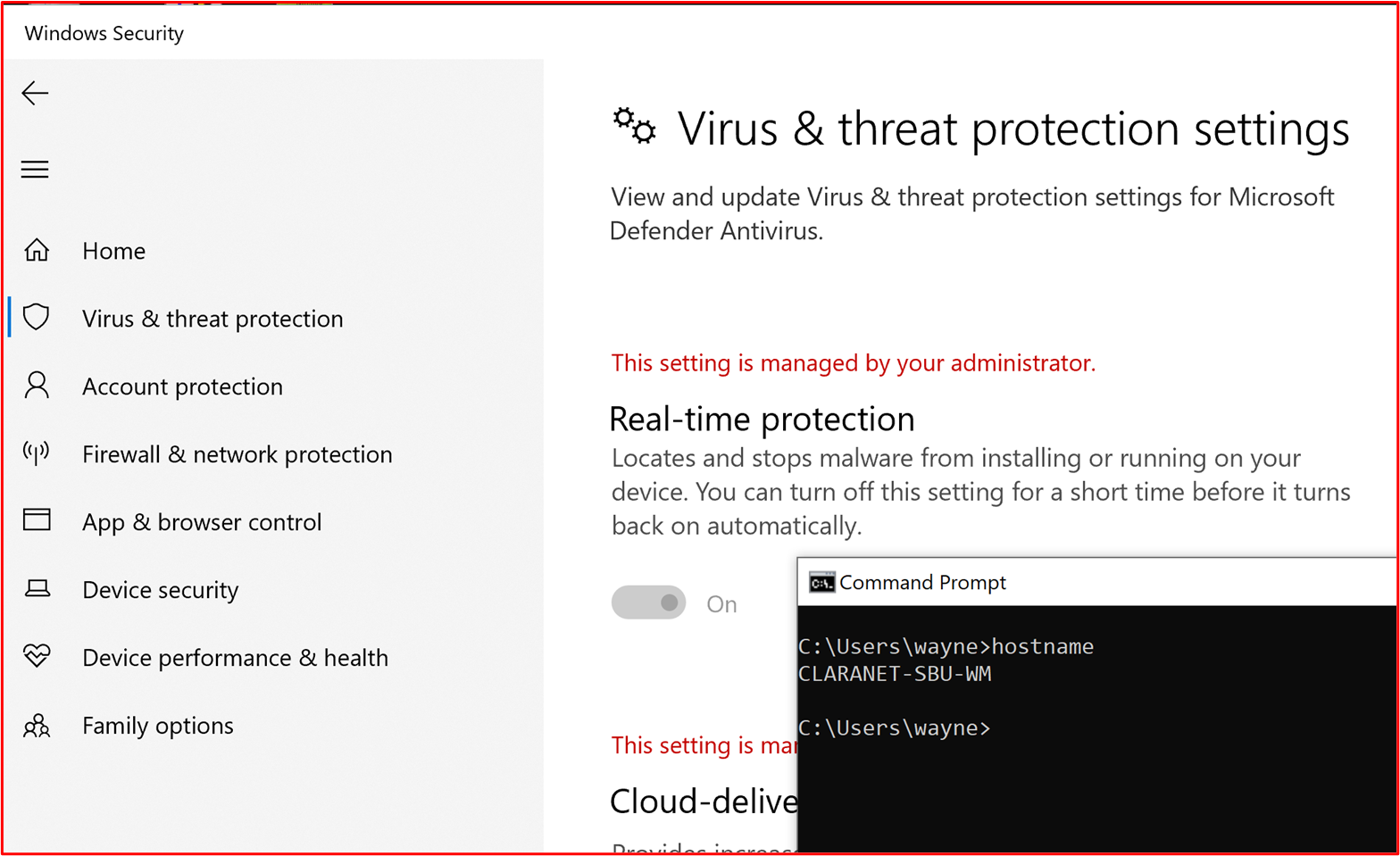

La capture d’écran ci-dessous a été prise à partir d’un Windows 10 appareils, montrant que « Protection en temps réel » est activée pour le nom d’hôte « CLARANET-SBU-WM ».

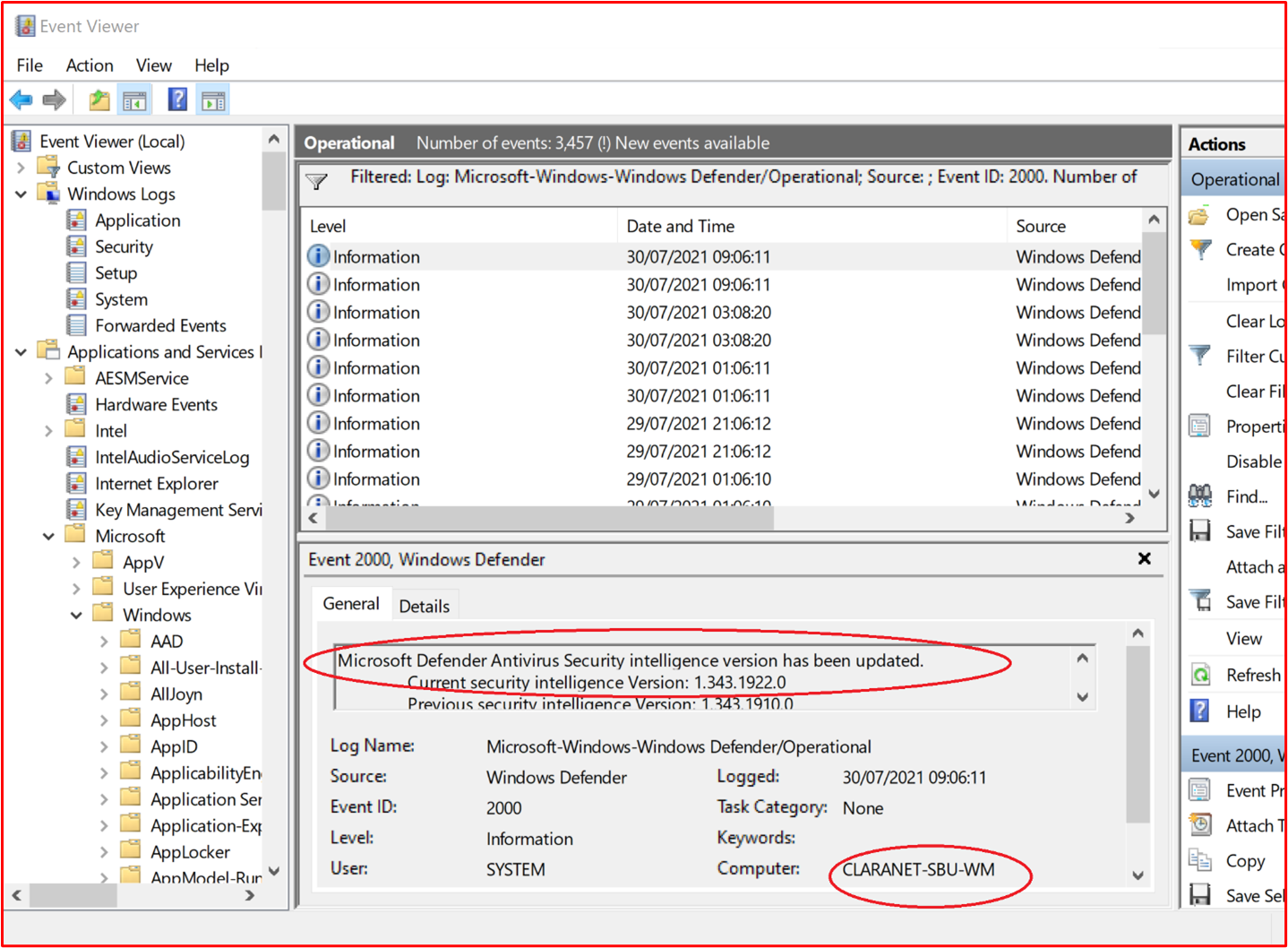

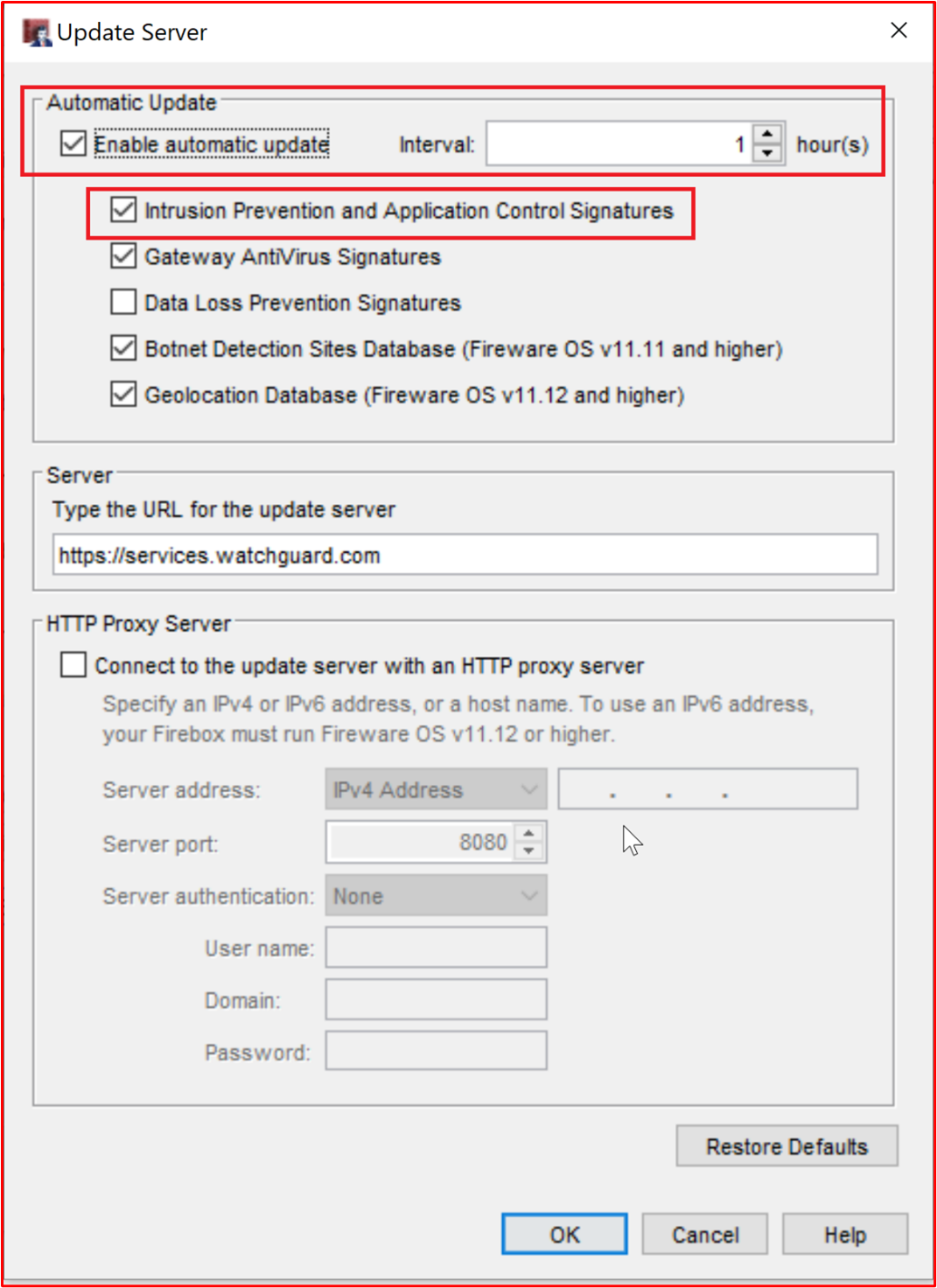

Contrôle n°3 : Fournir des preuves démontrables que les signatures antivirus sont à jour dans tous les environnements (dans un délai d’un jour).

- Intention : Des centaines de milliers de nouveaux programmes malveillants et d’applications potentiellement indésirables (PUA) sont identifiés chaque jour. Pour fournir une protection adéquate contre les programmes malveillants récemment publiés, les signatures AV doivent être mises à jour régulièrement pour prendre en compte les programmes malveillants récemment publiés.

- Ce contrôle existe pour s’assurer que l’éditeur de logiciels indépendant a pris en compte la sécurité de l’environnement et l’effet que l’antivirus obsolète peut avoir sur la sécurité.

- Exemple de recommandations en matière de preuves : fournissez des fichiers journaux antivirus de chaque appareil échantillonné, montrant que les mises à jour sont appliquées quotidiennement.

- Exemple de preuve : la capture d’écran suivante montre Microsoft Defender mise à jour au moins quotidienne en montrant « Event 2000, Windows Defender », qui est la mise à jour. Le nom d’hôte est affiché, montrant qu’il a été extrait du système dans l’étendue « CLARANET-SBU-WM ».

Note: La preuve fournie devrait inclure une exportation des journaux pour afficher les mises à jour quotidiennes sur une période plus longue. Certains produits antivirus génèrent des fichiers journaux de mise à jour afin que ces fichiers soient fournis ou exportés à partir de observateur d'événements.

Contrôle n°4 : fournir des preuves démontrables que l’antivirus est configuré pour effectuer une analyse à l’accès ou une analyse périodique sur tous les composants système échantillonnées.

Note: Si l’analyse à l’accès n’est pas activée, un minimum d’analyse quotidienne et de alerting_ DOIVENT _be activés.

- Intention : l’objectif de ce contrôle est de s’assurer que les programmes malveillants sont rapidement identifiés afin de minimiser l’effet que cela peut avoir sur l’environnement. Lorsque l’analyse de l’accès est effectuée et couplée à un blocage automatique des programmes malveillants, cela permet d’arrêter les infections de logiciels malveillants connus par le logiciel antivirus. Lorsque l’analyse à l’accès n’est pas souhaitable en raison des risques de faux positifs entraînant des pannes de service, des mécanismes d’analyse et d’alerte quotidiens appropriés (ou plus) doivent être implémentés pour garantir une réponse rapide aux infections de programmes malveillants afin de minimiser les dommages.

- Exemple de recommandations de preuve : fournissez une capture d’écran pour chaque appareil de l’exemple qui prend en charge l’antivirus, montrant que l’antivirus s’exécute sur l’appareil et est configuré pour l’analyse à l’accès (analyse en temps réel), OU fournissez une capture d’écran montrant que l’analyse périodique est activée pour l’analyse quotidienne, que les alertes sont configurées et que la date de la dernière analyse pour chaque appareil de l’exemple.

- Exemple de preuve : la capture d’écran suivante montre que la protection en temps réel est activée pour l’hôte, « CLARANET-SBU-WM ».

Contrôle n° 5 : fournir des preuves démontrables que l’antivirus est configuré pour bloquer automatiquement les programmes malveillants ou la mise en quarantaine et alerter sur tous les composants système échantillonné.

Intention : La sophistication des programmes malveillants évolue tout le temps avec les différents degrés de dévastation qu’ils peuvent apporter. L’objectif de ce contrôle est soit d’empêcher les programmes malveillants de s’exécuter, et donc de les empêcher d’exécuter leur charge utile potentiellement dévastatrice, soit si le blocage automatique n’est pas une option, en limitant la durée pendant laquelle les logiciels malveillants peuvent causer des ravages en alertant et en répondant immédiatement à l’infection potentielle du programme malveillant.

Exemple de recommandations en matière de preuves : fournissez une capture d’écran pour chaque appareil de l’exemple qui prend en charge l’antivirus, montrant que l’antivirus s’exécute sur l’ordinateur et est configuré pour bloquer automatiquement les programmes malveillants, les alertes ou la mise en quarantaine et l’alerte.

Exemple de preuve 1 : la capture d’écran suivante montre que l’hôte « CLARANET-SBU-WM » est configuré avec la protection en temps réel activée pour Microsoft Defender Antivirus. Comme l’indique le paramètre, cela permet de localiser et d’arrêter les programmes malveillants de s’installer ou de s’exécuter sur l’appareil.

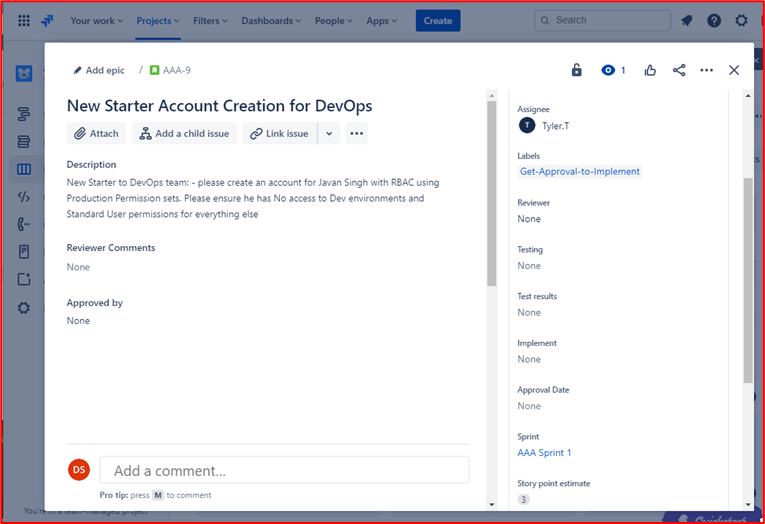

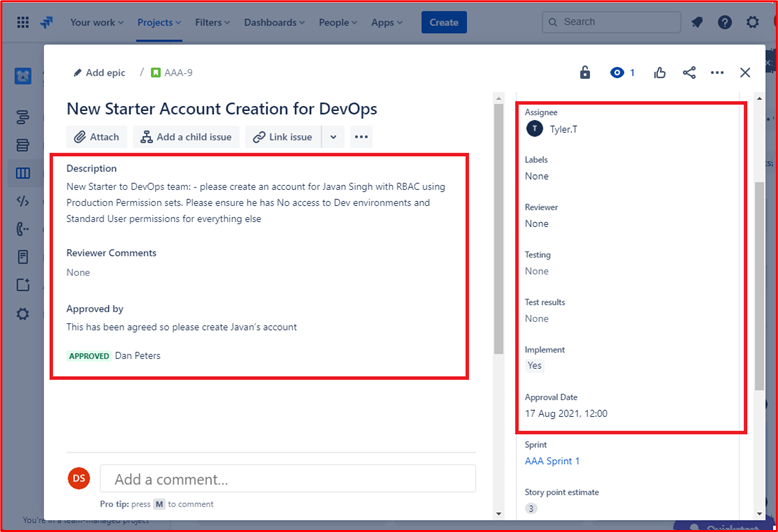

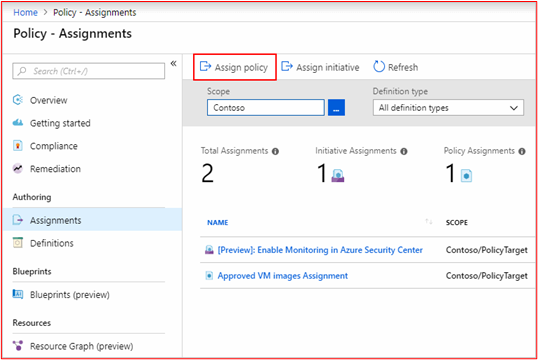

Contrôle n° 6 : fournir des preuves démontrables que les applications sont approuvées avant d’être déployées.

Intention : avec le contrôle d’application, le organization approuvera chaque application/processus autorisé à s’exécuter sur le système d’exploitation. L’objectif de ce contrôle est de s’assurer qu’un processus d’approbation est en place pour autoriser les applications/processus qui peuvent s’exécuter.

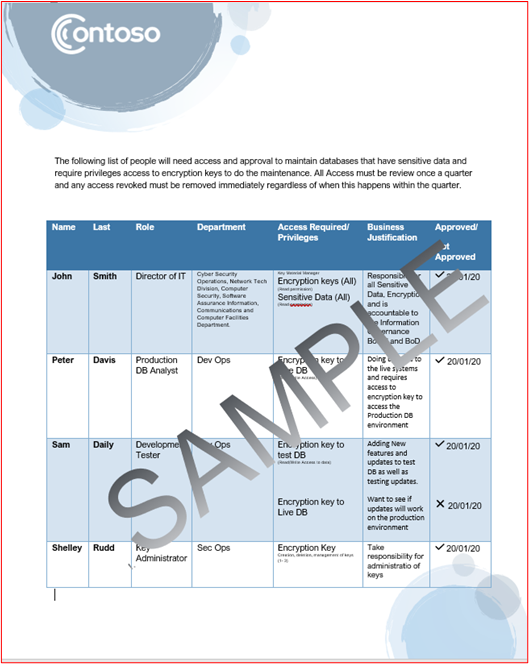

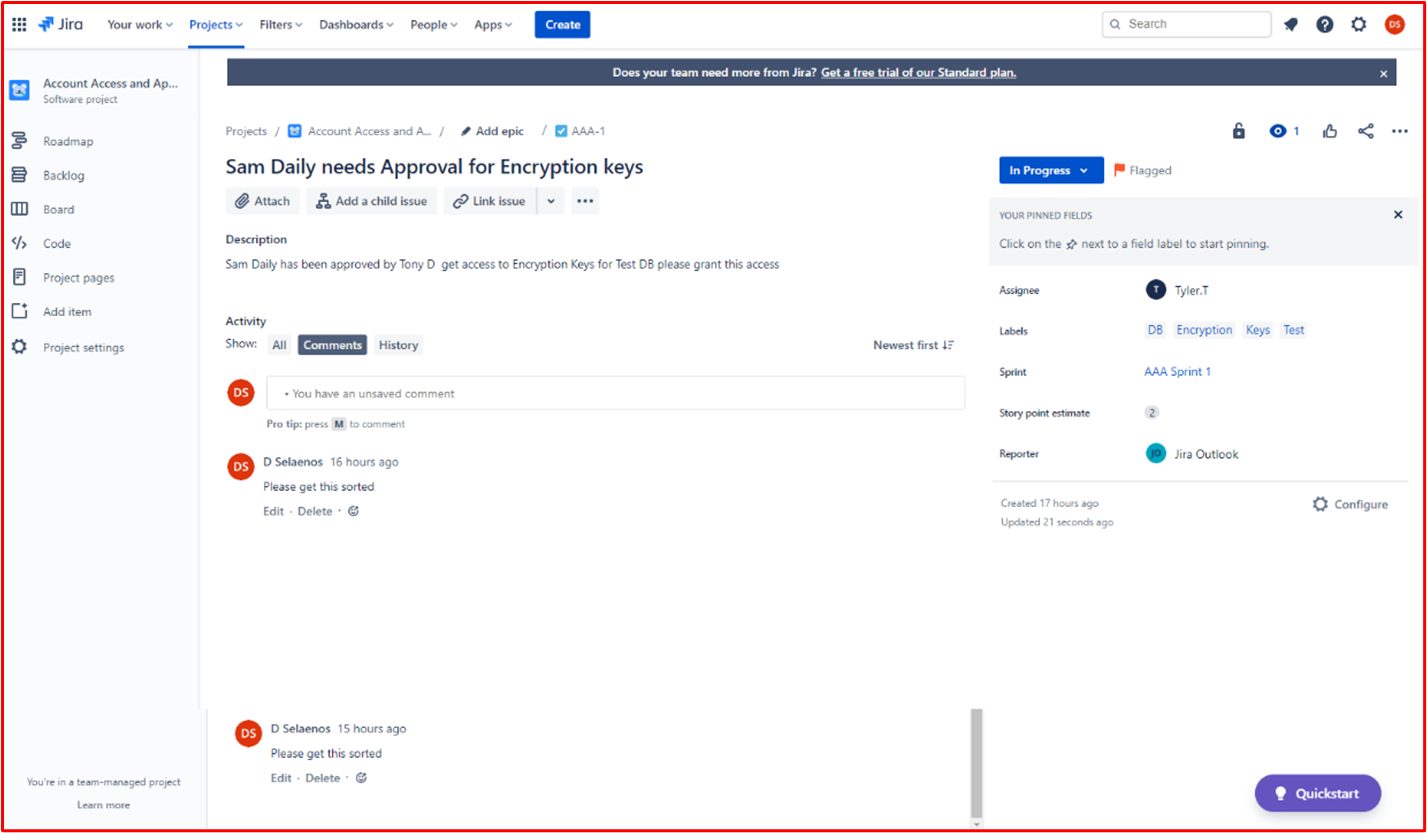

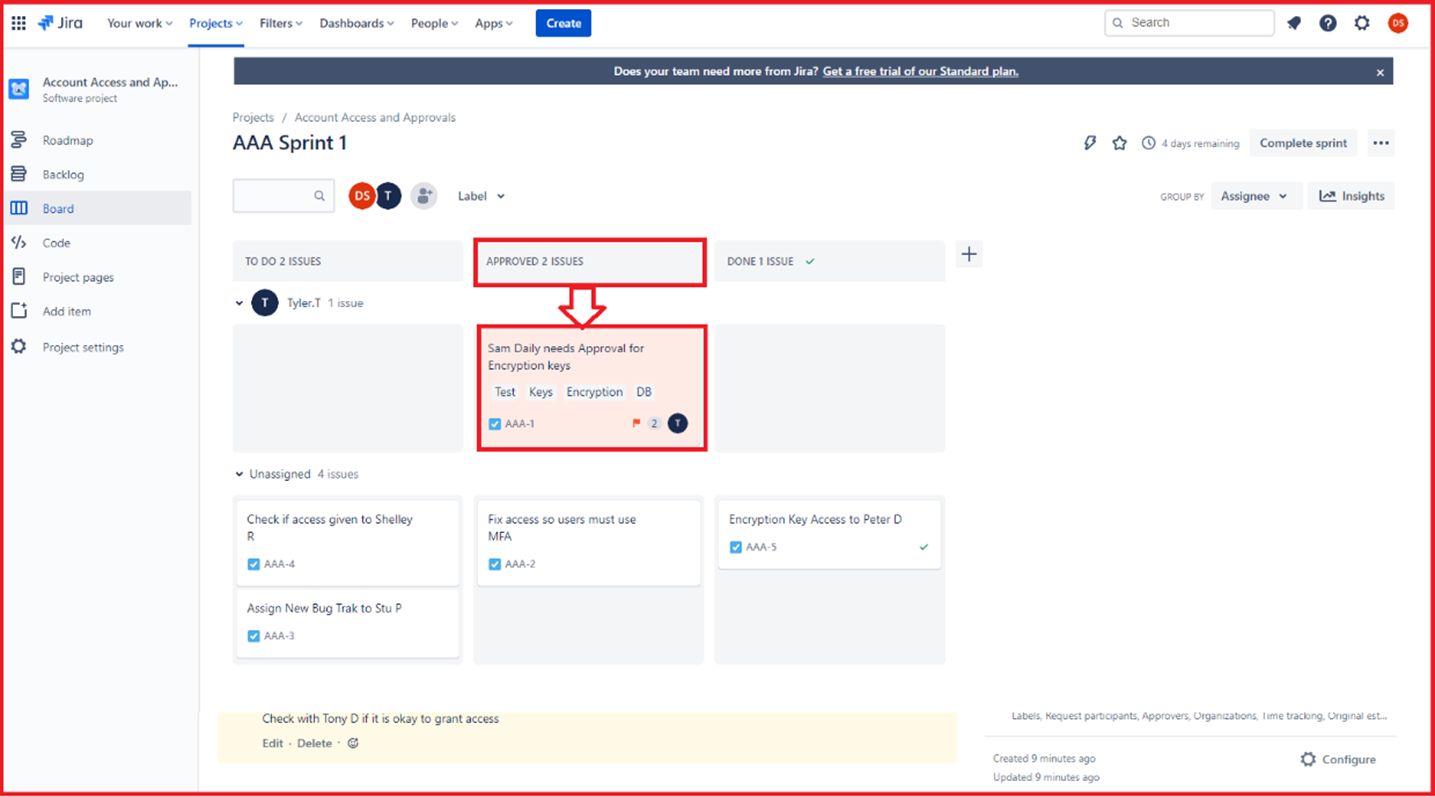

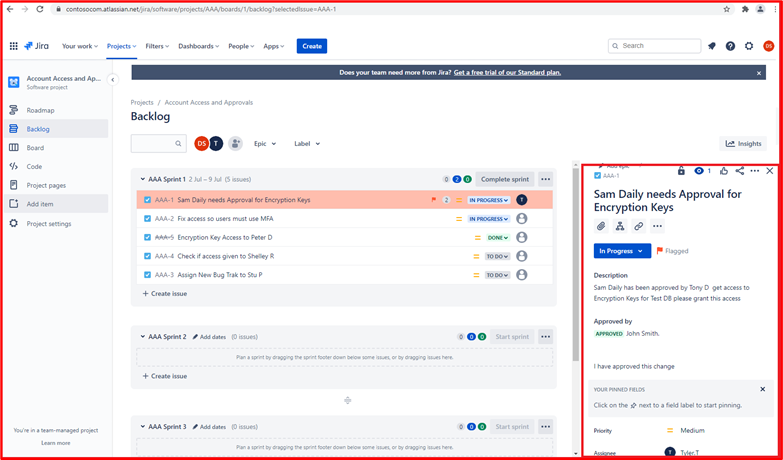

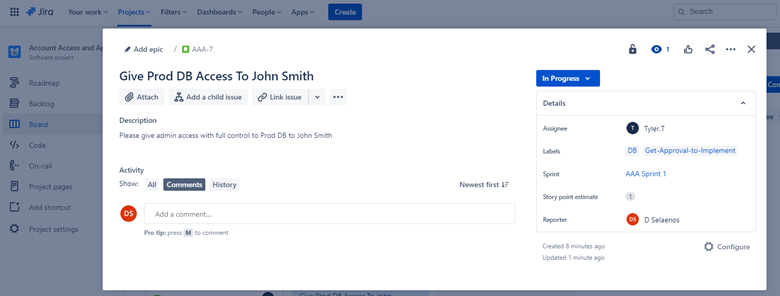

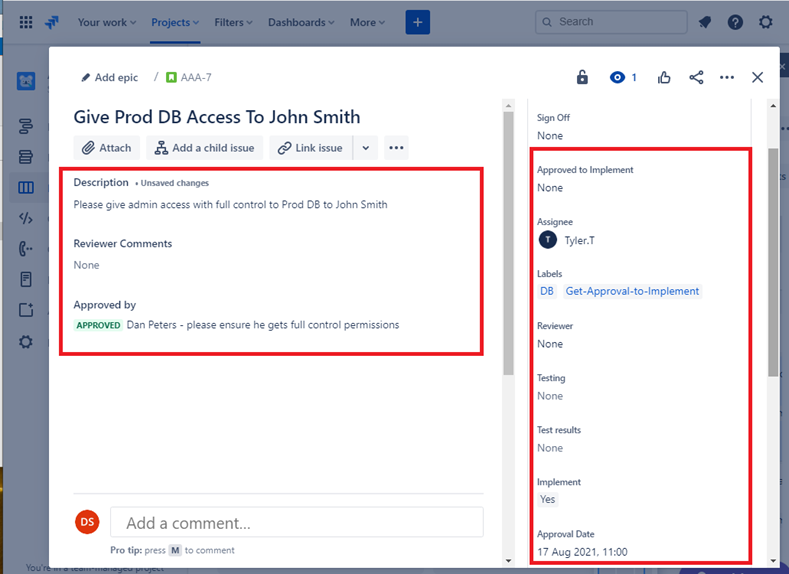

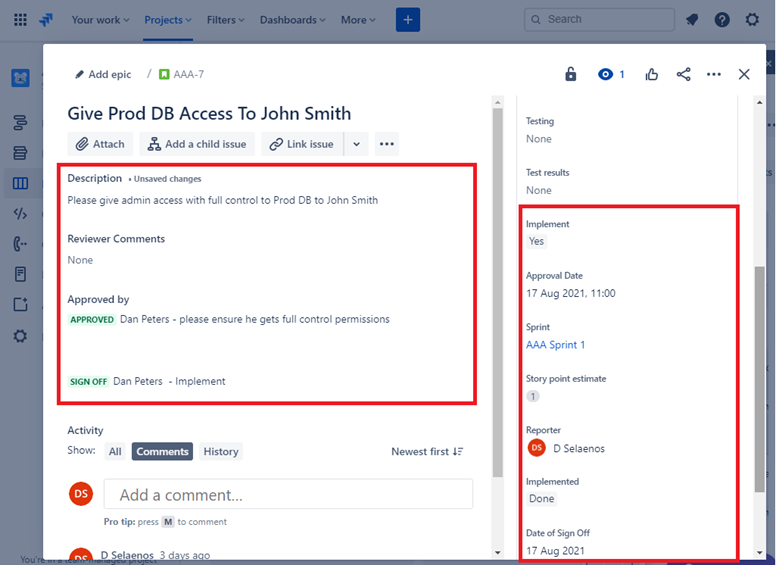

Exemple de recommandations en matière de preuves : vous pouvez fournir des preuves indiquant que le processus d’approbation est suivi. Il peut être fourni avec des documents signés, un suivi au sein des systèmes de contrôle des modifications ou à l’aide d’Azure DevOps ou de JIRA pour suivre ces demandes et autorisations.

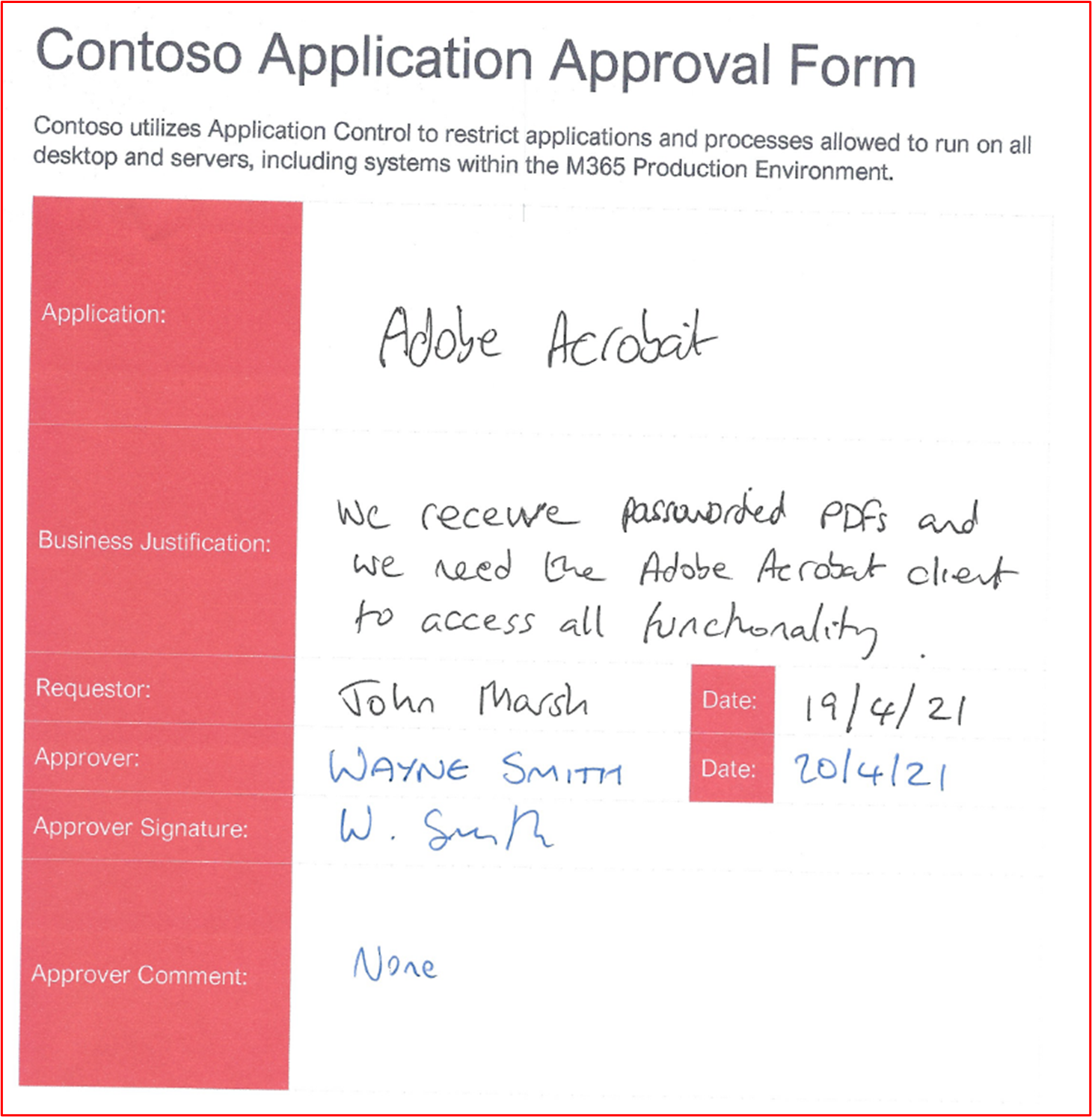

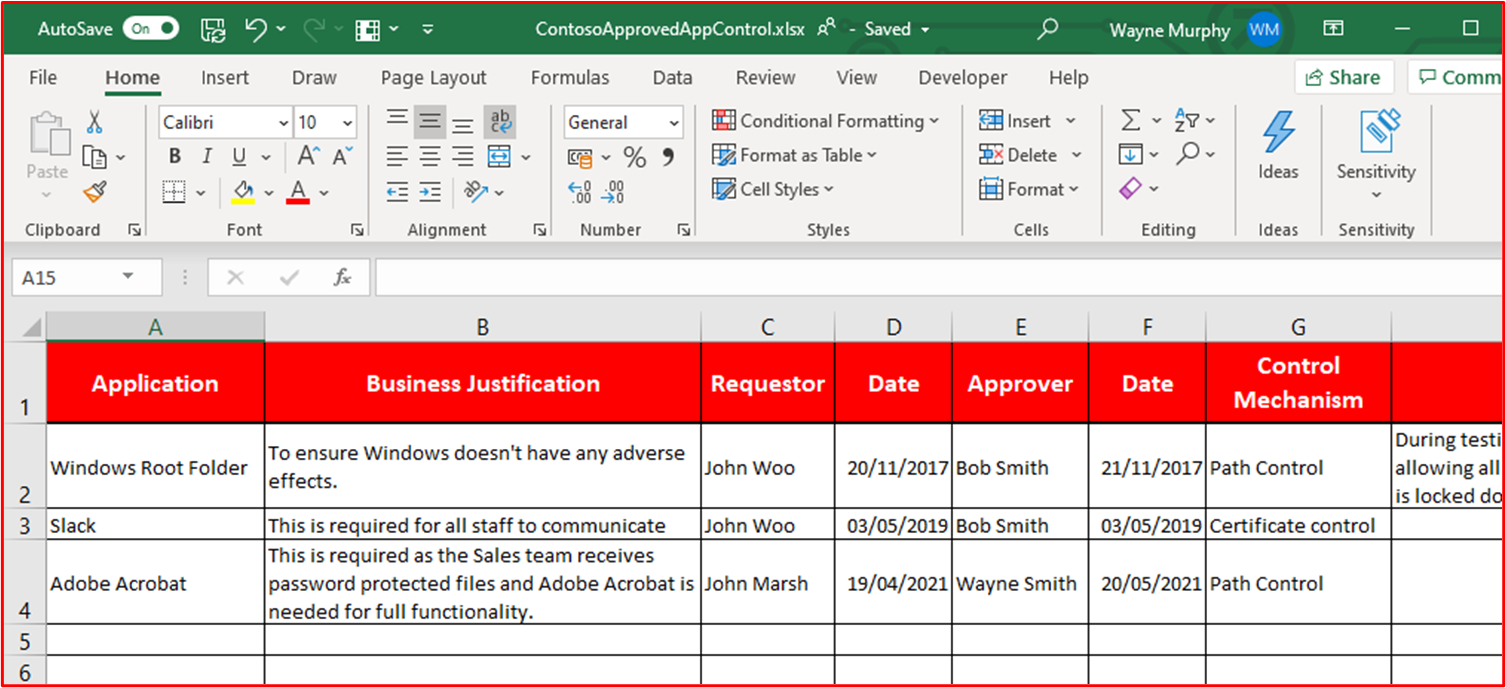

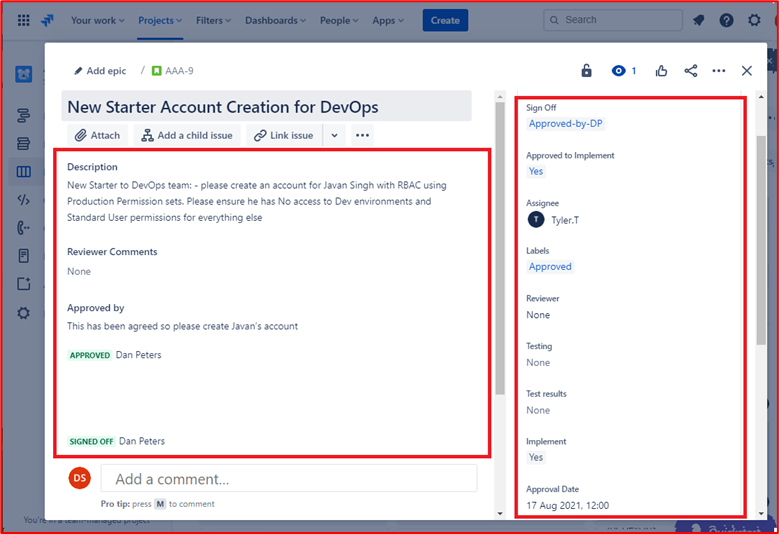

Exemple de preuve : la capture d’écran suivante montre une approbation par la direction que chaque application autorisée à exécuter dans l’environnement suit un processus d’approbation. Il s’agit d’un processus sur papier chez Contoso, mais d’autres mécanismes peuvent être utilisés.

Contrôle n° 7 : Fournir des preuves démontrables qu’une liste complète des applications approuvées avec justification métier existe et est conservée.

Intention : Il est important que les organisations tiennent à jour une liste de toutes les applications approuvées, ainsi que des informations sur la raison pour laquelle la demande/le processus a été approuvé. Cela permet de garantir que la configuration reste à jour et peut être examinée par rapport à une base de référence pour garantir que les applications/processus non autorisés ne sont pas configurés.

Exemple de recommandations en matière de preuves : fournissez la liste documentée des applications/processus approuvés, ainsi que la justification métier.

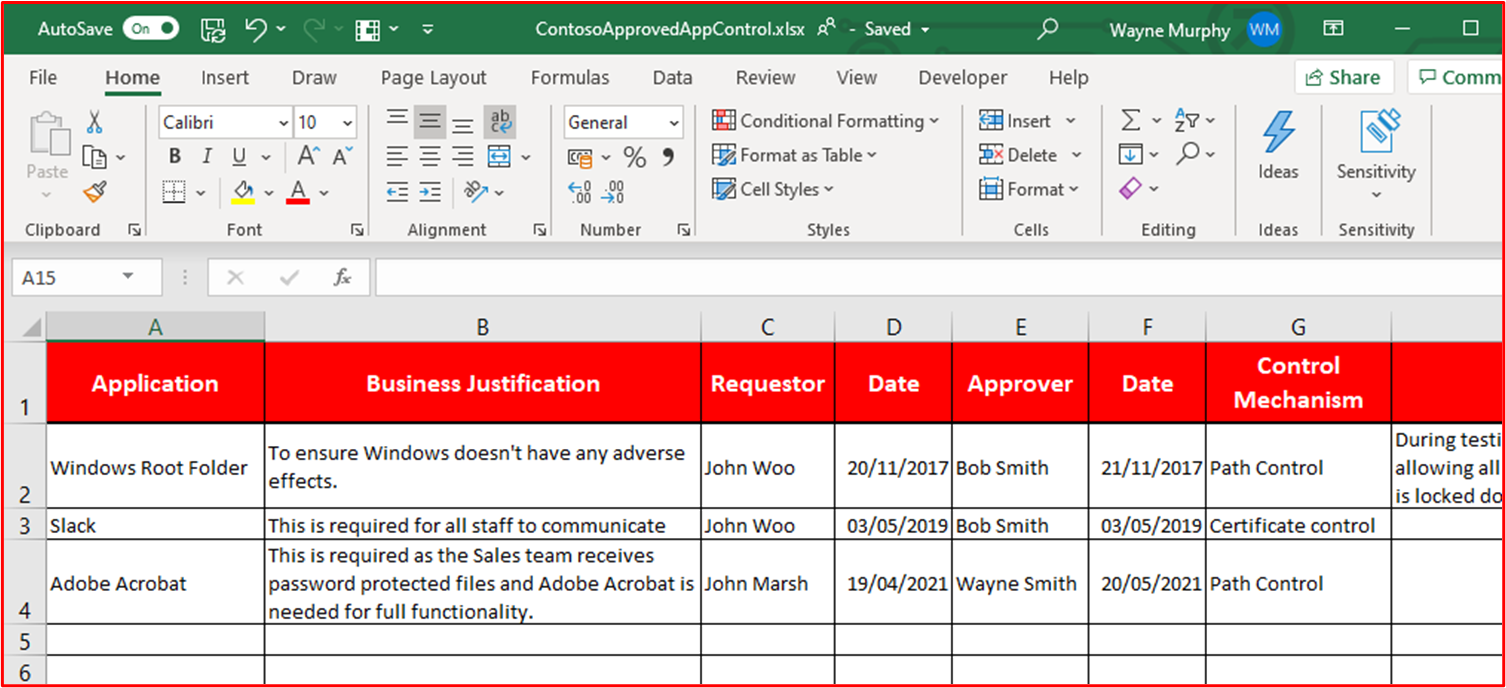

Exemple de preuve : la capture d’écran suivante répertorie les applications approuvées avec justification métier.

Note: Cette capture d’écran montre un document. L’objectif est que les éditeurs de logiciels indépendants partagent le document de prise en charge réel et ne fournissent pas de capture d’écran.

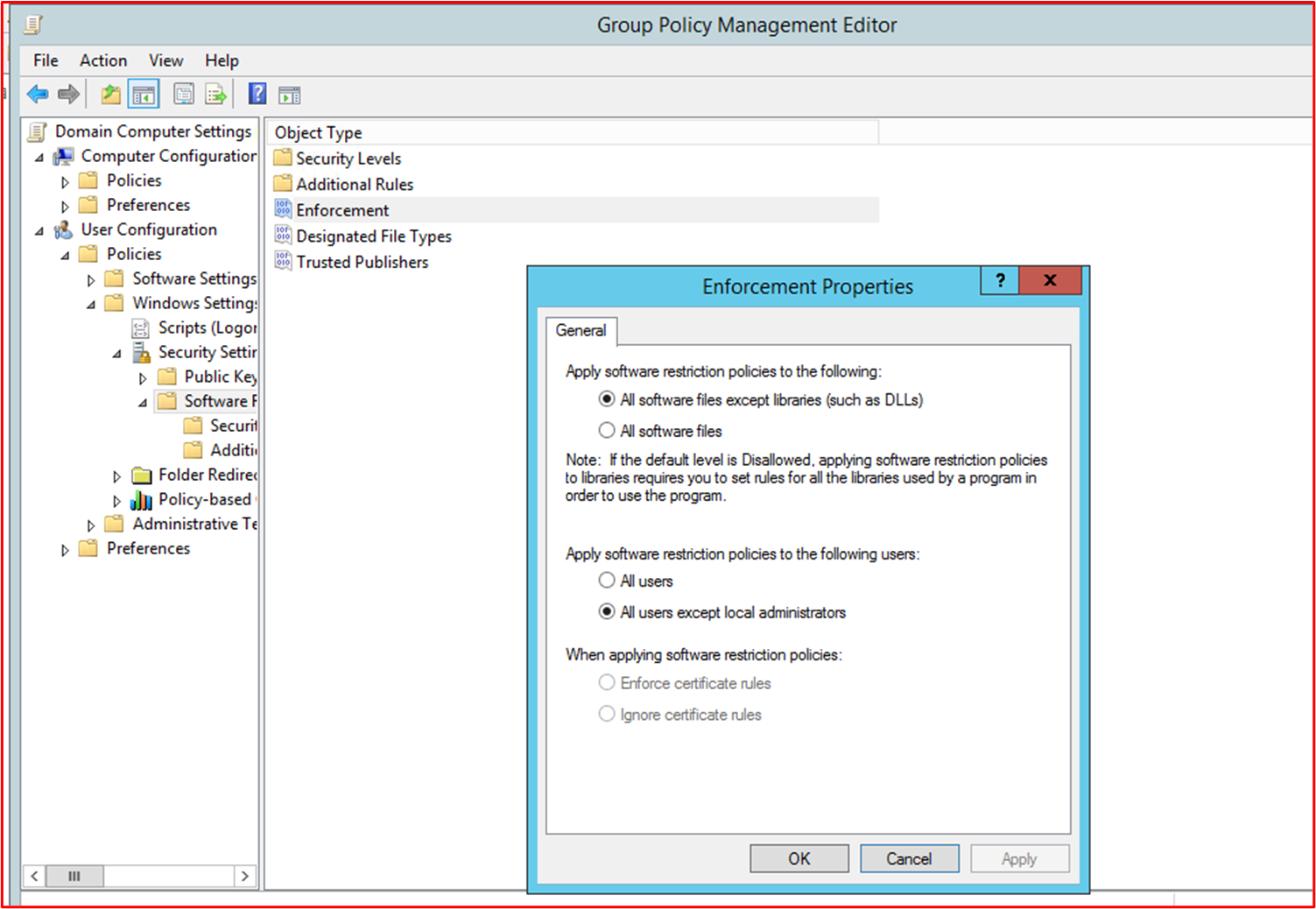

Contrôle n° 8 : fournissez une documentation de support indiquant en détail que le logiciel de contrôle d’application est configuré pour répondre à des mécanismes de contrôle d’application spécifiques.

Intention : la configuration de la technologie de contrôle d’application doit être documentée avec un processus de maintenance de la technologie, c’est-à-dire l’ajout et la suppression d’applications/processus. Dans le cadre de cette documentation, le type de mécanisme utilisé doit être détaillé pour chaque application/processus. Cela alimente le contrôle suivant pour garantir que la technologie est configurée comme documentée.

Exemple d’instructions de preuve : fournissez une documentation de soutien détaillant la façon dont le contrôle d’application a été configuré et comment chaque application/processus a été configuré dans la technologie.

Exemple de preuve : la capture d’écran suivante répertorie le mécanisme de contrôle utilisé pour implémenter le contrôle d’application. Vous pouvez voir ci-dessous que 1 application utilise des contrôles de certificat et que les autres utilisent le chemin d’accès au fichier.

Note: Cette capture d’écran montre un document. L’objectif est que les éditeurs de logiciels indépendants partagent le document de prise en charge réel et ne fournissent pas de capture d’écran.

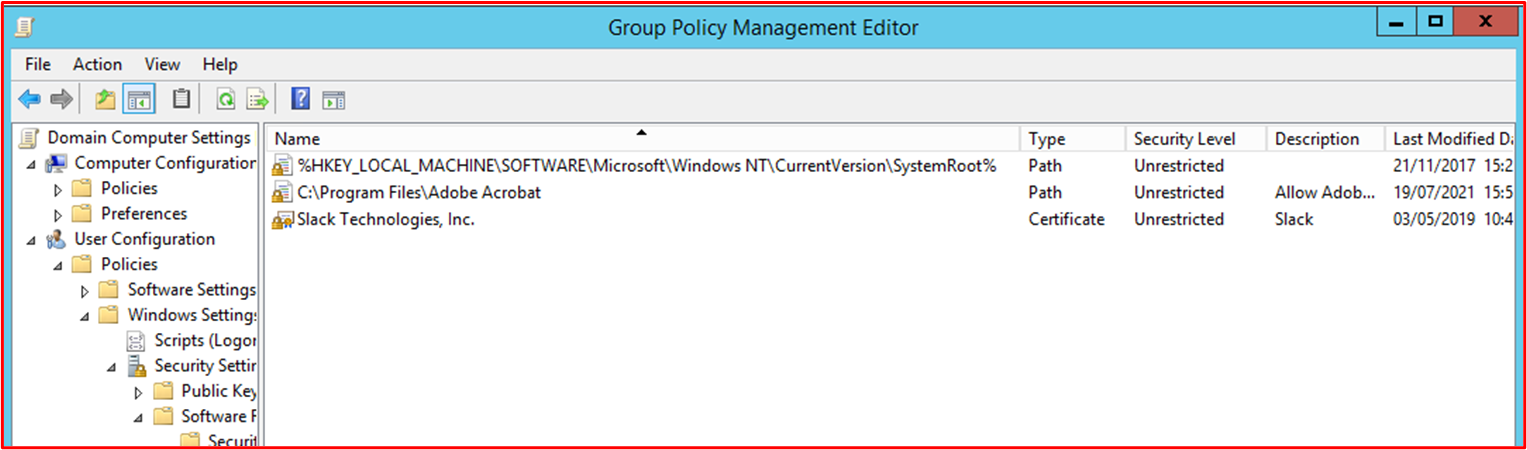

Contrôle n° 9 : fournir une preuve démontrable que le contrôle d’application est configuré comme documenté à partir de tous les composants système échantillonnés.

Intention : l’objectif est de vérifier que le contrôle d’application est configuré dans l’exemple conformément à la documentation.

Exemple d’instructions de preuve : fournissez une capture d’écran pour chaque appareil de l’exemple afin de montrer qu’il a des contrôles d’application configurés et activés. Cela doit afficher les noms des machines, les groupes auxquels elles appartiennent et les stratégies de contrôle d’application appliquées à ces groupes et ordinateurs.

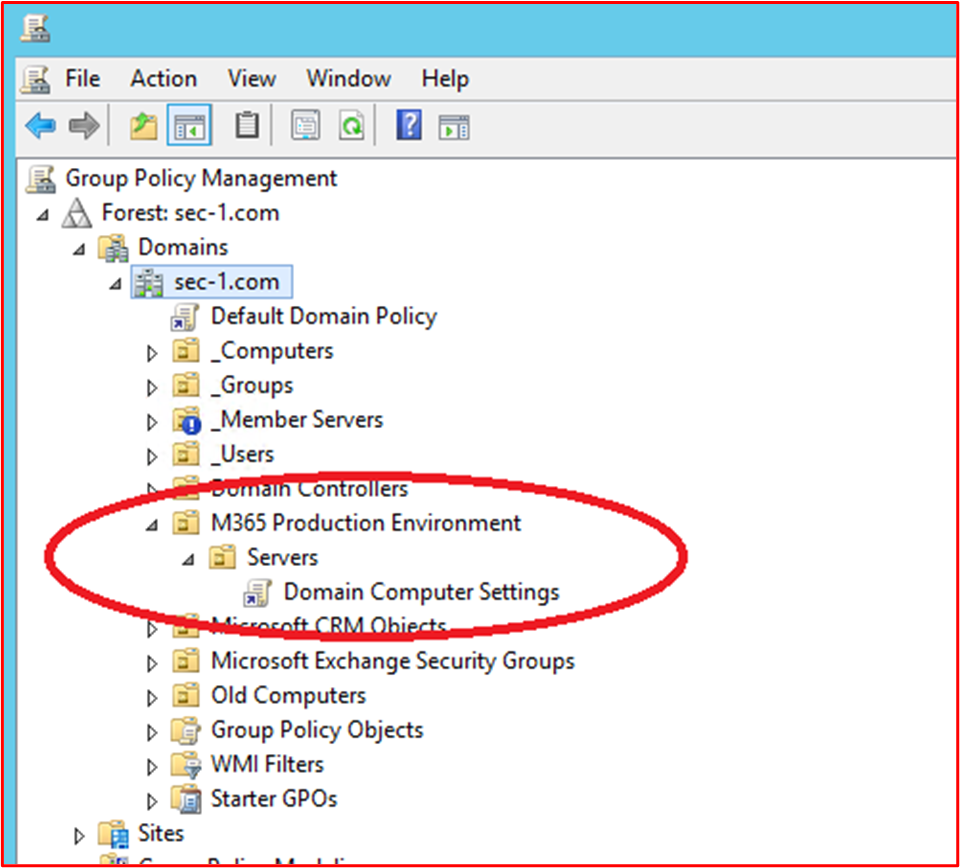

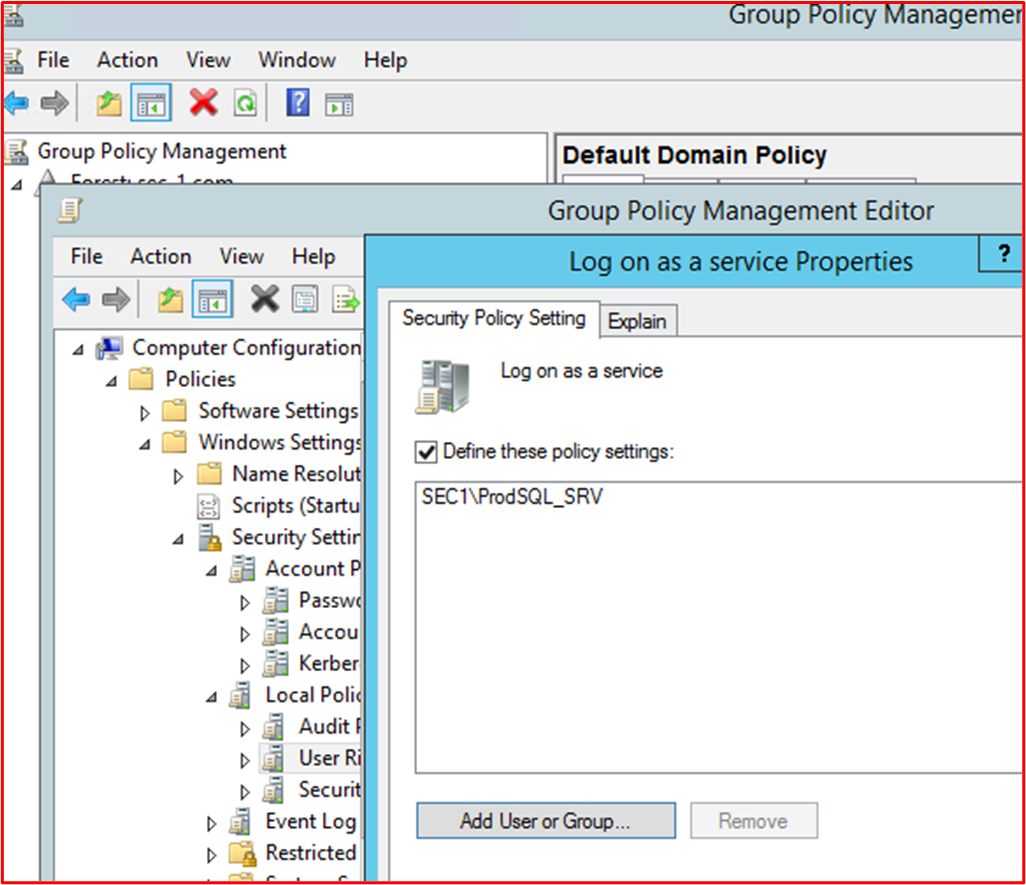

Exemple de preuve : la capture d’écran suivante montre un objet stratégie de groupe avec des stratégies de restriction logicielle activées.

Cette capture d’écran suivante montre la configuration en ligne avec le contrôle ci-dessus.

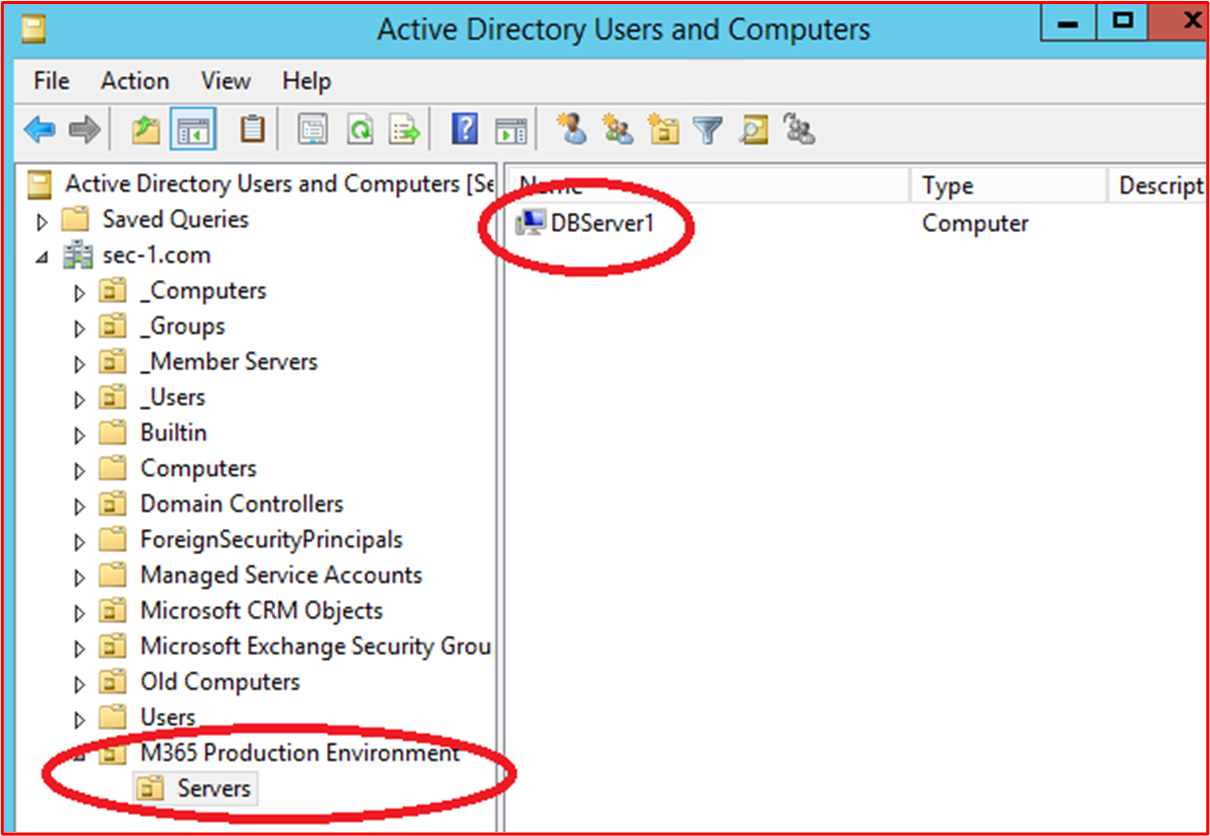

Cette capture d’écran suivante montre l’environnement Microsoft 365 et les ordinateurs inclus dans l’étendue appliqués à cet objet de stratégie de groupe « Paramètres de l’ordinateur du domaine ».

Cette capture d’écran finale montre le serveur dans l’étendue « DBServer1 » se trouvant dans l’unité d’organisation dans la capture d’écran ci-dessus.

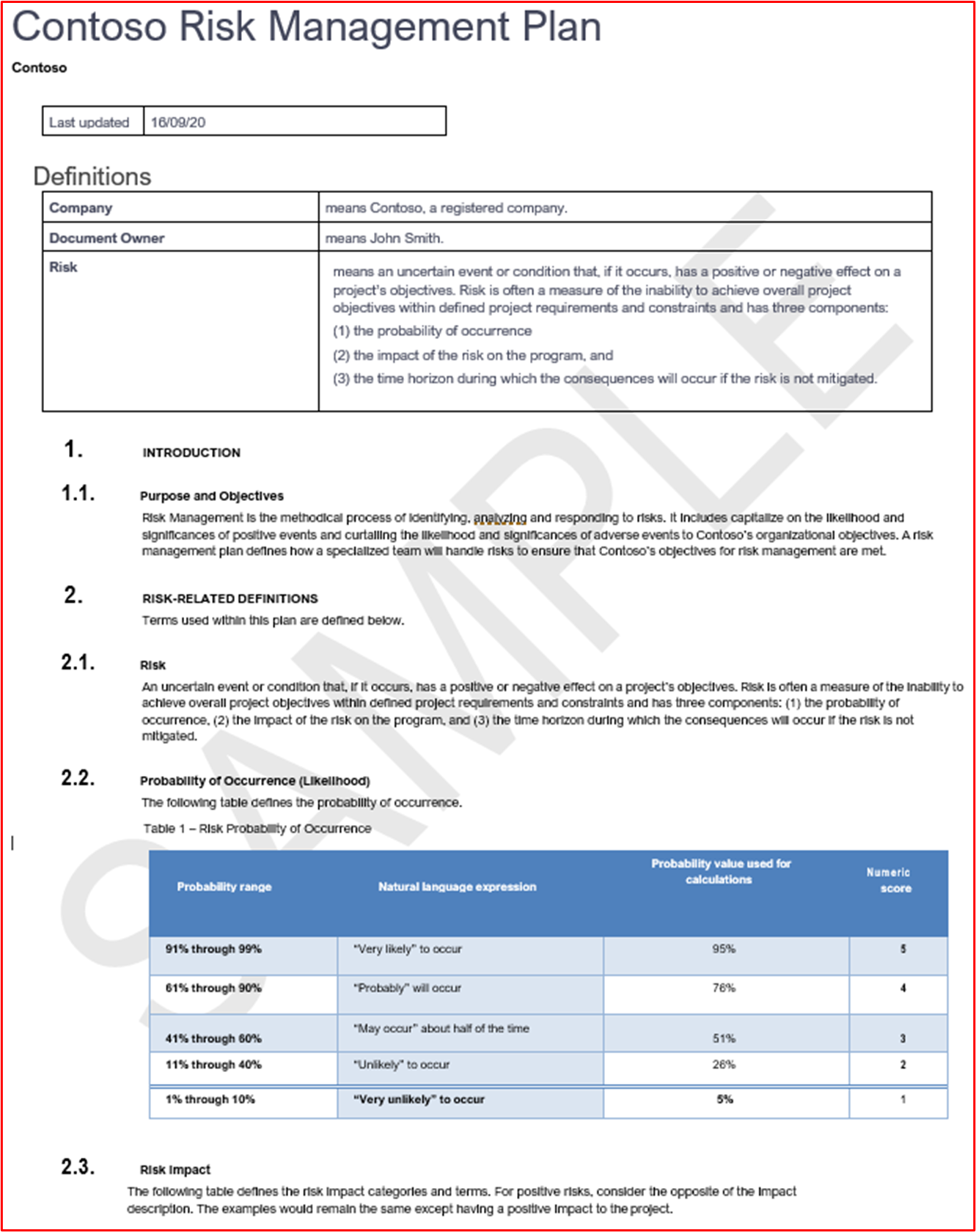

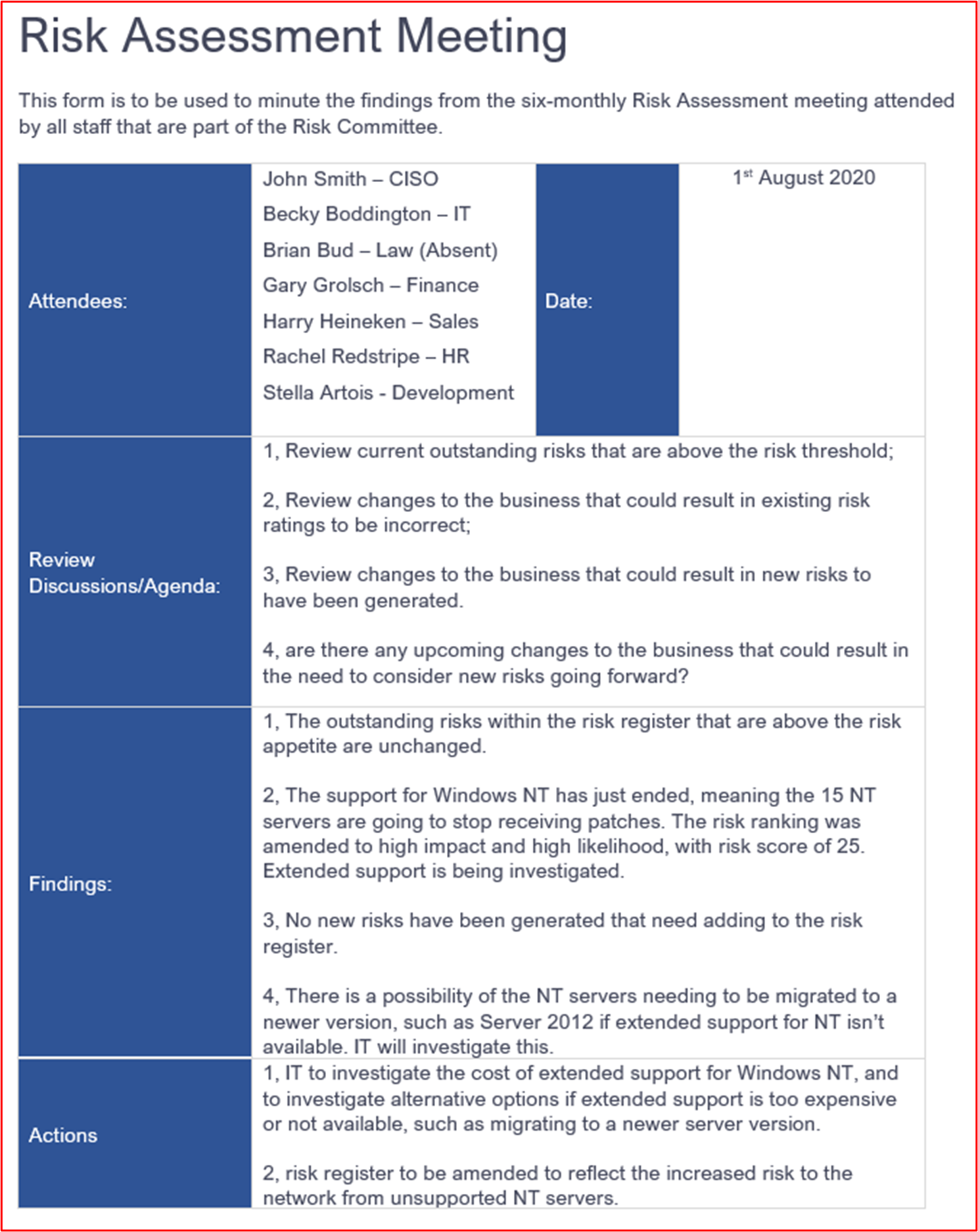

Gestion des correctifs – Classement des risques

L’identification et la correction rapides des vulnérabilités de sécurité permettent de réduire les risques d’un groupe d’activités qui compromettent l’environnement ou l’application. La gestion des correctifs est divisée en deux sections : classement des risques et mise à jour corrective. Ces trois contrôles couvrent l’identification des vulnérabilités de sécurité et leur classement en fonction du risque qu’elles posent.

Ce groupe de contrôle de sécurité s’étend aux environnements d’hébergement PaaS (Platform-as-a-Service), car les bibliothèques de logiciels tiers d’application/complément et la base de code doivent être corrigées en fonction du classement des risques.

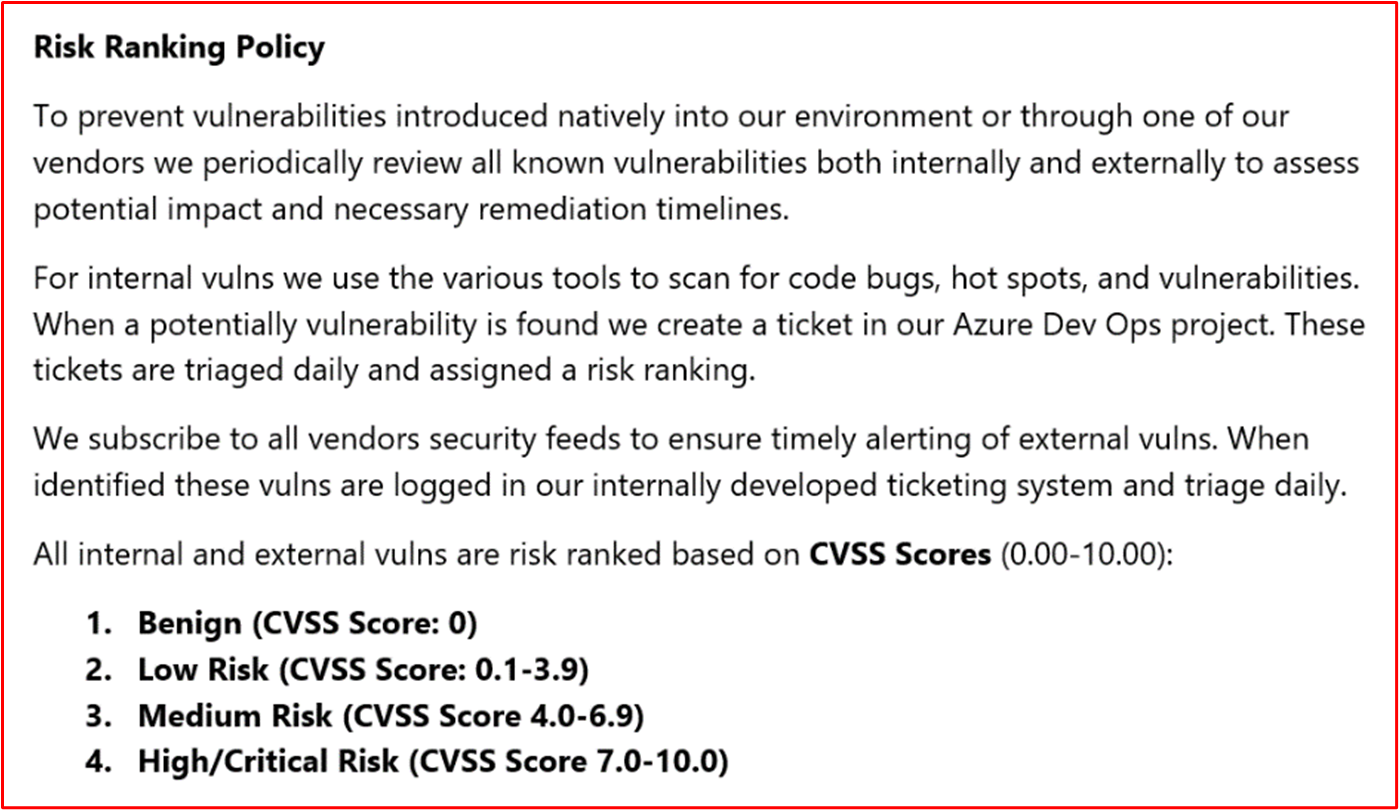

Contrôle n° 10 : Fournissez une documentation de stratégie qui régit la façon dont les nouvelles vulnérabilités de sécurité sont identifiées et affectées à un score de risque.

- Intention : l’objectif de ce contrôle est de disposer d’une documentation de soutien pour garantir que les vulnérabilités de sécurité sont identifiées rapidement afin de réduire la fenêtre d’opportunité que les groupes d’activités ont pour exploiter ces vulnérabilités. Un mécanisme robuste doit être en place pour identifier les vulnérabilités couvrant tous les composants système utilisés par les organisations ; par exemple, les systèmes d’exploitation (Windows Server, Ubuntu, etc.), les applications (Tomcat, MS Exchange, SolarWinds, etc.), les dépendances de code (AngularJS, jQuery, etc.). Les organisations doivent non seulement garantir l’identification en temps voulu des vulnérabilités au sein du patrimoine, mais également classer les vulnérabilités en conséquence pour s’assurer que la correction est effectuée dans un délai approprié en fonction du risque que présente la vulnérabilité.

Note Même si vous exécutez dans un environnement de plateforme en tant que service, vous avez toujours la responsabilité d’identifier les vulnérabilités au sein de votre base de code, c’est-à-dire les bibliothèques tierces.

Exemples de recommandations en matière de preuves : fournissez la documentation de support (et non des captures d’écran)

Exemple de preuve : cette capture d’écran montre un extrait de code d’une stratégie de classement des risques.

Note: Cette capture d’écran montre un document de stratégie/processus. Les éditeurs de logiciels indépendants s’attendent à partager la documentation réelle sur la stratégie/procédure de prise en charge et à ne pas fournir de screenshot._

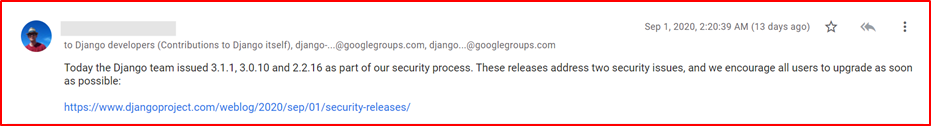

Contrôle n° 11 : fournir des preuves de la façon dont les nouvelles vulnérabilités de sécurité sont identifiées.

Intention : l’objectif de ce contrôle est de s’assurer que le processus est suivi et qu’il est suffisamment robuste pour identifier les nouvelles vulnérabilités de sécurité dans l’environnement. Il ne s’agit peut-être pas seulement des systèmes d’exploitation ; il peut inclure des applications s’exécutant dans l’environnement et des dépendances de code.

Exemples de recommandations en matière de preuves : les preuves peuvent être fournies en affichant les abonnements aux listes de diffusion, en examinant manuellement les sources de sécurité pour détecter les vulnérabilités nouvellement publiées (il faudrait effectuer un suivi adéquat avec des horodatages des activités, c’est-à-dire avec JIRA ou Azure DevOps), des outils qui détectent des logiciels obsolètes (par exemple, il peut s’agir de Snyk lors de la recherche de bibliothèques de logiciels obsolètes, ou peut être Nessus à l’aide d’analyses authentifiées qui identifient les logiciels obsolètes.).

Note Si vous utilisez Nessus, cette opération doit être exécutée régulièrement pour identifier rapidement les vulnérabilités. Nous vous recommandons au moins une fois par semaine.

- Exemple de preuve : cette capture d’écran montre qu’un groupe de publipostage est utilisé pour être averti des vulnérabilités de sécurité.

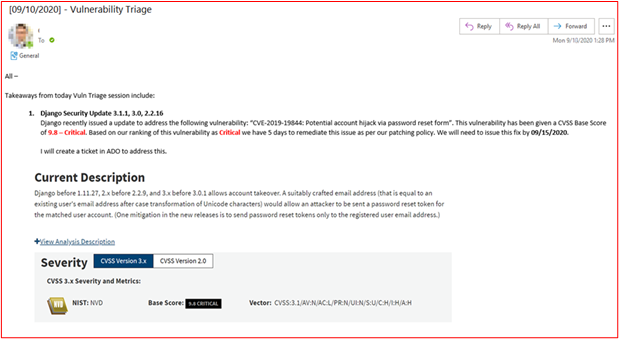

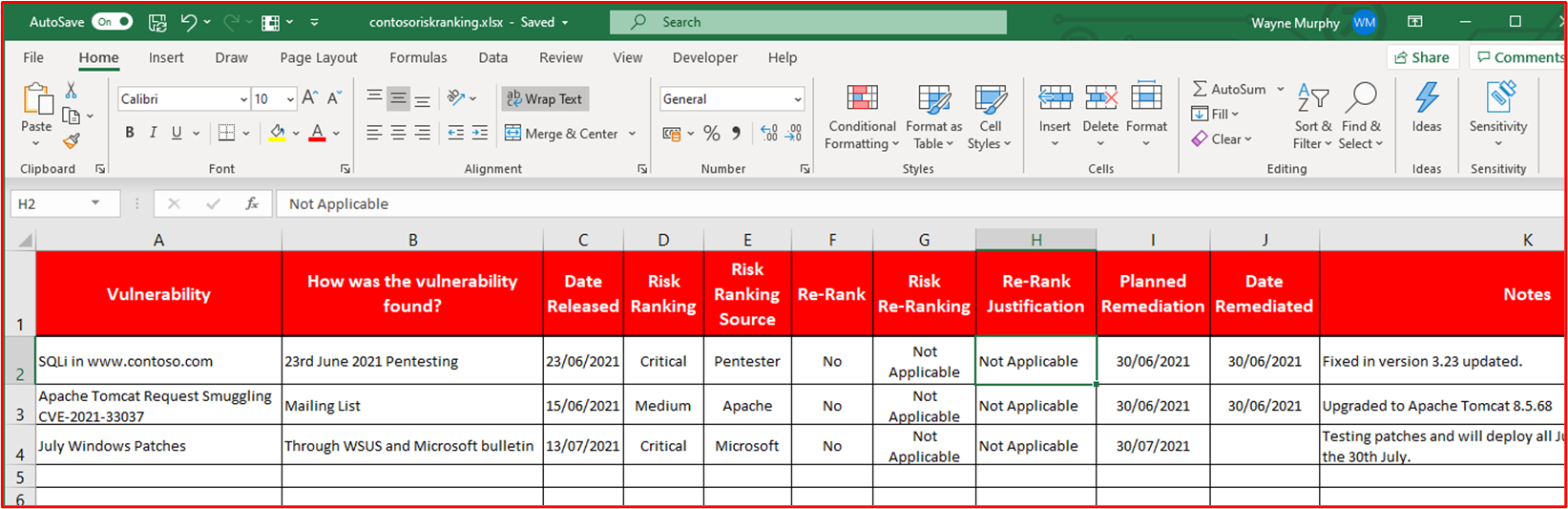

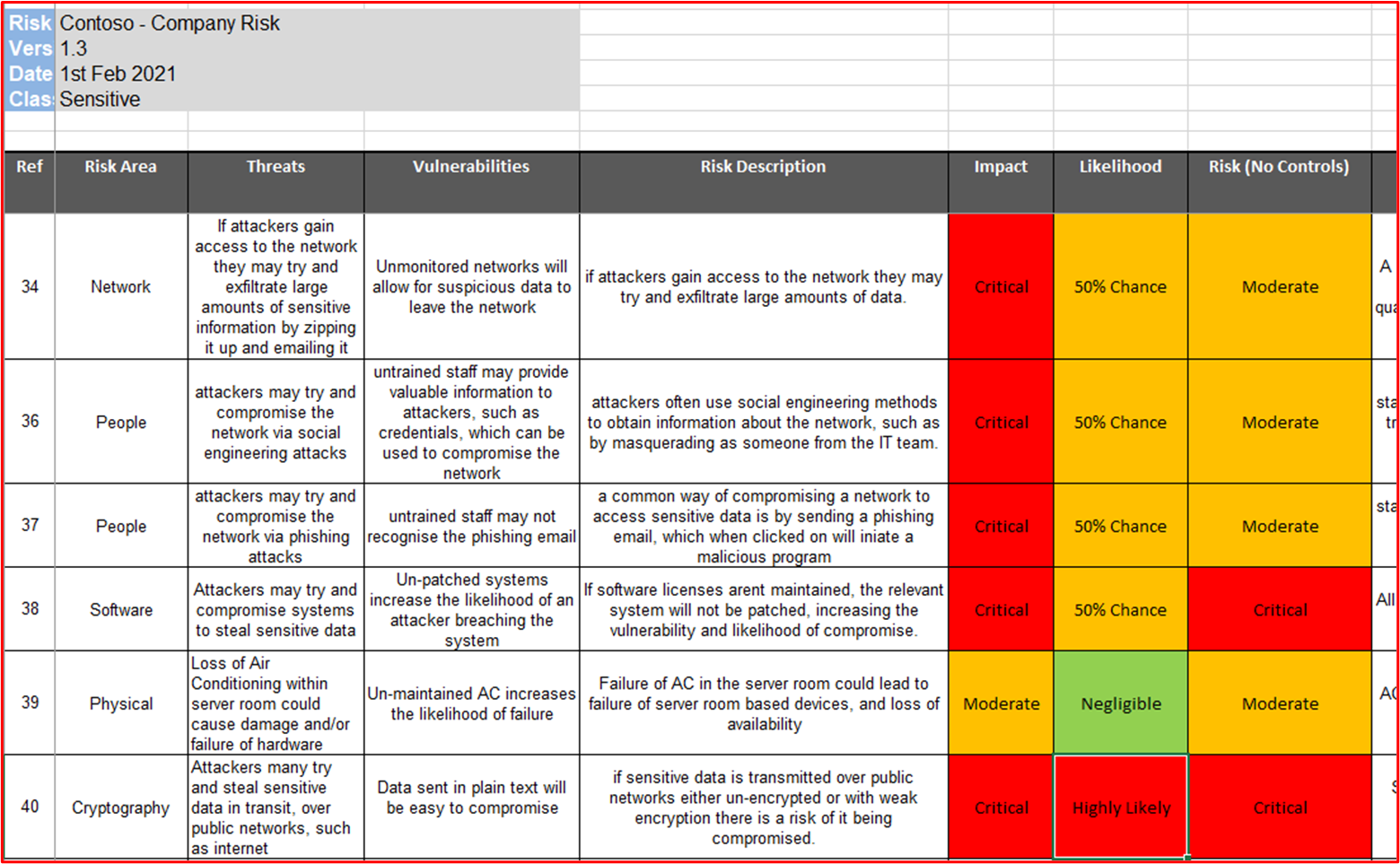

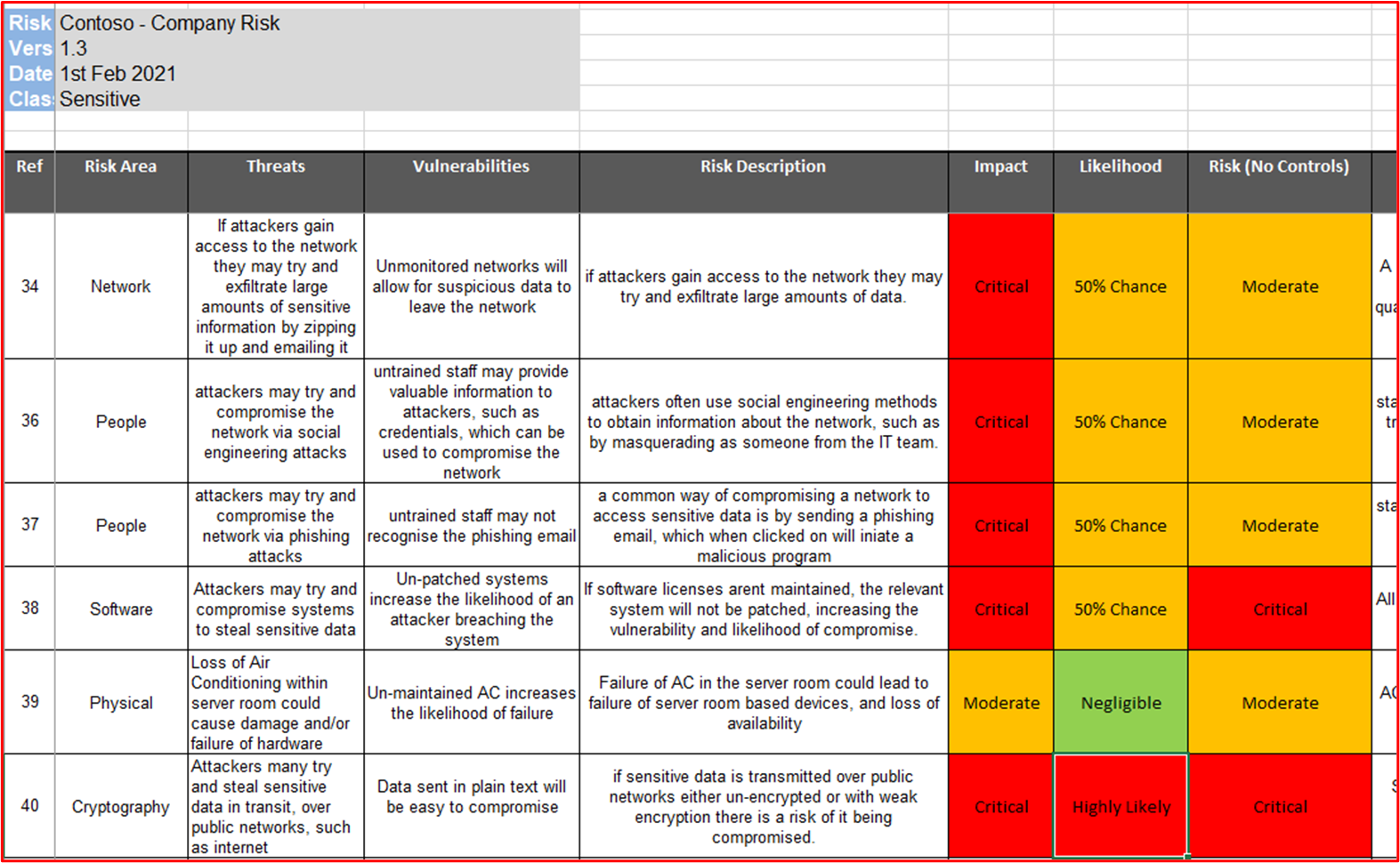

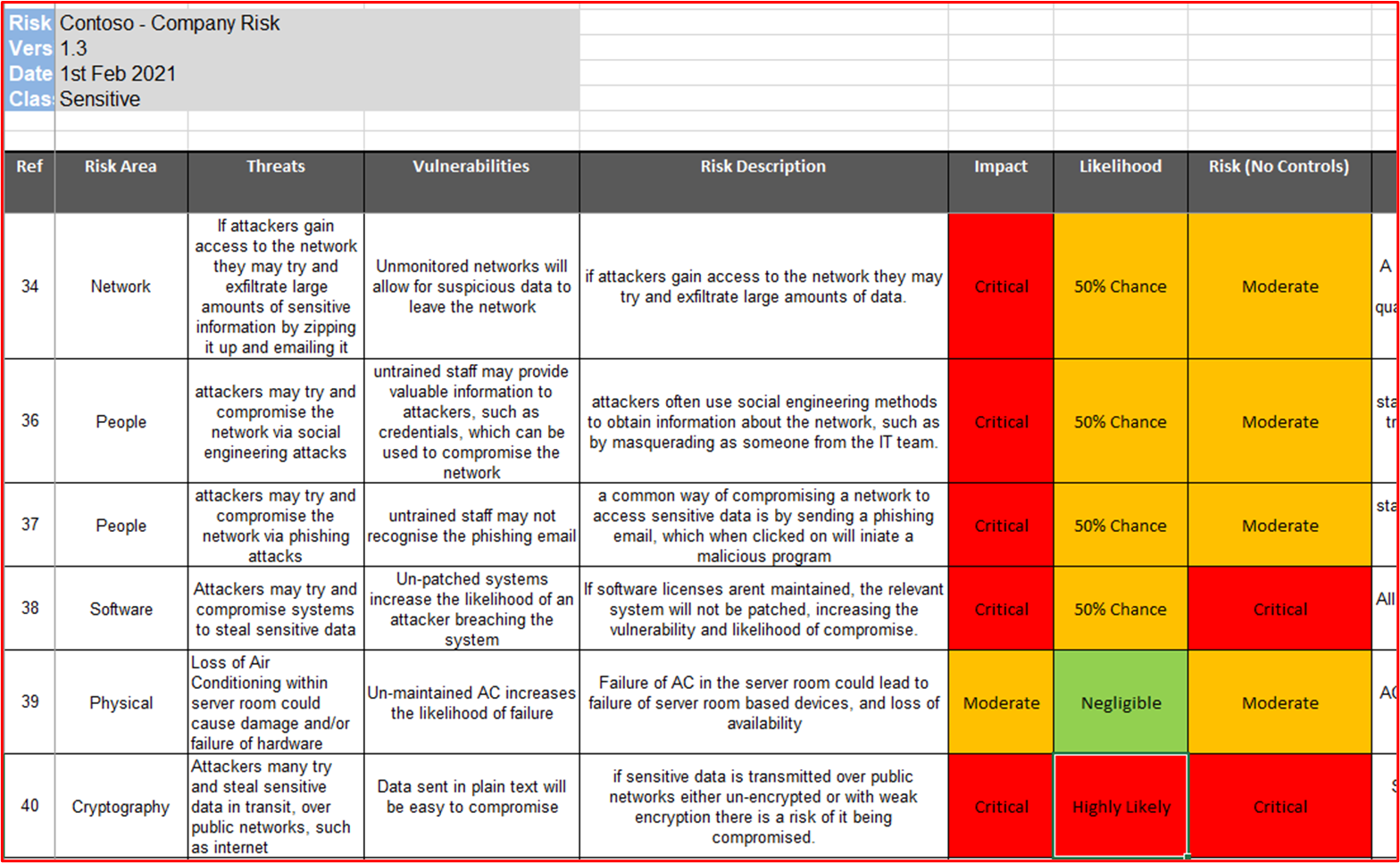

Contrôle n° 12 : fournir des preuves montrant que toutes les vulnérabilités se voient attribuer un classement des risques une fois identifiées.

Intention : la mise à jour corrective doit être basée sur le risque, plus la vulnérabilité est risquée, plus elle doit être corrigée rapidement. Le classement des risques des vulnérabilités identifiées fait partie intégrante de ce processus. L’objectif de ce contrôle est de s’assurer qu’il existe un processus de classement des risques documenté qui est suivi pour s’assurer que toutes les vulnérabilités identifiées sont correctement classées en fonction du risque. Les organisations utilisent généralement la classification CVSS (Common Vulnerability Scoring System) fournie par les fournisseurs ou les chercheurs en sécurité. Si organization s’appuient sur cvss, il est recommandé d’inclure un mécanisme de re-classement dans le processus pour permettre aux organization de modifier le classement en fonction d’une évaluation interne des risques. Parfois, la vulnérabilité peut ne pas être l’application en raison de la façon dont l’application a été déployée dans l’environnement. Par exemple, une vulnérabilité Java peut être libérée, ce qui a un impact sur une bibliothèque spécifique utilisée par le organization.

Exemples de recommandations en matière de preuves : fournissez des preuves par le biais d’une capture d’écran ou d’autres moyens, par exemple DevOps/Jira, qui montre que les vulnérabilités passent par le processus de classement des risques et se voient attribuer un classement des risques approprié par le organization.

Exemple de preuve : cette capture d’écran montre le classement des risques dans la colonne D et le reclassement dans les colonnes F et G, si le organization effectuer une évaluation des risques et déterminer que le risque peut être rétrogradé. Il faudrait fournir des preuves de re-classement des évaluations des risques comme preuve à l’appui

Gestion des correctifs – Mise à jour corrective

Les contrôles ci-dessous concernent l’élément de mise à jour corrective pour La gestion des correctifs. Pour maintenir un environnement d’exploitation sécurisé, les applications/modules complémentaires et les systèmes de prise en charge doivent être correctement corrigés. Un délai approprié entre l’identification (ou la mise en production publique) et la mise à jour corrective doit être géré pour réduire la fenêtre d’opportunité pour qu’une vulnérabilité soit exploitée par un « groupe d’activités ». La certification Microsoft 365 ne stipule pas de « fenêtre de mise à jour corrective », mais les analystes de certification rejettent les délais qui ne sont pas raisonnables.

Ce groupe de contrôle de sécurité s’étend aux environnements d’hébergement PaaS (Platform-as-a-Service), car les bibliothèques de logiciels tiers d’application/complément et la base de code doivent être corrigées en fonction du classement des risques.

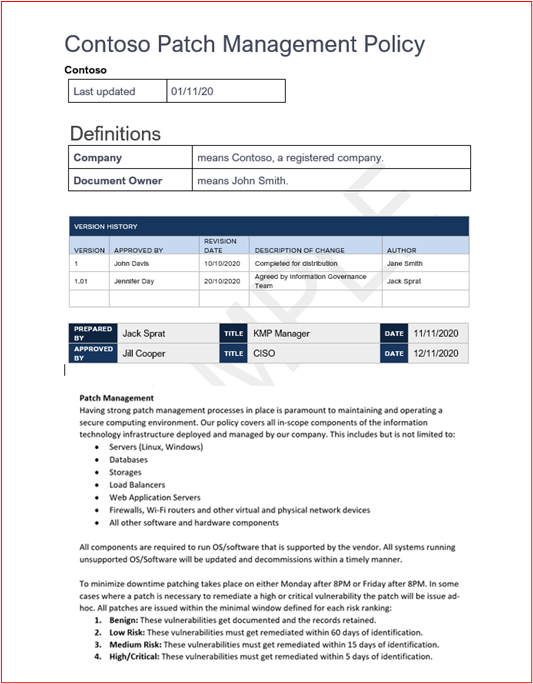

Contrôle n° 13 : Fournir une documentation de stratégie pour la mise à jour corrective des composants système dans l’étendue, qui inclut une période de mise à jour corrective minimale appropriée pour les vulnérabilités à risque critique, élevé et moyen ; et la désaffectation de tous les systèmes d’exploitation et logiciels non pris en charge.

Intention : la gestion des correctifs est requise par de nombreuses infrastructures de conformité de la sécurité, c’est-à-dire PCI-DSS, ISO 27001, NIST (SP) 800-53. L’importance d’une bonne gestion des correctifs ne peut pas être trop soulignée, car elle peut corriger les problèmes de sécurité et de fonctionnalité dans les logiciels, les microprogrammes et atténuer les vulnérabilités, ce qui contribue à réduire les opportunités d’exploitation. L’objectif de ce contrôle est de réduire la fenêtre d’opportunité d’un groupe d’activités pour exploiter les vulnérabilités qui peuvent exister dans l’environnement dans l’étendue.

Exemples de recommandations en matière de preuves : fournissez une copie de toutes les stratégies et procédures détaillant le processus de gestion des correctifs. Cela doit inclure une section sur une fenêtre de mise à jour corrective minimale, et que les systèmes d’exploitation et logiciels non pris en charge ne doivent pas être utilisés dans l’environnement.

Exemple de preuve : voici un exemple de document de stratégie.

Note: Cette capture d’écran montre un document de stratégie/processus, dont l’attente est que les éditeurs de logiciels indépendants partagent la documentation réelle sur la stratégie/procédure de prise en charge et ne fournissent pas simplement un screenshot._

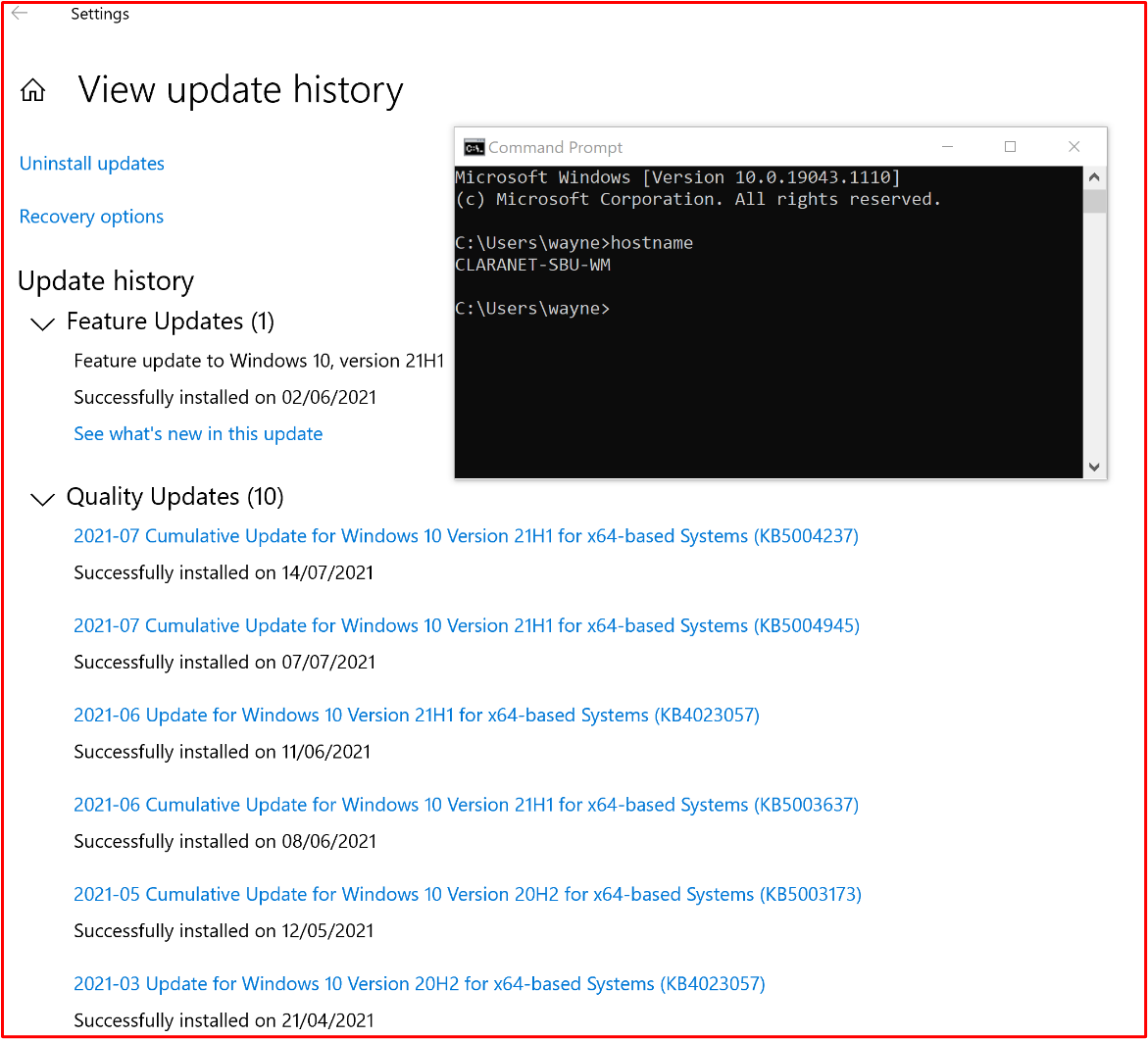

Contrôle n° 14 : fournir des preuves démontrables que tous les composants système échantillonnés sont corrigés.

Note: Incluez toutes les bibliothèques logicielles/tierces.

Intention : la mise à jour corrective des vulnérabilités garantit que les différents modules qui font partie de l’infrastructure des technologies de l’information (matériel, logiciels et services) sont tenus à jour et exempts de vulnérabilités connues. La mise à jour corrective doit être effectuée dès que possible pour réduire le risque d’incident de sécurité entre la publication des détails de la vulnérabilité et la mise à jour corrective. Cela est encore plus critique lorsque l’exploitation de vulnérabilités connues pour être dans la nature.

Exemple de recommandations en matière de preuves : fournissez une capture d’écran pour chaque appareil de l’exemple et les composants logiciels de prise en charge montrant que les correctifs sont installés conformément au processus de mise à jour corrective documenté.

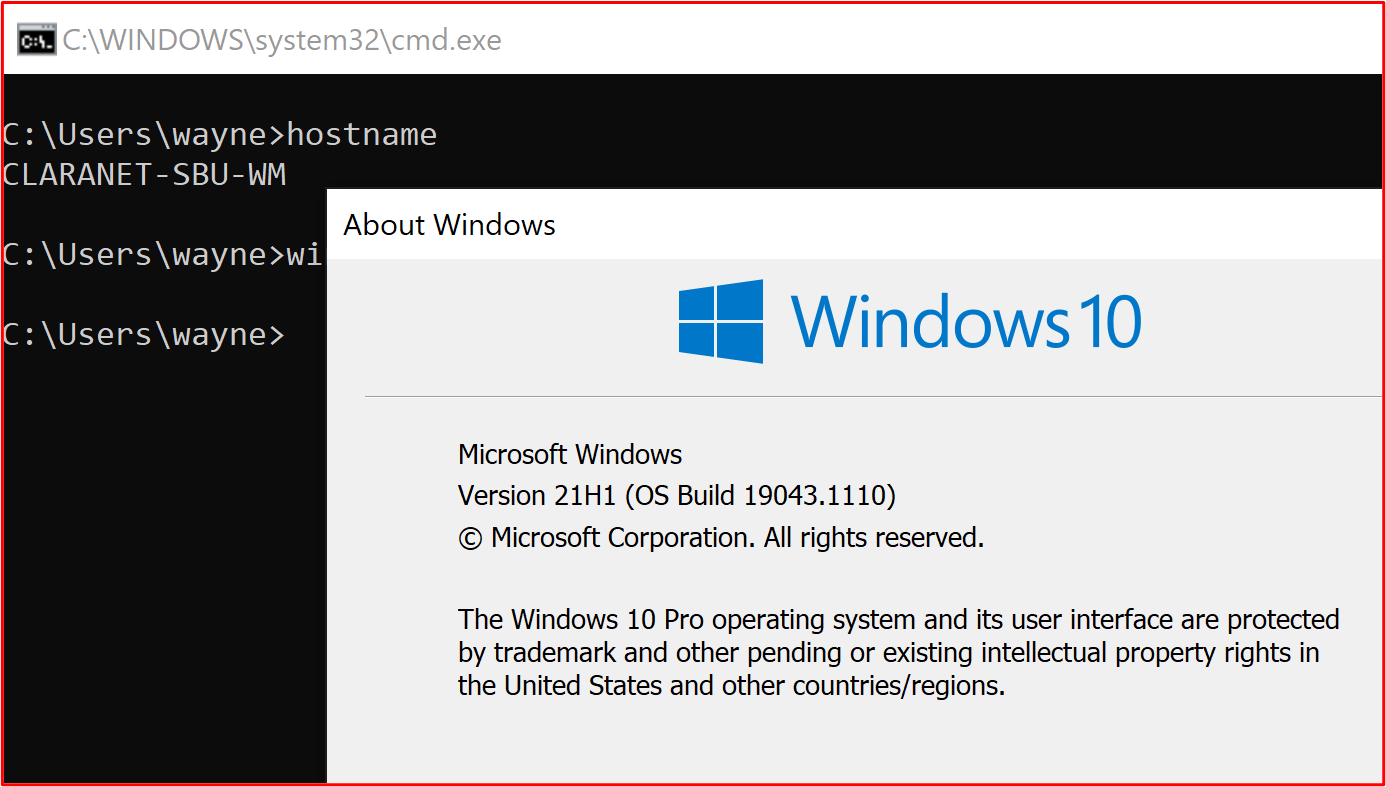

Exemple de preuve : la capture d’écran suivante montre que le composant système dans l’étendue « CLARANET-SBU-WM » effectue des mises à jour Windows conformément à la stratégie de mise à jour corrective.

Note: La mise à jour corrective de tous les composants système dans l’étendue doit être une preuve. Cela inclut des éléments tels que : Mises à jour du système d’exploitation, Mises à jour d’application/composant (i.e__., Apache Tomcat, OpenSSL, etc.), dépendances logicielles (par exemple, JQuery, AngularJS, etc.), etc.

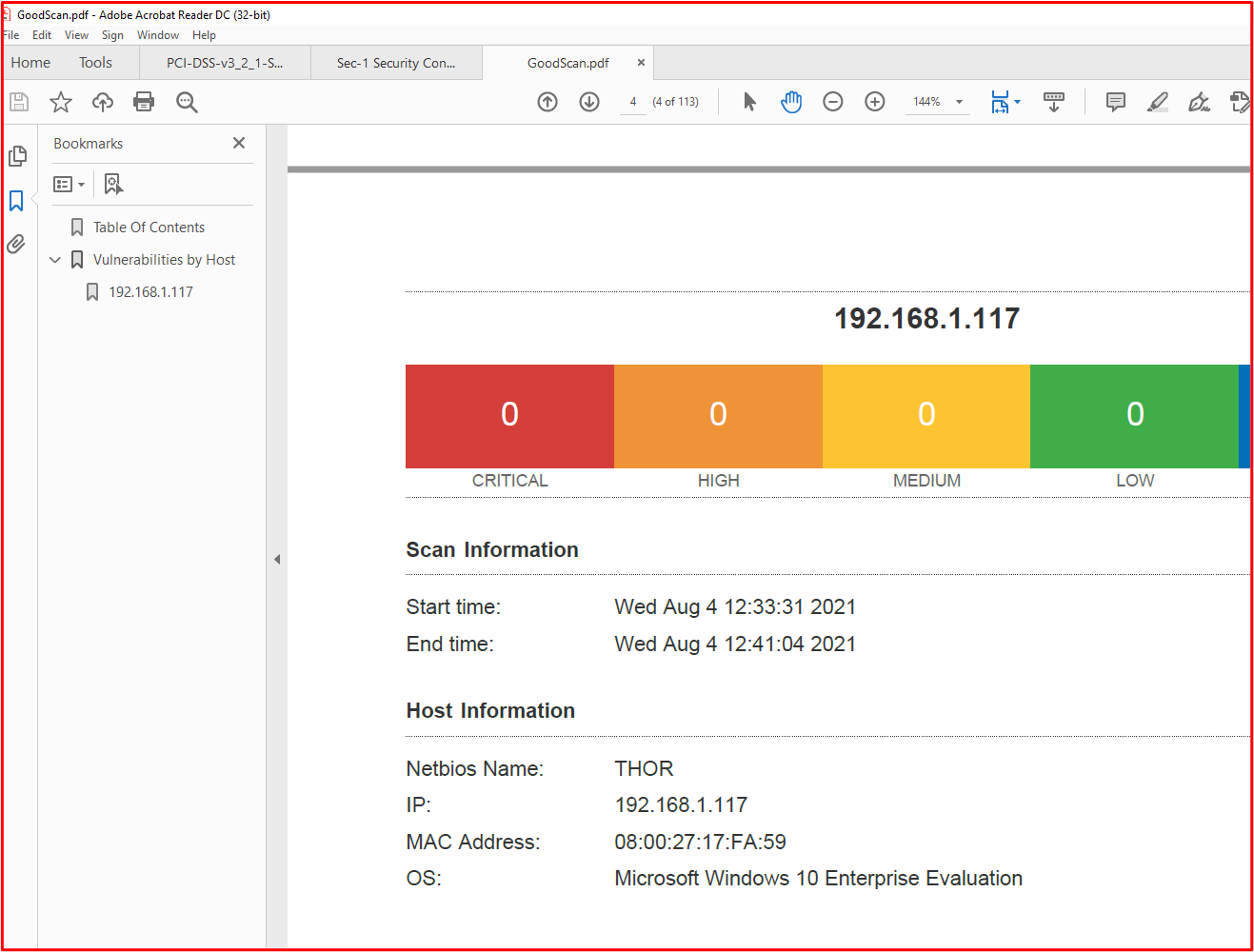

Contrôle n° 15 : fournir des preuves démontrables que les systèmes d’exploitation et composants logiciels non pris en charge ne sont pas utilisés dans l’environnement.

Intention : les logiciels qui ne sont pas gérés par les fournisseurs souffrent, au fil du temps, de vulnérabilités connues qui ne sont pas corrigées. Par conséquent, l’utilisation de systèmes d’exploitation et de composants logiciels non pris en charge ne doit pas être utilisée dans des environnements de production.

Exemple de recommandations en matière de preuves : fournissez une capture d’écran pour chaque appareil de l’exemple montrant la version du système d’exploitation en cours d’exécution (y compris le nom du serveur dans la capture d’écran). En outre, fournissez la preuve que les composants logiciels s’exécutant dans l’environnement exécutent des versions prises en charge. Pour ce faire, vous pouvez fournir la sortie des rapports d’analyse des vulnérabilités internes (à condition que l’analyse authentifiée soit incluse) et/ou la sortie d’outils qui case activée des bibliothèques tierces, telles que Snyk, Trivy ou NPM Audit. En cas d’exécution dans PaaS uniquement, seule la mise à jour corrective de bibliothèque tierce doit être couverte par les groupes de contrôle de mise à jour corrective.

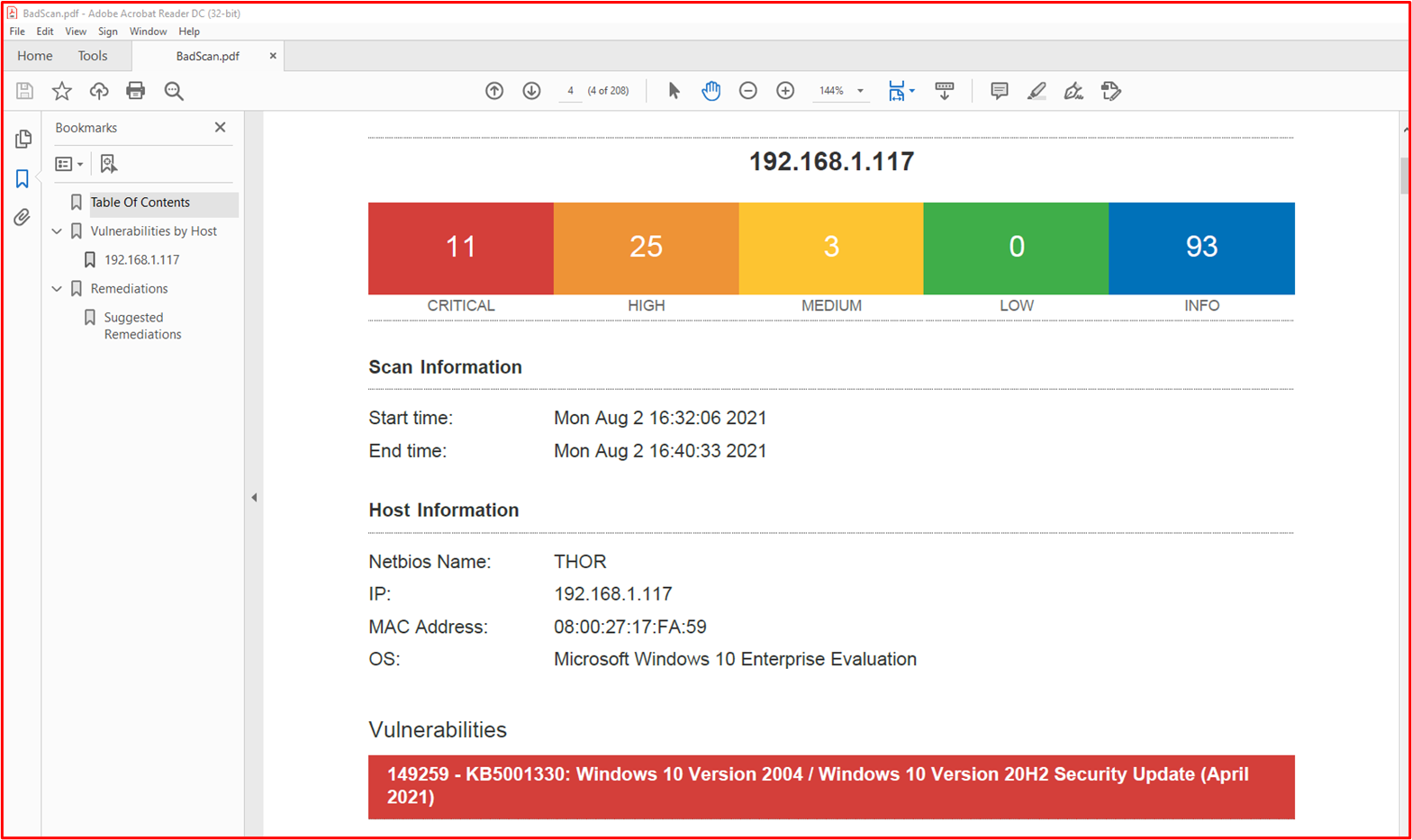

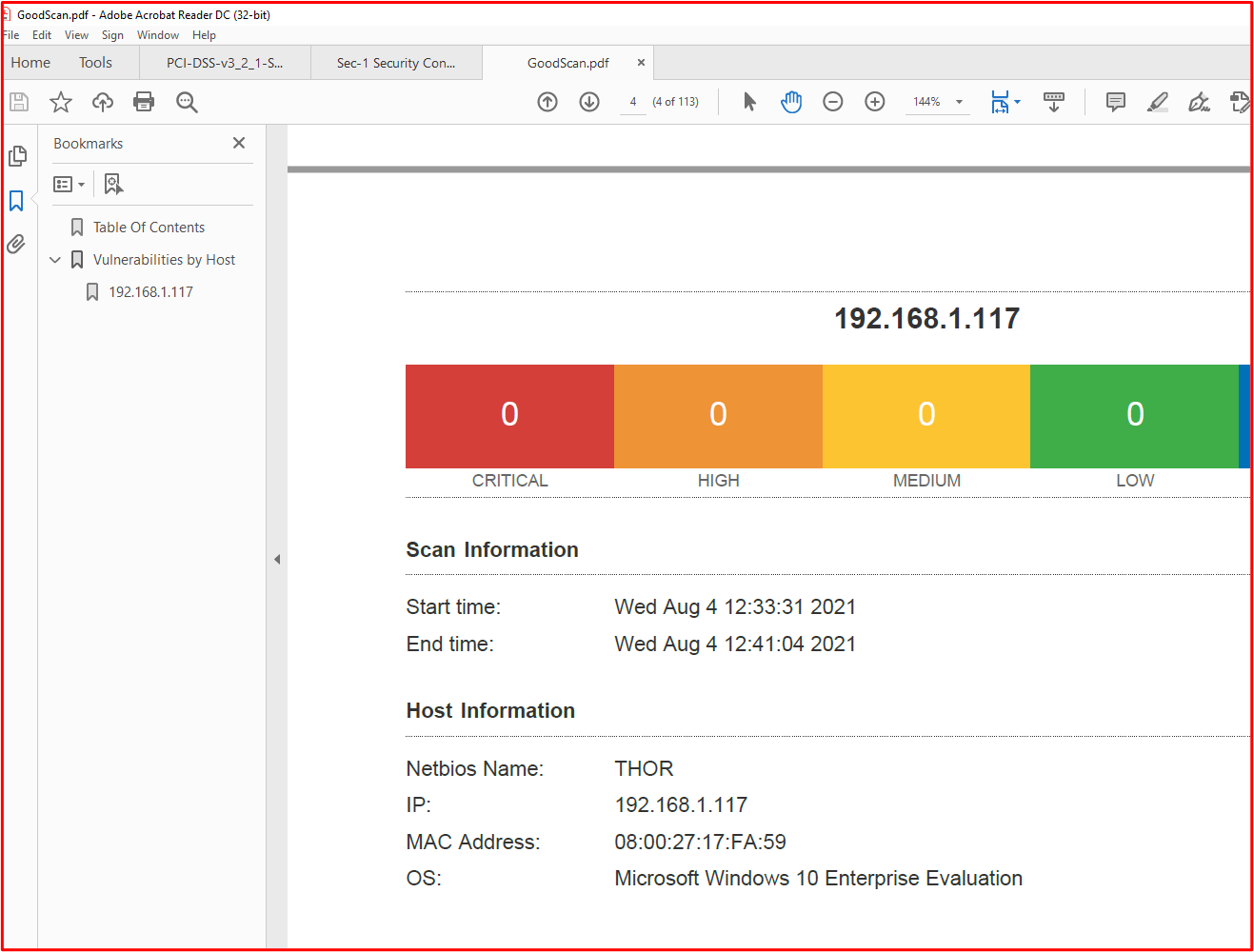

Exemple de preuve : les preuves suivantes montrent que le composant système dans l’étendue THOR exécute un logiciel pris en charge par le fournisseur, car Nessus n’a signalé aucun problème.

Note: Le rapport complet doit être partagé avec les analystes de certification.

- Exemple de preuve 2

Cette capture d’écran montre que le composant système dans l’étendue « CLARANET-SBU-WM » s’exécute sur une version de Windows prise en charge.

- Exemple de preuve 3

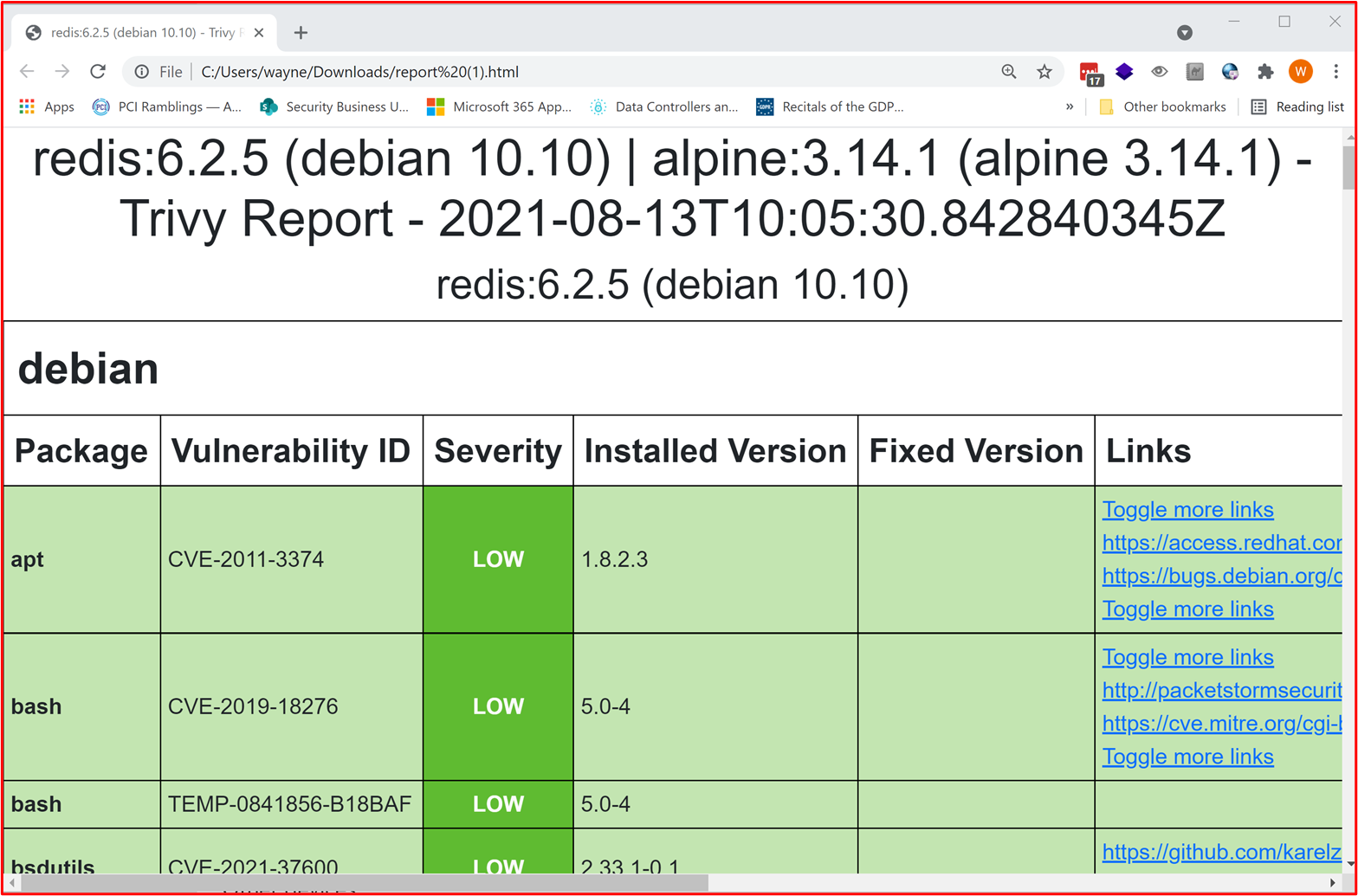

La capture d’écran suivante montre la sortie Trivy , dont le rapport complet ne répertorie aucune application non prise en charge.

Note: Le rapport complet doit être partagé avec les analystes de certification.

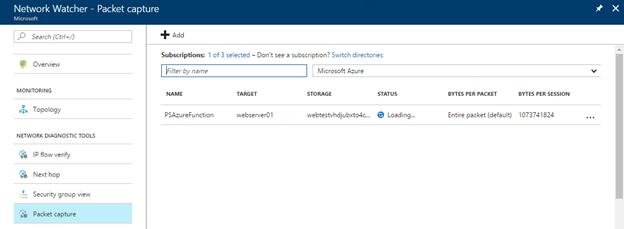

Analyse des vulnérabilités

En introduisant des évaluations régulières des vulnérabilités, les organisations peuvent détecter les faiblesses et les insécurités au sein de leurs environnements, ce qui peut fournir un point d’entrée pour qu’un acteur malveillant puisse compromettre l’environnement. L’analyse des vulnérabilités peut aider à identifier les correctifs manquants ou les configurations incorrectes dans l’environnement. En effectuant régulièrement ces analyses, un organization peut fournir une correction appropriée pour réduire le risque d’une compromission en raison de problèmes couramment récupérés par ces outils d’analyse des vulnérabilités.

Contrôle n° 16 : fournissez les rapports trimestriels d’analyse des vulnérabilités de l’infrastructure et des applications web. L’analyse doit être effectuée sur l’ensemble de l’empreinte publique (adresses IP et URL) et sur les plages d’adresses IP internes.

Note: Cela DOIT inclure toute l’étendue de l’environnement.

Intention : l’analyse des vulnérabilités recherche les faiblesses possibles dans le système informatique, les réseaux et les applications web d’une organisation afin d’identifier les trous susceptibles d’entraîner des violations de sécurité et l’exposition de données sensibles. L’analyse des vulnérabilités est souvent requise par les normes du secteur et les réglementations gouvernementales, par exemple la norme PCI DSS (Payment Card Industry Data Security Standard).

Un rapport de la métrique de sécurité intitulé « 2020 Security Metrics Guide to PCI DSS Compliance » indique qu'« en moyenne, il a fallu 166 jours à partir du moment où une organization a été considérée comme ayant des vulnérabilités pour qu’un attaquant compromisse le système. Une fois compromis, les attaquants ont eu accès aux données sensibles pendant une moyenne de 127 jours. Par conséquent, ce contrôle vise à identifier les failles de sécurité potentielles dans l’environnement dans l’étendue.

Exemples de recommandations en matière de preuves : fournissez le ou les rapports d’analyse complets pour les analyses de vulnérabilité de chaque trimestre qui ont été effectuées au cours des 12 derniers mois. Les rapports doivent indiquer clairement les cibles pour valider que l’empreinte publique complète est incluse et, le cas échéant, chaque sous-réseau interne. Fournissez TOUS les rapports d’analyse pour CHAQUE trimestre.

Exemple de preuve : l’exemple de preuve serait de fournir les rapports d’analyse à partir de l’outil d’analyse utilisé. Les rapports d’analyse de chaque trimestre doivent être fournis pour examen. L’analyse doit inclure l’ensemble des composants système de l’environnement ; chaque sous-réseau interne et chaque ADRESSE IP/URL publique disponible pour l’environnement.

Contrôle n° 17 : fournissez des preuves démontrables que la correction des vulnérabilités identifiées pendant l’analyse des vulnérabilités est corrigée conformément à votre période de mise à jour corrective documentée.

Intention : le fait de ne pas identifier, gérer et corriger rapidement les vulnérabilités et les erreurs de configuration peut augmenter le risque d’une organization d’une compromission entraînant des violations de données potentielles. L’identification et la correction correctes des problèmes sont considérées comme importantes pour la posture de sécurité et l’environnement globaux d’un organization, qui sont conformes aux meilleures pratiques de divers frameworks de sécurité pour, par exemple, la norme ISO 27001 et la NORME PCI DSS.

Exemple de recommandations en matière de preuves : fournissez des artefacts appropriés (c’est-à-dire des captures d’écran) montrant qu’un exemple de vulnérabilités découvertes lors de l’analyse des vulnérabilités est corrigé conformément aux fenêtres de mise à jour corrective déjà fournies dans le contrôle 13 ci-dessus.

Exemple de preuve : la capture d’écran suivante montre une analyse Nessus de l’environnement dans l’étendue (une seule machine dans cet exemple nommée « THOR ») montrant les vulnérabilités le 2 août 2021.

La capture d’écran suivante montre que les problèmes ont été résolus, 2 jours plus tard, dans la fenêtre de mise à jour corrective définie dans la stratégie de mise à jour corrective.

Note: Pour ce contrôle, les analystes de certification doivent voir les rapports d’analyse des vulnérabilités et la correction pour chaque trimestre au cours des douze derniers mois.

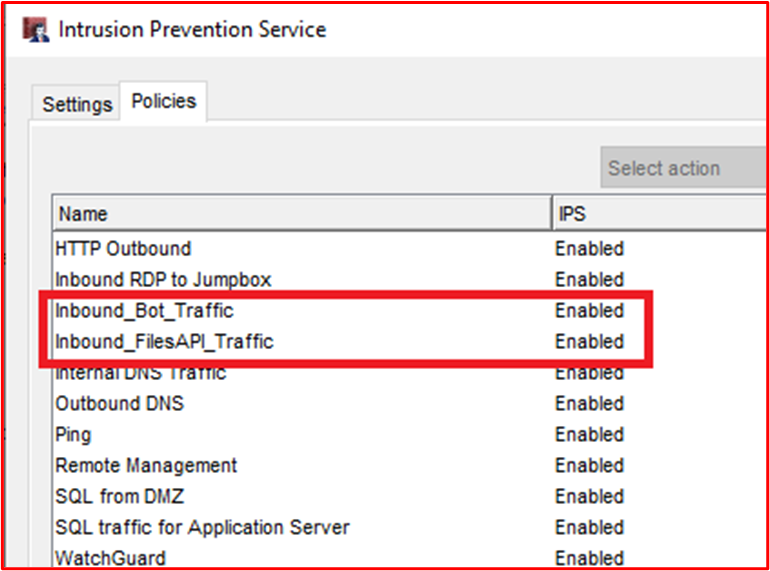

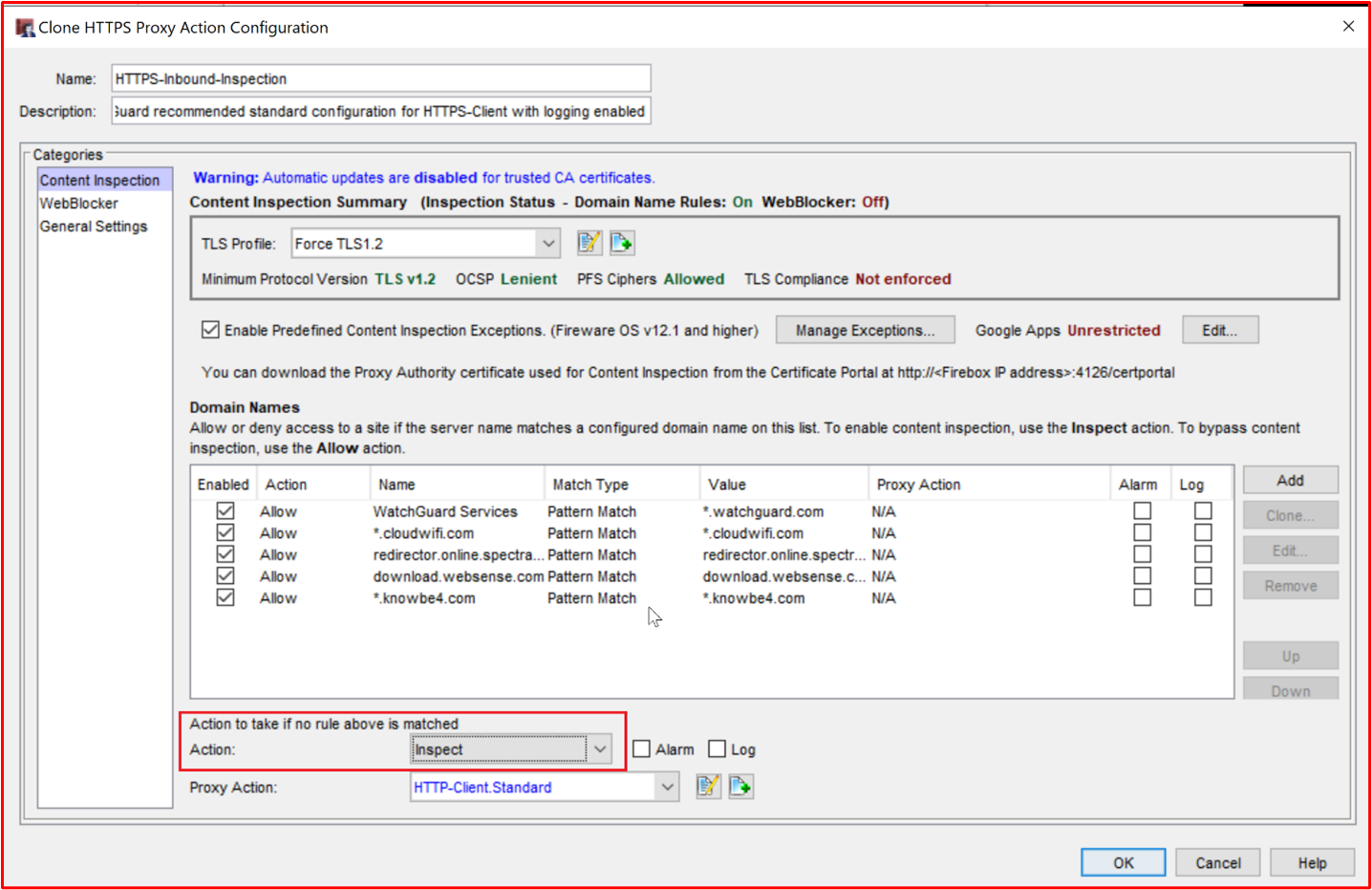

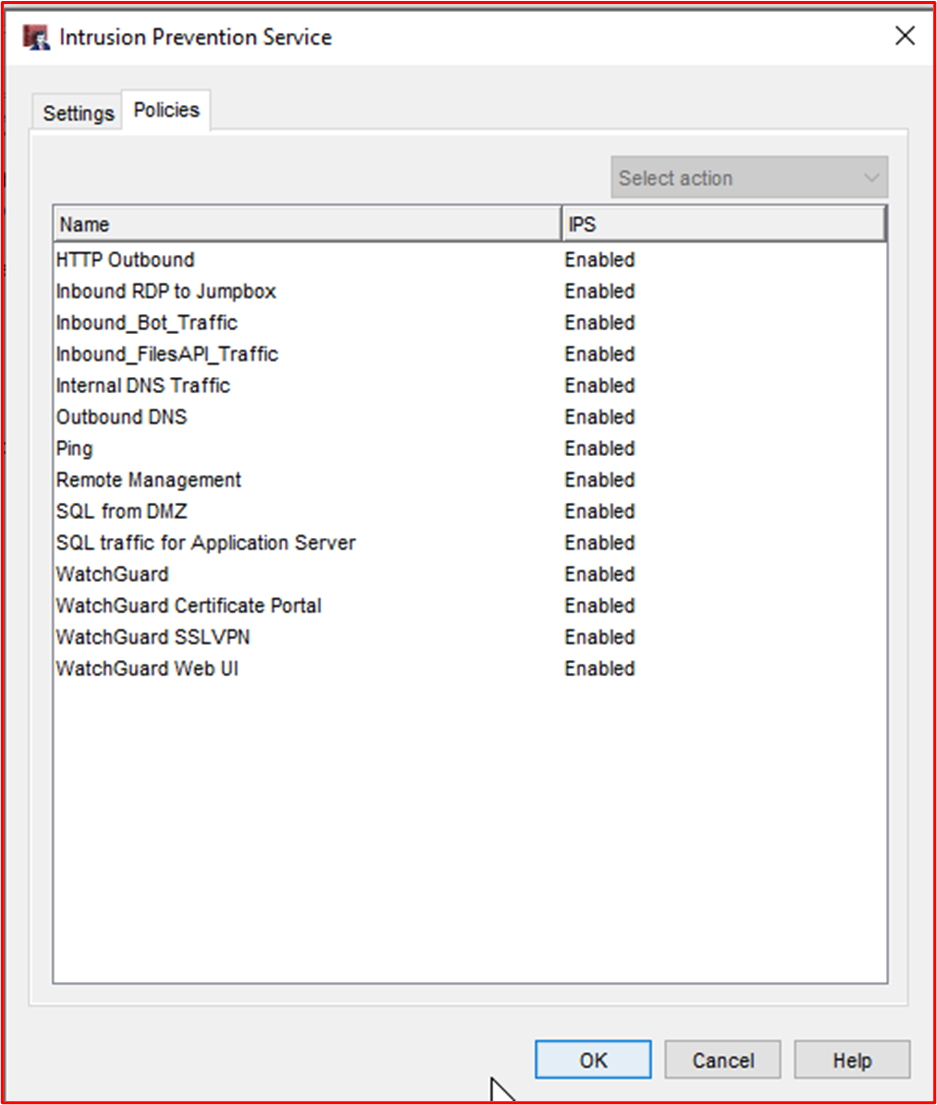

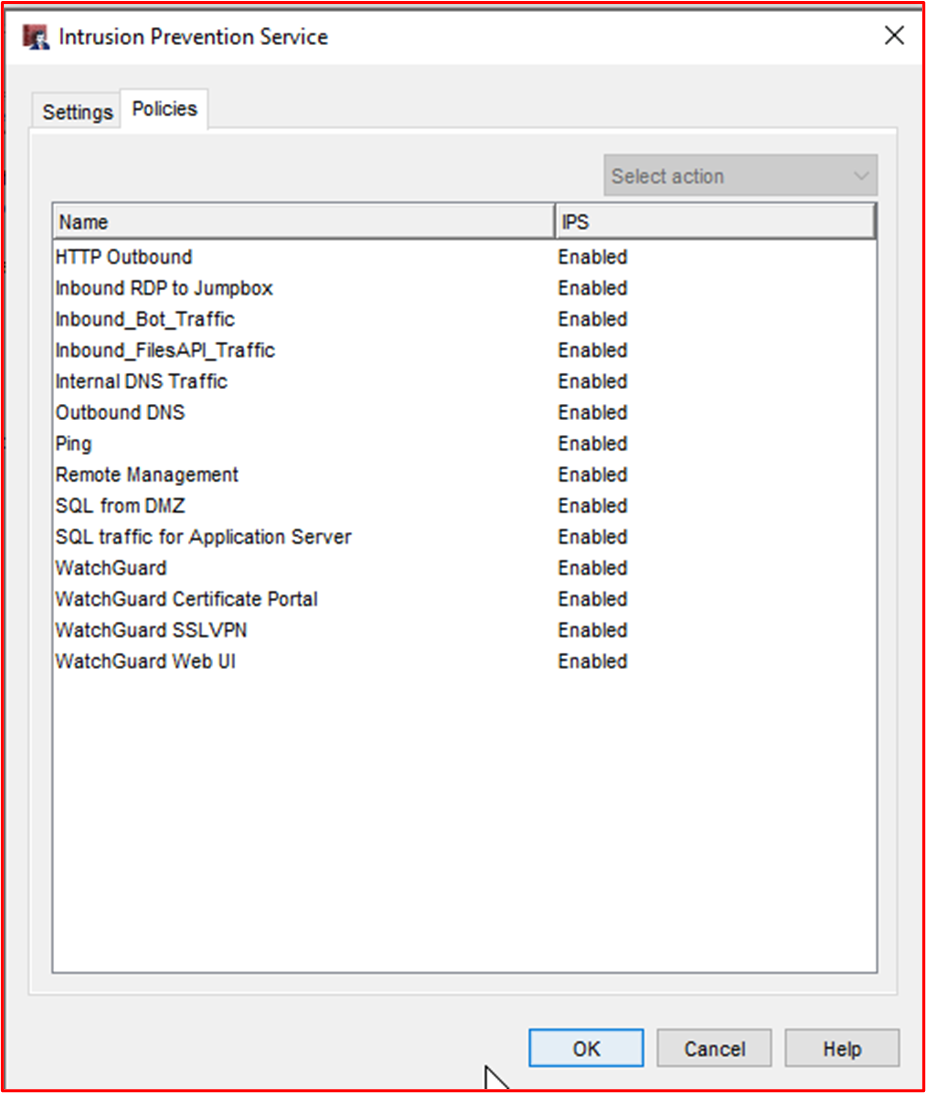

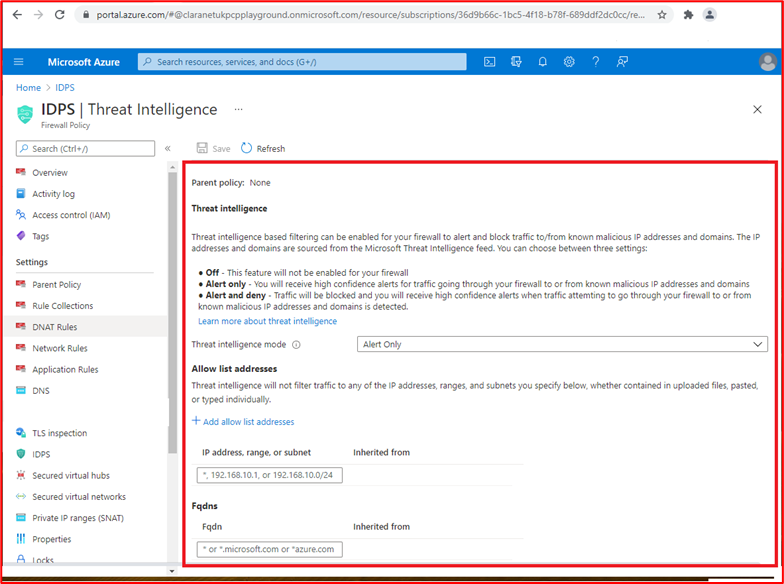

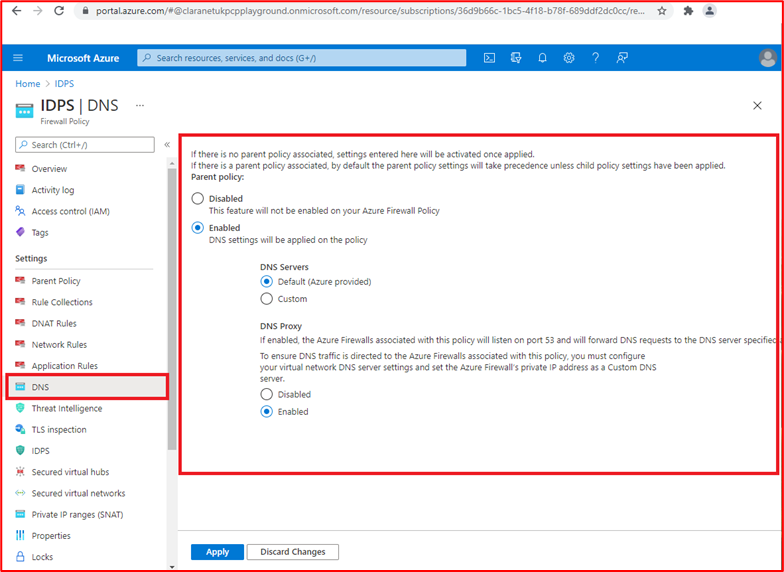

Pare-feu

Les pare-feu fournissent souvent une limite de sécurité entre les environnements approuvés (réseau interne), non approuvés (Internet) et semi-fiables (DMZ). Il s’agit généralement de la première ligne de défense au sein d’une stratégie de sécurité de défense en profondeur d’une organisation, conçue pour contrôler les flux de trafic pour les services d’entrée et de sortie et pour bloquer le trafic indésirable. Ces appareils doivent être étroitement contrôlés pour s’assurer qu’ils fonctionnent efficacement et qu’ils sont exempts d’une configuration incorrecte qui pourrait mettre l’environnement en danger.

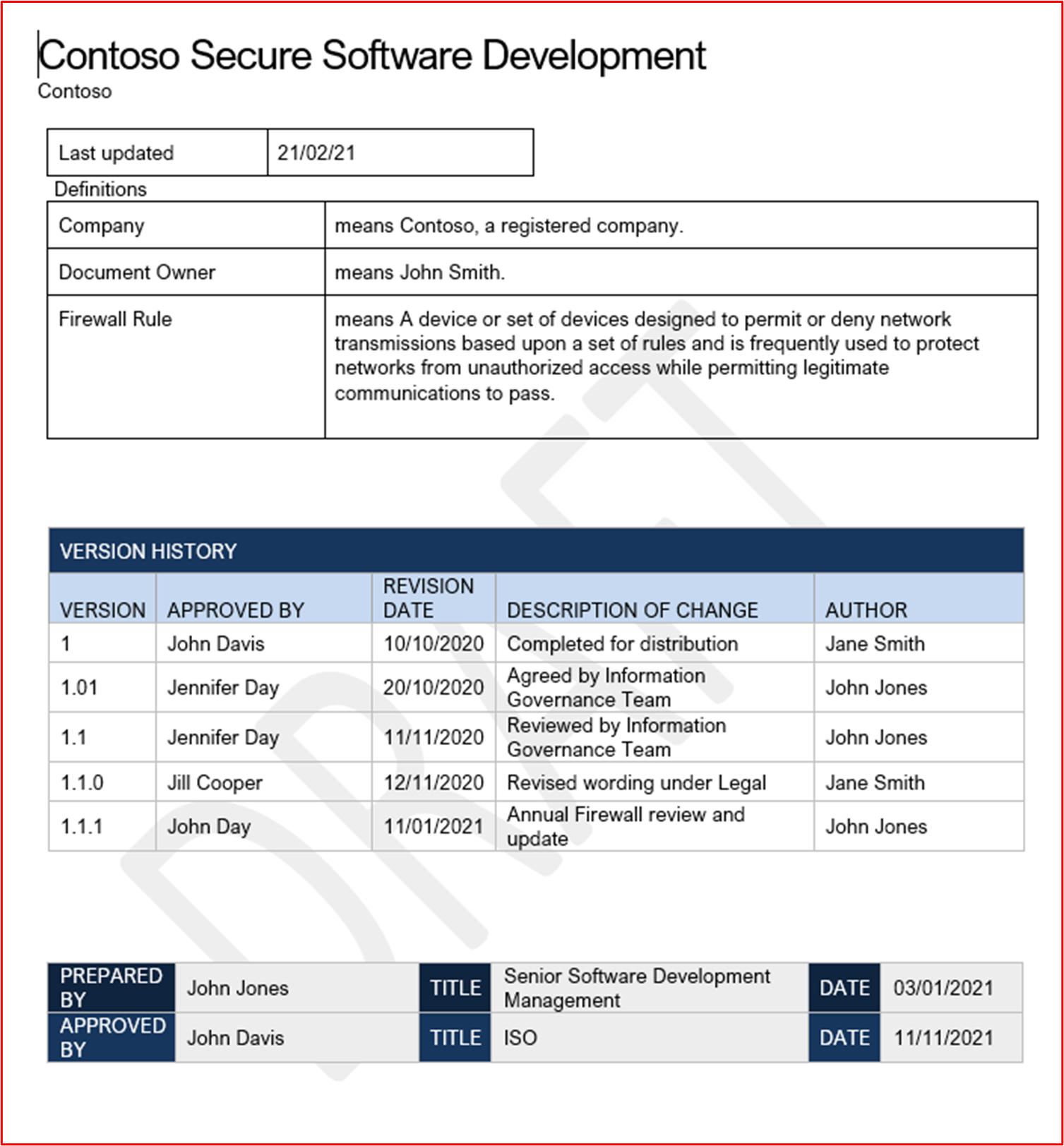

Contrôle n° 18 : Fournissez une documentation sur les stratégies qui régissent les pratiques et procédures de gestion des pare-feu.

Intention : les pare-feu constituent une première ligne de défense importante dans une stratégie de sécurité en couches (défense en profondeur), protégeant les environnements contre les zones réseau moins fiables. Les pare-feu contrôlent généralement les flux de trafic en fonction des adresses IP et des protocoles/ports. Les pare-feu plus riches en fonctionnalités peuvent également fournir des défenses supplémentaires de la « couche application » en inspectant le trafic des applications pour se protéger contre les mauvaises utilisations, les vulnérabilités et les menaces en fonction de l’accès aux applications. Ces protections sont uniquement aussi bonnes que la configuration du pare-feu. Par conséquent, des stratégies de pare-feu fortes et des procédures de support doivent être en place pour garantir qu’elles sont configurées pour fournir une protection adéquate des ressources internes. Par exemple, un pare-feu avec une règle pour autoriser TOUT le trafic de N’IMPORTE QUELLE source vers N’IMPORTE QUELLE destination agit simplement comme un routeur.

Exemple de recommandations en matière de preuves : fournissez la documentation complète de votre stratégie/procédure de pare-feu. Ce document doit couvrir tous les points ci-dessous et toutes les bonnes pratiques supplémentaires applicables à votre environnement.

Exemple de preuve : voici un exemple du type de document de stratégie de pare-feu dont nous avons besoin (il s’agit d’une démonstration qui peut ne pas être complète).

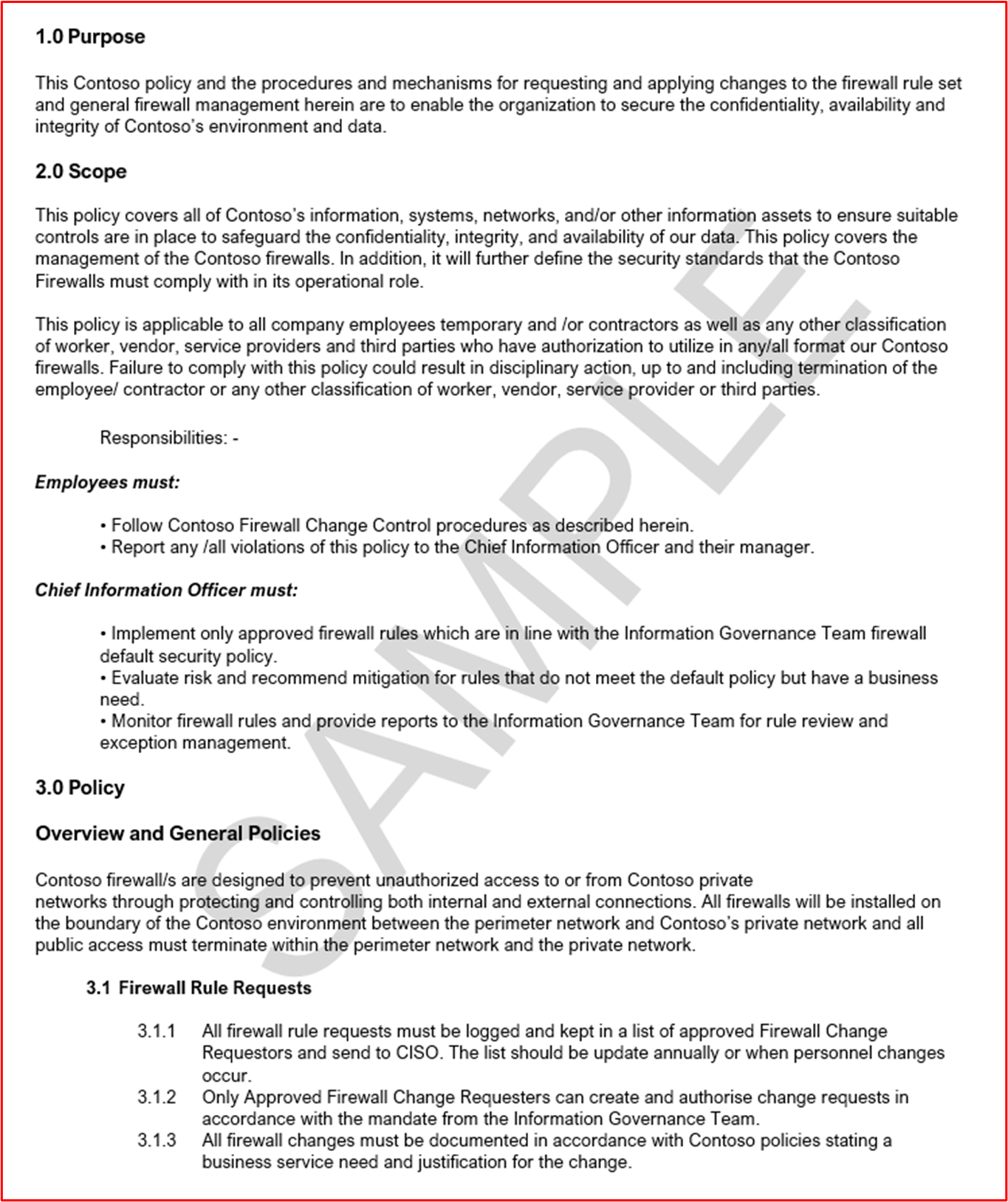

Contrôle n° 19 : fournir une preuve démontrable que toutes les informations d’identification administratives par défaut sont modifiées avant l’installation dans les environnements de production.

Intention : les organisations doivent tenir compte des informations d’identification d’administration par défaut fournies par le fournisseur qui sont configurées lors de la configuration de l’appareil ou du logiciel. Les informations d’identification par défaut sont souvent disponibles publiquement par les fournisseurs et peuvent fournir à un groupe d’activités externe la possibilité de compromettre un environnement. Par exemple, une simple recherche sur Internet des informations d’identification iDrac (contrôleur d’accès à distance Dell intégré) par défaut met en évidence root ::calvin comme nom d’utilisateur et mot de passe par défaut. Cela permet à une personne d’accéder à distance à la gestion des serveurs distants. L’objectif de ce contrôle est de s’assurer que les environnements ne sont pas vulnérables aux attaques via les informations d’identification du fournisseur par défaut qui n’ont pas été modifiées pendant le renforcement de l’appareil/de l’application.

Exemples de recommandations en matière de preuves

Cela peut être démontré dans une session de partage d’écran où l’analyste de certification peut essayer de s’authentifier auprès des appareils dans l’étendue à l’aide des informations d’identification par défaut.

Exemple de preuve

La capture d’écran ci-dessous montre ce que l’analyste de certification verrait à partir d’un nom d’utilisateur/mot de passe non valide d’un pare-feu WatchGuard.

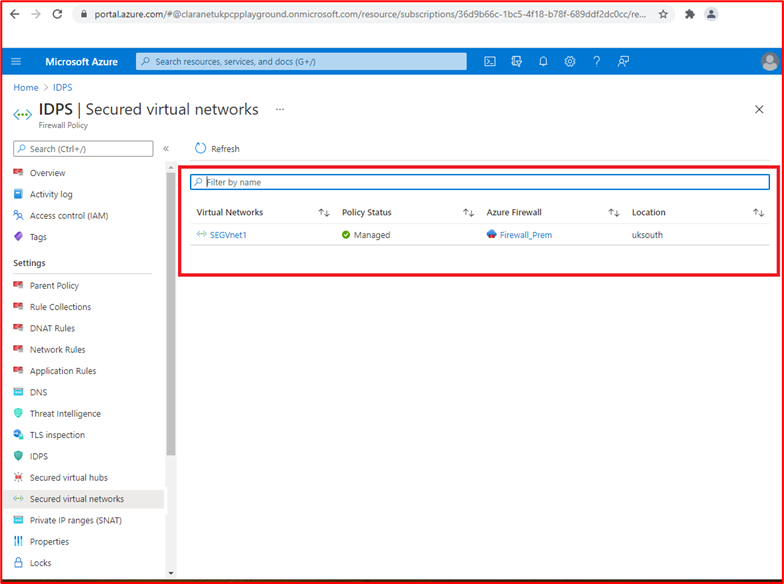

Contrôle 20 : Fournir des preuves démontrables que les pare-feu sont installés à la limite de l’environnement dans l’étendue et installés entre le réseau de périmètre (également appelé zone DMZ, zone démilitarisée et sous-réseau filtré) et les réseaux approuvés internes.

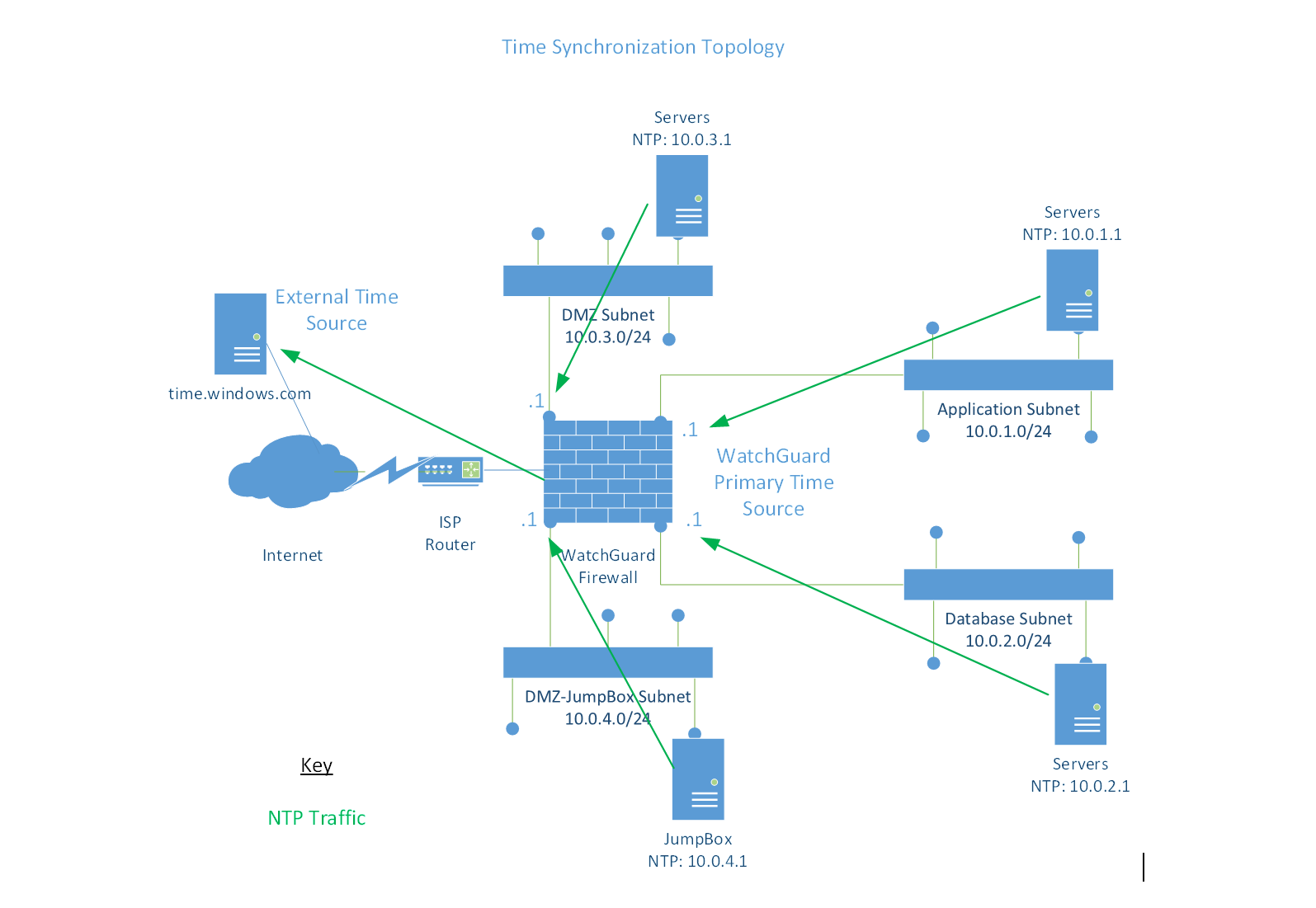

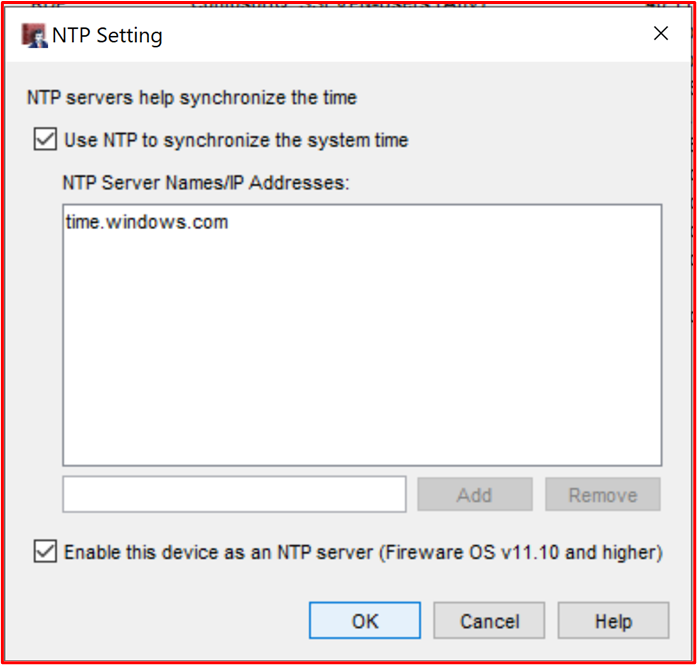

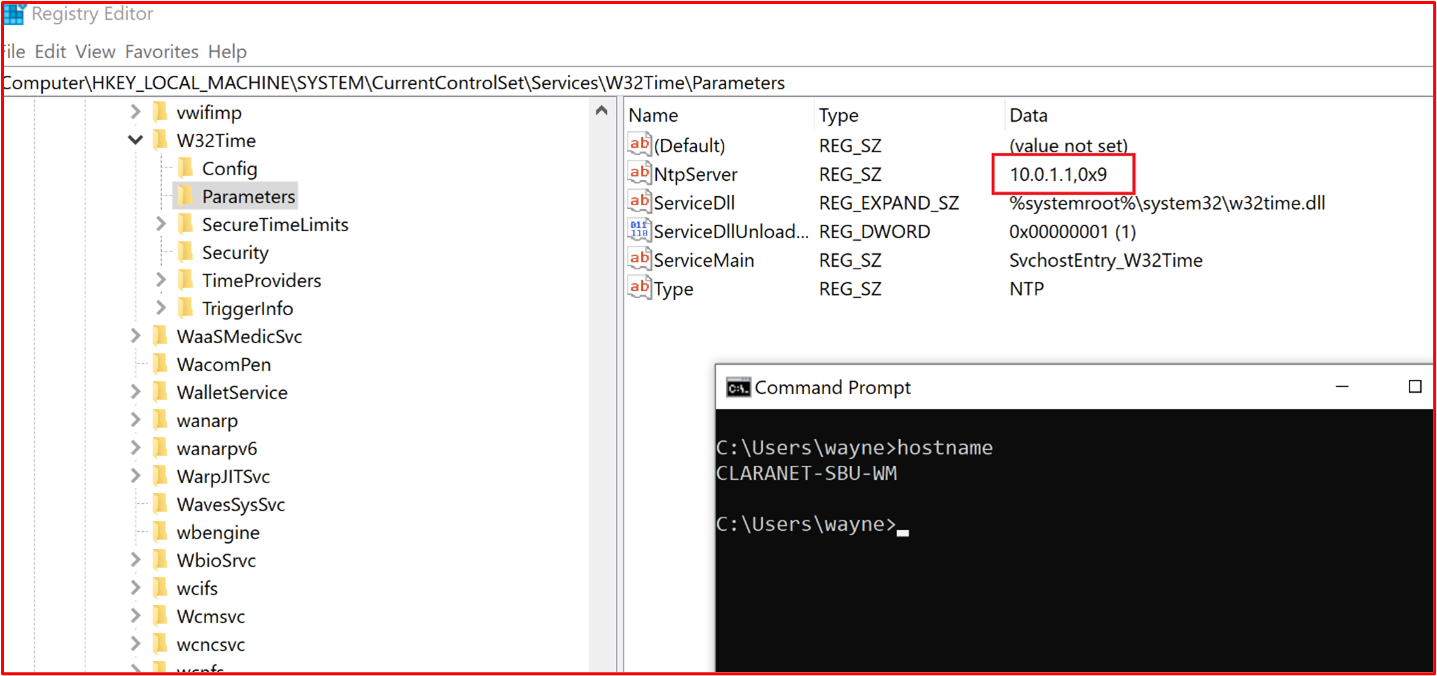

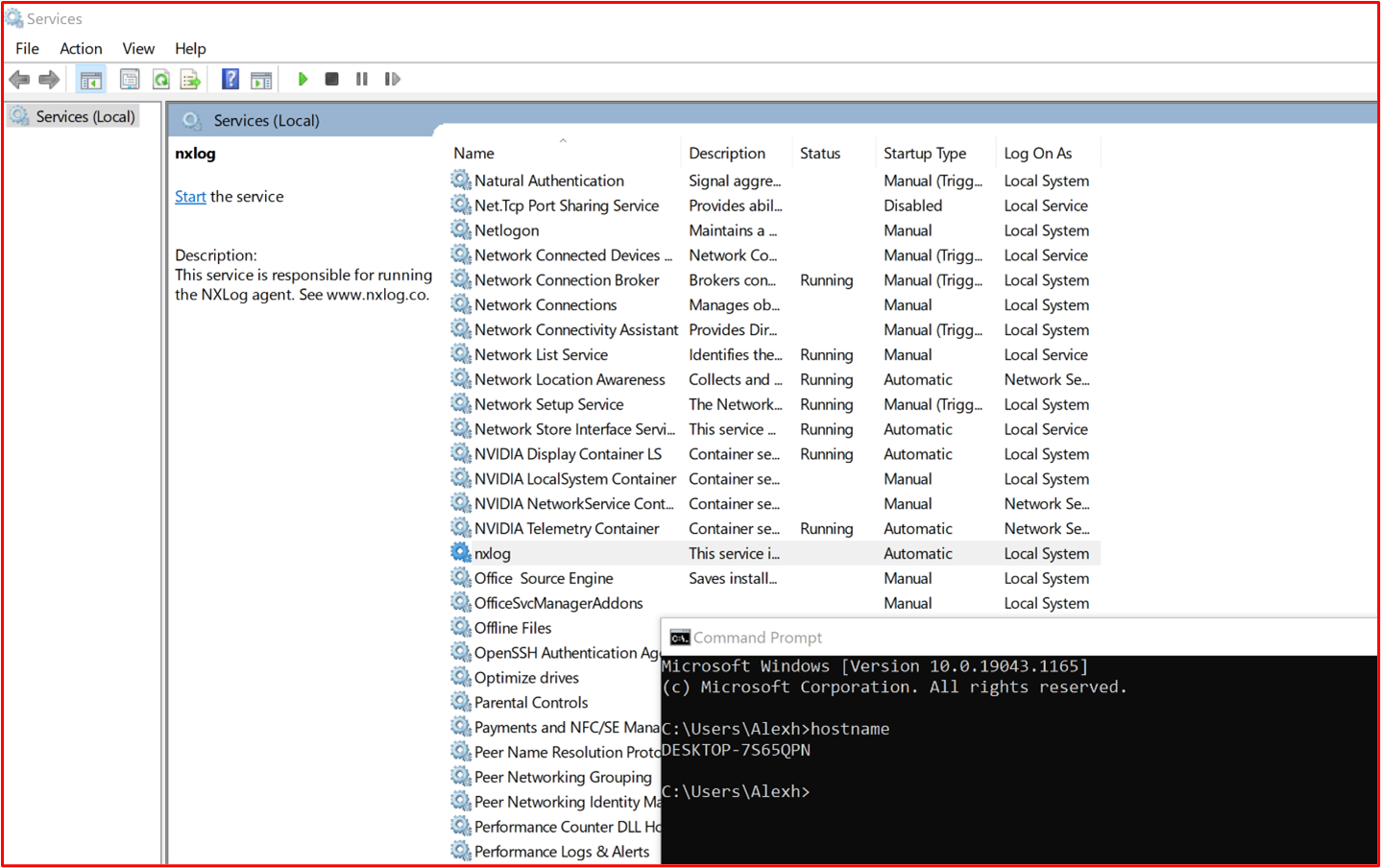

Intention : les pare-feu permettent de contrôler le trafic entre différentes zones réseau de différents niveaux de sécurité. Étant donné que tous les environnements sont connectés à Internet, les pare-feu doivent être installés à la limite, c’est-à-dire entre Internet et l’environnement dans l’étendue. En outre, des pare-feu doivent être installés entre les réseaux DMZ (zone de militarisation) moins fiables et les réseaux internes approuvés. Les DMZ sont généralement utilisées pour traiter le trafic à partir d’Internet et sont donc une cible d’attaque. En implémentant une zone DMZ et en utilisant un pare-feu pour contrôler les flux de trafic, une compromission de la zone DMZ n’implique pas nécessairement une compromission des réseaux internes approuvés et des données d’entreprise/client. Une journalisation et des alertes adéquates doivent être en place pour aider les organisations à identifier rapidement un compromis afin de minimiser la possibilité pour le groupe d’activités de compromettre davantage les réseaux internes de confiance. L’objectif de ce contrôle est de s’assurer qu’il existe un contrôle adéquat entre les réseaux approuvés et les réseaux moins approuvés.

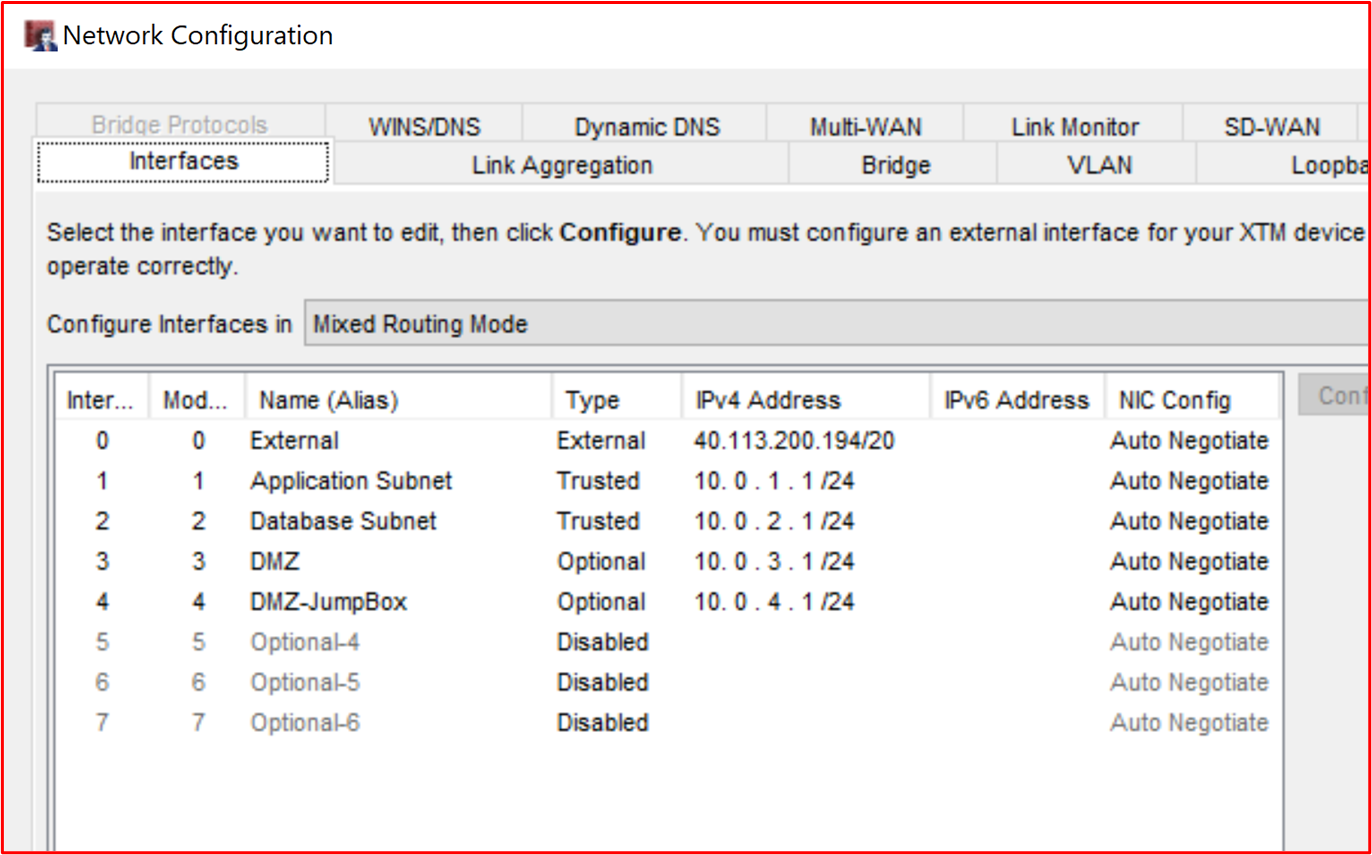

Exemples de recommandations en matière de preuves : les preuves doivent être fournies au moyen de fichiers de configuration de pare-feu ou de captures d’écran montrant qu’une zone DMZ est en place. Cela doit correspondre aux diagrammes architecturaux fournis illustrant les différents réseaux prenant en charge l’environnement. Une capture d’écran des interfaces réseau sur le pare-feu, associée au diagramme réseau déjà fourni dans le cadre de la soumission initiale du document, doit fournir cette preuve.

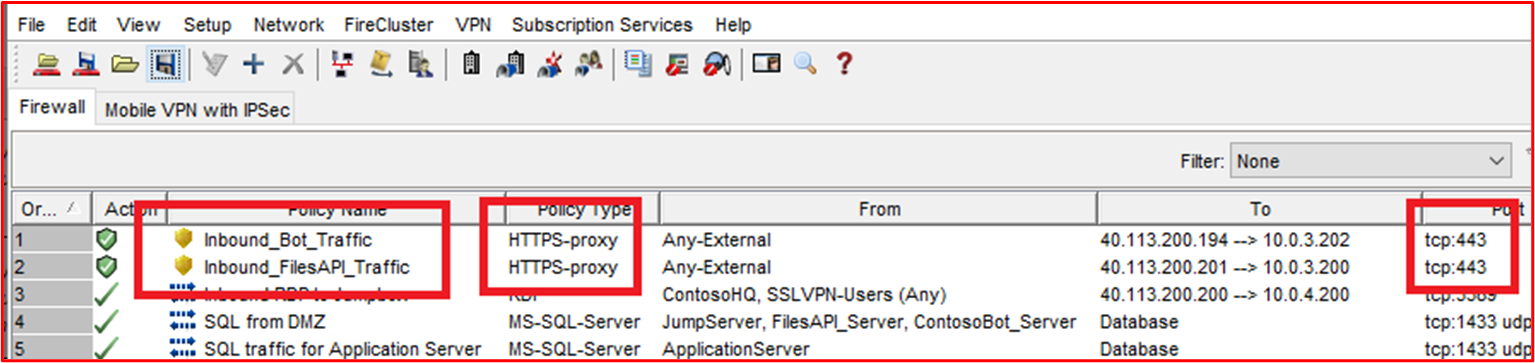

Exemple de preuve : Vous trouverez ci-dessous une capture d’écran d’un pare-feu WatchGuard montrant deux zones DMZ, l’une pour les services entrants (nomméeS DMZ), l’autre servant la jumpbox (Hôte Bastian).

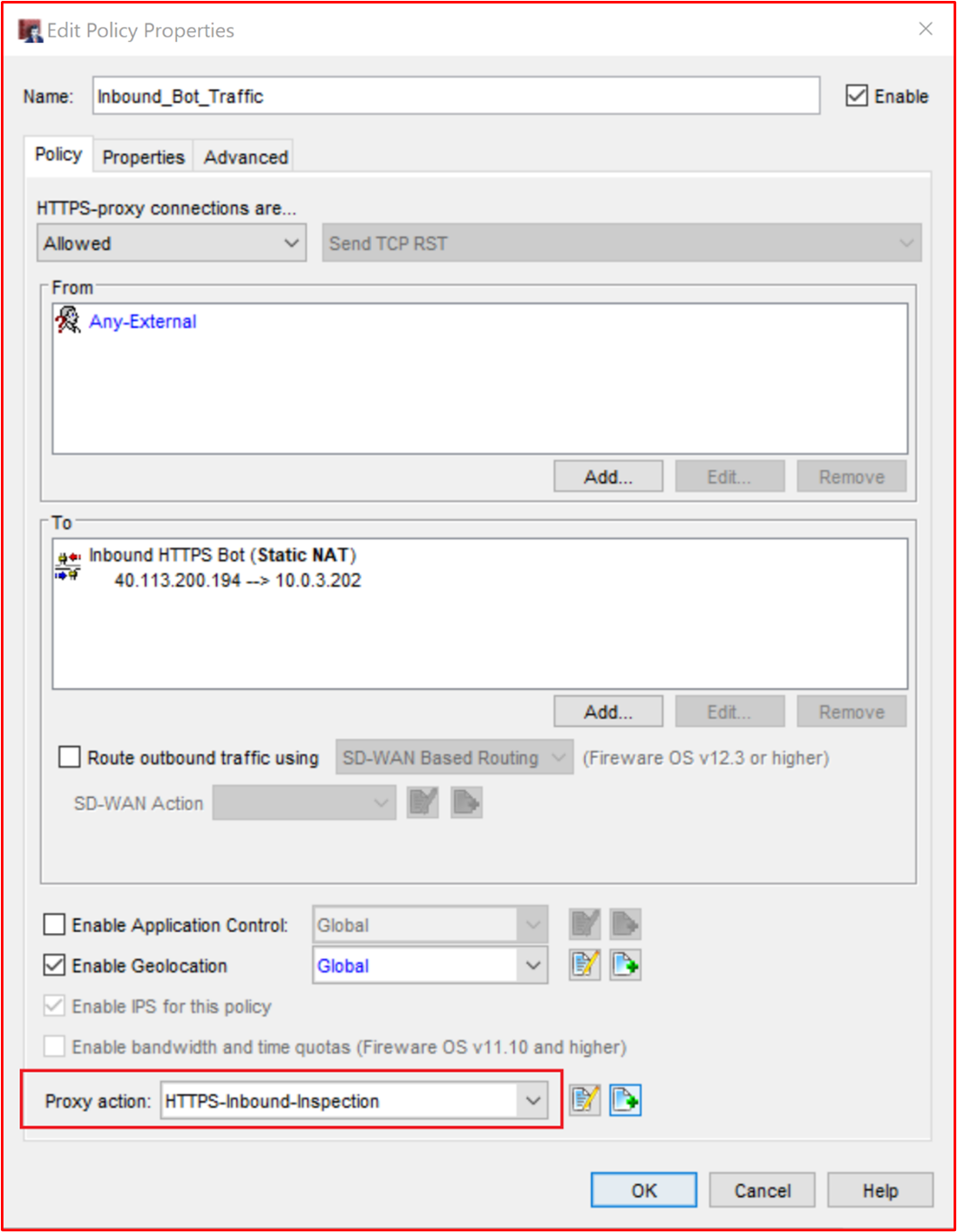

Contrôle 21 : Fournir des preuves démontrables que tout accès public se termine dans la zone démilitarisée (DMZ).

Intention : les ressources accessibles au public sont ouvertes à une myriade d’attaques. Comme indiqué ci-dessus, l’objectif d’une zone DMZ est de segmenter les réseaux moins approuvés à partir de réseaux internes approuvés qui peuvent contenir des données sensibles. Une zone DMZ est considérée comme moins fiable, car il existe un grand risque que des hôtes accessibles publiquement soient compromis par des groupes d’activités externes. L’accès public doit toujours se terminer dans ces réseaux moins fiables qui sont correctement segmentés par le pare-feu pour protéger les ressources et les données internes. L’objectif de ce contrôle est de s’assurer que tous les accès publics se terminent dans ces zones DMZ moins fiables, comme si les ressources des réseaux internes approuvés étaient publiques, une compromission de ces ressources fournit un groupe d’activités un pied dans le réseau où des données sensibles sont conservées.

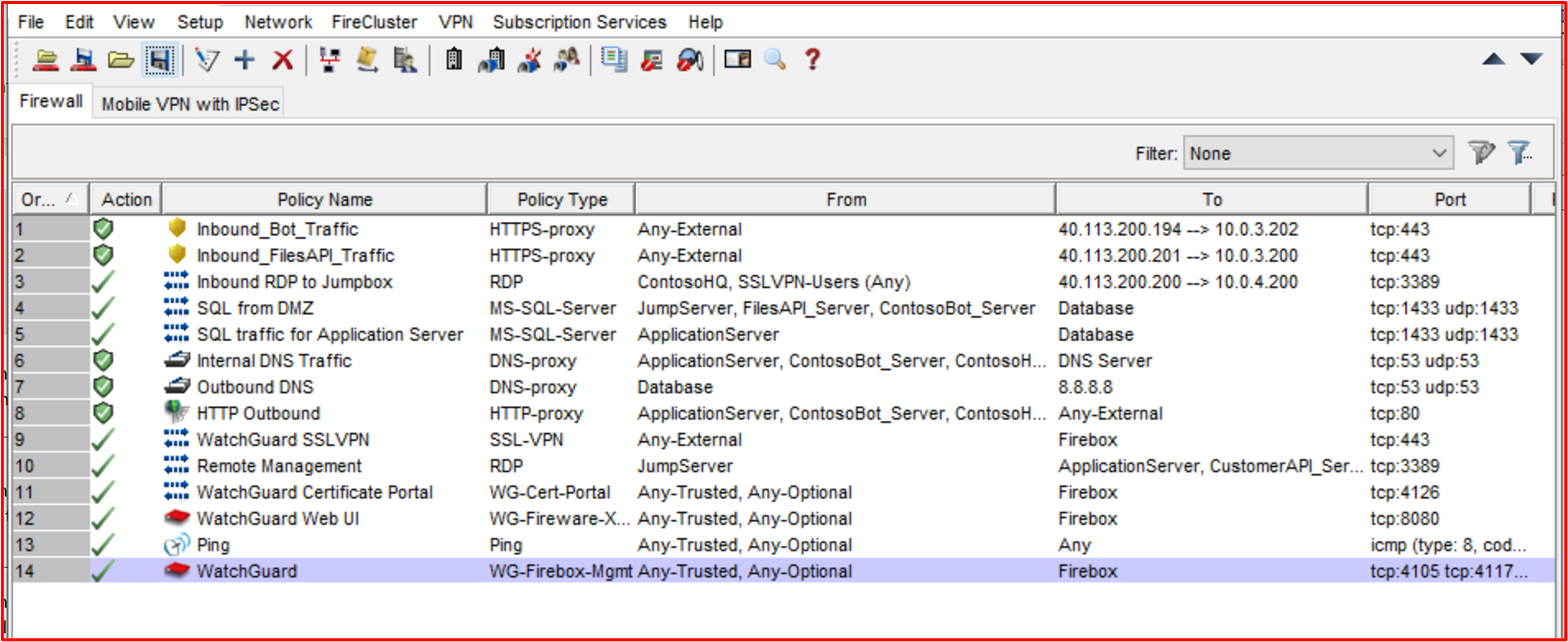

Exemples de recommandations en matière de preuves

La preuve fournie à cet effet peut être des configurations de pare-feu qui affichent les règles de trafic entrant et où ces règles se terminent, soit en acheminant les adresses IP publiques vers les ressources, soit en fournissant la traduction d’adresses réseau (NAT) du trafic entrant.

Exemple de preuve

Dans la capture d’écran ci-dessous, il y a trois règles entrantes, chacune montrant le NAT pour les sous-réseaux 10.0.3.x et 10.0.4.x, qui sont les sous-réseaux DMZ

Contrôle 22 : Fournir des preuves démontrables que tout le trafic autorisé via le pare-feu passe par un processus d’approbation.

Intention : Étant donné que les pare-feu sont une barrière défensive entre le trafic non approuvé et les ressources internes, et entre les réseaux de différents niveaux de confiance, les pare-feu doivent être configurés en toute sécurité et garantir que seul le trafic nécessaire pour les opérations de l’entreprise est activé. En autorisant un flux de trafic inutile, ou un flux de trafic trop permissif, cela peut introduire des faiblesses au sein de la défense à la limite de ces différentes zones réseau. En établissant un processus d’approbation robuste pour toutes les modifications de pare-feu, le risque d’introduire une règle qui introduit un risque significatif pour l’environnement est réduit. Le rapport d’enquête sur les violations de données 2020 de Verizon souligne que les « erreurs », qui incluent des erreurs de configuration, sont le seul type d’action qui augmente constamment d’une année à l’autre.

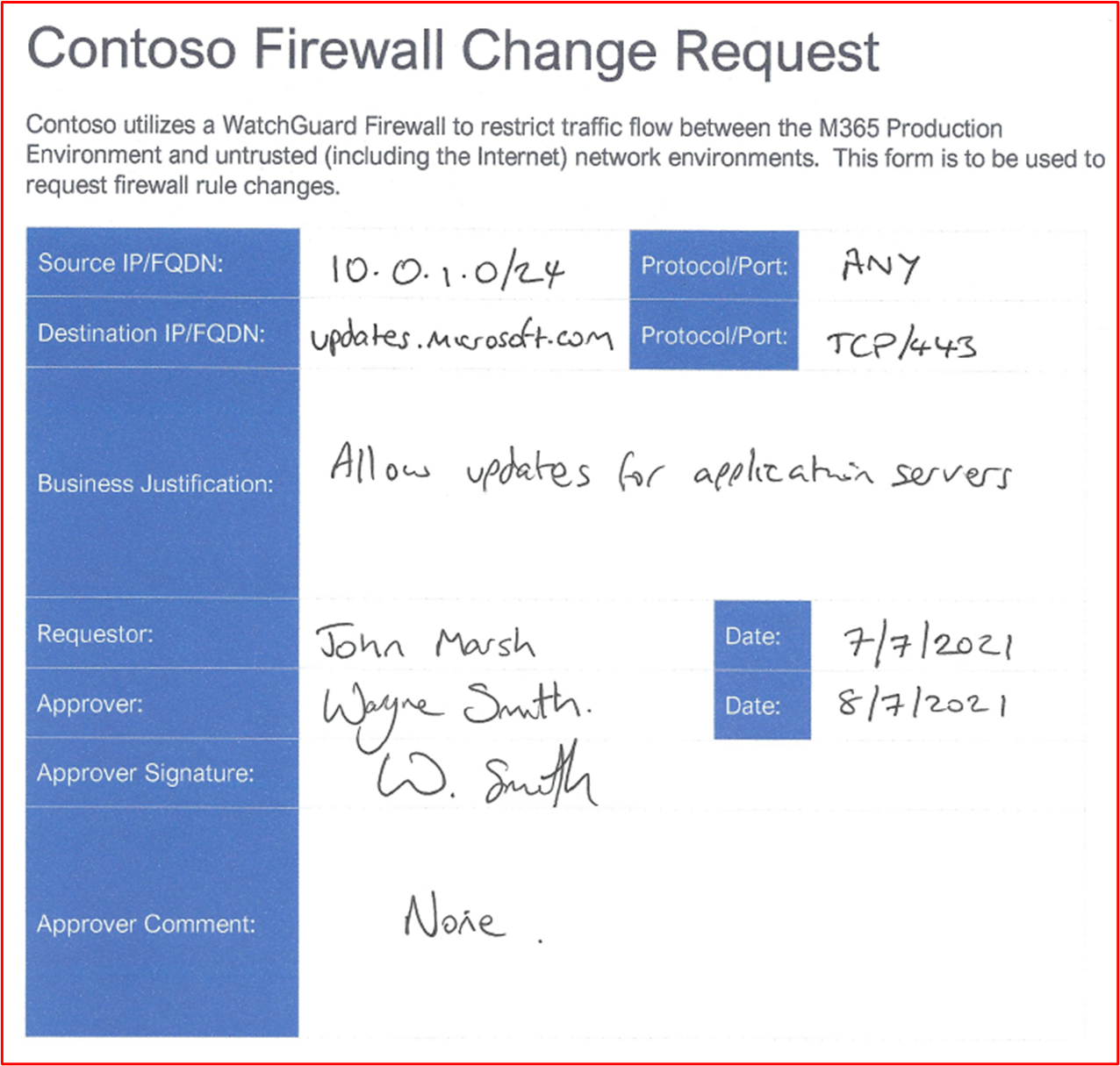

Exemples de recommandations en matière de preuves : les preuves peuvent prendre la forme d’une documentation montrant qu’une demande de modification de pare-feu est autorisée, ce qui peut être des minutes d’une réunion du CAB (Change Advisor Board) ou par un système de contrôle des modifications qui suit toutes les modifications.

Exemple de preuve : la capture d’écran suivante montre une modification de règle de pare-feu demandée et autorisée à l’aide d’un processus papier. Cela peut être réalisé par le biais de quelque chose comme DevOps ou Jira, par exemple.

Contrôle 23 : fournir une preuve démontrable que la base de règles de pare-feu est configurée pour supprimer le trafic non défini explicitement.

Intention : la plupart des pare-feu traitent les règles dans une approche descendante pour essayer de trouver une règle correspondante. Si une règle correspond, l’action de cette règle est appliquée et tout traitement ultérieur des règles s’arrête. Si aucune règle de correspondance n’est trouvée, le trafic est refusé par défaut. L’objectif de ce contrôle est que si le pare-feu ne supprime pas le trafic par défaut si aucune règle correspondante n’est trouvée, la base de règles doit inclure une règle « Refuser tout » à la fin de TOUTES les listes de pare-feu. Cela permet de s’assurer que le pare-feu ne passe pas par défaut à un état d’autorisation par défaut lors du traitement des règles, ce qui autorise le trafic qui n’a pas été défini explicitement.

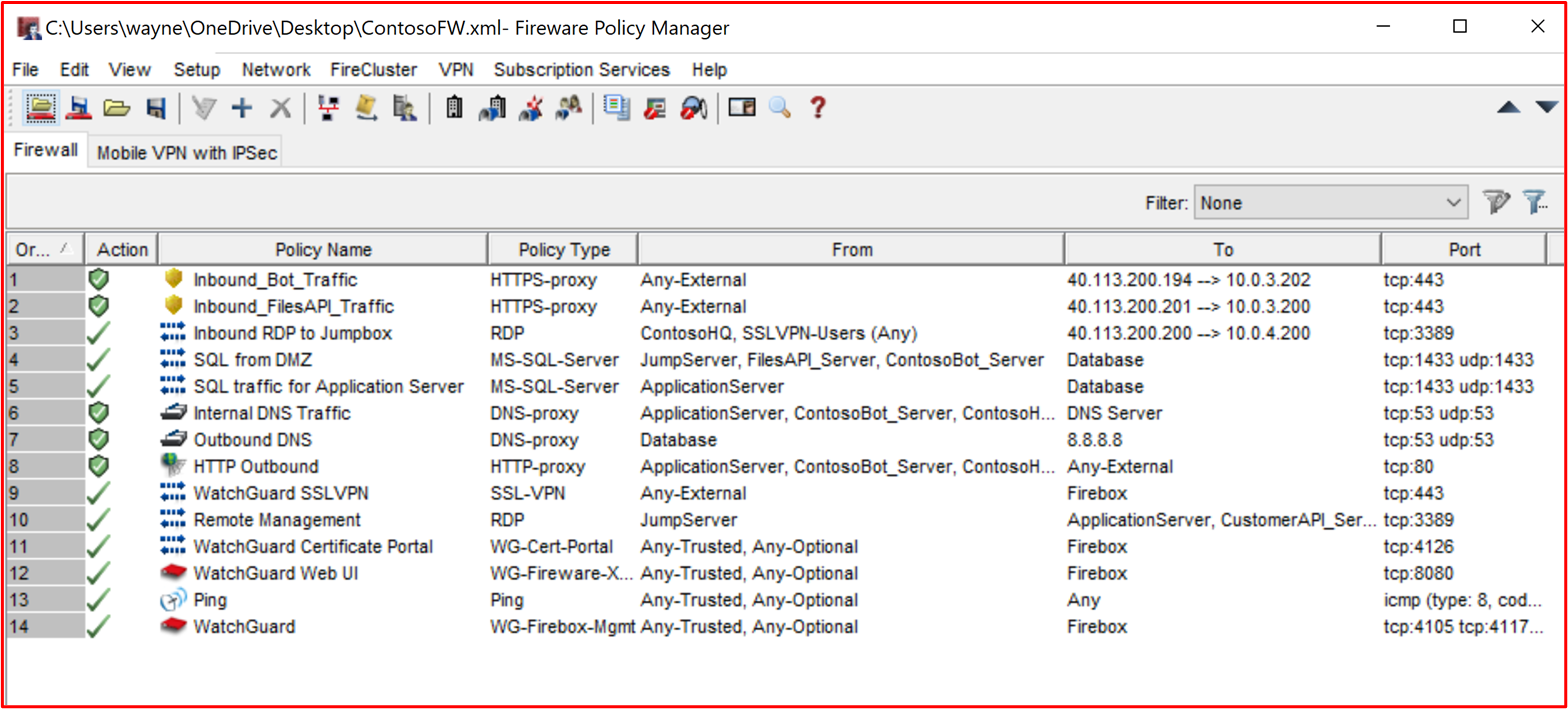

Exemples d’instructions de preuve : les preuves peuvent être fournies par le biais de la configuration du pare-feu, ou par des captures d’écran montrant toutes les règles de pare-feu affichant une règle « Refuser tout » à la fin, ou si le pare-feu supprime le trafic qui ne correspond pas à une règle par défaut, fournissez une capture d’écran de toutes les règles de pare-feu et un lien vers les guides administratifs du fournisseur mettant en évidence que par défaut, le pare-feu supprime tout le trafic non correspondant.

Exemple de preuve : vous trouverez ci-dessous une capture d’écran de la base de règles de pare-feu WatchGuard qui montre qu’aucune règle n’est configurée pour autoriser tout le trafic. Il n’y a pas de règle de refus à la fin, car WatchGuard supprime le trafic qui ne correspond pas par défaut.

Lien du Centre d’aide WatchGuard suivant : https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/policies/policies_about_c.html inclut les informations suivantes :

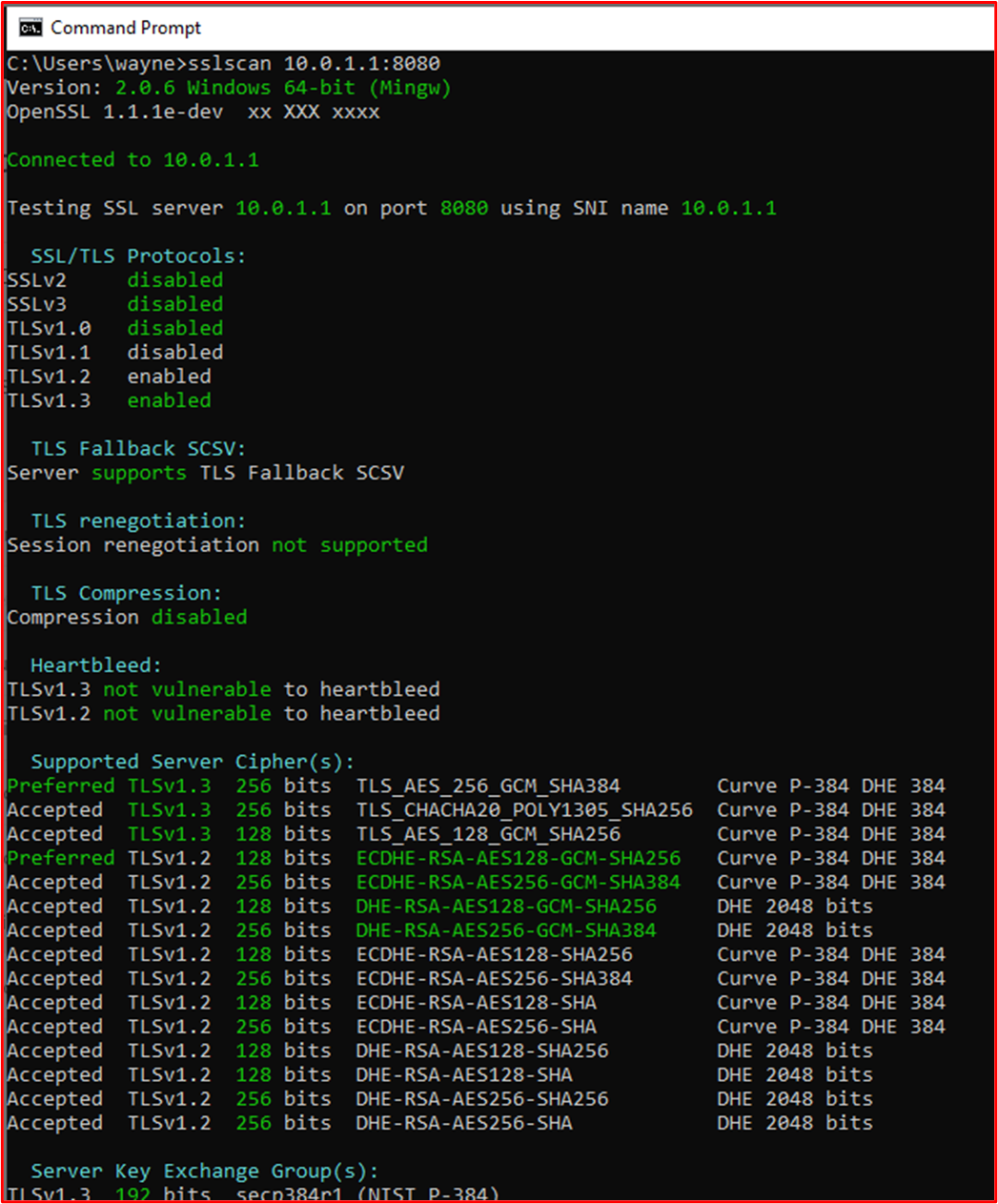

Contrôle 24 : fournir des preuves démontrables que le pare-feu prend uniquement en charge le chiffrement fort sur toutes les interfaces d’administration non-console.

Intention : Pour atténuer les attaques de l’intercepteur du trafic administratif, toutes les interfaces d’administration non-console doivent prendre en charge uniquement le chiffrement fort. L’intention main de ce contrôle est de protéger les informations d’identification d’administration à mesure que la connexion non-console est configurée. En outre, cela peut également aider à se protéger contre l’écoute clandestine dans la connexion, en essayant de relire les fonctions d’administration pour reconfigurer l’appareil ou dans le cadre de la reconnaissance.

Exemples de recommandations en matière de preuves : fournissez la configuration du pare-feu, si la configuration fournit la configuration de chiffrement des interfaces d’administration non-console (tous les appareils n’incluront pas cette configuration en tant qu’options configurables). Si ce n’est pas dans la configuration, vous pouvez émettre des commandes sur l’appareil pour afficher ce qui est configuré pour ces connexions. Certains fournisseurs peuvent publier ces informations dans des articles, ce qui peut également être un moyen de prouver ces informations. Enfin, vous devrez peut-être exécuter des outils pour afficher le chiffrement pris en charge.

Exemple de preuve : la capture d’écran ci-dessous montre la sortie de SSLScan sur l’interface web Administration du pare-feu WatchGuard sur le port TCP 8080. Cela montre TLS 1.2 ou version ultérieure avec un chiffrement de chiffrement minimal AES-128bit.

Remarque : Les pare-feu WatchGuard prennent également en charge les fonctions d’administration à l’aide de SSH (port TCP 4118) et WatchGuard System Manager (ports TCP 4105 & 4117). La preuve de ces interfaces d’administration non-console doit également être fournie.

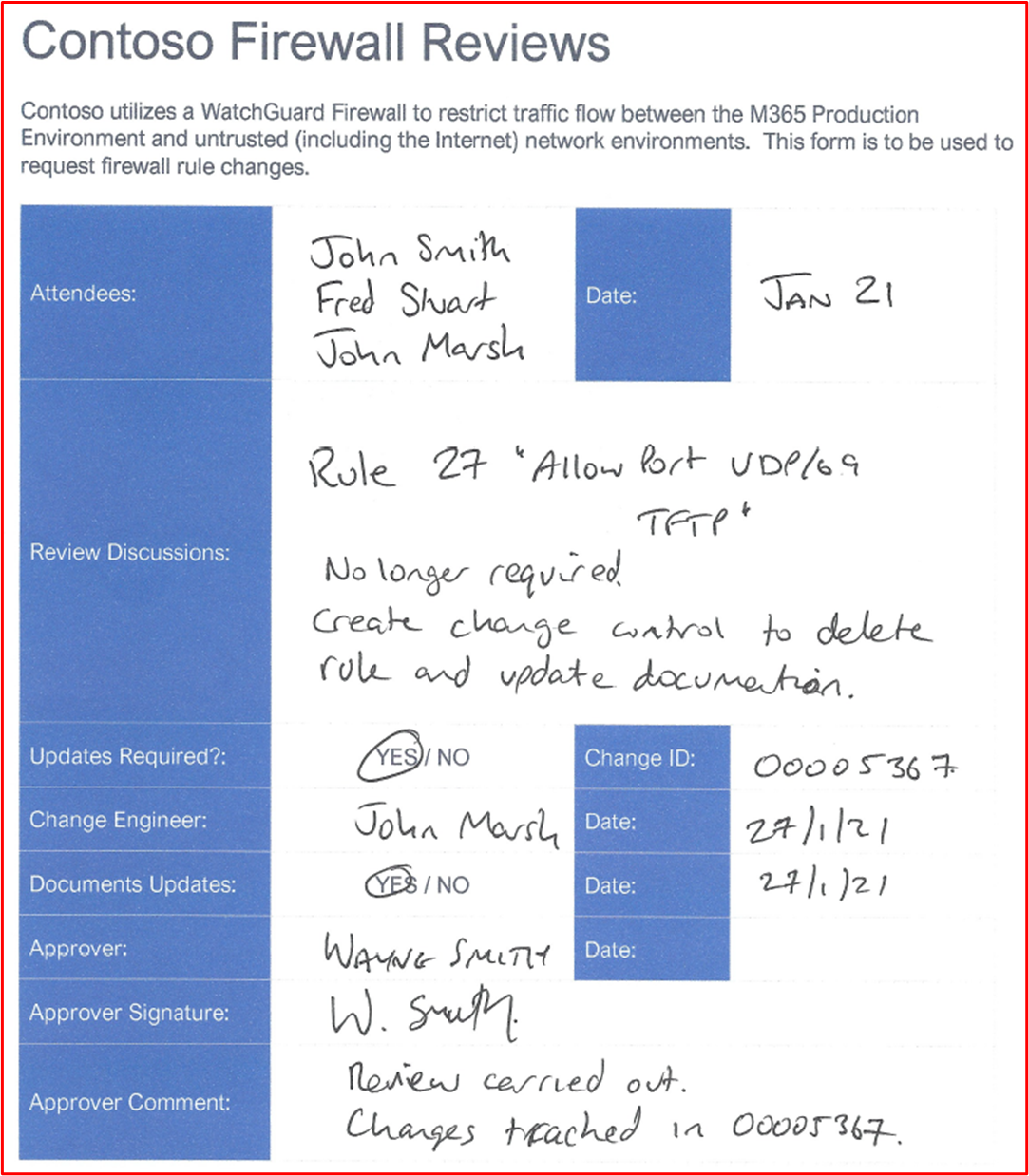

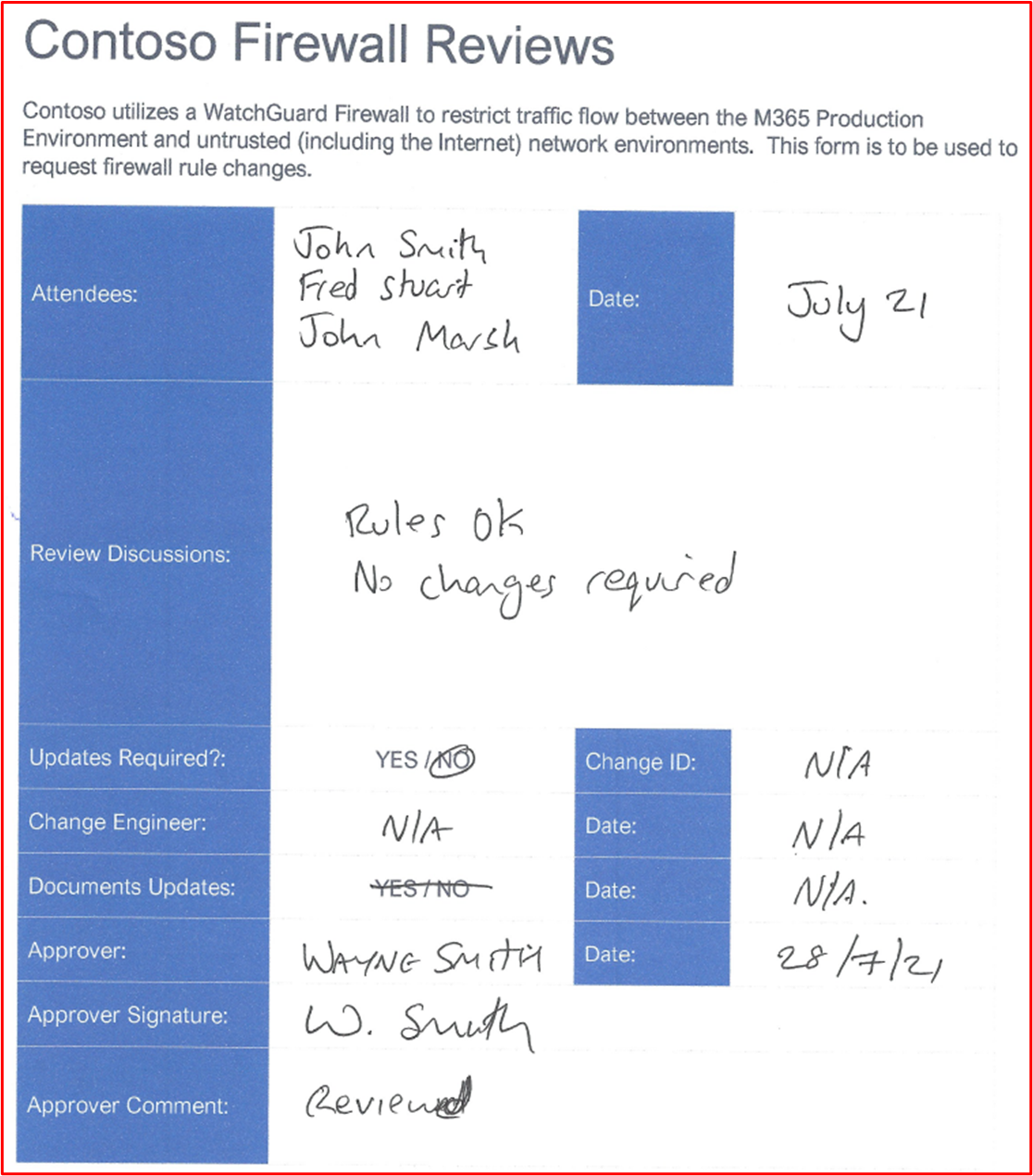

Contrôle 25 : fournissez des preuves démontrables que vous effectuez des révisions de règles de pare-feu au moins tous les 6 mois.

Intention : Au fil du temps, il existe un risque de fluage de configuration dans les composants système avec l’environnement dans l’étendue. Cela peut souvent introduire des insécurités ou des configurations incorrectes qui peuvent augmenter le risque de compromission de l’environnement. Le fluage de configuration peut être introduit pour de nombreuses raisons, telles que des modifications temporaires pour faciliter la résolution des problèmes, des modifications temporaires pour des modifications fonctionnelles ad hoc, pour introduire des correctifs rapides aux problèmes qui peuvent parfois être trop permissifs en raison des pressions liées à l’introduction d’un correctif rapide. Par exemple, vous pouvez introduire une règle de pare-feu temporaire « Autoriser tout » pour résoudre un problème urgent. L’objectif de ce contrôle est double : d’une part, identifier les erreurs de configuration susceptibles d’introduire des insécurités et, d’autre part, aider à identifier les règles de pare-feu qui ne sont plus nécessaires et qui peuvent donc être supprimées, c’est-à-dire si un service a été mis hors service mais que la règle de pare-feu a été laissée pour compte.

Exemples de recommandations en matière de preuves : Les preuves doivent être en mesure de démontrer que les réunions d’examen ont eu lieu. Pour ce faire, vous pouvez partager les minutes de réunion de la révision du pare-feu et toute preuve de contrôle des modifications supplémentaire montrant les actions effectuées à partir de la révision. Assurez-vous que les dates sont présentes, car nous avons besoin de voir au moins deux de ces réunions (c’est-à-dire tous les six mois)

Exemple de preuve : la capture d’écran suivante montre la preuve d’une révision du pare-feu en janvier 2021.

La capture d’écran suivante montre la preuve d’une révision du pare-feu en juillet 2021.

Pare-feu – WAFs

Il est facultatif de déployer un Web Application Firewall (WAF) dans la solution. Si un WAF est utilisé, il est comptabilisé comme des crédits supplémentaires pour la matrice de scoring dans le domaine de sécurité « Operational Security ». Les fichiers WAF peuvent inspecter le trafic web pour filtrer et surveiller le trafic web entre Internet et les applications web publiées afin d’identifier les attaques spécifiques aux applications web. Les applications web peuvent subir de nombreuses attaques spécifiques aux applications web, telles que l’injection SQL (SQLi), l’écriture de scripts intersites (XSS), la falsification de requête intersites (CSRF/XSRF), etc. et les fichiers WAF sont conçus pour se protéger contre ces types de charges utiles malveillantes afin de protéger les applications web contre les attaques et les compromissions potentielles.

Contrôle 26 : fournir une preuve démontrable que le Web Application Firewall (WAF) est configuré pour surveiller activement, alerter et bloquer le trafic malveillant.

Intention : ce contrôle est en place pour confirmer que le WAF est en place pour toutes les connexions web entrantes et qu’il est configuré pour bloquer ou alerter le trafic malveillant. Pour fournir une couche supplémentaire de défense pour le trafic web, les wafs doivent être configurés pour toutes les connexions web entrantes. Sinon, les groupes d’activités externes pourraient contourner les wafs conçus pour fournir cette couche supplémentaire de protection. Si le WAF n’est pas configuré pour bloquer activement le trafic malveillant, le WAF doit être en mesure de fournir une alerte immédiate au personnel qui peut réagir rapidement au trafic malveillant potentiel pour aider à maintenir la sécurité de l’environnement et arrêter les attaques.

Exemples de recommandations en matière de preuves : fournissez une sortie de configuration à partir du WAF qui met en évidence les connexions web entrantes traitées et que la configuration bloque activement le trafic malveillant ou surveille et génère des alertes. Vous pouvez également partager des captures d’écran des paramètres spécifiques pour montrer qu’une organization répond à ce contrôle.

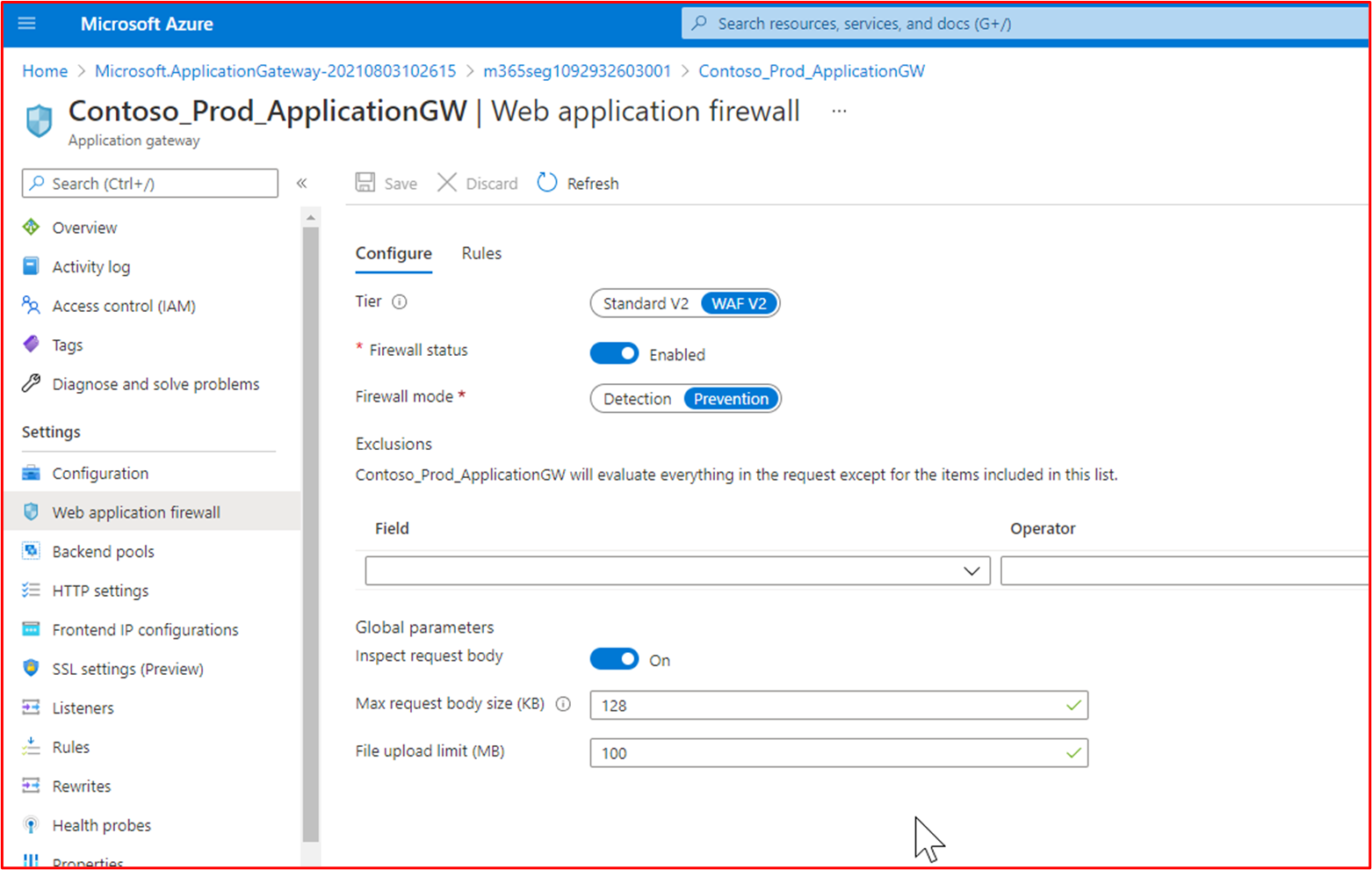

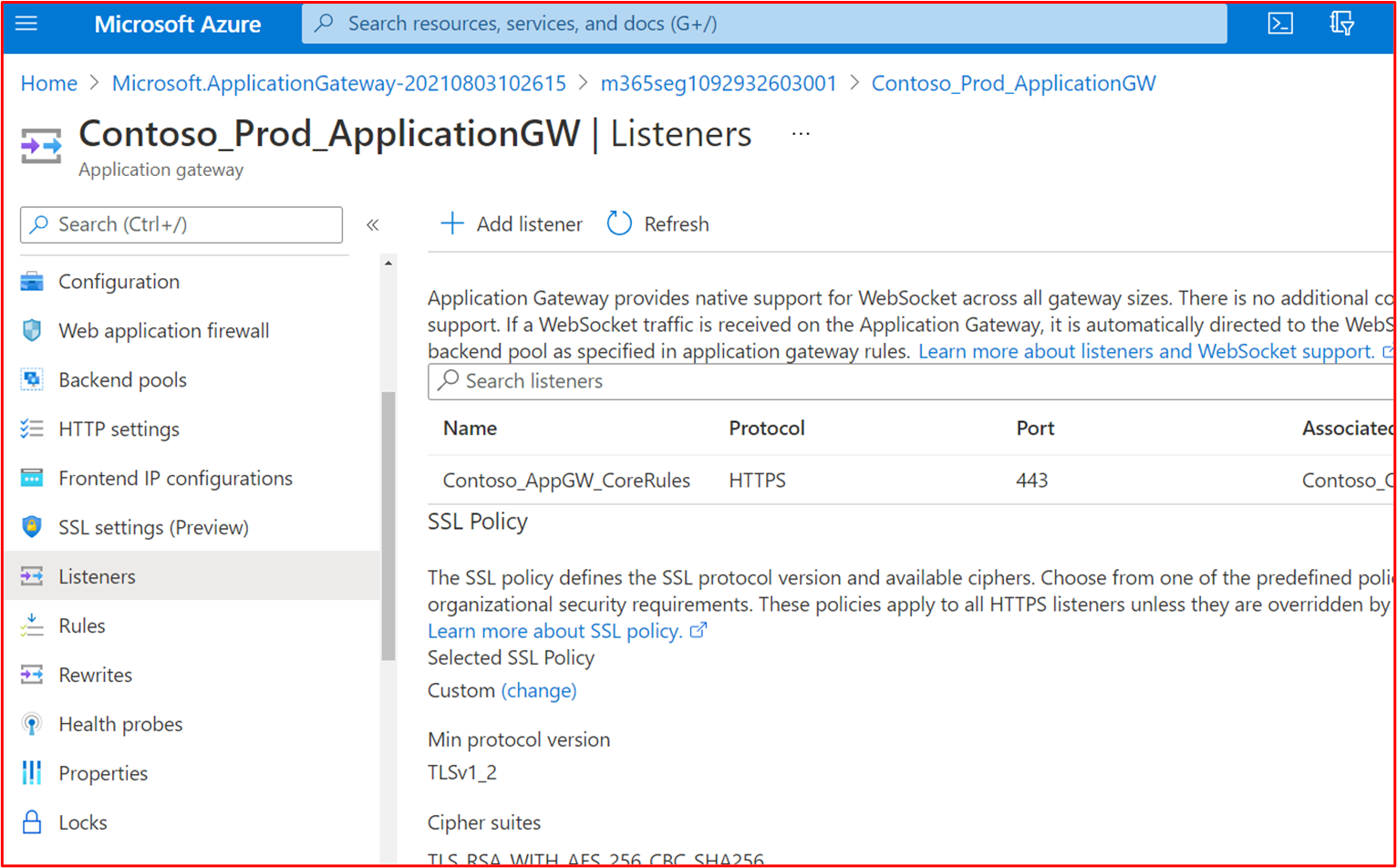

Exemple de preuve : les captures d’écran suivantes montrent que la stratégie WAF de Contoso Production Azure Application Gateway est activée et qu’elle est configurée pour le mode « Prévention », qui supprime activement le trafic malveillant.

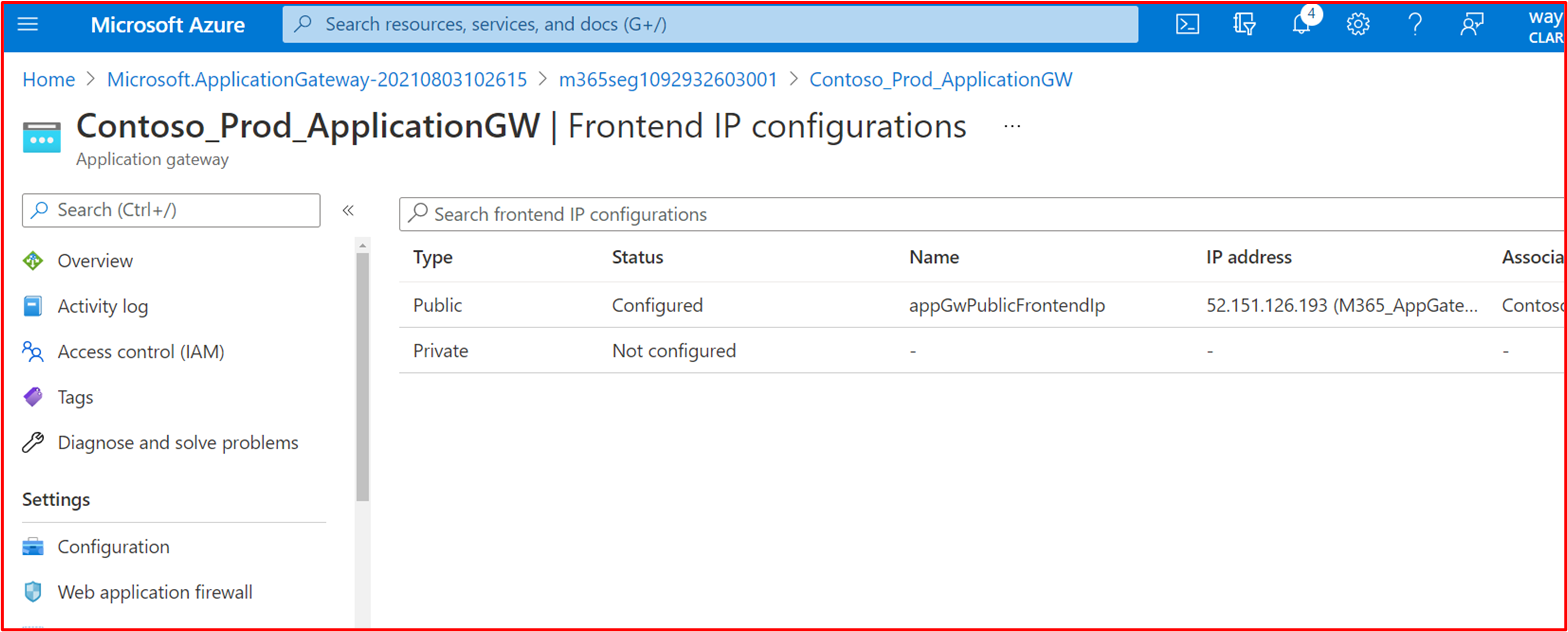

La capture d’écran ci-dessous montre la configuration d’adresse IP frontale

Note: Les preuves doivent démontrer toutes les adresses IP publiques utilisées par l’environnement pour garantir que tous les points d’entrée sont couverts, ce qui explique pourquoi cette capture d’écran est également incluse.

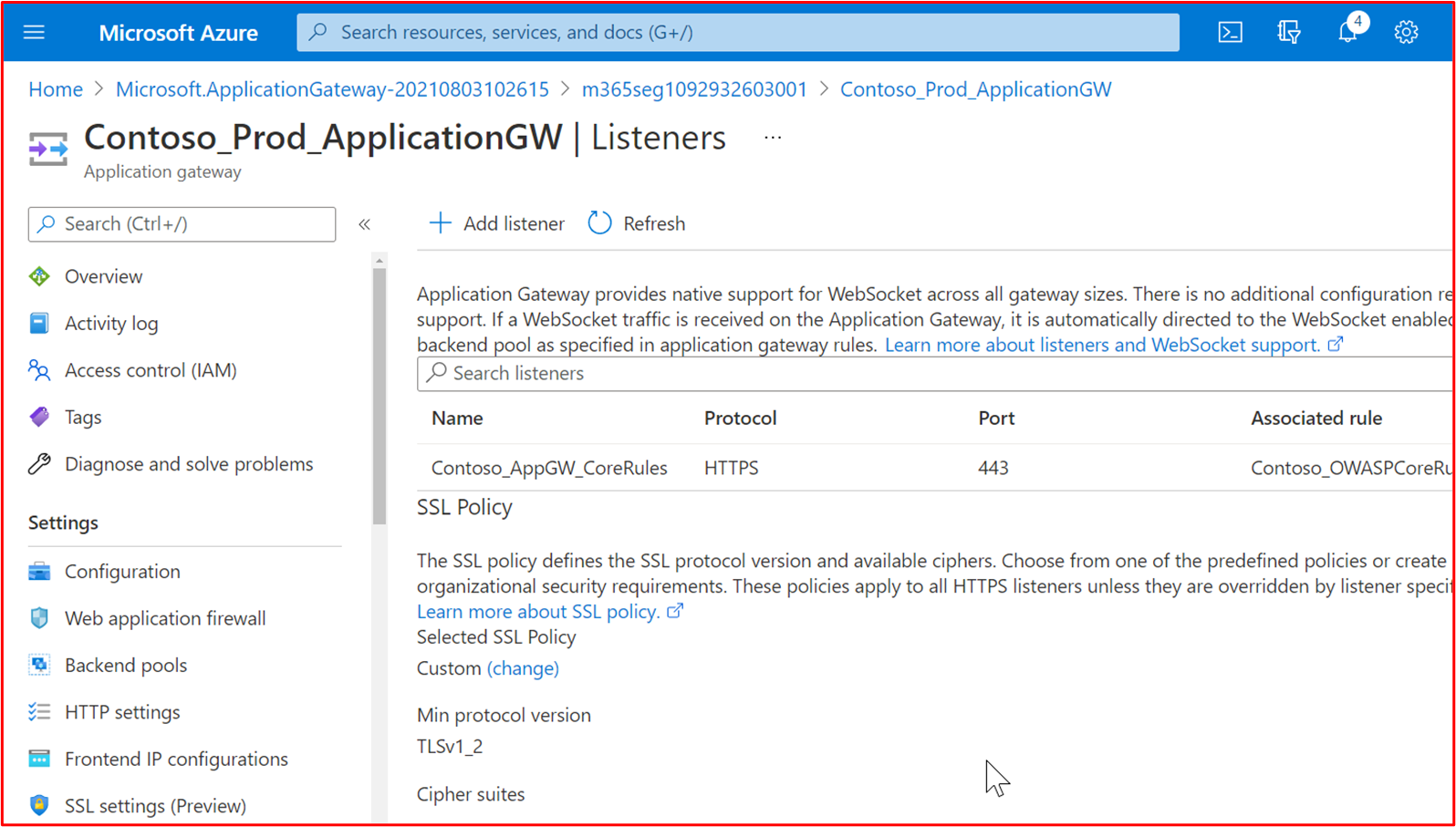

La capture d’écran ci-dessous montre les connexions web entrantes utilisant ce WAF.

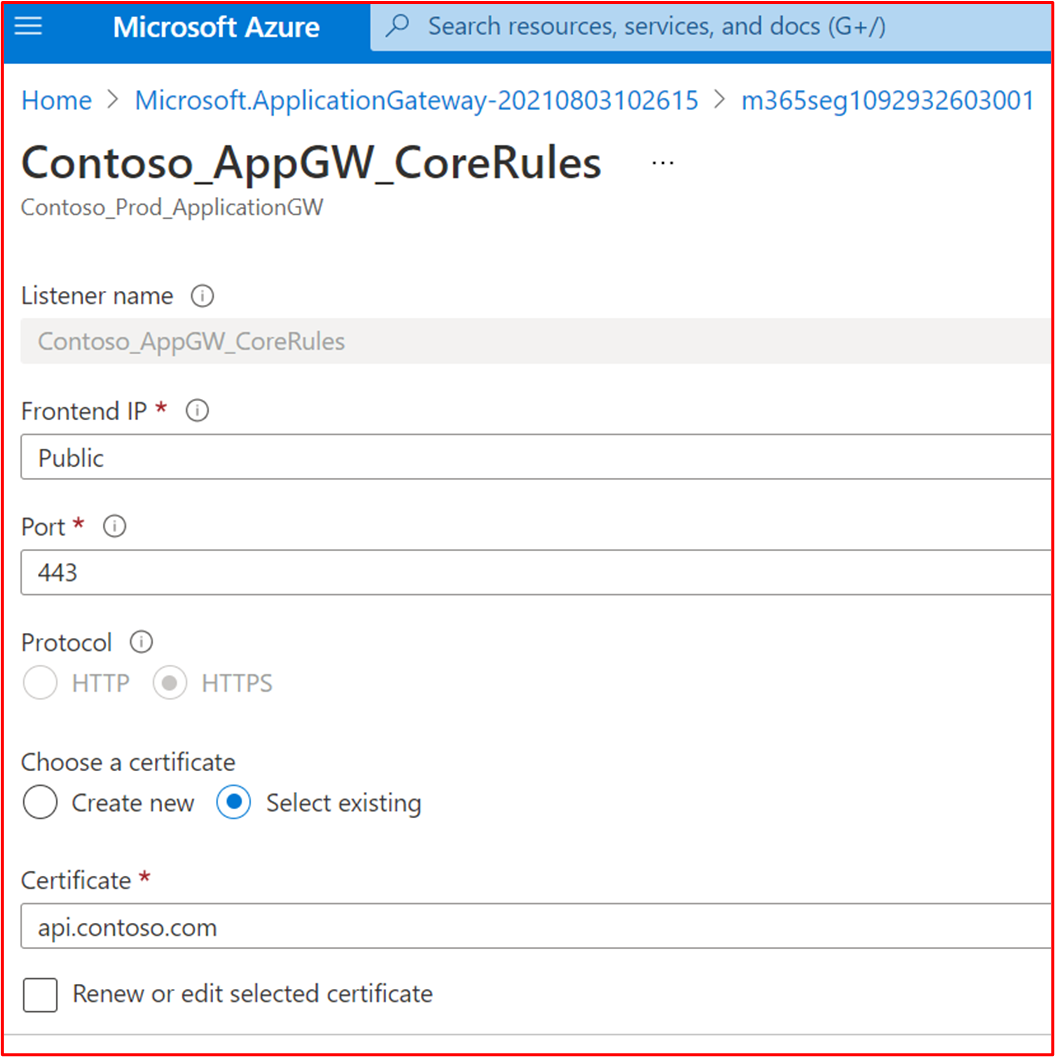

La capture d’écran suivante montre le Contoso_AppGW_CoreRules montrant qu’il s’agit du service api.contoso.com.

Contrôle 27 : Fournir des preuves démontrables que le WAF prend en charge le déchargement SSL.

Intention : la possibilité pour le WAF d’être configuré pour prendre en charge le déchargement SSL est importante, sinon le WAF ne pourra pas inspecter le trafic HTTPS. Étant donné que ces environnements doivent prendre en charge le trafic HTTPS, il s’agit d’une fonction essentielle pour le WAF afin de garantir que les charges utiles malveillantes au sein du trafic HTTPS peuvent être identifiées et arrêtées.

Exemple d’instructions de preuve : fournissez des preuves de configuration via une exportation de configuration ou des captures d’écran montrant que le déchargement SSL est pris en charge et configuré.

Exemple de preuve : Dans Azure Application Gateway configuration d’un déchargement SSL activé par l’écouteur SSL, consultez la page Vue d’ensemble de la terminaison TLS et du protocole TLS de bout en bout avec Application Gateway page Microsoft Docs. La capture d’écran suivante montre cette configuration pour le Azure Application Gateway de production Contoso.

Contrôle 28 : « Fournir des preuves démontrables que le WAF protège contre une partie ou la totalité des classes de vulnérabilités suivantes conformément à l’ensemble de règles de base OWASP (3.0 ou 3.1) :

problèmes de protocole et d’encodage,

injection d’en-tête, trafic de demandes et fractionnement des réponses,

attaques de traversée de fichiers et de chemins d’accès,

attaques par inclusion de fichiers distants (RFI),

attaques d’exécution de code à distance,

Attaques par injection DE PHP,

attaques de script intersites,

Attaques par injection de code SQL,

attaques de fixation de session.

Intention : Les fichiers WAF doivent être configurés pour identifier les charges utiles d’attaque pour les classes de vulnérabilités courantes. Ce contrôle vise à garantir que la détection adéquate des classes de vulnérabilité est couverte en tirant parti de l’ensemble de règles de base OWASP.

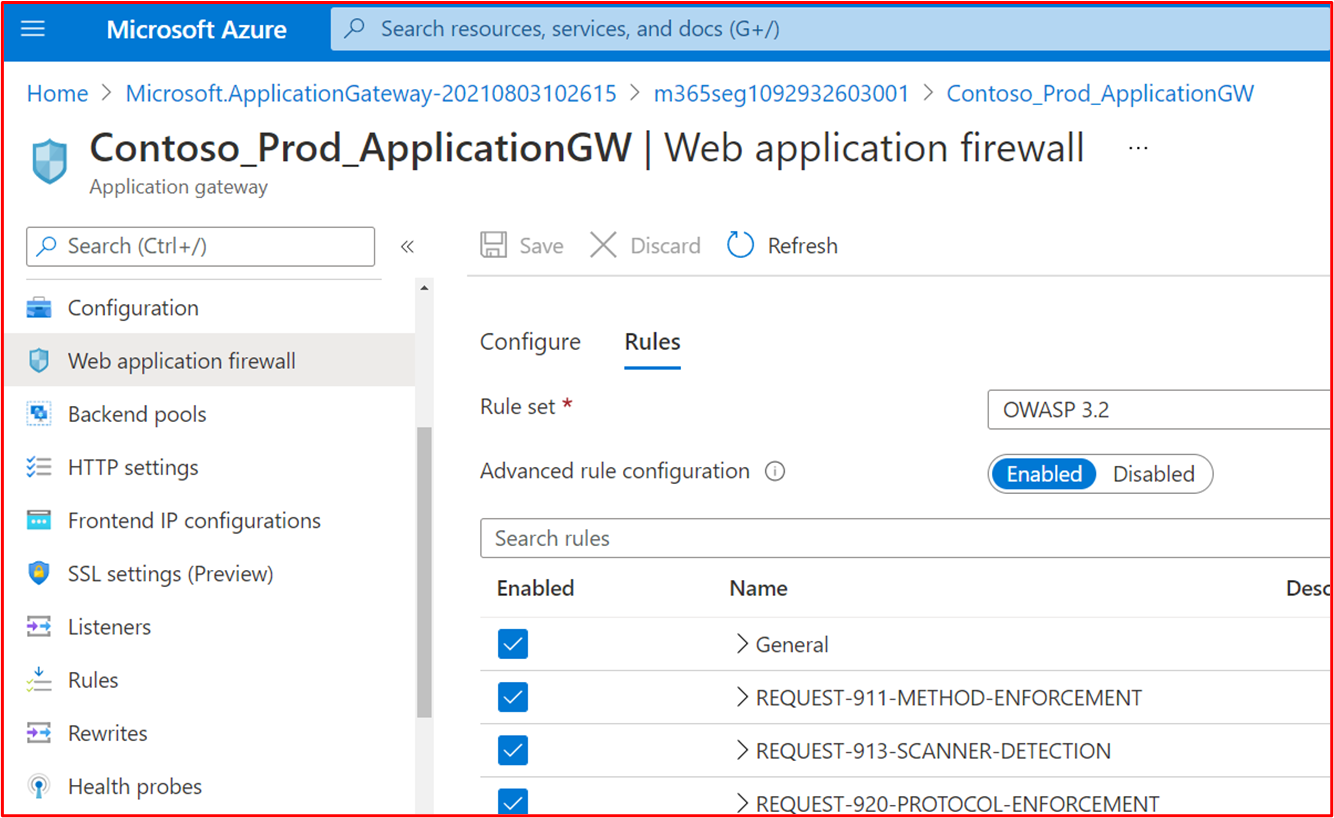

Exemples de recommandations en matière de preuves : fournissez des preuves de configuration via une exportation de configuration ou des captures d’écran montrant que la plupart des classes de vulnérabilité identifiées ci-dessus sont couvertes par l’analyse.

Exemple de preuve : la capture d’écran ci-dessous montre que la stratégie WAF de Contoso Production Azure Application Gateway est configurée pour analyser l’ensemble de règles OWASP Core Rule Set version 3.2.

Modifier le contrôle

Un processus de contrôle des modifications établi et compris est essentiel pour garantir que toutes les modifications passent par un processus structuré et reproductible. En veillant à ce que toutes les modifications passent par un processus structuré, les organisations peuvent s’assurer que les modifications sont gérées efficacement, examinées par les pairs et testées de manière adéquate avant d’être signées. Cela permet non seulement de réduire le risque de pannes du système, mais également de réduire le risque d’incidents de sécurité potentiels grâce à l’introduction de modifications incorrectes.

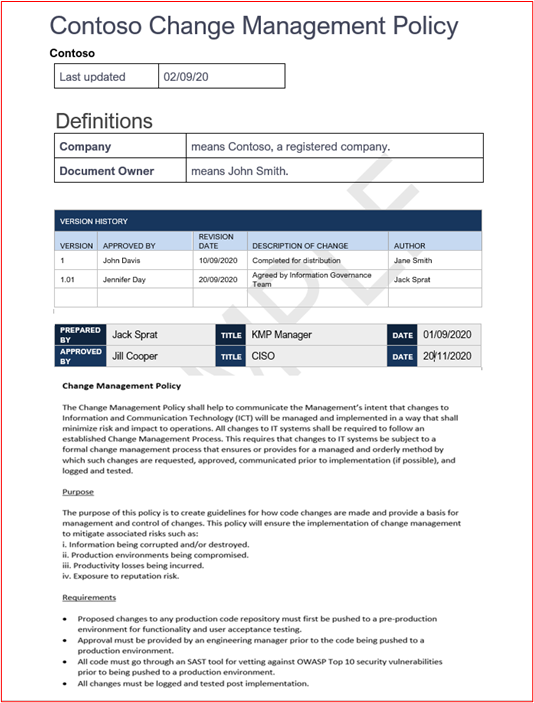

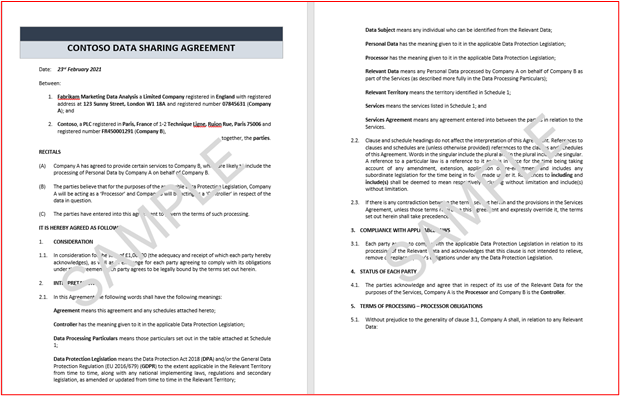

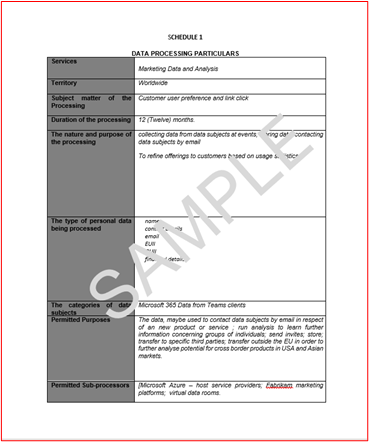

Contrôle 29 : fournissez une documentation de stratégie qui régit les processus de contrôle des modifications.

Intention : Pour maintenir un environnement sécurisé et une application sécurisée, un processus de contrôle des modifications robuste doit être établi pour garantir que toutes les modifications d’infrastructure et de code sont effectuées avec une supervision forte et des processus définis. Cela garantit que les modifications sont documentées, que les implications en matière de sécurité sont prises en compte, que la réflexion a été prise en compte sur l’impact sur la sécurité de la modification, etc. L’objectif est de s’assurer que le processus de contrôle des modifications est documenté pour garantir qu’une approche sécurisée et cohérente est adoptée pour toutes les modifications au sein de l’environnement et des pratiques de développement d’applications.

Exemples de recommandations en matière de preuves : les stratégies/procédures de contrôle des modifications documentées doivent être partagées avec les analystes de certification.

Exemple de preuve : ci-dessous montre le début d’un exemple de stratégie de gestion des modifications. Veuillez fournir vos politiques et procédures complètes dans le cadre de l’évaluation.

Note: Cette capture d’écran montre un document de stratégie/processus. L’objectif est que les éditeurs de logiciels indépendants partagent la documentation réelle sur la stratégie/procédure de prise en charge et ne fournissent pas simplement une capture d’écran.

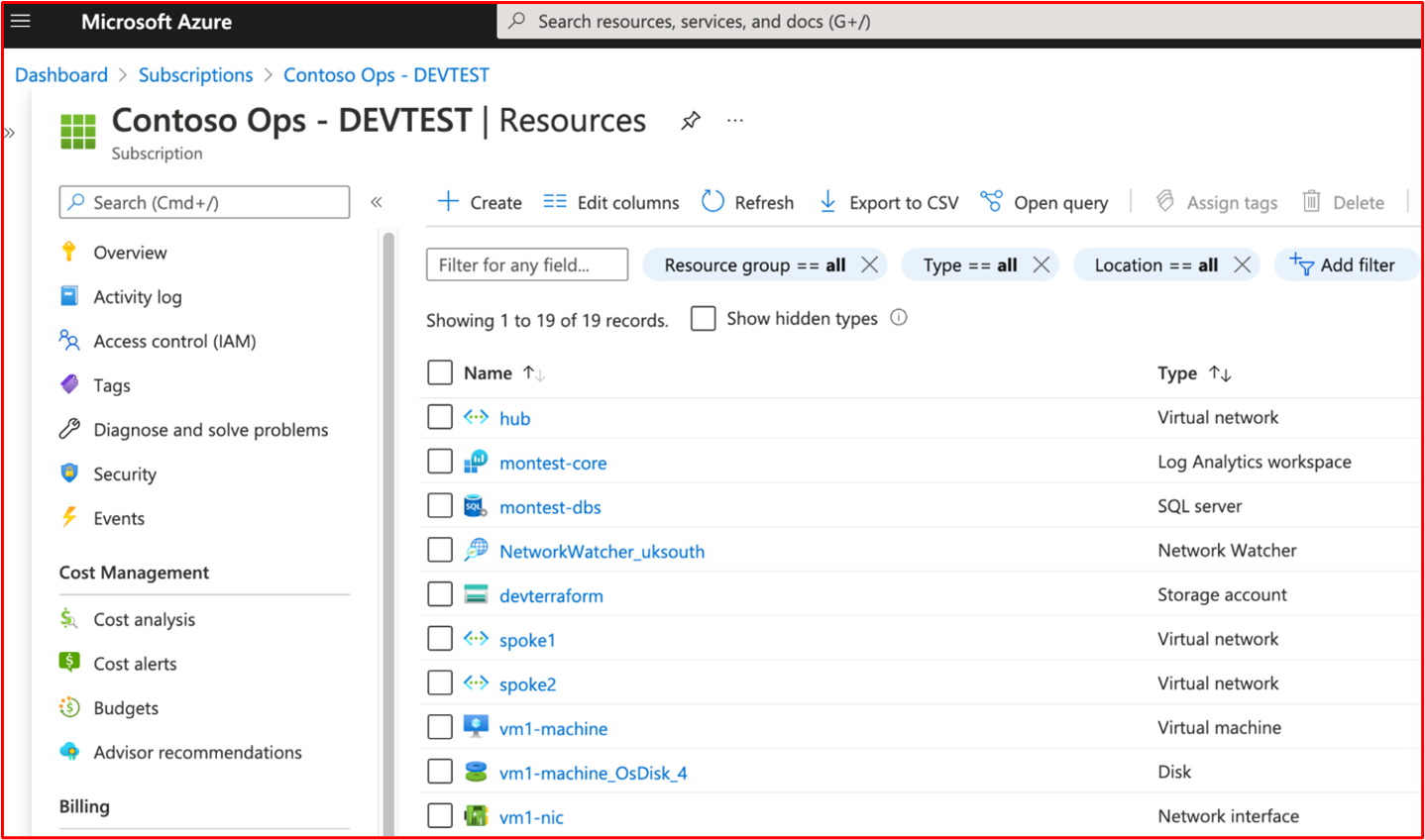

Contrôle 30 : fournir des preuves démontrables que les environnements de développement et de test appliquent la séparation des tâches de l’environnement de production.

Intention : la plupart des environnements de développement/test de organization ne sont pas configurés avec la même vigueur que les environnements de production et sont donc moins sécurisés. En outre, les tests ne doivent pas être effectués dans l’environnement de production, car cela peut introduire des problèmes de sécurité ou peut nuire à la prestation des services pour les clients. En conservant des environnements distincts qui appliquent une séparation des tâches, les organisations peuvent s’assurer que les modifications sont appliquées aux environnements appropriés, ce qui réduit le risque d’erreurs en implémentant les modifications apportées aux environnements de production lorsqu’elles étaient destinées à l’environnement de développement/test.

Exemples de recommandations en matière de preuves : des captures d’écran montrant différents environnements utilisés pour les environnements de développement/test et les environnements de production peuvent être fournis. En règle générale, vous avez des personnes/équipes différentes ayant accès à chaque environnement, ou, lorsque cela n’est pas possible, les environnements utilisent différents services d’autorisation pour s’assurer que les utilisateurs ne peuvent pas se connecter par erreur dans le mauvais environnement pour appliquer les modifications.

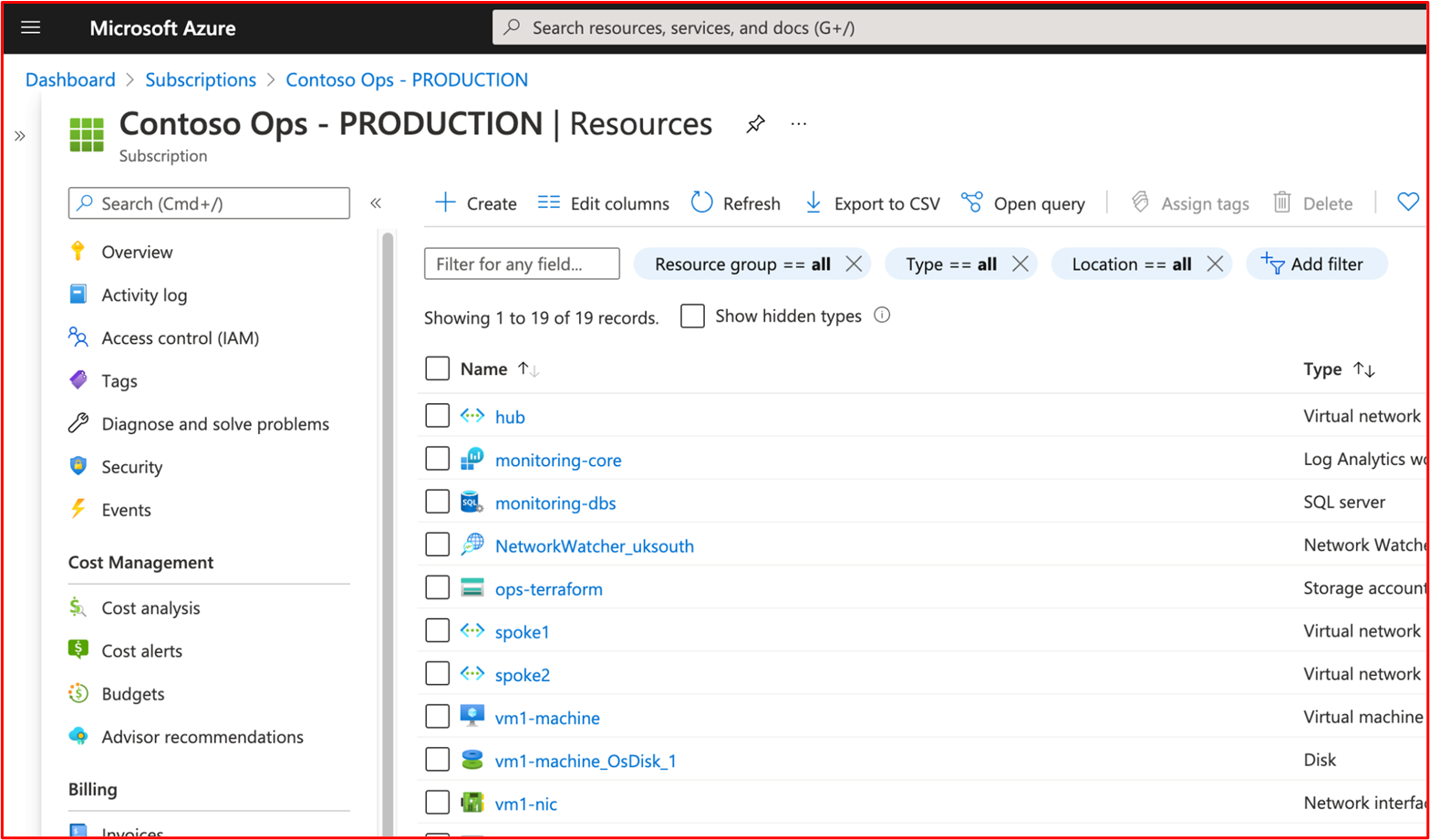

Exemple de preuve : la capture d’écran suivante montre un abonnement Azure pour l’environnement TEST de Contoso.

Cette capture d’écran suivante montre un abonnement Azure distinct pour l’environnement « PRODUCTION » de Contoso.

Contrôle 31 : fournir des preuves démontrables que les données de production sensibles ne sont pas utilisées dans les environnements de développement ou de test.

- Intention : Comme indiqué ci-dessus, les organisations n’implémentent pas les mesures de sécurité d’un environnement de développement/test avec la même vigueur que l’environnement de production. Par conséquent, en utilisant des données de production sensibles dans ces environnements de développement/test, vous augmentez le risque de compromission et vous devez éviter d’utiliser des données actives/sensibles dans ces environnements de développement/test.

Note: Vous pouvez utiliser des données actives dans des environnements de développement/test, à condition que le développement/test soit inclus dans l’étendue de l’évaluation afin que la sécurité puisse être évaluée par rapport aux contrôles de certification Microsoft 365.

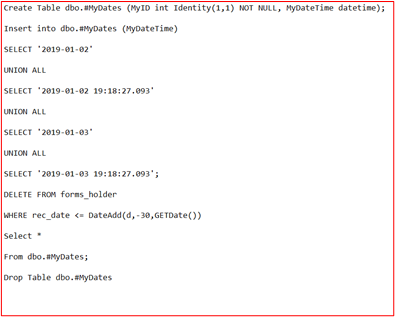

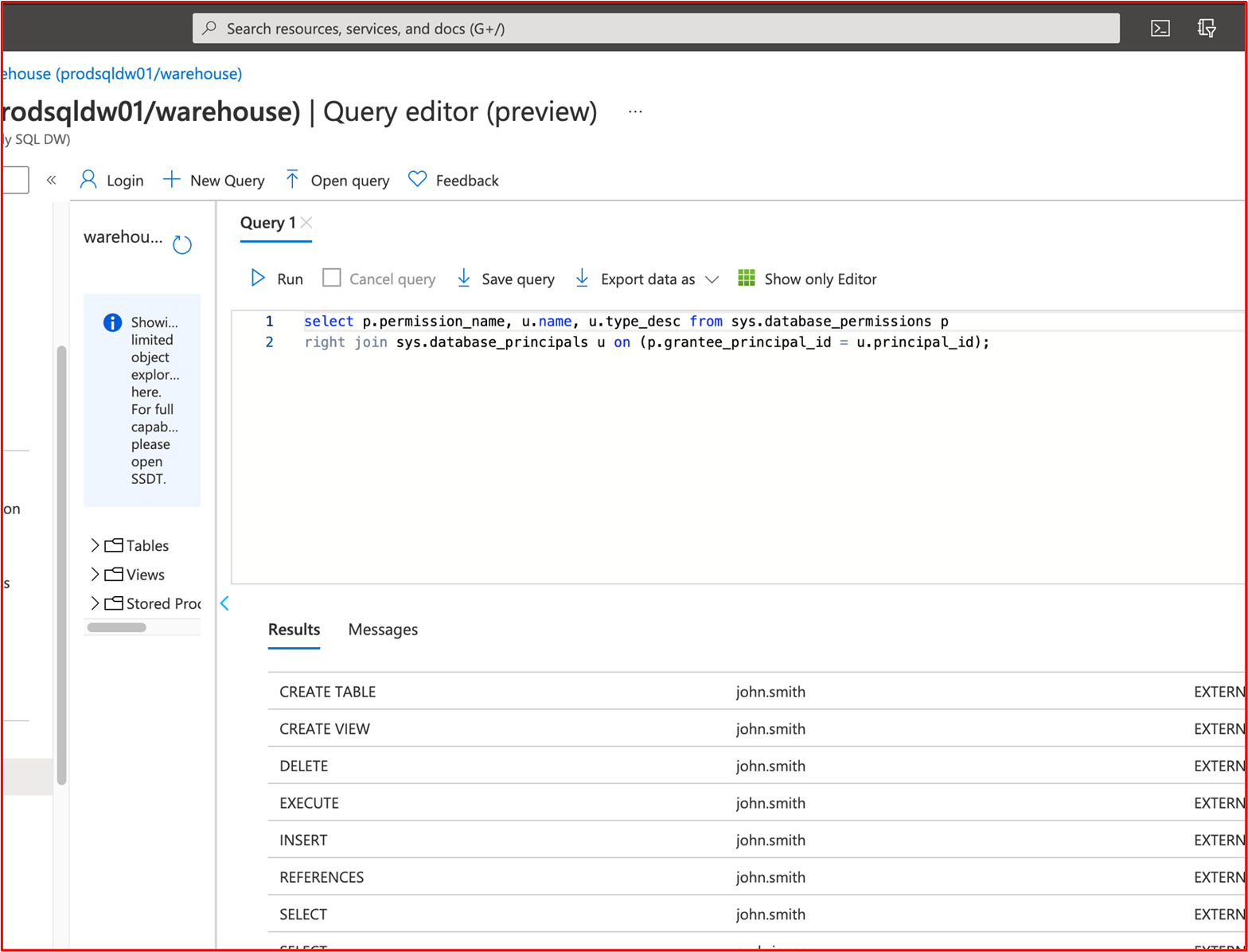

Exemples d’instructions de preuve : les preuves peuvent être fournies en partageant des captures d’écran de la sortie de la même requête SQL sur une base de données de production (rédaction de toutes les informations sensibles) et la base de données de développement/test. La sortie des mêmes commandes doit produire des jeux de données différents. Lorsque les fichiers sont stockés, l’affichage du contenu des dossiers dans les deux environnements doit également présenter différents jeux de données.

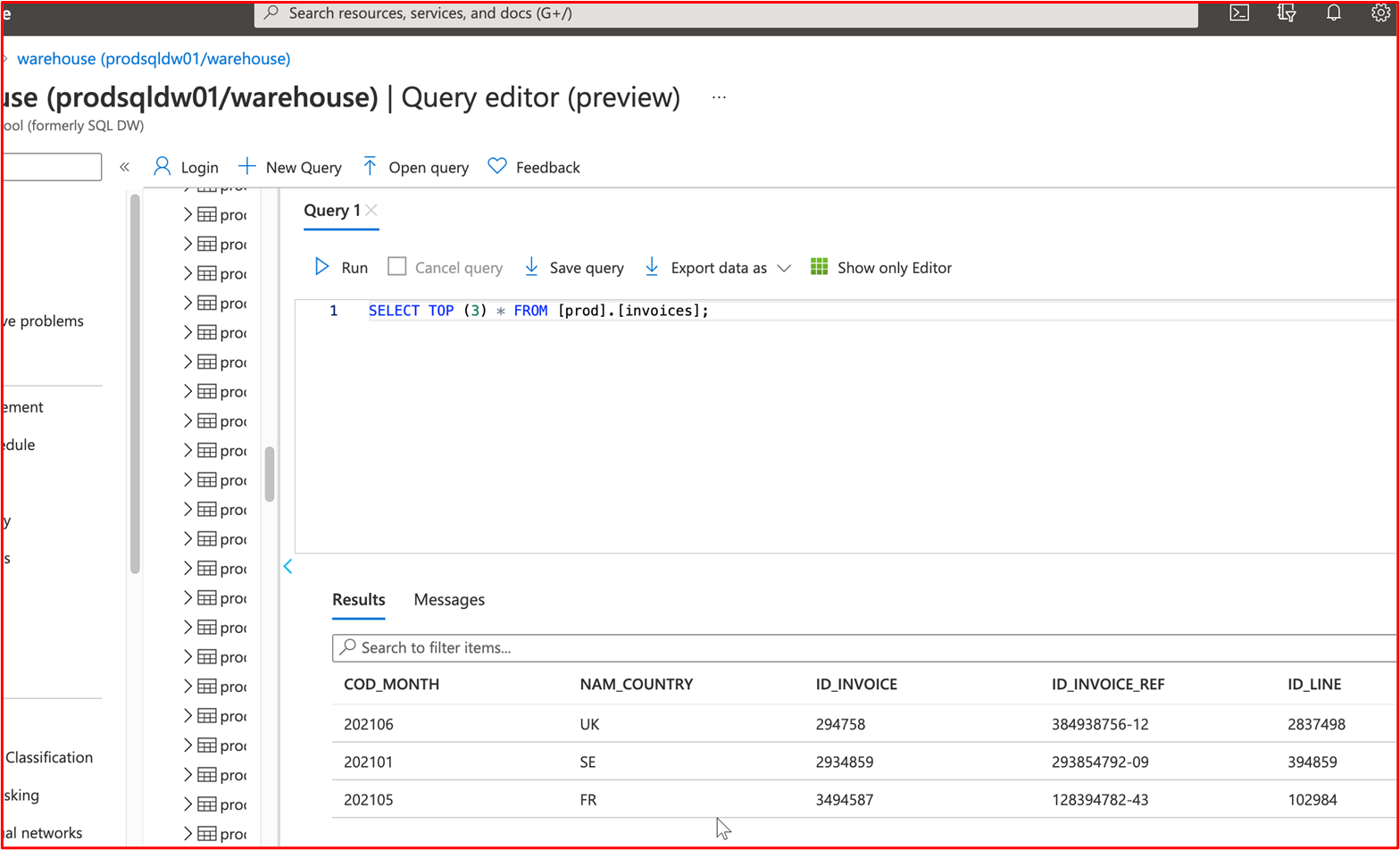

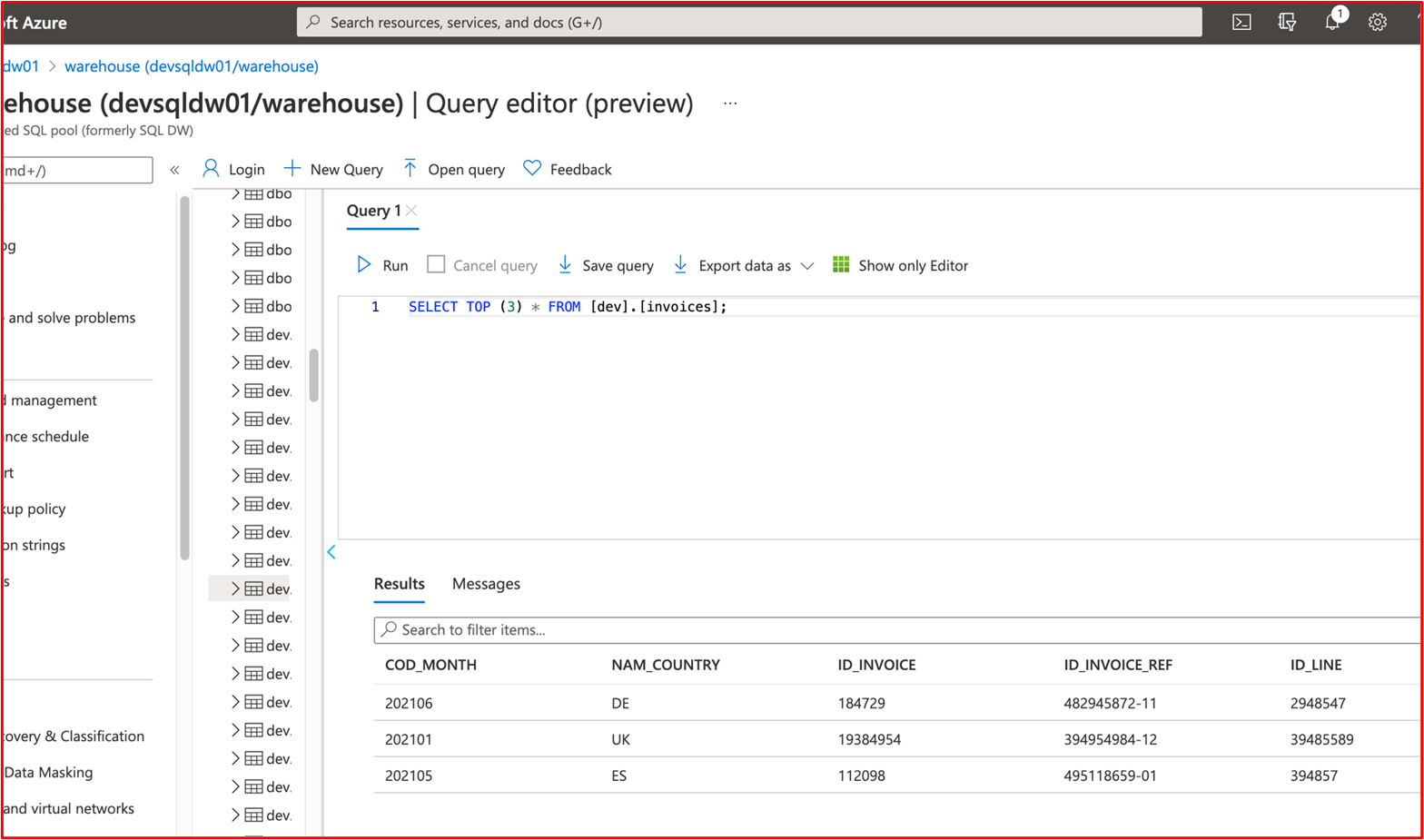

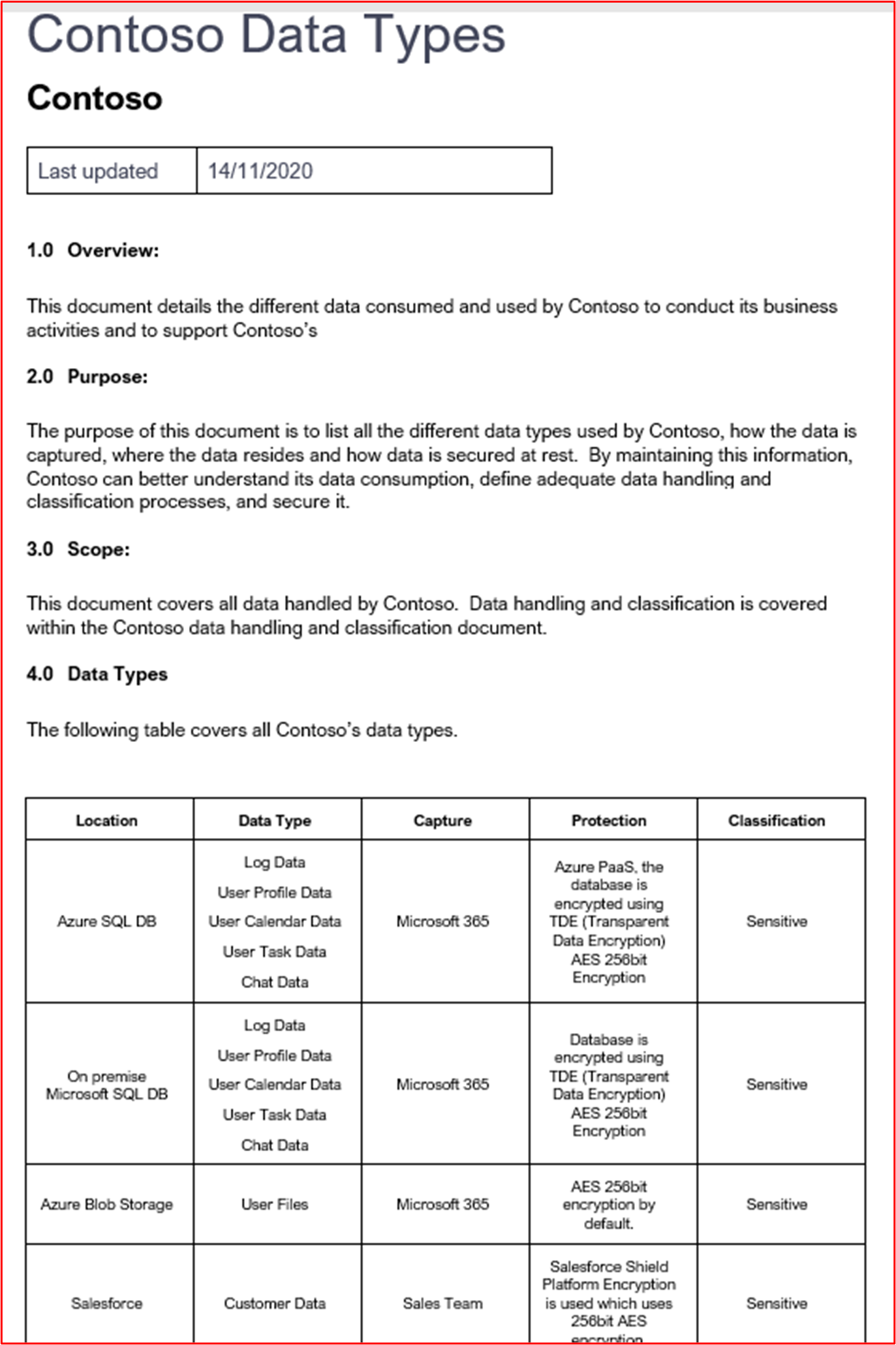

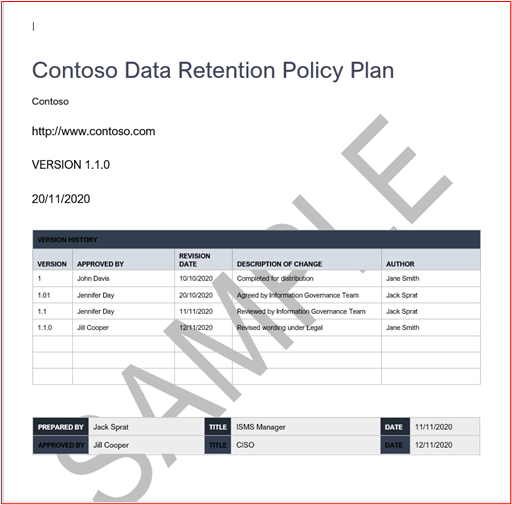

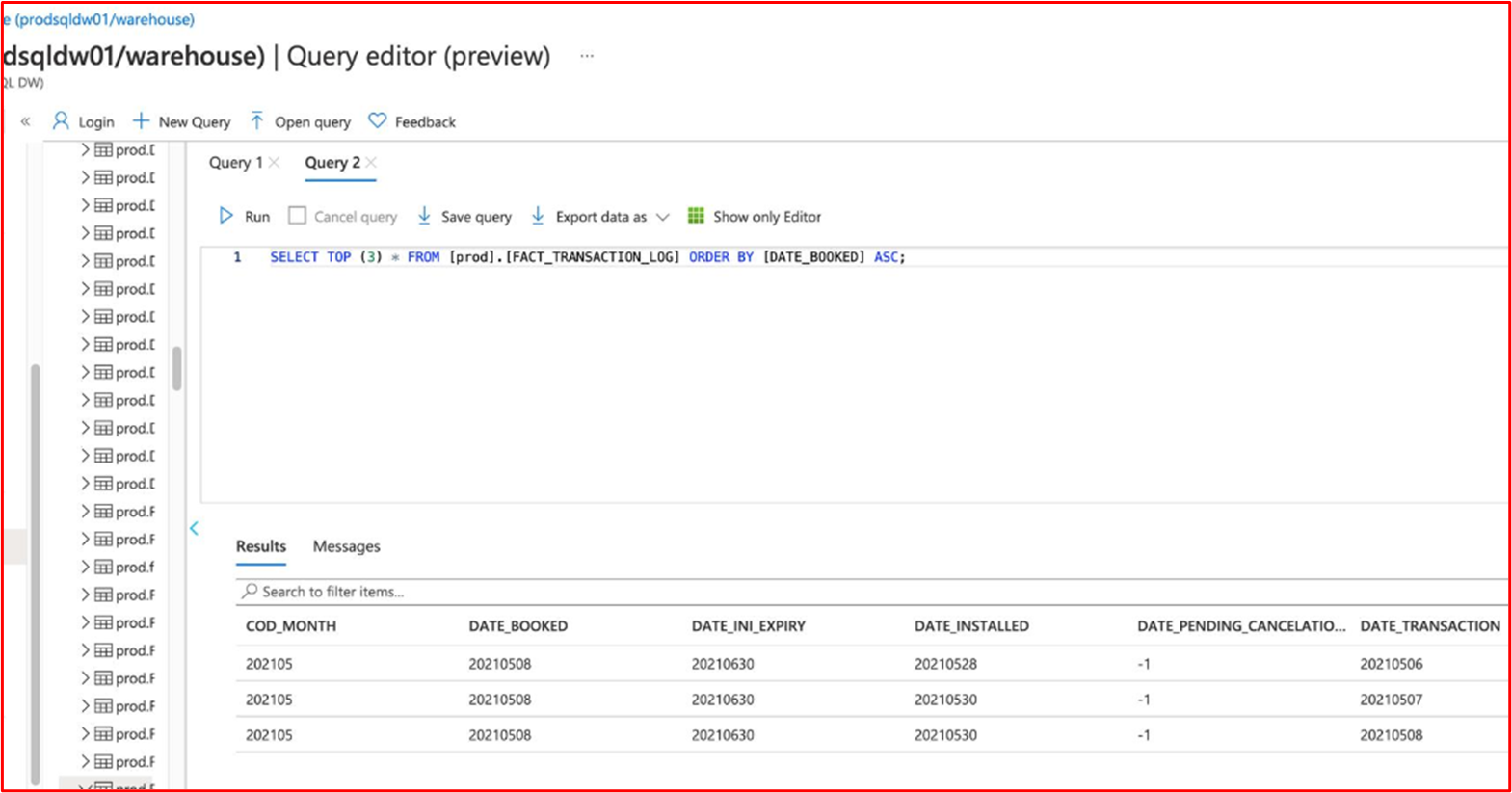

Exemple de preuve : la capture d’écran suivante montre les 3 premiers enregistrements (pour l’envoi des preuves, indiquez les 20 premiers) de la base de données de production.

La capture d’écran suivante montre la même requête à partir de la base de données de développement, montrant différents enregistrements.

Cela montre que les jeux de données sont différents.

Contrôle 32 : Fournissez des preuves démontrables que les demandes de modification documentées contiennent l’impact de la modification, les détails des procédures de back-out et des tests à effectuer.

Intention : l’objectif de ce contrôle est de s’assurer que la réflexion a été prise en compte dans la modification demandée. L’impact de la modification sur la sécurité du système/de l’environnement doit être pris en compte et clairement documenté, toutes les procédures de back-out doivent être documentées pour faciliter la récupération en cas de problème, et enfin les détails des tests nécessaires pour valider la réussite de la modification doivent également être pensés et documentés.

Exemples de recommandations en matière de preuves : les preuves peuvent être fournies en exportant un échantillon de demandes de modification, en fournissant des demandes de modification sur papier ou en fournissant des captures d’écran des demandes de modification montrant ces trois détails contenus dans la demande de modification.

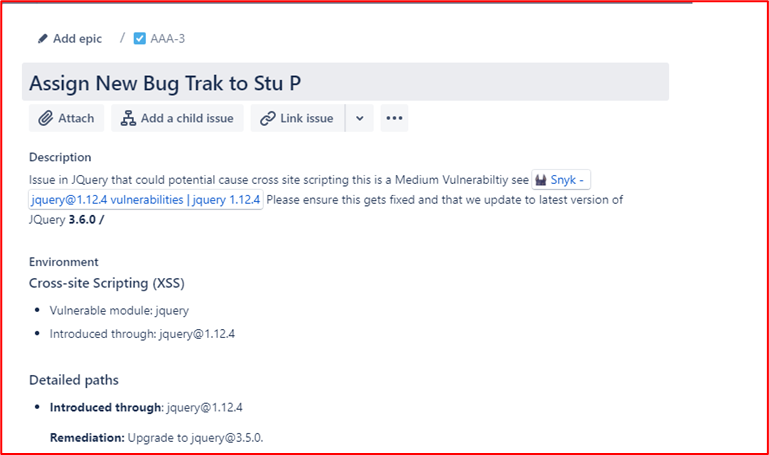

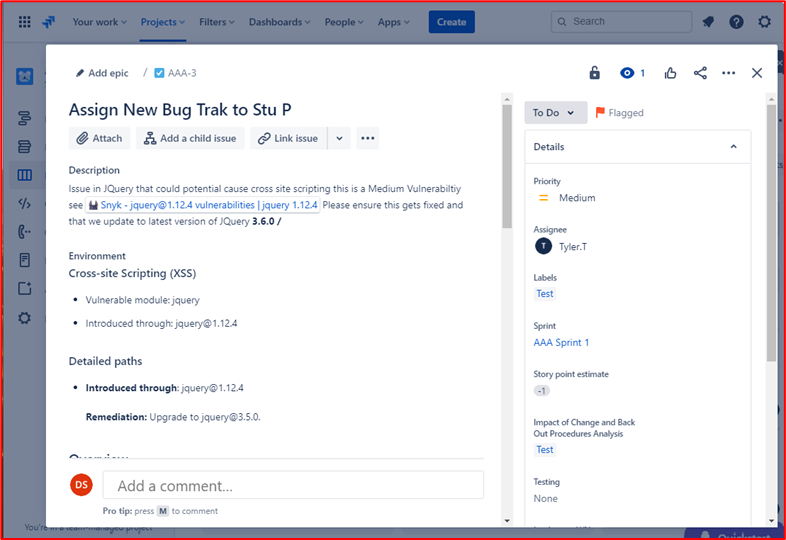

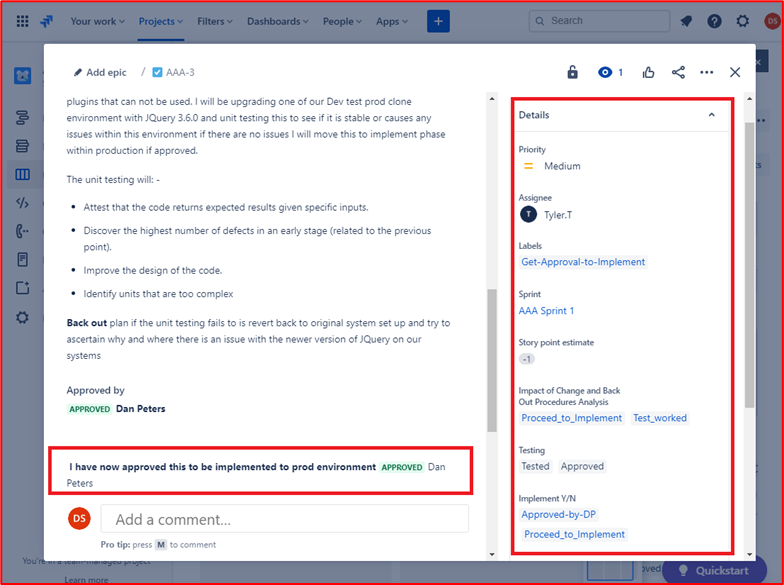

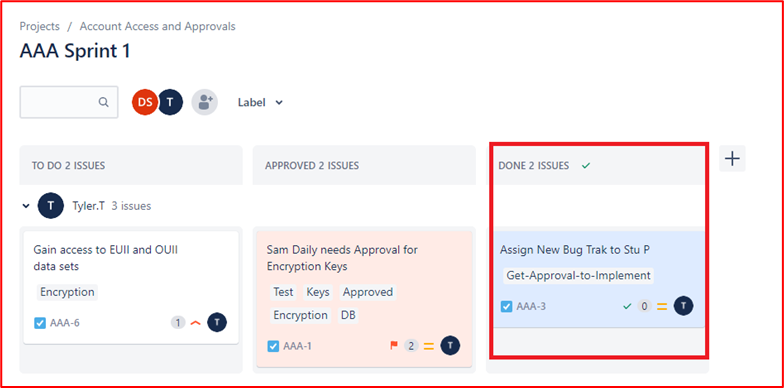

Exemple de preuve : l’image ci-dessous montre une nouvelle vulnérabilité XSS (Cross Site Scripting Vulnerability) affectée et documente la demande de modification.

Les tickets ci-dessous indiquent les informations qui ont été définies ou ajoutées au ticket lors de son trajet en cours de résolution.

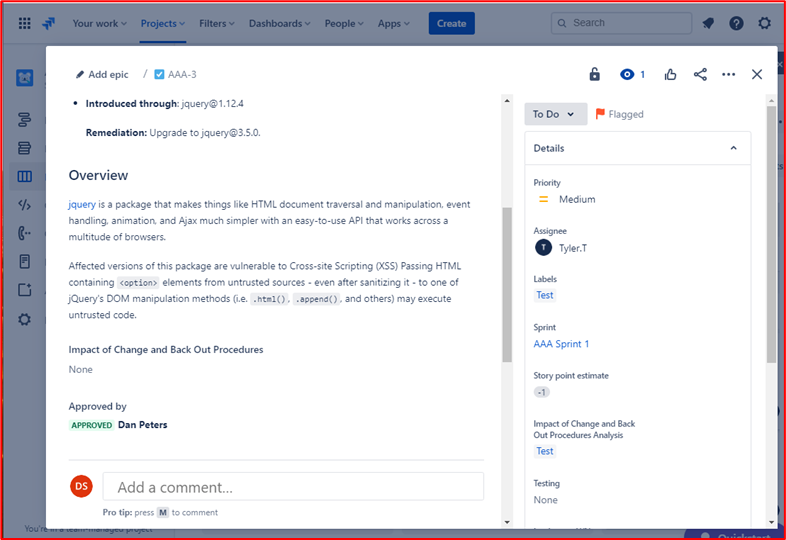

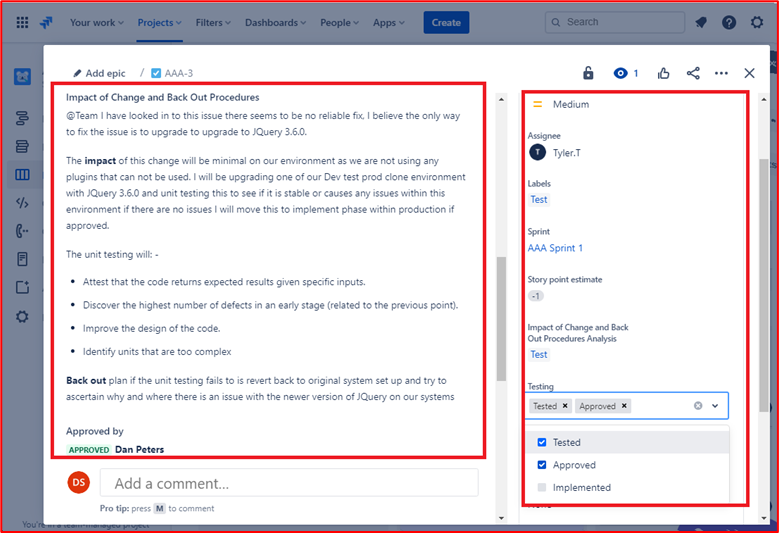

Les deux tickets ci-dessous montrent l’impact de la modification apportée au système et les procédures de recul qui peuvent être nécessaires en cas de problème. Vous pouvez voir l’impact des modifications et des procédures de sauvegarde ont fait l’objet d’un processus d’approbation et ont été approuvées pour les tests.

Sur la gauche de l’écran, vous pouvez voir que le test des modifications a été approuvé ; à droite, vous voyez que les modifications ont maintenant été approuvées et testées.

Tout au long du processus, notez que la personne qui effectue le travail, la personne qui en fait rapport et la personne qui approuve le travail à accomplir sont des personnes différentes.

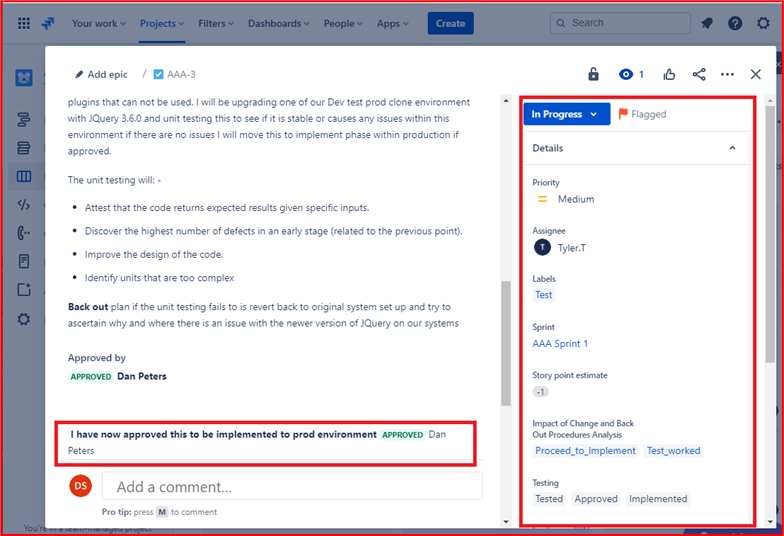

Le ticket ci-dessus montre que les modifications ont maintenant été approuvées pour l’implémentation dans l’environnement de production. La zone de droite indique que le test a fonctionné et a réussi et que les modifications ont maintenant été implémentées dans Prod Environment.

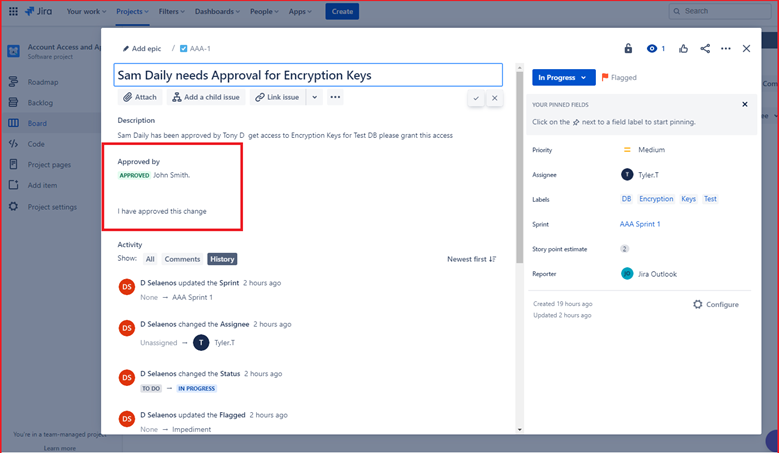

Contrôle 33 : Fournir des preuves démontrables que les demandes de modification subissent un processus d’autorisation et de déconnexion.

Intention : le processus doit être implémenté, ce qui interdit l’exécution de modifications sans autorisation et déconnexion appropriées. La modification doit être autorisée avant d’être implémentée et la modification doit être signée une fois terminée. Cela garantit que les demandes de modification ont été correctement examinées et qu’une personne autorisée a approuvé la modification.

Exemples de recommandations en matière de preuves : les preuves peuvent être fournies en exportant un échantillon de demandes de modification, en fournissant des demandes de modification papier ou en fournissant des captures d’écran des demandes de modification montrant que la modification a été autorisée, avant l’implémentation, et que la modification a été signée une fois terminée.

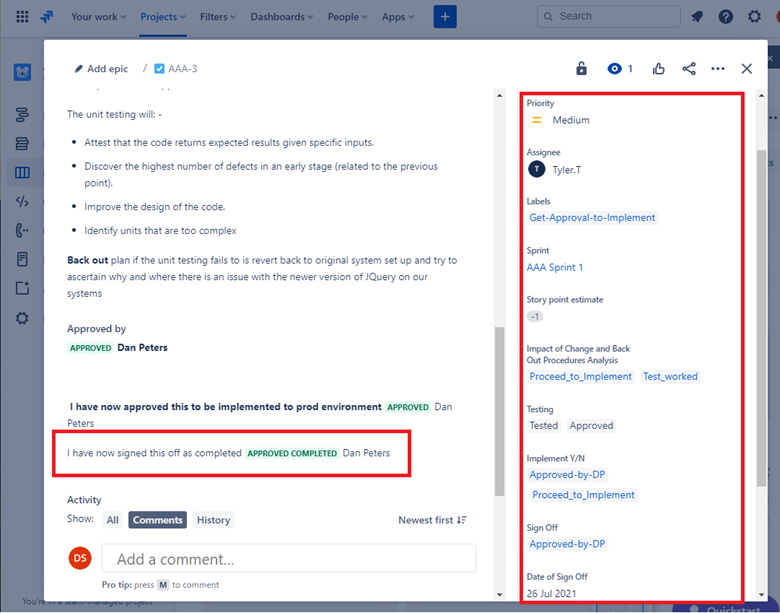

Exemple de preuve : la capture d’écran ci-dessous montre un exemple de ticket Jira montrant que la modification doit être autorisée avant d’être implémentée et approuvée par une personne autre que le développeur/demandeur. Vous pouvez voir que les modifications sont approuvées ici par une personne autorisée. Sur la droite a été signé par dp une fois terminé.

Dans le ticket ci-dessous, vous pouvez voir que la modification a été signée une fois terminée et indique le travail terminé et fermé.

Développement/déploiement de logiciels sécurisés

Les organisations impliquées dans les activités de développement de logiciels sont souvent confrontées à des priorités concurrentes entre la sécurité et les pressions TTM (Time to Market), mais l’implémentation d’activités liées à la sécurité tout au long du cycle de vie du développement logiciel (SDLC) peut non seulement économiser de l’argent, mais également gagner du temps. Lorsque la sécurité est laissée après coup, les problèmes sont généralement identifiés uniquement pendant la phase de test du (DSLC), ce qui peut souvent prendre plus de temps et de coût à résoudre. L’objectif de cette section de sécurité est de s’assurer que les pratiques de développement de logiciels sécurisés sont suivies afin de réduire le risque d’introduction de défauts de codage dans le logiciel qui est développé. En outre, cette section cherche à inclure certains contrôles pour faciliter le déploiement sécurisé des logiciels.

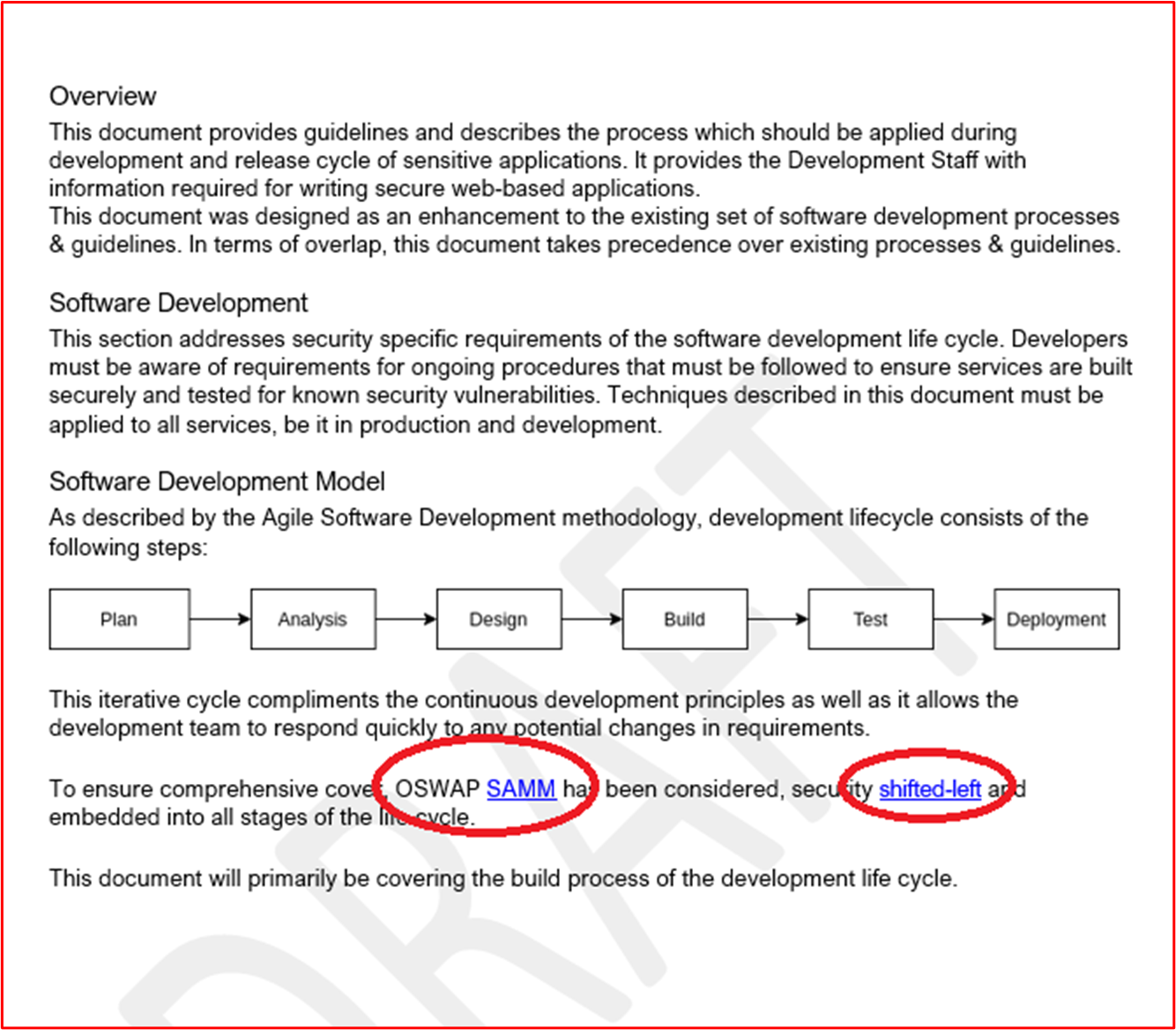

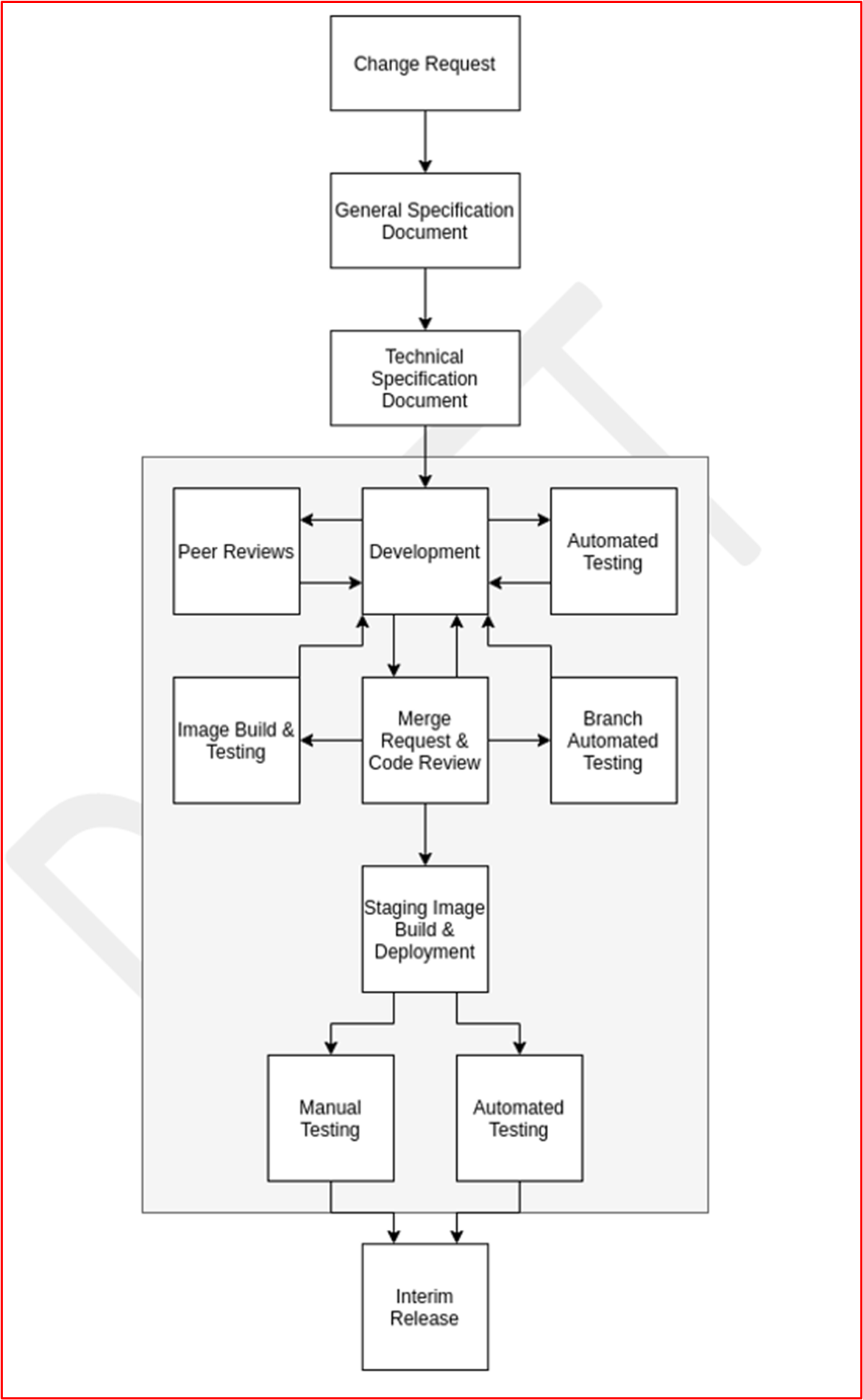

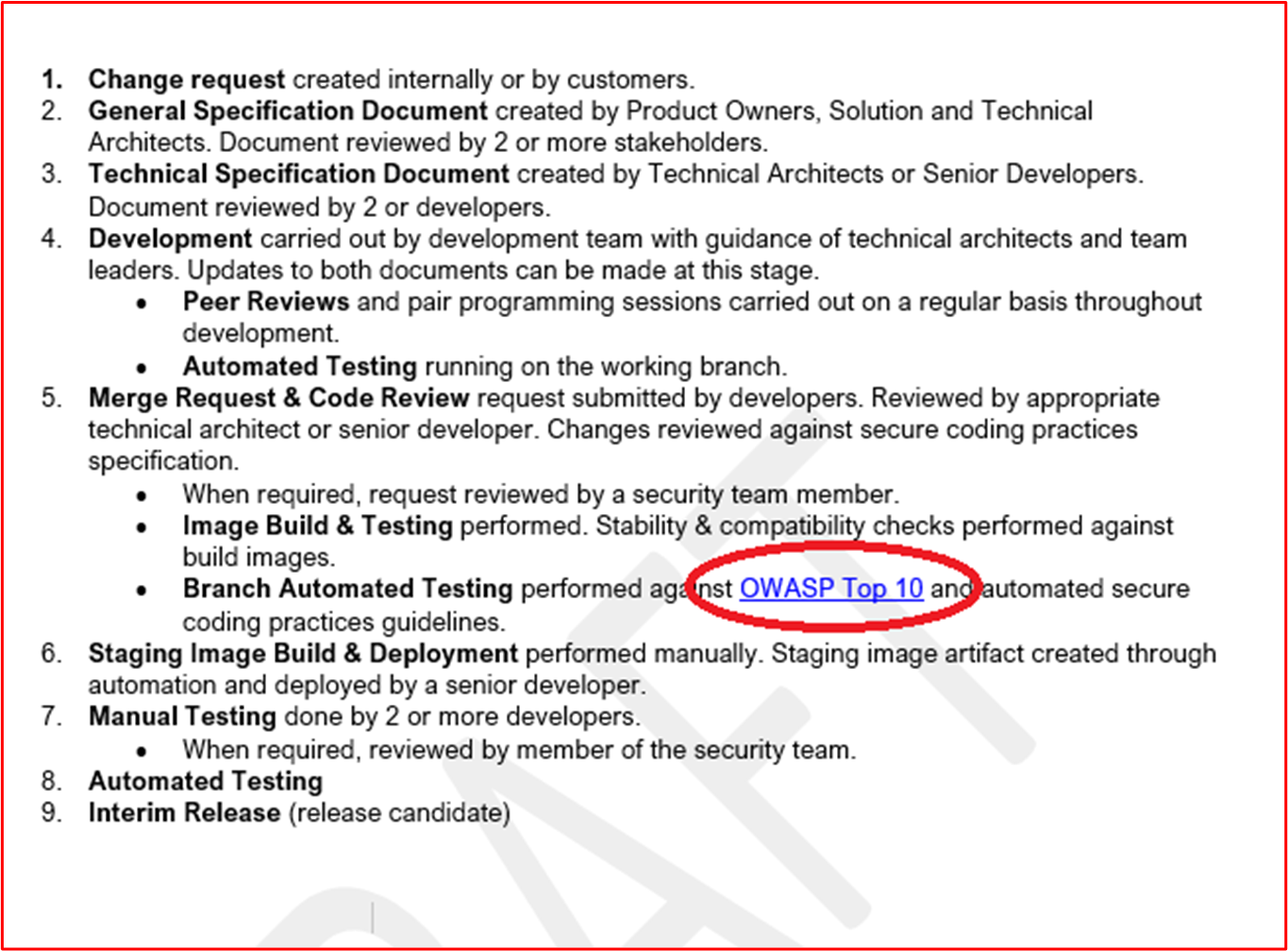

Contrôle 34 : Fournissez des stratégies et des procédures qui prennent en charge le développement et le déploiement de logiciels sécurisés, y compris des conseils de bonnes pratiques en matière de codage sécurisé pour les classes de vulnérabilité courantes telles que OWASP Top 10 ou SANS Top 25 CWE.

Intention : les organisations doivent faire tout ce qui est en leur pouvoir pour s’assurer que les logiciels sont développés en toute sécurité et exempts de vulnérabilités. Pour ce faire, il convient d’établir un cycle de vie de développement logiciel sécurisé (SDLC) et des meilleures pratiques de codage sécurisés pour promouvoir des techniques de codage sécurisées et un développement sécurisé tout au long du processus de développement logiciel. L’objectif est de réduire le nombre et la gravité des vulnérabilités dans le logiciel.

Exemple d’instructions de preuve : fournissez la documentation sdlC et/ou de support documentée qui montre qu’un cycle de vie de développement sécurisé est en cours d’utilisation et que des conseils sont fournis à tous les développeurs pour promouvoir les meilleures pratiques de codage sécurisé. Jetez un coup d’œil à OWASP dans SDLC et au modèle SAMM ( Software Assurance Maturity Model) OWASP .

Exemple de preuve : Ce qui suit est un extrait de la procédure de développement logiciel sécurisé de Contoso, qui illustre les pratiques de développement et de codage sécurisés.

Note: Ces captures d’écran montrent le document de développement de logiciels sécurisé. L’attente est que les éditeurs de logiciels indépendants partagent la documentation de prise en charge réelle et ne fournissent pas simplement une capture d’écran.

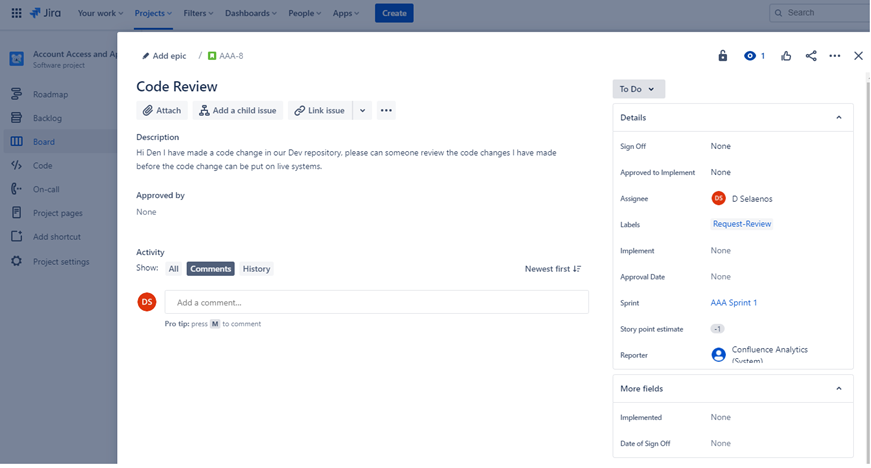

Contrôle 35 : fournir des preuves démontrables que les modifications du code sont soumises à un processus de révision et d’autorisation par un deuxième réviseur.

Intention : l’objectif de ce contrôle est d’effectuer une révision du code par un autre développeur pour aider à identifier les erreurs de codage susceptibles d’introduire une vulnérabilité dans le logiciel. L’autorisation doit être établie pour s’assurer que les révisions de code sont effectuées, que les tests sont effectués, etc. avant le déploiement. L’étape d’autorisation peut vérifier que les processus appropriés ont été suivis, ce qui sous-tend le SDLC défini ci-dessus.

Exemples de recommandations en matière de preuves : fournissez la preuve que le code fait l’objet d’une révision par les pairs et doit être autorisé avant de pouvoir être appliqué à l’environnement de production. Cette preuve peut se faire par le biais d’une exportation de tickets de modification, démontrant que des révisions de code ont été effectuées et que les modifications ont été autorisées, ou par le biais d’un logiciel de révision de code tel que Crucible (https://www.atlassian.com/software/crucible).

Exemple de preuve

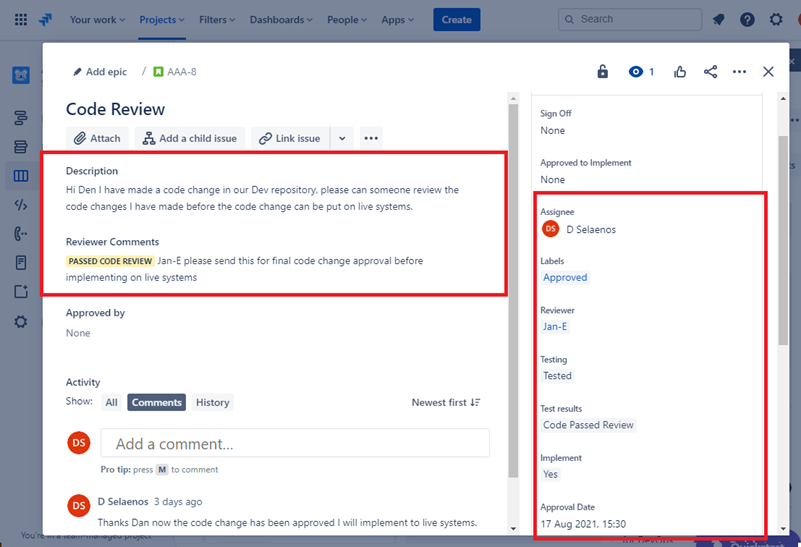

Vous trouverez ci-dessous un ticket qui montre que les modifications du code sont soumises à un processus de révision et d’autorisation par une personne autre que le développeur d’origine. Il montre qu’une révision du code a été demandée par le destinataire et sera affectée à une autre personne pour la révision du code.

Vous trouverez ci-dessous un ticket qui montre que les modifications du code sont soumises à un processus de révision et d’autorisation par une personne autre que le développeur d’origine. Il montre qu’une révision du code a été demandée par le destinataire et sera affectée à une autre personne pour la révision du code.

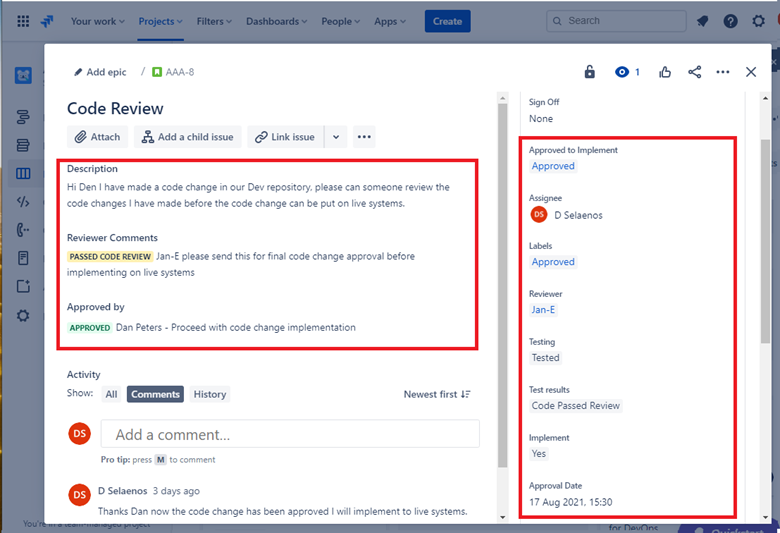

L’image ci-dessous montre que la révision de code a été attribuée à une personne autre que le développeur d’origine, comme indiqué dans la section mise en surbrillance sur le côté droit de l’image ci-dessous. Sur le côté gauche, vous pouvez voir que le code a été révisé et a reçu une « RÉVISION DU CODE RÉUSSIE » status par le réviseur de code.

Le ticket doit maintenant obtenir l’approbation d’un responsable avant que les modifications puissent être apportées aux systèmes de production en direct.

Le  L’image ci-dessus montre que le code révisé a reçu l’autorisation d’être implémenté sur les systèmes de production en direct.

L’image ci-dessus montre que le code révisé a reçu l’autorisation d’être implémenté sur les systèmes de production en direct.

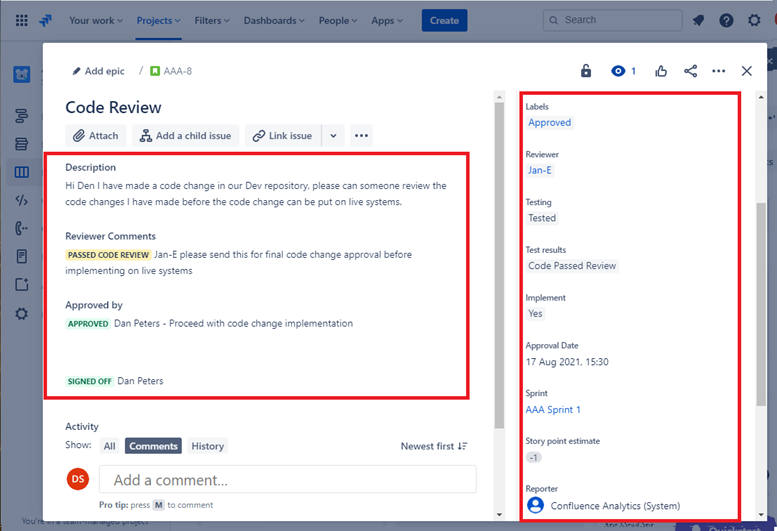

Une fois que les modifications de code ont été effectuées, le travail final est déconnecté, comme illustré dans l’image ci-dessus.

Une fois que les modifications de code ont été effectuées, le travail final est déconnecté, comme illustré dans l’image ci-dessus.

Notez que tout au long du processus, trois personnes sont impliquées : le développeur d’origine du code, le réviseur de code et un responsable pour donner l’approbation et se déconnecter. Afin de répondre aux critères de ce contrôle, on s’attend à ce que vos billets suivent ce processus. D’un minimum de trois personnes impliquées dans le processus de contrôle des modifications pour vos révisions de code.

Contrôle 36 : Fournir des preuves démontrables que les développeurs suivent une formation de développement de logiciels sécurisé chaque année.

Intention : les meilleures pratiques et techniques de codage existent pour tous les langages de programmation afin de garantir que le code est développé en toute sécurité. Il existe des cours de formation externes conçus pour enseigner aux développeurs les différents types de classes de vulnérabilités logicielles et les techniques de codage qui peuvent être utilisées pour arrêter l’introduction de ces vulnérabilités dans le logiciel. L’objectif de ce contrôle est d’enseigner ces techniques à tous les développeurs et de s’assurer que ces techniques ne sont pas oubliées, ou que des techniques plus récentes sont apprises en effectuant cela sur une base annuelle.

Exemples de recommandations en matière de preuves : fournissez des preuves au moyen de certificats si elles sont effectuées par une société de formation externe, ou en fournissant des captures d’écran des journaux de formation ou d’autres artefacts qui montrent que les développeurs ont participé à la formation. Si cette formation est effectuée via des ressources internes, fournissez également des preuves du matériel de formation.

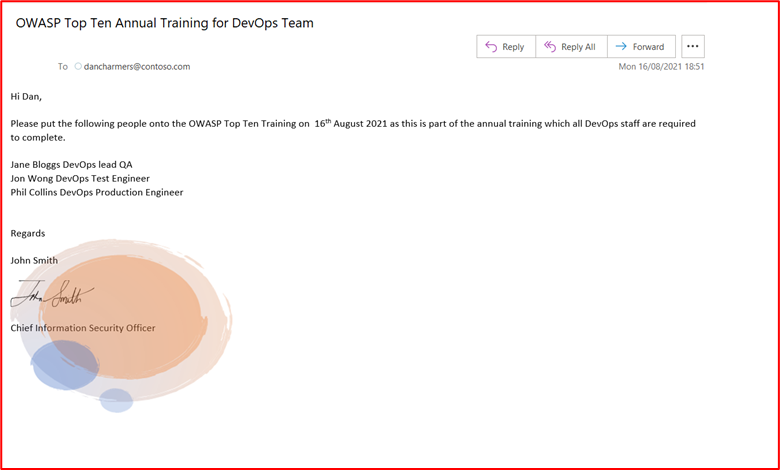

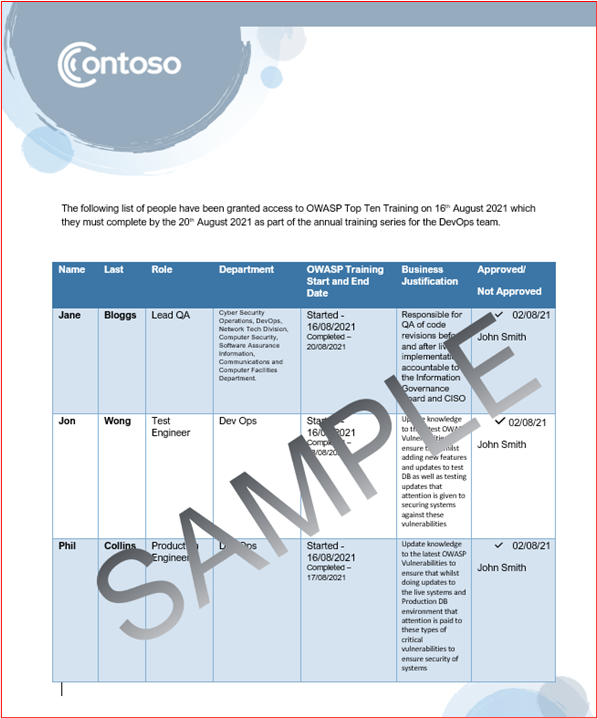

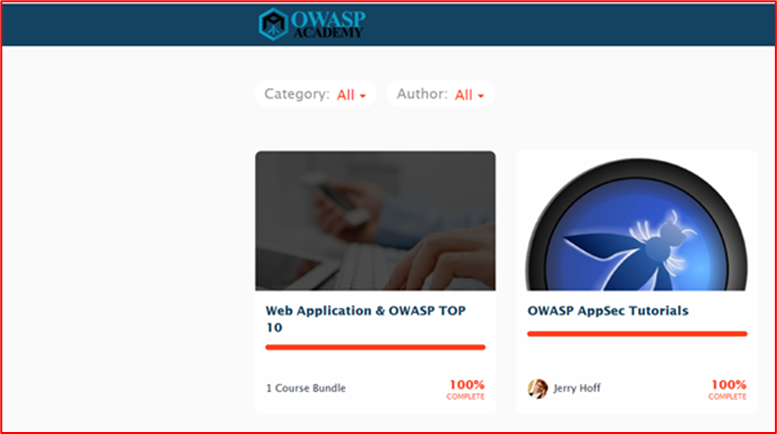

Exemple de preuve : vous trouverez ci-dessous l’e-mail demandant au personnel de l’équipe DevOps de s’inscrire à la formation annuelle des dix meilleures formations OWASP

L’exemple ci-dessous montre que la formation a été demandée avec justification et approbation de l’entreprise. Cette opération est suivie de captures d’écran tirées de la formation et d’un enregistrement d’achèvement montrant que la personne a terminé la formation annuelle.

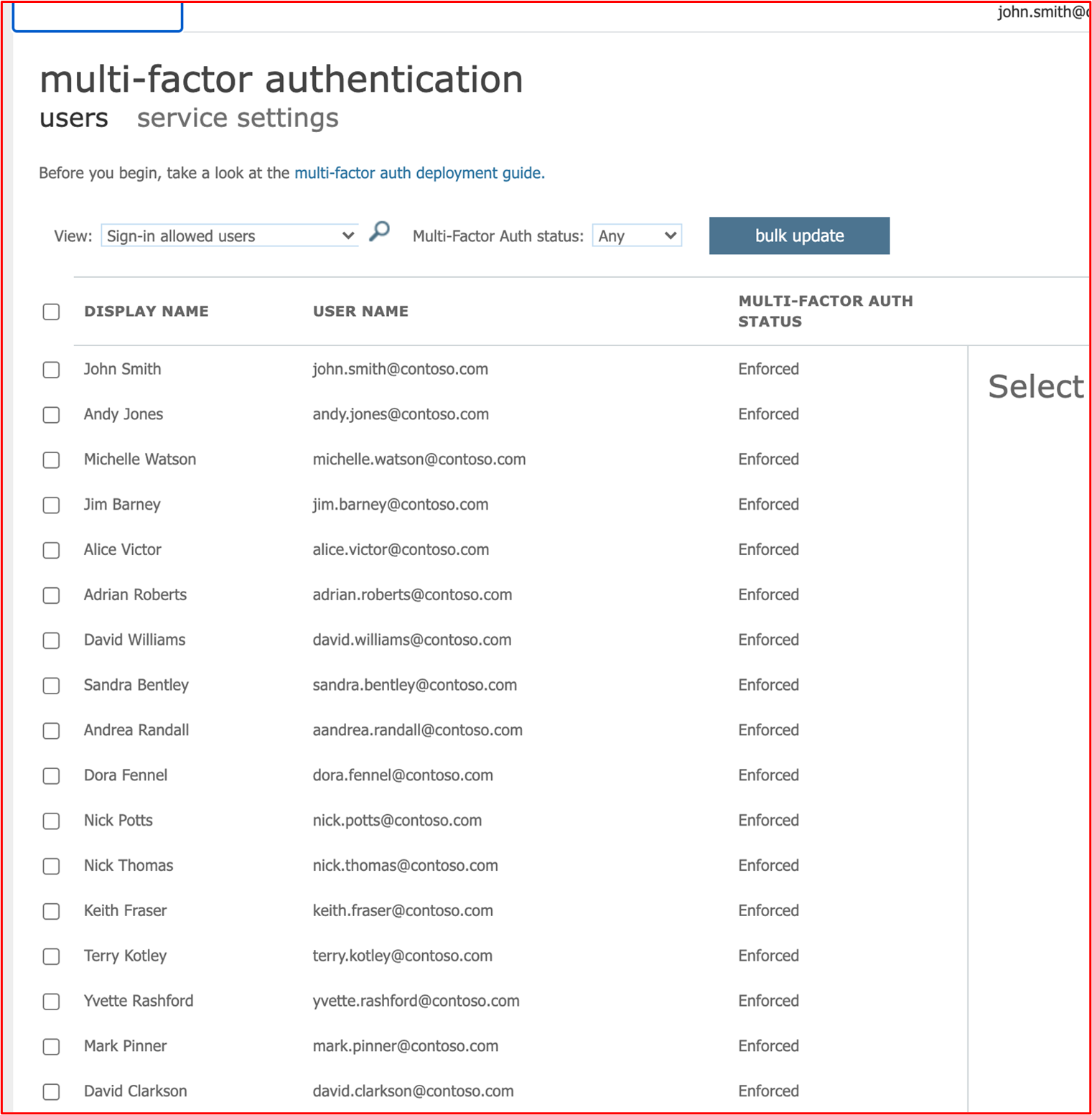

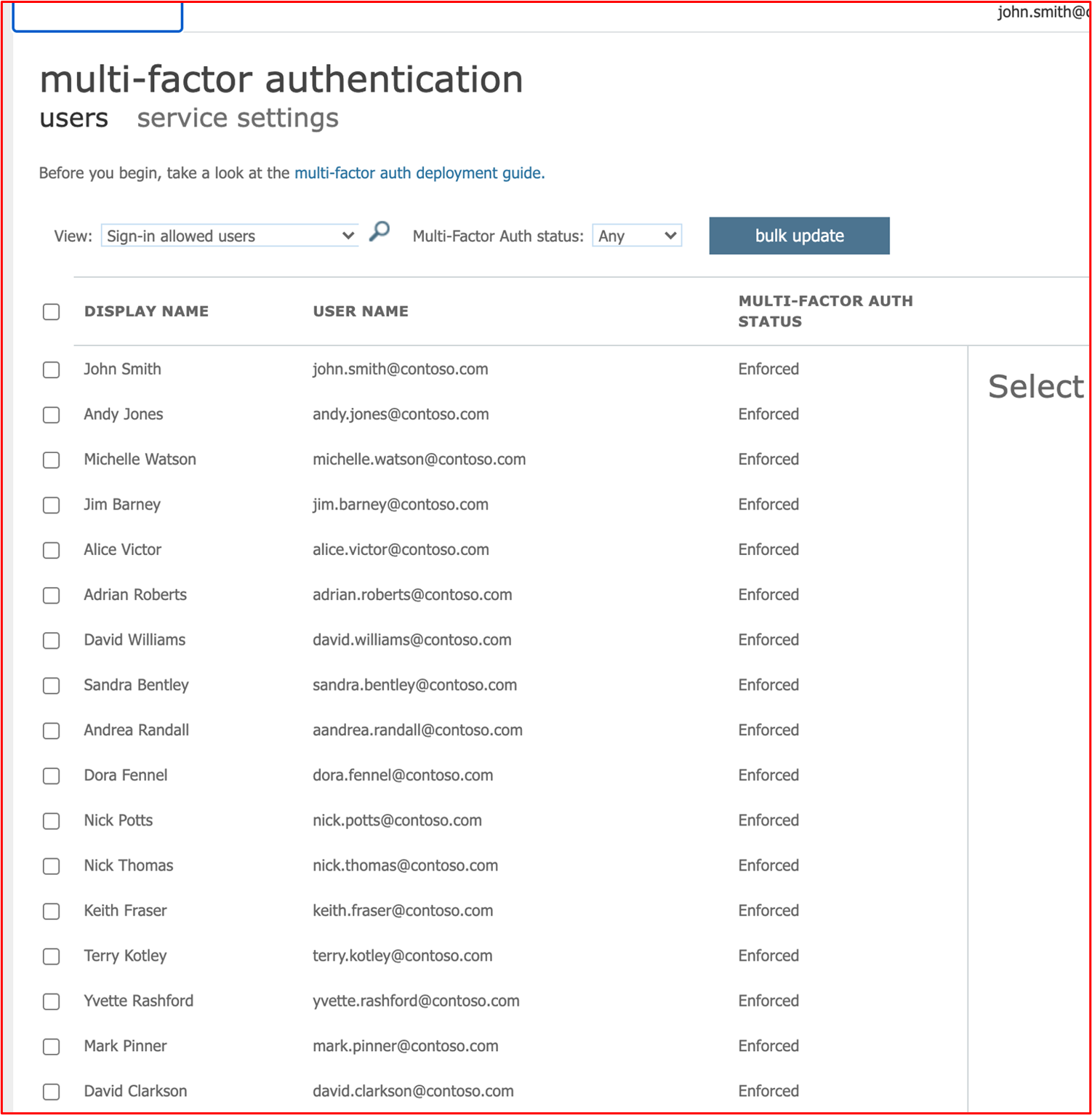

Contrôle 37 : Fournir des preuves démontrables que les dépôts de code sont sécurisés avec l’authentification multifacteur (MFA).

Intention : si un groupe d’activités peut accéder à la base de code d’un logiciel et le modifier, il peut introduire des vulnérabilités, des portes dérobées ou du code malveillant dans la base de code et donc dans l’application. Il y a déjà eu plusieurs cas de cela, avec probablement le plus médiatisé étant l’attaque NotPetya Ransomware qui serait infecté par une mise à jour compromise du logiciel fiscal ukrainien appelé M.E.Doc (voir Qu’est-ce que tPetya).

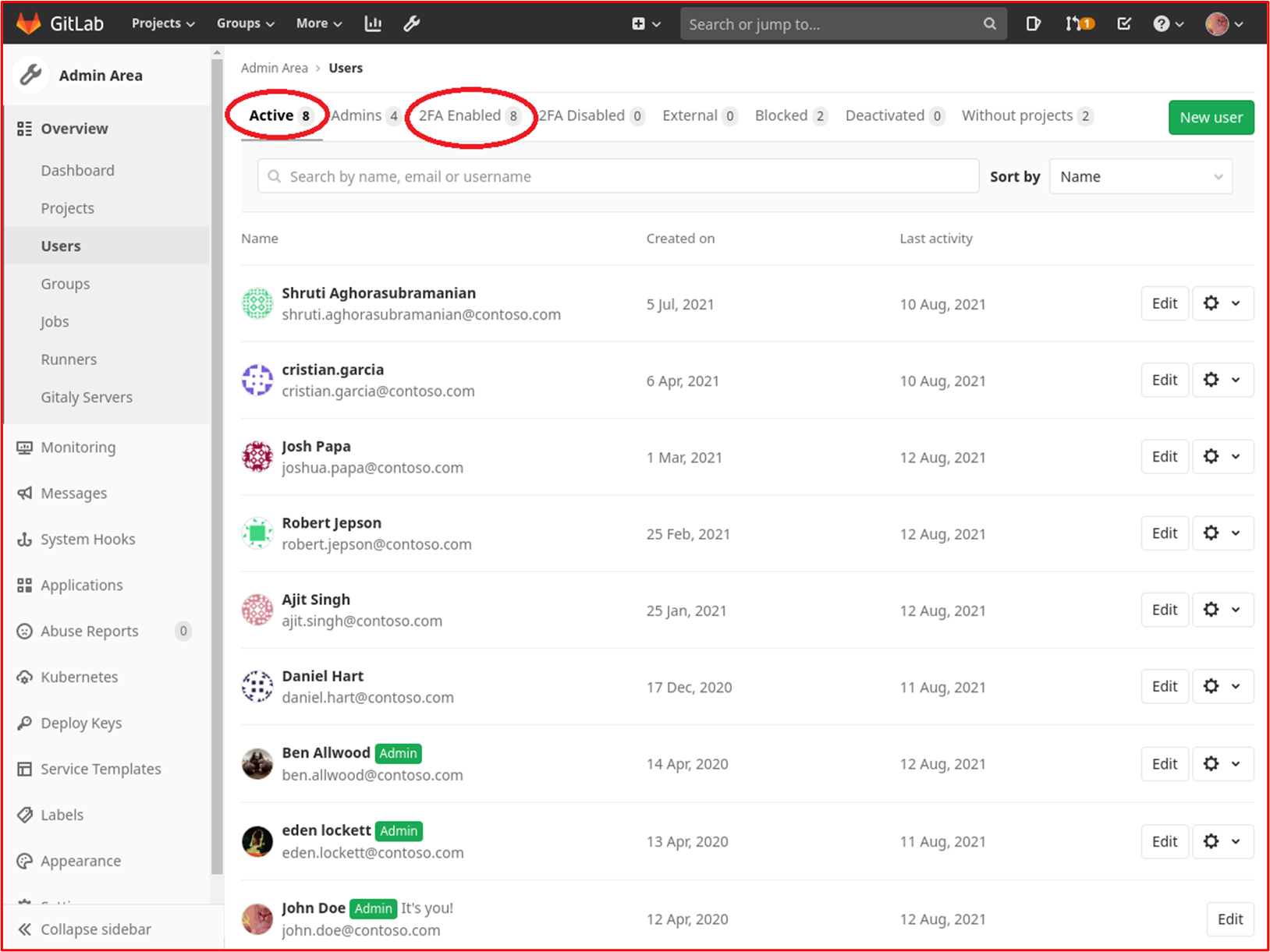

Exemples de recommandations en matière de preuves : fournissez des preuves par le biais de captures d’écran du référentiel de code indiquant que L’authentification MFA est activée pour TOUS les utilisateurs.

Exemple de preuve : la capture d’écran suivante montre que l’authentification multifacteur est activée sur les 8 utilisateurs GitLab.

Contrôle 38 : fournir des preuves démontrables que des contrôles d’accès sont en place pour sécuriser les dépôts de code.

Intention : à partir du contrôle précédent, les contrôles d’accès doivent être implémentés pour limiter l’accès uniquement aux utilisateurs individuels qui travaillent sur des projets particuliers. En limitant l’accès, vous limitez le risque que des modifications non autorisées soient effectuées et introduisez ainsi des modifications de code non sécurisées. Une approche des privilèges minimum doit être adoptée pour protéger le dépôt de code.

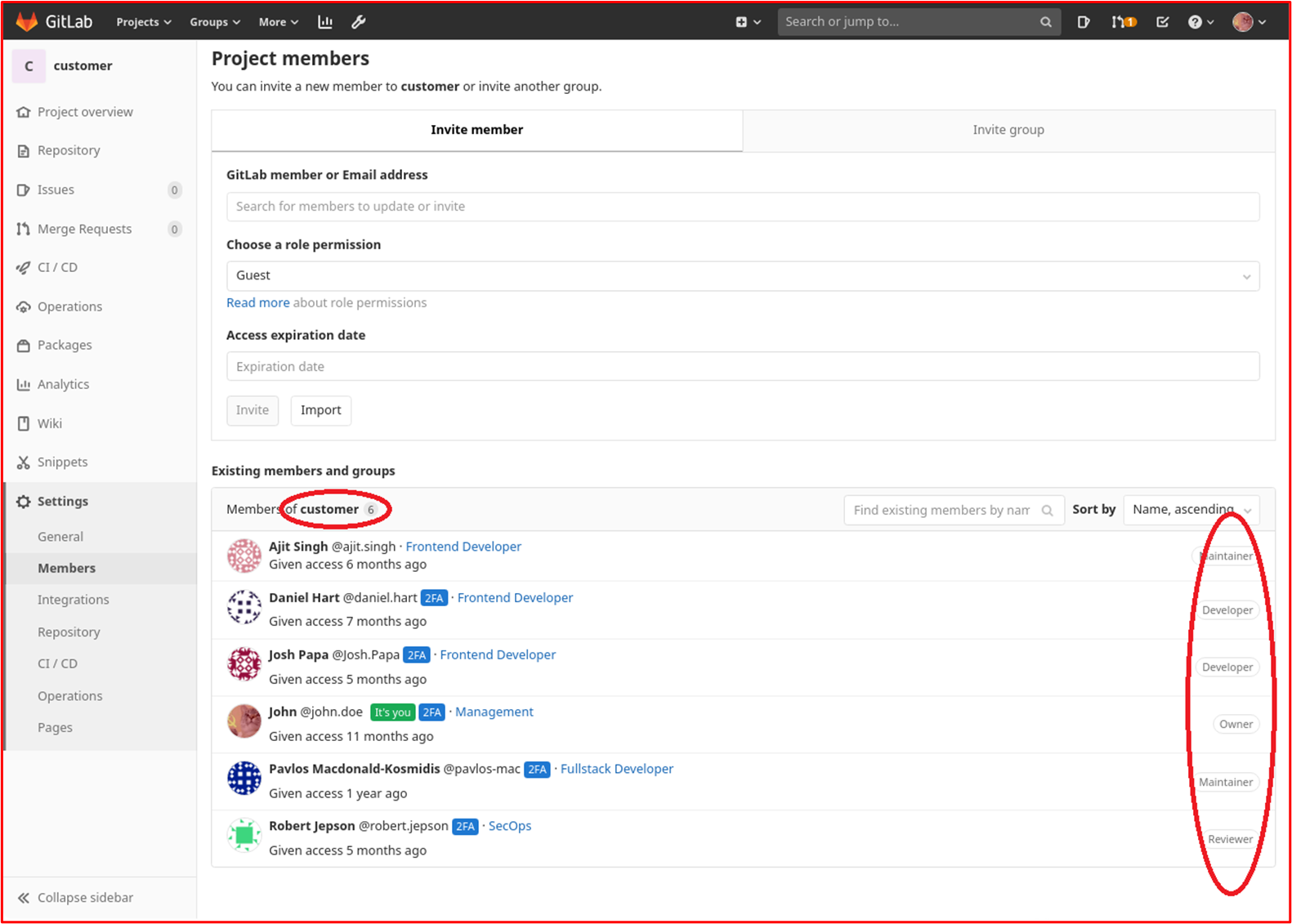

Exemple de recommandations en matière de preuves : fournissez des preuves à l’appui de captures d’écran du référentiel de code indiquant que l’accès est limité aux personnes nécessaires, y compris les différents privilèges.

Exemple de preuve : la capture d’écran suivante montre les membres du projet « Clients » dans GitLab, qui est le « Portail client » de Contoso. Comme vous pouvez le voir dans la capture d’écran, les utilisateurs ont des « rôles » différents pour limiter l’accès au projet.

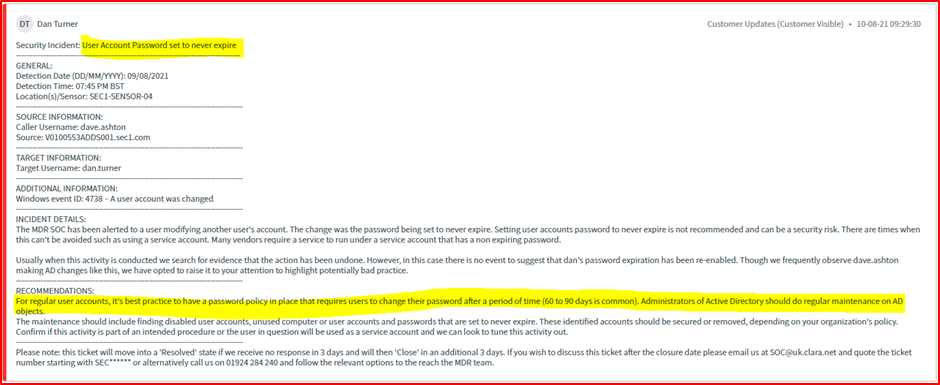

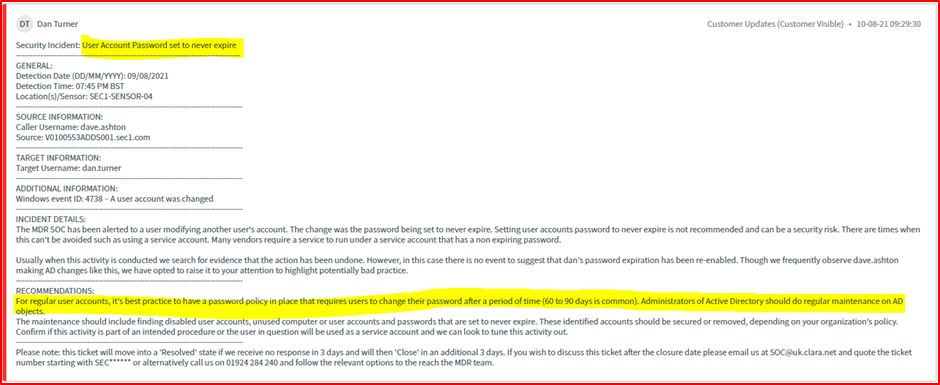

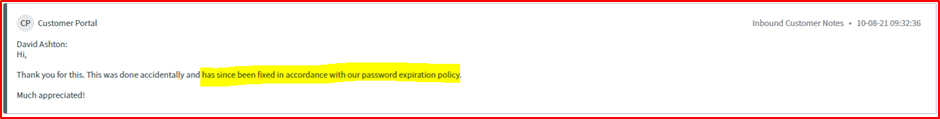

Gestion des comptes

Les pratiques de gestion des comptes sécurisées sont importantes, car les comptes d’utilisateur constituent la base de l’autorisation de l’accès aux systèmes d’information, aux environnements système et aux données. Les comptes d’utilisateur doivent être correctement sécurisés, car une compromission des informations d’identification de l’utilisateur peut non seulement fournir un accès à l’environnement et l’accès aux données sensibles, mais peut également fournir un contrôle administratif sur l’ensemble de l’environnement ou des systèmes clés si les informations d’identification de l’utilisateur disposent de privilèges administratifs.

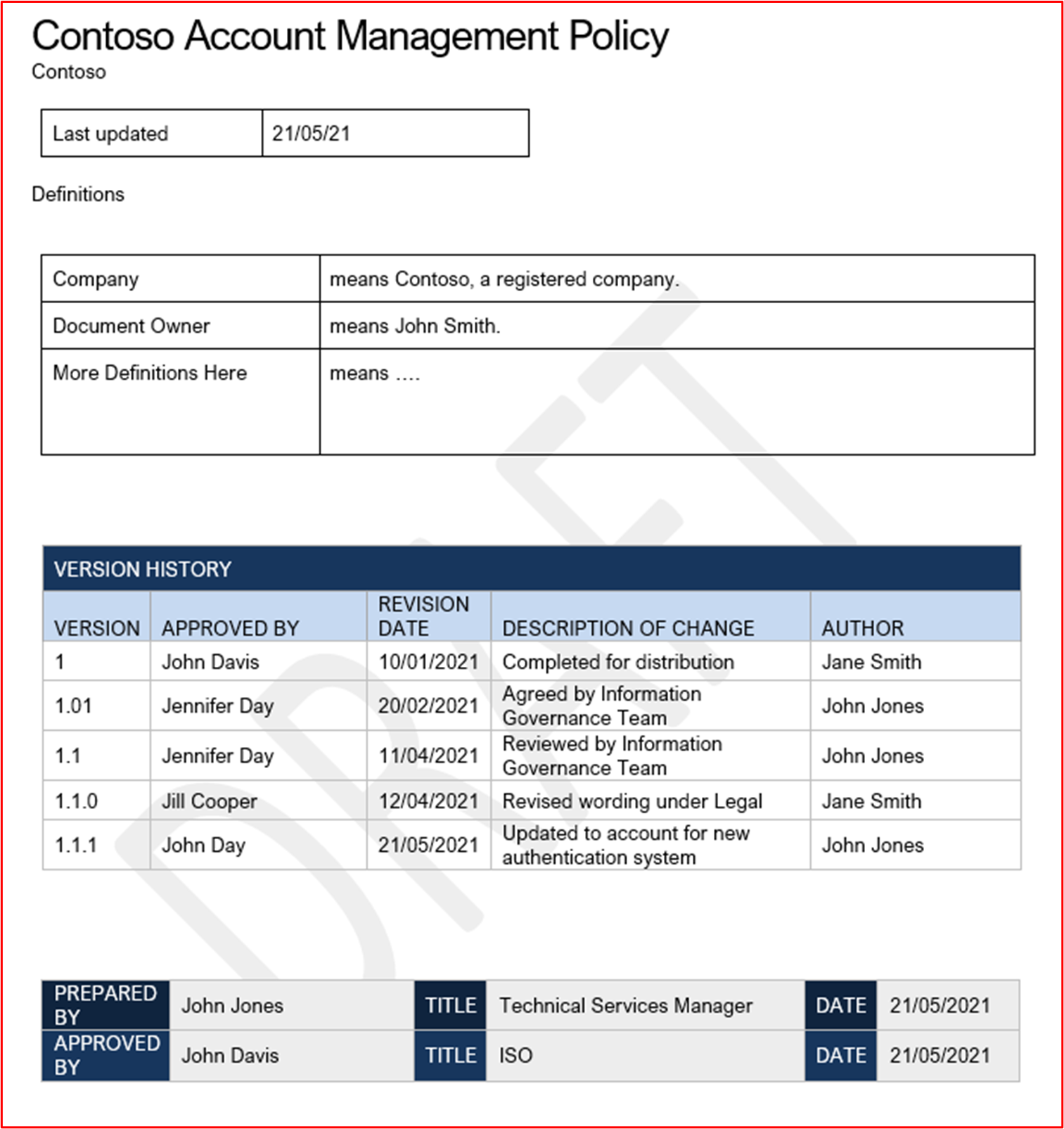

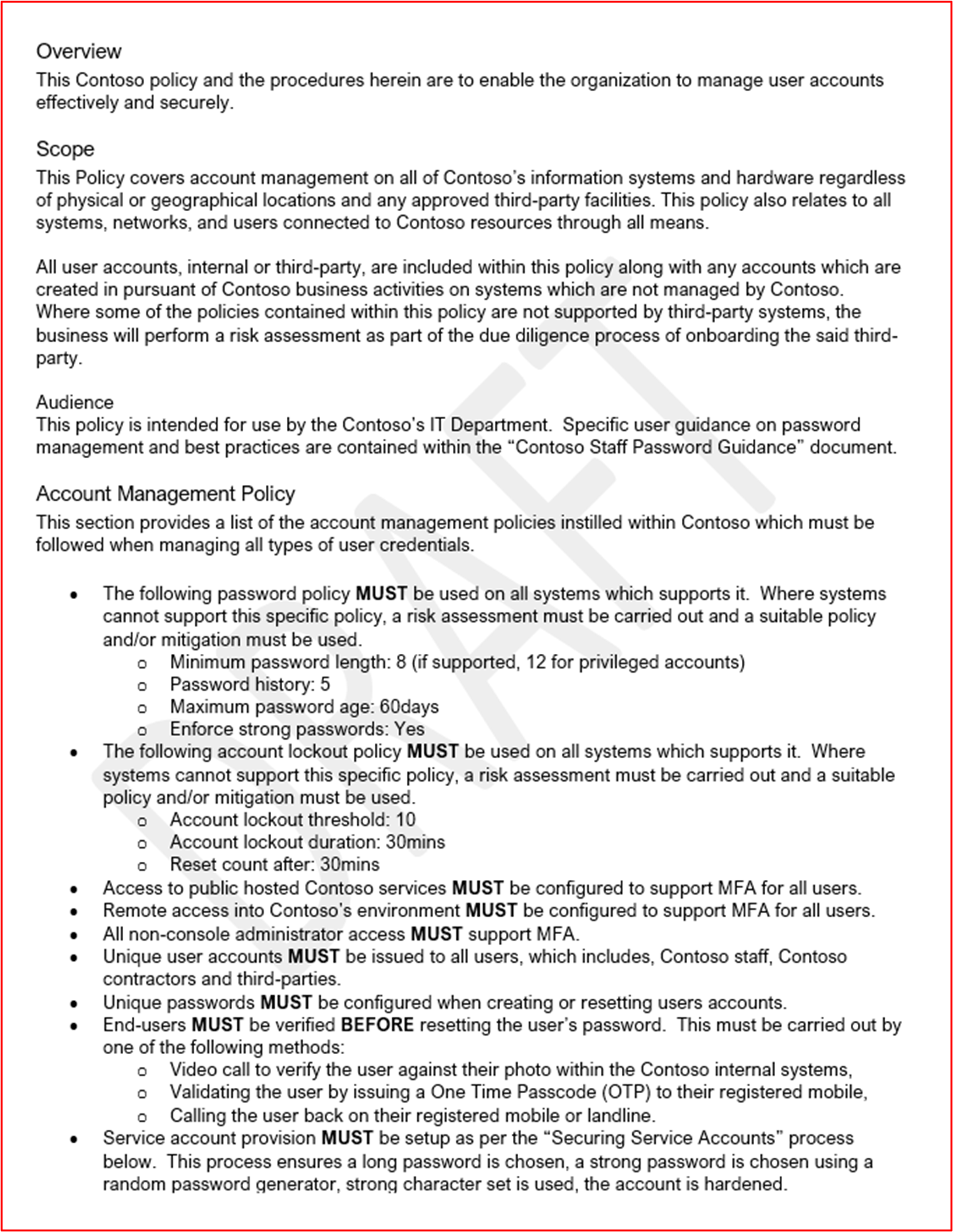

Contrôle 39 : Fournissez une documentation sur les stratégies qui régissent les pratiques et procédures de gestion des comptes.

Intention : les comptes d’utilisateur continuent d’être ciblés par des groupes d’activités et sont souvent la source d’une compromission des données. En configurant des comptes trop permissifs, les organisations augmentent non seulement le pool de comptes « privilégiés » qui peuvent être utilisés par un groupe d’activités pour effectuer une violation de données, mais peuvent également augmenter le risque d’exploitation réussie d’une vulnérabilité qui nécessiterait des privilèges spécifiques pour réussir.

BeyondTrust produit chaque année un « Rapport sur les vulnérabilités Microsoft » qui analyse les vulnérabilités de sécurité Microsoft pour l’année précédente et détaille les pourcentages de ces vulnérabilités qui reposent sur le compte d’utilisateur disposant de droits d’administrateur. Dans un billet de blog récent intitulé « New Microsoft Vulnerabilities Report reveals a 48 % YoY Increase in Vulnerabilities & How They Could Be Mitigated with Least Privilege », 90 % des vulnérabilités critiques dans Internet Explorer, 85 % des vulnérabilités critiques dans Microsoft Edge et 100 % des vulnérabilités critiques dans Microsoft Outlook auraient été atténuées en supprimant les droits d’administrateur. Pour prendre en charge la gestion sécurisée des comptes, les organisations doivent s’assurer que les stratégies et procédures de prise en charge qui favorisent les meilleures pratiques de sécurité sont en place et suivies pour atténuer ces menaces.

Exemple de recommandations en matière de preuves : fournissez les stratégies et les documents de procédure documentés qui couvrent vos pratiques de gestion de compte. Au minimum, les rubriques couvertes doivent s’aligner sur les contrôles de la certification Microsoft 365.

Exemple de preuve : la capture d’écran suivante montre un exemple de stratégie de gestion de compte pour Contoso.

Note: Cette capture d’écran montre un document de stratégie/processus. L’objectif est que les éditeurs de logiciels indépendants partagent la documentation réelle sur la stratégie/procédure de prise en charge et ne fournissent pas simplement une capture d’écran.

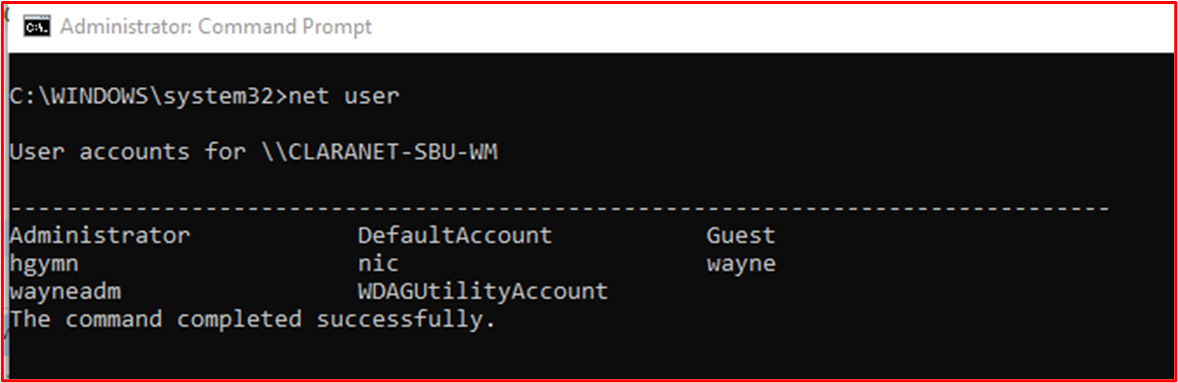

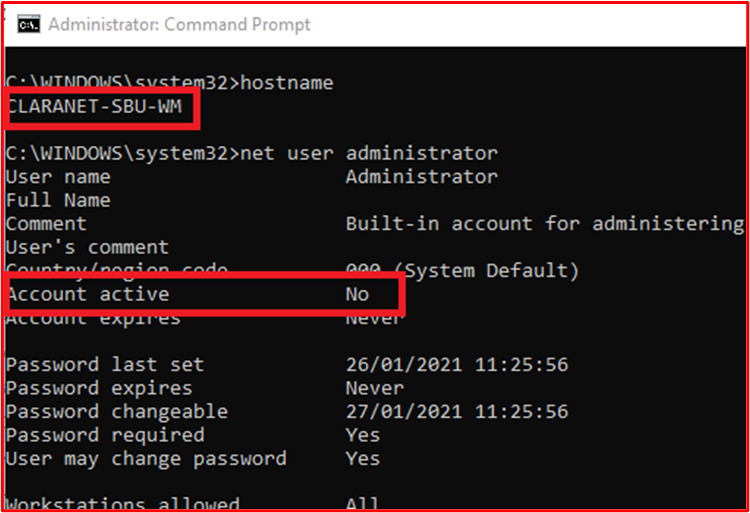

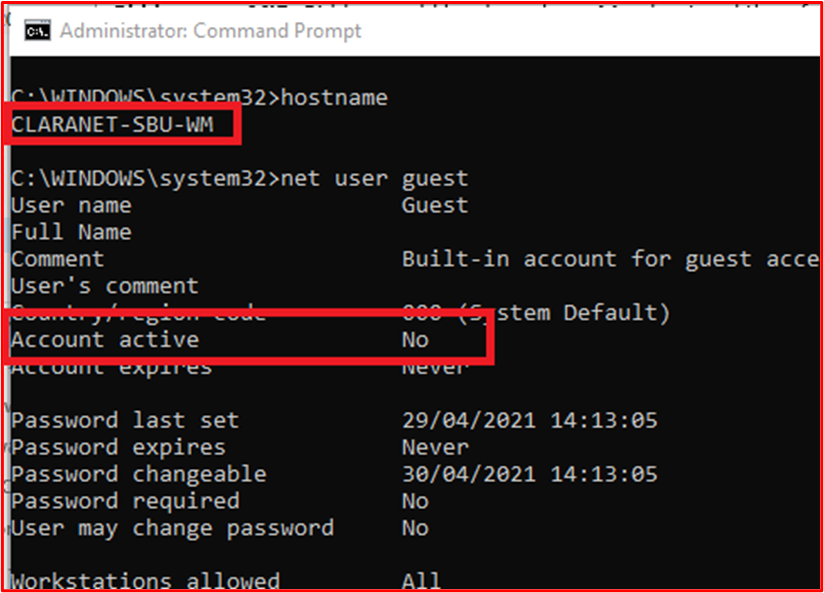

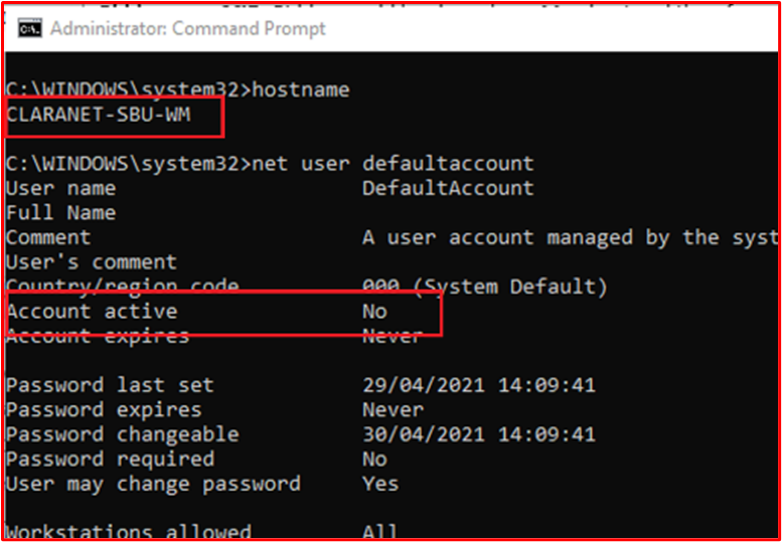

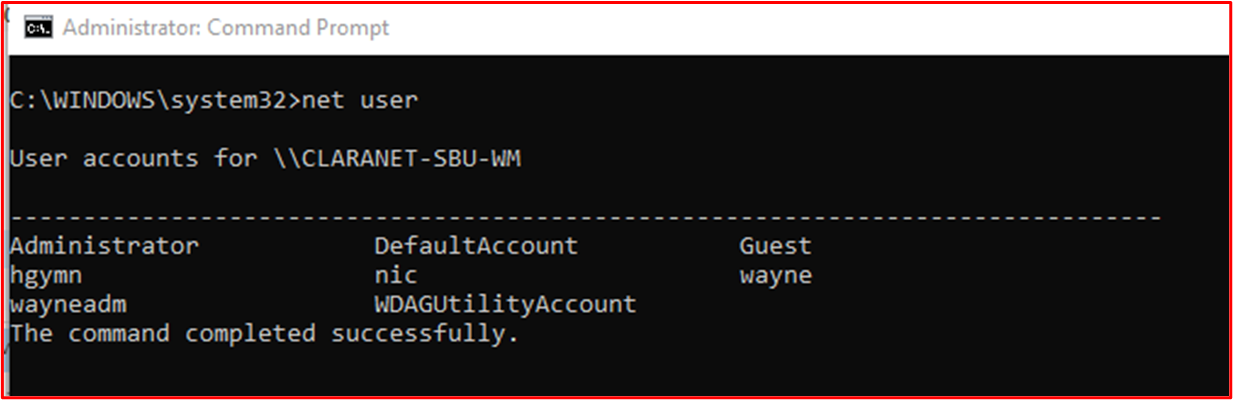

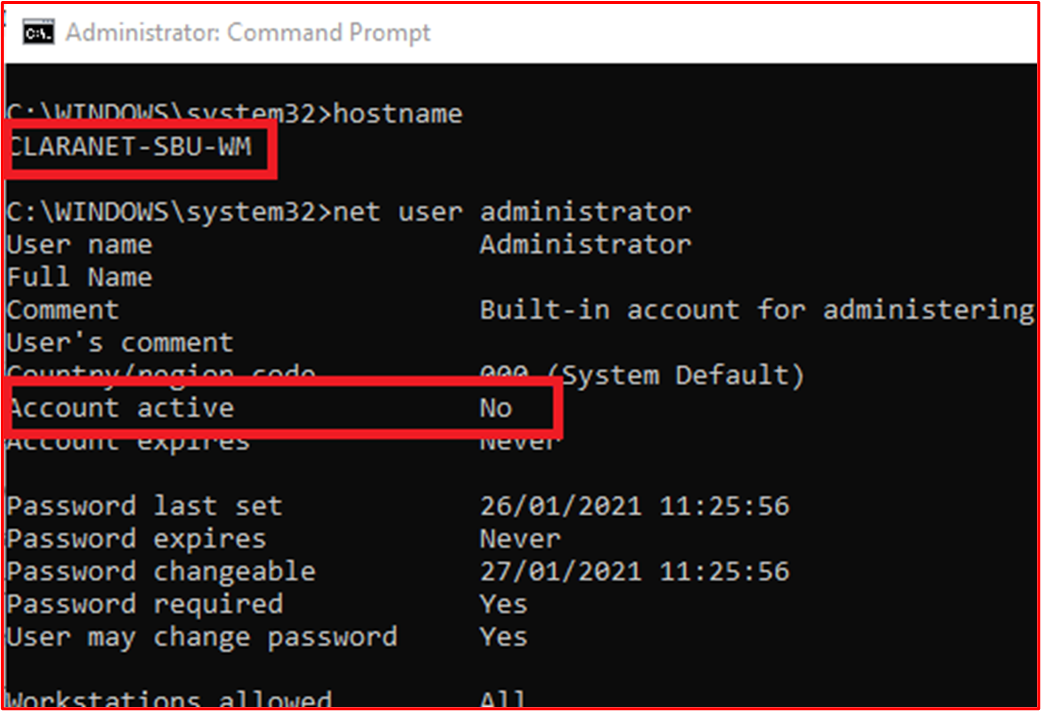

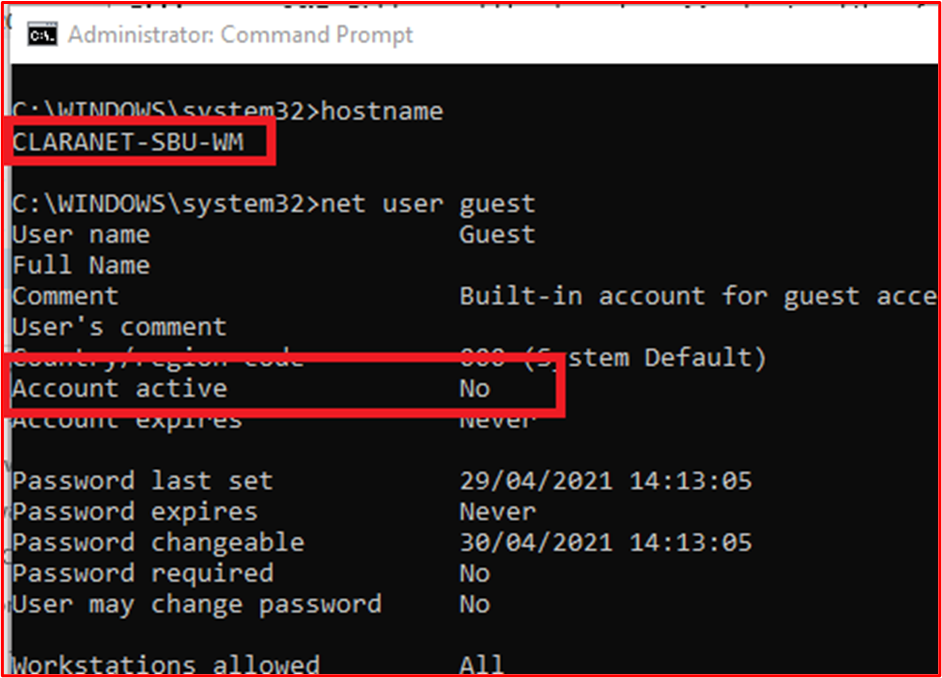

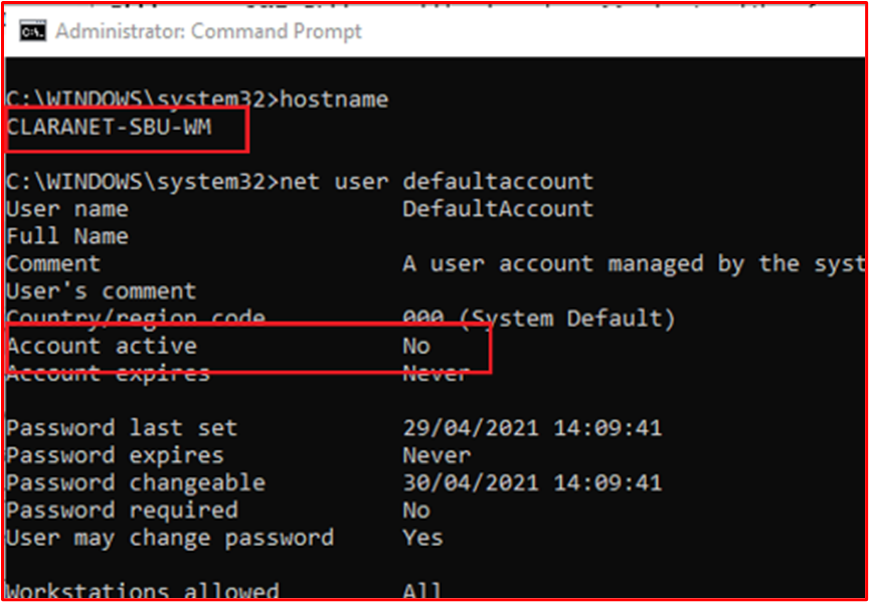

Contrôle 40 : fournir une preuve démontrable que les informations d’identification par défaut sont désactivées, supprimées ou modifiées dans les composants système échantillonnées.

Intention : Bien que cela devienne moins populaire, il existe encore des cas où les groupes d’activités peuvent tirer parti des informations d’identification utilisateur par défaut et bien documentées pour compromettre les composants du système de production. L’exemple le plus courant est le contrôleur d’accès à distance Dell iDRAC (Integrated Dell Remote Access Controller). Ce système peut être utilisé pour gérer à distance un serveur Dell, qui peut être utilisé par un groupe d’activités pour prendre le contrôle du système d’exploitation du serveur. Les informations d’identification par défaut de root ::calvin sont documentées et peuvent souvent être utilisées par les groupes d’activités pour accéder aux systèmes utilisés par les organisations. L’objectif de ce contrôle est de s’assurer que ces informations d’identification par défaut sont désactivées ou supprimées

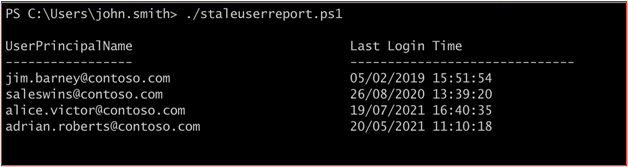

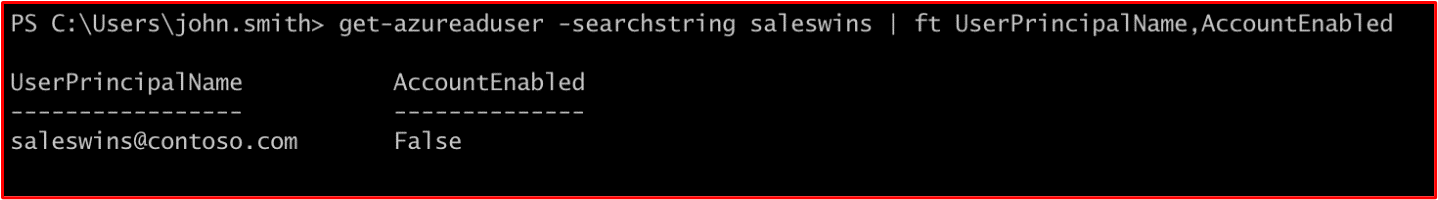

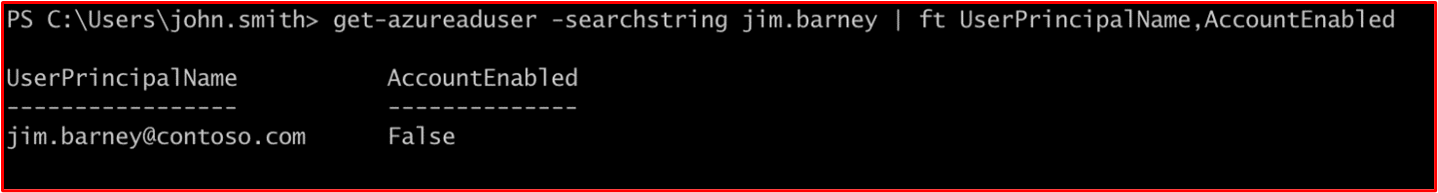

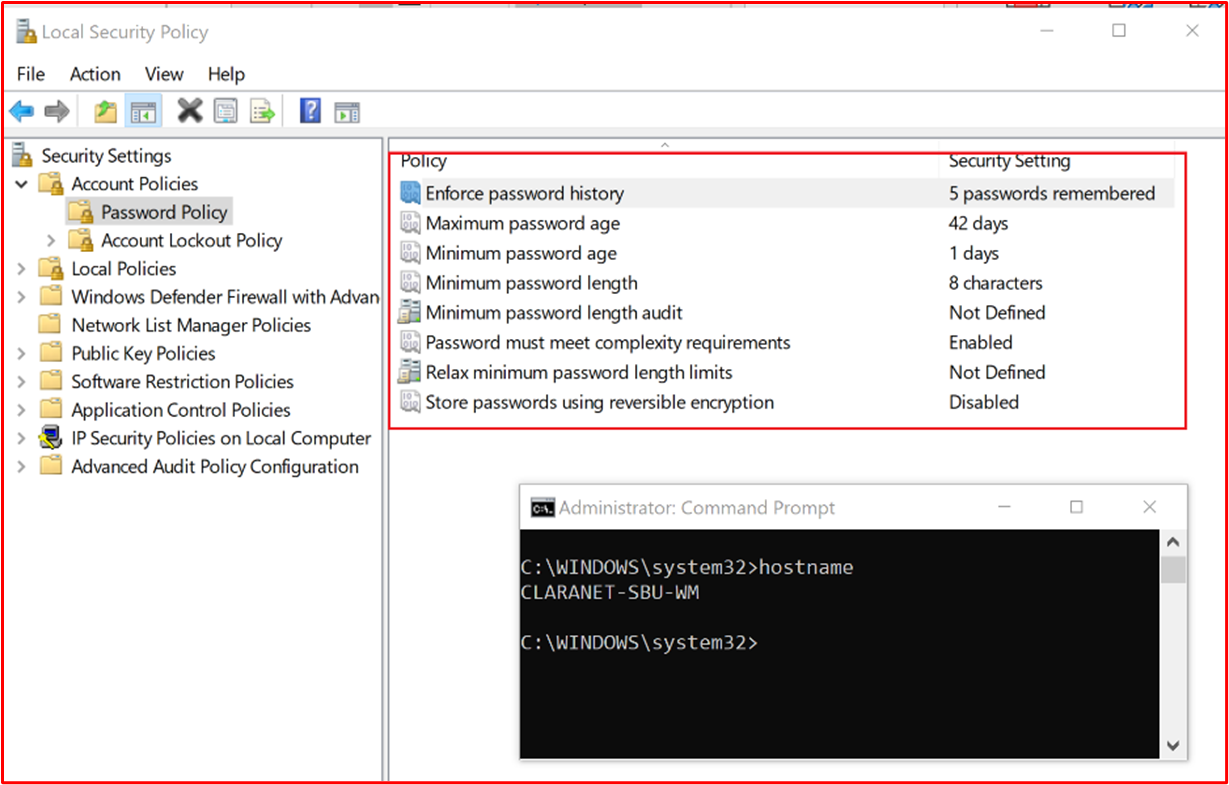

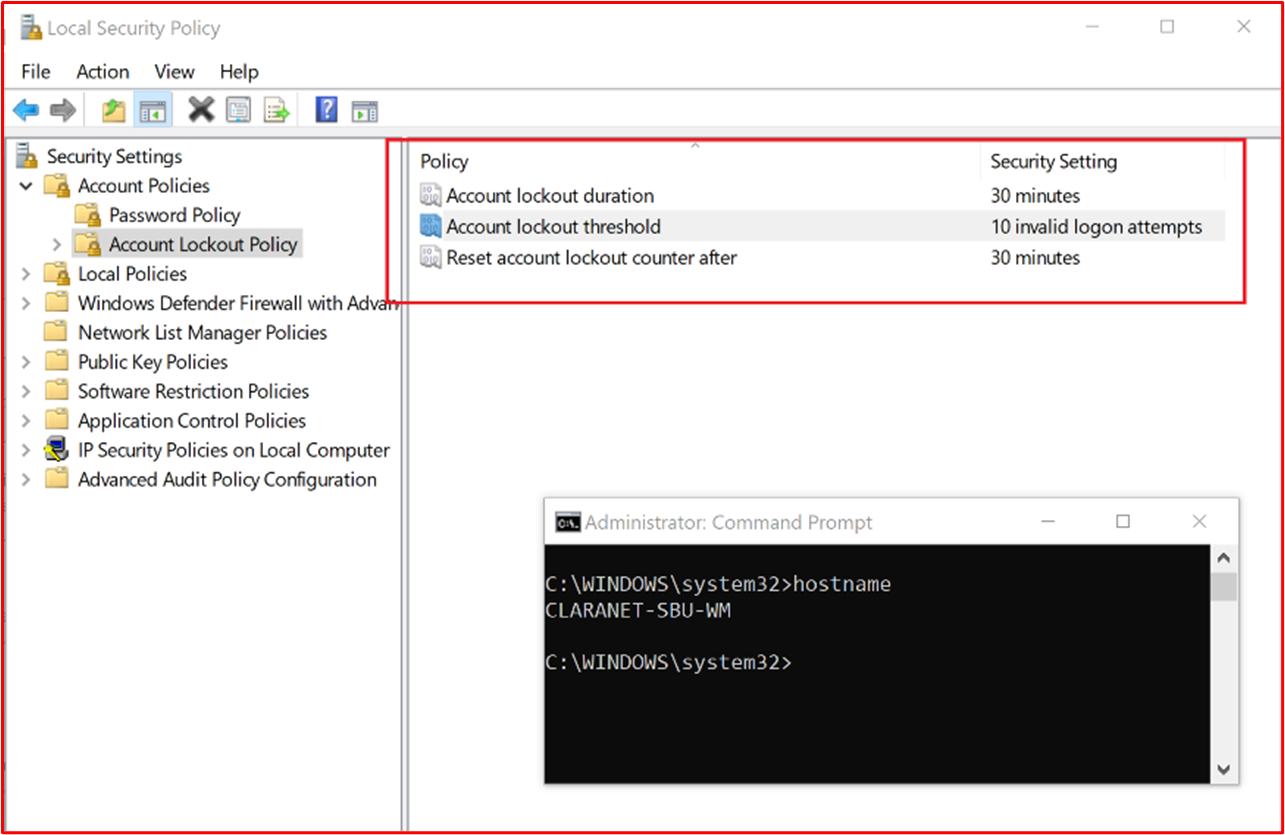

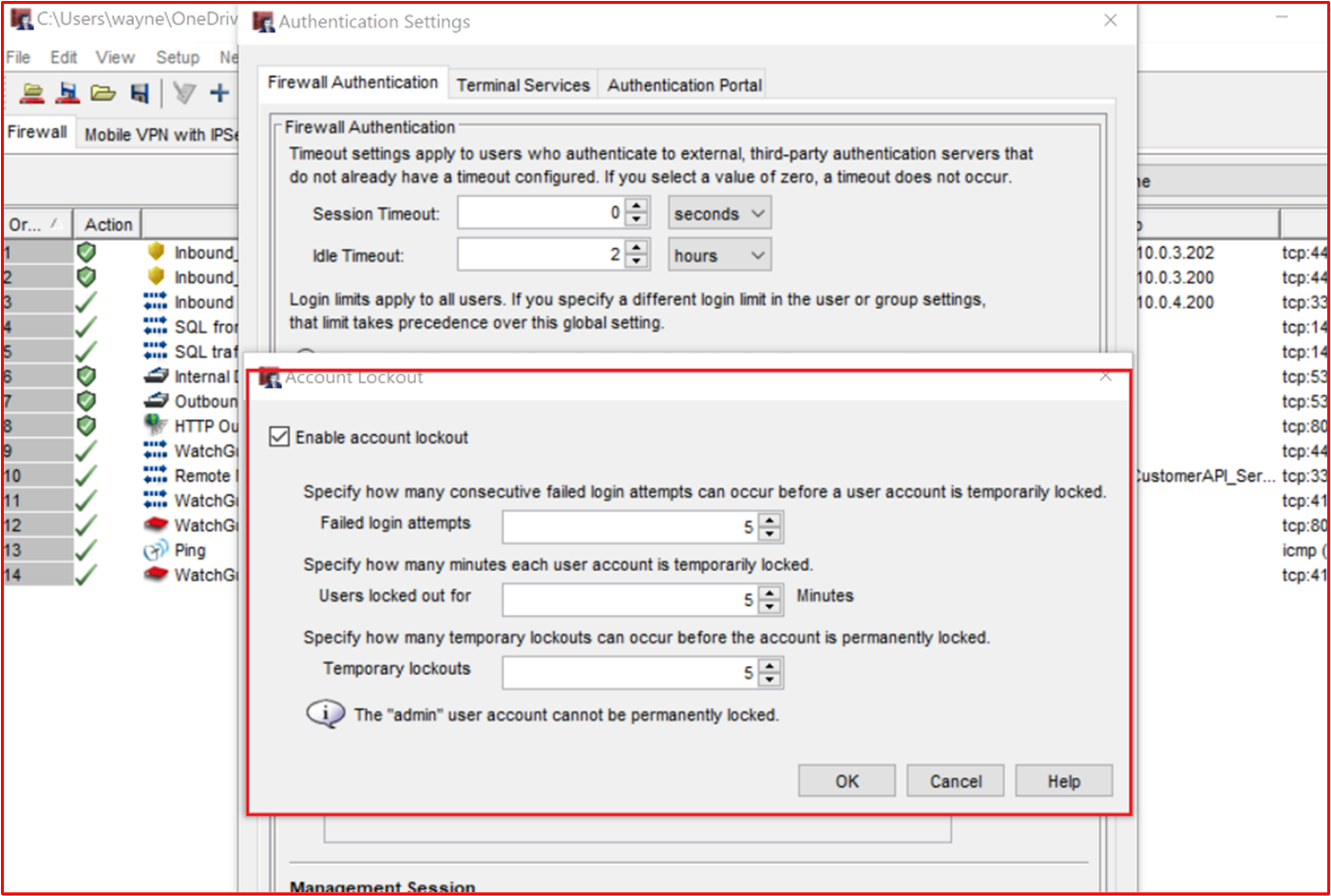

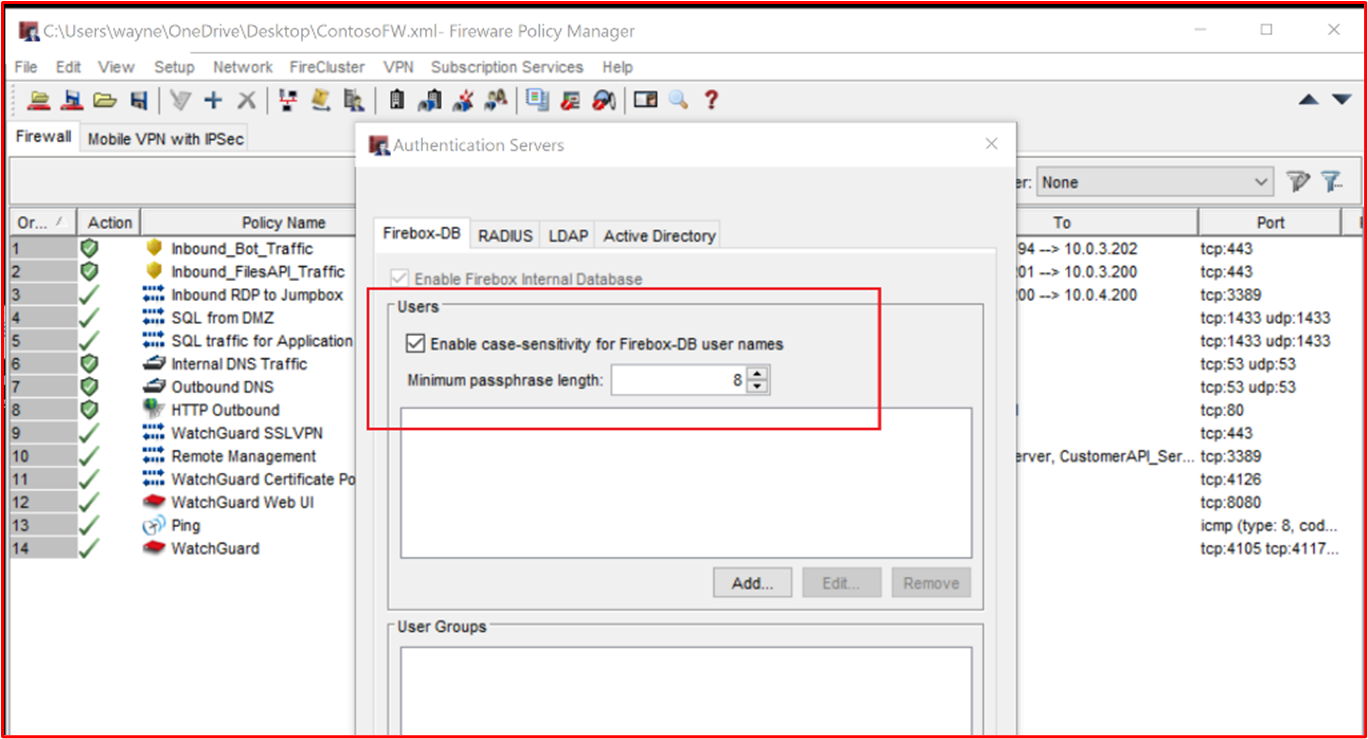

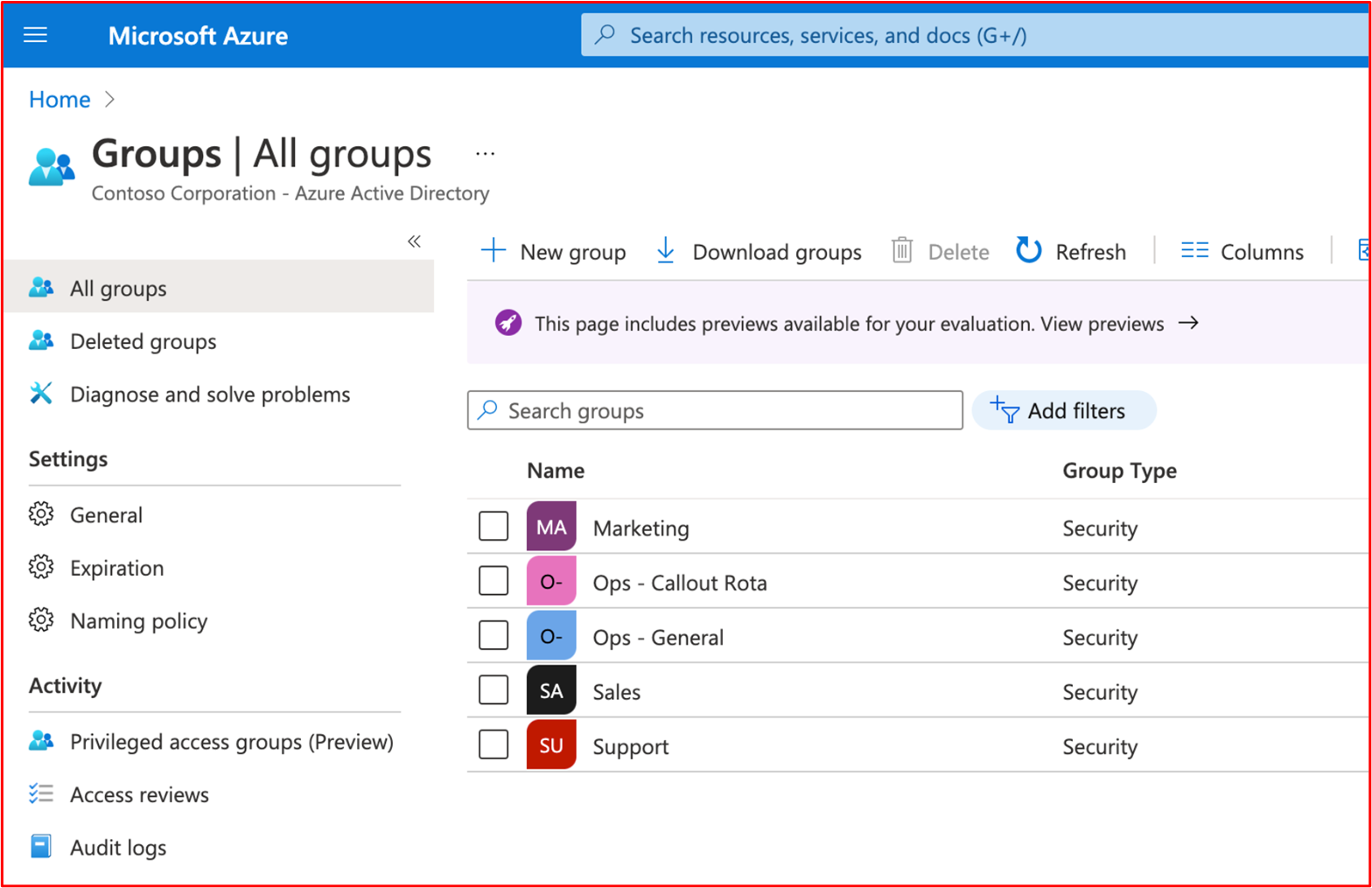

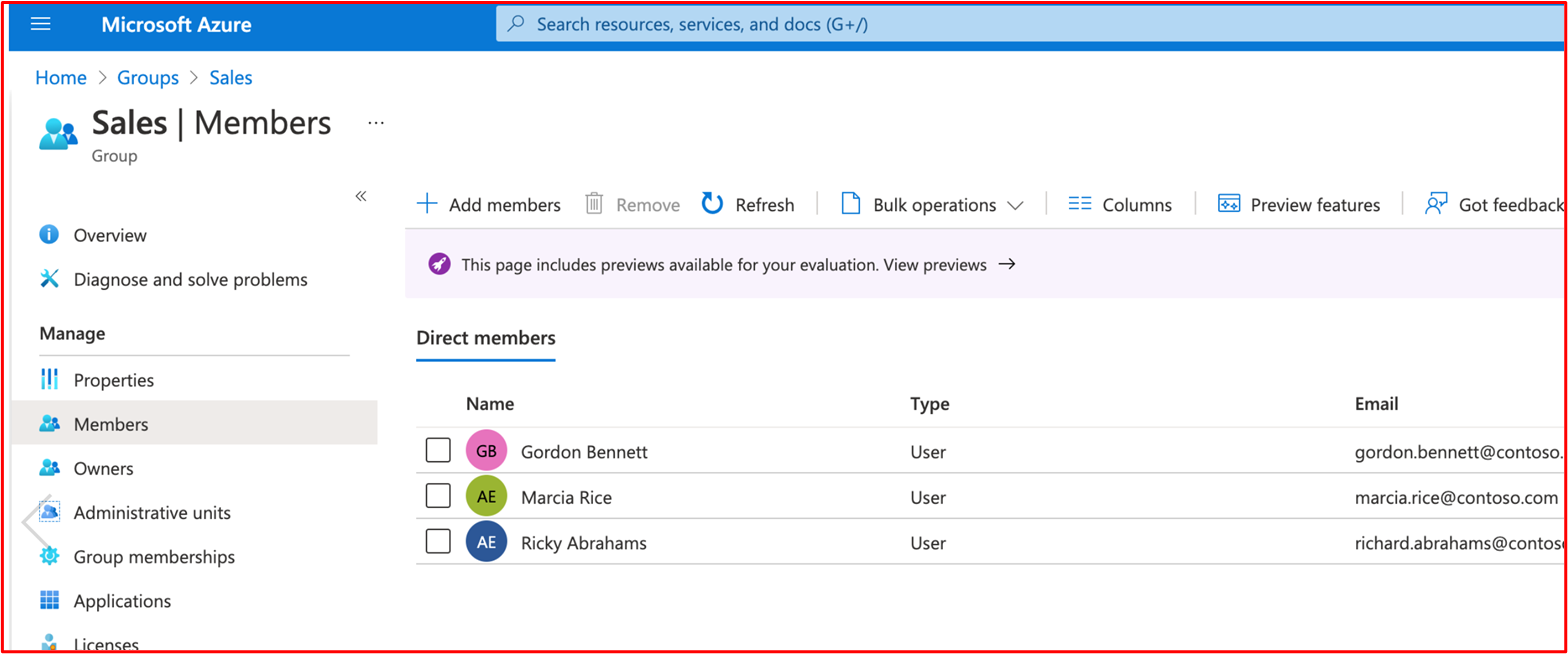

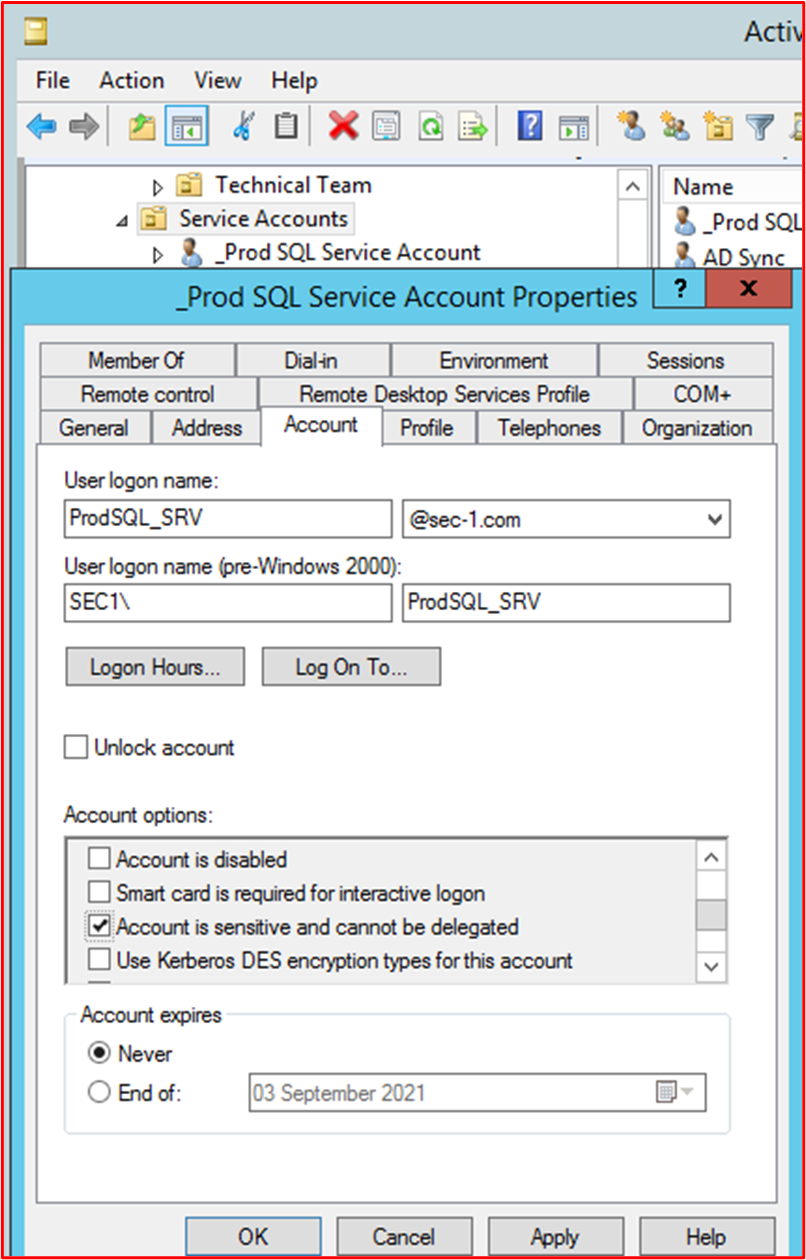

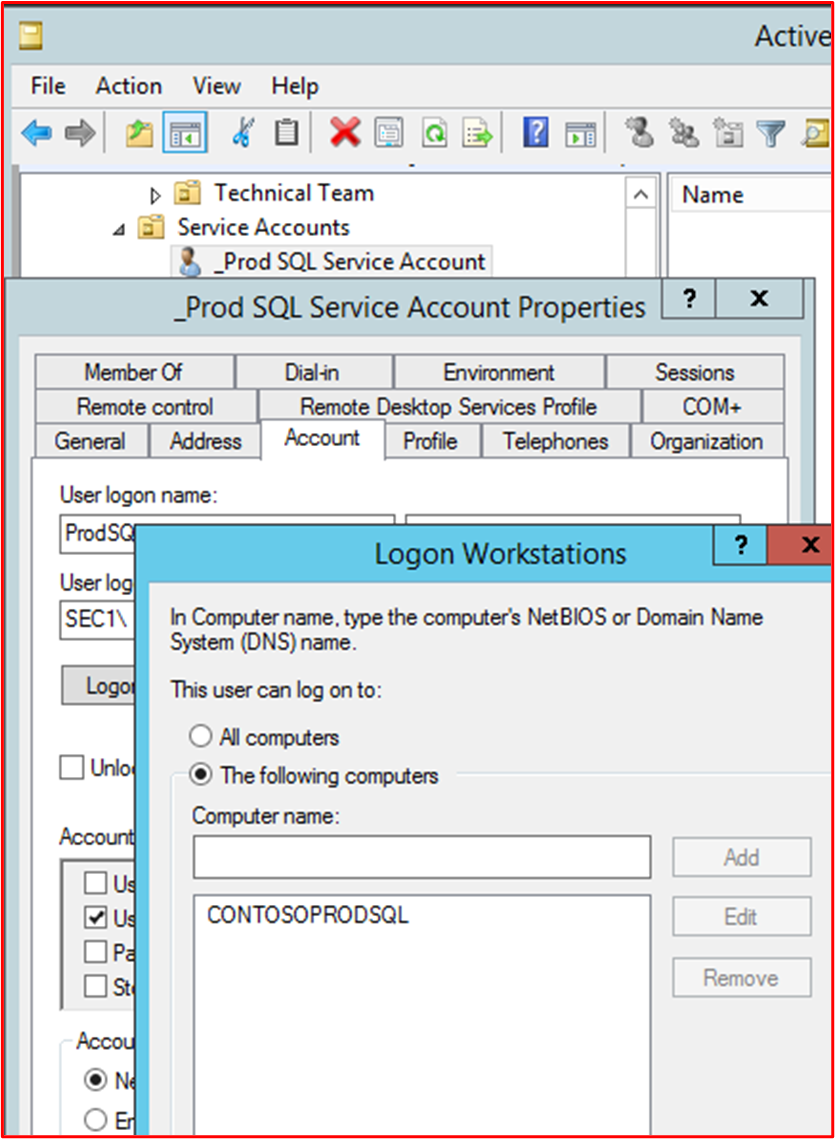

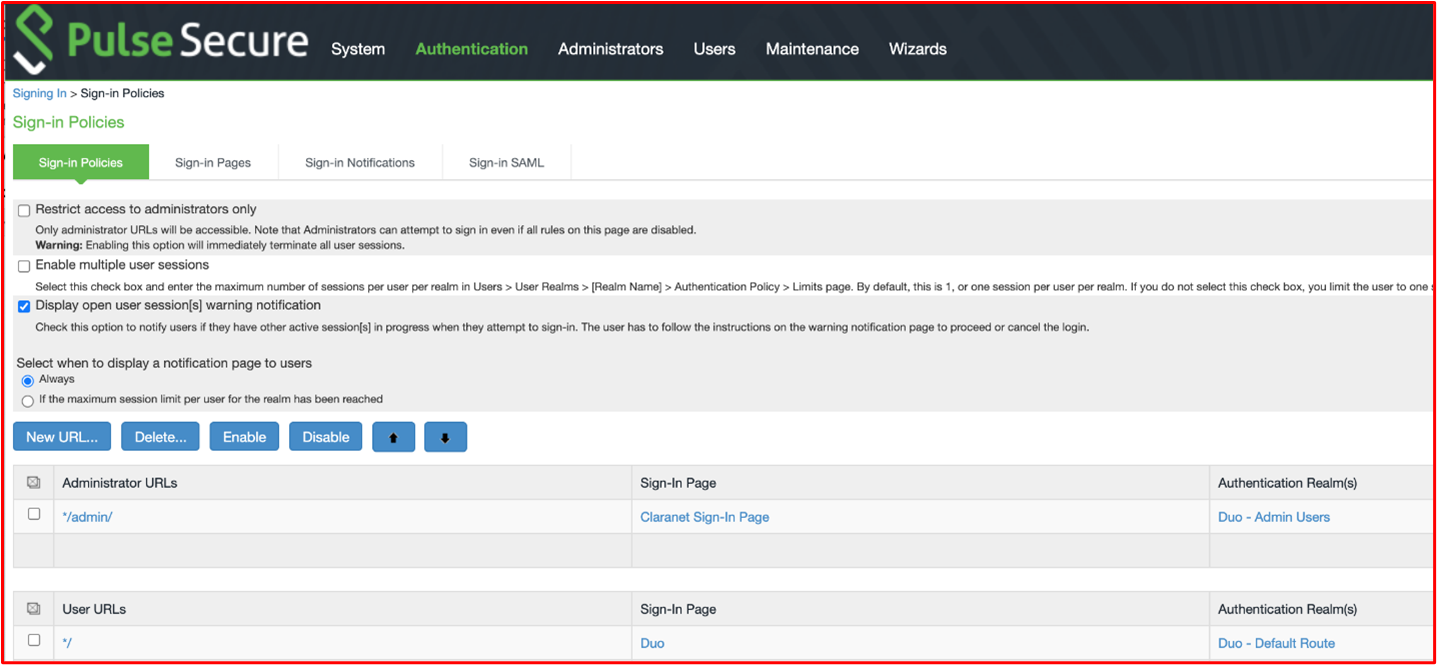

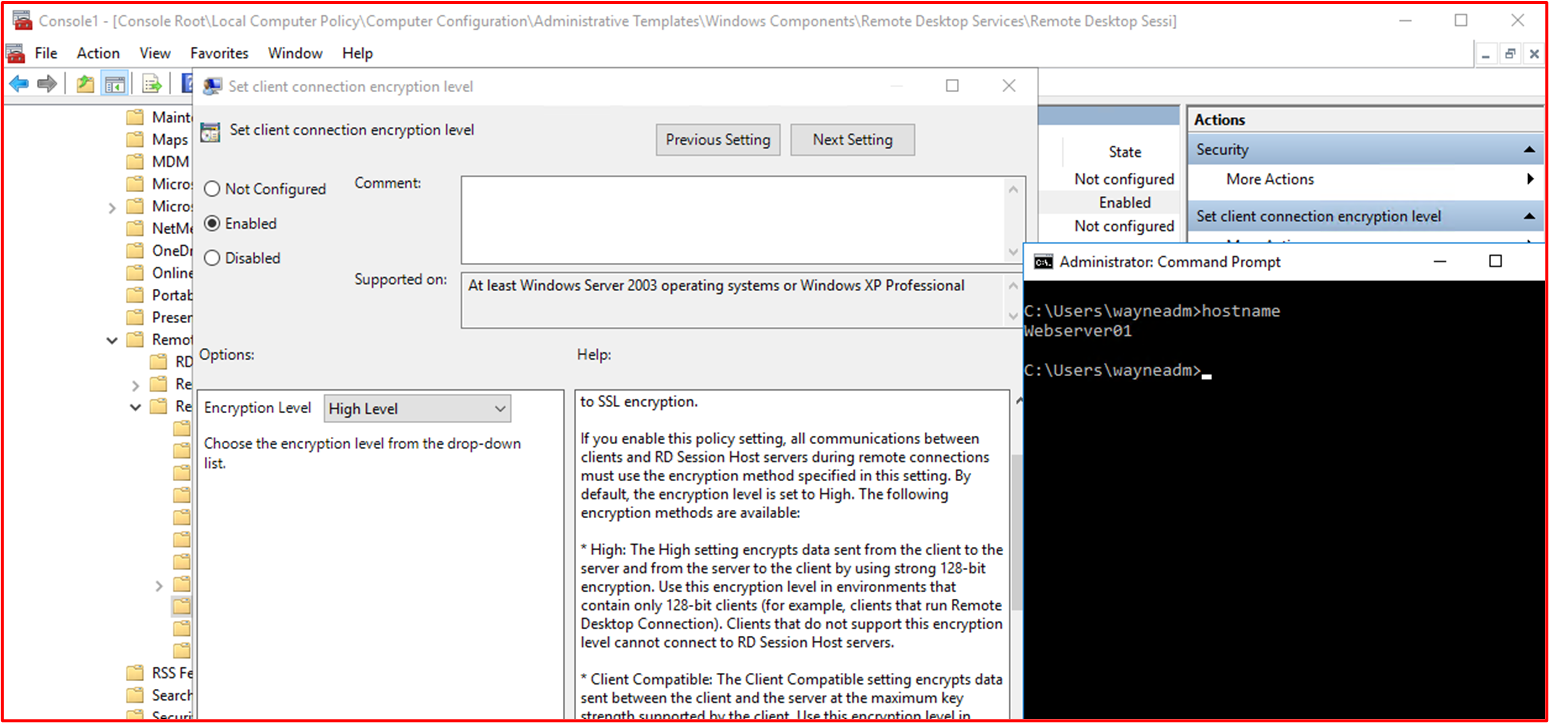

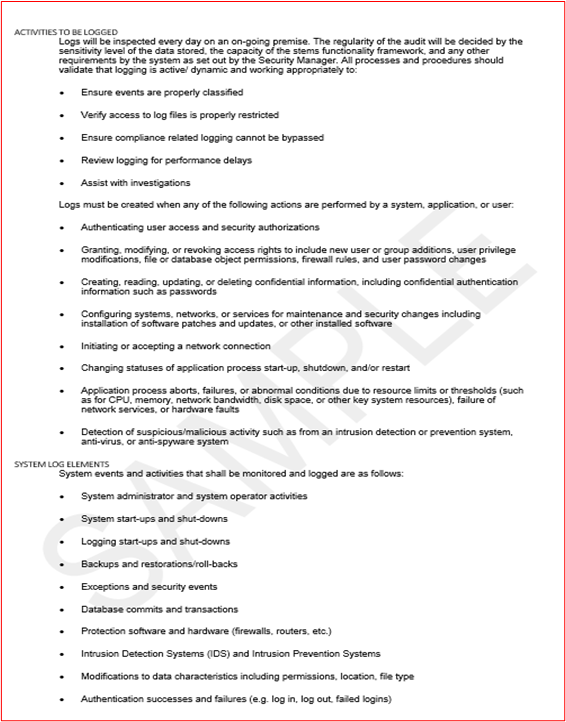

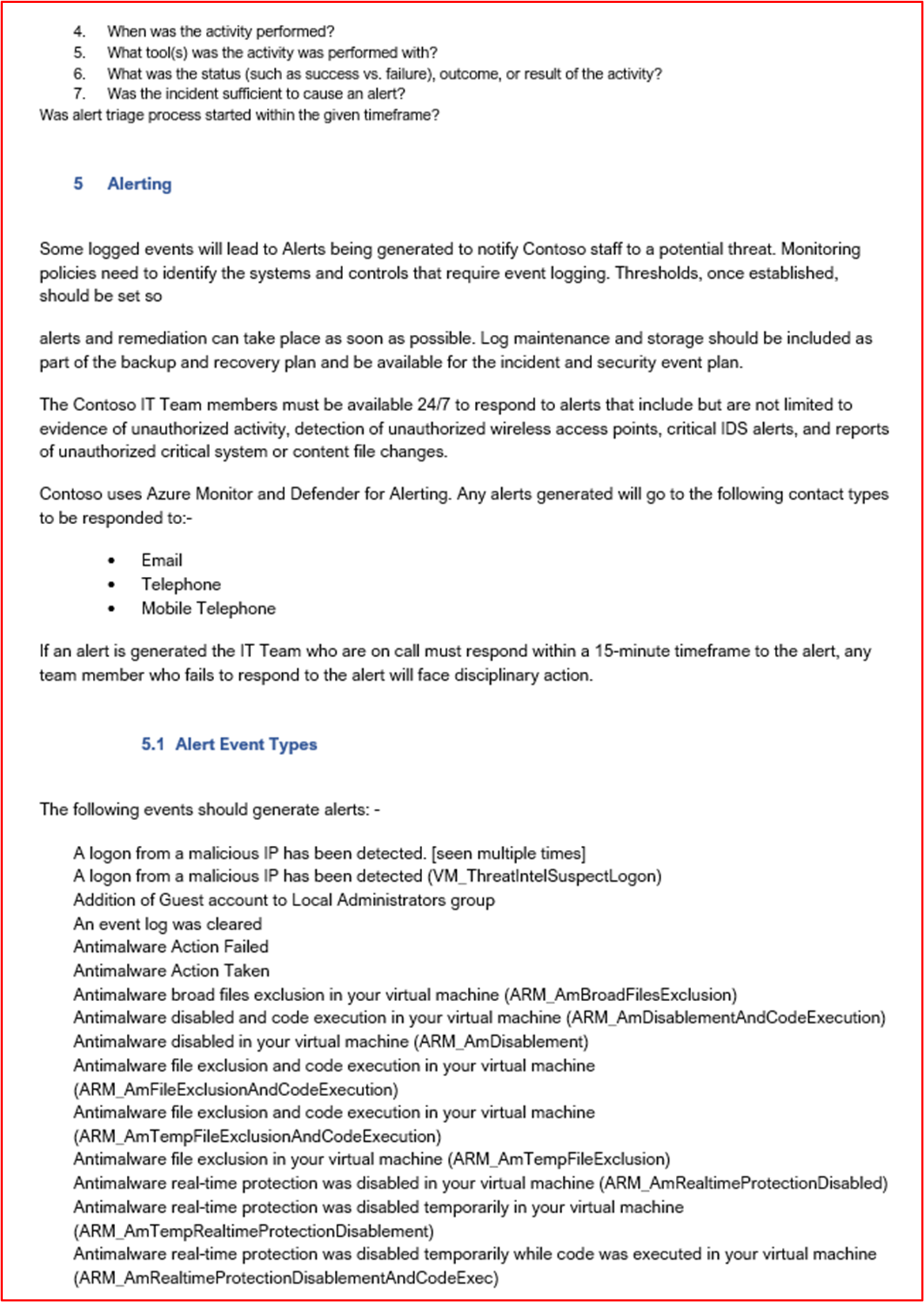

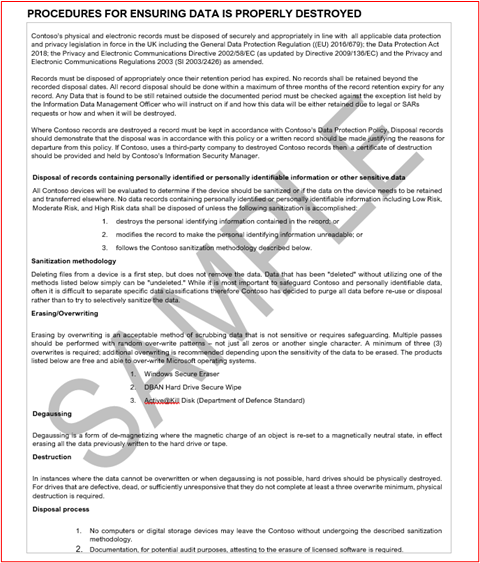

Exemples de recommandations en matière de preuves : il existe différentes façons de recueillir des preuves pour soutenir ce contrôle. Les captures d’écran des utilisateurs configurés sur tous les composants système peuvent aider, c’est-à-dire que les captures d’écran des fichiers /etc/shadow et /etc/passwd Linux vous aideront à montrer si les comptes ont été désactivés. Notez que le fichier /etc/shadow est nécessaire pour montrer que les comptes sont réellement désactivés en observant que le hachage de mot de passe commence par un caractère non valide tel que « ! » indiquant que le mot de passe est inutilisable. Le conseil serait de désactiver seulement quelques caractères du mot de passe a et de ressaisiter le reste. D’autres options sont les sessions de partage d’écran dans lesquelles l’évaluateur a pu essayer manuellement les informations d’identification par défaut. Par exemple, dans la discussion ci-dessus sur Dell iDRAC, l’évaluateur doit essayer de s’authentifier auprès de toutes les interfaces iDRAC Dell à l’aide des informations d’identification par défaut.