Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Remarque

Cet article fait partie d’un ensemble d’articles qui traitent de l’optimisation de Microsoft 365 pour les utilisateurs distants.

- Pour obtenir des instructions détaillées sur l’implémentation du tunnel partagé VPN, consultez Implémentation du tunnel partagé VPN pour Microsoft 365.

- Pour obtenir la liste détaillée des scénarios de tunnel partagé VPN, consultez Scénarios courants de tunneling partagé VPN pour Microsoft 365.

- Pour obtenir des conseils sur la sécurisation du trafic multimédia Teams dans les environnements de tunneling fractionné VPN, consultez Sécurisation du trafic multimédia Teams pour le tunnel partagé VPN.

- Pour plus d’informations sur la configuration des événements Stream et en direct dans des environnements VPN, consultez Considérations spéciales pour les Stream et les événements en direct dans les environnements VPN.

- Pour plus d’informations sur l’optimisation des performances des locataires Microsoft 365 dans le monde pour les utilisateurs en Chine, consultez Optimisation des performances de Microsoft 365 pour les utilisateurs chinois.

Les entreprises ont traditionnellement utilisé des VPN pour prendre en charge des expériences à distance sécurisées pour leurs utilisateurs. Bien que les charges de travail principales restent locales, un VPN du client distant routé via un centre de données sur le réseau d’entreprise était la méthode principale pour permettre aux utilisateurs distants d’accéder aux ressources de l’entreprise. Pour protéger ces connexions, les entreprises construisent des couches de solutions de sécurité réseau sur les chemins VPN. Cette sécurité a été conçue pour protéger l’infrastructure interne et pour protéger la navigation mobile des sites web externes en réacheminant le trafic vers le VPN, puis vers le périmètre Internet local. Les VPN, les périmètres réseau et l’infrastructure de sécurité associée ont souvent été conçus et mis à l’échelle pour un volume défini de trafic, généralement avec la plupart des connexions lancées à partir du réseau d’entreprise, et la plupart d’entre eux restant dans les limites du réseau interne.

Pendant un certain temps, les modèles VPN où toutes les connexions à partir de l’appareil utilisateur distant sont routés vers le réseau local (appelées tunnel imposé) étaient très durables tant que l’échelle simultanée des utilisateurs distants était modeste et que les volumes de trafic qui traversent le réseau privé (VPN) étaient faibles. Certains clients ont continué à utiliser le tunneling de force VPN comme status quo même après le déplacement de leurs applications de l’intérieur du périmètre de l’entreprise vers des clouds SaaS publics.

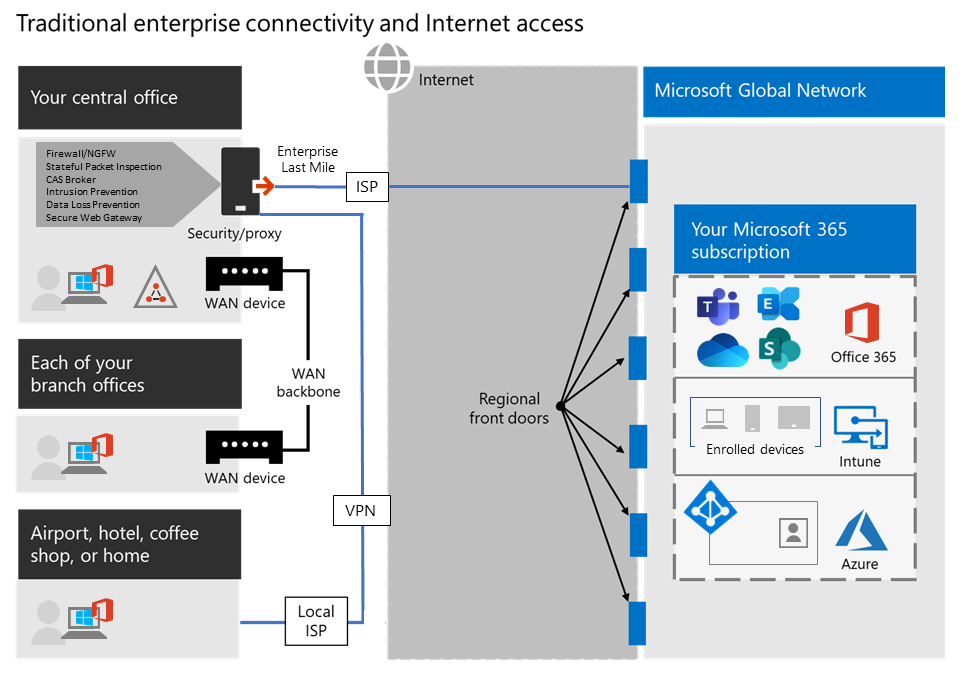

L’utilisation de VPN tunnelés forcés pour se connecter à des applications cloud distribuées et sensibles aux performances n’est pas optimale, mais les effets négatifs ont été acceptés par certaines entreprises afin de maintenir la sécurité status quo. Un exemple de diagramme de ce scénario est disponible ici :

Figure 1 : Solution VPN de tunnel forcé traditionnelle.

Ce problème se développe depuis de nombreuses années, de nombreux clients signalant un changement important des modèles de trafic réseau. Le trafic qui restait en local se connecte désormais à des points de terminaison cloud externes. De nombreux clients Microsoft signalent qu’auparavant, environ 80 % du trafic réseau était vers une source interne (représentée par la ligne en pointillés dans le diagramme précédent). En 2020, ce nombre est passé à environ 20 % ou moins, car les principales charges de travail ont été déplacées vers le cloud. Ces tendances ne sont pas rares avec d’autres entreprises. Au fil du temps, à mesure que le parcours cloud progresse, le modèle ci-dessus devient de plus en plus lourd et insoutenable, empêchant un organization d’être agile alors qu’il passe à un monde axé sur le cloud.

La crise mondiale du COVID-19 a aggravé ce problème pour nécessiter une correction immédiate. La nécessité de garantir la sécurité des employés a généré des demandes sans précédent sur les services informatiques d’entreprise pour soutenir la productivité du travail à domicile à grande échelle, ce qui est toujours vrai dans l’ère post-crise. Microsoft 365 est bien positionné pour aider les clients à répondre à cette demande, mais une concurrence élevée des utilisateurs travaillant à domicile génère un grand volume de trafic Microsoft 365 qui, s’il est routé via un VPN de tunnel forcé et des périmètres de réseau local, provoque une saturation rapide et exécute l’infrastructure VPN hors de capacité. Dans cette réalité post-crise, l’utilisation d’un VPN pour accéder à Microsoft 365 n’est plus seulement un obstacle aux performances, mais un mur dur qui a non seulement un impact sur Microsoft 365, mais aussi sur les opérations critiques de l’entreprise qui doivent encore compter sur le VPN pour fonctionner.

Microsoft a travaillé en étroite collaboration avec les clients et l’ensemble du secteur pour fournir des solutions efficaces et modernes à ces problèmes à partir de nos propres services, et pour s’aligner sur les meilleures pratiques du secteur. Les principes de connectivité du service Microsoft 365 ont été conçus pour fonctionner efficacement pour les utilisateurs distants tout en permettant à un organization de maintenir la sécurité et le contrôle de leur connectivité. Ces solutions peuvent également être mises en œuvre rapidement avec un travail limité tout en ayant un effet positif significatif sur les problèmes décrits ci-dessus.

Pour les clients qui connectent leurs appareils de travail à distance au réseau d’entreprise ou à l’infrastructure cloud via VPN, Microsoft recommande que les principaux scénarios Microsoft 365 Microsoft Teams, SharePoint et Exchange Online soient routés via une configuration de tunnel partagé VPN. Cela devient particulièrement important en tant que stratégie de première ligne pour faciliter la productivité continue des employés lors d’événements de travail à grande échelle à domicile comme la crise de la COVID-19.

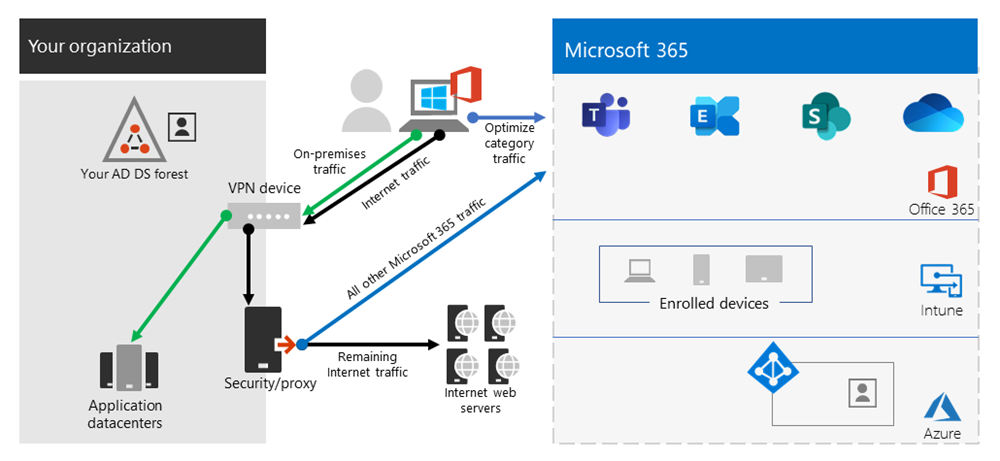

Figure 2 : Solution de tunnel partagé VPN avec des exceptions Microsoft 365 définies envoyées directement au service. Tout autre trafic traverse le tunnel VPN, quelle que soit la destination.

L’essence de cette approche est de fournir aux entreprises une méthode permettant d’atténuer le risque de saturation de l’infrastructure VPN et d’améliorer considérablement les performances de Microsoft 365 dans les plus brefs délais possibles. La configuration des clients VPN pour permettre au trafic Microsoft 365 le plus critique et à volume élevé de contourner le tunnel VPN offre les avantages suivants :

Atténue immédiatement la cause racine de la majorité des problèmes de performances et de capacité réseau signalés par les clients dans les architectures VPN d’entreprise impactant l’expérience utilisateur de Microsoft 365

La solution recommandée cible spécifiquement les points de terminaison de service Microsoft 365 classés comme Optimiser dans l’article URL Microsoft 365 et plages d’adresses IP. Le trafic vers ces points de terminaison est très sensible à la latence et à la limitation de bande passante, et lui permettre de contourner le tunnel VPN peut considérablement améliorer l’expérience de l’utilisateur final et réduire la charge du réseau d’entreprise. Les connexions Microsoft 365 qui ne constituent pas la majorité de la bande passante ou de l’empreinte de l’expérience utilisateur peuvent continuer à être routées via le tunnel VPN, ainsi que le reste du trafic internet. Si vous souhaitez en savoir plus, consultez l’article la stratégie de segmentation de tunnel VPN.

Peut être configuré, testé et implémenté rapidement par les clients et sans exigences d’infrastructure ou d’application supplémentaires

En fonction de la plateforme VPN et de l’architecture réseau, l’implémentation peut prendre quelques heures. Si vous souhaitez en savoir plus, consultez l’article Implémenter la segmentation de tunnel VPN.

Préserve la posture de sécurité des implémentations VPN client en ne modifiant pas la façon dont les autres connexions sont acheminées, notamment le trafic vers Internet

La configuration recommandée respecte les principes de moindre privilège pour les exceptions de trafic VPN et permet aux clients d’implémenter une segmentation de tunnel VPN sans exposer les utilisateurs ou l’infrastructure à des risques de sécurité supplémentaires. Le trafic réseau acheminé directement vers les points de terminaison Microsoft 365 est chiffré, validé pour l’intégrité par les piles d’applications clientes Office et étendu aux adresses IP dédiées aux services Microsoft 365 qui sont renforcées au niveau de l’application et du réseau. Si vous souhaitez en savoir plus, consultez l’article Des moyens alternatifs pour les professionnels de la sécurité et les services informatiques de réaliser des contrôles de sécurité modernes dans les scénarios de travail à distance uniques d'aujourd'hui (blog de l'équipe de sécurité Microsoft).

Est pris en charge nativement par la plupart des plateformes VPN d’entreprise

Microsoft continue de collaborer avec des partenaires de production de solutions VPN commerciales pour aider les partenaires à développer des instructions et des modèles de configuration ciblés pour leurs solutions, conformément aux recommandations ci-dessus. Si vous souhaitez en savoir plus, consultez l’article Guides d’utilisation pour les plateformes VPN courantes.

Conseil

Microsoft recommande de se concentrer sur la configuration du VPN en tunnel fractionné sur les plages d’adresses IP dédiées documentées pour les services Microsoft 365. Les configurations de tunnel fractionné basés sur le nom de domaine complet ou l’Id d’application, bien qu’elles soient possibles sur certaines plateformes clientes VPN, peuvent ne pas couvrir entièrement les principaux scénarios Microsoft 365 et peuvent entrer en conflit avec les règles de routage VPN basées sur IP. Pour cette raison, Microsoft ne recommande pas d’utiliser les noms de domaine complets Microsoft 365 pour configurer le VPN de tunnel partagé. L’utilisation de la configuration des FQDN peut être utile dans d’autres cas connexes, tels que les personnalisations de fichier .pac ou pour implémenter la dérivation par proxy.

Pour obtenir des conseils d’implémentation complets, consultez Implémentation du tunneling fractionné VPN pour Microsoft 365.

Pour obtenir un processus pas à pas pour configurer Microsoft 365 pour les travailleurs à distance, consultez Configurer votre infrastructure pour le travail à distance.

La stratégie de segmentation de tunnel VPN

Les réseaux d’entreprise traditionnels sont souvent conçus pour fonctionner en toute sécurité pour un monde précloud où les données, services et applications les plus importants sont hébergés localement et sont directement connectés au réseau interne de l’entreprise, comme la majorité des utilisateurs. Ainsi, l'infrastructure réseau est construite autour de ces éléments et, en ce sens, les succursales sont connectées au siège social via des réseaux MPLS (Multiprotocol Label Switching), et les utilisateurs distants doivent se connecter au réseau d'entreprise via un VPN pour accéder à la fois aux points de terminaison locaux et à Internet. Dans ce modèle, tout le trafic provenant d’utilisateurs distants traverse le réseau d’entreprise et est acheminé vers le service cloud via un point de sortie commun.

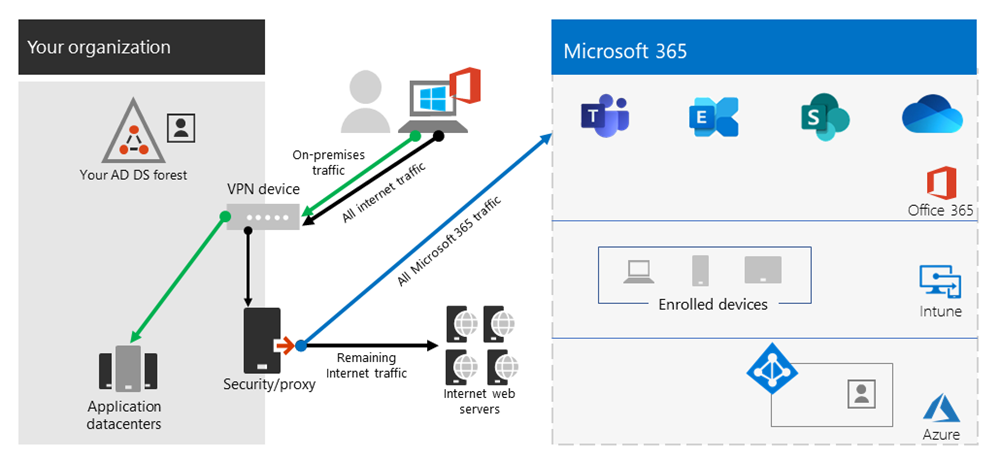

Figure 2 : Solution VPN courante pour les utilisateurs distants où tout le trafic est renvoyé au réseau d’entreprise, quelle que soit la destination.

À mesure que les organisations déplacent des données et des applications vers le cloud, ce modèle a commencé à devenir moins efficace, car il devient rapidement lourd, coûteux et incalable, ce qui a un impact significatif sur les performances et l’efficacité du réseau des utilisateurs et limite la capacité des organization à s’adapter à l’évolution des besoins. De nombreux clients Microsoft ont signalé qu’il y a quelques années, 80 % du trafic réseau était vers une destination interne, mais en 2020, plus 80 % du trafic se connectait à une ressource cloud externe.

La crise de la COVID-19 a aggravé ce problème pour exiger des solutions immédiates pour la grande majorité des organisations. De nombreux clients ont constaté que le modèle VPN forcé n’est pas suffisamment évolutif ou performant pour des scénarios de travail à distance 100 % comme celui que cette crise a nécessité. Des solutions rapides sont nécessaires pour que ces organisations fonctionnent efficacement.

Pour le service Microsoft 365, Microsoft a conçu les exigences de connectivité pour le service en tenant compte de ce problème, où un ensemble ciblé, étroitement contrôlé et relativement statique de points de terminaison de service peut être optimisé simplement et rapidement afin d’offrir de hautes performances aux utilisateurs qui accèdent au service et de réduire la charge sur l’infrastructure VPN afin qu’elle puisse être utilisée par le trafic qui en a encore besoin.

Microsoft 365 classe les points de terminaison requis pour Microsoft 365 en trois catégories : Optimiser, Autoriser et Par défaut. Optimiser les points de terminaison est notre objectif ici et présente les caractéristiques suivantes :

- Les points de terminaison détenus et gérés par Microsoft sont-ils hébergés sur une infrastructure Microsoft

- Sont dédiés aux principales charges de travail Microsoft 365 telles que Exchange Online, SharePoint, Skype Entreprise Online et Microsoft Teams

- Ont-ils des adresses IP fournies

- Faible taux de modifications et qui devraient rester de taille réduite (actuellement 20 sous-réseaux IP)

- Ils sont sensibles au volume et / ou à la latence

- Ils sont en mesure d'avoir les éléments de sécurité requis fournis dans le service plutôt qu'en ligne sur le réseau

- Comptez pour environ 70 à 80 % du volume du trafic vers le service Microsoft 365

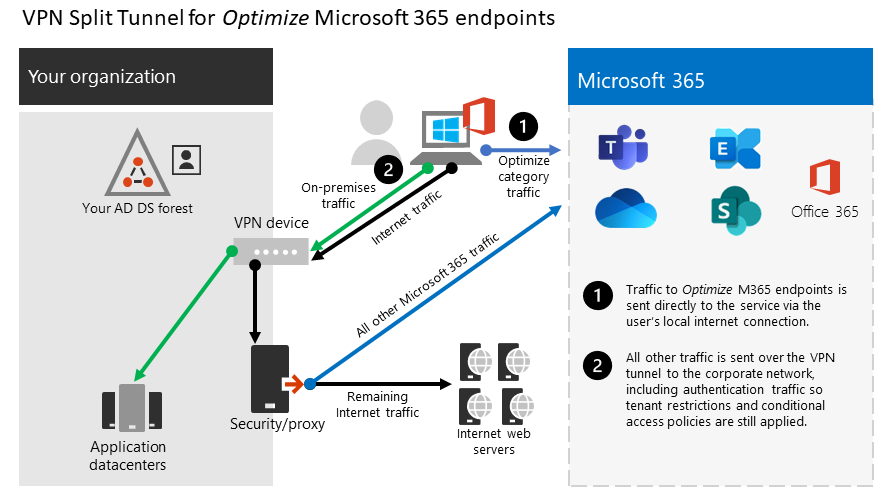

Cet ensemble de points de terminaison étroitement délimité peut être fractionné hors du tunnel VPN forcé et envoyé en toute sécurité et directement au service Microsoft 365 via l’interface locale de l’utilisateur. C’est ce qu’on appelle la segmentation du tunnel.

Les éléments de sécurité tels que la protection DLP, la protection AV, l’authentification et le contrôle d’accès peuvent tous être fournis de manière beaucoup plus efficace sur ces points de terminaison à différentes couches au sein du service. Comme nous détournons également la majeure partie du volume de trafic de la solution VPN, cela libère la capacité VPN pour le trafic critique pour l’entreprise qui s’appuie toujours sur elle. Cela devrait également supprimer la nécessité, dans de nombreux cas, de passer par un programme de mise à niveau long et coûteux pour faire face à ce nouveau mode de fonctionnement.

Figure 3 : Solution de tunnel partagé VPN avec des exceptions Microsoft 365 définies envoyées directement au service. Tout autre trafic est renvoyé au réseau d’entreprise, quelle que soit la destination.

Du point de vue de la sécurité, Microsoft dispose d'une gamme de fonctionnalités de sécurité qui peuvent être utilisées pour fournir une sécurité similaire, voire améliorée, à celle fournie par l'inspection en ligne par des piles de sécurité locales. L’article de blog de l’équipe de sécurité Microsoft, Des moyens alternatifs pour les professionnels de la sécurité et l'informatique de réaliser des contrôles de sécurité modernes dans les scénarios de travail à distance uniques d'aujourd'hui propose un résumé clair des fonctionnalités disponibles. Vous trouverez aussi des instructions plus détaillées dans cet article. Vous pouvez également en apprendre plus sur l’implémentation Microsoft de la segmentation de tunnel VPN en consultant l’article Fonctionnement sur VPN : comment Microsoft maintient les employés travaillant à distance connectés.

Dans de nombreux cas, cette implémentation peut être réalisée en quelques heures, ce qui permet de résoudre rapidement l'un des problèmes les plus urgents auxquels sont confrontées les organisations, qui passent rapidement au travail à distance de façon exclusive. Pour obtenir des conseils sur l’implémentation du tunnel partagé VPN, consultez Implémentation du tunnel partagé VPN pour Microsoft 365.

FAQ

L’équipe de sécurité Microsoft a publié Alternative ways for security professionals and it to achieve modern security controls in the unique remote work scenarios, un billet de blog, qui décrit les principales façons pour les professionnels de la sécurité et l’informatique d’obtenir des contrôles de sécurité modernes dans les scénarios de travail à distance uniques d’aujourd’hui. De plus, vous trouverez ci-dessous quelques-unes des questions et réponses les plus fréquemment posées à ce sujet.

Comment faire empêcher les utilisateurs d’accéder à d’autres locataires auxquels je n’ai pas confiance pour exfiltrer des données ?

La réponse est une fonctionnalité de appelée restrictions de locataire. Le trafic d’authentification n’étant pas sensible à un volume élevé ni à la latence, il peut être envoyé via la solution VPN au proxy local où la fonctionnalité est appliquée. Une liste d’autorisation de locataires approuvés est conservée ici et si le client tente d’obtenir un jeton pour un locataire qui n’est pas approuvé, le proxy refuse simplement la demande. Si le locataire est digne de confiance, un jeton est accessible si l'utilisateur a les informations d'identification et les droits appropriés.

Ainsi, même si un utilisateur peut établir une connexion TCP/UDP aux points de terminaison marqués Optimiser, sans jeton valide pour accéder au locataire en question, il ne peut tout simplement pas se connecter et accéder à des données ou les déplacer.

Ce modèle autorise-t-il l’accès aux services grand public tels que les comptes OneDrive personnels ?

Non, ce n’est pas le cas, les points de terminaison Microsoft 365 ne sont pas les mêmes que les services grand public (Onedrive.live.com à titre d’exemple) de sorte que le tunnel partagé ne permet pas à un utilisateur d’accéder directement aux services grand public. Le trafic vers les points de terminaison consommateurs continuera à utiliser le tunnel VPN et les stratégies existantes continueront à s’appliquer.

Comment appliquer le DLP et protéger mes données sensibles lorsque le trafic ne passe plus par ma solution locale ?

Pour vous aider à empêcher la divulgation accidentelle d’informations sensibles, Microsoft 365 dispose d’un ensemble complet d’outils intégrés. Vous pouvez utiliser les fonctionnalités DLP intégrées de Teams et de SharePoint pour détecter des informations sensibles stockées ou partagées de manière inappropriée. Si une partie de votre stratégie de travail à distance implique une stratégie BYOD (bring-your-own-device), vous pouvez utiliser l’accès conditionnel basé sur l’application pour empêcher le téléchargement de données sensibles sur les appareils personnels des utilisateurs

Comment évaluer et maintenir le contrôle de l’authentification de l’utilisateur lorsqu’il se connecte directement ?

En plus de la fonctionnalité restrictions de locataire signalée au T1, les stratégies d’accès conditionnel peuvent être appliquées pour évaluer de façon dynamique le risque d’une demande d’authentification et réagir de façon appropriée. Microsoft recommande que le modèle Confiance nulle soit implémenté au fil du temps et que nous pouvons utiliser Microsoft Entra stratégies d’accès conditionnel pour maintenir le contrôle dans un monde mobile et cloud-first. Les stratégies d'accès conditionnel peuvent être utilisées pour décider en temps réel si une demande d'authentification est acceptée ou non, en fonction de nombreux facteurs tels que :

- Appareil, l’appareil est-il connu/approuvé/lié au domaine ?

- IP : la demande d’authentification provient-elle d’une adresse IP d’entreprise connue ? Ou d’un pays ou d’une région dont nous ne faisons pas confiance ?

- Application : l’utilisateur est-il autorisé à utiliser cette application ?

Nous pouvons ensuite déclencher une stratégie telle que approuver, déclencher l’authentification multifacteur ou bloquer l’authentification en fonction de ces stratégies.

Comment puis-je me protéger contre les virus et les programmes malveillants ?

Là encore, Microsoft 365 offre une protection pour les points de terminaison marqués Optimiser dans différentes couches du service lui-même, décrits dans ce document. Comme indiqué, il est beaucoup plus efficace de fournir ces éléments de sécurité dans le service lui-même plutôt que d’essayer de le faire en fonction des appareils qui peuvent ne pas comprendre entièrement les protocoles/le trafic. Par défaut, SharePoint analyse automatiquement les téléchargements de fichiers à la recherche de programmes malveillants connus

Pour les points de terminaison Exchange répertoriés ci-dessus, Exchange Online Protection et Microsoft Defender pour Microsoft 365 font un excellent travail pour assurer la sécurité du trafic vers le service.

Puis-je envoyer plus que le message direct Optimiser le trafic ?

Une priorité doit être accordée au points de terminaison marqués Optimiser, car ceux-ci vous permettront de bénéficier d’un niveau de travail optimal. Toutefois, si vous le souhaitez, l’option Autoriser les points de terminaison marqués est requise pour que le service fonctionne et les adresses IP fournies pour les points de terminaison peuvent être utilisées si nécessaire.

Il existe également divers fournisseurs qui proposent des solutions de sécurité/proxy basées sur le cloud appelées passerelles web sécurisées qui fournissent une application centrale de sécurité, de contrôle et de stratégie d’entreprise pour la navigation web générale. Ces solutions peuvent fonctionner bien dans un monde axé sur le cloud, si elles sont hautement disponibles, performantes et approvisionnées à proximité de vos utilisateurs en permettant un accès Internet sécurisé à partir d’un emplacement cloud proche de l’utilisateur. Cela élimine la nécessité d’une épingle à cheveux via le réseau VPN/d’entreprise pour le trafic de navigation général, tout en autorisant le contrôle de sécurité central.

Toutefois, même avec ces solutions en place, Microsoft recommande vivement que le trafic Marqué Microsoft 365 Optimize soit envoyé directement au service.

Pour obtenir des conseils sur l’autorisation de l’accès direct à un Réseau virtuel Azure, consultez Travail à distance à l’aide d’Azure passerelle VPN point à site.

Pourquoi le port 80 est-il obligatoire ? Le trafic est-il envoyé en clair ?

Le port 80 est uniquement utilisé pour les opérations telles que la redirection vers une session de port 443, les données client ne sont pas envoyées ou sont accessibles via le port 80. Le chiffrement décrit le chiffrement des données en transit et au repos pour Microsoft 365, et Types de trafic décrit la façon dont nous utilisons SRTP pour protéger le trafic multimédia Teams.

Ce conseil s’applique-t-il aux utilisateurs en Chine qui utilisent une instance mondiale de Microsoft 365 ?

Pas de, ce n’est pas le cas. La seule mise en garde au conseil ci-dessus concerne les utilisateurs de la RPC qui se connectent à un instance mondial de Microsoft 365. En raison de l'encombrement fréquent des réseaux transfrontaliers dans la région, les performances de la sortie directe d'Internet peuvent être variables. La plupart des clients de la région utilisent un VPN pour placer le trafic dans le réseau d’entreprise et utiliser leur circuit MPLS autorisé ou similaire à la sortie en dehors du pays/région via un chemin optimisé. Cela est décrit plus en détail dans l’article Optimisation des performances Microsoft 365 pour les utilisateurs chinois.

La configuration de tunnel partagé fonctionne-t-elle pour Teams s’exécutant dans un navigateur ?

Oui, avec des avertissements. La plupart des fonctionnalités Teams sont prises en charge dans les navigateurs répertoriés dans Obtenir des clients pour Microsoft Teams.

En outre, Microsoft Edge 96 et versions ultérieures prend en charge le tunneling vpn fractionné pour le trafic d’égal à égal en activant la stratégie Edge WebRtcRespectOsRoutingTableEnabled . À l’heure actuelle, d’autres navigateurs peuvent ne pas prendre en charge le tunneling fractionné VPN pour le trafic d’égal à égal.

Articles connexes

Implémentation du tunneling fractionné VPN pour Microsoft 365

Scénarios courants de tunneling vpn fractionné pour Microsoft 365

Sécurisation du trafic multimédia Teams pour le tunneling fractionné VPN

Considérations spéciales pour les événements Stream et en direct dans les environnements VPN

Optimisation des performances de Microsoft 365 pour les utilisateurs chinois

Principes de connectivité réseau Microsoft 365

Évaluation de la connectivité réseau Microsoft 365

Optimisation des performances et du réseau Microsoft 365

Fonctionnement sur VPN : comment Microsoft maintient les employés travaillant à distance connectés