Travail à distance à l’aide de connexions VPN de la passerelle VPN Azure

Cet article décrit les options disponibles pour les organisations afin de configurer l’accès à distance de leurs utilisateurs ou de compléter leurs solutions existantes avec une capacité supplémentaire. La solution VPN point à site de la passerelle VPN Azure est basée sur le cloud et peut être provisionnée rapidement pour répondre à la demande croissante des utilisateurs désireux de travailler à partir de leur domicile. Elle peut facilement faire un scale-up et se désactiver tout aussi facilement et rapidement quand la capacité augmentée n’est plus nécessaire.

À propos du VPN de point à site

Une connexion de passerelle de réseau virtuel point à site (P2S) vous permet de créer une connexion sécurisée à votre réseau virtuel à partir d'un ordinateur client. Une connexion P2S est établie en étant démarrée à partir de l’ordinateur client. Cette solution est utile pour les télétravailleurs désireux de se connecter à des réseaux virtuels Azure ou à des centres de données locaux à partir d’un emplacement distant tel que leur domicile ou une salle de conférence. Pour plus d’informations sur le VPN point à site Azure, veuillez consulter À propos du VPN point à site de la passerelle VPN et la FAQ de la passerelle VPN.

Le tableau suivant présente les systèmes d’exploitation clients et les options d’authentification disponibles. Il serait utile de sélectionner la méthode d’authentification en fonction du système d’exploitation client déjà utilisé. Par exemple, sélectionnez OpenVPN avec l’authentification basée sur les certificats si vous avez plusieurs systèmes d’exploitation clients qui doivent se connecter. Notez également qu’un VPN point à site est pris en charge uniquement sur des passerelles VPN basées sur un itinéraire.

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

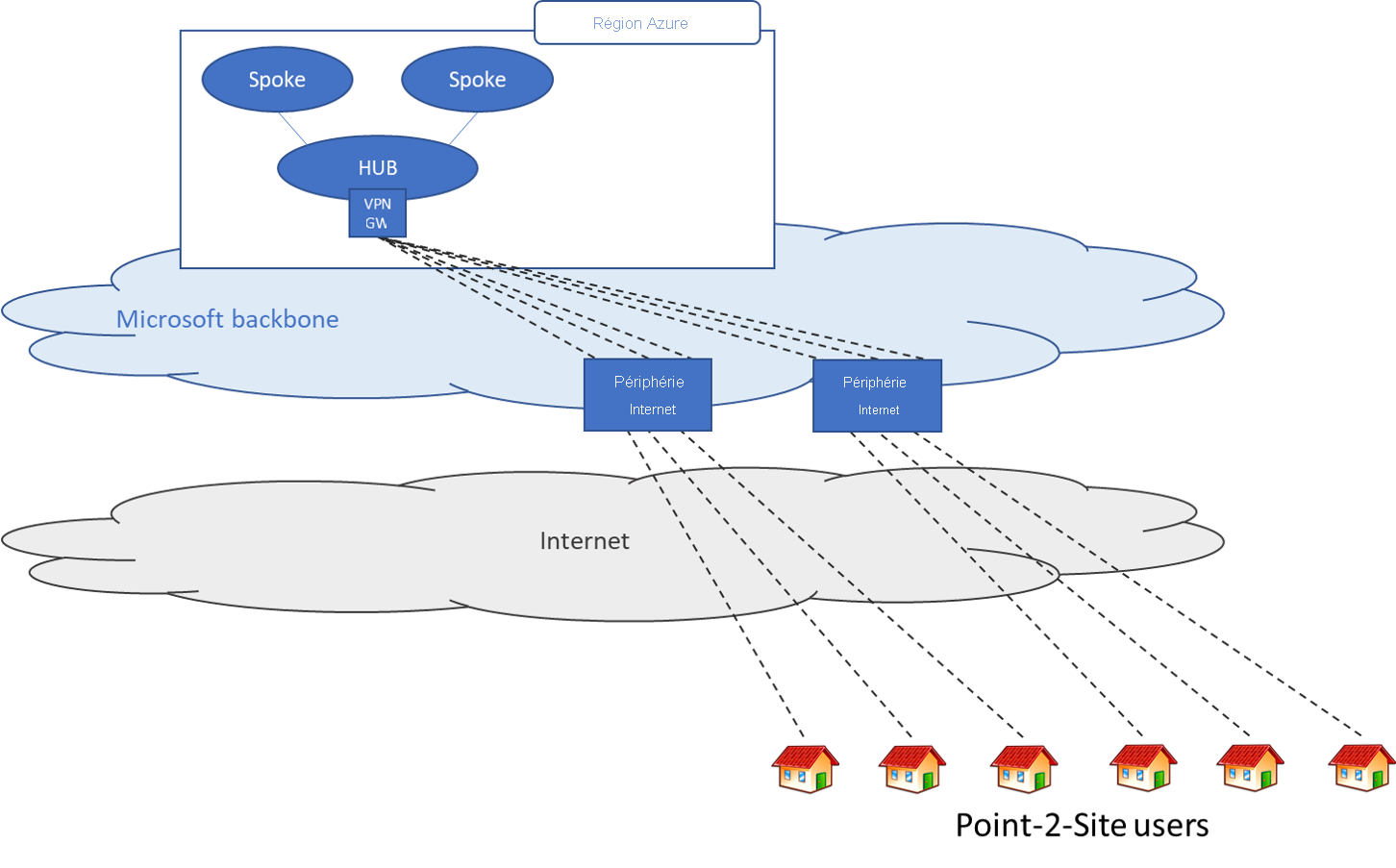

Scénario 1 : les utilisateurs doivent accéder à des ressources seulement dans Azure

Dans ce scénario, les utilisateurs distants doivent accéder uniquement à des ressources qui se trouvent dans Azure.

À un niveau élevé, les étapes suivantes sont nécessaires pour permettre aux utilisateurs de se connecter aux ressources Azure en toute sécurité :

Créer une passerelle de réseau virtuel (s’il n’en existe pas).

Configurer un VPN point à site sur la passerelle.

- Pour l’authentification par certificat, veuillez consulter Configuration de l’authentification par certificat point à site.

- Pour l’authentification Microsoft Entra ID, veuillez consulter Configuration de l’authentification de point à site Microsoft Entra ID

- Pour résoudre les problèmes de connexion point à site, veuillez consulter Résolution des problèmes de connexion point à site Azure.

Télécharger et distribuer la configuration de client VPN.

Distribuer les certificats (si l’authentification par certificat est sélectionnée) aux clients.

Se connecter au VPN Azure.

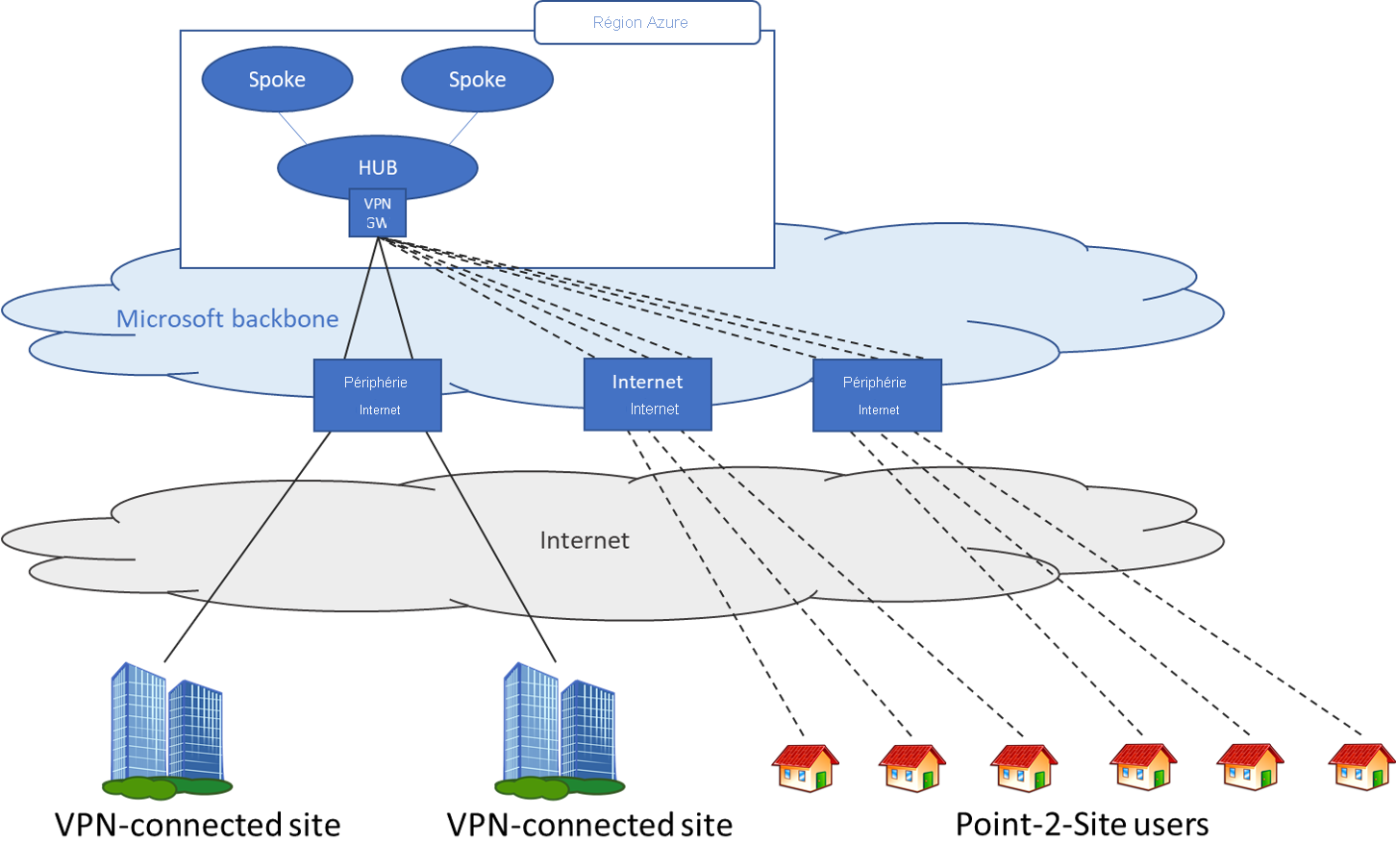

Scénario 2 : les utilisateurs doivent accéder à des ressources dans Azure et/ou localement

Dans ce scénario, les utilisateurs distants doivent accéder à des ressources qui se trouvent dans Azure et dans des centres de données locaux.

À un niveau élevé, les étapes suivantes sont nécessaires pour permettre aux utilisateurs de se connecter aux ressources Azure en toute sécurité :

- Créer une passerelle de réseau virtuel (s’il n’en existe pas).

- Configurer un VPN point à site sur la passerelle (voir Scénario 1).

- Configurer un tunnel site à site sur la passerelle de réseau virtuel Azure avec BGP activé.

- Configurer l’appareil local pour se connecter à la passerelle de réseau virtuel Azure.

- Télécharger le profil point à site à partir du portail Azure et le distribuer aux clients

Pour découvrir comment configurer un tunnel VPN site à site, veuillez consulter Création d’une connexion VPN site à site.

Étapes suivantes

- Configuration d’une connexion P2S : authentification Microsoft Entra ID

- Configuration d’une connexion P2S : authentification par certificat

- Configurer une connexion P2S - Authentification RADIUS

- À propos de la passerelle VPN point à site

- À propos du routage VPN point à site

« OpenVPN » est une marque d’OpenVPN Inc.