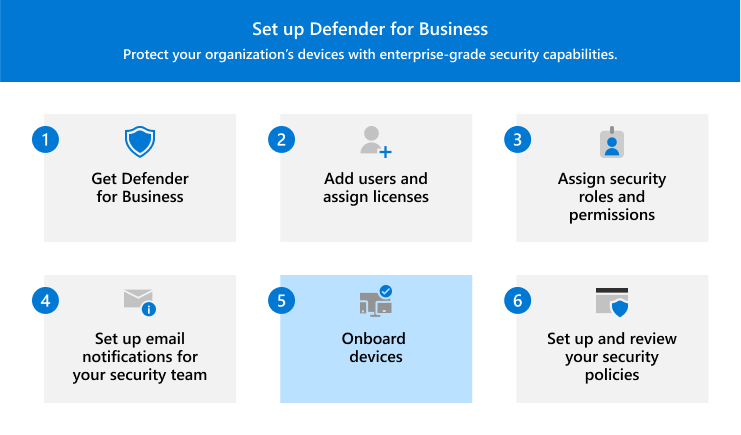

Cet article explique comment intégrer des appareils à Defender pour les entreprises.

Intégrez vos appareils professionnels pour les protéger immédiatement. Vous pouvez choisir parmi plusieurs options pour intégrer les appareils de votre entreprise. Cet article vous guide tout au long de vos options et décrit le fonctionnement de l’intégration.

Windows 10 et 11

Choisissez l'une des options suivantes pour intégrer des appareils clients Windows à Defender pour entreprises :

Script local pour Windows 10 et 11

Vous pouvez utiliser un script local pour intégrer des appareils clients Windows. Lorsque vous exécutez le script d’intégration sur un appareil, il crée une approbation avec Microsoft Entra ID (si cette approbation n’existe pas déjà), inscrit l’appareil dans Microsoft Intune (s’il n’est pas déjà inscrit), puis intègre l’appareil à Defender pour les entreprises. Si vous n’utilisez pas actuellement Intune, la méthode de script local est la méthode d’intégration recommandée pour les clients Defender entreprise.

Conseil

Nous vous recommandons d’intégrer jusqu’à 10 appareils à la fois lorsque vous utilisez la méthode de script local.

Accédez au portail Microsoft Defender (https://security.microsoft.com), puis connectez-vous.

Dans le volet de navigation, choisissez Paramètres>Endpoints, puis, sous Gestion des appareils, choisissez Intégration.

Sélectionnez Windows 10 et 11, puis, dans la section Méthode de déploiement, choisissez Script local.

Sélectionnez Télécharger le package d’intégration. Nous vous recommandons d’enregistrer le package d’intégration sur un lecteur amovible.

Sur un appareil Windows, extrayez le contenu du package de configuration vers un emplacement, tel que le dossier Desktop. Vous devez avoir un fichier nommé WindowsDefenderATPLocalOnboardingScript.cmd.

Ouvrez une invite de commandes en tant qu’administrateur.

Tapez l’emplacement du fichier de script. Par exemple, si vous avez copié le fichier dans le dossier Desktop, tapez %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd, puis appuyez sur la touche Entrée (ou sélectionnez OK).

Une fois le script exécuté, exécutez un test de détection.

stratégie de groupe pour Windows 10 et 11

Si vous préférez utiliser stratégie de groupe pour intégrer des clients Windows, suivez les instructions fournies dans Intégrer des appareils Windows à l’aide de stratégie de groupe. Cet article décrit les étapes d’intégration à Microsoft Defender pour point de terminaison. Les étapes d’intégration à Defender for Business sont similaires.

Intune pour Windows 10 et 11

Vous pouvez intégrer des clients Windows et d’autres appareils dans Intune à l’aide du centre d’administration Intune (https://intune.microsoft.com). Plusieurs méthodes sont disponibles pour inscrire des appareils dans Intune. Nous vous recommandons d’utiliser l’une des méthodes suivantes :

Activer l’inscription automatique pour Windows 10 et 11

Lorsque vous configurez l’inscription automatique, les utilisateurs ajoutent leur compte professionnel à l’appareil. En arrière-plan, l’appareil inscrit et rejoint Microsoft Entra ID et est inscrit dans Intune.

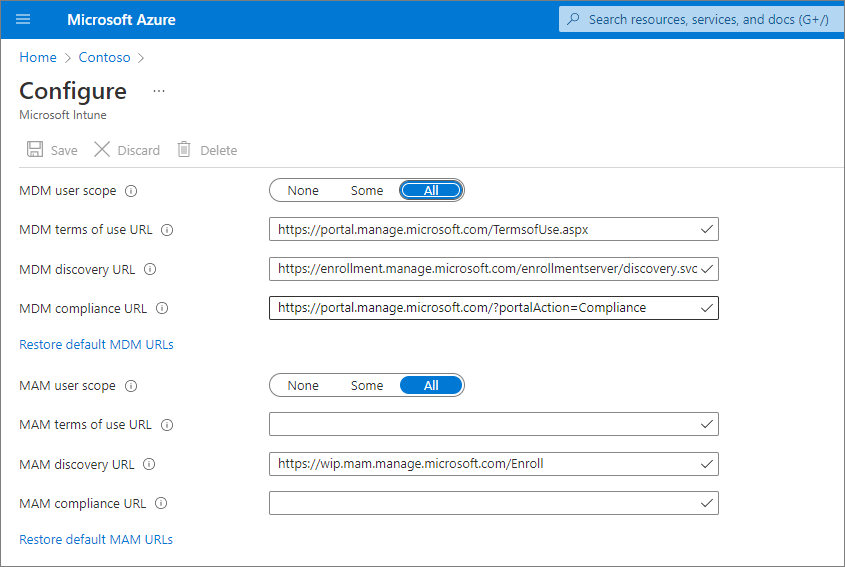

Accédez à la Portail Azure (https://portal.azure.com/) et connectez-vous.

Sélectionnez Microsoft Intune Microsoft Entra ID>Mobilité (GPM et GAM).>

Configurez l’étendue utilisateur MDM et l’étendue de l’utilisateur GAM.

Pour l’étendue utilisateur MDM, nous vous recommandons de sélectionner Tout afin que tous les utilisateurs puissent inscrire automatiquement leurs appareils Windows.

Dans la section Étendue de l’utilisateur GAM, nous vous recommandons les valeurs par défaut suivantes pour les URL :

- URL des conditions d’utilisation de la gestion des données de référence

- URL de détection MDM

- URL de conformité GAM

Sélectionnez Enregistrer.

Une fois qu’un appareil est inscrit dans Intune, vous pouvez l’ajouter à un groupe d’appareils dans Defender entreprise. En savoir plus sur les groupes d’appareils dans Defender pour les entreprises.

Demander aux utilisateurs d’inscrire leurs Windows 10 et 11 appareils

Regardez la vidéo suivante pour voir le fonctionnement de l’inscription :

Partagez cet article avec les utilisateurs de votre organization : Inscrire des appareils Windows 10/11 dans Intune.

Une fois qu’un appareil est inscrit dans Intune, vous pouvez l’ajouter à un groupe d’appareils dans Defender entreprise. En savoir plus sur les groupes d’appareils dans Defender pour les entreprises.

Exécuter un test de détection sur un appareil Windows 10 ou 11

Une fois que vous avez intégré des appareils Windows à Defender entreprise, vous pouvez exécuter un test de détection sur l’appareil pour vous assurer que tout fonctionne correctement.

Sur l’appareil Windows, créez un dossier : C:\test-MDATP-test.

Ouvrez une fenêtre d’invite de commandes en tant qu’administrateur.

Dans la fenêtre d’invite de commandes, exécutez la commande PowerShell suivante :

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Une fois la commande exécutée, la fenêtre d’invite de commandes se ferme automatiquement. En cas de réussite, le test de détection est marqué comme terminé et une nouvelle alerte s’affiche dans le portail Microsoft Defender (https://security.microsoft.com) pour l’appareil nouvellement intégré dans un délai d’environ 10 minutes.

Mac

Choisissez l'une des options suivantes pour le Mac embarqué :

Script local pour Mac

Lorsque vous exécutez le script local sur Mac, il crée une approbation avec Microsoft Entra ID (si cette approbation n’existe pas déjà), inscrit le Mac dans Microsoft Intune (s’il n’est pas déjà inscrit), puis intègre le Mac à Defender pour Les Entreprises. Nous vous recommandons d’intégrer jusqu’à 10 appareils à la fois à l’aide de cette méthode.

Accédez au portail Microsoft Defender (https://security.microsoft.com), puis connectez-vous.

Dans le volet de navigation, choisissez Paramètres>Endpoints, puis, sous Gestion des appareils, choisissez Intégration.

Sélectionnez macOS. Dans la section Méthode de déploiement , choisissez Script local.

Sélectionnez Télécharger le package d’intégration et enregistrez-le sur un lecteur amovible. Sélectionnez également Télécharger le package d’installation et enregistrez-le sur votre appareil amovible.

Sur Mac, enregistrez le package d’installation sous dans wdav.pkg un répertoire local.

Enregistrez le package d’intégration dans WindowsDefenderATPOnboardingPackage.zip le répertoire que vous avez utilisé pour le package d’installation.

Utilisez finder pour accéder à wdav.pkg votre enregistrement, puis ouvrez-le.

Sélectionnez Continuer, acceptez les termes du contrat de licence, puis entrez votre mot de passe lorsque vous y êtes invité.

Vous êtes invité à autoriser l’installation d’un pilote à partir de Microsoft ( l’extension système est bloquée ou l’installation est en attente, ou les deux). Vous devez autoriser l’installation du pilote. Sélectionnez Ouvrir les préférences de sécurité ou Ouvrir les préférences> systèmeSécurité & confidentialité, puis sélectionnez Autoriser.

Utilisez la commande Bash suivante pour exécuter le package d’intégration :

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Une fois que Mac est inscrit dans Intune, vous pouvez l’ajouter à un groupe d’appareils. En savoir plus sur les groupes d’appareils dans Defender pour les entreprises.

Intune pour Mac

Si vous avez déjà Intune, vous pouvez inscrire des ordinateurs Mac à l’aide du centre d’administration Intune (https://intune.microsoft.com). Plusieurs méthodes sont disponibles pour inscrire Mac dans Intune. Nous vous recommandons l’une des méthodes suivantes :

Options pour Mac appartenant à l’entreprise

Choisissez l’une des options suivantes pour inscrire des appareils Mac gérés par l’entreprise dans Intune :

| Option |

Description |

| Inscription d’appareils automatisée Apple |

Utilisez cette méthode pour automatiser l’inscription sur les appareils achetés via Apple Business Manager ou Apple School Manager. L’inscription automatisée des appareils déploie le profil d’inscription « over the air », de sorte que vous n’avez pas besoin d’avoir un accès physique aux appareils.

Consultez Inscrire automatiquement un Mac avec Apple Business Manager ou Apple School Manager. |

| Gestionnaire d’inscription d’appareil (DEM) |

Utilisez cette méthode pour les déploiements à grande échelle et lorsqu’il y a plusieurs personnes dans votre organization qui peuvent vous aider à configurer l’inscription. Une personne disposant d’autorisations de gestionnaire d’inscription d’appareil (DEM) peut inscrire jusqu’à 1 000 appareils avec un seul compte Microsoft Entra. Cette méthode utilise l'application Company Portal ou l'application Microsoft Intune pour inscrire les appareils. Vous ne pouvez pas utiliser un compte DEM pour inscrire des appareils via l'inscription automatique des appareils.

Consultez Inscrire des appareils dans Intune à l’aide d’un compte de gestionnaire d’inscription d’appareil. |

| Inscription directe |

L’inscription directe inscrit les appareils sans affinité utilisateur. Cette méthode est donc idéale pour les appareils qui ne sont pas associés à un seul utilisateur. Cette méthode exige que vous ayez un accès physique aux Macs que vous inscrivez.

Consultez Utiliser l’inscription directe pour Mac. |

Demander aux utilisateurs d’inscrire leur propre Mac dans Intune

Si votre entreprise préfère que les utilisateurs inscrivent leurs propres appareils dans Intune, indiquez aux utilisateurs de suivre ces étapes :

Accédez au site web Portail d'entreprise (https://portal.manage.microsoft.com/) et connectez-vous.

Suivez les instructions du site web Portail d'entreprise pour ajouter leur appareil.

Installez l’application Portail d'entreprise à l’adresse https://aka.ms/EnrollMyMac, puis suivez les instructions de l’application.

Vérifier qu’un Mac est intégré

Pour vérifier que l’appareil est associé à votre entreprise, utilisez la commande Python suivante dans Bash :

mdatp health --field org_id.

Si vous utilisez macOS 10.15 (Catalina) ou une version ultérieure, accordez à Defender pour entreprise le consentement pour protéger votre appareil. Accédez à Préférences> systèmeSécurité & Confidentialité>> ConfidentialitéAccès complet au disque. Sélectionnez l’icône de verrou en bas de la boîte de dialogue pour apporter des modifications, puis sélectionnez Microsoft Defender pour entreprises (ou Defender pour point de terminaison, si c’est ce que vous voyez).

Pour vérifier que l’appareil est intégré, utilisez la commande suivante dans Bash :

mdatp health --field real_time_protection_enabled

Une fois qu’un appareil est inscrit dans Intune, vous pouvez l’ajouter à un groupe d’appareils. En savoir plus sur les groupes d’appareils dans Defender pour les entreprises.

Appareils mobiles

Vous pouvez utiliser les méthodes suivantes pour intégrer des appareils mobiles, tels que des appareils Android et iOS :

Utiliser l’application Microsoft Defender

Les fonctionnalités de défense contre les menaces mobiles sont désormais généralement disponibles pour les clients Defender entreprise. Avec ces fonctionnalités, vous pouvez désormais intégrer des appareils mobiles (tels qu’Android et iOS) à l’aide de l’application Microsoft Defender. Avec cette méthode, les utilisateurs téléchargent l’application à partir de Google Play ou d’Apple App Store, se connectent et effectuent les étapes d’intégration.

Importante

Assurez-vous que toutes les conditions suivantes sont remplies avant d’intégrer des appareils mobiles :

- Defender pour les entreprises a terminé l’approvisionnement. Dans le portail Microsoft Defender, accédez à Ressources>Appareils.

- Si vous voyez un message indiquant : « Accrochez-vous ! Nous préparons de nouveaux espaces pour vos données et les connectons », puis Defender pour les entreprises n’a pas terminé le provisionnement. Ce processus se produit maintenant et peut prendre jusqu’à 24 heures.

- Si vous voyez une liste d’appareils, ou si vous êtes invité à intégrer des appareils, cela signifie que le provisionnement de Defender entreprise est terminé.

- Les utilisateurs ont téléchargé l’application Microsoft Authenticator sur leur appareil et ont inscrit leur appareil à l’aide de leur compte professionnel ou scolaire pour Microsoft 365.

| Appareil |

Procédure |

| Android |

1. Sur l’appareil, accédez au Google Play Store.

2. Si vous ne l’avez pas déjà fait, téléchargez et installez l’application Microsoft Authenticator. Connectez-vous et inscrivez votre appareil dans l’application Microsoft Authenticator.

3. Dans le Google Play Store, recherchez l’application Microsoft Defender et installez-la.

4. Ouvrez l’application Microsoft Defender, connectez-vous et terminez le processus d’intégration. |

| iOS |

1. Sur l’appareil, accédez au App Store Apple.

2. Si vous ne l’avez pas déjà fait, téléchargez et installez l’application Microsoft Authenticator. Connectez-vous et inscrivez votre appareil dans l’application Microsoft Authenticator.

3. Dans le App Store Apple, recherchez l’application Microsoft Defender.

4. Connectez-vous et installez l’application.

5. Acceptez les conditions d’utilisation pour continuer.

6. Autorisez l’application Microsoft Defender à configurer une connexion VPN et à ajouter des configurations VPN.

7. Choisissez d’autoriser ou non les notifications (telles que les alertes). |

Utiliser Microsoft Intune

Si votre abonnement inclut Microsoft Intune, vous pouvez l’utiliser pour intégrer des appareils mobiles, tels que des appareils Android et iOS/iPadOS. Voir les ressources suivantes pour obtenir de l'aide pour inscrire ces appareils dans Intune :

Une fois qu’un appareil est inscrit dans Intune, vous pouvez l’ajouter à un groupe d’appareils. En savoir plus sur les groupes d’appareils dans Defender pour les entreprises.

Serveurs

Choisissez le système d’exploitation pour votre serveur :

Windows Server

Importante

Veillez à respecter les exigences suivantes avant d’intégrer un point de terminaison Windows Server :

- Vous disposez d’une licence Microsoft Defender for Business pour les serveurs. (Voir Comment obtenir Microsoft Defender for Business pour les serveurs.)

- L’étendue de mise en œuvre de Windows Server est activée. Accédez à Paramètres>points de terminaison>la gestion de la configuration>l’étendue application. Sélectionnez Utiliser MDE pour appliquer les paramètres de configuration de sécurité à partir de MEM, sélectionnez Windows Server, puis enregistrer.

Vous pouvez intégrer un instance de Windows Server à Defender pour les entreprises à l’aide d’un script local.

Script local pour Windows Server

Accédez au portail Microsoft Defender (https://security.microsoft.com), puis connectez-vous.

Dans le volet de navigation, choisissez Paramètres>Endpoints, puis, sous Gestion des appareils, choisissez Intégration.

Sélectionnez un système d’exploitation, tel que Windows Server 1803, 2019 et 2022, puis, dans la section Méthode de déploiement , choisissez Script local.

Si vous sélectionnez Windows Server 2012 R2 et 2016, vous avez deux packages à télécharger et à exécuter : un package d’installation et un package d’intégration. Le package d’installation contient un fichier MSI qui installe l’agent Defender for Business. Le package d’intégration contient le script permettant d’intégrer votre point de terminaison Windows Server à Defender entreprise.

Sélectionnez Télécharger le package d’intégration. Nous vous recommandons d’enregistrer le package d’intégration sur un lecteur amovible.

Si vous avez sélectionné Windows Server 2012 R2 et 2016, sélectionnez également Télécharger le package d’installation, puis enregistrez le package sur un lecteur amovible.

Sur votre point de terminaison Windows Server, extrayez le contenu du package d’installation/intégration à un emplacement tel que le dossier Desktop. Vous devez avoir un fichier nommé WindowsDefenderATPLocalOnboardingScript.cmd.

Si vous intégrez Windows Server 2012 R2 ou Windows Server 2016, extrayez d’abord le package d’installation.

Ouvrez une invite de commandes en tant qu’administrateur.

Si vous intégrez Windows Server 2012R2 ou Windows Server 2016, exécutez la commande suivante :

Msiexec /i md4ws.msi /quiet

Si vous intégrez Windows Server 1803, 2019 ou 2022, ignorez cette étape et passez à l’étape 8.

Tapez l’emplacement du fichier de script. Par exemple, si vous avez copié le fichier dans le dossier Desktop, tapez %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd, puis appuyez sur Entrée (ou sélectionnez OK).

Accédez à Exécuter un test de détection sur Windows Server.

Exécuter un test de détection sur Windows Server

Après avoir intégré votre point de terminaison Windows Server à Defender pour Entreprises, vous pouvez exécuter un test de détection pour vous assurer que tout fonctionne correctement :

Sur l’appareil Windows Server, créez un dossier : C:\test-MDATP-test.

Ouvrez une fenêtre d’invite de commandes en tant qu’administrateur.

Dans la fenêtre d’invite de commandes, exécutez la commande PowerShell suivante :

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Une fois la commande exécutée, la fenêtre d’invite de commandes se ferme automatiquement. En cas de réussite, le test de détection est marqué comme terminé et une nouvelle alerte s’affiche dans le portail Microsoft Defender (https://security.microsoft.com) pour l’appareil nouvellement intégré dans un délai d’environ 10 minutes.

Serveur Linux

Importante

Veillez à respecter les exigences suivantes avant d’intégrer un point de terminaison de serveur Linux :

Intégrer des points de terminaison de serveur Linux

Vous pouvez utiliser les méthodes suivantes pour intégrer un instance de Serveur Linux à Defender pour les entreprises :

Une fois que vous avez intégré un appareil, vous pouvez exécuter un test d’hameçonnage rapide pour vous assurer que l’appareil est connecté et que les alertes sont générées comme prévu.