Blocage et confinement comportementaux

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Vue d’ensemble

Le paysage des menaces d’aujourd’hui est envahi par des programmes malveillants sans fichier et qui vivent hors du pays, des menaces hautement polymorphes qui mutent plus rapidement que les solutions traditionnelles peuvent suivre, et des attaques gérées par l’homme qui s’adaptent à ce que les adversaires trouvent sur les appareils compromis. Les solutions de sécurité traditionnelles ne sont pas suffisantes pour arrêter de telles attaques ; vous avez besoin de fonctionnalités soutenues par l’intelligence artificielle (IA) et l’apprentissage des appareils (ML), telles que le blocage comportemental et l’endiguement, incluses dans Defender pour point de terminaison.

Les fonctionnalités de blocage comportemental et d’endiguement peuvent aider à identifier et à arrêter les menaces, en fonction de leurs comportements et des arborescences de processus, même lorsque la menace a commencé l’exécution. Les composants et fonctionnalités de protection de nouvelle génération, EDR et Defender pour point de terminaison fonctionnent ensemble dans les fonctionnalités de blocage comportemental et d’endiguement.

Les fonctionnalités de blocage comportemental et d’endiguement fonctionnent avec plusieurs composants et fonctionnalités de Defender pour point de terminaison afin d’arrêter immédiatement les attaques et d’empêcher la progression des attaques.

La protection de nouvelle génération (qui inclut Microsoft Defender antivirus) peut détecter les menaces en analysant les comportements et en arrêtant les menaces qui ont commencé à s’exécuter.

La détection et la réponse de point de terminaison (EDR) reçoivent des signaux de sécurité sur votre réseau, les appareils et le comportement du noyau. À mesure que des menaces sont détectées, des alertes sont créées. Plusieurs alertes du même type sont agrégées en incidents, ce qui facilite l’investigation et la réponse de votre équipe des opérations de sécurité.

Defender pour point de terminaison dispose d’un large éventail d’optiques pour les identités, les e-mails, les données et les applications, en plus des signaux de comportement du réseau, du point de terminaison et du noyau reçus via EDR. Composant de Microsoft Defender XDR, Defender pour point de terminaison traite et met en corrélation ces signaux, déclenche des alertes de détection et connecte les alertes associées dans les incidents.

Avec ces fonctionnalités, d’autres menaces peuvent être évitées ou bloquées, même si elles commencent à s’exécuter. Chaque fois qu’un comportement suspect est détecté, la menace est contenue, des alertes sont créées et les menaces sont arrêtées.

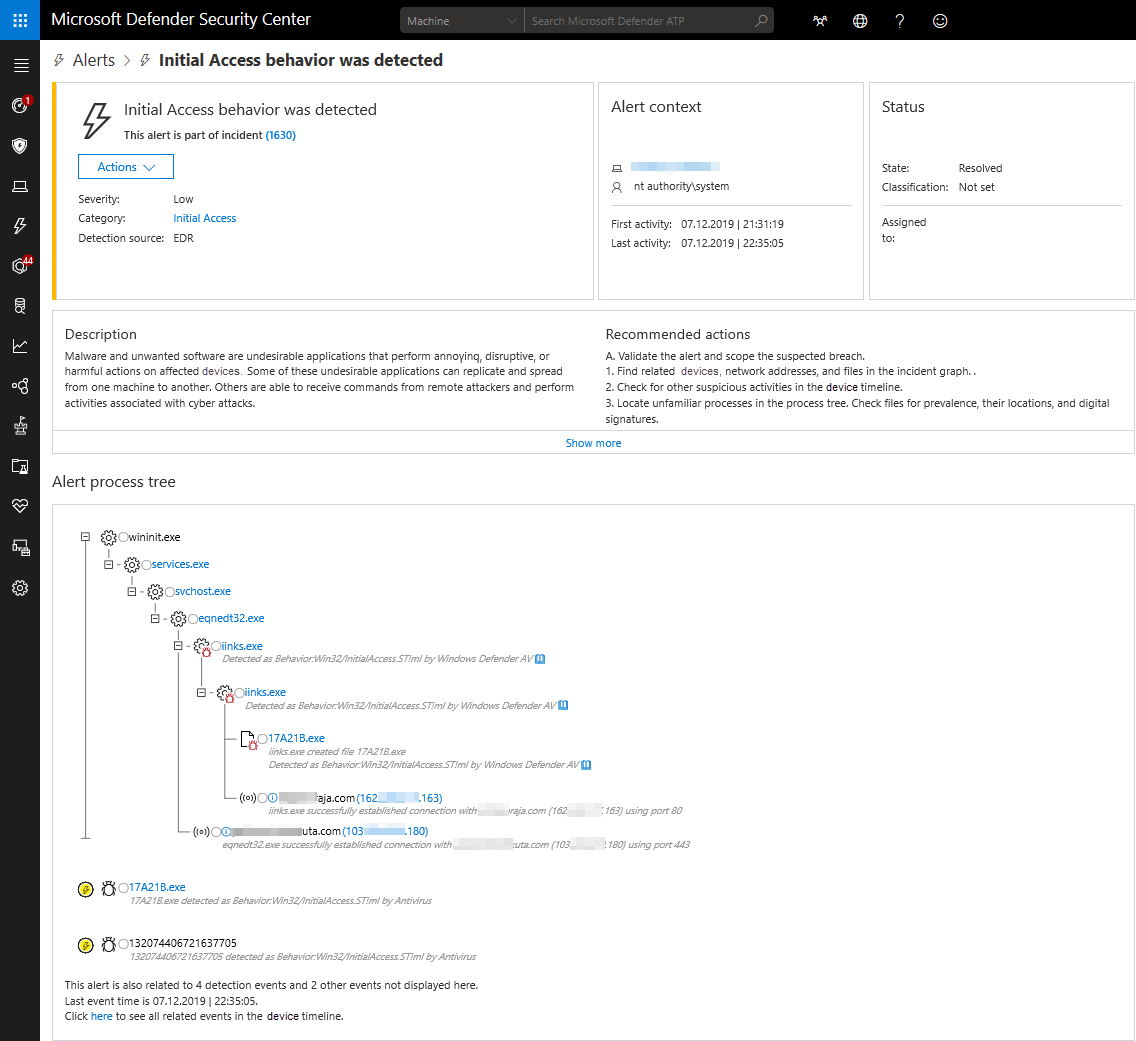

L’image suivante montre un exemple d’alerte déclenchée par des fonctionnalités de blocage comportemental et d’autonomie :

Composants du blocage comportemental et de l’endiguement

Règles de réduction de la surface d’attaque basées sur les stratégies sur le client Les comportements d’attaque courants prédéfinis ne peuvent pas s’exécuter, en fonction de vos règles de réduction de la surface d’attaque. Lorsque de tels comportements tentent de s’exécuter, ils peuvent être vus dans Microsoft Defender XDR comme des alertes d’information. Les règles de réduction de la surface d’attaque ne sont pas activées par défaut ; vous configurez vos stratégies dans le portail Microsoft Defender.

Blocage comportemental du client Les menaces sur les points de terminaison sont détectées par le machine learning, puis bloquées et corrigées automatiquement. (Le blocage comportemental du client est activé par défaut.)

Le blocage des boucles de rétroaction (également appelé protection rapide) Les détections de menaces sont observées via l’intelligence comportementale. Les menaces sont arrêtées et empêchées de s’exécuter sur d’autres points de terminaison. (Le blocage des boucles de commentaires est activé par défaut.)

Détection et réponse de point de terminaison (EDR) en mode bloc Les artefacts ou comportements malveillants qui sont observés par le biais d’une protection post-violation sont bloqués et contenus. EDR en mode bloc fonctionne même si Microsoft Defender Antivirus n’est pas la solution antivirus principale. (L’EDR en mode bloc n’est pas activée par défaut ; vous l’activez à Microsoft Defender XDR.)

Attendez-vous à d’autres événements dans le domaine du blocage comportemental et de l’endiguement, car Microsoft continue d’améliorer les fonctionnalités et les fonctionnalités de protection contre les menaces. Pour voir ce qui est prévu et déployé maintenant, consultez la feuille de route Microsoft 365.

Exemples de blocage comportemental et de confinement en action

Les fonctionnalités de blocage comportemental et d’endiguement ont bloqué des techniques d’attaquant telles que les suivantes :

- Authentification d’identification à partir de LSASS

- Injection inter-processus

- Évidage de processus

- Contournement du contrôle de compte d’utilisateur

- Falsification de l’antivirus (par exemple, en le désactivant ou en ajoutant le programme malveillant en tant qu’exclusion)

- Contact de Command and Control (C&C) pour télécharger des charges utiles

- Exploration de pièces de monnaie

- Modification de l’enregistrement de démarrage

- Attaques pass-the-hash

- Installation du certificat racine

- Tentative d’exploitation pour diverses vulnérabilités

Vous trouverez ci-dessous deux exemples concrets de blocage comportemental et d’endiguement en action.

Exemple 1 : attaque par vol d’informations d’identification contre 100 organisations

Comme décrit dans Dans la poursuite à chaud des menaces insaisissables : le blocage basé sur le comportement piloté par l’IA arrête les attaques sur leur piste, une attaque de vol d’informations d’identification contre 100 organisations dans le monde entier a été arrêtée par des fonctionnalités de blocage comportemental et d’isolement. Des e-mails d’hameçonnage qui contenaient un document d’appât ont été envoyés aux organisations ciblées. Si un destinataire a ouvert la pièce jointe, un document distant associé a pu exécuter du code sur l’appareil de l’utilisateur et charger le programme malveillant Lokibot, qui a volé des informations d’identification, exfiltré des données volées et a attendu d’autres instructions d’un serveur de commande et de contrôle.

Les modèles device learning basés sur le comportement dans Defender pour point de terminaison ont intercepté et arrêté les techniques de l’attaquant à deux points de la chaîne d’attaque :

- La première couche de protection a détecté le comportement d’exploit. Les classifieurs device-learning dans le cloud ont correctement identifié la menace comme et ont immédiatement demandé à l’appareil client de bloquer l’attaque.

- La deuxième couche de protection, qui a permis d’arrêter les cas où l’attaque est passée au-delà de la première couche, a détecté le creusement du processus, arrêté ce processus et supprimé les fichiers correspondants (tels que Lokibot).

Lorsque l’attaque a été détectée et arrêtée, des alertes, telles qu’une « alerte d’accès initial », ont été déclenchées et sont apparues dans le portail Microsoft Defender.

Cet exemple montre comment les modèles Device Learning basés sur le comportement dans le cloud ajoutent de nouvelles couches de protection contre les attaques, même après qu’ils ont commencé à s’exécuter.

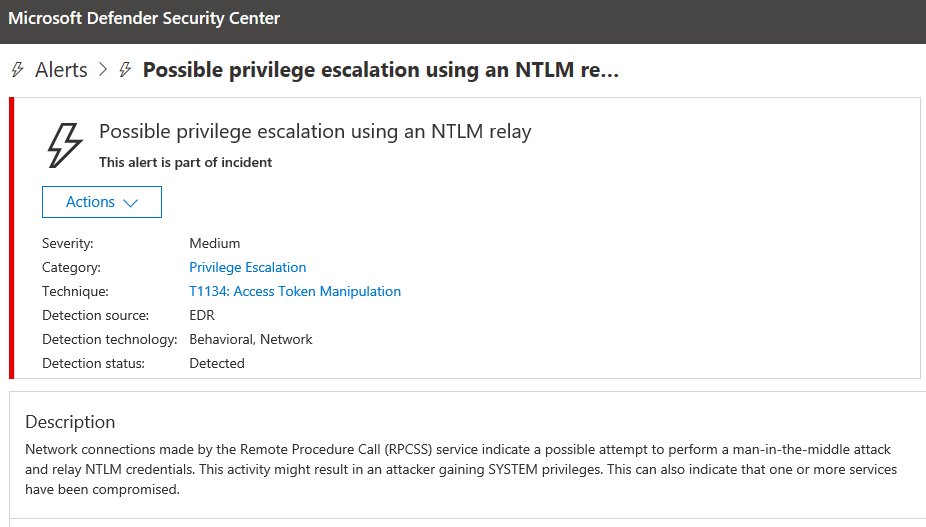

Exemple 2 : relais NTLM - Variante du programme malveillant Juicy Potato

Comme décrit dans le billet de blog récent, Blocage comportemental et confinement : Transformation de l’optique en protection, en janvier 2020, Defender pour point de terminaison a détecté une activité d’escalade de privilèges sur un appareil dans un organization. Une alerte appelée « Possible escalade de privilèges à l’aide du relais NTLM » a été déclenchée.

La menace s’est avérée être un programme malveillant ; il s’agissait d’une nouvelle variante, pas vu-avant d’un outil de piratage notoire appelé Juicy Potato, qui est utilisé par les attaquants pour obtenir l’escalade de privilèges sur un appareil.

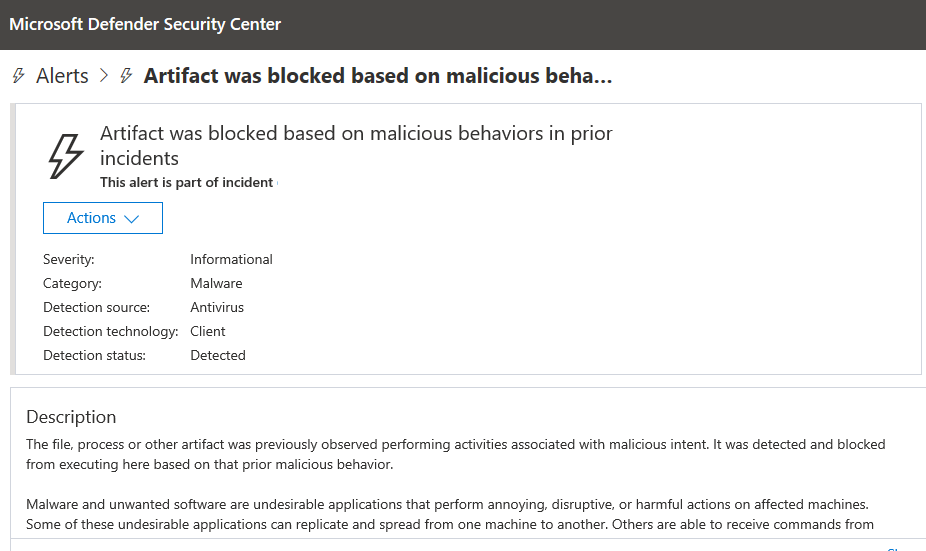

Quelques minutes après le déclenchement de l’alerte, le fichier a été analysé et confirmé comme étant malveillant. Son processus a été arrêté et bloqué, comme illustré dans l’image suivante :

Quelques minutes après le blocage de l’artefact, plusieurs instances du même fichier ont été bloquées sur le même appareil, empêchant ainsi le déploiement d’autres attaquants ou autres programmes malveillants sur l’appareil.

Cet exemple montre qu’avec les fonctionnalités de blocage comportemental et de confinement, les menaces sont détectées, contenues et bloquées automatiquement.

Conseil

Si vous recherchez des informations relatives à l’antivirus pour d’autres plateformes, consultez :

- Définir les préférences pour Microsoft Defender pour point de terminaison sur macOS

- Microsoft Defender pour point de terminaison sur Mac

- Paramètres de stratégie antivirus macOS pour Antivirus Microsoft Defender pour Intune

- Définir les préférences pour Microsoft Defender pour point de terminaison sur Linux

- Microsoft Defender pour point de terminaison Linux

- Configurer Defender pour point de terminaison pour des fonctionnalités Android

- configurer Microsoft Defender pour point de terminaison sur les fonctionnalités iOS

Prochaines étapes

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour