Gérer les stratégies de sécurité des points de terminaison dans Microsoft Defender pour point de terminaison

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Utilisez des stratégies de sécurité pour gérer les paramètres de sécurité sur les appareils. En tant qu’administrateur de la sécurité, vous pouvez configurer les paramètres de stratégie de sécurité dans le portail Microsoft Defender.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

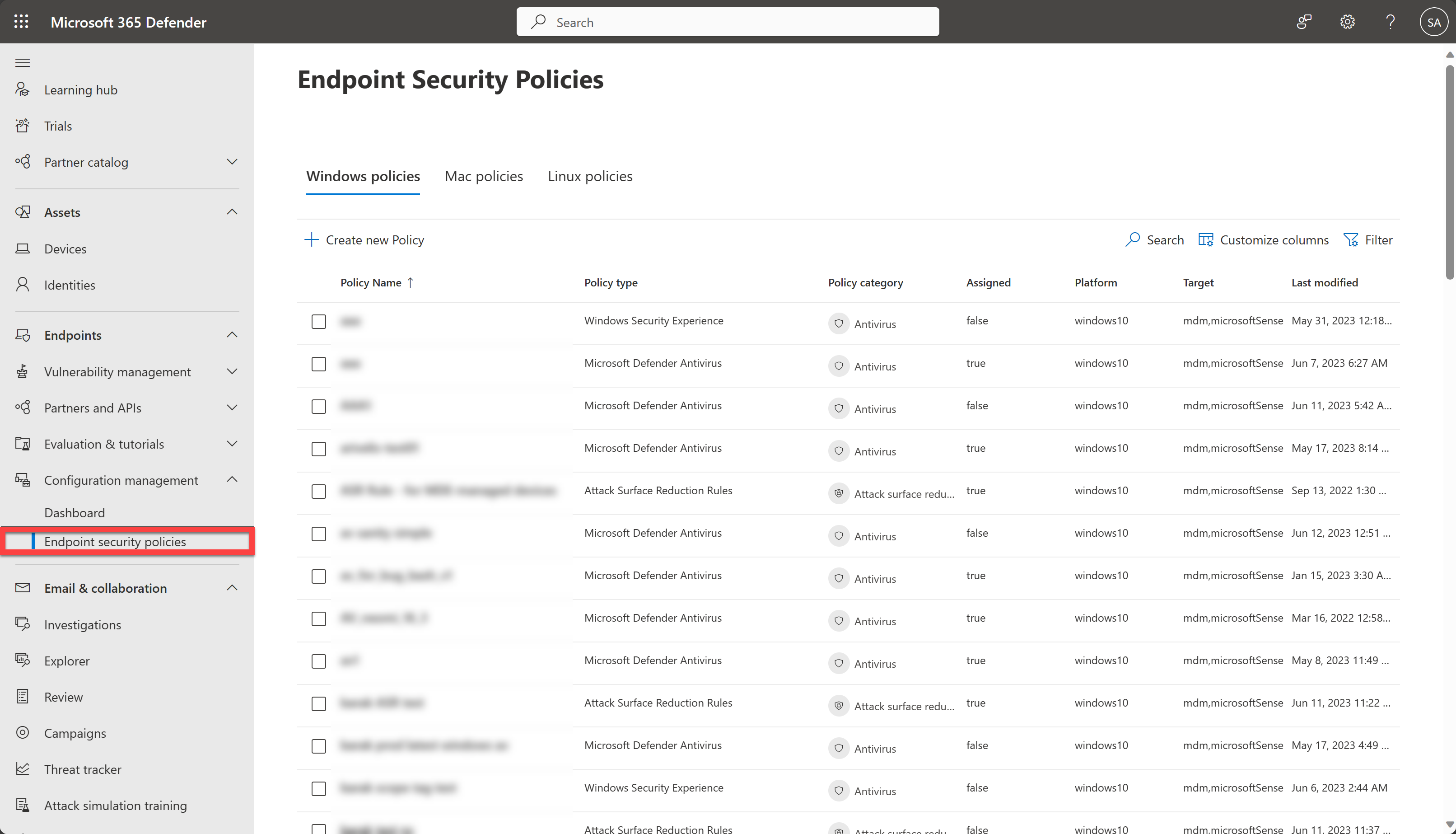

Vous trouverez des stratégies de sécurité de point de terminaison sousGestion de la configuration despoints> de terminaison Stratégies > desécurité des points de terminaison.

Remarque

La page Stratégies de sécurité des points de terminaison dans le portail Microsoft Defender (https://security.microsoft.com) est disponible uniquement pour les utilisateurs qui ont accès à tous les appareils et qui disposent d’autorisations Core security settings (manage) . Tout rôle d’utilisateur sans ces autorisations, tel que Security Reader, ne peut pas accéder au portail. Lorsqu’un utilisateur dispose des autorisations nécessaires pour afficher les stratégies dans le portail Microsoft Defender, les données sont présentées en fonction des autorisations Intune. Si l’utilisateur est dans l’étendue du contrôle d’accès en fonction du rôle Intune, il s’applique à la liste des stratégies présentées dans le portail Microsoft Defender. Nous vous recommandons d’accorder aux administrateurs de la sécurité le rôle intégré Intune« Endpoint Security Manager » pour aligner efficacement le niveau d’autorisations entre Intune et le portail Microsoft Defender.

La liste suivante fournit une brève description de chaque type de stratégie de sécurité de point de terminaison :

Antivirus : les stratégies antivirus aident les administrateurs de sécurité à se concentrer sur la gestion du groupe discret de paramètres antivirus pour les appareils gérés.

Chiffrement de disque : les profils de chiffrement de disque de sécurité de point de terminaison se concentrent uniquement sur les paramètres pertinents pour une méthode de chiffrement intégrée des appareils, comme FileVault ou BitLocker. Ce focus permet aux administrateurs de la sécurité de gérer facilement les paramètres de chiffrement de disque sans avoir à naviguer dans une multitude de paramètres non liés.

Pare-feu : utilisez la stratégie de pare-feu de sécurité de point de terminaison dans Intune pour configurer un pare-feu intégré pour les appareils qui exécutent macOS et Windows 10/11.

Détection et réponse des points de terminaison : lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, utilisez les stratégies de sécurité de point de terminaison pour la détection et la réponse des points de terminaison (EDR) afin de gérer les paramètres EDR et d’intégrer les appareils à Microsoft Defender pour point de terminaison.

Réduction de la surface d’attaque : lorsque l’Antivirus Microsoft Defender est utilisé sur vos appareils Windows 10/11, utilisez des stratégies de sécurité de point de terminaison Intune pour réduire la surface d’attaque afin de gérer ces paramètres pour vos appareils.

Créer une stratégie de sécurité de point de terminaison

Connectez-vous au portail Microsoft Defender en utilisant au moins un rôle Administrateur de la sécurité.

Sélectionnez Gestion de la configuration des points > de terminaison Stratégies > de sécurité des points de terminaison, puis Sélectionnez Créer une stratégie.

Sélectionnez une plateforme dans la liste déroulante.

Sélectionnez un modèle, puis sélectionnez Créer une stratégie.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres , développez chaque groupe de paramètres et configurez les paramètres que vous souhaitez gérer avec ce profil.

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil.

Sélectionnez Suivant.

Dans la page Vérifier + créer , lorsque vous avez terminé, sélectionnez Enregistrer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Remarque

Pour modifier les balises d’étendue, vous devez accéder au Centre d’administration Microsoft Intune.

Pour modifier une stratégie de sécurité de point de terminaison

Sélectionnez la nouvelle stratégie, puis modifier.

Sélectionnez Paramètres pour développer la liste des paramètres de configuration dans la stratégie. Vous ne pouvez pas modifier les paramètres à partir de cette vue, mais vous pouvez vérifier comment ils sont configurés.

Pour modifier la stratégie, sélectionnez Modifier pour chaque catégorie dans laquelle vous souhaitez apporter une modification :

- Informations de base

- Paramètres

- Affectations

Une fois que vous avez apporté des modifications, sélectionnez Enregistrer pour enregistrer vos modifications. Les modifications d’une catégorie doivent être enregistrées avant de pouvoir introduire des modifications dans d’autres catégories.

Vérifier les stratégies de sécurité des points de terminaison

Pour vérifier que vous avez correctement créé une stratégie, sélectionnez un nom de stratégie dans la liste des stratégies de sécurité de point de terminaison.

Remarque

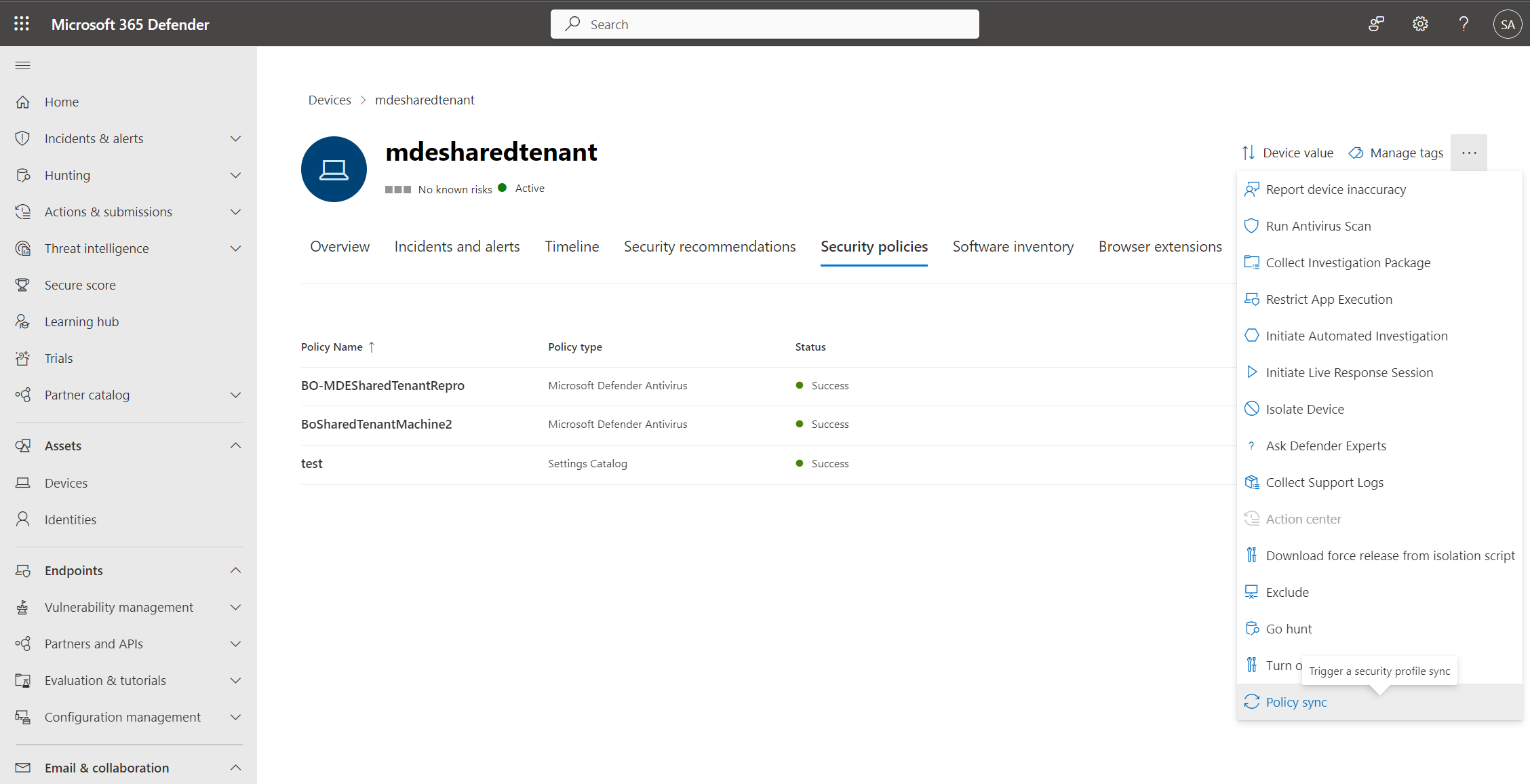

Jusqu’à 90 minutes peuvent être nécessaires pour qu’une stratégie atteigne un appareil. Pour accélérer le processus, pour les appareils gérés par Defender pour point de terminaison, vous pouvez sélectionner Synchronisation des stratégies dans le menu Actions afin qu’elle soit appliquée en environ 10 minutes.

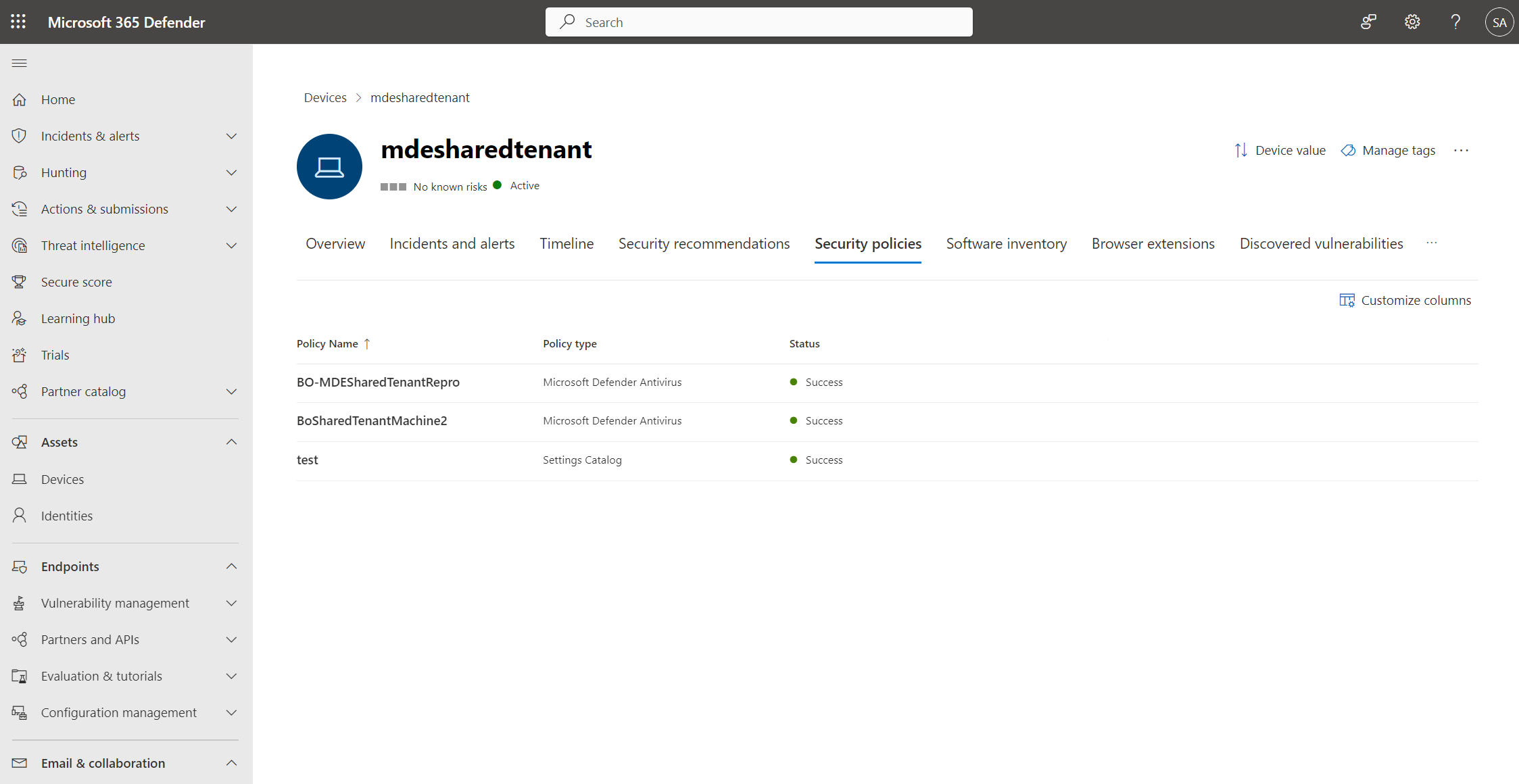

La page de stratégie affiche des détails qui résument l’état de la stratégie. Vous pouvez afficher l’état d’une stratégie, les appareils auxquels elle a été appliquée et les groupes affectés.

Pendant une investigation, vous pouvez également afficher l’onglet Stratégies de sécurité dans la page de l’appareil pour afficher la liste des stratégies appliquées à un appareil particulier. Pour plus d’informations, consultez Examen des appareils.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.