Vue d’ensemble de Microsoft Defender pour point de terminaison Plan 1

S’applique à

Microsoft Defender pour point de terminaison est une plateforme de sécurité de point de terminaison d’entreprise conçue pour aider les organisations comme la vôtre à prévenir, détecter, examiner et répondre aux menaces avancées. Nous sommes heureux d’annoncer que Defender pour point de terminaison est désormais disponible dans deux plans :

- Defender pour point de terminaison Plan 1, décrit dans cet article ; Et

- Defender pour point de terminaison Plan 2, en disponibilité générale, anciennement Appelé Defender pour point de terminaison.

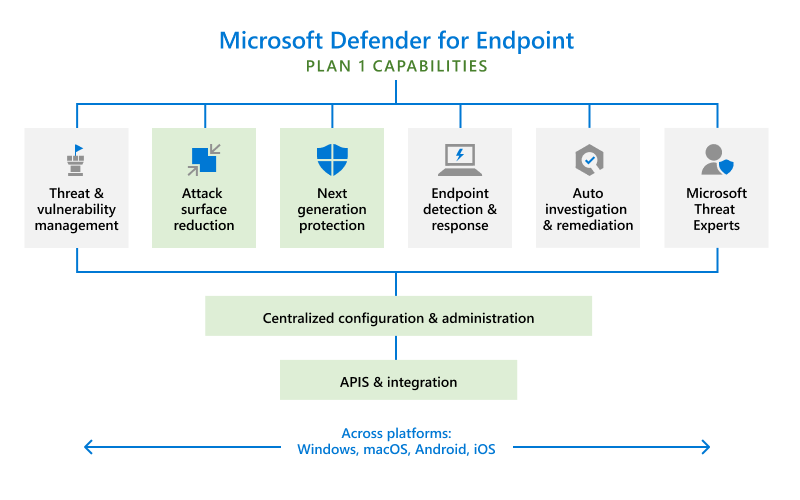

Les zones vertes de l’image suivante illustrent ce qui est inclus dans Defender pour point de terminaison Plan 1 :

Utilisez ce guide pour :

- Obtenir une vue d’ensemble de ce qui est inclus dans Defender pour point de terminaison Plan 1

- Découvrez comment configurer Defender pour point de terminaison Plan 1

- Commencez à utiliser le portail Microsoft Defender, où vous pouvez afficher les incidents et les alertes, gérer les appareils et utiliser des rapports sur les menaces détectées

- Obtenir une vue d’ensemble de la maintenance et des opérations

Fonctionnalités de Defender pour point de terminaison Plan 1

Defender pour point de terminaison Plan 1 inclut les fonctionnalités suivantes :

- Protection de nouvelle génération qui inclut une protection anti-programme malveillant et antivirus robuste et de pointe

- Actions de réponse manuelles, telles que l’envoi d’un fichier en quarantaine, que votre équipe de sécurité peut effectuer sur des appareils ou des fichiers lorsque des menaces sont détectées

- Fonctionnalités de réduction de la surface d’attaque qui renforcent les appareils, empêchent les attaques zero-day et offrent un contrôle granulaire sur l’accès et les comportements des points de terminaison

- Configuration et gestion centralisées avec le portail Microsoft Defender et intégration à Microsoft Intune

- Protection pour diverses plateformes, notamment les appareils Windows, macOS, iOS et Android

Les sections suivantes fournissent plus de détails sur ces fonctionnalités.

Protection de nouvelle génération

La protection de nouvelle génération inclut une protection antivirus et anti-programme malveillant robuste. Avec la protection nouvelle génération, vous bénéficiez des fonctionnalités suivantes :

- Protection antivirus basée sur le comportement, heuristique et en temps réel

- Protection fournie par le cloud, qui inclut la détection quasi instantanée et le blocage des menaces nouvelles et émergentes

- Protection dédiée et mises à jour du produit, y compris les mises à jour liées à Microsoft Defender Antivirus

Pour plus d’informations, consultez Vue d’ensemble de la protection nouvelle génération.

Actions de réponse manuelle

Les actions de réponse manuelle sont des actions que votre équipe de sécurité peut effectuer lorsque des menaces sont détectées sur des points de terminaison ou dans des fichiers. Defender pour point de terminaison inclut certaines actions de réponse manuelles qui peuvent être effectuées sur un appareil détecté comme potentiellement compromis ou dont le contenu est suspect. Vous pouvez également exécuter des actions de réponse sur des fichiers détectés comme des menaces. Le tableau suivant récapitule les actions de réponse manuelle disponibles dans Defender pour point de terminaison Plan 1.

| Fichier/appareil | Opération | Description |

|---|---|---|

| Appareil | Exécuter une analyse antivirus | Démarre une analyse antivirus. Si des menaces sont détectées sur l’appareil, ces menaces sont souvent traitées lors d’une analyse antivirus. |

| Appareil | Isoler l’appareil | Déconnecte un appareil du réseau de votre organization tout en conservant la connectivité à Defender pour point de terminaison. Cette action vous permet de surveiller l’appareil et d’effectuer d’autres actions si nécessaire. |

| Fichier | Ajouter un indicateur pour bloquer ou autoriser un fichier | Les indicateurs de blocage empêchent la lecture, l’écriture ou l’exécution des fichiers exécutables portables sur les appareils. Les indicateurs d’autorisation empêchent les fichiers d’être bloqués ou corrigés. |

Pour en savoir plus, reportez-vous aux articles suivants :

- Effectuer des actions de réponse sur les appareils

- Effectuer des actions de réponse sur les fichiers

Réduction de la surface d'attaque

Les surfaces d’attaque de votre organization sont toutes les endroits où vous êtes vulnérable aux cyberattaques. Avec Defender pour point de terminaison Plan 1, vous pouvez réduire vos surfaces d’attaque en protégeant les appareils et les applications que votre organization utilise. Les fonctionnalités de réduction de la surface d’attaque incluses dans Defender pour point de terminaison Plan 1 sont décrites dans les sections suivantes.

- Règles de réduction de la surface d’attaque

- Atténuation des ransomwares

- Contrôle des appareils

- Protection web

- Protection du réseau

- Pare-feu réseau

- Contrôle d’application

Pour en savoir plus sur les fonctionnalités de réduction de la surface d’attaque dans Defender pour point de terminaison, consultez Vue d’ensemble de la réduction de la surface d’attaque.

Règles de réduction des surfaces d'attaque

Les règles de réduction de la surface d’attaque ciblent certains comportements logiciels considérés comme risqués. Ces comportements sont notamment les suivants :

- Lancement de fichiers exécutables et de scripts qui tentent de télécharger ou d’exécuter d’autres fichiers

- Exécution de scripts masqués ou suspects

- Lancement de comportements que les applications n’initient généralement pas pendant le travail normal

Les applications métier légitimes peuvent présenter de tels comportements logiciels ; Toutefois, ces comportements sont souvent considérés comme risqués, car ils sont couramment utilisés par des attaquants par le biais de programmes malveillants. Les règles de réduction de la surface d’attaque peuvent limiter les comportements à risque et vous aider à protéger vos organization.

Pour plus d’informations, consultez Utiliser des règles de réduction de la surface d’attaque pour empêcher l’infection de programmes malveillants.

Atténuation des ransomwares

Avec l’accès contrôlé aux dossiers, vous bénéficiez d’une atténuation des rançongiciels. L’accès contrôlé aux dossiers permet uniquement aux applications approuvées d’accéder aux dossiers protégés sur vos points de terminaison. Les applications sont ajoutées à la liste des applications approuvées en fonction de leur prévalence et de leur réputation. Votre équipe des opérations de sécurité peut également ajouter ou supprimer des applications de la liste des applications approuvées.

Pour plus d’informations, consultez Protéger les dossiers importants avec un accès contrôlé aux dossiers.

Contrôle des appareils

Parfois, les menaces sur les appareils de votre organization se présentent sous la forme de fichiers sur des lecteurs amovibles, tels que des lecteurs USB. Defender pour point de terminaison inclut des fonctionnalités permettant d’empêcher les menaces de périphériques non autorisés de compromettre vos appareils. Vous pouvez configurer Defender pour point de terminaison pour bloquer ou autoriser les appareils et fichiers amovibles sur les appareils amovibles.

Pour plus d’informations, consultez Contrôler les périphériques USB et les supports amovibles.

Protection Web

Avec la protection web, vous pouvez protéger les appareils de votre organization contre les menaces web et le contenu indésirable. La protection web inclut la protection contre les menaces web et le filtrage du contenu web.

- La protection contre les menaces web empêche l’accès aux sites de hameçonnage, aux vecteurs de programmes malveillants, aux sites d’exploitation, aux sites non approuvés ou de mauvaise réputation et aux sites que vous bloquez explicitement.

- Le filtrage de contenu web empêche l’accès à certains sites en fonction de leur catégorie. Les catégories peuvent inclure du contenu pour adultes, des sites de loisirs, des sites de responsabilité juridique, etc.

Pour en savoir plus, consultez Protection web.

Protection réseau

Avec la protection réseau, vous pouvez empêcher votre organization d’accéder à des domaines dangereux susceptibles d’héberger des escroqueries par hameçonnage, des attaques et d’autres contenus malveillants sur Internet.

Pour plus d’informations, consultez Protéger votre réseau.

Pare-feu réseau

Avec la protection du pare-feu réseau, vous pouvez définir des règles qui déterminent le trafic réseau autorisé à circuler vers ou depuis les appareils de votre organization. Avec votre pare-feu réseau et la sécurité avancée que vous obtenez avec Defender pour point de terminaison, vous pouvez :

- Réduire le risque de menaces de sécurité réseau

- Protéger les données sensibles et la propriété intellectuelle

- Étendre votre investissement en matière de sécurité

Pour en savoir plus, consultez Windows Defender Pare-feu avec sécurité avancée.

Contrôle d’application

Le contrôle d’application protège vos points de terminaison Windows en exécutant uniquement des applications approuvées et du code dans le noyau système (noyau). Votre équipe de sécurité peut définir des règles de contrôle d’application qui prennent en compte les attributs d’une application, tels que ses certificats de signature de code, sa réputation, son processus de lancement, etc. Le contrôle d’application est disponible dans Windows 10 ou une version ultérieure.

Pour plus d’informations, consultez Contrôle d’application pour Windows.

Gestion centralisée

Defender pour point de terminaison Plan 1 inclut le portail Microsoft Defender, qui permet à votre équipe de sécurité d’afficher les informations actuelles sur les menaces détectées, de prendre les mesures appropriées pour atténuer les menaces et de gérer de manière centralisée les paramètres de protection contre les menaces de votre organization.

Pour en savoir plus, consultez Microsoft Defender vue d’ensemble du portail.

Contrôle d'accès basé sur les rôles

À l’aide du contrôle d’accès en fonction du rôle (RBAC), votre administrateur de sécurité peut créer des rôles et des groupes pour accorder l’accès approprié au portail Microsoft Defender (https://security.microsoft.com). Avec RBAC, vous disposez d’un contrôle précis sur les personnes autorisées à accéder à Defender pour le cloud, ainsi que sur ce qu’elles peuvent voir et faire.

Pour plus d’informations, consultez Gérer l’accès au portail à l’aide du contrôle d’accès en fonction du rôle.

Reporting

Le portail Microsoft Defender (https://security.microsoft.com) permet d’accéder facilement aux informations sur les menaces détectées et les actions à prendre pour y faire face.

- La page d’accueil comprend des cartes pour montrer en un coup d’œil quels utilisateurs ou appareils sont à risque, combien de menaces ont été détectées et quelles alertes/incidents ont été créés.

- La section Incidents & alertes répertorie tous les incidents créés à la suite d’alertes déclenchées. Les alertes et les incidents sont générés à mesure que des menaces sont détectées sur les appareils.

- Le Centre de notifications répertorie les actions de correction qui ont été effectuées. Par exemple, si un fichier est envoyé en quarantaine ou qu’une URL est bloquée, chaque action est répertoriée dans le Centre de notifications sous l’onglet Historique .

- La section Rapports inclut des rapports qui indiquent les menaces détectées et leurs status.

Pour plus d’informations, consultez Prise en main de Microsoft Defender pour point de terminaison Plan 1.

API

Avec les API Defender pour point de terminaison, vous pouvez automatiser les workflows et les intégrer aux solutions personnalisées de votre organization.

Pour plus d’informations, consultez API Defender pour point de terminaison.

Prise en charge multiplateforme

La plupart des organisations utilisent différents appareils et systèmes d’exploitation. Defender pour point de terminaison Plan 1 prend en charge les systèmes d’exploitation suivants :

- Windows 10 et 11

- Windows 7 (ESU obligatoire) Professionnel ou Entreprise

- éducation Windows 8.1 Professionnel, Entreprise et Professionnel

- macOS (les trois versions les plus récentes sont prises en charge)

- iOS

- Système d’exploitation Android

Les serveurs nécessitent une licence supplémentaire, par exemple :

- Microsoft Defender pour serveurs Plan 1 ou Plan 2 (recommandé pour les clients d’entreprise) dans le cadre de l’offre Defender pour le cloud. Pour en savoir plus. Consultez Vue d’ensemble des Microsoft Defender pour les serveurs.

- Microsoft Defender pour point de terminaison pour les serveurs (recommandé pour les clients d’entreprise). Pour plus d’informations, consultez Intégration de Defender pour point de terminaison à Windows Server.

- Microsoft Defender for Business pour les serveurs (pour les petites et moyennes entreprises qui ont Microsoft Defender pour entreprises). Pour plus d’informations, consultez Comment obtenir Microsoft Defender for Business pour les serveurs.

Consultez licences Microsoft et conditions du produit.

Prochaines étapes

- Installer et configurer Defender pour Endpoint Plan 1

- Prise en main de Defender pour point de terminaison Plan 1

- Gérer Defender pour point de terminaison Plan 1

- En savoir plus sur les exclusions pour Microsoft Defender pour point de terminaison et antivirus Microsoft Defender

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.