Analytique de menaces dans Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

L’analytique des menaces est notre solution de renseignement sur les menaces intégrée au produit de la part d’experts en sécurité Microsoft. Il est conçu pour aider les équipes de sécurité à être aussi efficaces que possible face aux menaces émergentes, telles que :

- Les acteurs actifs contre les menaces et leurs campagnes

- Techniques d’attaque populaires et nouvelles

- Vulnérabilités critiques

- Surface d'attaque courantes

- Programmes malveillants répandus

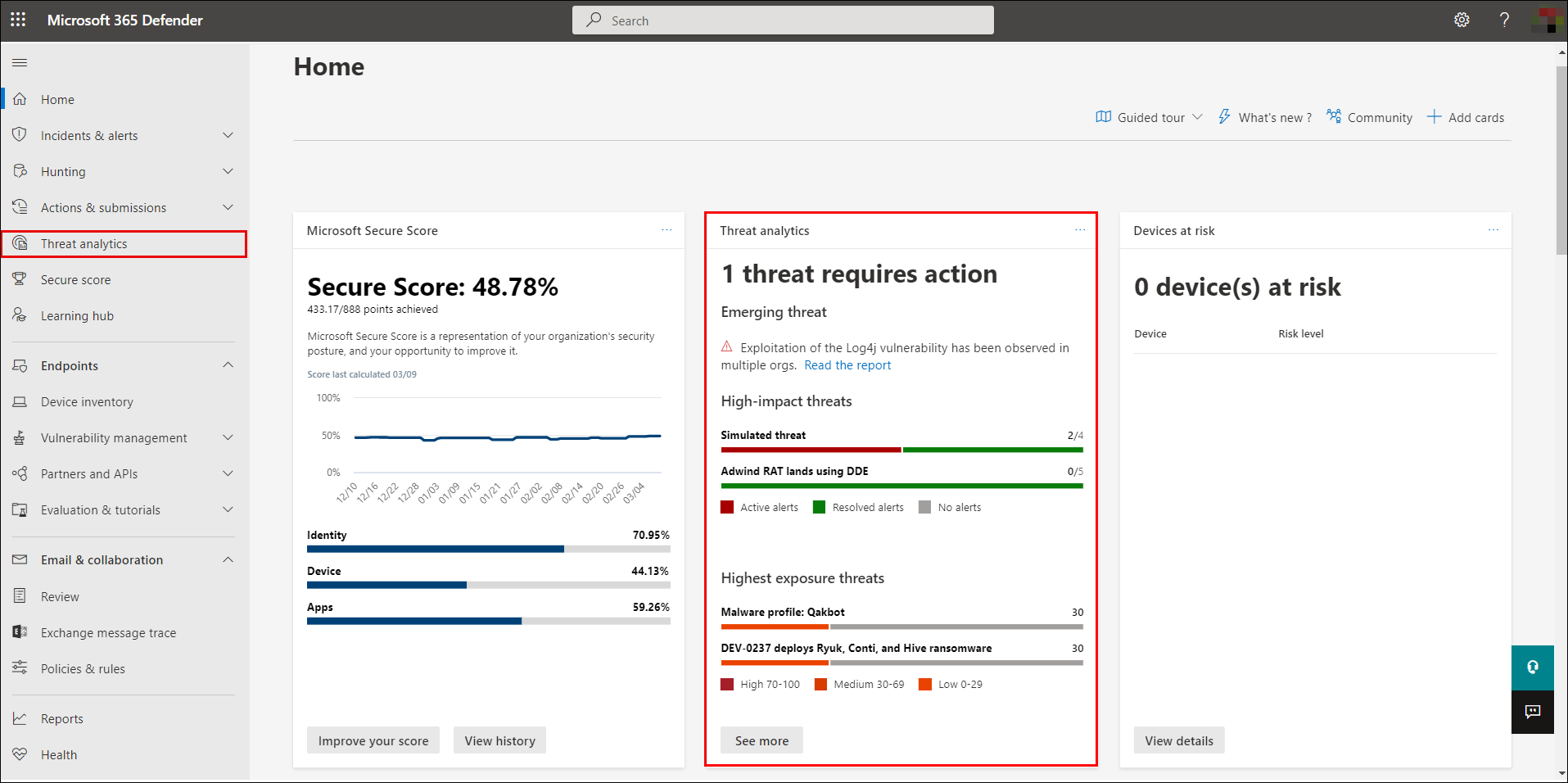

Vous pouvez accéder aux analytique de menaces en haut à gauche de la barre de navigation du portail Microsoft Defender ou à partir d’une carte de tableau de bord dédiée qui présente les principales menaces pour votre organisation, à la fois en termes d’impact connu et d’exposition.

Obtenir une visibilité sur les campagnes actives ou en cours et savoir ce qu’il faut faire par le biais de l’analyse des menaces peut aider votre équipe chargée des opérations de sécurité à prendre des décisions éclairées.

Avec des adversaires plus sophistiqués et de nouvelles menaces qui apparaissent fréquemment et de manière répandue, il est essentiel de pouvoir rapidement :

- Identifier les menaces émergentes et y réagir

- Découvrez si vous êtes actuellement attaqué

- Évaluer l’impact de la menace sur vos ressources

- Passer en revue votre résilience face aux menaces ou votre exposition aux menaces

- Identifier les mesures d’atténuation, de récupération ou de prévention que vous pouvez prendre pour arrêter ou contenir les menaces

Chaque rapport fournit une analyse d’une menace suivie et des conseils complets sur la façon de se défendre contre cette menace. Il incorpore également les données de votre réseau, indiquant si la menace est active et si vous avez mis en place des protections applicables.

Rôles et des autorisations requis

Le tableau suivant décrit les rôles et les autorisations nécessaires pour accéder à Threat Analytique. Les rôles définis dans le tableau font référence à des rôles personnalisés dans des portails individuels et ne sont pas connectés aux rôles globaux dans l’ID Microsoft Entra, même s’ils portent un nom similaire.

| L’un des rôles suivants est requis pour Microsoft Defender XDR | L’un des rôles suivants est requis pour Microsoft Defender pour point de terminaison | L’un des rôles suivants est requis pour Microsoft Defender pour Office 365 | L’un des rôles suivants est requis pour Microsoft Defender for Cloud Apps et Microsoft Defender for Identity | L’un des rôles suivants est requis pour Microsoft Defender pour le cloud |

|---|---|---|---|---|

| Analyses de menaces | Données d’alertes et d’incidents :

|

Données d’alertes et d’incidents :

|

|

|

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Vous aurez une visibilité sur tous les rapports de analytique de menaces, même si vous n’avez qu’un seul des produits et ses rôles correspondants décrits dans le tableau précédent. Toutefois, vous devez disposer de chaque produit et de chaque rôle pour voir les incidents, les ressources, l’exposition et les actions recommandées spécifiques de ce produit associés à la menace.

En savoir plus :

- Rôles personnalisés dans le contrôle d’accès en fonction du rôle pour Microsoft Defender XDR

- Contrôle d’accès en fonction du rôle (RBAC) microsoft Defender XDR unifié

Afficher le tableau de bord Analyse des menaces

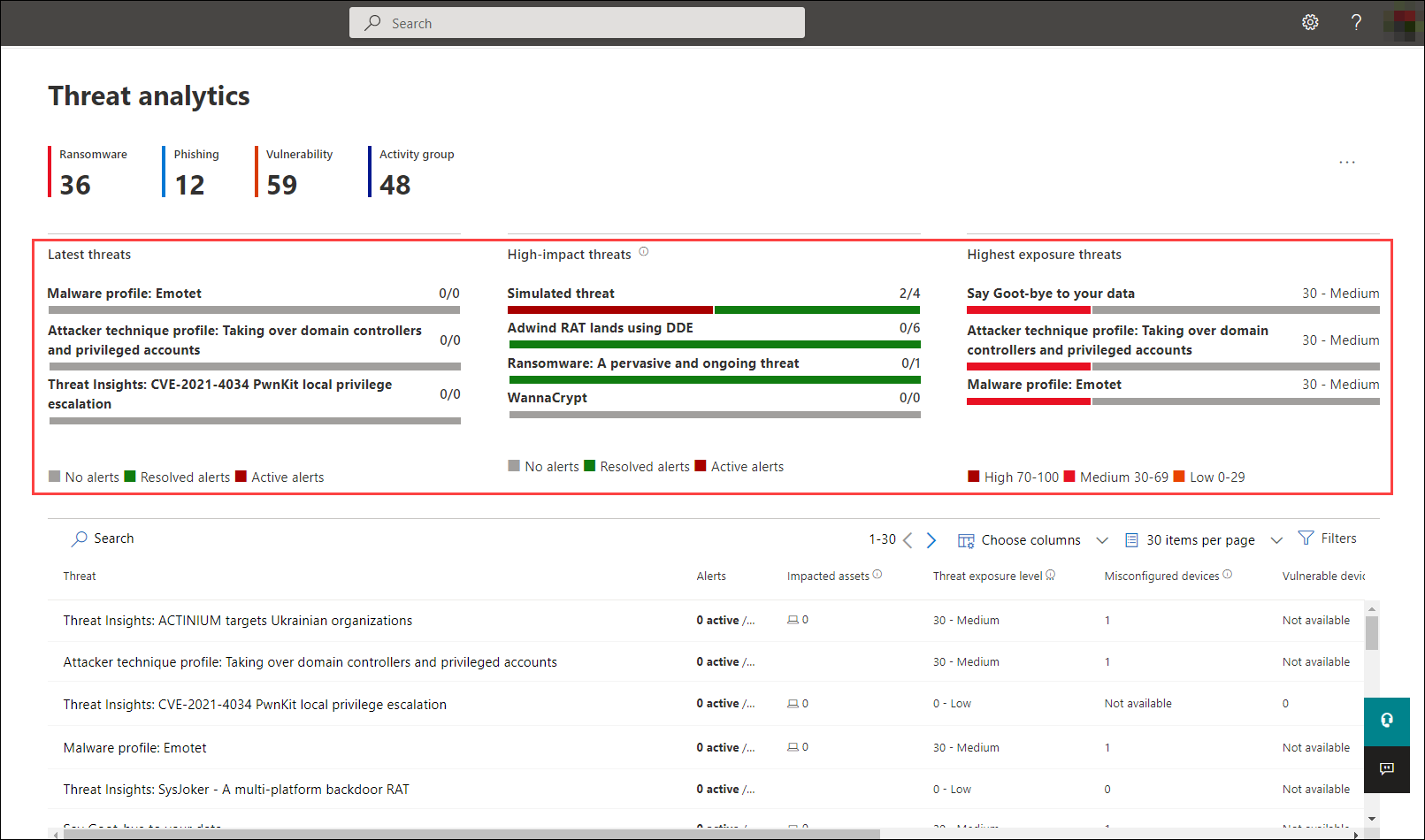

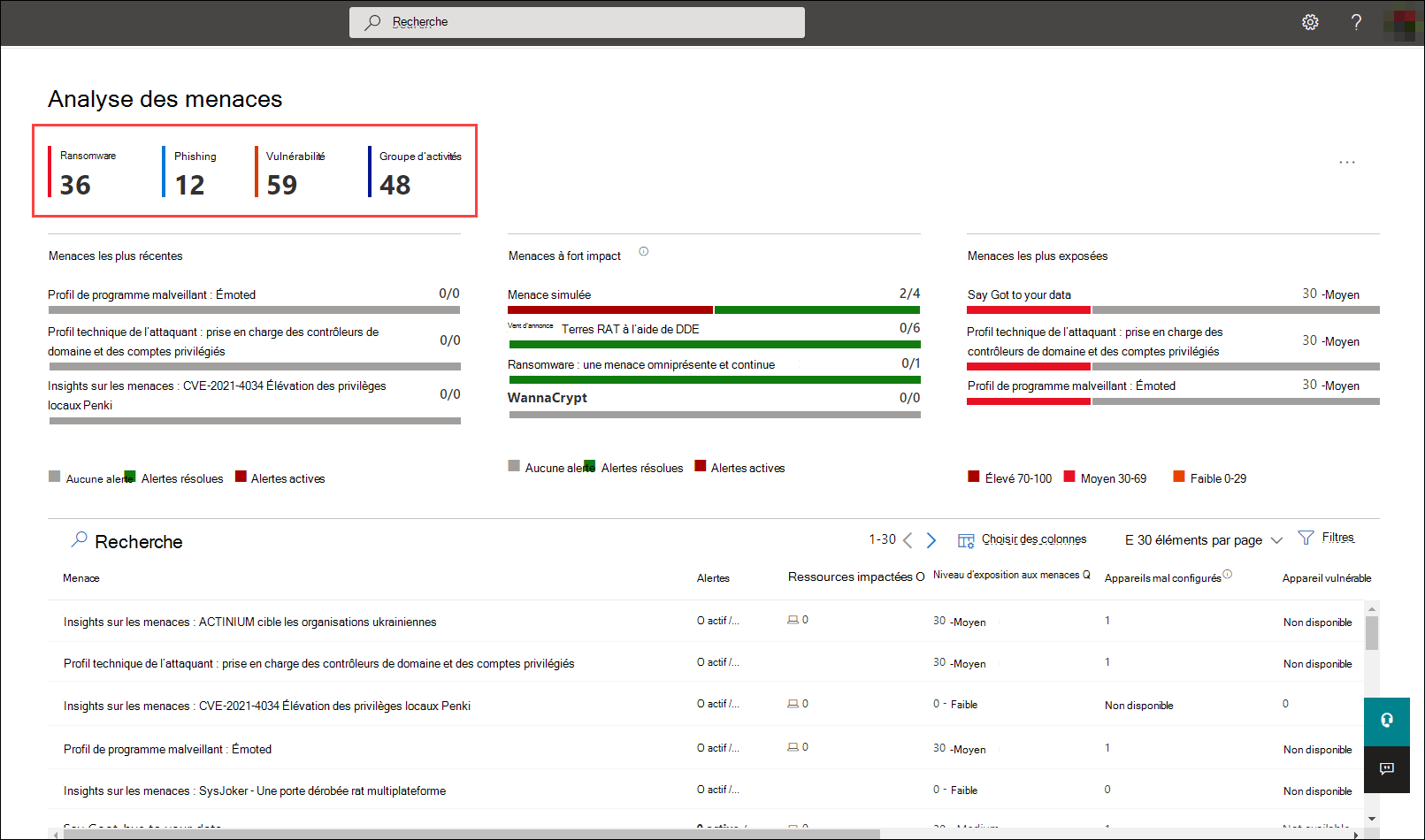

Le tableau de bord analytique des menaces (security.microsoft.com/threatanalytics3) met en évidence les rapports les plus pertinents pour votre organisation. Il récapitule les menaces dans les sections suivantes :

- Dernières menaces : répertorie les rapports de menaces les plus récemment publiés ou mis à jour, ainsi que le nombre d’alertes actives et résolues.

- Menaces à fort impact : répertorie les menaces qui ont l’impact le plus élevé sur votre organisation. Cette section répertorie d’abord les menaces avec le plus grand nombre d’alertes actives et résolues.

- Menaces les plus exposées : répertorie les menaces auxquelles votre organisation est la plus exposée. Votre niveau d’exposition à une menace est calculé à l’aide de deux informations : la gravité des vulnérabilités associées à la menace et le nombre d’appareils de votre organisation qui pourraient être exploités par ces vulnérabilités.

Sélectionnez une menace dans le tableau de bord pour afficher le rapport de cette menace. Vous pouvez également sélectionner le champ Rechercher pour ajouter un mot clé lié au rapport de analytique de menace que vous souhaitez lire.

Afficher les rapports par catégorie

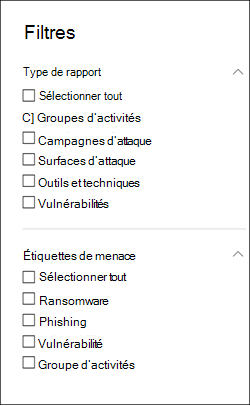

Vous pouvez filtrer la liste des rapports sur les menaces et afficher les rapports les plus pertinents en fonction d’un type de menace spécifique ou par type de rapport.

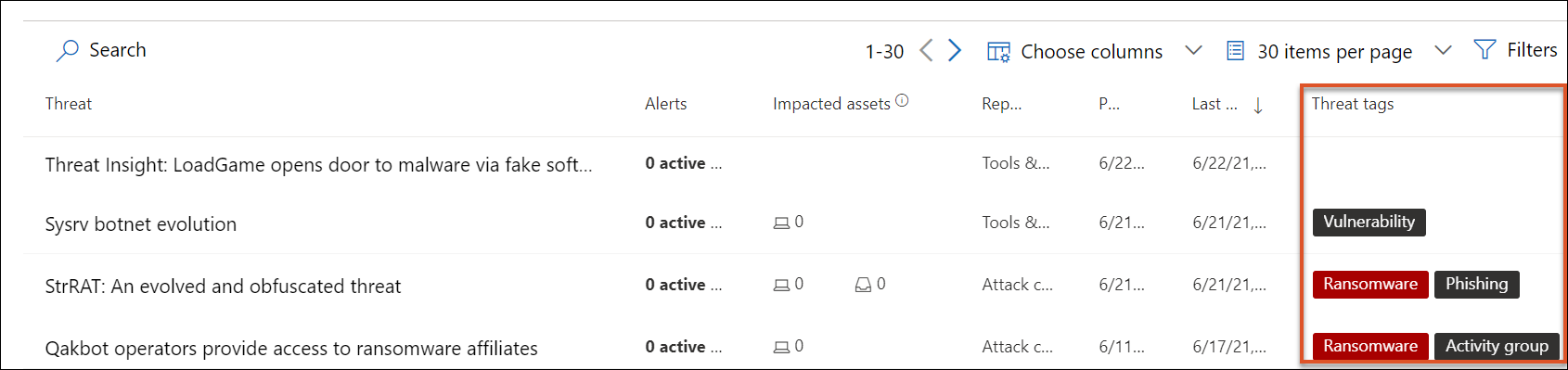

- Étiquettes de menace : vous aident à afficher les rapports les plus pertinents en fonction d’une catégorie de menace spécifique. Par exemple, la balise Ransomware inclut tous les rapports liés aux rançongiciels.

- Types de rapports : vous aide à afficher les rapports les plus pertinents en fonction d’un type de rapport spécifique. Par exemple, la balise Outils & techniques inclut tous les rapports qui couvrent les outils et techniques.

Les différentes étiquettes ont des filtres équivalents qui vous aident à examiner efficacement la liste des rapports sur les menaces et à filtrer l’affichage en fonction d’une balise de menace ou d’un type de rapport spécifique. Par exemple, pour afficher tous les rapports de menace liés à la catégorie de ransomware ou les rapports sur les menaces qui impliquent des vulnérabilités.

L’équipe Microsoft Threat Intelligence ajoute des étiquettes de menace à chaque rapport de menace. Les balises de menace suivantes sont actuellement disponibles :

- Rançongiciel

- Extorsion

- Hameçonnage

- Mains sur le clavier

- Groupe d’activités

- Vulnérabilité

- Campagne d’attaque

- Outil ou technique

Les balises de menace sont présentées en haut de la page Analyse des menaces. Il existe des compteurs pour le nombre de rapports disponibles sous chaque balise.

Pour définir les types de rapports que vous souhaitez dans la liste, sélectionnez Filtres, choisissez dans la liste, puis sélectionnez Appliquer.

Si vous définissez plusieurs filtres, la liste des rapports analytique des menaces peut également être triée par étiquette de menace en sélectionnant la colonne Étiquettes de menace :

Afficher un rapport d’analyse des menaces

Chaque rapport de analytique de menaces fournit des informations dans plusieurs sections :

- Vue d’ensemble

- Rapport d’analystes

- Incidents liés

- Ressources affectées

- Exposition des points de terminaison

- Actions recommandées

Vue d’ensemble : Comprendre rapidement la menace, évaluer son impact et passer en revue les défenses

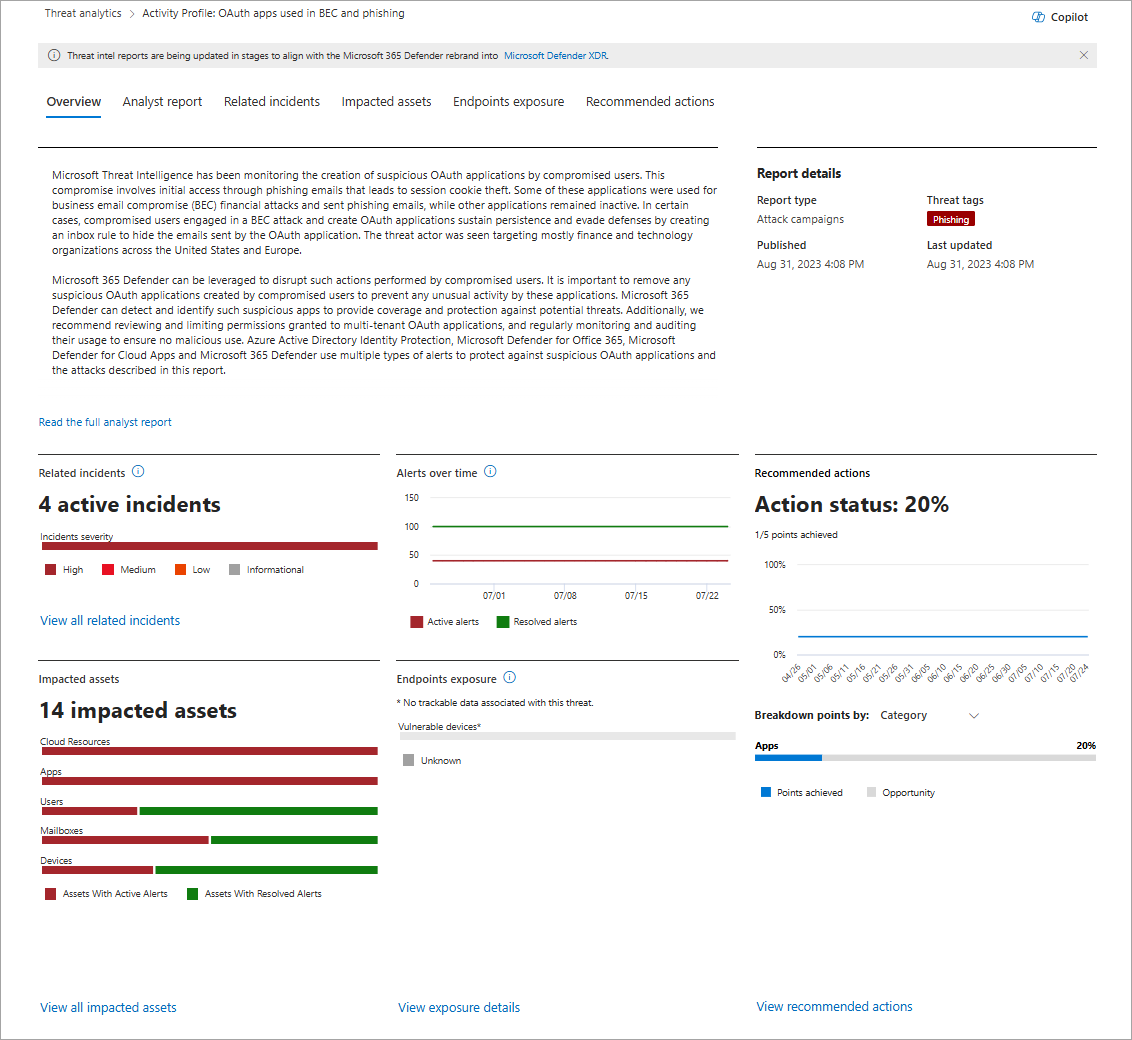

La section Vue d’ensemble fournit un aperçu du rapport d’analyste détaillé. Il fournit également des graphiques qui mettent en évidence l’impact de la menace sur votre organisation et votre exposition via des appareils mal configurés et non corrigés.

Évaluer l’impact sur votre organisation

Chaque rapport inclut des graphiques conçus pour fournir des informations sur l’impact organisationnel d’une menace :

-

Incidents associés : fournit une vue d’ensemble de l’impact de la menace suivie sur votre organisation avec les données suivantes :

- Nombre d’alertes actives et nombre d’incidents actifs auxquels elles sont associées

- Gravité des incidents actifs

- Alertes au fil du temps : indique le nombre d’alertes actives et résolues associées au fil du temps. Le nombre d’alertes résolues indique la rapidité avec laquelle votre organisation répond aux alertes associées à une menace. Dans l’idéal, le graphique doit afficher les alertes résolues dans un délai de quelques jours.

- Ressources affectées : indique le nombre de ressources distinctes qui ont actuellement au moins une alerte active associée à la menace suivie. Des alertes sont déclenchées pour les boîtes aux lettres qui ont reçu des e-mails de menace. Passez en revue les stratégies au niveau de l’organisation et de l’utilisateur pour les remplacements qui provoquent la remise d’e-mails de menace.

Passer en revue la résilience et la posture de sécurité

Chaque rapport inclut des graphiques qui fournissent une vue d’ensemble de la résilience de votre organisation face à une menace donnée :

- Actions recommandées : indique le pourcentage d’état de l’action ou le nombre de points que vous avez obtenus pour améliorer votre posture de sécurité. Effectuez les actions recommandées pour aider à résoudre la menace. Vous pouvez afficher la répartition des points par catégorie ou état.

- Exposition des points de terminaison : indique le nombre d’appareils vulnérables. Appliquez des mises à jour de sécurité ou des correctifs pour résoudre les vulnérabilités exploitées par la menace.

Rapport d’analyste : Obtenir des informations d’experts auprès des chercheurs en sécurité Microsoft

Dans la section Rapport d’analyste , lisez la rédaction détaillée de l’expert. La plupart des rapports fournissent des descriptions détaillées des chaînes d’attaque, y compris les tactiques et techniques mappées à l’infrastructure MITRE ATT&CK, des listes exhaustives de recommandations et des conseils puissants pour la chasse aux menaces .

En savoir plus sur le rapport d’analyste

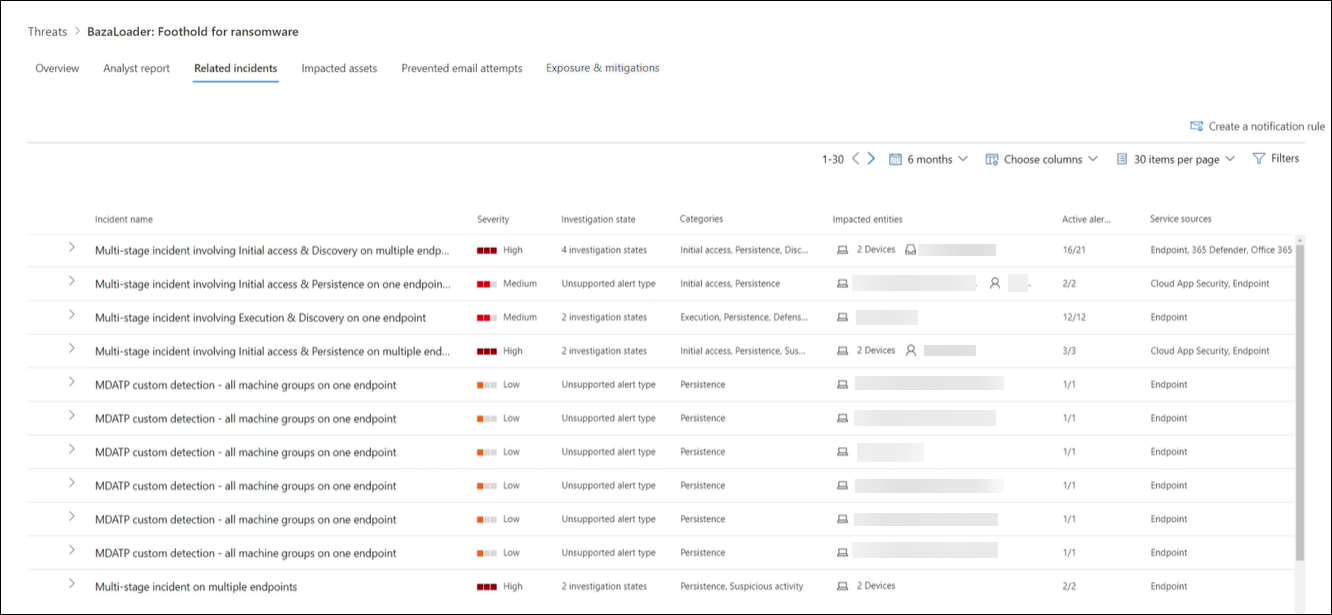

Incidents associés : afficher et gérer les incidents associés

L’onglet incidents liés fournit la liste de tous les incidents liés à la menace suivie. Vous pouvez attribuer des incidents ou gérer les alertes liées à chaque incident.

Remarque

Les incidents et les alertes associés à la menace proviennent de Defender pour point de terminaison, Defender pour Identity, Defender pour Office 365, Defender pour cloud Apps et Defender pour le cloud.

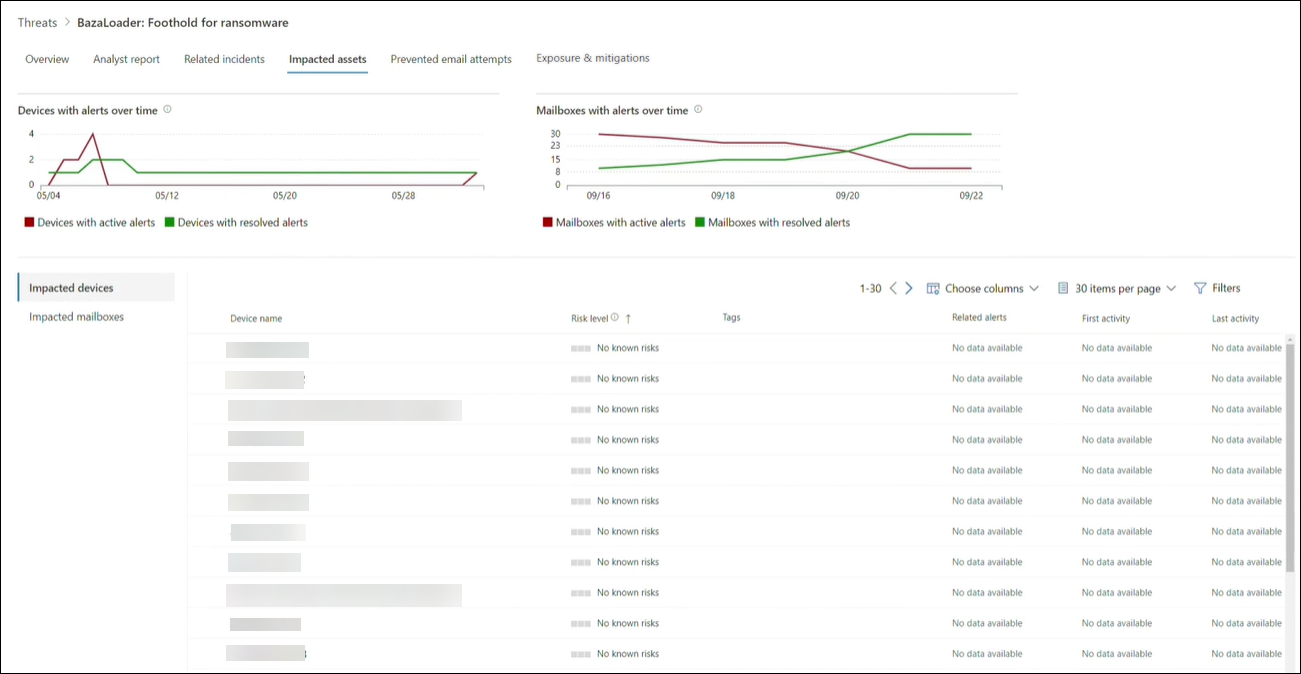

Ressources impactées : obtenir la liste des appareils, utilisateurs, boîtes aux lettres, applications et ressources cloud impactés

L’onglet Ressources impactées affiche les ressources affectées par la menace au fil du temps. Il affiche :

- Ressources affectées par les alertes actives

- Ressources affectées par les alertes résolues

- Toutes les ressources, ou le nombre total de ressources affectées par les alertes actives et résolues

Les ressources sont divisées en catégories suivantes :

- Appareils

- Utilisateurs

- Boîtes aux lettres

- Applications

- Ressources cloud

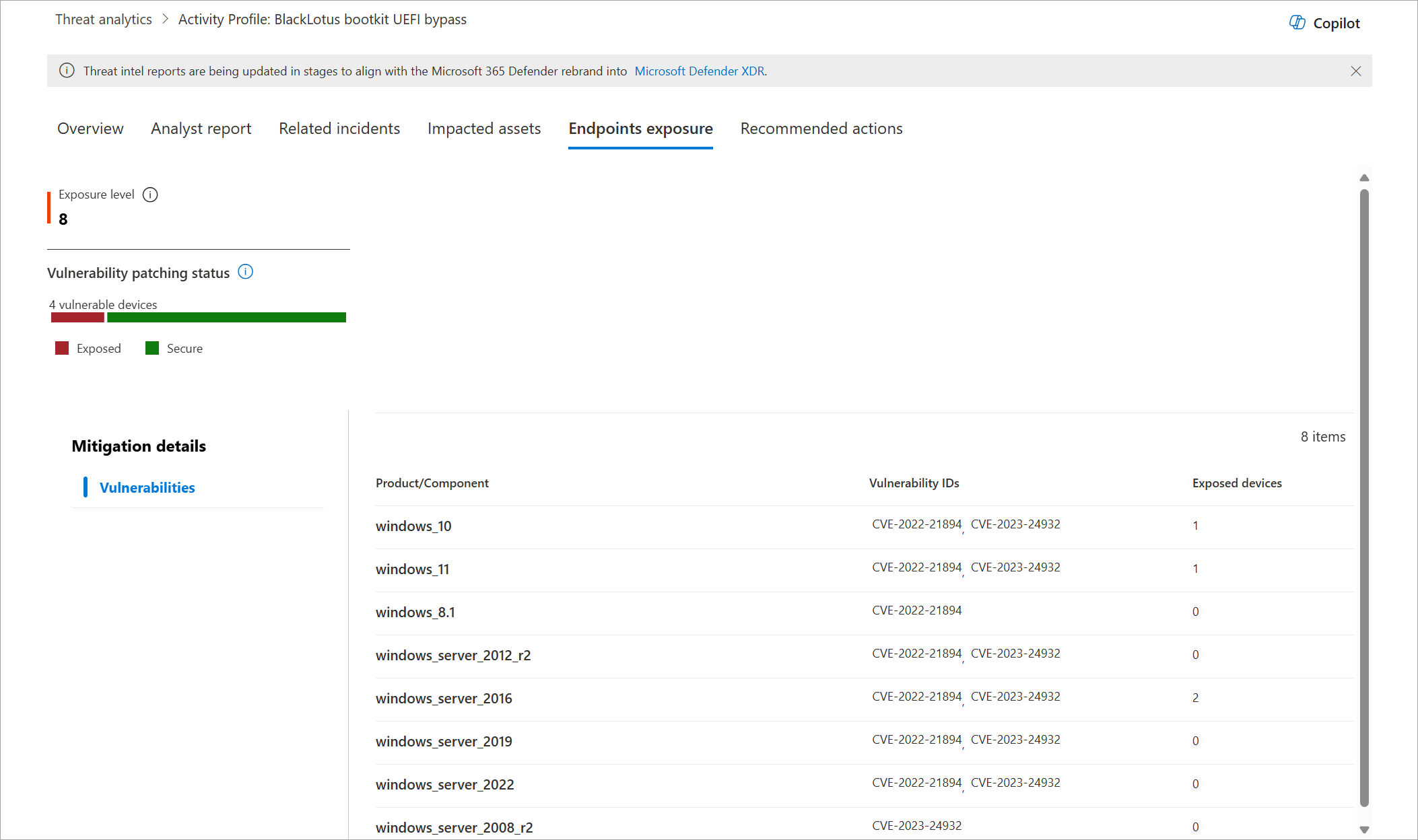

Exposition des points de terminaison : connaître l’état de déploiement des mises à jour de sécurité

La section Exposition aux points de terminaison fournit le niveau d’exposition de votre organisation à la menace, qui est calculé en fonction de la gravité des vulnérabilités et des erreurs de configuration exploitées par ladite menace, ainsi que du nombre d’appareils présentant ces faiblesses.

Cette section fournit également l’état de déploiement des mises à jour de sécurité logicielles prises en charge pour les vulnérabilités détectées sur les appareils intégrés. Il incorpore les données de Microsoft Defender Vulnerability Management, qui fournit également des informations détaillées à partir de divers liens dans le rapport.

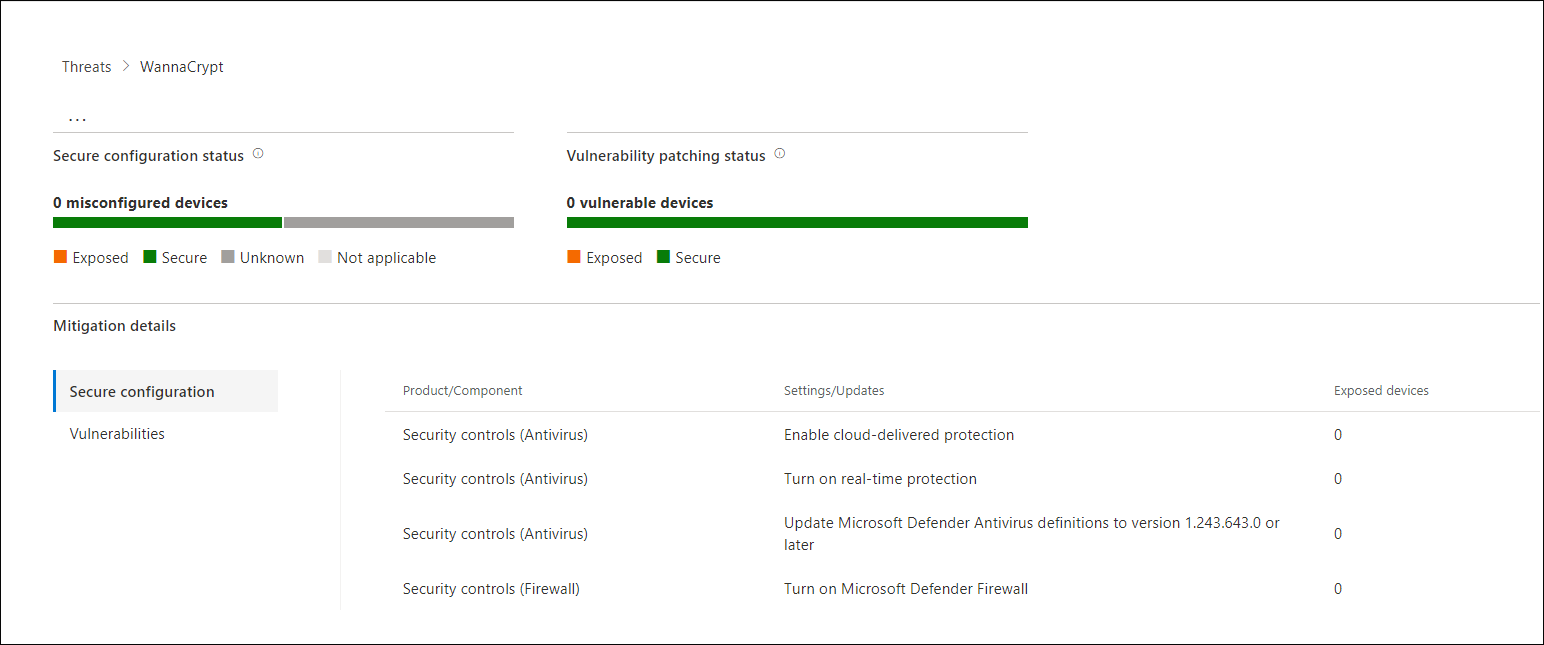

Actions recommandées : passez en revue la liste des atténuations et l’état de vos appareils

Sous l’onglet Actions recommandées , passez en revue la liste des recommandations actionnables spécifiques qui peuvent vous aider à augmenter la résilience de votre organisation face à la menace. La liste des atténuations suivies inclut les configurations de sécurité prises en charge, telles que :

- Protection fournie par le cloud

- Protection d’application potentiellement indésirable (PUA)

- Protection en temps réel

Configurer des notifications par e-mail pour les mises à jour de rapports

Vous pouvez configurer des notifications par e-mail qui vous enverront des mises à jour sur les rapports de analytique de menaces. Pour créer des notifications par e-mail, suivez les étapes décrites dans Obtenir des notifications par e-mail pour les mises à jour analytique menaces dans Microsoft Defender XDR.

Autres détails et limitations du rapport

Lorsque vous examinez la menace analytique données, n’oubliez pas les facteurs suivants :

- La liste de contrôle de l’onglet Actions recommandées affiche uniquement les recommandations suivies dans le degré de sécurisation Microsoft. Consultez l’onglet Rapport d’analyste pour obtenir d’autres actions recommandées qui ne font pas l’objet d’un suivi dans le degré de sécurisation.

- Les actions recommandées ne garantissent pas une résilience complète et reflètent uniquement les meilleures actions possibles nécessaires pour l’améliorer.

- Les statistiques relatives aux antivirus sont basées sur les paramètres de l’antivirus Microsoft Defender.

Voir aussi

- Rechercher de manière proactive les menaces avec la chasse avancée

- Comprendre la section rapport d’analyste

- Évaluer et résoudre les faiblesses et les expositions en matière de sécurité

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.