Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender XDR

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Chaque rapport d’analyse des menaces comprend des sections dynamiques et une section écrite complète appelée rapport d’analyste. Pour accéder à cette section, ouvrez le rapport sur la menace suivie et sélectionnez l’onglet Rapport d’analyste .

Section rapport d’analyste d’un rapport d’analyse des menaces

Connaître les différents types de rapports d’analyste

Un rapport d’analyse des menaces peut être classé sous l’un des types de rapports suivants :

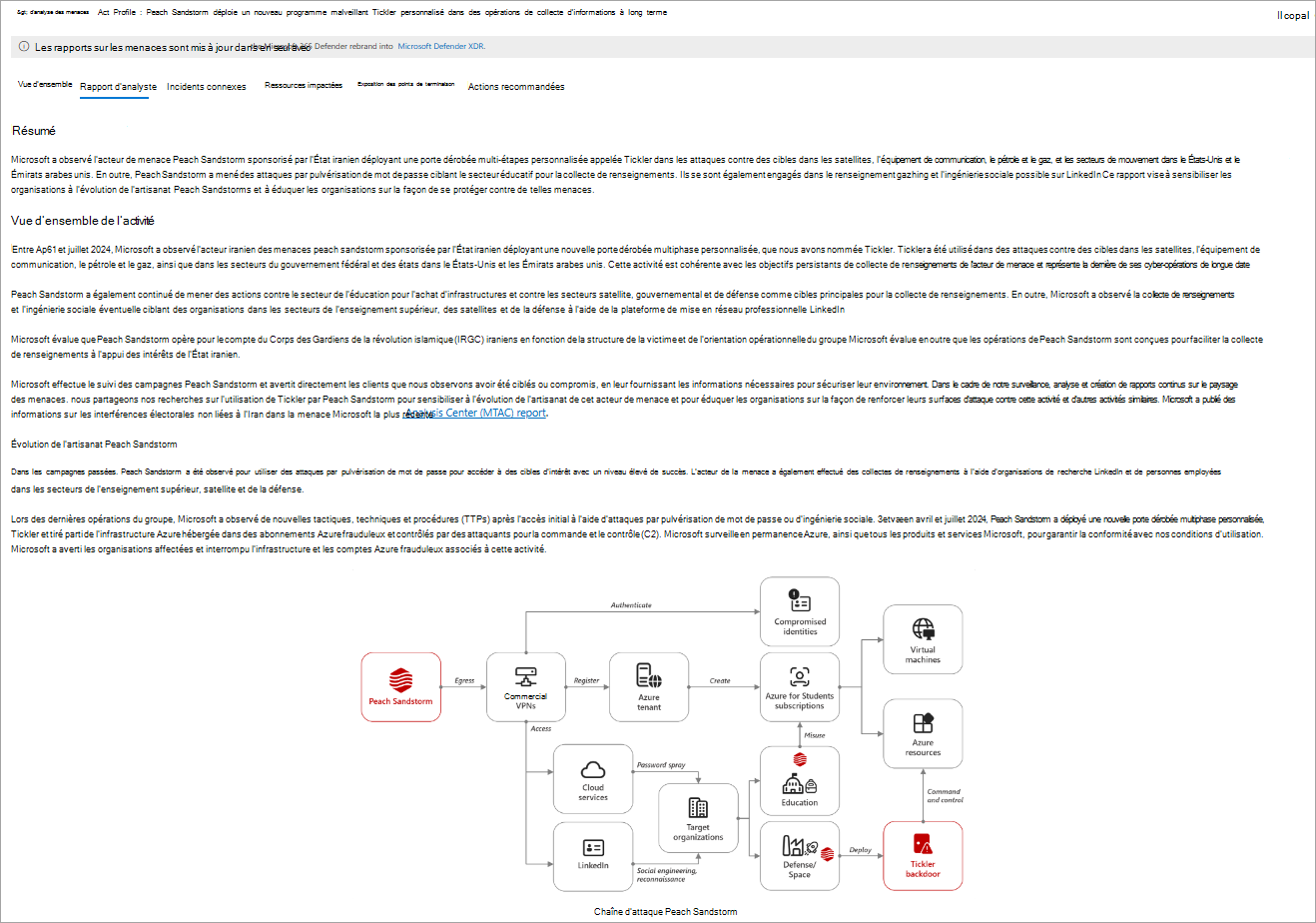

- Profil d’activité : fournit des informations sur une campagne d’attaque spécifique qui est souvent associée à un acteur de menace. Ce rapport explique comment une attaque s’est produite, pourquoi devez-vous vous en soucier et comment Microsoft protège ses clients contre elle. Un profil d’activité peut également inclure des détails tels que chronologie d’événements, les chaînes d’attaque, les comportements et les méthodologies.

- Profil d’acteur : fournit des informations sur un acteur de menace suivi par Microsoft spécifique derrière des cyberattaques notables. Ce rapport traite des motivations de l’acteur, des cibles sectorielles et/ou géographiques, ainsi que de ses tactiques, techniques et procédures (TTPs). Un profil d’acteur peut également inclure des informations sur l’infrastructure d’attaque de l’acteur, les programmes malveillants (personnalisés ou open source) et les attaques qu’il a utilisées, ainsi que des événements ou des campagnes notables dont il faisait partie.

- Profil technique : fournit des informations sur une technique spécifique utilisée par les acteurs des menaces( par exemple, l’utilisation malveillante de PowerShell ou la collecte d’informations d’identification dans la compromission des e-mails professionnels (BEC) et la façon dont Microsoft protège ses clients en détectant l’activité associée à la technique.

- Vue d’ensemble des menaces : résume plusieurs rapports de profil dans une narration qui brosse une image plus large d’une menace qui utilise ou est liée à ces rapports. Par exemple, les acteurs de menace utilisent différentes techniques pour voler des informations d’identification locales, et une vue d’ensemble des menaces sur le vol d’informations d’identification locales peut être liée à des profils techniques sur les attaques par force brute, les attaques Kerberos ou les programmes malveillants de vol d’informations. Microsoft Threat Intelligence utilise ses capteurs sur les principales menaces affectant les environnements clients pour évaluer quelle menace peut mériter ce type de rapport.

- Profil de l’outil : fournit des informations sur un outil personnalisé ou open source spécifique qui est souvent associé à un acteur de menace. Ce rapport décrit les fonctionnalités de l’outil, les objectifs que l’acteur de menace qui l’utilise peut tenter d’atteindre et la façon dont Microsoft protège ses clients en détectant l’activité qui lui est associée.

- Profil de vulnérabilité : fournit des informations sur un ID CVE (Common Vulnerabilities and Exposures) spécifique ou un groupe de CVE similaires affectant un produit. Un profil de vulnérabilité traite généralement des vulnérabilités notables, telles que celles utilisées par les acteurs des menaces et les campagnes d’attaques notables. Il couvre un ou plusieurs des types d’informations suivants : type de vulnérabilité, services impactés, exploitation zero-day ou in-the-wild, score de gravité et impact potentiel, et couverture de Microsoft.

Analyser le rapport d’analyste

Chaque section du rapport d’analyste est conçue pour fournir des informations exploitables. Bien que les rapports varient, la plupart des rapports incluent les sections décrites dans le tableau suivant.

| Section Rapport | Description |

|---|---|

| Synthèse | Instantané de la menace, qui peut inclure le moment où elle a été vue pour la première fois, ses motivations, des événements notables, des cibles majeures et des outils et techniques distincts. Vous pouvez utiliser ces informations pour évaluer plus en détail comment hiérarchiser la menace dans le contexte de votre secteur d’activité, de votre emplacement géographique et de votre réseau. |

| Vue d’ensemble | Analyse technique de la menace, qui, selon le type de rapport, peut inclure les détails d’une attaque et la façon dont les attaquants peuvent utiliser une nouvelle technique ou une nouvelle surface d’attaque. Cette section comporte également des titres différents et d’autres sous-sections, en fonction du type de rapport, pour fournir plus de contexte et de détails. Par exemple, un profil de vulnérabilité comporte une section distincte qui répertorie les technologies impactées, tandis qu’un profil d’acteur peut inclure des sections Outils et TTPs et Attribution . |

| Détections/requêtes de repérage |

Détections spécifiques et génériques fournies par les solutions de sécurité Microsoft qui peuvent exposer l’activité ou les composants associés à la menace. Cette section fournit également des requêtes de chasse pour identifier de manière proactive les activités de menace possibles. La plupart des requêtes sont fournies pour compléter les détections, en particulier pour localiser des composants ou des comportements potentiellement malveillants qui n’ont pas pu être évalués dynamiquement comme étant malveillants. |

| Techniques MITRE ATT&CK observées | Comment les techniques observées sont mappées à l’infrastructure d’attaque MITRE ATT&CK |

| Recommandations | Étapes actionnables qui peuvent arrêter ou aider à réduire l’impact de la menace. Cette section inclut également des atténuations qui ne sont pas suivies dynamiquement dans le cadre du rapport d’analyse des menaces. |

| Références | Publications Microsoft et tierces référencées par les analystes lors de la création du rapport. Le contenu d’analyse des menaces est basé sur des données validées par des chercheurs Microsoft. Les informations provenant de sources tierces accessibles au public sont clairement identifiées comme telles. |

| Journal des modifications | Heure à laquelle le rapport a été publié et quand des modifications importantes ont été apportées au rapport. |

Comprendre comment chaque menace peut être détectée

Le rapport d’analyste fournit également des informations provenant de diverses solutions Microsoft qui peuvent aider à détecter la menace. Il répertorie les détections spécifiques à cette menace à partir de chacun des produits répertoriés dans les sections suivantes, le cas échéant. Les alertes de ces détections spécifiques aux menaces s’affichent dans les cartes d’status d’alerte de la page Analyse des menaces.

Certains rapports d’analystes mention également des alertes conçues pour signaler de manière générique un comportement suspect et qui peuvent ne pas être associées à la menace suivie. Dans ce cas, le rapport indique clairement que l’alerte peut être déclenchée par une activité de menace non liée et qu’elle n’est pas surveillée dans les cartes status fournies dans la page Analyse des menaces.

Antivirus Microsoft Defender

Les détections antivirus sont disponibles sur les appareils avec Microsoft Defender’antivirus sous Windows activé. Ces détections sont liées à leurs descriptions d’encyclopédie de programmes malveillants respectives dans le Renseignement de sécurité Microsoft, le cas échéant.

Microsoft Defender pour point de terminaison

Des alertes de détection et de réponse de point de terminaison (EDR) sont déclenchées pour les appareils intégrés à Microsoft Defender pour point de terminaison. Ces alertes s’appuient sur des signaux de sécurité collectés par le capteur Defender pour point de terminaison et d’autres fonctionnalités de point de terminaison, telles que l’antivirus, la protection réseau et la protection contre les falsifications, qui servent de sources de signal puissantes.

Microsoft Defender pour Office 365

Les détections et les atténuations des Defender for Office 365 sont également incluses dans les rapports d’analyste. Defender for Office 365 est une intégration transparente aux abonnements Microsoft 365 qui protège contre les menaces dans les e-mails, les liens (URL), les pièces jointes de fichiers et les outils de collaboration.

Microsoft Defender pour l’identité

Defender pour Identity est une solution de sécurité basée sur le cloud qui vous permet de sécuriser la surveillance de vos identités dans votre organization. Il utilise les signaux des identités Active Directory local et cloud pour vous aider à mieux identifier, détecter et examiner les menaces avancées dirigées contre vos organization.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps offre une protection complète pour les applications SaaS, ce qui vous permet de surveiller et de protéger vos données d’application cloud, à l’aide des fonctionnalités fondamentales du répartiteur de sécurité d’accès cloud (CASB), des fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), de la protection avancée contre les menaces et de la protection d’application à application.

Microsoft Defender pour le cloud

Defender pour le cloud est une plateforme de protection des applications native cloud (CNAPP) composée de mesures et de pratiques de sécurité conçues pour protéger les applications cloud contre diverses menaces et vulnérabilités.

Rechercher des artefacts de menace subtils à l’aide de la chasse avancée

Bien que les détections vous permettent d’identifier et d’arrêter automatiquement la menace suivie, de nombreuses activités d’attaque laissent des traces subtiles qui nécessitent davantage d’inspection. Certaines activités d’attaque présentent des comportements qui peuvent également être normaux, de sorte que leur détection dynamique peut entraîner un bruit opérationnel ou même des faux positifs. Les requêtes de repérage vous permettent de localiser de manière proactive ces composants ou comportements potentiellement malveillants.

Microsoft Defender XDR des requêtes de chasse avancées

La chasse avancée fournit une interface de requête basée sur Langage de requête Kusto qui simplifie la localisation d’indicateurs subtils de l’activité des menaces. Il vous permet également de faire apparaître des informations contextuelles et de vérifier si les indicateurs sont connectés à une menace.

Les requêtes de chasse avancées dans les rapports d’analyste ont été vérifiées par les analystes Microsoft et sont prêtes à être exécutées dans l’éditeur de requête de chasse avancée. Vous pouvez également utiliser les requêtes pour créer des règles de détection personnalisées qui déclenchent des alertes pour les futures correspondances.

requêtes Microsoft Sentinel

Les rapports d’analyste peuvent également inclure des requêtes de chasse applicables pour les clients Microsoft Sentinel.

Microsoft Sentinel dispose de puissants outils de recherche et de requête pour rechercher les menaces de sécurité dans les sources de données de votre organization. Pour vous aider à rechercher de manière proactive de nouvelles anomalies qui ne sont pas détectées par vos applications de sécurité ou même par vos règles d’analyse planifiées, Sentinel requêtes de repérage vous guident dans la pose des questions appropriées pour trouver des problèmes dans les données que vous avez déjà sur votre réseau.

Appliquer des atténuations supplémentaires

L’analyse des menaces suit dynamiquement la status de certaines mises à jour de sécurité et configurations sécurisées. Ces types d’informations sont disponibles sous forme de graphiques et de tableaux dans les onglets Expositions des points de terminaison et Actions recommandées , et sont des recommandations reproductibles qui s’appliquent à cette menace et peuvent également s’appliquer à d’autres menaces.

En plus de ces recommandations suivies, le rapport de l’analyste peut également aborder les atténuations qui ne sont pas surveillées dynamiquement, car elles sont spécifiques uniquement à la menace ou à la situation abordée dans le rapport. Voici quelques exemples d’atténuations importantes qui ne sont pas suivies dynamiquement :

- Bloquer les e-mails avec des pièces jointes .lnk ou d’autres types de fichiers suspects

- Randomisation des mots de passe d’administrateur local

- Éduquer les utilisateurs finaux sur les e-mails d’hameçonnage et d’autres vecteurs de menace

- Activer des règles de réduction de la surface d’attaque spécifiques

Bien que vous puissiez utiliser les onglets Expositions des points de terminaison et Actions recommandées pour évaluer votre posture de sécurité face à une menace, ces recommandations vous permettent de prendre d’autres mesures pour améliorer votre posture de sécurité. Lisez attentivement tous les conseils d’atténuation dans le rapport d’analyste et appliquez-les dans la mesure du possible.

Voir aussi

- Vue d’ensemble des analyses de menaces

- Rechercher de manière proactive les menaces avec la chasse avancée

- Règles de détection personnalisée

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.