Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Remarque

Conditions d’éligibilité de l’autorisation CSP – À compter du 1er octobre 2025

À compter du 1er octobre 2025, les exigences d’éligibilité d’autorisation csp (Cloud Solution Provider) mises à jour seront appliquées pour les partenaires de facturation directe, les distributeurs (anciennement fournisseurs indirects) et les revendeurs indirects. Ces changements sont conçus pour renforcer la posture de sécurité et la préparation opérationnelle des partenaires dans l’écosystème. Dans le cadre de ces mises à jour, tous les partenaires doivent respecter les exigences de sécurité obligatoires du score de sécurité de l’Espace partenaires :

- Activez l’authentification multifacteur (MFA) pour tous les utilisateurs administratifs du locataire CSP.

- Désignez un contact de sécurité dans l’Espace partenaires.

- Traitement des alertes de sécurité dans les 24 heures ou moins. (ne s’applique pas aux partenaires revendeurs indirects).

Ces exigences sont validées annuellement pendant le mois anniversaire de l’intégration du fournisseur de solutions Cloud d’origine du partenaire.

Téléchargez le document de synthèse sur les autorisations pour plus d'informations sur les modifications.

Rôles appropriés : Agent d’administration, Administrateur de sécurité, Lecteur de sécurité

Le tableau de bord Exigences de sécurité dans l’Espace partenaires permet aux partenaires de facturation directe et aux fournisseurs indirects d’évaluer et d’améliorer leur posture de sécurité. Il offre un score de sécurité consolidé, des recommandations actionnables et une visibilité sur les exigences terminées et en attente, ce qui permet un alignement proactif avec le principe confiance Zéro et avec les meilleures pratiques de sécurité.

Fonctionnalités clés

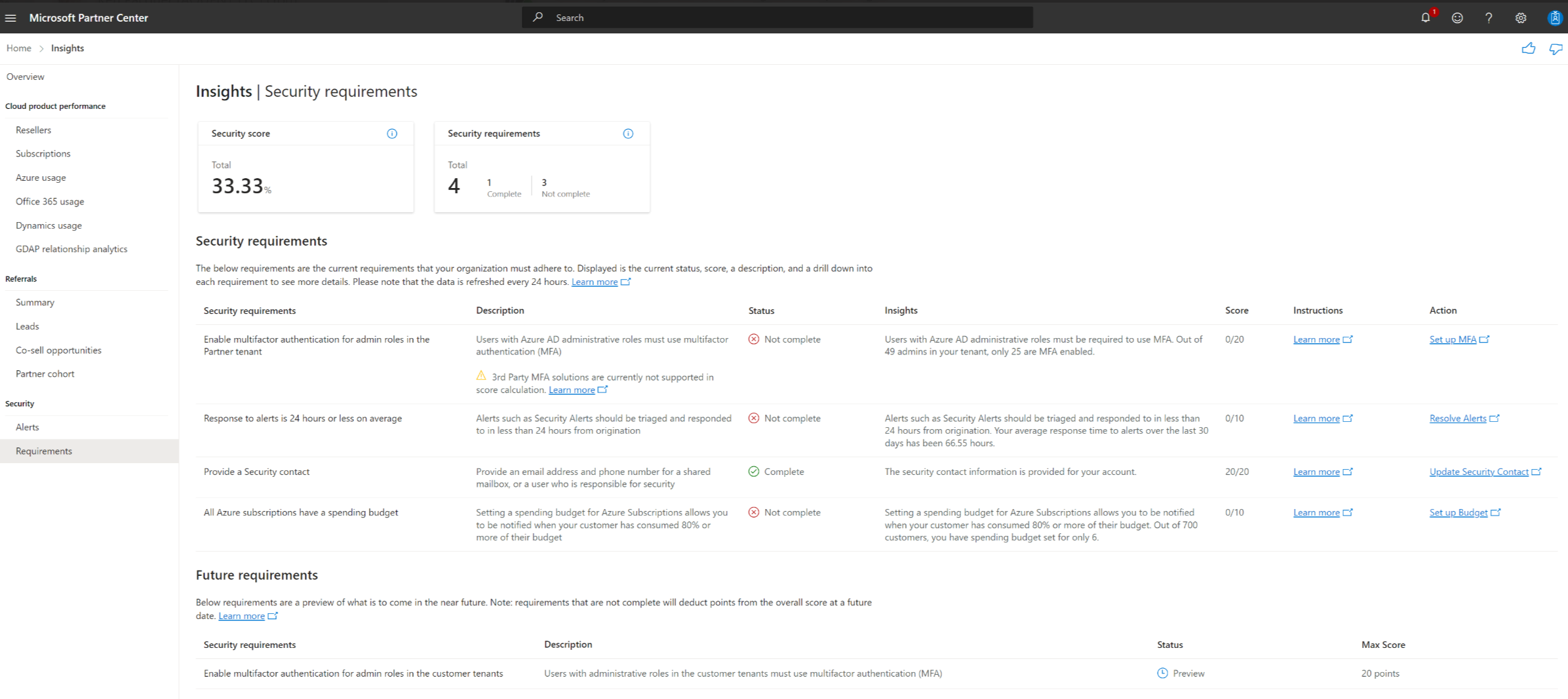

Voici un exemple du tableau de bord exigences de sécurité.

Capture d’écran du tableau de bord Exigences de sécurité.

Capture d’écran du tableau de bord Exigences de sécurité.

Vue d’ensemble

Le haut du tableau de bord affiche deux zones de vue d’ensemble :

- Score de sécurité : score de sécurité de 0 à 100 qui reflète la posture globale d’un partenaire en fonction des exigences de sécurité terminées.

- Exigences obligatoires : actions qui doivent être implémentées pour maintenir l’autorisation CSP.

- Exigences recommandées : les actions qui améliorent toujours la sécurité globale, améliorent le score, mais ne sont pas obligatoires pour l’autorisation CSP.

Section Exigences de sécurité

La section Exigences de sécurité présente un tableau organisé des exigences et recommandations de sécurité. Ces exigences et recommandations peuvent vous aider à identifier les domaines d’amélioration de l’intégrité de la sécurité, à résoudre les problèmes, à atténuer les risques et à améliorer votre posture de sécurité globale.

La table comporte les colonnes suivantes :

Type d’exigence : décrit si une exigence est obligatoire ou recommandée

Exigences de sécurité : brève description de l’exigence de sécurité.

Description : explication détaillée de l’exigence de sécurité.

État : indication indiquant si l’exigence est terminée ou non.

Insights : données exploitables adaptées aux exigences individuelles, offrant d’autres insights sur les domaines qui nécessitent une attention particulière.

Score : score pour chaque exigence, qui contribue à votre score de sécurité global.

Instructions : liens directs vers des guides pas à pas qui vous aident à comprendre et à implémenter chaque recommandation afin de pouvoir élever votre sécurité. Ces liens apparaissent également dans la section Ressources supplémentaires .

Action : liens vers une page dans laquelle vous pouvez résoudre l’exigence.

Remarque

Si vous n’avez pas le bon rôle ou accès, contactez la personne appropriée dans votre organisation.

Section Exigences futures

La section Exigences futures présente un aperçu des exigences qui seront bientôt implémentées. Les exigences qui ne sont pas complètes déduitront les points du score global à une date ultérieure.

Calcul du score de sécurité

Le score de sécurité est une valeur décimale (entier à virgule flottante) comprise entre 0 et 100. Le score reflète la posture de sécurité de votre locataire.

Capture d’écran de la vue d’ensemble du score de sécurité.

Capture d’écran de la vue d’ensemble du score de sécurité.

L’Espace partenaires calcule le score de sécurité en utilisant les scores de sécurité des exigences de sécurité individuelles. Chaque exigence de sécurité obtient un score maximal de 0 à 20. Le score maximal pour une exigence de sécurité est basé sur le poids relatif de cette exigence par rapport aux autres exigences. Le score maximal est susceptible de changer en fonction du changement des priorités de l’entreprise.

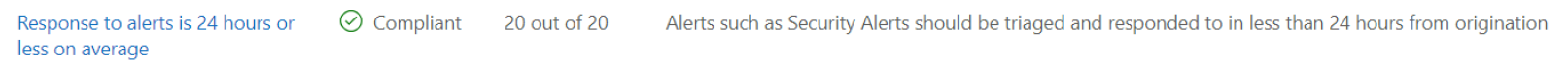

Capture d’écran d’un exemple d’exigence de sécurité indiquant que la réponse aux alertes est de 24 heures ou moins en moyenne.

Capture d’écran d’un exemple d’exigence de sécurité indiquant que la réponse aux alertes est de 24 heures ou moins en moyenne.

L’algorithme de calcul actuel accorde un score maximal pour une exigence conforme. Sinon, le score est de 0.

Le calcul du score de sécurité global utilise la formule suivante : (Somme des scores d’exigences de sécurité individuelles) / (somme des scores max des exigences de sécurité individuelles) * 100.

Exigences de sécurité et instructions d’implémentation

Remarque

Microsoft Entra ID prend désormais en charge les méthodes d’authentification externe en préversion publique, ce qui permet l’intégration de solutions MFA tierces telles qu’Okta, Ping et Duo dans l’accès conditionnel et d’autres stratégies d’identité. Cela augmente la flexibilité pour les organisations qui implémentent des stratégies confiance zéro tout en conservant le contrôle centralisé. Pour en savoir plus sur les fournisseurs MFA tiers acceptés, consultez Fournisseurs d’authentification externe dans Microsoft Entra ID.

Exigence : activer le MFA pour tous les administrateurs du locataire CSP

Points de score de sécurité : 20

L’exigence de l’authentification multifacteur pour les rôles d’administration rend plus difficile pour les attaquants d’accéder aux comptes. Les rôles d’administration disposent d’autorisations plus élevées que les utilisateurs classiques. Si l’un de ces comptes est compromis, toute votre organisation est exposée.

Au minimum, protégez les rôles suivants :

- Administrateur global

- Administrateur d’authentification

- Administrateur de facturation

- Administrateur de l’accès conditionnel

- Administrateur Exchange

- Administrateur du support technique

- Administrateur de sécurité

- Administrateur SharePoint

- Administrateur d’utilisateurs

Étapes d'implémentation

Remarque

Pour être considéré comme complet pour cette exigence, vous devez vous assurer que chaque utilisateur administrateur est couvert par l’exigence de l’authentification multifacteur via les paramètres de sécurité par défaut, l’accès conditionnel ou l’authentification multifacteur par utilisateur. Vous devez également vous assurer que chaque utilisateur administrateur a configuré des facteurs de vérification supplémentaires (par exemple, un appareil de son choix pour les invites de vérification).

Cette exigence inclut les comptes d’accès d’urgence. Pour plus d’informations, consultez Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

- Microsoft fournit des instructions pas à pas pour sélectionner et activer la méthode MFA appropriée pour votre organisation dans le Centre d’administration Microsoft 365. Accédez à l’Assistant Microsoft 365 MFA.

- Si vous souhaitez effectuer l’implémentation vous-même et que vous utilisez Microsoft Entra ID Free, activez les paramètres de sécurité par défaut. N’oubliez pas que les valeurs par défaut de sécurité et l’accès conditionnel ne peuvent pas être utilisées côte à côte. Pour plus d’informations, consultez Paramètres de sécurité par défaut dans Microsoft Entra ID.

- Si vous avez investi dans des licences Microsoft Entra ID P1 ou P2, vous pouvez créer une stratégie d’accès conditionnel à partir de zéro ou à l’aide d’un modèle. Suivez les étapes pour créer une stratégie d’accès conditionnel.

- Suivez la progression de l’inscription des méthodes d’authentification par votre administrateur en accédant aux informations d’inscription des utilisateurs des méthodes>d’authentification Microsoft Entra ID>>(nécessite des licences Microsoft Entra ID P1 ou P2). Accédez aux détails de l’inscription de l’utilisateur.

Ressources

- Fonctionnement de l’authentification multifacteur (MFA)

- Planifier un déploiement d'authentification multifacteur Microsoft Entra

- Paramètres de sécurité par défaut dans Microsoft Entra ID

- Gérer les comptes d'accès d'urgence dans Microsoft Entra ID

Exigence obligatoire : la réponse aux alertes est de 24 heures ou moins en moyenne

Points de score de sécurité : 10

Vous devez trier et répondre aux alertes dans les 24 heures suivant leur apparition dans l’Espace partenaires, avec un objectif de réponse dans un délai d’une heure. Cette exigence permet de fournir une protection immédiate pour les locataires clients et de réduire la perte financière. Le temps de réponse est mesuré à partir du moment où une alerte apparaît dans l’Espace partenaires jusqu’à l’heure à laquelle un utilisateur partenaire apporte une modification à l’alerte, par exemple la mise à jour de son état ou de son code de raison. Le temps de réponse moyen est calculé en fonction des 30 derniers jours d’activité.

Étapes d'implémentation

- Vérifiez que vous disposez d’un contact de sécurité espace partenaires configuré. Par défaut, cette adresse e-mail reçoit des notifications d’alerte. Vous pouvez utiliser une boîte aux lettres partagée ou une boîte aux lettres qui alimente un système de tickets.

- Gérez un playbook de réponse aux incidents qui définit les rôles, responsabilités, plans de réponse et informations de contact.

- Spécifiez un code de raison pour chaque alerte. Microsoft utilise vos commentaires pour mesurer l’efficacité des alertes générées.

Ressources

- Alertes de l’Espace partenaires

- Détection et notification de fraude Azure

- fournisseur de solutions Cloud contact de sécurité

Exigence obligatoire : Fournir un contact de sécurité

Points de score de sécurité : 20

Lorsqu’un problème lié à la sécurité se produit sur un locataire partenaire fournisseur de solutions Cloud (CSP), Microsoft doit être en mesure de communiquer le problème et de recommander les étapes appropriées à un contact de sécurité désigné dans une organisation partenaire. Ce contact doit agir pour atténuer et corriger les préoccupations de sécurité dès que possible.

Certains rôles dans l’Espace partenaires n’ont peut-être pas l’expertise nécessaire ni la portée nécessaire pour agir sur les incidents importants liés à la sécurité. Tous les partenaires doivent mettre à jour le contact de sécurité pour leur locataire partenaire.

Le contact de sécurité est un individu ou un groupe de personnes qui sont responsables des problèmes liés à la sécurité au sein de l’organisation partenaire.

Étapes d'implémentation

Renseignez l’e-mail, le numéro de téléphone et le nom de la personne ou du groupe responsable de la réponse aux incidents de sécurité dans votre entreprise.

Ressources

Exigence recommandée : tous les abonnements Azure ont un budget de dépense

Points de score de sécurité : 10

Le suivi de l’utilisation des abonnements Azure de vos clients vous aide à aider vos clients à gérer leur utilisation d’Azure et à éviter les frais plus élevés que prévu. Vous devez discuter avec vos clients de leurs attentes de dépenses mensuelles et définir un budget de dépense sur leurs abonnements.

Vous pouvez configurer les notifications à envoyer à vous lorsqu’un client utilise 80 % ou plus du budget de dépense configuré. Le budget des dépenses n’impose pas de plafond aux dépenses. Il est important de notifier vos clients lorsqu’ils atteignent une utilisation de 80 % afin qu’ils puissent planifier l’arrêt des ressources ou s’attendre à une facture plus élevée.

Remarque

Les partenaires qui sont sur la nouvelle expérience commerciale et qui ont un budget de dépense configuré recevront des points de score pour cette exigence. Les partenaires qui sont sur l’expérience traditionnelle ne recevront aucun point.

Étapes d'implémentation

Consultez Définir un budget de dépense Azure pour vos clients.

Recommandation indispensable : il est impératif pour les utilisateurs ayant des rôles administratifs dans les locataires clients d’utiliser l’authentification multifacteur.

Points de score de sécurité : 20

L’exigence de l’authentification multifacteur pour les rôles d’administration dans le client rend plus difficile pour les attaquants d’accéder aux comptes. Les rôles d’administration disposent d’autorisations plus élevées que les utilisateurs classiques. Si l’un de ces comptes est compromis, l’ensemble de l’organisation est exposé.

Au minimum, protégez les rôles suivants :

- Administrateur global

- Administrateur d’authentification

- Administrateur de facturation

- Administrateur de l’accès conditionnel

- Administrateur Exchange

- Administrateur du support technique

- Administrateur de sécurité

- Administrateur SharePoint

- Administrateur d’utilisateurs

Étapes d'implémentation

Accédez aux statistiques de l’authentification multifacteur client. Cette page met en évidence les informations clés sur la posture de sécurité MFA de chaque client :

- Client : nom du client.

- Administrateurs avec authentification multifacteur activé : nombre d’administrateurs dans le locataire du client qui ont activé l’authentification multifacteur.

- Non-administrateurs avec MFA activé : nombre d’utilisateurs non administrateurs dans le locataire du client qui ont activé l’authentification multifacteur.

- Nombre total d’utilisateurs : nombre total d’utilisateurs dans le locataire du client.

Vous pouvez rechercher des statistiques d’un client spécifique sur la même page à l’aide de la zone de recherche .

Pour obtenir des instructions détaillées, consultez Gérer la posture de sécurité MFA d’un client.