Planifier un déploiement d'authentification multifacteur Microsoft Entra

L'authentification multifacteur Microsoft Entra permet de protéger l'accès aux données et aux applications, en fournissant une autre couche de sécurité en utilisant une deuxième forme d'authentification. Les organisations peuvent activer l’authentification multifacteur avec l’accès conditionnel pour adapter la solution à leurs besoins spécifiques.

Ce guide de déploiement vous montre comment planifier et implémenter un déploiement d’authentification multifacteur Microsoft Entra.

Conditions préalables au déploiement de l’authentification multifacteur Microsoft Entra

Avant de commencer le déploiement, vérifiez que vous répondez aux prérequis suivants pour les scénarios appropriés.

| Scénario | Configuration requise |

|---|---|

| Environnement d’identité cloud uniquement avec authentification moderne | Aucune tâche prérequise |

| Scénarios d’identité hybride | Déployez Microsoft Entra Connect et synchronisez les identités des utilisateurs entre les services de domaine Active Directory (AD DS) sur site et Microsoft Entra ID. |

| Applications héritées locales publiées pour l’accès au cloud | Déployer le proxy d'application Microsoft Entra |

Choisir les méthodes d’authentification pour l’authentification MFA

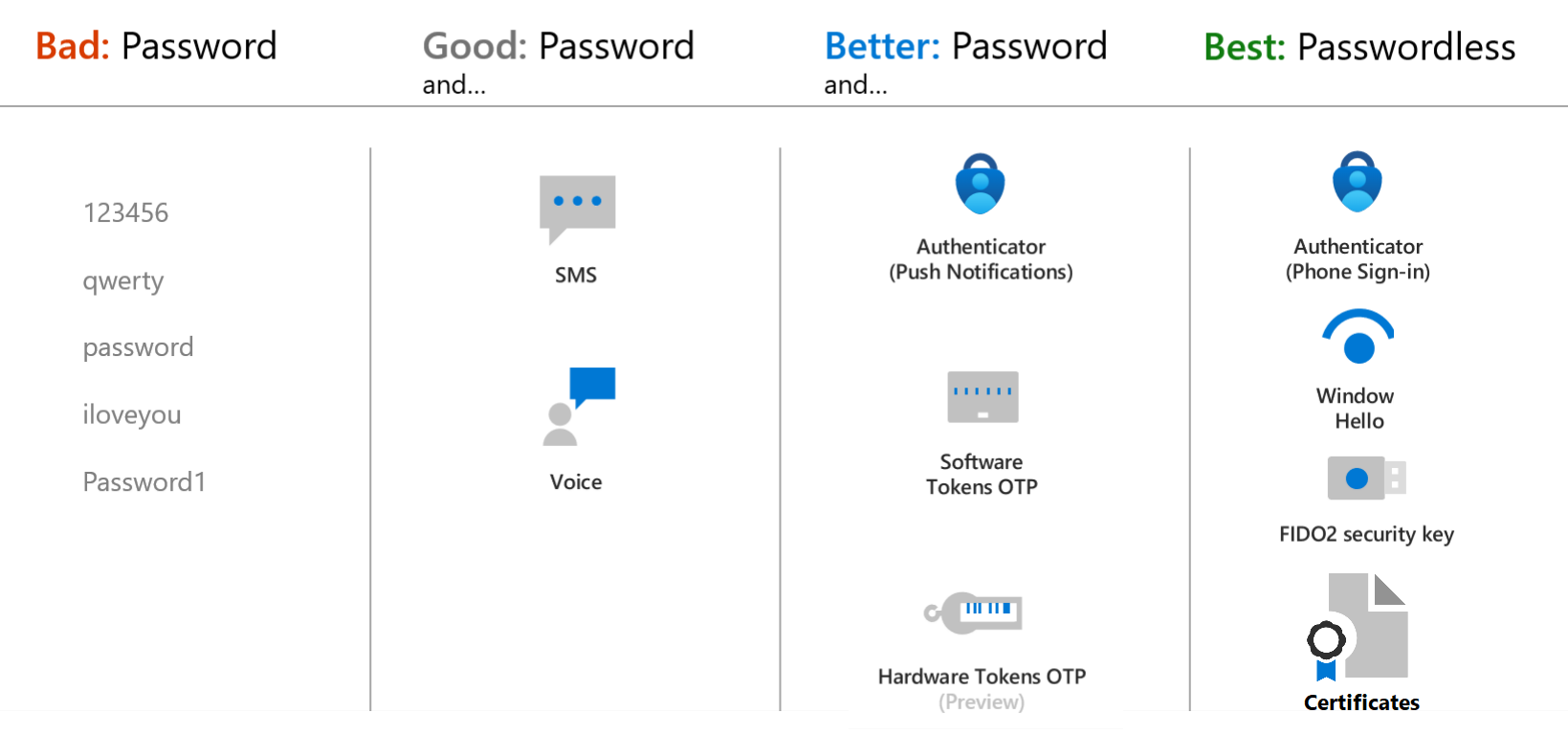

De nombreuses méthodes peuvent être utilisées pour une authentification à deux facteurs. Vous pouvez effectuer votre choix parmi la liste des méthodes d’authentification disponibles, en évaluant chacune d’elles sur le plan de la sécurité, de la facilité d’utilisation et de la disponibilité.

Important

Activez plusieurs méthodes MFA pour que les utilisateurs disposent d’une méthode de secours au cas où leur méthode principale ne serait pas disponible. Méthodes incluses :

- Windows Hello Entreprise

- Application Microsoft Authenticator

- Clé de sécurité FIDO2

- Jetons matériels OATH (version préliminaire)

- Jetons logiciels OATH

- Vérification par SMS

- Vérification par appel téléphonique

Au moment de choisir les méthodes d’authentification à utiliser dans votre locataire, tenez compte de la sécurité et de la facilité d’utilisation des méthodes suivantes :

Pour en savoir plus sur la force et la sécurité de ces méthodes ainsi que sur leur fonctionnement, consultez les ressources suivantes :

- Quelles sont les méthodes d’authentification et de vérification disponibles dans Microsoft Entra ID ?

- Vidéo : Choisir les méthodes d’authentification appropriées pour garantir la sécurité de l’organisation

Vous pouvez utiliser ce script PowerShell pour analyser les configurations d’authentification multifacteur des utilisateurs et suggérer la méthode d’authentification multifacteur appropriée.

Pour une flexibilité et une facilité d’utilisation optimales, utilisez l’application Microsoft Authenticator. Cette méthode d’authentification offre une expérience utilisateur optimale, ainsi que plusieurs modes (authentification sans mot de passe, notifications push MFA et codes OATH, notamment). L’application Microsoft Authenticator répond également aux impératifs de l’Authenticator Assurance Level 2 du National Institute of Standards and Technology (NIST).

Vous pouvez contrôler les méthodes d’authentification disponibles dans votre locataire. Ainsi, vous pouvez bloquer certaines méthodes moins sécurisées, par exemple l’envoi de SMS.

| Méthode d'authentification | Gérer à partir de | Scoping |

|---|---|---|

| Microsoft Authenticator (notification Push et connexion par téléphone sans mot de passe) | Paramètres MFA ou stratégie de méthodes d’authentification | La connexion par téléphone sans mot de passe à Authenticator peut être limitée à l’étendue des utilisateurs et des groupes |

| Clé de sécurité FIDO2 | Stratégie des méthodes d’authentification | Peut être limitée à l’étendue des utilisateurs et des groupes |

| Jetons OATH logiciels ou matériels | Paramètres d’authentification multifacteur | |

| Vérification par SMS | Paramètres MFA Gestion de la connexion par SMS pour l’authentification principale dans la stratégie d’authentification |

La connexion par SMS peut être limitée à l’étendue des utilisateurs et des groupes. |

| Les appels vocaux | Stratégie des méthodes d’authentification |

Planifier les stratégies d’accès conditionnel

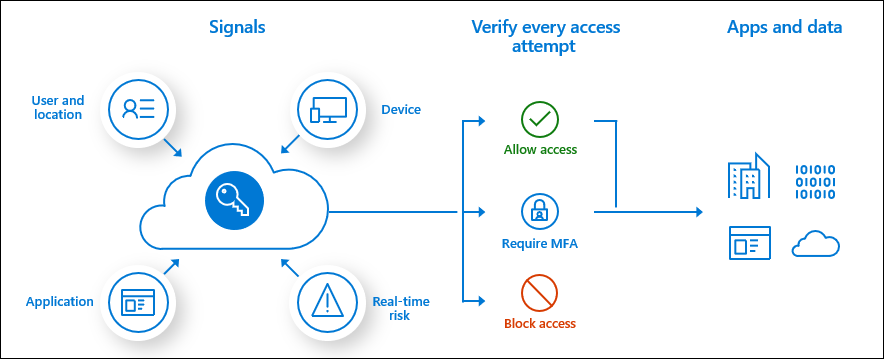

L'authentification multifacteur Microsoft Entra est appliquée avec des stratégies d'accès conditionnel. Ces stratégies d’accès conditionnel vous permettent d’inviter les utilisateurs à procéder à une authentification multifacteur pour des besoins de sécurité, ou pas s’il n’y a en pas besoin.

Dans le centre d’administration Microsoft Entra, vous configurez les stratégie d’accès conditionnel sous Protection>Accès conditionnel.

Pour en savoir plus sur la création de stratégies d'accès conditionnel, consultez Stratégie d'accès conditionnel pour demander l'authentification multifacteur Microsoft Entra lorsqu'un utilisateur se connecte. Ainsi, vous pourrez :

- Vous familiariser avec l’interface utilisateur

- Obtenir une première impression du fonctionnement de l’accès conditionnel

Pour obtenir des conseils de bout en bout sur le déploiement de l’accès conditionnel Microsoft Entra, consultez le plan de déploiement de l’accès conditionnel.

Stratégies courantes pour l’authentification multifacteur Microsoft Entra

Les cas d’utilisation courants exigeant l’authentification multifacteur Microsoft Entra incluent :

- Pour les administrateurs

- Pour des applications spécifiques

- Pour tous les utilisateurs

- Pour la gestion d’Azure

- Pour les accès à partir d’emplacements réseau auxquels vous ne faites pas confiance

Emplacements nommés

Pour gérer vos stratégies d’accès conditionnel, la condition d’emplacement d’une stratégie d’accès conditionnel vous permet de lier les paramètres de contrôle d’accès aux emplacements réseau des utilisateurs. Nous vous recommandons d’utiliser des emplacements nommés pour pouvoir créer des regroupements logiques de plages d’adresses IP, ou de pays et de régions. Cela entraîne la création d’une stratégie qui bloque la connexion à partir de cet emplacement nommé pour toutes les applications. Veillez à exempter vos administrateurs de cette stratégie.

Stratégies basées sur les risques

Si votre organisation utilise Microsoft Entra ID Protection pour détecter les signaux de risque, envisagez d'utiliser des stratégies basées sur les risques plutôt que des emplacements nommés. Vous pouvez créer des stratégies pour forcer le changement de mot de passe en cas de menace de compromission d’identité, ou pour exiger MFA quand une connexion est considérée comme à risque, par exemple en cas de fuite d’informations d’identification, de connexions à partir d’adresses IP anonymes, etc.

Les stratégies basées sur les risques comprennent les contrôles suivants :

- Exiger que tous les utilisateurs s'inscrivent à l'authentification multifacteur Microsoft Entra

- Exiger un changement de mot de passe pour les utilisateurs à risque élevé

- Exiger MFA pour les utilisateurs dont la connexion est à risque moyen ou élevé

Convertir des utilisateurs de l’authentification multifacteur par utilisateur à l’authentification multifacteur basée sur l’accès conditionnel

Si vos utilisateurs ont été autorisés à utiliser l'authentification MFA par utilisateur et ont appliqué l'authentification multifactorielle Microsoft Entra, nous vous recommandons d'activer l'accès conditionnel pour tous les utilisateurs, puis de désactiver manuellement l'authentification multifactorielle par utilisateur. Pour plus d’informations, consultez Créer une stratégie d’accès conditionnel.

Planifier la durée de vie des sessions utilisateur

Lorsque vous planifiez votre déploiement d’authentification multifacteur, il est important de réfléchir à la fréquence à laquelle vous souhaitez solliciter vos utilisateurs. Demander aux utilisateurs d’entrer des informations d’identification semble souvent être une chose à faire, mais cela peut avoir l’effet inverse. Si les utilisateurs sont formés pour entrer leurs informations d’identification sans les penser, ils peuvent les fournir involontairement à une invite d’informations d’identification malveillante. Microsoft Entra ID dispose de plusieurs paramètres qui déterminent la fréquence à laquelle vous devez vous réauthentifier. Déterminez les besoins de votre entreprise et de vos utilisateurs, puis configurez les paramètres qui offrent le meilleur compromis pour votre environnement.

Nous recommandons l’utilisation d’appareils avec des jetons d’actualisation PRT (Primary Refresh Tokens) permettant d’améliorer l’expérience de l’utilisateur final et de réduire la durée de vie de la session avec une stratégie de fréquence de connexion, uniquement pour les cas d’usage métier spécifiques.

Pour plus d’informations, consultez Optimiser les invites de réauthentification et comprendre la durée de vie de la session pour l’authentification multifacteur Microsoft Entra.

Planifier l’inscription des utilisateurs

Une étape majeure dans chaque déploiement d’authentification multifacteur consiste à inscrire les utilisateurs pour utiliser l’authentification multifacteur Microsoft Entra. Les méthodes d’authentification telles que les appels vocaux et les SMS permettent d’effectuer une préinscription, alors que d’autres méthodes, par exemple l’application Authenticator, nécessitent une interaction de l’utilisateur. Les administrateurs doivent déterminer comment les utilisateurs inscrivent leurs méthodes.

Inscription combinée pour l'authentification multifacteur SSPR et Microsoft Entra

L'expérience d'enregistrement combinée pour l'authentification multifacteur Microsoft Entra et la réinitialisation de mot de passe en libre-service (SSPR) permet aux utilisateurs de s'inscrire à la fois à MFA et à SSPR dans une expérience unifiée. SSPR permet aux utilisateurs de réinitialiser leur mot de passe de manière sécurisée en utilisant les mêmes méthodes que celles utilisées pour l'authentification multifacteur Microsoft Entra. Pour vous assurer de bien comprendre la fonctionnalité et l’expérience utilisateur final, consultez Concepts de l’inscription combinée des informations de sécurité.

Il est essentiel d’informer les utilisateurs sur les changements à venir, les conditions d’inscription et toute action utilisateur nécessaire. Nous fournissons des modèles de communication et une documentation utilisateur afin de préparer vos utilisateurs à la nouvelle expérience et de garantir un déploiement réussi. Dirigez les utilisateurs vers https://myprofile.microsoft.com pour qu’ils s’inscrivent en sélectionnant le lien Informations de sécurité sur cette page.

Inscription avec Protection des ID Microsoft Entra

Protection des ID Microsoft Entra apporte à la fois une politique d’enregistrement et des politiques automatisées de détection et de correction des risques à l’histoire d’authentification multifacteur Microsoft Entra. Vous pouvez créer des stratégies pour forcer le changement de mot de passe en cas de menace de compromission d’identité, ou pour imposer une authentification MFA quand une connexion est considérée comme risquée. Si vous utilisez Protection des ID Microsoft Entra, configurez la stratégie d’enregistrement de l’authentification multifacteur Microsoft Entra pour inviter vos utilisateurs à s’inscrire la prochaine fois qu’ils se connecteront de manière interactive.

Inscription sans Protection des ID Microsoft Entra

Si vous ne disposez pas de licences permettant Protection des ID Microsoft Entra, les utilisateurs sont invités à s’enregistrer la prochaine fois que MFA sera requis lors de la connexion. Pour imposer l’authentification MFA aux utilisateurs, vous pouvez utiliser des stratégies d’accès conditionnel et cibler les applications fréquemment utilisées, par exemple les systèmes de gestion RH. Si le mot de passe d’un utilisateur est compromis, une personne peut s’en servir pour s’inscrire à l’authentification multifacteur et prendre le contrôle du compte. Nous vous recommandons donc de sécuriser le processus d’inscription avec des stratégies d’accès conditionnel nécessitant des appareils et des emplacements approuvés. Vous pouvez renforcer la sécurisation du processus en imposant également un passe d’accès temporaire. Il s’agit d’un code secret à durée limitée émis par un administrateur, qui répond aux impératifs de l’authentification forte et qui peut être utilisé pour intégrer d’autres méthodes d’authentification, notamment les méthodes d’authentification sans mot de passe.

Augmenter la sécurité des utilisateurs inscrits

Si des utilisateurs sont inscrits à l’authentification MFA basée sur des SMS ou des appels vocaux, vous pouvez les déplacer vers des méthodes plus sécurisées, par exemple l’application Microsoft Authenticator. Microsoft propose désormais une préversion publique des fonctionnalités qui vous permettent d’inviter les utilisateurs à configurer l’application Microsoft Authenticator durant la connexion. Vous pouvez définir ces invites par groupe, en contrôlant les personnes invitées, et en activant des campagnes ciblées pour déplacer les utilisateurs vers la méthode la plus sécurisée.

Planifier des scénarios de récupération

Comme indiqué, vérifiez que les utilisateurs sont inscrits à plusieurs méthodes MFA pour qu’ils aient une solution de secours au cas où l’une de ces méthodes ne seraient pas disponibles. Si les utilisateurs ne disposent pas d’une méthode de secours, vous pouvez :

- Leur fournir un passe d’accès temporaire pour qu’ils puissent gérer leurs propres méthodes d’authentification. Vous pouvez également fournir un passe d’accès temporaire pour permettre l’accès temporaire aux ressources.

- Mettre à jour leurs méthodes en tant qu’administrateur. Pour ce faire, sélectionnez l’utilisateur dans le centre d’administration Microsoft Entra, puis sélectionnezProtection>Méthodes d’authentification et mettez à jour leurs méthodes.

Planifier l’intégration avec les systèmes locaux

Les applications qui s'authentifient directement avec Microsoft Entra ID et disposent d'une authentification moderne (WS-Fed, SAML, OAuth, OpenID Connect) peuvent utiliser des stratégies d'accès conditionnel. Certaines applications héritées et sur site ne s'authentifient pas directement auprès de Microsoft Entra ID et nécessitent des étapes supplémentaires pour utiliser l'authentification multifacteur Microsoft Entra. Vous pouvez les intégrer à l'aide du proxy d'application Microsoft Entra ou des services de stratégie réseau.

Effectuer l’intégration aux ressources AD FS

Nous vous recommandons de migrer les applications sécurisées avec Active Directory Federation Services (AD FS) vers Microsoft Entra ID. Toutefois, si vous n'êtes pas prêt à les migrer vers Microsoft Entra ID, vous pouvez utiliser l'adaptateur d'authentification multifacteur Azure avec AD FS 2016 ou version ultérieure.

Si votre organisation est fédérée avec Microsoft Entra ID, vous pouvez configurer l'authentification multifacteur Microsoft Entra en tant que fournisseur d'authentification avec des ressources AD FS sur site et dans le cloud.

Clients RADIUS et authentification multifacteur Microsoft Entra

Pour les applications qui utilisent l'authentification RADIUS, nous vous recommandons de déplacer les applications clientes vers des protocoles modernes tels que SAML, OpenID Connect ou OAuth sur Microsoft Entra ID. Si l’application ne peut pas être mise à jour, vous pouvez déployer l'extension NPS (Network Policy Server). L'extension NPS (Network Policy Server) agit comme un adaptateur entre les applications basées sur RADIUS et l'authentification multifacteur Microsoft Entra pour fournir un deuxième facteur d'authentification.

Intégrations courantes

De nombreux fournisseurs prennent désormais en charge l’authentification SAML pour leurs applications. Lorsque cela est possible, nous vous recommandons de fédérer ces applications avec Microsoft Entra ID et d’appliquer la MFA via l’accès conditionnel. Si votre fournisseur ne prend pas en charge l’authentification moderne, vous pouvez utiliser l’extension NPS. Les intégrations courantes de clients RADIUS incluent des applications telles que les passerelles des services Bureau à distance et les serveurs VPN.

D’autres peuvent inclure :

Citrix Gateway

Citrix Gateway prend en charge l’intégration des extensions RADIUS et NPS ainsi que l’intégration de SAML.

Cisco VPN

- Cisco VPN prend en charge à la fois l’authentification RADIUS et l’authentification SAML pour SSO.

- En passant de l’authentification RADIUS à SAML, vous pouvez intégrer Cisco VPN sans déployer l’extension NPS.

Tous les VPN

Déployer l'authentification multifacteur Microsoft Entra

Votre plan de déploiement de l’authentification multifacteur Microsoft Entra doit inclure un déploiement pilote suivi de vagues de déploiement qui correspondent à votre capacité de support. Commencez le déploiement en appliquant vos stratégies d’accès conditionnel à un petit groupe d’utilisateurs pilotes. Après avoir évalué l’impact sur les utilisateurs pilotes, le processus utilisé et les comportements d’inscription, vous pouvez ajouter d’autres groupes à la stratégie ou ajouter d’autres utilisateurs aux groupes existants.

Effectuez les étapes ci-dessous :

- Respecter les prérequis nécessaires

- Configurez les méthodes d’authentification choisies.

- Configurez vos stratégies d’accès conditionnel.

- Configurer les paramètres de durée de vie de session

- Configurer les stratégies d'enregistrement de l'authentification multifacteur Microsoft Entra

Gérer l'authentification multifacteur Microsoft Entra

Cette section fournit des informations de création de rapports et de dépannage pour l’authentification multifacteur Microsoft Entra.

Rapports et supervision

Microsoft Entra ID propose des rapports qui fournissent des informations techniques et commerciales, suivent la progression de votre déploiement et vérifient si vos utilisateurs réussissent à se connecter avec MFA. Demandez à vos propriétaires d’applications métier et techniques de s’attribuer la propriété de ces rapports et de les consommer en fonction des exigences de votre organisation.

Vous pouvez superviser l’inscription et l’utilisation des méthodes d’authentification dans votre organisation à l’aide du tableau de bord d’activité des méthodes d’authentification. Cela vous permet de comprendre quelles sont les méthodes inscrites et comment elles sont utilisées.

Rapport de connexion pour passer en revue les événements MFA

Les rapports de connexion Microsoft Entra incluent des détails d'authentification pour les événements lorsqu'un utilisateur est invité à utiliser MFA et si des stratégies d'accès conditionnel étaient utilisées. Vous pouvez également utiliser PowerShell pour créer des rapports sur les utilisateurs enregistrés pour l'authentification multifacteur Microsoft Entra.

L’extension NPS et les journaux AD FS pour l’activité MFA cloud sont désormais inclus dans les Journaux de connexion et ne sont plus publiés dans le Rapport d’activité.

Pour plus d’informations et des rapports d’authentification multifacteur Microsoft Entra supplémentaires, consultez Examiner les événements d’authentification multifacteur Microsoft Entra.

Résoudre les problèmes d'authentification multifacteur Microsoft Entra

Consultez Dépannage de l’authentification multifacteur Microsoft Entra pour connaître les problèmes courants.

Procédure pas à pas guidée

Pour obtenir une procédure guidée pas à pas des nombreuses recommandations de cet article, consultez la procédure guidée de configuration de l’authentification multifacteur Microsoft 365.