Recommandations pour le chiffrement des données

S’applique à cette recommandation de liste de contrôle Sécurité Power Platform Well-Architected :

| SE:06 | Chiffrez les données en utilisant des méthodes modernes conformes aux normes de l’industrie pour protéger la confidentialité et l’intégrité. Alignez la portée du chiffrement sur les classifications des données ; donnez la priorité aux méthodes de chiffrement natives de la plateforme. |

|---|

Si vos données ne sont pas protégées, elles peuvent être modifiées de manière malveillante, ce qui entraîne une perte d’intégrité et de confidentialité.

Ce guide décrit les recommandations pour chiffrer et protéger vos données. Le chiffrement consiste à utiliser des algorithmes cryptographiques pour rendre les données illisibles et les verrouiller avec une clé. À l’état chiffré, les données ne peuvent pas être déchiffrées. Elles ne peuvent être déchiffrées qu’en utilisant une clé associée à la clé de chiffrement.

Définitions

| Conditions | Définition |

|---|---|

| Certificats | Fichiers numériques contenant les clés publiques pour le chiffrement et le déchiffrement. |

| Déchiffrement | Processus dans lequel les données chiffrées sont déverrouillées avec un code secret. |

| Chiffrement | Processus par lequel les données sont rendues illisibles et verrouillées avec un code secret. |

| Clés | Code secret utilisé pour verrouiller ou déverrouiller des données chiffrées. |

Stratégies de conception clés

Les obligations organisationnelles ou les exigences réglementaires peuvent imposer des mécanismes de chiffrement. Par exemple, il peut être nécessaire que les données restent uniquement dans la région sélectionnée et que les copies des données soient conservées dans cette région.

Ces exigences sont souvent le minimum de base. Recherchez un niveau de protection plus élevé. Vous êtes responsable de la prévention contre les fuites de confidentialité et la falsification de données sensibles, qu’il s’agisse de données d’utilisateurs externes ou de données d’employés.

Les données sont l’actif le plus précieux et irremplaçable d’une organisation, et le chiffrement constitue la dernière et la plus solide ligne de défense dans une stratégie de sécurité des données à plusieurs niveaux. Les services et produits Microsoft Business Cloud utilisent le chiffrement pour protéger les données des clients et vous aider à en garder le contrôle.

Scénarios de chiffrement

Les mécanismes de chiffrement doivent probablement sécuriser les données en trois étapes :

Les données au repos sont toutes les informations conservées dans des objets de stockage. Par défaut, Microsoft stocke et gère la clé de chiffrement de la base de données pour vos environnements à l’aide d’une clé gérée par Microsoft. Cependant, Power Platform fournit une clé de chiffrement gérée par le client (CMK) pour un meilleur contrôle de la protection des données, où vous pouvez autogérer la clé de chiffrement de la base de données.

Les données en cours de traitement sont des données utilisées dans le cadre d’un scénario interactif ou lorsqu’un processus en arrière-plan, tel qu’une actualisation, accède à ces données. Power Platform charge les données en cours de traitement dans l’espace mémoire d’une ou de plusieurs charges de travail de service. Pour faciliter la fonctionnalité de la charge de travail, les données stockées en mémoire ne sont pas chiffrées.

Les données en transit sont des informations transférées entre des composants, des emplacements ou des programmes. Azure utilise des protocoles de transport standard tels que Transport Layer Security (TLS) entre les appareils des utilisateurs et les centres de données Microsoft, et dans les centres de données eux-mêmes.

Mécanismes de chiffrement natifs

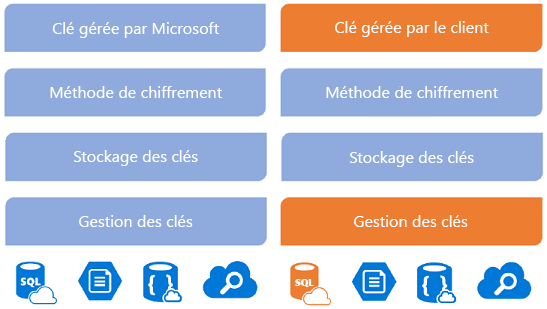

Par défaut, Microsoft stocke et gère la clé de chiffrement de la base de données pour vos environnements à l’aide d’une clé gérée par Microsoft. Cependant, Power Platform fournit une clé de chiffrement gérée par le client (CMK) pour un meilleur contrôle de la protection des données, où vous pouvez autogérer la clé de chiffrement de la base de données. La clé de chiffrement réside dans votre propre Azure Key Vault, ce qui vous permet de faire pivoter ou d’échanger la clé de chiffrement à la demande. Elle vous permet également d’empêcher l’accès de Microsoft aux données de vos clients lorsque vous révoquez l’accès de la clé à nos services à tout moment.

Clés de chiffrement

Par défaut, les services Power Platform utilisent des clés de chiffrement gérées par Microsoft pour chiffrer et déchiffrer les données. Azure est responsable de la gestion des clés.

Vous pouvez opter pour des clés gérées par le client. Power Platform utilise toujours vos clés, mais vous êtes responsable des opérations avec les clés.

Facilitation de Power Platform

Les sections suivantes décrivent les fonctionnalités et les capacités Power Platform que vous pouvez utiliser pour chiffrer vos données.

Clé gérée par le client

Toutes les données du client stockées dans Power Platform sont chiffrées par défaut à l’aide d’une clé de chiffrement forte gérée par Microsoft. Les organisations ayant des exigences en matière de confidentialité et de conformité des données pour sécuriser leurs données et gérer leurs propres clés peuvent utiliser la fonctionnalité de clé gérée par le client. La clé gérée par le client offre une protection supplémentaire des données qui vous permet d’autogérer la clé de chiffrement des données associée à votre environnement Dataverse. L’utilisation de cette fonctionnalité vous permet de faire pivoter ou d’échanger les clés de chiffrement à la demande. En outre, elle empêche Microsoft de pouvoir accéder à vos données lorsque vous révoquez la clé du service. Pour plus d’informations, voir Gérer votre clé de chiffrement gérée par le client.

Résidence des données

Un client Azure Active Directory (Azure AD) héberge des informations pertinentes pour une organisation et sa sécurité. Quand un client Azure AD s’inscrit pour les services Power Platform, le pays sélectionné par le client est mappé sur la géographie Azure la plus appropriée où un déploiement Power Platform existe. Power Platform stocke les données client dans la géographie Azure attribuée au client, ou emplacement géographique, sauf lorsque les organisations déploient des services dans plusieurs régions.

Les services Power Platform sont disponibles dans des régions Azure spécifiques. Pour plus d’informations sur l’emplacement où les services Power Platform sont disponibles, où vos données sont stockées et sur la façon dont elles sont utilisées, consultez Centre de gestion de la confidentialité Microsoft. Les engagements concernant l’emplacement des données des clients au repos sont spécifiés dans les modalités relatives au traitement des données dans les Conditions d’utilisation de Microsoft Online Services. Microsoft fournit également des centres de données pour des entités souveraines.

Données au repos

Sauf indication contraire dans la documentation, les données client restent dans leur source d’origine (par exemple, Dataverse ou SharePoint). Toutes les données conservées par Power Platform sont chiffrées par défaut à l’aide de clés gérées par Microsoft.

Données en cours de traitement

Les données sont en cours de traitement lorsqu’elles sont utilisées dans le cadre d’un scénario interactif ou lorsqu’un processus en arrière-plan, tel que l’actualisation, accède à ces données. Power Platform charge les données en cours de traitement dans l’espace mémoire d’une ou de plusieurs charges de travail de service. Pour faciliter la fonctionnalité de la charge de travail, les données stockées en mémoire ne sont pas chiffrées.

Données en transit

Power Platform nécessite que tout le trafic HTTP entrant soit chiffré à l’aide de TLS 1.2 ou version supérieure. Les demandes qui tentent d’utiliser TLS 1.1 ou une version antérieure sont rejetées.

Pour plus d’informations, consultez À propos du chiffrement des données dans Power Platform et Stockage et gouvernance des données dans Power Platform.

Voir aussi

- À propos du chiffrement des données

- Stockage et gouvernance des données dans Power Platform

- Questions fréquentes (FAQ) sur la sécurité de Power Platform

- Gérer votre clé de chiffrement gérée par le client

Liste de contrôle de sécurité

Référez-vous à l’ensemble complet des recommandations.