Utilisez l’authentification de serveur à serveur mono-utilisateur

Le scénario d’authentification de serveur à serveur mono-utilisateur (S2S) s’applique généralement aux organisations d’entreprise qui ont plusieurs environnements Microsoft Dataverse utilisant Active Directory Federation Services (AD FS) pour l’authentification. Toutefois, il peut également être appliqué par les environnements lorsque l’application n’est pas distribuée à d’autres environnements.

Une société peut créer une application ou un service Web pour se connecter à tous les environnements Dataverse associés à un locataire Microsoft Entra ID unique.

Différences avec le scénario multi-utilisateurs

La création d’une application Web ou d’un service pour une authentification de serveur à serveur mono-utilisateur est similaire à l’authentification utilisée pour une organisation multi-utilisateurs mais il existe des différences importantes.

Comme toutes les organisations se trouvent dans le même client, il n’est pas nécessaire qu’un administrateur du client accorde son consentement pour chaque organisation. L’application est simplement enregistrée une fois pour le client.

Vous avez l’opportunité d’utiliser les certificats plutôt que clés si vous le souhaitez.

Dans la section Voir également à la fin de cet article, il existe des liens vers des informations sur la mise à niveau d’une application mono-utilisateur vers une architecture mutualisée.

Besoins

Pour créer et tester une application mono-utilisateur qui utilise l’authentification de serveur à serveur vous aurez besoin de :

- Un locataire Microsoft Entra ID à utiliser lors de l’enregistrement de l’exemple d’application fourni.

- Un abonnement Dataverse qui est associé au locataire Microsoft Entra ID.

- Des privilèges d’administrateur dans le locataire Microsoft Entra ID et l’environnement Dataverse.

Une inscription à l’application Azure

Pour créer une inscription à une application dans Microsoft Entra ID, procédez comme suit.

Accédez à https://admin.microsoft.com et connectez-vous.

Sélectionnez Centres d’administration > Microsoft Entra ID.

Dans le volet de navigation de gauche, sélectionnez Applications > Inscriptions d’applications.

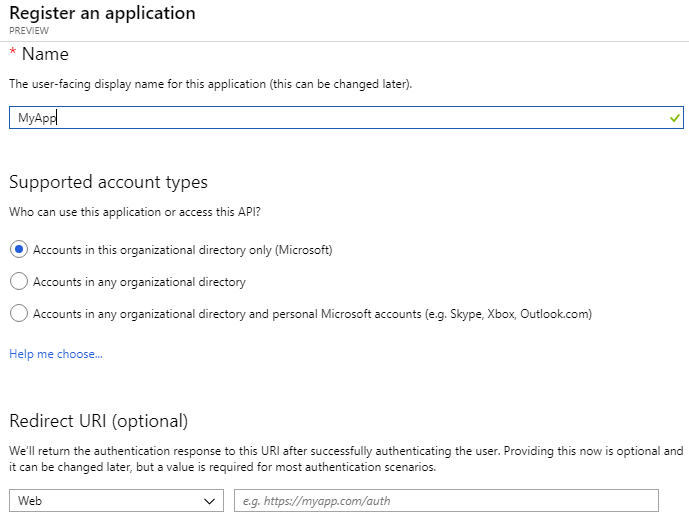

Sélectionnez + Nouvelle inscription.

Dans le formulaire Inscrire une application fournissez un nom à votre application, sélectionnez Comptes dans ce répertoire organisationnel uniquement, puis choisissez Inscrire. Une URI de redirection n’est pas nécessaire pour ce guide pas à pas et l’exemple de code fourni.

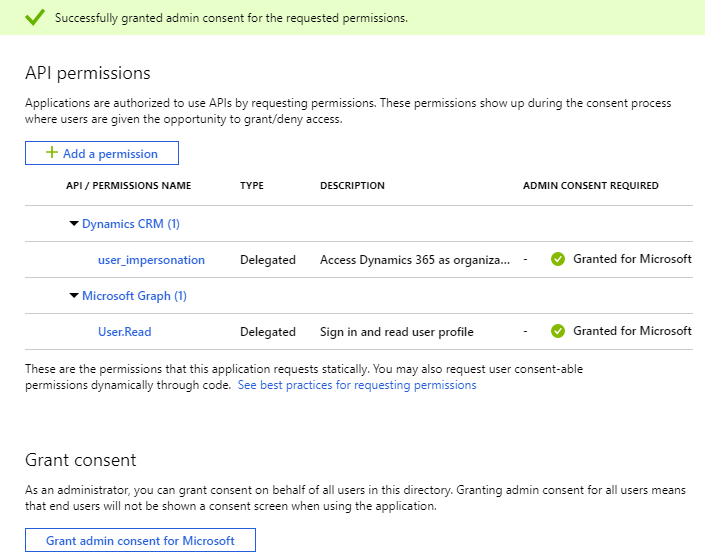

Dans le volet de navigation, sélectionnez Autorisations API.

Sur la page Autorisations des API, sélectionnez Accorder le consentement d’administration à « nom-organisation » si ce n’est pas déjà fait, et lorsque vous y êtes invité, choisissez Oui. Notez que les autorisations déléguées ne sont pas nécessaires pour ce scénario de serveur à serveur.

Sélectionnez Vue d’ensemble dans le volet de navigation, puis enregistrez les valeurs Nom complet, ID application (client) et ID répertoire (client) de l’inscription de l’application.

Dans le volet de navigation, sélectionnez Certificats et secrets.

Sous Secrets client, sélectionnez + Nouveau secret client pour créer un secret.

Dans le formulaire, entrez une description et sélectionnez Ajouter. Enregistrez la chaîne du secret. Vous ne pourrez pas afficher le secret de nouveau après avoir quitté l’écran actuel.

L’ID de l’application, l’ID du répertoire et la clé secrète client seront nécessaires pour l’authentification du service web.

Création d’un utilisateur d’application

Vous pouvez créer un « utilisateur d’application » sans licence dans votre environnement. Cet utilisateur de l’application aura l’accès aux données de votre environnement pour le compte de l’utilisateur final qui utilise votre application.

Pour obtenir les instructions sur la création d’un utilisateur d’application, voir Créer un utilisateur d’application.

Pour obtenir des instructions sur la gestion des rôles de sécurité pour un utilisateur d’application, consultez Gérer les rôles d’un utilisateur d’application

Notes

Dans un environnement, seul un utilisateur d’application pour chaque application Microsoft Entra ID enregistrée est pris en charge. Vous ne pourrez pas modifier l’adresse e-mail ou le nom d’utilisateur principal une fois l’utilisateur de l’application créé.

Lorsque vous développez une application dans le monde réel à l’aide de S2S, vous devez utiliser un rôle de sécurité personnalisé pouvant être stocké dans une solution et distribué avec votre application.Activation ou désactivation d’utilisateurs d’application

Lorsque les utilisateurs de l’application sont créés, ils sont automatiquement activés. Si le statut d’un utilisateur d’application est désactivé et que vous devez l’activer, utilisez le Centre d’administration Power Platform. Vous pouvez également utiliser le Centre d’administration Power Platform pour désactiver un utilisateur d’application qui n’est plus utilisé.

Plus d’information : Activer ou désactiver un utilisateur d’application

Attention

La désactivation d’un utilisateur d’application interrompt tous les scénarios d’intégration qui utilisent l’utilisateur en question.

Codage et exécution d’application

Procédez comme suit pour télécharger, créer et exécutez l’exemple d’application. L’exemple appelle l’API Web pour obtenir la liste des 3 meilleurs comptes (par nom) dans l’organisation.

- Téléchargez Visual Studio 2017 SingleTenantS2S exemple.

- Mettez à jour le fichier App.config avec les valeurs de votre inscription à l’application et de clé de serveur.

- Créer et exécuter l’application.

Résultats attendus

Une réponse OData répertoriant les noms des 3 meilleurs comptes de votre organisation.

Exemple de sortie de la console

Ci-dessous se trouve un exemple de résultat de la console obtenu d’une organisation avec deux comptes uniquement, nommés « Compte de test 1 » et « Compte de test 2 ».

{

"@odata.context": "https://crmue2.api.crm.dynamics.com/api/data/v9.1/$metadata#accounts(name)",

"@Microsoft.Dynamics.CRM.totalrecordcount": -1,

"@Microsoft.Dynamics.CRM.totalrecordcountlimitexceeded": false,

"value": [

{

"@odata.etag": "W/\"4648334\"",

"name": "Test Account 1",

"accountid": "28630624-cac9-e811-a964-000d3a3ac063"

},

{

"@odata.etag": "W/\"4648337\"",

"name": "Test Account 2",

"accountid": "543fd72a-cac9-e811-a964-000d3a3ac063"

}

]

}

Voir aussi

Utiliser l’authentification de serveur à serveur multi-utilisateurs

Créer des applications Web en utilisant l’authentification de serveur à serveur (S2S)

Procédure : Connecter un utilisateur Microsoft Entra ID à l’aide du modèle d’application à architecture mutualisée

Notes

Pouvez-vous nous indiquer vos préférences de langue pour la documentation ? Répondez à un court questionnaire. (veuillez noter que ce questionnaire est en anglais)

Le questionnaire vous prendra environ sept minutes. Aucune donnée personnelle n’est collectée (déclaration de confidentialité).

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour