Déploiement des versions précédentes du scanneur client classique Azure Information Protection

Cet article concerne les versions du scanneur Azure Information Protection antérieur à la version 1.48.204.0, mais toujours en charge. Pour mettre à niveau les versions antérieures vers la version actuelle, consultez Mise à niveau du scanneur Azure Information Protection.

Utilisez ces informations pour en savoir plus sur le scanneur Azure Information Protection, puis sur la manière de l’installer, de le configurer et de l’exécuter correctement.

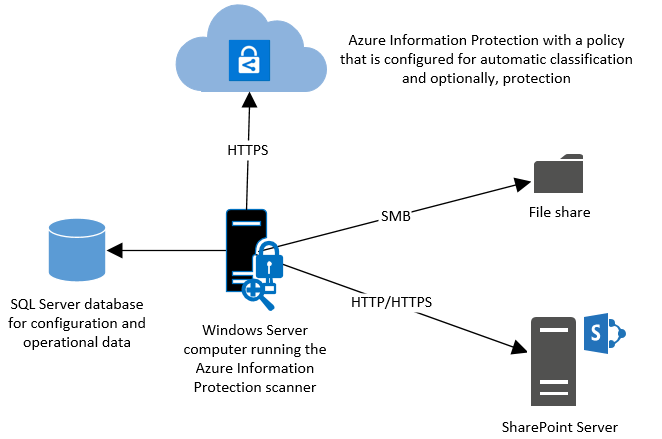

Ce scanneur s’exécute en tant que service sur Windows Server et vous permet de découvrir, classifier et protéger des fichiers sur les magasins de données suivants :

Chemins UNC pour les partages réseau qui utilisent le protocole SMB (Server Message Block).

Bibliothèques de documents et dossiers pour SharePoint Server 2019 via SharePoint Server 2013. SharePoint 2010 est également pris en charge pour les clients disposant de la prise en charge étendue de cette version de SharePoint.

Pour analyser et étiqueter des fichiers sur des référentiels cloud, utilisez Cloud App Security au lieu du scanneur.

Présentation du scanneur Azure Information Protection

Quand vous avez configuré votre stratégie Azure Information Protection pour les étiquettes qui appliquent une classification automatique, vous pouvez étiqueter les fichiers découverts par ce scanneur. Les étiquettes appliquent une classification et elles appliquent ou suppriment éventuellement la protection :

Le scanneur peut inspecter tous les fichiers que Windows est capable d’indexer à l’aide de filtres IFilter installés sur l’ordinateur. Ensuite, pour déterminer si les fichiers ont besoin d’étiquetage, le scanneur utilise les Microsoft 365 types d’informations de confidentialité intégrés de protection contre la perte de données (DLP) et la détection de modèles, ou Microsoft 365 modèles regex intégrés. Étant donné que le scanneur utilise le client Azure Information Protection, il peut classifier et protéger les mêmes types de fichiers.

Vous pouvez exécuter le scanneur en mode découverte uniquement, dans lequel vous utilisez les rapports pour vérifier ce qui se passerait si les fichiers étaient étiquetés. Ou bien, vous pouvez exécuter le scanneur pour appliquer automatiquement les étiquettes. Vous pouvez également exécuter le scanneur pour découvrir les fichiers contenant des types d’informations sensibles, sans configurer d’étiquettes pour les conditions qui appliquent la classification automatique.

Notez que le scanneur ne découvre pas et n’étiquette pas en temps réel. Il analyse systématiquement les fichiers dans les magasins de données que vous spécifiez. Vous pouvez configurer ce cycle pour s’exécuter une ou plusieurs fois.

Vous pouvez indiquer quels types de fichiers analyser ou exclure de l’analyse. Pour limiter les fichiers inspectés par le scanneur, définissez une liste de types de fichiers à l’aide de l’applet de commande Set-AIPScannerScannedFileTypes.

Prérequis pour le scanneur Azure Information Protection

Avant d’installer le scanneur Azure Information Protection, vérifiez que les conditions suivantes sont respectées.

| Condition requise | Informations complémentaires |

|---|---|

| Ordinateur Windows Server pour exécuter le service du scanneur : - Processeurs 4 cœurs - 8 Go de RAM - 10 Go d’espace libre (en moyenne) pour les fichiers temporaires |

Windows Server 2019, Windows Server 2016 ou Windows Server 2012 R2. Remarque : À des fins de test ou d’évaluation dans un environnement hors production, vous pouvez utiliser un système d’exploitation client Windows pris en charge par le client Azure Information Protection. Il peut s’agir d’un ordinateur physique ou virtuel doté d’une connexion réseau rapide et fiable aux magasins de données à scanner. Le scanneur nécessite suffisamment d’espace disque disponible pour créer des fichiers temporaires pour chaque fichier qu’il analyse, quatre fichiers par cœur. L’espace disque recommandé de 10 Go permet de disposer de processeurs 4 cœurs analysant 16 fichiers qui ont chacun une taille de 625 Mo. Si la connectivité Internet n’est pas possible en raison de vos stratégies d’organisation, consultez la section Déploiement du scanneur avec d’autres configurations . Sinon, assurez-vous que cet ordinateur dispose d’une connectivité Internet qui autorise les URL suivantes sur HTTPS (port 443) : *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| Compte de service pour exécuter le service du scanneur | En plus d’exécuter le service du scanneur sur l’ordinateur Windows Server, ce compte Windows s’authentifie auprès d’Azure AD, puis télécharge la stratégie Azure Information Protection. Ce compte doit être un compte Active Directory et synchronisé avec Azure AD. Si vous ne pouvez pas synchroniser ce compte en raison des stratégies de votre organisation, consultez la section Déploiement du scanneur avec d’autres configurations. Ce compte de service a la configuration suivante : - Connectez-vous à l’attribution de droit de l’utilisateur localement. Ce droit est exigé pour l’installation et la configuration du scanneur, mais pas pour son fonctionnement. Vous devez accorder ce droit au compte de service, mais vous pouvez le supprimer après avoir vérifié que le scanneur peut détecter, classifier et protéger des fichiers. Si l’attribution de ce droit, même pendant une courte période, n’est pas possible en raison des stratégies de votre organisation, consultez la section Déploiement du scanneur avec d’autres configurations. - Connectez-vous en tant qu’utilisateur de service à l’affectation de droits d’utilisateur. Ce droit est accordé automatiquement au compte de service pendant l’installation du scanneur et il est exigé pour l’installation, la configuration et le fonctionnement du scanneur. - Autorisations aux référentiels de données : pour les référentiels de données sur SharePoint locale, accordez toujours l’autorisation Modifier si l’option Ajouter et personnaliser des pages est sélectionnée pour le site ou accordez l’autorisation Création. Pour d’autres référentiels de données, accordez des autorisations de lecture et d’écriture pour analyser les fichiers, puis appliquez la classification et la protection aux fichiers qui répondent aux conditions de la stratégie Azure Information Protection. Pour exécuter le scanneur en mode découverte uniquement pour ces autres référentiels de données, l’autorisation lecture est suffisante. - Pour les étiquettes qui reprotègent ou retire la protection : pour veiller à ce que le scanneur ait toujours accès aux fichiers protégés, faites de ce compte un super utilisateur du service Azure Rights Management et vérifiez que la fonctionnalité de super utilisateur est activée. Pour plus d’informations sur la configuration requise des comptes pour appliquer la protection, consultez Préparation des utilisateurs et groupes pour Azure Information Protection. En outre, si vous avez implémenté des contrôles d’intégration pour un déploiement échelonné, assurez-vous que ce compte est inclus dans les contrôles d’intégration que vous avez configurés. |

| SQL Server pour stocker la configuration du scanneur : - Instance locale ou distante - Classement insensible à la casse -Rôle sysadmin pour installer le scanneur |

SQL Server 2012 est la version minimale pour les éditions suivantes : - SQL Server Entreprise - SQL Server Standard - SQL Server Express Si vous installez plusieurs instances du scanneur, chacune nécessite sa propre instance SQL Server. Lorsque vous installez le scanneur et si votre compte a le rôle Sysadmin, le processus d’installation crée automatiquement la base de données AzInfoProtectionScanner et accorde le rôle db_owner requis au compte de service qui exécute le scanneur. Si vous ne pouvez pas disposer du rôle Sysadmin ou si les stratégies de votre organisation requièrent que les bases de données soient créées et configurées manuellement, consultez la section Déploiement du scanneur avec d’autres configurations. La taille de la base de données de configuration varie pour chaque déploiement, mais nous vous recommandons d’allouer 500 Mo pour chaque lot de 1 000 000 fichiers que vous souhaitez analyser. |

| Le client Azure Information Protection classique est installé sur l’ordinateur serveur Windows | Vous devez installer le client complet pour le scanneur. N’installez pas le client avec juste le module PowerShell. Pour obtenir des instructions d’installation du client, consultez le guide de l’administrateur. Si vous avez déjà installé le scanneur et que vous devez maintenant le mettre à niveau vers une version ultérieure, consultez Mise à niveau du scanneur Azure Information Protection. |

| Étiquettes configurées qui appliquent une classification automatique et éventuellement une protection | Pour plus d’informations sur la configuration d’une étiquette de conditions et pour appliquer la protection : - Comment configurer des conditions pour la classification automatique et recommandée - Guide pratique pour configurer une étiquette pour la protection Rights Management Conseil : Vous pouvez utiliser les instructions du tutoriel pour tester le scanneur avec une étiquette qui recherche des numéros de carte de crédit dans un document Word préparé. Vous devez toutefois modifier la configuration de l’étiquette afin que Sélectionner comment cette étiquette est appliquée soit défini sur Automatique plutôt que sur Recommandé. Supprimez ensuite l’étiquette du document (si elle est appliquée), puis copiez le fichier dans un référentiel de données pour le scanneur. Bien que vous puissiez exécuter le scanneur même si vous n’avez pas configuré les étiquettes qui appliquent la classification automatique, ce scénario n’est pas abordé dans ces instructions. Plus d’informations |

| Pour SharePoint bibliothèques de documents et dossiers à analyser : - SharePoint 2019 - SharePoint 2016 - SharePoint 2013 - SharePoint 2010 |

D’autres versions de SharePoint ne sont pas prises en charge pour le scanneur. Lorsque vous utilisez le contrôle de version, le scanneur inspecte et étiquette la dernière version publiée. Si le scanneur étiquette un fichier et une approbation de contenu est nécessaire, ce fichier étiqueté doit être approuvé pour être disponible pour les utilisateurs. Pour les grandes batteries de serveurs SharePoint, regardez si vous devez augmenter le seuil d’affichage de liste (par défaut, 5 000) pour le scanneur pour accéder à tous les fichiers. Pour plus d’informations, consultez la documentation suivante SharePoint : Gérer des listes et des bibliothèques volumineuses dans SharePoint |

| Pour scanner des documents Office : - formats de fichier 97-2003 et formats Office Open XML pour Word, Excel et PowerPoint |

Pour plus d’informations sur les types de fichiers pris en charge par le scanneur pour ces formats de fichiers, consultez Types de fichiers pris en charge par le client Azure Information Protection. |

| Pour les chemins longs : - 260 caractères maximum, sauf si le scanneur est installé sur Windows 2016 et que l’ordinateur est configuré pour prendre en charge les chemins longs. |

Windows 10 et Windows Server 2016 prennent en charge les longueurs de chemin d’accès supérieures à 260 caractères avec le paramètre de stratégie de groupe suivant :Modèles> d’administration deconfiguration> de l’ordinateur> localtous les chemins d’accès Paramètres>Enable Win32 longs Pour plus d’informations sur la prise en charge des chemins de fichiers longs, consultez la section consacrée à la longueur maximale des chemins dans la documentation pour développeurs Windows 10. |

Si vous ne pouvez pas respecter toutes les conditions dans la table, car votre organisation l’interdit, consultez la section suivante pour obtenir des alternatives.

Si toutes les conditions requises sont remplies, passez directement à la section sur l’installation.

Déploiement du scanneur avec d’autres configurations

Les prérequis répertoriés dans la table correspondent aux exigences par défaut pour le scanneur et sont recommandés pour obtenir la configuration la plus simple pour le déploiement du scanneur. Ils doivent être adaptés aux tests initiaux, afin que vous puissiez vérifier les fonctionnalités du scanneur. Toutefois, dans un environnement de produit, les stratégies de votre organisation peuvent interdire ces exigences par défaut en raison d’une ou plusieurs des restrictions suivantes :

Les serveurs ne sont pas autorisés à la connectivité Internet

Sysadmin ne peut pas vous être accordé ou vous devez créer des bases de données et les configurer manuellement

Les comptes de service ne peuvent pas être accordés à l’ouverture de session localement

Les comptes de service ne peuvent pas être synchronisés avec Azure Active Directory, mais les serveurs ont une connectivité Internet

Le scanneur peut prendre en charge ces restrictions, mais celles-ci nécessitent une configuration supplémentaire.

Restriction : le serveur de scanneur ne peut pas avoir de connectivité Internet

Suivez les instructions pour un ordinateur déconnecté.

Notez que dans cette configuration, le scanneur ne peut pas appliquer la protection (ou supprimer la protection) à l’aide de la clé cloud de votre organisation. Au lieu de cela, le scanneur est limité à l’utilisation d’étiquettes qui appliquent la classification uniquement, ou la protection qui utilise HYOK.

Restriction : vous ne pouvez pas obtenir le rôle Sysadmin ou les bases de données doivent être créées et configurées manuellement

Si le rôle Sysadmin peut vous être attribué temporairement pour installer le scanneur, vous pouvez supprimer ce rôle lorsque l’installation du scanneur est terminée. Lorsque vous utilisez cette configuration, la base de données est automatiquement créée pour vous et le compte de service du scanneur obtient automatiquement les autorisations nécessaires. Toutefois, le compte utilisateur qui configure le scanneur nécessite le rôle db_owner pour la base de données AzInfoProtectionScanner, et vous devez attribuer manuellement ce rôle au compte utilisateur.

Si vous ne pouvez pas accorder le rôle Sysadmin même temporairement, vous devez demander à un utilisateur disposant de droits Sysadmin de créer manuellement une base de données nommée AzInfoProtectionScanner avant d’installer le scanneur. Pour cette configuration, les rôles suivants doivent être attribués :

| Compte | Rôle au niveau de la base de données |

|---|---|

| Compte de service pour le scanneur | db_owner |

| Compte utilisateur pour l’installation du scanneur | db_owner |

| Compte utilisateur pour la configuration du scanneur | db_owner |

En règle générale, vous utilisez le même compte utilisateur pour installer et configurer le scanneur. Mais si vous utilisez des comptes différents, ils ont tous les deux besoin du rôle db_owner pour la base de données AzInfoProtectionScanner.

Pour créer un utilisateur et accorder des droits db_owner sur cette base de données, demandez à Sysadmin d’exécuter deux fois le script SQL suivant. La première fois, pour le compte de service qui exécute le scanneur, et la deuxième fois pour que vous installiez et gériez le scanneur. Avant d’exécuter le script, remplacez domaine\user par le nom de domaine et le nom du compte d’utilisateur du compte de service ou du compte d’utilisateur :

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

En outre :

Vous devez être administrateur local sur le serveur qui exécute le scanneur

Le compte de service qui exécutera le scanneur doit disposer d’autorisations Contrôle total sur les clés de Registre suivantes :

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

Si, après avoir configuré ces autorisations, vous voyez une erreur lorsque vous installez le scanneur, l’erreur peut être ignorée et vous pouvez démarrer manuellement le service du scanneur.

Restriction : le compte de service pour le scanneur ne peut pas obtenir le droit Ouvrir une session localement

Si vos stratégies d’organisation interdisent l’ouverture de session localement pour les comptes de service, mais autorisez l’ouverture de session en tant que tâche par lot , suivez les instructions pour Spécifier et utiliser le paramètre Token pour Set-AIPAuthentication à partir du guide d’administration.

Restriction : le compte de service scanneur ne peut pas être synchronisé avec Azure Active Directory, mais le serveur dispose d’une connectivité Internet

Vous pouvez avoir un compte pour exécuter le service du scanneur et un autre compte pour l’authentification auprès d’Azure Active Directory :

Pour le compte de service du scanneur, vous pouvez utiliser un compte Windows local ou un compte Active Directory.

Pour le compte Azure Active Directory, suivez les instructions sous Spécifier et utiliser le paramètre Jeton pour Set-AIPAuthentication dans le guide de l’administrateur.

Installer le scanneur

Connectez-vous à l’ordinateur Windows Server qui exécutera le scanneur. Utilisez un compte disposant de droits d’administrateur local et qui est autorisé à écrire dans la base de données principale SQL Server.

Ouvrez une session Windows PowerShell avec l’option Exécuter en tant qu’administrateur.

Exécutez l’applet de commande Install-AIPScanner, en spécifiant votre instance SQL Server sur laquelle créer une base de données pour le scanneur Azure Information Protection :

Install-AIPScanner -SqlServerInstance <name>Par exemple :

Pour une instance par défaut :

Install-AIPScanner -SqlServerInstance SQLSERVER1Pour une instance nommée :

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERPour SQL Server Express :

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

Lorsque vous y êtes invité, fournissez les informations d’identification pour le compte de service du scanneur (<nom d’utilisateur>\domaine) et le mot de passe.

Vérifiez que le service est maintenant installé à l’aide des services d’outils> d’administration.

Le service installé s’appelle Azure Information Protection Scanner et est configuré pour s’exécuter à l’aide du compte de service de scanneur que vous avez créé.

Maintenant que vous avez installé le scanneur, vous devez obtenir un jeton Azure AD pour que le compte de service du scanneur s’authentifie afin de pouvoir s’exécuter sans assistance.

Obtenir un jeton Azure AD pour le scanneur

Le jeton Azure AD permet au compte de service du scanneur de s’authentifier auprès du service Azure Information Protection.

À partir du même ordinateur Windows Server ou à partir de votre bureau, connectez-vous au portail Azure pour créer deux applications Azure AD nécessaires pour spécifier un jeton d’accès à des fins d’authentification. Après une connexion interactive initiale, ce jeton permet au scanneur de s’exécuter de manière non interactive.

Pour créer ces applications, suivez les instructions données dans Guide pratique pour étiqueter des fichiers de manière non interactive pour Azure Information Protection dans le guide de l’administrateur.

À partir de l’ordinateur Windows Server, si votre compte de service de scanneur a reçu l’autorisation Ouvrir une session localement pour l’installation : connectez-vous avec ce compte et démarrez une session PowerShell. Exécutez Set-AIPAuthentication, en spécifiant les valeurs copiées à partir de l’étape précédente :

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Lorsque vous y êtes invité, spécifiez le mot de passe des informations d’identification de votre compte de service pour Azure AD, puis cliquez sur Accepter.

Si l’autorisation Ouvrir une session localement ne peut pas être accordée à votre compte de service de scanneur pour l’installation : suivez les instructions de la section Spécifier et utiliser le paramètre Jeton pour Set-AIPAuthentication du guide de l’administrateur.

Le scanneur a maintenant un jeton pour s’authentifier auprès d’Azure AD, lequel jeton est valide pendant un an, deux ans, ou définitivement (il n’expire jamais), selon votre configuration de l’application web/API dans Azure AD. Quand le jeton expire, vous devez répéter les étapes 1 et 2.

Vous êtes maintenant prêt à spécifier les magasins de données à analyser.

Spécifier les magasins de données pour le scanneur

Utilisez l’applet de commande Add-AIPScannerRepository pour spécifier les magasins de données à analyser à l’aide du scanneur Azure Information Protection. Vous pouvez spécifier des chemins d’accès UNC et des URL de serveur SharePoint pour SharePoint bibliothèques de documents et dossiers.

Versions prises en charge pour SharePoint : SharePoint Server 2019, SharePoint Server 2016 et SharePoint Server 2013. SharePoint Server 2010 est également pris en charge pour les clients qui bénéficient d’un support étendu pour cette version de SharePoint.

À partir du même ordinateur Windows Server, dans votre session PowerShell, ajoutez votre premier magasin de données en exécutant la commande suivante :

Add-AIPScannerRepository -Path <path>Par exemple :

Add-AIPScannerRepository -Path \\NAS\DocumentsPour d’autres exemples, utilisez la commande d’aide PowerShell pour cette applet de commande

Get-Help Add-AIPScannerRepository -examples.Répétez cette commande pour tous les magasins de données à analyser. Si vous avez besoin de supprimer un magasin de données que vous avez ajouté, utilisez l’applet de commande Remove-AIPScannerRepository.

Vérifiez que vous avez spécifié tous les magasins de données correctement en exécutant l’applet de commande Get-AIPScannerRepository :

Get-AIPScannerRepository

Avec la configuration par défaut du scanneur, vous êtes maintenant prêt à exécuter votre première analyse en mode découverte.

Exécuter un cycle de découverte et afficher les rapports pour le scanneur

Dans votre session PowerShell, démarrez le scanneur en exécutant la commande suivante :

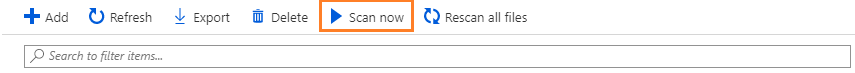

Start-AIPScanVous pouvez également démarrer le scanneur à partir du portail Azure. Dans le volet Azure Information Protection - Nœuds, sélectionnez votre nœud de scanneur, puis l’option Analyser maintenant :

Attendez que le scanneur termine son cycle en exécutant la commande suivante :

Get-AIPScannerStatusVous pouvez également afficher l’état à partir du volet Azure Information Protection - Nœuds dans le Portail Azure, en vérifiant la colonne STATUS.

Recherchez l’état pour afficher Idle (Inactif) plutôt que Scanning (Analyse).

Une fois que le scanneur a parcouru tous les fichiers inclus dans les magasins de données que vous avez spécifiés, le service s’arrête alors que le service du scanneur continue de s’exécuter.

Consultez le journal des événements Applications et services Windows local, Azure Information Protection. Ce journal indique également lorsque le scanneur a terminé l’analyse, avec un résumé des résultats. Recherchez l’ID d’événement d’information 911.

Passez en revue les rapports stockés dans %localappdata%\Microsoft\MSIP\Scanner\Reports. Les fichiers de résumé .txt incluent la durée de l’analyse, le nombre de fichiers analysés et le nombre de fichiers correspondants aux types d’informations. Les fichiers .csv offrent plus de détails pour chaque fichier. Ce dossier stocke jusqu’à 60 rapports pour chaque cycle d’analyse et tous, sauf le dernier rapport, sont compressés afin de réduire l’espace disque requis.

Notes

Vous pouvez modifier le niveau de journalisation à l’aide du paramètre ReportLevel avec Set-AIPScannerConfiguration, mais vous ne pouvez pas modifier l’emplacement ou le nom du dossier de rapport. Envisagez d’utiliser une jointure de répertoire pour le dossier si vous souhaitez stocker les rapports sur un autre volume ou une autre partition.

Par exemple, à l’aide de la commande Mklink :

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\ReportsAvec le paramètre par défaut, seuls les fichiers qui remplissent les conditions que vous avez configurées pour la classification automatique sont inclus dans les rapports détaillés. Si vous ne voyez pas les étiquettes appliquées dans ces rapports, vérifiez que la configuration de votre étiquette inclut la classification automatique au lieu de la classification recommandée.

Conseil

Les scanneurs envoient ces informations à Azure Information Protection toutes les cinq minutes, ce qui permet de voir les résultats en quasi temps quasi réel sur le Portail Azure. Pour plus d’informations, consultez Création de rapports pour Azure Information Protection.

Si les résultats ne correspondent pas à ce que vous attendez, vous devez peut-être ajuster les conditions que vous avez spécifiées dans votre stratégie Azure Information Protection. Si tel est le cas, répétez les étapes 1 à 3 jusqu’à ce que vous soyez prêt à modifier la configuration pour appliquer la classification et éventuellement la protection.

Le portail Azure affiche des informations portant uniquement sur la dernière analyse. Si vous devez consulter les résultats des analyses précédentes, accédez aux rapports qui sont stockés sur l’ordinateur du scanneur, dans le dossier %localappdata%\Microsoft\MSIP\Scanner\Reports.

Quand vous êtes prêt à étiqueter automatiquement les fichiers que le scanneur découvre, passez à la procédure suivante.

Configurer le scanneur pour appliquer la classification et la protection

Dans son paramétrage par défaut, le scanneur s’exécute une seule fois en mode création de rapports uniquement. Pour modifier ces paramètres, utilisez set-AIPScannerConfiguration :

Sur l’ordinateur Windows Server, dans la session PowerShell, exécutez la commande suivante :

Set-AIPScannerConfiguration -Enforce On -Schedule AlwaysIl existe d’autres paramètres de configuration que vous pouvez modifier. Par exemple, si les attributs de fichier sont modifiés et ce qui est enregistré dans les rapports. De plus, si votre stratégie Azure Information Protection inclut le paramètre qui exige un message de justification pour diminuer le niveau de classification ou supprimer la protection, spécifiez ce message à l’aide de cette applet de commande. Utilisez la commande d’aide PowerShell suivante pour plus d’informations sur chaque paramètre de configuration :

Get-Help Set-AIPScannerConfiguration -detailedNotez l’heure actuelle et redémarrez le scanneur en exécutant la commande suivante :

Start-AIPScanVous pouvez également démarrer le scanneur à partir du portail Azure. Dans le volet Azure Information Protection - Nœuds, sélectionnez votre nœud de scanneur, puis l’option Analyser maintenant :

Recherchez dans le journal des événements le type d’information 911 dont l’heure horodatée est ultérieure à l’heure du démarrage du scanneur à l’étape précédente.

Puis examinez les rapports pour déterminer quels fichiers ont été étiquetés, quelle classification a été appliquée et si une protection a été appliquée. Ou bien, utilisez le portail Azure pour consulter plus facilement ces informations.

Puisque nous avons configuré la planification pour qu’elle s’exécute en continu, quand le scanneur a parcouru tous les fichiers, il démarre un nouveau cycle pour découvrir les fichiers nouveaux et modifiés.

Procédure d’analyse des fichiers

Lors de l’analyse de fichiers, le scanneur effectue les processus suivants.

1. Déterminer si les fichiers sont inclus ou exclus pour l’analyse

Le scanneur ignore automatiquement les fichiers qui sont exclus de la classification et de la protection, comme les fichiers exécutables et les fichiers système.

Vous pouvez modifier ce comportement en définissant une liste de types de fichiers à analyser ou à exclure de l’analyse. Lorsque vous définissez cette liste sans spécifier de référentiel de données, la liste s’applique à tous les référentiels de données qui n’ont pas leur propre liste spécifiée. Pour établir cette liste, utilisez Set-AIPScannerScannedFileTypes.

Après avoir spécifié votre liste de types de fichiers, vous pouvez ajouter un nouveau type de fichier à l’aide de Add-AIPScannerScannedFileTypes et en supprimer un à l’aide de Remove-AIPScannerScannedFileTypes.

2. Inspecter et étiqueter les fichiers

Le scanneur utilise ensuite des filtres pour analyser les types de fichiers pris en charge. Ces mêmes filtres sont utilisés par le système d’exploitation pour Windows Search et l’indexation. Sans configuration supplémentaire, Windows IFilter permet d’analyser les types de fichiers utilisés par Word, Excel, PowerPoint ansi que les documents PDF et les fichiers texte.

Pour obtenir la liste complète des types de fichiers pris en charge par défaut et des informations supplémentaires sur la configuration de filtres existants qui incluent les fichiers .zip et .tiff, consultez Types de fichiers pris en charge pour l’inspection.

Après inspection, ces types de fichiers peuvent être étiquetés à l’aide des conditions que vous avez spécifiées pour vos étiquettes. Ou, si vous utilisez le mode de découverte, ces fichiers peuvent être signalés comme contenant les conditions que vous avez spécifiées pour vos étiquettes ou tous les types d’informations sensibles connus.

Toutefois, le scanneur ne peut pas étiqueter les fichiers dans les cas suivants :

L’étiquette applique la classification mais pas la protection, et le type de fichier ne prend pas en charge la classification uniquement.

L’étiquette applique la classification et la protection, mais le scanneur ne protège pas le type de fichier.

Par défaut, le scanneur protège uniquement les types de fichiers Office et PDF (si ces derniers sont protégés à l’aide de la norme ISO pour le chiffrement PDF). Il est possible de protéger d’autres types de fichiers quand vous modifiez le Registre, comme décrit dans la section suivante.

Par exemple, après inspection des fichiers portant l’extension .txt, le scanneur ne peut pas appliquer une étiquette configurée pour la classification mais pas pour la protection, car le type de fichier .txt ne prend pas en charge la classification uniquement. Si l’étiquette est configurée pour la classification et la protection et que le Registre est modifié pour le type de fichier .txt, le scanneur peut étiqueter le fichier.

Conseil

Pendant ce processus, si le scanneur s’arrête et ne termine pas l’analyse d’un grand nombre de fichiers dans un référentiel :

Vous devrez peut-être augmenter le nombre de ports dynamiques pour le système d’exploitation hébergeant les fichiers. Le renforcement du serveur pour SharePoint peut être l’une des raisons expliquant pourquoi le scanneur dépasse le nombre de connexions réseau autorisées et s’arrête.

Pour vérifier s’il s’agit de la cause de l’arrêt du scanneur, recherchez si le message d’erreur suivant est enregistré pour le scanneur dans %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (compressé s’il existe plusieurs journaux ) : Impossible de se connecter au serveur distant ---> System.Net.SocketException : une seule utilisation de chaque adresse de socket (protocole/adresse réseau/port) est normalement autorisée IP : Port

Pour plus d’informations sur l’affichage de la plage de ports actuelle et l’augmentation de la plage, consultez Paramètres modifiables pour améliorer les performances du réseau.

Pour les grandes batteries de serveurs SharePoint, vous devrez peut-être augmenter le seuil d’affichage de liste (par défaut, 5 000). Pour plus d’informations, consultez la documentation suivante SharePoint : Gérer des listes et des bibliothèques volumineuses dans SharePoint.

3. Étiqueter les fichiers qui ne peuvent pas être inspectés

Pour les types de fichiers qui ne peuvent pas être inspectés, le scanneur applique l’étiquette par défaut dans la stratégie Azure Information Protection ou l’étiquette par défaut que vous configurez pour le scanneur.

Comme dans l’étape précédente, le scanneur ne peut pas étiqueter les fichiers dans les cas suivants :

L’étiquette applique la classification mais pas la protection, et le type de fichier ne prend pas en charge la classification uniquement.

L’étiquette applique la classification et la protection, mais le scanneur ne protège pas le type de fichier.

Par défaut, le scanneur protège uniquement les types de fichiers Office et PDF (si ces derniers sont protégés à l’aide de la norme ISO pour le chiffrement PDF). Il est possible de protéger d’autres types de fichiers quand vous modifiez le Registre, comme décrit ci-après.

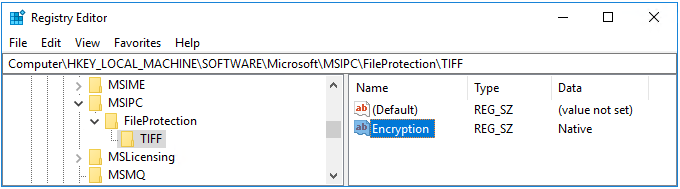

Modification du Registre pour le scanneur

Pour changer le comportement par défaut du scanneur pour protéger d’autres types de fichiers que les fichiers Office et PDF, vous devez modifier manuellement le Registre et indiquer les types de fichiers supplémentaires qui doivent être protégés ainsi que le type de protection (native ou générique). Dans cette documentation pour les développeurs, la protection générique est appelée « PFile ». En outre, spécifiquement pour le scanneur :

Le scanneur a son propre comportement par défaut : seuls Office formats de fichiers et les documents PDF sont protégés par défaut. Si le Registre n’est pas modifié, aucun des autres types de fichiers ne sera étiqueté ou protégé par le scanneur.

Si vous souhaitez avoir le même comportement de protection par défaut que le client Azure Information Protection, où tous les fichiers sont automatiquement protégés avec une protection native ou générique : spécifiez le

*caractère générique en tant que clé de Registre,Encryptioncomme valeur (REG_SZ) etDefaultcomme données de valeur.

Lorsque vous modifiez le Registre, créez manuellement la clé MSIPC et la clé FileProtection si elles n’existent pas, ainsi qu’une clé pour chaque extension de nom de fichier.

Par exemple, pour que le scanneur protège les fichiers TIFF en plus des fichiers Office et PDF, le Registre devrait se présenter comme dans l’image suivante, une fois que vous l’avez modifié. Les fichiers TIFF, qui sont des fichiers image, prennent en charge la protection native et l’extension de nom de fichier résultante est .ptiff.

Pour obtenir la liste des types de fichiers texte et image qui prennent en charge de manière similaire la protection native mais qui doivent être spécifiés dans le Registre, consultez Types de fichiers pris en charge pour la classification et la protection dans le guide de l’administrateur.

Pour les fichiers ne prenant pas en charge la protection native, indiquez l’extension de nom de fichier comme nouvelle clé et PFile pour la protection générique. L’extension de nom de fichier résultante pour le fichier protégé est .pfile.

Lorsque les fichiers sont réanalysés

Pour le premier cycle d’analyse, le scanneur inspecte tous les fichiers des magasins de données configurés. Pour les analyses suivantes, il inspecte uniquement les fichiers nouveaux ou modifiés.

Vous pouvez forcer le scanneur à inspecter tous les fichiers en exécutant Start-AIPScan avec le paramètre Reset . Le scanneur doit être configuré pour une planification manuelle, ce qui nécessite que le paramètre Schedule soit défini sur Manual avec Set-AIPScannerConfiguration.

Vous pouvez également forcer le scanneur à inspecter à nouveau tous les fichiers à partir du volet Azure Information Protection - Nœuds dans le Portail Azure. Sélectionnez votre scanneur dans la liste, puis l’option Rescan all files (Relancer l’analyse de tous les fichiers) :

La réinspection de tous les fichiers est utile quand vous voulez que les rapports contiennent tous les fichiers. Ce choix de configuration est généralement utilisé lorsque le scanneur s’exécute en mode découverte. Lorsqu’une analyse complète est terminée, le scanneur passe automatiquement en mode incrémentiel pour inspecter uniquement les fichiers nouveaux ou modifiés lors des analyses suivantes.

De plus, tous les fichiers sont inspectés quand le scanneur télécharge une stratégie Azure Information Protection qui présente des conditions nouvelles ou modifiées. Le scanneur actualise la stratégie toutes les heures, quand le service démarre et que la stratégie remonte à plus d’une heure.

Conseil

Si vous avez besoin d’actualiser la stratégie avant cet intervalle d’une heure, par exemple, pendant une période de test : supprimez manuellement le fichier de stratégie Policy.msip de %LocalAppData%\Microsoft\MSIP\Policy.msip et de %LocalAppData%\Microsoft\MSIP\Scanner. Ensuite, redémarrez le service du scanneur Azure Information Protection.

Si vous avez changé les paramètres de protection de la stratégie, attendez 15 minutes après l’enregistrement des paramètres de protection avant de redémarrer le service.

Si le scanneur a téléchargé une stratégie sans conditions automatiques, la copie du fichier de stratégie dans le dossier du scanneur n’est pas mise à jour. Dans ce scénario, vous devez supprimer le fichier de stratégie Policy.msip dans %LocalAppData%\Microsoft\MSIP\Policy.msip et dans %LocalAppData%\Microsoft\MSIP\Scanner pour que le scanneur puisse utiliser un fichier de stratégie récemment téléchargé avec des étiquettes correctement configurées pour les conditions automatiques.

Utilisation du scanneur avec d’autres configurations

Il existe deux scénarios pris en charge par le scanneur Azure Information Protection dans lesquels il n’est pas nécessaire que des étiquettes soient configurées pour des conditions quelles qu’elles soient :

Appliquer une étiquette par défaut à tous les fichiers dans un référentiel de données.

Pour cette configuration, utilisez l’applet de commande Set-AIPScannerRepository et définissez le paramètre MatchPolicy sur Off.

Le contenu des fichiers n’est pas inspecté et tous les fichiers du référentiel de données sont étiquetés avec l’étiquette par défaut que vous spécifiez pour le référentiel de données (avec le paramètre SetDefaultLabel) ou si celle-ci n’est pas spécifié, l’étiquette par défaut qui est spécifiée comme paramètre de stratégie pour le compte d’analyse.

Identifier toutes les conditions personnalisées et tous les types d’informations sensibles connus.

Pour cette configuration, utilisez l’applet de commande Set-AIPScannerConfiguration et définissez le paramètre DiscoverInformationTypes sur All.

Le scanneur utilise toute condition personnalisée que vous avez spécifiée pour les étiquettes dans la stratégie Azure Information Protection et la liste des types d’informations qui sont disponibles pour les étiquettes dans la stratégie Azure Information Protection.

Le guide de démarrage rapide suivant utilise cette configuration, même s’il s’agit de la version actuelle du scanneur : Démarrage rapide : Rechercher les informations sensibles dont vous disposez.

Optimisation des performances du scanneur

Utilisez les instructions suivantes pour vous aider à optimiser les performances du scanneur. Toutefois, si votre priorité est la réactivité de l’ordinateur du scanneur plutôt que les performances du scanneur, vous pouvez utiliser un paramètre client avancé pour limiter le nombre de threads utilisés par le scanneur.

Pour optimiser les performances de l’analyseur :

Veillez à avoir une connexion haut débit fiable entre l’ordinateur de l’analyseur et le magasin de données analysé

Par exemple, placez l’ordinateur de l’analyseur dans le même réseau local ou (de préférence) dans le même segment réseau que le magasin de données analysé.

La qualité de la connexion réseau affecte les performances de l’analyseur parce que pour examiner les fichiers, celui-ci transfère le contenu des fichiers à l’ordinateur exécutant son service. Quand vous réduisez (ou supprimez) le nombre de tronçons réseau que ces données doivent traverser, vous réduisez également la charge sur votre réseau.

Assurez-vous que l’ordinateur de l’analyseur dispose de ressources processeur

L’inspection du contenu des fichiers à la recherche d’une correspondance avec vos conditions de configuration ainsi que le chiffrement et le déchiffrement des fichiers sont des actions qui sollicitent le processeur de manière intense. Surveillez les cycles d’analyse standard de vos magasins de données spécifiés pour déterminer si un manque de ressources processeur affecte les performances de l’analyseur.

Autres facteurs qui affectent les performances de l’analyseur :

La charge actuelle et les temps de réponse des magasins de données qui contiennent les fichiers à analyser

Si l’analyseur s’exécute en mode découverte ou en mode d’application

Le mode découverte a généralement un taux d’analyse plus élevé que le mode d’application, car la découverte nécessite une seule action de lecture de fichier tandis que le mode d’application nécessite des actions de lecture et d’écriture.

Le changement des conditions d’Azure Information Protection

Votre premier cycle d’analyse quand l’analyseur doit inspecter chaque fichier prend bien évidemment plus temps que les cycles d’analyse suivants qui, par défaut, inspectent uniquement les fichiers nouveaux et modifiés. Toutefois, si vous changez les conditions dans la stratégie Azure Information Protection, tous les fichiers sont réanalysés, comme décrit dans la section précédente.

La construction d’expressions regex pour des conditions personnalisées

Pour éviter une consommation de mémoire importante et le risque de dépassements du délai d’expiration (15 minutes par fichier), passez en revue vos expressions regex pour vérifier que la correspondance des modèles est efficace. Par exemple :

Évitez les quantificateurs gourmands

Utilisez des groupes sans capture comme

(?:expression)au lieu de(expression)

Le niveau de journalisation que vous avez choisi

Vous pouvez choisir entre Déboguer, Information, Erreur et Désactivé pour les rapports de l’analyseur. Avec Désactivé, vous bénéficiez des meilleures performances alors qu’avec Déboguer, l’analyseur est considérablement ralenti et doit être utilisé uniquement pour le dépannage. Pour plus d’informations, consultez le paramètre ReportLevel pour l’applet de commande Set-AIPScannerConfiguration en exécutant

Get-Help Set-AIPScannerConfiguration -detailed.Les fichiers eux-mêmes :

À l’exception des fichiers Excel, les fichiers Office sont plus rapidement analysés que les fichiers PDF.

Les fichiers non protégés sont plus rapides à analyser que les fichiers protégés.

Les gros fichiers prennent évidemment plus de temps à analyser que les petits fichiers.

En outre :

Vérifiez que le compte de service qui exécute le scanneur n’a que les droits documentés dans la section conditions préalables du scanneur , puis configurez le paramètre client avancé pour désactiver le niveau d’intégrité faible pour le scanneur.

Le scanneur s’exécute plus rapidement lorsque vous utilisez la configuration de remplacement pour appliquer une étiquette par défaut à tous les fichiers, car le scanneur n’inspecte pas le contenu du fichier.

Le scanneur s’exécute plus lentement lorsque la configuration de remplacement est utilisée pour identifier toutes les conditions personnalisées et tous les types d’informations sensibles connus.

Vous pouvez réduire les délais d’expiration du scanneur avec des paramètres clients avancés pour améliorer les taux d’analyse et réduire la consommation de mémoire, mais avec l’accusé de réception que certains fichiers peuvent être ignorés.

Liste des cmdlets pour le scanneur

D’autres applets de commande propres au scanneur vous permettent de modifier son compte de service et sa base de données, d’obtenir ses paramètres actuels et de désinstaller son service. Le scanneur utilise les applets de commande suivantes :

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

Notes

La plupart de ces applets de commande sont désormais déconseillées dans la version actuelle du scanneur, et l’aide en ligne pour les applets de commande du scanneur reflète cette modification. Pour obtenir de l’aide sur l’applet de commande antérieure à la version 1.48.204.0 du scanneur, utilisez la commande intégrée Get-Help <cmdlet name> dans votre session PowerShell.

ID du journal des événements et descriptions pour le scanneur

Utilisez les sections suivantes pour identifier les ID d’événement possibles et les descriptions du scanneur. Ces événements sont journalisés sur le serveur qui exécute le service de scanneur, dans le journal des événements Applications et services Windows, Azure Information Protection.

Informations 910

Cycle du scanneur démarré.

Cet événement est enregistré lorsque le service du scanneur est démarré et qu’il commence à analyser les fichiers inclus dans les dépôts de données que vous avez spécifiés.

Informations 911

Cycle du scanneur terminé.

Cet événement est journalisé quand le scanneur termine une analyse manuelle ou un cycle dans le cadre d’une planification continue.

Si le scanneur a été configuré pour une exécution manuelle et non continue, utilisez l’applet de commande Start-AIPScan pour exécuter une nouvelle analyse. Pour changer la planification, utilisez l’applet de commande Set-AIPScannerConfiguration et le paramètre Schedule.

Étapes suivantes

Comment l’équipe Core Services Engineering and Operations de Microsoft a-t-elle implémenté ce scanneur ? Lisez l’étude de cas technique : Automatiser la protection des données avec le scanneur Azure Information Protection.

Vous vous demandez peut-être : Quelle est la différence entre Windows serveur FCI et le scanneur Azure Information Protection ?

Vous pouvez également utiliser PowerShell pour classifier et protéger des fichiers de manière interactive à partir de votre ordinateur de bureau. Pour plus d’informations sur tous les scénarios qui utilisent PowerShell, consultez Utiliser PowerShell avec le client Azure Information Protection.