Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft 365 fournit un chiffrement de base au niveau du volume via BitLocker et Distributed Key Manager (DKM). les disques de PC Windows 365 Entreprise et Business Cloud sont chiffrés à l’aide du chiffrement côté serveur (SSE) du stockage Azure.

Pour vous donner plus de contrôle, Microsoft 365 offre également une couche de chiffrement supplémentaire pour votre contenu via la clé client. Ce contenu inclut des données provenant de Microsoft Exchange, SharePoint, OneDrive, Teams et Windows 365 PC cloud.

BitLocker n’est pas pris en charge en tant qu’option de chiffrement pour Windows 365 PC cloud. Pour plus d’informations, consultez Utilisation de machines virtuelles Windows 10 dans Intune.

Conseil

Si vous n’êtes pas un client E5, utilisez l’essai des solutions Microsoft Purview de 90 jours pour découvrir comment des fonctionnalités Purview supplémentaires peuvent aider votre organisation à gérer ses besoins en matière de sécurité et de conformité des données. Commencez dès maintenant avec le Hub d’essai Microsoft Purview. Découvrez plus d’informations sur l’inscription et les conditions de la version d’évaluation.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

Comment le chiffrement de service, BitLocker, SSE et la clé client fonctionnent ensemble

Vos données Microsoft 365 sont toujours chiffrées au repos à l’aide de BitLocker et de Distributed Key Manager (DKM). Pour plus d’informations, voir Comment Exchange sécurise vos secrets de messagerie.

La clé client ajoute une protection supplémentaire contre les accès non autorisés à vos données. Il complète le chiffrement de disque BitLocker et le chiffrement côté serveur (SSE) dans les centres de données Microsoft. Le chiffrement de service n’est pas conçu pour empêcher le personnel Microsoft d’accéder à vos données. Au lieu de cela, la clé client vous aide à répondre aux exigences de conformité ou réglementaires en vous permettant de contrôler les clés de chiffrement racine.

Vous autorisez explicitement Microsoft 365 à utiliser vos clés de chiffrement pour fournir des services à valeur ajoutée tels que eDiscovery, anti-programme malveillant, anti-courrier indésirable et l’indexation de recherche.

Basée sur le chiffrement de service, la clé client vous permet de fournir et de contrôler des clés de chiffrement. Microsoft 365 utilise ces clés pour chiffrer vos données au repos, comme décrit dans les Conditions des services en ligne (OST). Étant donné que vous contrôlez les clés de chiffrement, la clé client vous aide à répondre aux exigences de conformité.

La clé client améliore votre capacité à répondre aux normes de conformité qui appellent des accords de contrôle des clés avec votre fournisseur de cloud. Vous fournissez et gérez les clés de chiffrement racine pour vos données Microsoft 365 au repos au niveau de l’application. Cette configuration vous permet de contrôler directement les clés de chiffrement de votre organization.

Clé client avec déploiements hybrides

La clé client chiffre uniquement les données au repos dans le cloud. Il ne protège pas les boîtes aux lettres ou les fichiers locaux. Pour protéger les données locales, utilisez une méthode distincte comme BitLocker.

En savoir plus sur les stratégies de chiffrement des données

Une stratégie de chiffrement des données (DEP) définit la hiérarchie de chiffrement. Les services utilisent cette hiérarchie pour chiffrer les données avec les clés que vous gérez et la clé de disponibilité que Microsoft protège. Vous créez un DEP à l’aide d’applets de commande PowerShell, puis vous l’attribuez pour chiffrer les données d’application.

La clé client prend en charge trois types de POINTS DEP. Chaque type utilise des applets de commande différentes et protège un type de données différent :

DEP pour plusieurs charges de travail Microsoft 365

Ces DEPs chiffrent les données sur plusieurs charges de travail Microsoft 365 pour tous les utilisateurs du locataire. Les charges de travail sont les suivantes :

- Windows 365 PC cloud. Pour plus d’informations, consultez Clé client Microsoft Purview pour les PC cloud Windows 365

- Messages de conversation Teams (conversations 1:1, conversations de groupe, conversations de réunion et conversations de canal)

- Messages multimédias Teams (images, extraits de code, messages vidéo, messages audio, images wiki)

- Appels Teams et enregistrements de réunion stockés dans le stockage Teams

- Notifications de conversation Teams

- Suggestions de conversation Teams par Cortana

- Messages status Teams

- interactions Microsoft 365 Copilot

- Informations sur l’utilisateur et le signal pour Exchange

- Boîtes aux lettres Exchange qu’une dep de boîte aux lettres ne chiffre pas

- Protection des données Microsoft Purview :

- Données EDM (Exact Data Match), y compris les schémas de fichiers de données, les packages de règles et les sels utilisés pour hacher les données sensibles

- Pour EDM et Teams, le DEP chiffre les nouvelles données à partir du moment où vous les affectez au locataire.

- Pour Exchange, la clé client chiffre toutes les données existantes et nouvelles.

- Configurations des étiquettes de confidentialité

- Données EDM (Exact Data Match), y compris les schémas de fichiers de données, les packages de règles et les sels utilisés pour hacher les données sensibles

Les PDP multi-charges de travail ne chiffrent pas les types de données suivants. Ces données sont protégées à l’aide d’autres méthodes de chiffrement dans Microsoft 365 :

- Données SharePoint et OneDrive

- Fichiers Teams et certains appels Teams et enregistrements de réunion enregistrés dans SharePoint ou OneDrive (chiffrés par le DEP SharePoint)

- Données d’événement en direct Teams

- Charges de travail non prises en charge par la clé client, telles que Viva Engage et Planificateur

Vous pouvez créer plusieurs POINTS DEP par locataire, mais n’en affecter qu’une seule à la fois. Le chiffrement commence automatiquement après l’attribution, bien que le temps d’achèvement dépende de la taille du locataire.

Deps pour les boîtes aux lettres Exchange

Les adresses DEP de boîte aux lettres vous permettent de mieux contrôler les boîtes aux lettres Exchange Online individuelles. Vous pouvez les utiliser pour chiffrer des données dans les boîtes aux lettres UserMailbox, MailUser, Group, PublicFolder et Shared.

Vous pouvez avoir jusqu’à 50 adresses DEP de boîte aux lettres actives par locataire. Vous pouvez affecter un DEP à plusieurs boîtes aux lettres, mais une seule DEP par boîte aux lettres.

Par défaut, les boîtes aux lettres Exchange sont chiffrées à l’aide de clés gérées par Microsoft. Lorsque vous affectez une clé client DEP :

- Si une boîte aux lettres est déjà chiffrée à l’aide d’un DEP à plusieurs charges de travail, le service la réencapsitre avec la dep de boîte aux lettres la prochaine fois qu’un utilisateur ou un système accède aux données.

- Si une boîte aux lettres est chiffrée avec des clés gérées par Microsoft, le service la réencapsitifie avec la dep de boîte aux lettres lors de l’accès.

- Si une boîte aux lettres n’est pas encore chiffrée, le service la marque pour un déplacement. Le chiffrement se produit après le déplacement. Les déplacements de boîte aux lettres suivent les règles de priorité à l’échelle de Microsoft 365. Pour plus d’informations, consultez Déplacer des demandes dans le service Microsoft 365. Si une boîte aux lettres n’est pas chiffrée à temps, contactez Microsoft.

Vous pouvez actualiser ultérieurement le programme DEP ou en affecter un autre, comme décrit dans Gérer la clé client pour Office 365.

Chaque boîte aux lettres doit respecter les exigences de licence pour utiliser la clé client. Pour plus d’informations, consultez Avant de configurer la clé client.

Vous pouvez affecter des POINTS DE à des boîtes aux lettres partagées, publiques et de groupe tant que votre locataire répond aux exigences de licence pour les boîtes aux lettres utilisateur. Vous n’avez pas besoin de licences distinctes pour les boîtes aux lettres non spécifiques à l’utilisateur.

Vous pouvez également demander à Microsoft de vider des points de terminaison spécifiques lors de la sortie du service. Pour plus d’informations sur la purge et la révocation des clés, consultez Révoquer vos clés et démarrer le processus de vidage des données.

Lorsque vous révoquez l’accès à vos clés, Microsoft supprime la clé de disponibilité. Cette suppression entraîne la suppression par chiffrement de vos données, ce qui vous aide à répondre aux exigences de conformité et de rémanence des données.

DEP pour SharePoint et OneDrive

Ce DEP chiffre le contenu stocké dans SharePoint et OneDrive, y compris les fichiers Teams stockés dans SharePoint.

- Si vous utilisez la fonctionnalité multigéographique, vous pouvez créer un DEP par zone géographique.

- Si ce n’est pas le cas, vous ne pouvez créer qu’un seul DEP par locataire.

Pour obtenir des instructions d’installation, consultez Configurer la clé client.

Chiffrements de chiffrement utilisés par la clé client

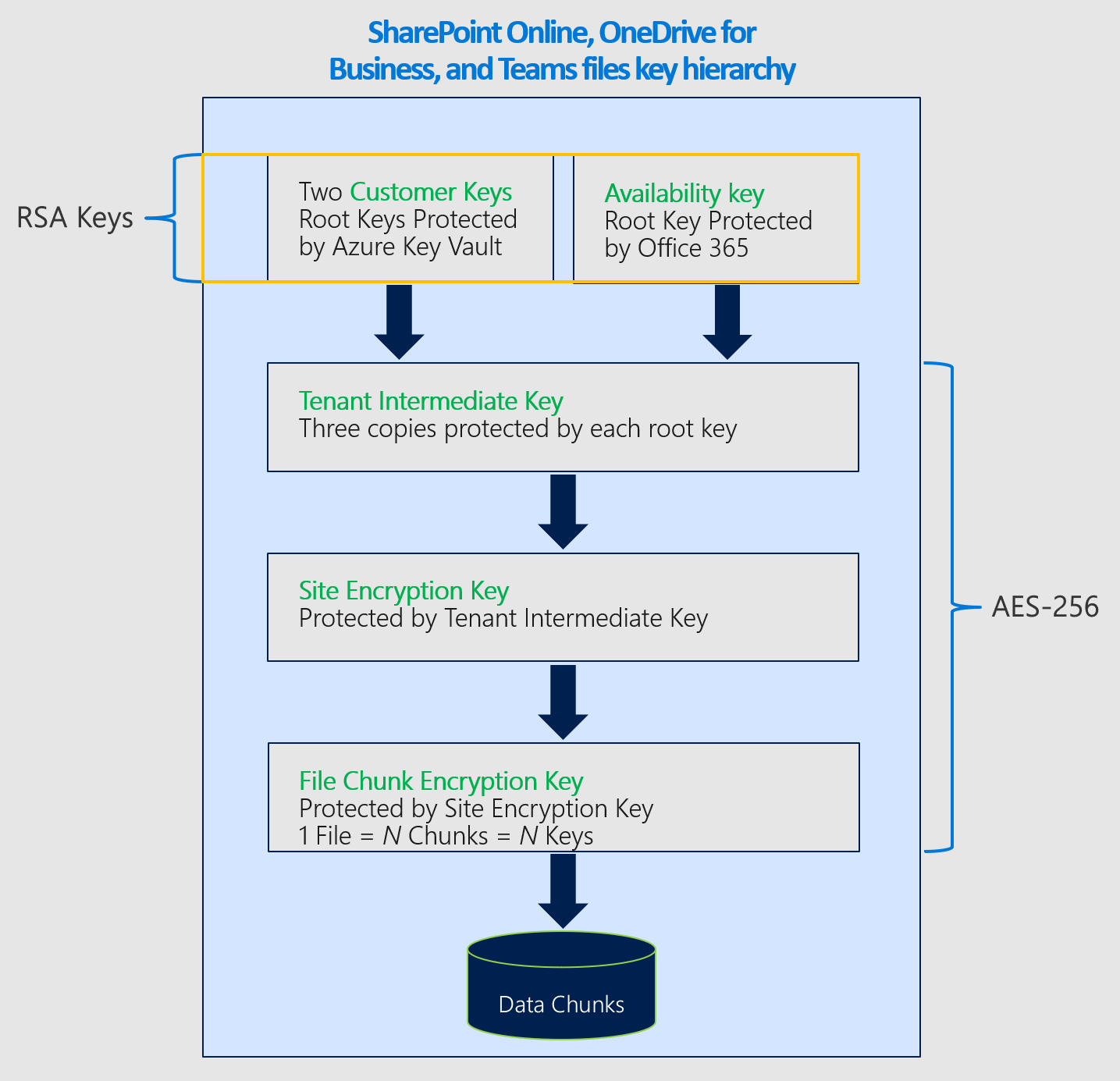

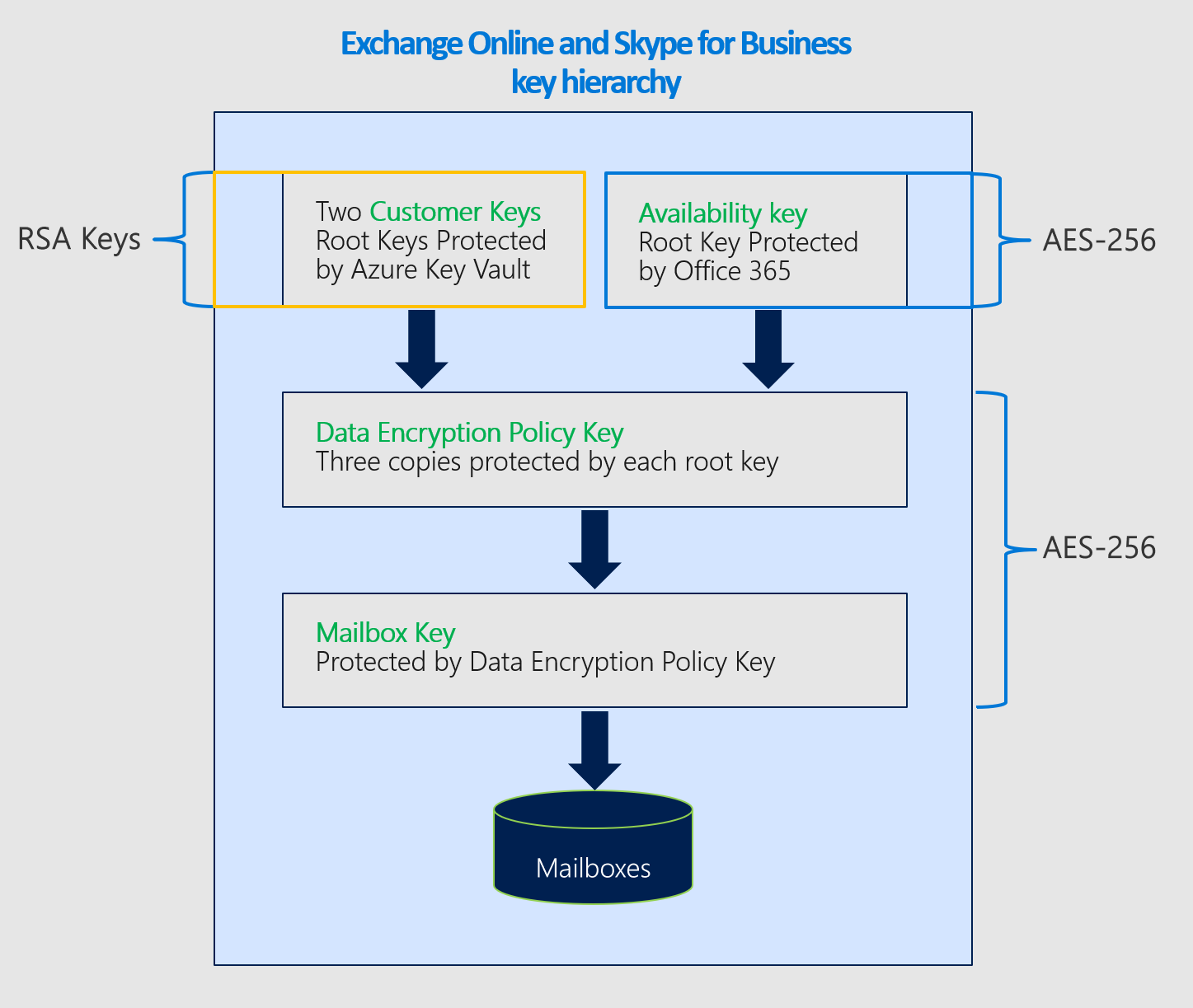

La clé client utilise différents chiffrements pour protéger les clés, comme illustré dans les diagrammes suivants.

La hiérarchie de clés utilisée pour les deps de chiffrement des données sur plusieurs charges de travail Microsoft 365 est similaire à celle utilisée pour les boîtes aux lettres Exchange individuelles. La clé de charge de travail Microsoft 365 correspondante remplace la clé de boîte aux lettres.

Chiffrements de chiffrement utilisés pour chiffrer les clés pour Exchange

Chiffrements utilisés pour chiffrer les clés pour SharePoint et OneDrive