Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La clé client vous permet de contrôler les clés de chiffrement de votre organization et de configurer Microsoft 365 pour utiliser ces clés pour chiffrer vos données au repos dans les centres de données de Microsoft. En d’autres termes, il vous permet d’ajouter une couche de chiffrement que vous possédez et gérez.

Avant d’utiliser la clé client, vous devez configurer les ressources Azure requises. Cet article vous guide tout au long de la création et de la configuration de ces ressources, puis des étapes pour activer la clé client. Après avoir configuré les ressources Azure, vous choisissez la stratégie qui s’applique et, à leur tour, les clés qui chiffreront les données sur les charges de travail Microsoft 365 dans votre organization.

Pour obtenir une vue d’ensemble générale et plus d’informations, consultez Vue d’ensemble de la clé client.

Importante

Veillez à suivre les meilleures pratiques de cet article marquées comme TIP, IMPORTANT et REMARQUE. La clé client vous permet de contrôler les clés de chiffrement racine qui peuvent affecter l’ensemble de votre organization. Les erreurs avec ces clés peuvent entraîner des interruptions de service ou une perte de données permanente.

Conseil

Si vous n’êtes pas un client E5, utilisez l’essai des solutions Microsoft Purview de 90 jours pour découvrir comment des fonctionnalités Purview supplémentaires peuvent aider votre organisation à gérer ses besoins en matière de sécurité et de conformité des données. Commencez dès maintenant avec le Hub d’essai Microsoft Purview. Découvrez plus d’informations sur l’inscription et les conditions de la version d’évaluation.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

Avant de configurer la clé client

Avant de commencer, vérifiez que votre organization dispose des abonnements Azure appropriés, ainsi que des licences Microsoft 365, Office 365 et Windows 365. Vous devez utiliser des abonnements Azure payants. Les abonnements acquis via les programmes Gratuit, Essai, Parrainage, MSDN ou Support hérité ne sont pas éligibles.

Importante

Les licences Microsoft 365 et Office 365 qui offrent une clé client Microsoft 365 sont les suivantes :

- Office 365 E5

- Microsoft 365 E5

- Microsoft 365 E5 Conformité

- Références SKU de gouvernance Microsoft 365 E5 Information Protection &

- Sécurité et conformité Microsoft 365 pour FLW

Les licences Conformité avancée Office 365 existantes sont toujours prises en charge.

Pour mieux comprendre les concepts et les procédures de cet article, consultez la documentation Azure Key Vault. Vous devez également être familiarisé avec les termes azure clés tels que Microsoft Entra locataire.

Si vous avez besoin d’aide au-delà de la documentation, contactez Support Microsoft. Pour partager des commentaires ou des suggestions sur la clé client ou cette documentation, visitez la Communauté Microsoft 365.

Vue d’ensemble des étapes de configuration de la clé client

Pour configurer la clé client, effectuez les tâches suivantes dans l’ordre. Le reste de cet article fournit des instructions détaillées pour chaque tâche ou des liens vers des informations supplémentaires pour chaque étape du processus.

Dans Azure :

Remplissez les conditions préalables suivantes à l’aide de Azure PowerShell. (la version 4.4.0 ou ultérieure est recommandée) :

Ajouter une clé à chaque coffre de clés en créant ou en important une clé

Vérifiez que la suppression réversible est activée sur vos coffres de clés

Activez le locataire une fois l’installation terminée :

Effectuer des tâches dans Azure Key Vault pour la clé client

Effectuez les tâches suivantes dans Azure Key Vault. Vous n’avez besoin d’effectuer cette étape qu’une seule fois pour chaque charge de travail de clé client que vous envisagez d’utiliser, par exemple clé client pour plusieurs charges de travail, Exchange ou SharePoint et OneDrive.

Créer deux abonnements Azure

La clé client nécessite deux abonnements Azure. En guise de bonne pratique, Microsoft recommande de créer des abonnements Azure spécifiquement pour une utilisation avec la clé client.

Les clés Key Vault Azure ne peuvent être autorisées que pour les applications du même locataire Microsoft Entra. Pour affecter des stratégies de chiffrement des données (DEPs), veillez à créer les deux abonnements sous le même locataire Microsoft Entra utilisé par votre organization. Par exemple, utilisez votre compte professionnel ou scolaire qui dispose des privilèges d’administrateur appropriés dans votre organization. Pour obtenir des instructions pas à pas, consultez S’inscrire à Azure en tant que organization.

Importante

La clé client nécessite deux clés pour chaque DEP. Pour prendre en charge cette exigence, vous devez créer deux abonnements Azure distincts. Il est recommandé de faire en sorte que différents membres de votre organization gèrent une clé dans chaque abonnement. Ces abonnements doivent être utilisés uniquement pour administrer les clés de chiffrement pour Microsoft 365. Cette configuration permet de protéger votre organization en cas de suppression accidentelle, intentionnelle ou malveillante d’une clé qu’elle contrôle.

Il n’existe aucune limite pratique au nombre d’abonnements Azure que votre organization peut créer. Le respect de ces bonnes pratiques permet de réduire le risque d’erreur humaine et facilite la gestion des ressources de clé client.

Inscrire les principaux de service requis

Pour utiliser la clé client, votre locataire doit avoir les principaux de service requis inscrits. Les sections suivantes vous montrent comment case activée si les principaux de service sont déjà inscrits dans votre locataire. Si ce n’est pas le cas, exécutez l’applet de commande « New-AzADServicePrincipal ».

Inscrire le principal de service pour l’application d’intégration de clé client

Pour case activée si l’application Customer Key Onboarding est déjà inscrite avec les autorisations appropriées, exécutez la commande suivante :

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

S’il n’est pas inscrit, exécutez :

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Inscrire le principal de service pour l’application M365DataAtRestEncryption

Pour case activée si l’application M365DataAtRestEncryption est déjà inscrite avec les autorisations appropriées, exécutez la commande suivante :

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

S’il n’est pas inscrit, exécutez :

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Inscrire le principal de service pour l’application Office 365 Exchange Online

Pour case activée si l’application Office 365 Exchange Online est déjà inscrite avec les autorisations appropriées, exécutez la commande suivante :

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

S’il n’est pas inscrit, exécutez :

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Créer un Key Vault Azure Premium dans chaque abonnement

Avant de créer un coffre de clés, effectuez les étapes décrites dans Prise en main avec Azure Key Vault. Ces étapes vous guident tout au long de l’installation et du lancement de Azure PowerShell et de la connexion à votre abonnement. Ensuite, créez un groupe de ressources et un coffre de clés.

Lorsque vous créez un coffre de clés, vous devez choisir une référence SKU : Standard ou Premium. La référence SKU Standard utilise des clés protégées par logiciel sans module de sécurité matériel (HSM), tandis que la référence SKU Premium permet d’utiliser des modules HSM pour protéger les clés. Customer Key prend en charge les coffres de clés avec l’une des deux références SKU, mais Microsoft recommande vivement d’utiliser la référence SKU Premium. Le coût des opérations est le même pour les deux ; Ainsi, la seule différence de prix provient du coût mensuel de chaque clé protégée par HSM. Pour plus d’informations sur la tarification, consultez tarification Key Vault.

Si vous envisagez d’utiliser HSM géré par Azure au lieu d’Azure Key Vault, consultez Clé client à l’aide de HSM managé.

Importante

Utilisez les coffres de clés de référence SKU Premium et les clés protégées par HSM pour les données de production. Utilisez Standard coffres de clés et clés de référence SKU uniquement pour le test et la validation.

Pour chaque charge de travail Microsoft 365 pour laquelle vous utilisez la clé client, créez un coffre de clés dans chacun des deux abonnements Azure que vous avez configurés précédemment.

Par exemple, si vous utilisez la clé client pour plusieurs charges de travail, Exchange et SharePoint scénarios, vous avez besoin de trois paires de coffres de clés, pour un total de six. Utilisez une convention de nommage claire qui reflète l’utilisation prévue du DEP auquel vous associez les coffres. Le tableau suivant montre comment mapper chaque Key Vault Azure à chaque charge de travail.

| nom de Key Vault | Autorisations pour plusieurs charges de travail Microsoft 365 (M365DataAtRestEncryption) | Autorisations pour Exchange | Autorisations pour SharePoint et OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Oui | Non | Non |

| ContosoM365AKV02 | Oui | Non | Non |

| ContosoEXOAKV01 | Non | Oui | Non |

| ContosoEXOAKV02 | Non | Oui | Non |

| ContosoSPOAKV01 | Non | Non | Oui |

| ContosoSPOAKV02 | Non | Non | Oui |

La création de coffres de clés nécessite également la configuration de groupes de ressources Azure. Les coffres de clés nécessitent une petite quantité de stockage, et la journalisation (si elle est activée) stocke également les données. En guise de bonne pratique, Microsoft recommande d’affecter différents administrateurs pour gérer chaque groupe de ressources. Ces rôles doivent s’aligner sur les administrateurs responsables de la gestion des ressources de clé client associées.

Pour Exchange, un DEP est limité au niveau de la boîte aux lettres. Une seule stratégie peut être affectée à chaque boîte aux lettres, et vous pouvez créer jusqu’à 50 stratégies. Une stratégie SharePoint couvre toutes les données dans l’emplacement géographique d’un organization (ou géo), tandis qu’une stratégie multi-charges de travail couvre les charges de travail prises en charge pour tous les utilisateurs de l’organization.

Importante

Si vous utilisez la clé client pour plusieurs charges de travail, Exchange et SharePoint et OneDrive, veillez à créer deux coffres de clés Azure pour chaque charge de travail. Cela signifie que vous avez besoin d’un total de six coffres de clés.

Attribuer des autorisations à chaque coffre de clés

Attribuez les autorisations requises à chaque coffre de clés à l’aide du contrôle d’accès en fonction du rôle Azure (Azure RBAC) dans le Portail Azure. Cette section explique comment appliquer les autorisations appropriées à l’aide de RBAC.

Attribution d’autorisations à l’aide de la méthode RBAC

Pour attribuer (wrapKey, unwrapkey, et get) sur votre Key Vault Azure, attribuez le rôle utilisateur Key Vault chiffrement du service de chiffrement à l’application Microsoft 365 appropriée. Consultez Accorder aux applications l’autorisation d’accéder à un coffre de clés Azure à l’aide d’Azure RBAC.

Lorsque vous attribuez le rôle, recherchez les noms d’applications suivants dans votre locataire :

Plusieurs charges de travail :

M365DataAtRestEncryptionExchange :

Office 365 Exchange OnlineSharePoint et OneDrive :

Office 365 SharePoint Online

Si vous ne voyez pas l’application que vous recherchez, veillez à inscrire l’application dans le locataire.

Pour plus d’informations sur l’attribution de rôles et d’autorisations, consultez Utiliser le contrôle d’accès en fonction du rôle pour gérer l’accès aux ressources de votre abonnement Azure.

Attribution de rôles d’utilisateur

La clé client nécessite des administrateurs Key Vault et des contributeurs Key Vault pour gérer et protéger l’accès aux clés de chiffrement.

Key Vault administrateurs gèrent des tâches de gestion quotidiennes telles que la sauvegarde, la création, l’obtention, l’importation, la liste et la restauration. Par défaut, ils n’ont pas l’autorisation de supprimer des clés. Cette conception permet d’éviter la perte permanente de données. Accordez uniquement des autorisations de suppression temporairement et avec précaution à l’aide du rôle Contributeur.

Key Vault Contributeurs peuvent gérer les autorisations et attribuer des rôles dans le coffre de clés. Utilisez ce rôle pour contrôler l’accès lorsque les membres de l’équipe rejoignent ou quittent l’équipe.

Pour obtenir des instructions détaillées sur l’attribution de ces rôles à l’aide d’Azure RBAC, consultez Rôles intégrés Azure pour les opérations de plan de données Key Vault.

Ajouter une clé à chaque coffre de clés en créant ou en important une clé

Il existe deux façons d’ajouter des clés à un Key Vault Azure : vous pouvez créer une clé directement dans le coffre ou importer une clé existante. La création d’une clé dans Azure est plus simple, mais l’importation d’une clé vous donne un contrôle total sur la façon dont la clé est générée. Utilisez des clés RSA. Customer Key prend en charge les longueurs de clé RSA allant jusqu’à 4 096 bits. Azure Key Vault ne prend pas en charge l’habillage et le désencapsulation avec des clés de courbe elliptique (EC).

Pour ajouter une clé à chaque coffre, consultez Add-AzKeyVaultKey.

Si vous préférez générer une clé localement, puis l’importer dans Azure, suivez les étapes décrites dans Comment générer et transférer des clés protégées par HSM pour Azure Key Vault. Suivez les instructions Azure pour ajouter une clé à chaque coffre de clés.

Vérifier la date d’expiration de vos clés

Pour case activée que vos clés n’ont pas de date d’expiration, exécutez l’applet de commande Get-AzKeyVaultKey.

Pour Azure Key Vault :

Get-AzKeyVaultKey -VaultName <vault name>

La clé client ne peut pas utiliser de clés expirées. Si une clé a expiré, toute opération qui l’utilise échoue, ce qui peut entraîner une panne de service. Nous recommandons vivement que les clés utilisées avec la clé client n’aient pas de date d’expiration.

Une fois définie, une date d’expiration ne peut pas être supprimée, mais vous pouvez la modifier. Si vous devez utiliser une clé avec une date d’expiration, mettez-la à jour vers 12/31/9999 et utilisez la méthode d’intégration héritée. Toute autre valeur d’expiration échoue à la validation Microsoft 365.

Remarque

Le service d’intégration de clé client accepte uniquement les clés sans date d’expiration.

Pour remplacer la date 12/31/9999d’expiration par , utilisez l’applet de commande Update-AzKeyVaultKey .

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Attention

Ne définissez pas de dates d’expiration sur les clés de chiffrement utilisées avec la clé client.

Vérifiez que la suppression réversible est activée sur vos coffres de clés

Lorsque vous pouvez récupérer rapidement vos clés, vous êtes moins susceptible de rencontrer des pannes de service étendues en cas de suppression accidentelle ou malveillante. Cette fonctionnalité de récupération est appelée suppression réversible. Il vous permet de récupérer des clés ou coffres supprimés dans les 90 jours sans avoir à effectuer une restauration à partir d’une sauvegarde.

La suppression réversible est automatiquement activée pour les nouveaux coffres de clés Azure. Si vous utilisez des coffres existants où il n’est pas activé, vous pouvez l’activer manuellement.

Pour activer la suppression réversible sur vos coffres de clés, procédez comme suit :

Connectez-vous à votre abonnement Azure à l’aide de Azure PowerShell. Pour plus d’informations, consultez Se connecter avec Azure PowerShell.

Exécutez l’applet de commande Get-AzKeyVault . Remplacez par

<vault name>le nom de votre coffre de clés :$v = Get-AzKeyVault -VaultName <vault name> $r = Get-AzResource -ResourceId $v.ResourceId $r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True' Set-AzResource -ResourceId $r.ResourceId -Properties $r.PropertiesVérifiez que la suppression réversible est activée en exécutant :

Get-AzKeyVault -VaultName <vault name> | fl

Vérifiez que la suppression réversible activée est définie sur Trueet que période de rétention de suppression réversible (jours) est définie sur 90.

Sauvegarder la clé Key Vault Azure

Après avoir créé ou modifié une clé, veillez à la sauvegarder immédiatement. Stockez les copies de sauvegarde à la fois dans des emplacements en ligne et hors connexion pour éviter la perte de données.

Pour sauvegarder une clé dans Azure Key Vault, utilisez l’applet de commande Backup-AzKeyVaultKey.

Importante

Si une clé est supprimée sans sauvegarde, elle ne peut pas être récupérée. Créez toujours une sauvegarde après toute modification ou création de clé.

Obtenir l’URI de chaque clé Key Vault Azure

Après avoir configuré vos coffres de clés et ajouté vos clés, exécutez la commande suivante pour obtenir l’URI de chaque clé. Vous avez besoin de ces URI lors de la création et de l’attribution de points de contrôle d’accès ; veillez donc à les enregistrer dans un endroit sûr.

Exécutez la commande suivante dans Azure PowerShell, une fois pour chaque coffre de clés :

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Intégrer à l’aide du service d’intégration de clé client

Le service d’intégration de clé client Microsoft 365 vous permet d’activer la clé client dans votre locataire. Ce service valide automatiquement les ressources de clé client requises. Si vous préférez, vous pouvez valider vos ressources séparément avant de passer à l’activation.

Importante

Ce service n’est actuellement pas disponible pour les scénarios suivants :

- Locataire de clouds spéciaux : consultez Intégrer à la clé client pour les clouds spéciaux.

- SharePoint et OneDrive : voir Intégrer à la clé client pour SharePoint et OneDrive.

- Locataires utilisant des HSM managés : consultez Intégration à la clé client à l’aide de la méthode héritée.

Le compte utilisé pour l’intégration doit disposer des autorisations suivantes :

- Autorisations d’inscription du principal de service : pour inscrire les principaux de service requis.

- Rôle de lecteur : sur chaque Key Vault Azure utilisé dans l’applet de commande d’intégration.

Installer le M365CustomerKeyOnboarding module PowerShell

Connectez-vous à votre abonnement Azure avec Azure PowerShell. Pour obtenir de l’aide, consultez Se connecter avec Azure PowerShell.

Installez la dernière version du

M365CustomerKeyOnboardingmodule à partir du PowerShell Gallery.

- Pour confirmer que vous utilisez la dernière version, case activée l’onglet Historique des versions en bas de la page du module.

- Copiez et collez la commande d’installation dans votre session et exécutez-la.

- Si vous y êtes invité, sélectionnez Oui pour tout pour continuer.

Utilisation des trois modes d’intégration différents

Trois modes d’intégration différents sont disponibles lors de l’utilisation du service d’intégration de clé client : Valider, Préparer et Activer. Chaque mode a un objectif différent dans le processus d’intégration.

Lors de l’exécution de l’applet de commande (comme indiqué dans Créer une demande d’intégration), spécifiez le mode à l’aide du -OnboardingMode paramètre .

Valider

Utilisez le Validate mode pour vérifier que la configuration de votre ressource de clé client est correcte. Ce mode n’apporte aucune modification à votre environnement.

Importante

Vous pouvez exécuter ce mode autant de fois que nécessaire, en particulier après avoir apporté des modifications à votre configuration.

Préparation

Le Prepare mode inscrit les deux abonnements Azure spécifiés dans l’applet de commande pour une période de rétention obligatoire. Ce paramètre est une protection pour empêcher la suppression accidentelle ou immédiate de clés de chiffrement, ce qui peut entraîner une perte de données permanente ou une interruption de service.

Une fois que vous avez exécuté l’applet de commande dans ce mode, jusqu’à 1 heure peuvent être nécessaire pour que les abonnements reflètent la modification. Une fois l’opération terminée, utilisez Validate à nouveau le mode pour case activée le status.

Importante

L’inscription de la période de rétention obligatoire est requise. Vous ne devez exécuter Prepare qu’une seule fois par environnement, sauf si l’applet de commande vous invite spécifiquement à le faire à nouveau.

Activer

Utilisez le Enable mode lorsque vous êtes prêt à intégrer votre locataire à la clé client. Ce mode active la clé client pour la charge de travail que vous spécifiez à l’aide du -Scenario paramètre .

Si vous souhaitez activer la clé client pour plusieurs charges de travail et Exchange, exécutez l’applet de commande deux fois, une fois pour chaque charge de travail.

Avant d’exécuter en mode Activer, vérifiez que vos résultats de validation indiquent Passé sous ValidationResult.

Importante

Vos ressources doivent passer toutes les vérifications en Validate mode pour que le processus d’intégration réussisse en mode Activer.

Création d’une demande d’intégration

La première étape du processus d’intégration consiste à créer une nouvelle demande. Dans PowerShell, vous pouvez stocker les résultats d’une applet de commande dans une variable à l’aide du $ symbole suivi du nom de la variable.

Dans cet exemple, la demande d’intégration est stockée dans une variable nommée $request:

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| Paramètre | Description | Exemple |

|---|---|---|

-Organization |

Votre ID de locataire au format xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx. |

abcd1234-abcd-efgh-hijk-abcdef123456 |

-Scenario |

Charge de travail à laquelle vous effectuez l’intégration. Options :

|

MDEP ou EXO |

-Subscription1 |

ID d’abonnement Azure du premier abonnement inscrit avec une période de rétention obligatoire. | p12ld534-1234-5678-9876-g3def67j9k12 |

-VaultName1 |

Nom de la première Key Vault Azure configurée pour la clé client. | EXOVault1 |

-KeyName1 |

Nom de la première clé de votre première Key Vault Azure. | EXOKey1 |

-Subscription2 |

ID d’abonnement Azure du deuxième abonnement inscrit avec une période de rétention obligatoire. | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

-VaultName2 |

Nom de la deuxième Key Vault Azure configurée pour la clé client. | EXOVault2 |

-KeyName2 |

Nom de la deuxième clé de votre deuxième Key Vault Azure. | EXOKey2 |

-OnboardingMode |

Action d’intégration à effectuer. Options :

|

Prepare, Validateou Enable |

Connectez-vous avec vos informations d’identification d’administrateur de locataire

Lorsque vous y êtes invité, une fenêtre de navigateur s’ouvre. Connectez-vous à l’aide de votre compte d’administrateur de locataire avec les privilèges nécessaires pour terminer l’intégration.

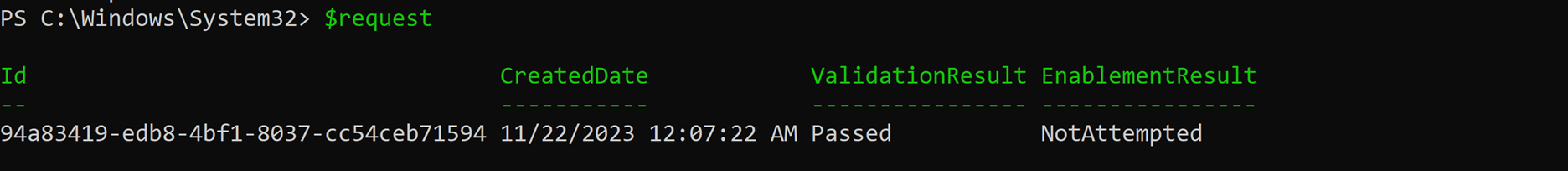

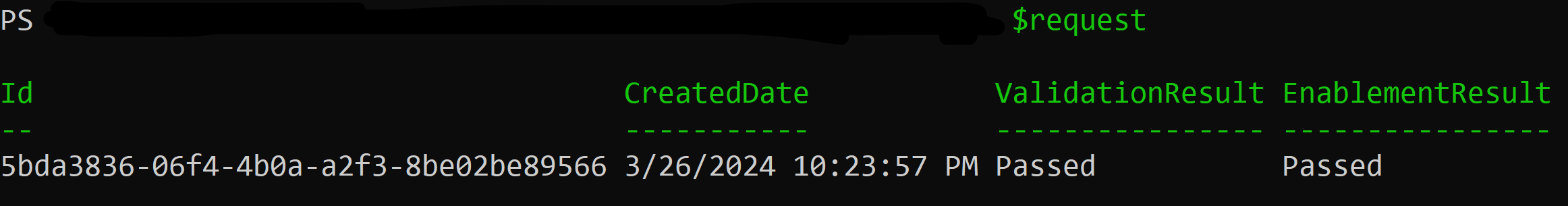

Afficher les détails de validation et d’activation

Une fois la connexion établie, revenez à votre fenêtre PowerShell. Exécutez la variable que vous avez utilisée lors de la création de la demande d’intégration pour afficher sa sortie :

$request

Vous recevez une sortie qui inclut ID, CreatedDate, ValidationResultet EnablementResult.

| Sortie | Description |

|---|---|

ID |

ID associé à la demande d’intégration créée. |

CreatedDate |

Date à laquelle la demande a été créée. |

ValidationResult |

Indicateur de validation réussie/infructueuse. |

EnablementResult |

Indicateur d’activation réussie/infructueuse. |

Un locataire prêt à utiliser la clé client affiche réussite pour ValidationResult et EnablementResult comme illustré dans la capture d’écran suivante :

Si les deux valeurs indiquent Réussite, passez à Étapes suivantes.

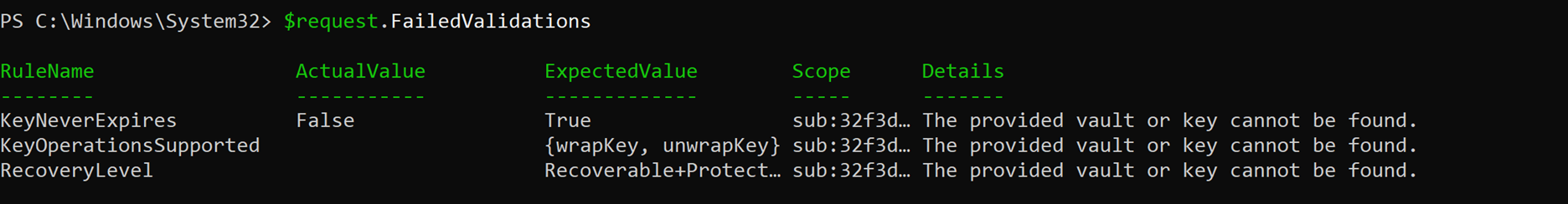

Détails de la résolution des échecs de validation

Si la validation échoue lors de l’intégration, procédez comme suit pour examiner la cause. Ce processus permet d’identifier les ressources de clé client mal configurées.

- Répertoriez toutes les demandes d’intégration pour que votre locataire trouve le

RequestIDde celui que vous souhaitez examiner :

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- Stockez la demande d’intégration spécifique dans une variable :

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Afficher les détails de la validation ayant échoué :

$request.FailedValidations

Chaque règle de validation inclut les champs suivants :

- ExpectedValue : configuration de la ressource.

- ActualValue : ce qui a été détecté dans votre environnement.

- Étendue : les cinq premiers caractères de l’ID d’abonnement qui vous aident à identifier l’abonnement (et le coffre de clés associé) qui rencontre le problème.

- Détails : décrit la cause racine et fournit des conseils pour résoudre le problème.

Le tableau suivant récapitule les règles de validation courantes et la façon de résoudre les échecs :

| RuleName | Description | Solution |

|---|---|---|

MandatoryRetentionPeriodState |

Retourne l’état de l’objet MandatoryRetentionPeriod. | Vérifiez que vous avez exécuté le Prepare mode. Si le problème persiste, consultez État de la période de rétention obligatoire incorrect. |

SubscriptionInRequestOrganization |

Confirme que votre abonnement Azure appartient à votre organization. | Vérifiez que l’abonnement a été créé dans le locataire spécifié. |

VaultExistsinSubscription |

Confirme que l’Key Vault Azure fait partie de l’abonnement donné. | Vérifiez si le coffre de clés a été créé dans l’abonnement approprié. |

SubscriptionUniquePerScenario |

Garantit que vous utilisez deux abonnements uniques par scénario. | Deux case activée que les deux ID d’abonnement sont différents. |

SubscriptionsCountPerScenario |

Confirme que deux abonnements ont été fournis. | Assurez-vous que votre demande d’intégration inclut deux abonnements. |

RecoveryLevel |

Vérifie si le niveau de récupération du coffre de clés est Recoverable+ProtectedSubscription. |

Consultez État de la période de rétention obligatoire incorrect. |

KeyOperationsSupported |

Vérifie si la clé prend en charge les opérations requises pour la charge de travail. | Consultez Attribuer les autorisations appropriées aux clés AKV. |

KeyNeverExpires |

Garantit que la clé n’a pas de date d’expiration. | Consultez Vérifier l’expiration de vos clés. |

KeyAccessPermissions |

Confirme que la clé dispose des autorisations d’accès appropriées. | Consultez Attribuer les autorisations appropriées aux clés AKV. |

OrganizationHasRequiredServicePlan |

Vérifie si votre organization dispose des licences requises. | Consultez Vérifier que votre locataire dispose des licences requises. |

État de période de rétention obligatoire incorrect

Si le MandatoryRetentionPeriodState reste défini sur Recoverable ou Recoverable+Purgeable plus d’une heure après l’exécution de l’applet de commande d’intégration en Prepare mode et que vous avez déjà activé la suppression réversible sur vos coffres de clés Azure, effectuez les étapes suivantes pour résoudre le problème :

-

Vérifier les status d’inscription des fonctionnalités

Exécutez les commandes suivantes dans Azure PowerShell pour vérifier que les deux abonnements Azure affichent l’état :Registered

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

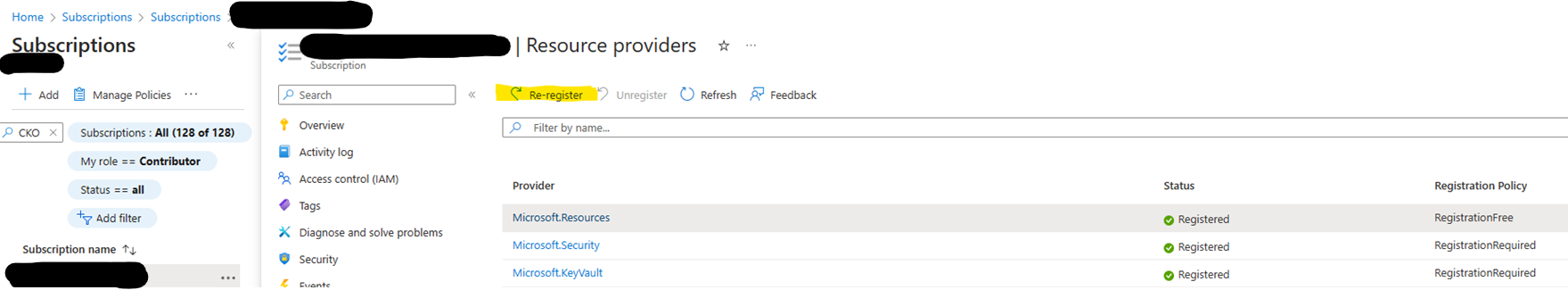

Réinscrire les fournisseurs de ressources requis

Réinscrivez lesMicrosoft.Resourcesfournisseurs de ressources etMicrosoft.KeyVaultdans chaque abonnement. Vous pouvez effectuer cette action via Azure PowerShell, Azure CLI ou le Portail Azure :Azure PowerShell :

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources Register-AzResourceProvider -ProviderNamespace Microsoft.KeyvaultAzure CLI :

az provider register --namespace Microsoft.Resources az provider register --namespace Microsoft.KeyvaultPortail Azure :

Vérifier le niveau de récupération de la clé

Pour vérifier qu’une clé a le niveau de récupération correct, exécutez la commande suivante dans Azure PowerShell :(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).AttributesRecherchez la

RecoveryLevelpropriété dans la sortie. Il doit être défini surRecoverable+ProtectedSubscription

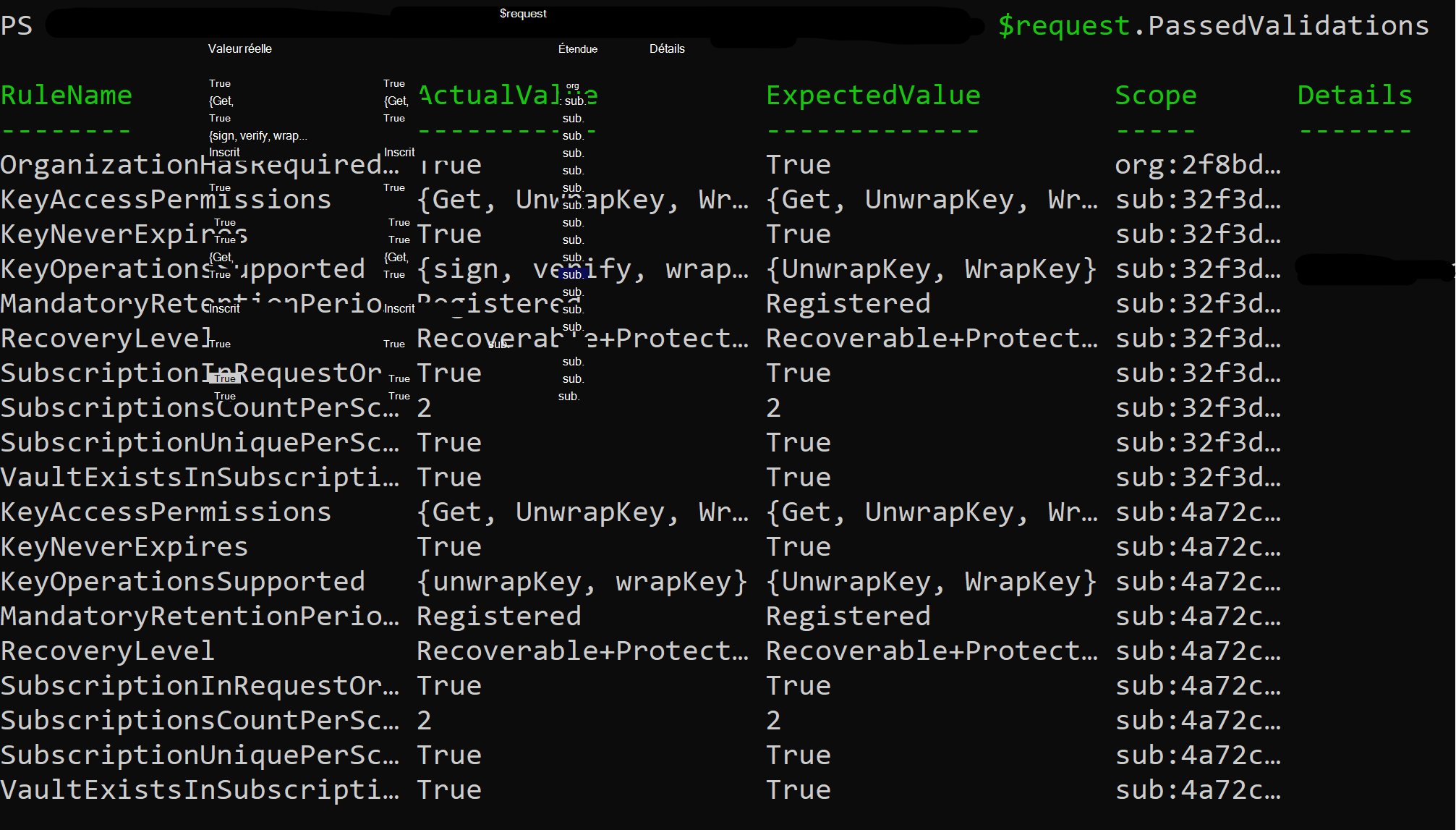

Vérification des validations réussies

Pour voir quelles validations ont réussi pendant le processus d’intégration, procédez comme suit :

- Stocker la demande d’intégration spécifique dans la variable « $request »

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Exécutez la commande suivante pour afficher toutes les validations réussies :

$request.PassedValidations

Cette commande retourne une liste de toutes les validations réussies pour la demande d’intégration sélectionnée.

Intégrer à la clé client à l’aide de la méthode héritée

Utilisez cette méthode uniquement si le service d’intégration de clé client ne prend pas en charge le scénario de votre locataire.

Après avoir effectué toutes les étapes requises pour configurer vos coffres de clés et vos abonnements Azure Key Vault, contactez Support Microsoft et demandez de l’aide pour l’intégration de la clé client.

Intégrer à la clé client pour des clouds spéciaux

Si votre locataire se trouve dans GCC-H, DoD ou M365 géré par 21Vianet, effectuez d’abord toutes les étapes de configuration de la clé client requises.

Pour les locataires GCC-H et DoD, contactez Support Microsoft et demandez l’intégration pour les locataires du secteur public.

Pour les clients dans M365 gérés par 21Vianet (Chine), configurez vos ressources de clé client à l’aide du portail Azure Chine. Ensuite, contactez Support Microsoft et demandez l’intégration de votre locataire.

Intégrer à la clé client pour SharePoint et OneDrive

Pour intégrer la clé client pour SharePoint et OneDrive, votre locataire doit remplir les conditions préalables suivantes :

- Le locataire est déjà intégré à la clé client pour plusieurs charges de travail ou Exchange.

- Les deux abonnements Azure sont inscrits avec une période de rétention obligatoire.

Si les deux conditions préalables sont remplies, effectuez les étapes décrites dans Créer un DEP à utiliser avec SharePoint et OneDrive.

Étapes suivantes

Après avoir effectué les étapes de configuration décrites dans cet article, vous êtes prêt à créer et à affecter des programmes DEP. Pour obtenir des instructions détaillées, consultez Gérer la clé client.