La protection adaptative permet d'atténuer les risques de manière dynamique.

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

La protection adaptative dans Microsoft Purview utilise le Machine Learning pour identifier les risques les plus critiques et appliquer de manière proactive et dynamique des contrôles de protection à partir des éléments suivants :

- Protection contre la perte de données Microsoft Purview (DLP)

- Gestion du cycle de vie des données Microsoft Purview (préversion)

- accès conditionnel Microsoft Entra (préversion)

L’intégration à la protection contre la perte de données, à la gestion du cycle de vie des données et à l’accès conditionnel peut aider les organisations à automatiser leur réponse aux risques internes et à réduire le temps nécessaire pour identifier et corriger les menaces potentielles. En tirant parti des fonctionnalités des quatre solutions, les organisations peuvent créer une infrastructure de sécurité plus complète qui traite les menaces internes et externes.

Importante

Pour en savoir plus sur les exigences de licence pour l’utilisation de la protection adaptative avec la protection contre la perte de données, la gestion du cycle de vie des données et l’accès conditionnel, consultez Abonnements Microsoft 365, Office 365, Enterprise Mobility + Security et Windows 11.

La protection adaptative permet d’atténuer les risques potentiels en utilisant :

- Détection contextuelle. Permet d’identifier les risques les plus critiques grâce à une analyse pilotée par ML du contenu et des activités des utilisateurs.

- Contrôles dynamiques. Permet d’appliquer des contrôles efficaces sur les utilisateurs à haut risque, tandis que d’autres maintiennent la productivité.

- Atténuation automatisée. Permet de réduire l’impact des incidents potentiels de sécurité des données et de réduire la surcharge d’administration.

La protection adaptative attribue dynamiquement des stratégies appropriées de protection contre la perte de données, de gestion du cycle de vie des données et d’accès conditionnel aux utilisateurs en fonction des niveaux de risque internes définis et analysés par les modèles Machine Learning dans la gestion des risques internes. Les stratégies deviennent adaptatives en fonction du contexte utilisateur, ce qui garantit que la stratégie la plus efficace, telle que le blocage du partage de données par le biais de la protection contre la perte de données ou le blocage de l’accès aux applications via l’accès conditionnel, est appliquée uniquement aux utilisateurs à haut risque, tandis que les utilisateurs à faible risque maintiennent leur productivité. La protection contre la perte de données et les contrôles de stratégie d’accès conditionnel s’ajustent constamment. Par conséquent, lorsque le niveau de risque interne d’un utilisateur change, une stratégie appropriée est appliquée de manière dynamique pour correspondre au nouveau niveau de risque interne. Dans le cas de la gestion du cycle de vie des données, la gestion des risques internes détecte les utilisateurs à niveau de risque élevé et conserve leurs données supprimées pendant 120 jours à l’aide d’une stratégie d’étiquette de rétention de gestion du cycle de vie des données créée automatiquement.

Importante

La gestion des risques internes est actuellement disponible dans les locataires hébergés dans des régions et des pays géographiques pris en charge par les dépendances de service Azure. Pour vérifier que la solution de gestion des risques internes est prise en charge pour votre organization, consultez Disponibilité des dépendances Azure par pays/région. La gestion des risques internes est disponible pour les clouds commerciaux, mais pas pour les programmes cloud du gouvernement des États-Unis pour le moment.

Regardez la vidéo suivante pour obtenir un résumé de la façon dont adaptive Protection peut vous aider à identifier et à atténuer les risques les plus critiques dans votre organization :

Conseil

Bien démarrer avec Microsoft Copilot pour la sécurité afin d’explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Copilot pour la sécurité dans Microsoft Purview.

Niveaux de risque internes et contrôles préventifs

Avec la protection adaptative, les administrateurs peuvent configurer les facteurs de risque ou les activités pour des niveaux de risque internes personnalisables en fonction des besoins de votre organization. Les niveaux de risque internes pour la protection adaptative sont mis à jour en continu et automatiquement en fonction des facteurs de risque et des insights des utilisateurs, de sorte que lorsque les risques de sécurité des données des utilisateurs augmentent ou diminuent, leurs niveaux de risque internes sont ajustés en conséquence. En fonction des niveaux de risque internes, les stratégies de protection contre la perte de données et les stratégies d’accès conditionnel appliquent automatiquement le niveau approprié de contrôles préventifs configurés par les administrateurs (par exemple, bloqueravec remplacement ou avertissement).

Conseil

Les niveaux de risque internes dans la protection adaptative sont différents des niveaux de gravité d’alerte attribués aux utilisateurs de gestion des risques internes en fonction de l’activité détectée dans les stratégies de gestion des risques internes.

- Les niveaux de risque internes (élevés, modérés ou mineurs), comme décrit dans cet article, sont une mesure de risque déterminée par des conditions définies par l’administrateur, telles que le nombre d’activités d’exfiltration effectuées par les utilisateurs au cours d’une journée ou si leur activité a généré une alerte de risque interne de gravité élevée.

- Les niveaux de gravité des alertes (Faible, Moyen ou Élevé) sont attribués aux utilisateurs en fonction de l’activité détectée dans les stratégies de gestion des risques internes. Ces niveaux sont calculés en fonction des scores de risque d’alerte attribués à toutes les alertes actives associées à l’utilisateur. Ces niveaux aident les analystes des risques internes et les enquêteurs à hiérarchiser l’activité des utilisateurs et à y répondre en conséquence.

Pour la gestion du cycle de vie des données, la stratégie de gestion du cycle de vie des données surveille les utilisateurs auxquels un niveau de risque élevé est attribué par la protection adaptative de gestion des risques internes. Lorsqu’un utilisateur à risque supprime du contenu de SharePoint, OneDrive ou Exchange Online, le contenu est automatiquement conservé pendant 120 jours. Les administrateurs peuvent contacter le support Microsoft pour restaurer tout contenu conservé.

En fonction de la stratégie de gestion des risques internes affectée dans la protection adaptative, différents critères (utilisateurs, groupes, indicateurs, seuils, etc.) sont utilisés pour déterminer les niveaux de risque internes applicables. Les niveaux de risque internes sont basés sur les insights utilisateur, pas uniquement sur le nombre d’instances d’activités utilisateur spécifiques. Les insights sont un calcul du nombre agrégé d’activités et du niveau de gravité de ces activités.

Par exemple, les niveaux de risque internes pour l’utilisateur A ne seraient pas déterminés par l’utilisateur A effectuant une activité potentiellement risquée plus de trois fois. Les niveaux de risque internes pour l’utilisateur A seraient déterminés par un aperçu du nombre agrégé d’activités et les scores de risque seraient attribués à l’activité en fonction des seuils configurés dans la stratégie sélectionnée.

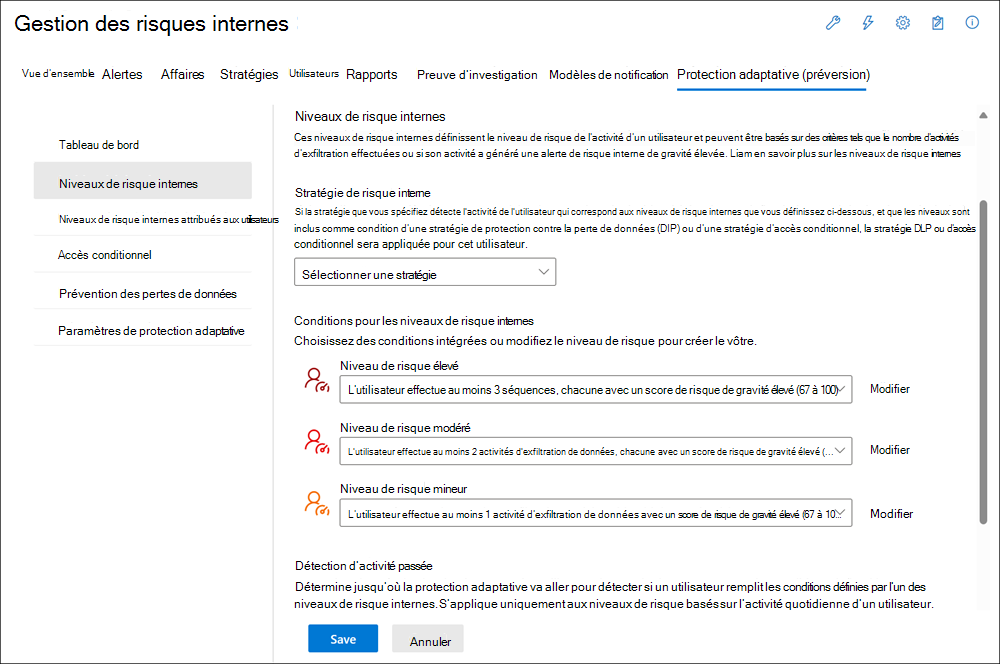

Niveaux de risque internes

Les niveaux de risque internes dans la protection adaptative définissent le niveau de risque de l’activité d’un utilisateur et peuvent être basés sur des critères tels que le nombre d’activités d’exfiltration effectuées ou si son activité a généré une alerte de risque interne de gravité élevée. Ces niveaux de risque internes ont des définitions intégrées de niveau de risque interne, mais ces définitions peuvent être personnalisées en fonction des besoins :

- Niveau de risque élevé : il s’agit du niveau de risque interne le plus élevé. Il inclut des définitions intégrées pour les utilisateurs avec des alertes de gravité élevée, les utilisateurs avec au moins trois insights de séquence qui ont chacun une alerte de gravité élevée pour des activités à risque spécifiques, ou une ou plusieurs alertes de gravité élevée confirmées.

- Niveau de risque modéré : le niveau de risque interne moyen inclut des définitions intégrées pour les utilisateurs avec des alertes de gravité moyenne ou les utilisateurs avec au moins deux activités d’exfiltration de données avec des scores de gravité élevés.

- Niveau de risque mineur : le niveau de risque interne le plus bas inclut des définitions intégrées pour les utilisateurs avec des alertes de faible gravité ou les utilisateurs avec au moins une activité d’exfiltration de données avec un score de gravité élevé.

Pour qu’un niveau de risque interne soit attribué à un utilisateur, le nombre d’informations et la gravité attribuées à l’activité doivent correspondre à la définition du niveau de risque interne. Le nombre d’activités d’un insight peut être une seule activité ou plusieurs activités qui s’accumulent pour l’insight unique. Le nombre d’insights est évalué pour la définition du niveau de risque interne, et non pour le nombre d’activités contenues dans un insight.

Par exemple, supposons que les conditions de la stratégie de gestion des risques internes attribuées à Adaptive Protection soient limitées à l’identification des téléchargements à partir de sites SharePoint dans votre organization. Si la stratégie détecte qu’un utilisateur a téléchargé 10 fichiers à partir d’un site SharePoint en une seule journée qui sont déterminés comme étant d’une gravité élevée, cela est comptabilisé comme un insight unique qui se compose de 10 événements d’activité. Pour que cette activité puisse être éligible à l’attribution d’un niveau de risque élevé à l’utilisateur, deux insights supplémentaires (avec une gravité élevée) sont nécessaires pour l’utilisateur. Les informations supplémentaires peuvent ou non contenir une ou plusieurs activités.

Personnalisation des niveaux de risque internes

Les niveaux de risque internes personnalisés vous permettent de créer des niveaux de risque internes en fonction des besoins de votre organization. Vous pouvez personnaliser les critères sur lesquels le niveau de risque interne est basé, puis définir des conditions pour contrôler le moment où le niveau de risque interne est attribué aux utilisateurs.

Considérez les exemples suivants pour l’utilisation de la protection adaptative avec la protection contre la perte de données, la gestion du cycle de vie des données et les stratégies d’accès conditionnel.

-

Stratégies de protection contre la perte de données :

- Permettre aux utilisateurs dont le niveau de risque est mineur ou moyen de recevoir des conseils de stratégie et de l’éducation sur les meilleures pratiques de gestion des données sensibles. De cette façon, vous pouvez influencer les changements de comportement positifs au fil du temps et réduire les risques liés aux données organisationnelles.

- Empêchez les utilisateurs avec le niveau de risque élevé d’enregistrer ou de partager des données sensibles afin de réduire l’impact des incidents de données potentiels.

-

Stratégie de gestion du cycle de vie des données :

- Conservez tout contenu SharePoint, OneDrive ou Exchange Online supprimé par un utilisateur à risque pendant 120 jours. Dans ce cas, un utilisateur à risque est un utilisateur auquel le niveau de risque élevé a été attribué par la protection adaptative.

-

Stratégies d’accès conditionnel :

- Exiger que les utilisateurs de niveau de risque mineur accusent réception des conditions d’utilisation avant d’utiliser une application.

- Empêcher les utilisateurs de niveau de risque moyen d’accéder à certaines applications.

- Empêcher complètement les utilisateurs de niveau de risque élevé d’utiliser n’importe quelle application. En savoir plus sur les stratégies d’accès conditionnel couramment appliquées

Critères et conditions du niveau de risque interne

La personnalisation des critères et conditions de niveau de risque interne peut être basée sur les domaines suivants :

- Alertes générées ou confirmées pour un utilisateur : cette option vous permet de choisir des conditions en fonction du niveau de gravité des alertes générées ou confirmées pour un utilisateur pour la stratégie de gestion des risques internes sélectionnée. Les conditions pour les alertes ne sont pas additives et le niveau de risque interne est attribué à un utilisateur si l’une des conditions est remplie.

- Activité utilisateur spécifique : cette option vous permet de choisir les conditions pour l’activité à détecter, sa gravité et le nombre d’occurrences quotidiennes pendant la fenêtre de détection d’activité passée (facultatif). Les conditions relatives à l’activité de l’utilisateur sont additives et le niveau de risque interne est attribué à un utilisateur uniquement si toutes les conditions sont remplies.

Détection d’activité passée

Ce paramètre de niveau de risque interne détermine le nombre de jours précédents que la protection adaptative examine pour détecter si un utilisateur remplit les conditions définies par l’un des niveaux de risque internes. Le paramètre par défaut est de 7 jours, mais vous pouvez choisir entre 5 et 30 jours d’activité précédente pour appliquer des conditions de niveau de risque interne. Ce paramètre s’applique uniquement aux niveaux de risque internes basés sur l’activité quotidienne d’un utilisateur et exclut les niveaux de risque internes basés sur les alertes.

L’exemple suivant illustre la façon dont les paramètres de détection des activités passées et les niveaux de risque internes interagissent pour déterminer si l’activité passée d’un utilisateur est dans l’étendue :

- Paramètre de niveau de risque élevé : l’utilisateur effectue au moins trois séquences, chacune avec un score de risque de gravité élevé (67 à 100)

- Paramètre de détection d’activité passée : 3 jours

| Activité utilisateur | Activité dans l’étendue pour le niveau de risque interne |

|---|---|

| L’utilisateur a 1 séquence de gravité élevée chaque jour le jour T-3, T-2, T-1 | Oui |

| L’utilisateur a 3 séquences de gravité élevée le jour T-3 | Oui |

| L’utilisateur a 1 séquence de gravité élevée le jour T-4 et 2 séquences de gravité élevée le jour T-3 | Non |

Période de niveau de risque interne

Ce paramètre de niveau de risque interne détermine la durée pendant laquelle un niveau de risque interne reste attribué à un utilisateur avant sa réinitialisation automatique. Le paramètre par défaut est 7 jours, mais vous pouvez choisir entre 5 et 30 jours avant de réinitialiser le niveau de risque interne pour un utilisateur.

Les niveaux de risque internes sont également réinitialisés pour un utilisateur dans les cas suivants :

- L’alerte associée pour l’utilisateur est ignorée.

- Le cas associé pour l’utilisateur est résolu.

- La date de fin du niveau de risque interne a expiré manuellement.

Remarque

Si un utilisateur se voit actuellement attribuer un niveau de risque interne et que cet utilisateur remplit à nouveau les critères de ce niveau de risque interne, le délai de niveau de risque interne est étendu pour le nombre de jours défini pour l’utilisateur.

Options d’expiration du niveau de risque

Lorsque cette option est activée (elle est activée par défaut), les niveaux de risque de protection adaptative pour un utilisateur expirent automatiquement lorsque l’alerte associée à un utilisateur est ignorée ou que le cas associé pour l’utilisateur est fermé. Si vous souhaitez conserver le niveau de risque de protection adaptative pour un utilisateur, même si l’alerte est ignorée ou si le cas est fermé, désactivez l’option .

Autorisations pour la protection adaptative

Importante

Pour en savoir plus sur les exigences de licence pour l’utilisation de la protection adaptative avec la protection contre la perte de données, la gestion du cycle de vie des données et l’accès conditionnel, consultez Abonnements Microsoft 365, Office 365, Enterprise Mobility + Security et Windows 11.

Selon la façon dont vous utilisez les groupes de rôles intégrés et les groupes de rôles intégrés de gestion des risques internes pour la protection contre la perte de données ou l’accès conditionnel, vous devrez peut-être mettre à jour les autorisations pour les administrateurs, les analystes et les enquêteurs dans votre organization.

Le tableau suivant décrit les autorisations requises pour des tâches de protection adaptative spécifiques.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

| Tâche | Groupe de rôles requis |

|---|---|

| Configurer la protection adaptative et mettre à jour les paramètres | Gestion des risques internes ou administrateurs de gestion des risques internes |

| Créer et gérer des stratégies de protection contre la perte de données avec la condition de protection adaptative | L’un des éléments suivants : Administrateur de conformité, Administrateur des données de conformité, Gestion de la conformité DLP, Administrateur général |

| Créer et gérer des stratégies d’accès conditionnel avec la condition De protection adaptative | L’un des éléments suivants : Administrateur général, administrateur de l’accès conditionnel, administrateur de la sécurité |

| Afficher des détails sur les niveaux de risque internes attribués aux utilisateurs | Gestion des risques internes, analystes de gestion des risques internes ou enquêteurs en gestion des risques internes |

Importante

Les quatre catégories de groupes de rôles correspondent aux onglets suivants de la page Protection adaptative : Niveaux de risque internes, Niveaux de risque internes attribués aux utilisateurs, Protection contre la perte de données, Accès conditionnel. Si vous n’êtes pas affecté au groupe de rôles approprié, l’onglet n’apparaît pas dans la page Protection adaptative .

Configurer la protection adaptative

Selon les besoins de votre organization ou où vous êtes actuellement configuré avec la gestion des risques internes, la protection contre la perte de données, la gestion du cycle de vie des données et l’accès conditionnel, vous avez deux options pour commencer à utiliser la protection adaptative :

- Configuration rapide

- Configuration personnalisée

Configuration rapide

L’option de configuration rapide est le moyen le plus rapide de commencer à utiliser la protection adaptative. Avec cette option, vous n’avez pas besoin de stratégies préexistantes de gestion des risques internes, de protection contre la perte de données, de gestion du cycle de vie des données ou d’accès conditionnel, et vous n’avez pas besoin de préconfigurer des paramètres ou des fonctionnalités. Si votre organization ne dispose pas d’un abonnement ou d’une licence actuels prenant en charge la gestion des risques internes, la protection contre la perte de données ou la gestion du cycle de vie des données, inscrivez-vous à un essai des solutions de conformité et de risque Microsoft Purview avant de commencer le processus de configuration rapide. Vous pouvez également vous inscrire à une version d’évaluation Microsoft Entra pour l’accès conditionnel.

Pour commencer, sélectionnez Activer la protection adaptative à partir des cartes De protection adaptative de la page d’accueil du portail Microsoft Purview ou de la page Vue d’ensemble de la protection contre la perte de données. Vous pouvez également prendre en main le processus de configuration rapide en accédant à Gestion des> risques internes Tableaude bord> deprotection> adaptativeConfiguration rapide.

Remarque

Si vous êtes déjà administrateur délimité pour Microsoft Purview, vous ne pouvez pas activer la configuration rapide.

Voici ce qui est configuré lorsque vous utilisez le processus de configuration rapide pour la protection adaptative :

| Catégorie | Configuration |

|---|---|

| Paramètres de risque interne (s’ils ne sont pas déjà configurés) | - Confidentialité : afficher les versions anonymisées des noms d’utilisateur.

Note: Les noms d’utilisateur ne sont pas rendus anonymes dans l’accès conditionnel ou la protection contre la perte de données. - Délais de stratégie : valeurs par défaut - Indicateurs de stratégie : sous-ensemble d’indicateurs Office (vous pouvez afficher dans les paramètres de gestion des risques internes) - Boosters de score de risque : Tous - Détections intelligentes : Volume d’alerte = Volume par défaut - Analytique : activé - notifications Administration : envoyer un e-mail de notification lorsque la première alerte est générée pour tous |

| Paramètres de risque interne (s’ils sont déjà configurés) | - Indicateurs de stratégie : les indicateurs Office ne sont pas déjà configurés (vous pouvez les afficher dans les paramètres de gestion des risques internes) - Tous les autres paramètres précédemment configurés ne sont pas mis à jour ou modifiés. - Analytique : Activé (les seuils de déclenchement d’événements dans les stratégies sont les paramètres par défaut déterminés par les recommandations Analytics) |

| Une nouvelle stratégie de risque interne | - Modèle de stratégie : Fuites de données - Nom de la stratégie : Stratégie de protection adaptative pour la gestion des risques internes - Étendue de stratégie pour les utilisateurs et les groupes : tous les utilisateurs et groupes - Contenu prioritaire : Aucun - Déclenchement d’événements : événements d’exfiltration sélectionnés (vous pouvez afficher dans les paramètres de gestion des risques internes) - Indicateurs de stratégie : sous-ensemble d’indicateurs Office (vous pouvez afficher dans les paramètres de gestion des risques internes) - Boosters de score de risque : l’activité est au-dessus de l’activité habituelle de l’utilisateur pour ce jour-là |

| Niveaux de risque internes de protection adaptative |

-

Niveau de risque élevé : les utilisateurs doivent avoir au moins trois séquences d’exfiltration de gravité élevée - Niveau de risque modéré : les utilisateurs doivent avoir au moins deux activités de gravité élevée (à l’exception de certains types de téléchargements) - Niveau de risque mineur : les utilisateurs doivent avoir au moins une activité de gravité élevée (à l’exception de certains types de téléchargements) |

| Deux nouvelles stratégies de protection contre la perte de données |

Stratégie de protection adaptative pour endpoint DLP - Règle de niveau de risque élevé : Bloqué - Modéré/Règle de niveau de risque mineur : Audit - La stratégie démarre en mode test (audit uniquement) Stratégie de protection adaptative pour Teams et Exchange DLP - Règle de niveau de risque élevé : Bloqué - Modéré/Règles de niveau de risque mineur : Audit - La stratégie démarre en mode test (audit uniquement) |

| Nouvelle stratégie de gestion du cycle de vie des données | Stratégie d’application automatique des étiquettes à l’échelle de organization qui surveille les utilisateurs auxquels le niveau de risque élevé est attribué. Tout contenu SharePoint, OneDrive ou Exchange Online supprimé par un utilisateur à risque est conservé pendant 120 jours. Si vous n’avez pas encore activé la protection adaptative, la stratégie est automatiquement créée et appliquée lorsque vous activez la protection adaptative. Si vous avez déjà activé la protection adaptative, vous devez accepter explicitement la stratégie de gestion du cycle de vie des données créée automatiquement. |

| Nouvelle stratégie d’accès conditionnel (créée en mode Rapport uniquement afin que les utilisateurs ne soient pas bloqués) |

1-Bloquer l’accès pour les utilisateurs présentant un risque interne (préversion) - Utilisateurs inclus : Tous les utilisateurs - Utilisateurs invités ou externes exclus : utilisateur B2bDirectConnect ; OtherExternalUser ; ServiceProvider - Applications cloud : applications Office 365 - Niveaux de risque internes : Élevé - Bloquer l’accès : sélectionné |

Une fois le processus de configuration rapide démarré, l’analytique peut prendre jusqu’à 72 heures, la gestion des risques internes, la protection contre la perte de données, la gestion du cycle de vie des données et les stratégies d’accès conditionnel associées sont créées, et vous pouvez vous attendre à voir les niveaux de risque internes de protection adaptative, la protection contre la perte de données, la gestion du cycle de vie des données et les actions d’accès conditionnel appliquées aux activités utilisateur applicables. Les administrateurs reçoivent un e-mail de notification une fois le processus d’installation rapide terminé.

Configuration personnalisée

L’option de configuration personnalisée vous permet de personnaliser la stratégie de gestion des risques internes, les niveaux de risque internes et les stratégies de protection contre la perte de données et d’accès conditionnel configurées pour la protection adaptative.

Remarque

Pour la gestion du cycle de vie des données, si vous n’avez pas déjà activé la protection adaptative, la stratégie est automatiquement créée et appliquée lorsque vous activez la protection adaptative. Si vous avez déjà activé la protection adaptative pour votre organization, vous devez choisir explicitement d’appliquer la stratégie de gestion du cycle de vie des données créée automatiquement.

Cette option vous permet également de configurer ces éléments avant d’activer réellement les connexions de protection adaptative entre la gestion des risques internes et la protection contre la perte de données. Dans la plupart des cas, cette option doit être utilisée par les organisations qui ont déjà mis en place des stratégies de gestion des risques internes et/ou de protection contre la perte de données.

Effectuez les étapes suivantes pour configurer la protection adaptative à l’aide de la configuration personnalisée.

Étape 1 : Créer une stratégie de gestion des risques internes

Les niveaux de risque internes sont attribués aux utilisateurs lorsqu’une stratégie affectée dans La protection adaptative détecte l’activité des utilisateurs ou génère des alertes qui correspondent aux conditions de niveau de risque interne que vous définissez à l’étape suivante. Si vous ne souhaitez pas utiliser une stratégie de gestion des risques internes existante (sélectionnée à l’étape 2), vous devez créer une stratégie de gestion des risques internes. Votre stratégie de gestion des risques internes pour Adaptive Protection doit inclure :

- Utilisateurs dont vous souhaitez détecter l’activité. Il peut s’agir de tous les utilisateurs et groupes de votre organization ou simplement d’un sous-ensemble à des fins de test ou de scénarios d’atténuation des risques spécifiques.

- Activités que vous considérez comme risquées et des seuils personnalisés qui influencent le score de risque d’une activité. Les activités à risque peuvent inclure l’envoi d’e-mails à des personnes extérieures à votre organization ou la copie de fichiers sur des périphériques USB.

Sélectionnez Créer une stratégie de risque interne pour lancer l’Assistant Nouvelle stratégie. Le modèle de stratégie Fuites de données est automatiquement sélectionné dans l’Assistant, mais vous pouvez sélectionner n’importe quel modèle de stratégie.

Importante

Selon le modèle de stratégie sélectionné, vous devrez peut-être configurer des paramètres supplémentaires pour la stratégie afin de détecter correctement les activités potentiellement à risque et de créer des alertes applicables.

Étape 2 : Configurer les paramètres de niveau de risque interne

Sélectionnez l’onglet Niveaux de risque internes . Commencez par sélectionner la stratégie de gestion des risques internes que vous souhaitez utiliser pour la protection adaptative. Il peut s’agir de la nouvelle stratégie que vous avez créée à l’étape 1 ou d’une ou plusieurs stratégies existantes que vous avez déjà configurées.

Ensuite, acceptez les conditions de niveau de risque interne intégrées applicables ou créez les vôtres. Selon le type de stratégie que vous avez sélectionné, les conditions de niveau de risque interne reflètent les conditions applicables associées aux indicateurs et aux activités que vous avez configurés dans la stratégie.

Par exemple, si vous avez choisi une stratégie basée sur le modèle de stratégie Fuites de données , les choix de conditions de niveau de risque interne intégrés s’appliquent aux indicateurs et activités disponibles dans cette stratégie. Si vous avez sélectionné une stratégie basée sur le modèle de stratégie violations de stratégie de sécurité , les conditions de niveau de risque interne intégrées sont automatiquement étendues aux indicateurs et activités disponibles dans cette stratégie.

Personnaliser un niveau de risque interne pour votre stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

Accédez à la solution de gestion des risques internes .

Sélectionnez Protection adaptative dans le volet de navigation de gauche, puis sélectionnez Niveaux de risque internes.

Dans la page Niveaux de risque internes , sélectionnez Modifier pour le niveau de risque interne que vous souhaitez personnaliser (Élevé, Modéré ou Mineur).

Dans le volet Niveau de risque interne personnalisé , sélectionnez une option dans la section Niveau de risque insider basé sur :

- Alerte générée ou confirmée pour un utilisateur

- Activité utilisateur spécifique

Si vous avez sélectionné l’option Alerte générée ou confirmée pour un utilisateur , choisissez les niveaux de gravité des alertes générées ou confirmées pour un utilisateur qui doit utiliser ce niveau de risque interne. Vous pouvez conserver la gravité pour les alertes générées et la gravité des conditions d’alertes confirmées ou supprimer l’une de ces conditions si vous souhaitez en utiliser une seule. Si vous devez rajouter l’une de ces conditions, sélectionnez Ajouter une condition, puis sélectionnez la condition. Pour chaque condition, choisissez le niveau de gravité à appliquer pour la condition (Élevé, Moyen ou Faible). Si l’une des conditions est remplie, le niveau de risque interne est attribué à un utilisateur.

Si vous avez sélectionné l’option Activité utilisateur spécifique , choisissez l’activité à détecter, sa gravité et le nombre d’occurrences quotidiennes pendant la fenêtre de détection d’activité passée. Vous devez configurer les activités, la gravité de l’activité et les occurrences d’activité pendant les conditions de la fenêtre de détection pour ce niveau de risque interne.

Pour la condition Activités , les options que vous pouvez choisir sont automatiquement mises à jour pour les types d’activités que vous avez définis avec les indicateurs configurés dans la stratégie associée. Si nécessaire, cochez la case Attribuer ce niveau de risque interne à tout utilisateur dont une alerte future a été confirmée, même si les conditions ci-dessus ne sont pas remplies . Si toutes les conditions sont remplies, le niveau de risque interne est attribué à un utilisateur.

Pour la condition de gravité de l’activité, spécifiez le niveau de gravité des activités incluses dans l’insight de l’activité quotidienne. Les options sont Haut, Moyen et Faible, et sont basées sur des plages de score de risque.

Pour la condition Occurrences d’activité pendant la fenêtre de détection , spécifiez le nombre de fois où les activités sélectionnées doivent être détectées au cours de la période de détection de l’activité passée spécifiée. Ce nombre n’est pas lié au nombre d’événements susceptibles de se produire pour une activité. Par exemple, si la stratégie détecte qu’un utilisateur a téléchargé 20 fichiers à partir de SharePoint en une journée, cela compte comme un insight d’activité quotidienne composé de 20 événements.

Sélectionnez Confirmer pour appliquer les conditions de niveau de risque interne personnalisées.

Comment le niveau de risque interne est attribué si un utilisateur est dans l’étendue de plusieurs stratégies

Si un utilisateur est dans l’étendue de plusieurs stratégies, si l’utilisateur reçoit des alertes de niveaux de gravité différents, par défaut, l’utilisateur se voit attribuer le niveau de gravité le plus élevé reçu. Par exemple, considérez une stratégie qui attribue un niveau de risque élevé si les utilisateurs reçoivent une alerte de gravité élevée. Si un utilisateur reçoit une alerte de faible gravité de la stratégie 1, une alerte de gravité moyenne de la stratégie 2 et une alerte de gravité élevée de la stratégie 3, l’utilisateur se voit attribuer un niveau de risque élevé , c’est-à-dire le niveau de gravité d’alerte la plus élevée reçu.

Notez que les conditions de niveau de risque interne doivent être présentes dans les stratégies sélectionnées pour être détectées. Par exemple, si vous sélectionnez l’activité Copier sur USB pour attribuer un niveau de risque modéré, mais que l’activité est sélectionnée dans l’une des trois stratégies sélectionnées, seule l’activité de cette stratégie attribue un niveau de risque modéré pour cette activité.

Étape 3 : Créer ou modifier une stratégie de protection contre la perte de données

Ensuite, créez une stratégie de protection contre la perte de données (ou modifiez une stratégie existante) pour restreindre les actions pour les utilisateurs qui correspondent à vos conditions de niveau de risque interne dans la protection adaptative. Utilisez les instructions suivantes pour la configuration de votre stratégie de protection contre la perte de données :

- Vous devez inclure le niveau de risque interne de l’utilisateur pour la condition De protection adaptative est dans votre stratégie de protection contre la perte de données. Cette stratégie de protection contre la perte de données peut inclure d’autres conditions si nécessaire.

- Bien que vous puissiez inclure d’autres emplacements dans la stratégie de protection contre la perte de données, la protection adaptative prend actuellement en charge uniquement Exchange, Microsoft Teams et les appareils.

Sélectionnez Créer une stratégie pour lancer l’Assistant Stratégie de protection contre la perte de données et créer une stratégie de protection contre la perte de données. Si vous avez une stratégie de protection contre la perte de données existante que vous souhaitez configurer pour la protection adaptative, accédez àStratégies de protection contre la> perte de données dans le portail de conformité et sélectionnez la stratégie de protection contre la perte de données que vous souhaitez mettre à jour pour la protection adaptative. Pour obtenir des conseils sur la configuration d’une nouvelle stratégie de protection contre la perte de données ou sur la mise à jour d’une stratégie de protection contre la perte de données existante pour Adaptive Protection, consultez En savoir plus sur la protection adaptative dans la protection contre la perte de données : configuration manuelle.

Conseil

Nous vous recommandons de tester la stratégie de protection contre la perte de données (avec des conseils de stratégie) afin de pouvoir passer en revue les alertes de protection contre la perte de données pour vérifier que la stratégie fonctionne comme prévu avant d’activer la protection adaptative.

Étape 4 : Créer ou modifier une stratégie d’accès conditionnel

Ensuite, créez une stratégie d’accès conditionnel (ou modifiez une stratégie existante) pour restreindre les actions des utilisateurs qui correspondent à vos conditions de niveau de risque interne dans la protection adaptative. Utilisez les instructions suivantes pour la configuration de votre stratégie d’accès conditionnel :

- Dans la page Accès conditionnel dans laquelle vous contrôlez l’accès en fonction des signaux provenant de conditions, définissez la condition de risque interne sur Oui, puis sélectionnez un niveau de risque interne (Élevé, Modéré ou Mineur). Il s’agit du niveau de risque interne que les utilisateurs doivent avoir pour que la stratégie soit appliquée.

Sélectionnez Créer une stratégie pour lancer l’Assistant Stratégie d’accès conditionnel et créer une stratégie d’accès conditionnel. Si vous avez déjà une stratégie d’accès conditionnel que vous souhaitez configurer pour la protection adaptative, accédez à Protection>de l’accès conditionnel dans le centre d’administration Microsoft Entra et sélectionnez la stratégie d’accès conditionnel que vous souhaitez mettre à jour pour la protection adaptative. Pour obtenir des conseils sur la façon de configurer une nouvelle stratégie d’accès conditionnel ou de mettre à jour une stratégie d’accès conditionnel existante pour la protection adaptative, consultez Stratégie d’accès conditionnel commun : stratégie basée sur les risques internes.

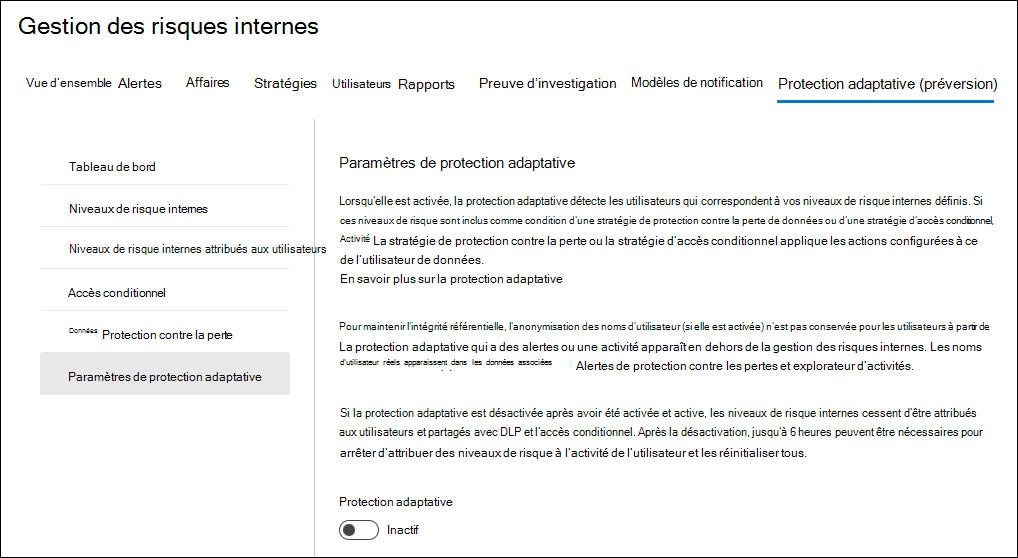

Étape 5 : Activer la protection adaptative

Une fois que vous avez effectué toutes les étapes précédentes, vous êtes prêt à activer la protection adaptative. Lorsque vous activez la protection adaptative :

- La stratégie de gestion des risques internes commence à rechercher l’activité utilisateur correspondant à vos conditions de niveau de risque interne. S’il est détecté, les niveaux de risque internes sont attribués aux utilisateurs.

- Les utilisateurs auxquels des niveaux de risque internes sont attribués s’affichent sous l’onglet Niveaux de risque internes attribués par les utilisateurs dans La protection adaptative.

- La stratégie de protection contre la perte de données applique des actions de protection pour tout utilisateur affecté aux niveaux de risque internes inclus dans la stratégie de protection contre la perte de données. La stratégie de protection contre la perte de données est ajoutée à l’onglet Protection contre la perte de données dans Protection adaptative. Vous pouvez afficher des détails sur la stratégie de protection contre la perte de données et modifier les conditions de stratégie à partir du tableau de bord.

- La stratégie de gestion du cycle de vie des données, qui est créée automatiquement, applique des actions de protection pour tout utilisateur affecté au niveau de risque élevé. Le message suivant s’affiche avec un arrière-plan vert sous l’onglet Protection adaptative pour informer les utilisateurs que la conservation proactive des données est appliquée : « Votre organization est également protégée dynamiquement contre les utilisateurs susceptibles de supprimer des données critiques. » Le message fournit également un lien vers le paramètre de gestion du cycle de vie des données, dans lequel vous pouvez désactiver la fonctionnalité de conservation proactive des données, si vous le souhaitez.

- La stratégie d’accès conditionnel applique des actions de protection pour tout utilisateur affecté aux niveaux de risque internes inclus dans la stratégie d’accès conditionnel. La stratégie d’accès conditionnel est ajoutée à l’onglet Stratégies d’accès conditionnel dans Protection adaptative. Vous pouvez afficher des détails sur la stratégie d’accès conditionnel et modifier les conditions de stratégie à partir du tableau de bord.

Pour activer la protection adaptative, sélectionnez l’onglet Paramètres de protection adaptative, puis activez La protection adaptative. Jusqu’à 36 heures peuvent s’attendre à ce que les niveaux de risque internes de protection adaptative et la protection contre la perte de données, la gestion du cycle de vie des données et les actions d’accès conditionnel soient appliqués aux activités utilisateur applicables.

Regardez la vidéo suivante sur le canal Microsoft Mechanics pour voir comment la protection adaptative peut ajuster automatiquement la puissance de la protection des données en fonction des niveaux de risque internes calculés de sécurité des données des utilisateurs.

Gérer la protection adaptative

Une fois que vous avez activé la protection adaptative et que vos stratégies de gestion des risques internes, de protection contre la perte de données et d’accès conditionnel sont configurées, vous avez accès aux informations sur les métriques de stratégie, les utilisateurs actuels dans l’étendue et les niveaux de risque internes actuellement dans l’étendue.

Remarque

À ce stade, les métriques de gestion du cycle de vie des données n’apparaissent pas sur le tableau de bord. Toutefois, vous saurez si la conservation proactive des données est activée si le message suivant s’affiche sous l’onglet Protection adaptative : « Votre organization est également protégé dynamiquement contre les utilisateurs susceptibles de supprimer des données critiques. »

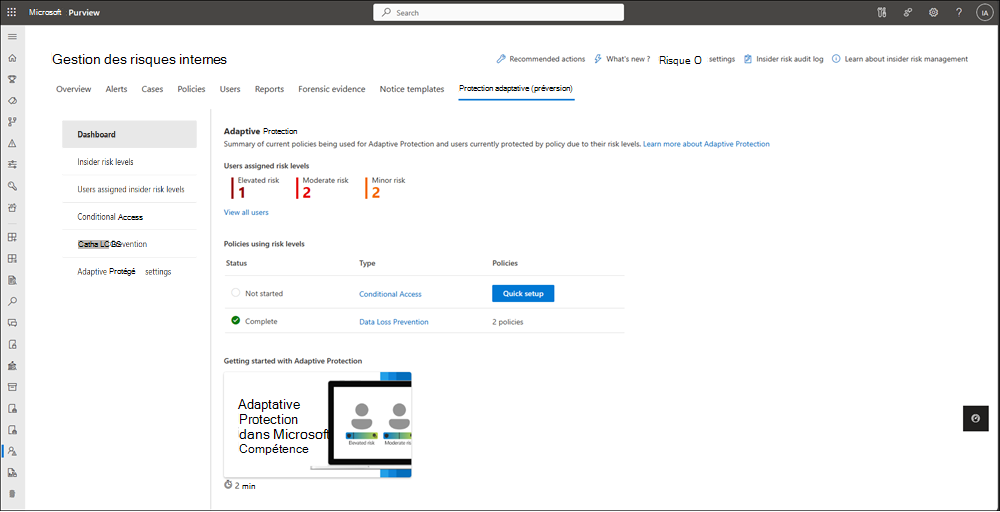

Tableau de bord

Une fois que vous avez terminé le processus d’installation rapide ou personnalisée , l’onglet Tableau de bord dans Protection adaptative affiche des widgets pour obtenir des informations de synthèse sur les niveaux de risque internes des utilisateurs, les stratégies d’accès conditionnel et les stratégies de protection contre la perte de données.

- Niveaux de risque internes attribués aux utilisateurs : affiche le nombre d’utilisateurs pour chaque niveau de risque interne (élevé, modéré et mineur).

- Stratégies utilisant des niveaux de risque internes : affiche le status de stratégies (Non démarré ou Terminé), le type de stratégie (accès conditionnel ou protection contre la perte de données) et le nombre de stratégies configurées pour chaque type de stratégie. Si un type de stratégie n’a pas été configuré, sélectionnez Configuration rapide pour configurer la stratégie.

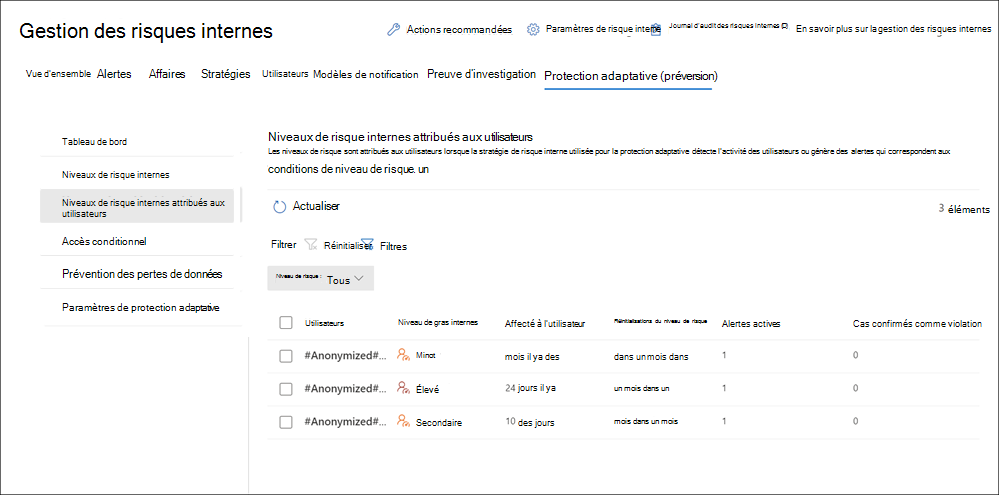

Niveaux de risque internes attribués aux utilisateurs

Les utilisateurs auxquels un niveau de risque interne a été attribué dans La protection adaptative s’affichent sous l’onglet Niveaux de risque internes attribués par les utilisateurs . Vous pouvez consulter les informations suivantes pour chaque utilisateur :

Utilisateurs : Listes le nom d’utilisateur. Pour les stratégies de protection contre la perte de données, si l’option Afficher les versions anonymes des noms d’utilisateur est sélectionnée dans les paramètres de gestion des risques internes, vous verrez des noms d’utilisateur anonymes. Pour les stratégies d’accès conditionnel, les noms d’utilisateur ne sont pas rendus anonymes, même si le paramètre Afficher les versions anonymisées des noms d’utilisateur est sélectionné.

Importante

Pour maintenir l’intégrité référentielle, l’anonymisation des noms d’utilisateur (si elle est activée) n’est pas conservée pour les utilisateurs de la protection adaptative dont les alertes ou l’activité apparaissent en dehors de la gestion des risques internes. Les noms d’utilisateur réels s’affichent dans les alertes de protection contre la perte de données associées et dans l’Explorateur d’activités.

Niveau de risque interne : niveau de risque interne actuel attribué à l’utilisateur.

Affecté à l’utilisateur : nombre de jours ou de mois qui se sont écoulés depuis qu’un niveau de risque interne a été attribué à l’utilisateur.

Réinitialisations du niveau de risque interne : nombre de jours avant que le niveau de risque interne ne soit automatiquement réinitialisé pour l’utilisateur.

Pour réinitialiser manuellement le niveau de risque interne d’un utilisateur, sélectionnez l’utilisateur, puis sélectionnez Expirer. Un niveau de risque interne n’est plus attribué à cet utilisateur. Les alertes ou les cas existants pour cet utilisateur ne seront pas supprimés. Si cet utilisateur est inclus dans la stratégie de gestion des risques internes sélectionnée, un niveau de risque interne est attribué à nouveau si un événement déclencheur est détecté.

Alertes actives : nombre d’alertes actuelles de gestion des risques internes pour l’utilisateur.

Cas confirmés comme violation : nombre de cas confirmés pour l’utilisateur.

Case : nom du cas.

Si nécessaire, vous pouvez filtrer les utilisateurs par niveau de risque Insider.

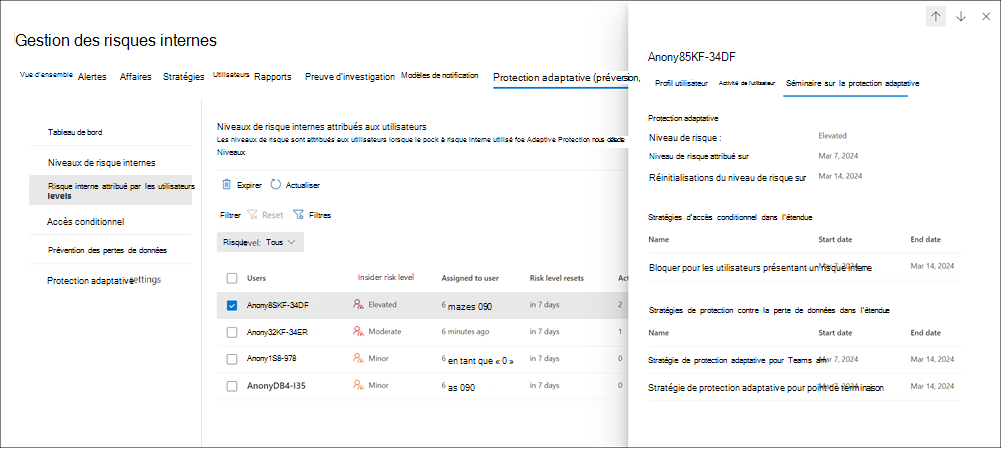

Pour afficher les informations détaillées sur les risques internes et la protection adaptative pour un utilisateur spécifique, sélectionnez l’utilisateur pour ouvrir le volet d’informations utilisateur. Le volet d’informations contient trois onglets : Profil utilisateur, Activité de l’utilisateur et Résumé de la protection adaptative. Pour plus d’informations sur les onglets Profil utilisateur et Activité de l’utilisateur , consultez Afficher les détails de l’utilisateur.

L’onglet Résumé de la protection adaptative agrège les informations en quatre sections :

- Protection adaptative : cette section affiche des informations sur le niveau de risque actuel, le niveau de risque affecté et la réinitialisation du niveau de risque pour l’utilisateur.

- Stratégies de protection contre la perte de données dans l’étendue (dynamique) : cette section affiche toutes les stratégies de protection contre la perte de données actuellement dans l’étendue de l’utilisateur, ainsi que la date de début et de fin de la stratégie. Cela est basé sur le niveau de risque interne pour l’utilisateur et la configuration de la stratégie de protection contre la perte de données pour les niveaux de risque internes. Par exemple, si un utilisateur a des activités qui ont été définies comme niveau de risque élevé pour les stratégies de gestion des risques internes et que deux stratégies de protection contre la perte de données sont configurées avec la condition Niveau de risque élevé , ces deux stratégies de protection contre la perte de données s’affichent ici pour l’utilisateur.

- Stratégies d’accès conditionnel dans l’étendue (dynamique) : cette section affiche toutes les stratégies d’accès conditionnel actuellement dans l’étendue de l’utilisateur, ainsi que la date de début et de fin de la stratégie. Cela est basé sur le niveau de risque interne pour l’utilisateur et la configuration de la stratégie d’accès conditionnel pour les niveaux de risque internes. Par exemple, si un utilisateur a des activités qui ont été définies comme niveau de risque élevé pour les stratégies de gestion des risques internes et qu’une stratégie d’accès conditionnel est configurée avec la condition Niveau de risque élevé , la stratégie d’accès conditionnel s’affiche ici pour l’utilisateur.

- Stratégie de risque interne pour la protection adaptative : cette section affiche toute stratégie de gestion des risques internes dans laquelle l’utilisateur est actuellement dans l’étendue.

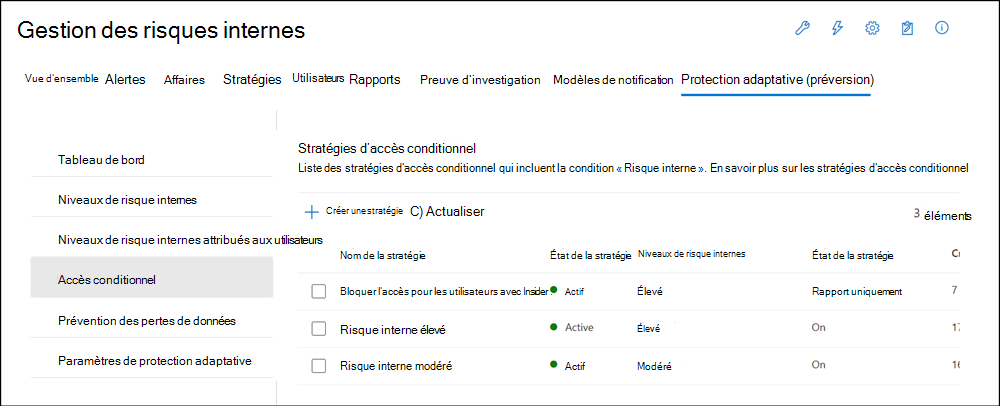

Stratégies d’accès conditionnel

La page Stratégies d’accès conditionnel affiche toutes les stratégies d’accès conditionnel qui utilisent la condition de risque Insider . Vous pouvez consulter les informations suivantes pour chaque stratégie :

- Nom de la stratégie : nom de la stratégie d’accès conditionnel.

- État de la stratégie : état actuel de la stratégie. Les valeurs sont Active ou Inactive.

- Niveaux de risque internes : niveaux de risque internes inclus dans la stratégie d’accès conditionnel à l’aide de la condition de risque interne . Les options sont Élévation,Modérée ou Mineure.

- Status de stratégie : status actuelle de la stratégie d’accès conditionnel. Les options sont Activé ou Tester avec des notifications.

- Créé le : date à laquelle la stratégie d’accès conditionnel a été créée.

- Dernière modification : date de la dernière modification de la stratégie conditionnelle.

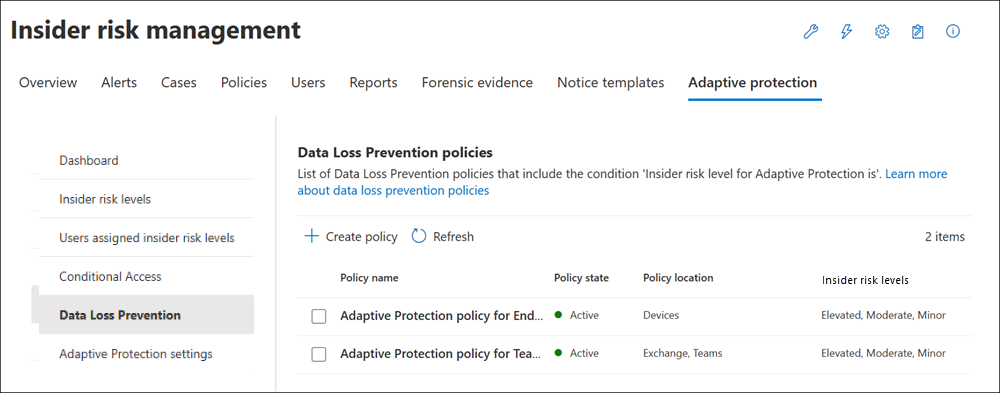

Stratégies de protection contre la perte de données

La page Stratégies de protection contre la perte de données affiche toutes les stratégies de protection contre la perte de données qui utilisent le niveau de risque interne de l’utilisateur pour la condition De protection adaptative . Vous pouvez consulter les informations suivantes pour chaque stratégie :

- Nom de la stratégie : nom de la stratégie de protection contre la perte de données.

- État de la stratégie : état actuel de la stratégie. Les valeurs sont Active ou Inactive.

- Emplacement de la stratégie : emplacements inclus dans la stratégie de protection contre la perte de données. Actuellement, la protection adaptative prend en charge Exchange, Teams et appareils.

- Niveaux de risque internes : les niveaux de risque internes inclus dans la stratégie de protection contre la perte de données à l’aide du niveau de risque insider pour la protection adaptative sont des conditions. Les options sont Élévation,Modérée ou Mineure.

- Status de stratégie : status actuelle de la stratégie de protection contre la perte de données. Les options sont Activé ou Tester avec des notifications.

- Créé : date à laquelle la stratégie de protection contre la perte de données a été créée.

- Dernière modification : date à laquelle la stratégie de protection contre la perte de données a été modifiée pour la dernière fois.

Paramétrer vos paramètres de niveau de risque interne

Après avoir examiné les utilisateurs avec des niveaux de risque internes, vous constaterez peut-être que vous avez trop ou trop peu d’utilisateurs auxquels un niveau de risque interne est attribué. Vous pouvez utiliser deux méthodes pour paramétrer vos configurations de stratégie afin de réduire ou d’augmenter le nombre d’utilisateurs auxquels sont attribués des niveaux de risque internes :

-

Modifier les paramètres de niveau de risque interne. Vous pouvez ajuster vos seuils pour affecter un niveau de risque interne à un utilisateur :

- Augmentez ou diminuez la gravité de l’activité requise pour attribuer un niveau de risque interne. Par exemple, si vous voyez trop peu d’utilisateurs avec des niveaux de risque internes, vous pouvez réduire la gravité de l’activité ou de l’alerte.

- Si le niveau de risque interne est basé sur une activité utilisateur spécifique, augmentez ou diminuez les occurrences d’activité pendant la fenêtre de détection. Par exemple, si vous voyez trop peu d’utilisateurs avec des niveaux de risque internes, vous pouvez réduire les occurrences d’activité.

- Modifier le niveau de risque interne basé. Par exemple, si vous voyez trop d’utilisateurs avec des niveaux de risque internes, pour réduire le nombre d’utilisateurs, vous pouvez attribuer un niveau de risque interne uniquement si l’alerte est confirmée.

- Modifier les seuils de stratégie. Étant donné que les niveaux de risque internes sont attribués en fonction des détections de stratégie, vous pouvez également modifier votre stratégie, ce qui modifiera à son tour les exigences d’attribution d’un niveau de risque interne. Vous pouvez modifier une stratégie en augmentant ou en diminuant les seuils de stratégie qui entraînent des alertes et des activités de gravité élevée/moyenne/faible.

Désactiver la protection adaptative

Dans certains scénarios, vous devrez peut-être désactiver temporairement la protection adaptative. Pour désactiver la protection adaptative, sélectionnez l’onglet Paramètres de protection adaptative et désactivez la protection adaptative.

Si la protection adaptative est désactivée après avoir été activée et active, les niveaux de risque internes cesseront d’être attribués aux utilisateurs et partagés avec la protection contre la perte de données, la gestion du cycle de vie des données et l’accès conditionnel, et tous les niveaux de risque internes existants pour les utilisateurs seront réinitialisés. Après avoir désactivé la protection adaptative, il peut s’avérer nécessaire de mettre jusqu’à 6 heures pour arrêter d’attribuer des niveaux de risque internes à l’activité de l’utilisateur et les réinitialiser tous. Les stratégies de gestion des risques internes, de protection contre la perte de données, de gestion du cycle de vie des données et d’accès conditionnel ne sont pas automatiquement supprimées.

Remarque

Vous pouvez désactiver la protection de la gestion du cycle de vie des données sans désactiver la gestion des risques internes Protection adaptative en désactivant le paramètre Protection adaptative dans La gestion du cycle de vie des données dans la gestion du cycle de vie des données. Si vous désactivez ce paramètre, la stratégie de gestion du cycle de vie des données est supprimée. Le paramètre ne sera plus activé, sauf si vous le réactivez. En savoir plus sur le paramètre Protection adaptative dans la gestion du cycle de vie des données