Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les stratégies Protection contre la perte de données Microsoft Purview (DLP) ont de nombreux composants à configurer. Pour créer une stratégie efficace, vous devez comprendre l’objectif de chaque composant et comment sa configuration modifie le comportement de la stratégie. Cet article fournit une anatomie détaillée d’une stratégie DLP.

Conseil

Bien démarrer avec Microsoft Security Copilot pour explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Security Copilot dans Microsoft Purview.

Avant de commencer

Si vous débutez avec Microsoft Purview DLP, voici une liste des principaux articles dont vous avez besoin lorsque vous implémentez DLP :

- Unités administratives

- En savoir plus sur Protection contre la perte de données Microsoft Purview : l’article vous présente la discipline de protection contre la perte de données et l’implémentation de DLP par Microsoft

- Planifier la protection contre la perte de données (DLP) : en suivant cet article, vous allez :

- Informations de référence sur la stratégie de protection contre la perte de données : cet article que vous lisez présente tous les composants d’une stratégie DLP et la façon dont chacun d’eux influence le comportement d’une stratégie

- Concevoir une stratégie DLP : cet article vous guide tout au long de la création d’une instruction d’intention de stratégie et de son mappage à une configuration de stratégie spécifique.

- Créer et déployer des stratégies de protection contre la perte de données : cet article présente certains scénarios d’intention de stratégie courants que vous mappez aux options de configuration. Il vous guide également tout au long de la configuration de ces options.

- En savoir plus sur l’examen des alertes de protection contre la perte de données : cet article présente le cycle de vie des alertes depuis la création, jusqu’à la correction finale et au réglage de la stratégie. Il vous présente également les outils que vous utilisez pour examiner les alertes.

En outre, vous devez connaître les contraintes suivantes de la plateforme :

- Nombre maximal de stratégies MIP + MIG dans un locataire : 10 000

- Taille maximale d’une stratégie DLP (100 Ko)

- Nombre maximal de règles DLP :

- Dans une stratégie : limitée par la taille de la stratégie

- Dans un locataire : 600

- Taille maximale d’une règle DLP individuelle : 100 Ko (102 400 caractères)

- Limite de preuve GIR : 100, avec chaque preuve SIT, en proportion de l’occurrence

- Taille maximale du texte analysé à partir d’un fichier : les 2 premiers millions de caractères (environ 2 Mo) du texte extractible. Si un fichier dépasse cette limite, les 2 premiers millions de caractères sont analysés et un signal « Document n’a pas terminé l’analyse » est émis.

- Limite de taille d’expression régulière pour toutes les correspondances prédites : 20 Ko

- Limite de longueur du nom de stratégie : 64 caractères

- Limite de longueur de règle de stratégie : 64 caractères

- Limite de longueur des commentaires : 1 024 caractères

- Longueur limite de la description : 1 024 caractères

- Taille maximale des paramètres DLP du point de terminaison : 16 384 caractères

Modèles de stratégie

Les modèles de stratégie DLP sont triés en quatre catégories :

- des stratégies capables de détecter et de protéger les types d’informations financières .

- des stratégies capables de détecter et de protéger les types d’informations médicales et de santé .

- des stratégies capables de détecter et de protéger les types d’informations de confidentialité .

- Modèle de stratégie personnalisé que vous pouvez utiliser pour créer votre propre stratégie si aucune des autres ne répond aux besoins de votre organization.

Le tableau suivant répertorie tous les modèles de stratégie et les types d’informations sensibles (SIT) qu’ils couvrent.

Étendue de la stratégie

Consultez Unités administratives pour vous assurer que vous comprenez la différence entre un administrateur sans restriction et un administrateur restreint d’unité administrative.

Les stratégies DLP sont étendues à deux niveaux différents. Le premier niveau applique des stratégies d’étendue d’administration illimitées à tous les éléments suivants dans votre organization (en fonction des emplacements sélectionnés) ou à des sous-groupes de votre organization, appelés stratégies restreintes d’unité administrative :

- utilisateurs

- groupes

- groupes de distribution

- comptes

- sites

- instances d’application cloud

- référentiels locaux

- Espaces de travail Fabric et Power BI

À ce niveau, un administrateur restreint d’unité administrative ne peut choisir que parmi les unités administratives auxquelles il est affecté.

Le deuxième niveau d’étendue de la stratégie DLP est par les emplacements pris en charge par DLP. À ce niveau, les administrateurs non restreints et les administrateurs restreints d’unité administrative voient uniquement les utilisateurs, les groupes de distribution, les groupes et les comptes qui ont été inclus dans le premier niveau d’étendue de stratégie et qui sont disponibles pour cet emplacement.

Prise en charge de l’ajout de sites SharePoint aux unités administratives (préversion)

Microsoft Purview prend en charge l’ajout de sites SharePoint à des unités administratives existantes. Lorsque vous attribuez une stratégie DLP pour l’emplacement SharePoint à une unité administrative, la stratégie s’applique uniquement aux sites qui font partie de cette unité administrative. L’option permettant de modifier davantage l’étendue pour inclure ou exclure des sites spécifiques n’est pas disponible. La stratégie s’applique à tous les sites qui font partie de l’unité administrative.

Voici un exemple de cas d’usage :

Contoso a créé une unité administrative Entra ID pour le service d’ingénierie et a affecté certains administrateurs pour gérer les utilisateurs et les groupes de ce service. Le service d’ingénierie dispose d’un site SharePoint qui est utilisé pour stocker des informations sensibles. Contoso souhaite s’assurer que la stratégie DLP pour les sites SharePoint du service d’ingénierie s’applique uniquement au site SharePoint qui fait partie de l’unité administrative. En affectant la stratégie DLP à l’unité administrative, la stratégie s’applique uniquement au site SharePoint qui fait partie de cette unité administrative. En outre, l’administrateur restreint de l’unité administrative peut uniquement gérer la stratégie DLP pour ce site et voir uniquement les données de résultat de correspondance de stratégie pour l’unité administrative dans l’Explorateur d’activités et le tableau de bord des alertes.

Stratégies non restreintes

Les stratégies non restreintes sont créées et gérées par les utilisateurs dans ces groupes de rôles :

- Administrateur de conformité

- Administrateur de conformité des données

- Protection des informations

- Administrateur Information Protection

- Administrateur de sécurité

Pour plus d’informations, consultez l’article Autorisations .

Les administrateurs non restreints peuvent gérer toutes les stratégies et voir toutes les alertes et tous les événements qui circulent à partir des correspondances de stratégie dans le tableau de bord Alertes et l’activité DLP Explorer.

Stratégies restreintes d’unité administrative

Les unités administratives sont des sous-ensembles de votre annuaire Microsoft Entra ID et sont créées pour gérer des collections d’utilisateurs, de groupes, de groupes de distribution et de comptes. Ces collections sont généralement créées le long de lignes de groupe d’entreprise ou de zones géopolitiques. Les unités administratives ont un administrateur délégué associé à une unité administrative dans le groupe de rôles. Ces administrateurs sont appelés administrateurs restreints d’unités administratives.

DLP prend en charge l’association de stratégies à des unités administratives. Pour plus d’informations sur l’implémentation, consultez Unités administratives dans le portail Microsoft Purview. Les administrateurs d’unités administratives doivent être affectés à l’un des mêmes rôles ou groupes de rôles que les administrateurs de stratégies DLP illimitées afin de créer et de gérer des stratégies DLP pour leur unité administrative.

| Groupe de rôles d’administration DLP | Pouvoir |

|---|---|

| Administrateur non restreint | - créer et étendre des stratégies DLP à l’ensemble des organization - modifier toutes les stratégies DLP - créer et étendre des stratégies DLP aux unités administratives - afficher toutes les alertes et événements de toutes les stratégies DLP |

| Administrateur restreint d’unité administrative : doit être membre/affecté à un groupe de rôles/rôle capable d’administrer la protection contre la perte de données |

- créer et étendre les stratégies DLP uniquement à l’unité administrative à laquelle elles sont affectées - modifier les stratégies DLP associées à leur unité administrative - afficher les alertes et les événements uniquement à partir des stratégies DLP qui sont étendues à leur unité administrative |

Emplacements

Une stratégie DLP peut rechercher et protéger les éléments qui contiennent des informations sensibles dans plusieurs emplacements.

| Lieu | Prend en charge les unités administratives | Inclure/exclure l’étendue | État des données | Autres prérequis |

|---|---|---|---|---|

| Exchange Online | Oui | - Groupes de distribution - Groupes de sécurité - Groupes de sécurité non activés par e-mail - Listes de distribution dynamiques - Groupes Microsoft 365 (membres du groupe uniquement, pas le groupe en tant qu’entité) |

données en mouvement | Non |

| SharePoint | Oui | Emplacement du site au niveau de la stratégie. Si la stratégie est limitée à une unité administrative qui inclut des sites SharePoint, la stratégie s’applique uniquement à tous les sites de l’unité administrative. Aucune autre étendue n’est possible | données au repos en cours d’utilisation |

Non |

| OneDrive | Oui | - Groupes de distribution - Groupes de sécurité - Groupes de sécurité non activés pour la messagerie électronique - Groupes Microsoft 365 (membres du groupe uniquement, pas le groupe en tant qu’entité) |

données au repos en cours d’utilisation |

Non |

| conversation et messages de canal Teams | Oui | - Groupes de distribution - Groupes de sécurité - Groupes de sécurité à extension messagerie - Groupes Microsoft 365 (membres du groupe uniquement, pas le groupe en tant qu’entité) |

données en cours d’utilisation |

Voir Étendue de la protection DLP |

| Cas | Non | Instance d’applications cloud | données au repos | - Utiliser des stratégies de protection contre la perte de données pour les applications cloud non-Microsoft |

| Appareils | Oui | - Groupes de distribution - Groupes de sécurité - Groupes de sécurité non activés pour la messagerie électronique - Groupes Microsoft 365 (membres du groupe uniquement, pas le groupe en tant qu’entité) |

data-in-use data-in-motion |

-

En savoir plus sur la protection contre la - perte de données de point de terminaisonPrise en main de la protection contre la - perte de données de point de terminaisonConfigurer les paramètres de proxy d’appareil et de connexion Internet pour Information Protection |

| Dépôts locaux (partages de fichiers et SharePoint) | Non | Référentiel | données au repos |

-

En savoir plus sur la protection contre la perte de données sur les dépôts - locauxPrise en main des référentiels locaux de protection contre la perte de données |

| Infrastructure et Power BI | Non | Espaces de travail | données en cours d’utilisation | Non |

| Applications tierces | Aucun | Non | Non | Non |

| Microsoft 365 Copilot (préversion) | Non | compte ou groupe de distribution | données au repos en cours d’utilisation |

- Disponible uniquement dans le modèle de stratégie personnalisée - |

Étendue de l’emplacement Exchange

Si vous choisissez d’inclure des groupes de distribution spécifiques dans Exchange, la stratégie DLP est limitée aux e-mails envoyés par les membres de ce groupe ou aux membres de ce groupe. De même, l’exclusion d’un groupe de distribution exclut tous les e-mails envoyés par les membres de ce groupe de distribution ou de l’évaluation de la stratégie.

| L’expéditeur est | Le destinataire est | Comportement résultant |

|---|---|---|

| Dans l’étendue | S/O | La stratégie est appliquée |

| Non compris | Dans l’étendue | La stratégie n’est pas appliquée |

Calcul de l’étendue de l’emplacement Exchange

Voici un exemple de calcul de l’étendue de l’emplacement Exchange :

Supposons que vous avez quatre utilisateurs dans votre organisation et deux groupes de distribution que vous utilisez pour définir des étendues d’inclusion et d’exclusion d’emplacement Exchange. L’appartenance au groupe est configurée comme suit :

| Groupe de distribution | Appartenance |

|---|---|

| Groupe1 | Utilisateur1, Utilisateur2 |

| Groupe2 | Utilisateur2, Utilisateur3 |

| Aucun groupe | User4 |

| Paramètre Include | Paramètre d’exclusion | La stratégie s’applique à | La stratégie ne s’applique pas à | Explication du comportement |

|---|---|---|---|---|

| tous | Aucun | Tous les expéditeurs de l’organisation Exchange (Utilisateur1, Utilisateur2, Utilisateur3, Utilisateur4) | S/O | Lorsque ni l’un ni l’autre n’est défini, tous les expéditeurs sont inclus |

| Groupe1 | Aucun | Expéditeurs membres de Group1 (Utilisateur1, Utilisateur2) | Tous les expéditeurs qui ne sont pas membres de Group1 (Utilisateur3, Utilisateur4) | Lorsqu’un paramètre est défini et que l’autre ne l’est pas, le paramètre défini est utilisé |

| tous | Groupe2 | Tous les expéditeurs de l’organisation Exchange qui ne sont pas membres de Group2 (Utilisateur1, Utilisateur4) | Tous les expéditeurs membres de Group2 (Utilisateur2, Utilisateur3) | Lorsqu’un paramètre est défini et que l’autre ne l’est pas, le paramètre défini est utilisé |

| Groupe1 | Groupe2 | Utilisateur1 | Utilisateur2, Utilisateur3, Utilisateur4 | Exclure les remplacements incluent |

Vous pouvez choisir de limiter une stratégie aux membres des listes de distribution, aux groupes de distribution dynamiques et aux groupes de sécurité. Une stratégie DLP ne peut pas contenir plus de 50 inclusions et exclusions de ce genre.

Étendue de l’emplacement OneDrive

Lors de l’étendue d’une stratégie pour les emplacements OneDrive, en plus d’appliquer vos stratégies DLP à tous les utilisateurs et groupes de votre organization, vous pouvez limiter l’étendue d’une stratégie à des utilisateurs et des groupes spécifiques. DLP prend en charge les stratégies d’étendue pour jusqu’à 100 utilisateurs individuels.

Par instance, si vous souhaitez inclure plus de 100 utilisateurs, vous devez d’abord placer ces utilisateurs dans des groupes de distribution ou des groupes de sécurité, le cas échéant. Vous pouvez ensuite étendre votre stratégie à jusqu’à 50 groupes.

Dans certains cas, vous pouvez appliquer une stratégie à un ou deux groupes, ainsi qu’à deux ou trois utilisateurs individuels qui n’appartiennent à aucun de ces groupes. Ici, la meilleure pratique consiste à placer ces deux ou trois personnes dans un groupe de leur propre. Il s’agit de la seule façon de s’assurer que la stratégie est étendue à tous les utilisateurs prévus.

La raison en est que, lorsque vous répertoriez uniquement les utilisateurs, DLP ajoute tous les utilisateurs spécifiés à l’étendue de stratégie. De même, lorsque vous ajoutez uniquement des groupes, DLP ajoute tous les membres de tous les groupes à l’étendue de la stratégie.

Supposons que vous ayez les groupes et utilisateurs suivants :

| Groupe de distribution | Appartenance |

|---|---|

| Groupe1 | Utilisateur1, Utilisateur2 |

| Groupe2 | Utilisateur2, Utilisateur3 |

Si vous limitez l’étendue d’une stratégie uniquement aux utilisateurs ou aux groupes, la DLP applique la stratégie aux utilisateurs, comme illustré dans le tableau suivant :

| Étendue spécifiée | Comportement d’évaluation de l’étendue DLP | Utilisateurs dans l’étendue |

|---|---|---|

|

(Utilisateurs uniquement) Utilisateur1 Utilisateur2 |

DLP prend l’union des utilisateurs spécifiés | Utilisateur1, Utilisateur2 |

|

(Groupes uniquement) Groupe1 Groupe2 |

DLP prend l’union des groupes spécifiés | Utilisateur1, Utilisateur2, Utilisateur3 |

Toutefois, lorsque des utilisateurs et des groupes sont mélangés dans la configuration d’étendue, les choses se compliquent. Voici pourquoi : DLP étend uniquement les stratégies aux utilisateurs à l’intersection des groupes et des utilisateurs répertoriés.

DLP utilise l’ordre d’opérations suivant pour déterminer les utilisateurs et les groupes à inclure dans l’étendue :

- Évaluer l’union de l’appartenance au groupe

- Évaluer l’union des utilisateurs

- Évaluer l’intersection des membres du groupe et des utilisateurs, c’est-à-dire lorsque les résultats se chevauchent

Il applique ensuite l’étendue de la stratégie à l’intersection des membres du groupe et des utilisateurs.

Nous allons étendre notre exemple, en travaillant avec le même ensemble de groupes, et nous allons ajouter User4, qui ne fait pas partie d’un groupe :

| Groupe de distribution | Appartenance |

|---|---|

| Groupe1 | Utilisateur1, Utilisateur2 |

| Groupe2 | Utilisateur2, Utilisateur3 |

| Aucun groupe | Utilisateur 4 |

Le tableau suivant explique comment fonctionne l’étendue de la stratégie dans les cas où les utilisateurs et les groupes sont tous deux inclus dans les instructions d’étendue.

| Étendue spécifiée | Comportement d’évaluation de l’étendue DLP | Utilisateurs dans l’étendue |

|---|---|---|

| Groupe1 Groupe2 User3 User4 |

Première évaluation : Union de groupes : (Group1 + Group2) = User1, User2, User3 Deuxième évaluation : Union d’utilisateurs : (User3 + User4) = User3, User4 Troisième évaluation : Intersection des groupes et des utilisateurs (le chevauchement) : (Group1 + Group2) = User1, User2, User3 (User3 + User4) = User3, User4 |

User3 (User3 est le seul utilisateur qui apparaît dans les résultats de la première et de la deuxième évaluations.) |

| Groupe1 Groupe2 Utilisateur1 User3 User4 |

Première évaluation : Union de groupes : (Group1 + Group2) = User1, User2, User3 Deuxième évaluation : Union d’utilisateurs : (User1 + User3 + User4) = User1, User3, User4 Troisième évaluation : Intersection des groupes et des utilisateurs (le chevauchement) : (Group1 + Group2) = User1, User3 (User1 + User3, User4) = User1, User3, User4 |

Utilisateur1, Utilisateur3 (Il s’agit des seuls utilisateurs qui apparaissent dans les résultats de la première et de la deuxième évaluations.) |

Étendue de l’appareil

En préversion, les stratégies DLP pour les points de terminaison sont délimitées par les utilisateurs et les appareils. Pour qu’une stratégie de point de terminaison soit appliquée, l’utilisateur et l’appareil doivent se trouver dans l’étendue de la stratégie. Cela signifie que si un utilisateur se trouve dans l’étendue de la stratégie, mais que l’appareil ne l’est pas, la stratégie ne sera pas appliquée. De même, si un appareil se trouve dans l’étendue de la stratégie, mais que l’utilisateur ne l’est pas, la stratégie ne sera pas appliquée.

Voici comment configurer l’étendue d’une stratégie DLP pour différents résultats.

| Si vous souhaitez cibler la stratégie sur... | Définissez l’étendue de l’utilisateur sur... | Définissez l’étendue de l’appareil sur... | Exemple de cas d’usage |

|---|---|---|---|

| Tous les utilisateurs sur tous les appareils intégrés | Tous les utilisateurs et groupes | Tous les appareils et groupes d’appareils | Utilisez-la pour l’application générale des stratégies DLP sur tous les appareils de votre organization. Il s’agit du paramètre par défaut pour les stratégies DLP. |

| Tous les utilisateurs sur des appareils spécifiques | Tous les utilisateurs et groupes | Tous les appareils et groupes d’appareils avec Exclure les appareils et les groupes d’appareils et ajouter les appareils à exclure ou Appareils spécifiques et groupes d’appareils et ajouter les appareils à inclure | Utilisez-la pour appliquer une stratégie restrictive aux appareils kiosque qui seront utilisés par plusieurs utilisateurs. |

| Utilisateurs spécifiques sur tous les appareils intégrés | Tous les utilisateurs et groupes avec Exclure les utilisateurs et les groupes et ajouter les utilisateurs à exclure ou Utilisateurs et groupes spécifiques et ajouter les utilisateurs à inclure | Tous les appareils et groupes d’appareils | Utilisez cette option pour contrôler les fuites de données par des utilisateurs spécifiques sur tous les appareils de votre organization. |

| Utilisateurs spécifiques sur des appareils spécifiques | Utilisateurs et groupes spécifiques | Appareils et groupes d’appareils spécifiques | Supposons que vous avez des appareils à usage spécial dans la paie qui sont utilisés pour imprimer des chèques et qu’il n’y a que quelques comptes autorisés à utiliser ces appareils à des fins d’impression de vérifications. Vous pouvez étendre une stratégie DLP de point de terminaison très restrictive à ces comptes d’utilisateur sur ces appareils spécifiques |

Prise en charge de l’emplacement pour la façon dont le contenu peut être défini

Les stratégies DLP détectent les éléments sensibles en les faisant correspondre à un type d’informations sensibles (SIT), à une étiquette de confidentialité ou à une étiquette de rétention. Chaque emplacement prend en charge différentes méthodes de définition de contenu sensible. La façon dont le contenu peut être défini lorsque vous combinez des emplacements dans une stratégie peut changer de la façon dont il peut être défini lorsqu’il est limité à un emplacement unique.

Importante

Lorsque vous sélectionnez plusieurs emplacements pour une stratégie, une valeur « non » pour une catégorie de définition de contenu est prioritaire sur la valeur « oui ». Par exemple, lorsque vous sélectionnez des sites SharePoint uniquement, la stratégie prend en charge la détection des éléments sensibles par un ou plusieurs sit, par étiquette de confidentialité ou par étiquette de rétention. Toutefois, lorsque vous sélectionnez des sites SharePoint et des emplacements de messages de conversation et de canal Teams, la stratégie prend uniquement en charge la détection des éléments sensibles par SIT.

| Lieu | Le contenu peut être défini par SIT | Le contenu peut être défini comme étiquette de confidentialité | Le contenu peut être défini par une étiquette de rétention |

|---|---|---|---|

| E-mail Exchange online | Oui | Oui | Non |

| SharePoint dans les sites Microsoft 365 | Oui | Oui | Oui |

| OneDrive pour les comptes professionnels ou scolaires | Oui | Oui | Oui |

| Messages de conversation et de canal Teams | Oui | Non | Non |

| Appareils | Oui | Oui | Non |

| Cas | Oui | Oui | Oui |

| Référentiels locaux | Oui | Oui | Non |

| Infrastructure et Power BI | Oui | Oui | Non |

| Microsoft 365 Copilot (préversion) | Non | Oui | Non |

DLP prend en charge l’utilisation de classifieurs pouvant être entraînés comme condition pour détecter les documents sensibles. Le contenu peut être défini par des classifieurs pouvant être entraînés dans Exchange, les sites SharePoint, les comptes OneDrive, les conversations teams et les canaux, et les appareils. Pour plus d’informations, consultez Classifieurs pouvant être formés.

Remarque

DLP prend en charge la détection des étiquettes de confidentialité sur les e-mails et les pièces jointes. Pour plus d’informations, consultez Utiliser des étiquettes de confidentialité comme conditions dans les stratégies DLP.

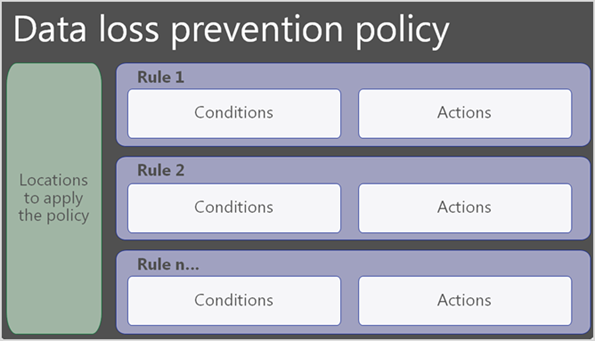

Règles

Les règles sont la logique métier des stratégies DLP. Ils se composent des éléments suivants :

- Conditions qui, lorsqu’elles sont mises en correspondance, déclenchent les actions de stratégie

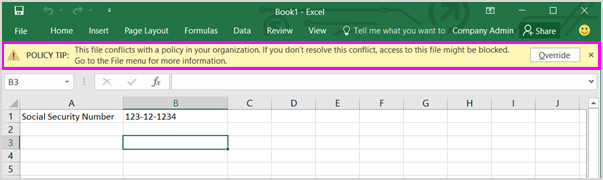

- Notifications utilisateur pour informer vos utilisateurs lorsqu’ils font quelque chose qui déclenche une stratégie et les informer de la façon dont votre organization souhaite que les informations sensibles soient traitées

- Remplacements d’utilisateur lorsqu’ils sont configurés par un administrateur, autorisent les utilisateurs à remplacer de manière sélective une action bloquante

- Rapports d’incidents qui informent les administrateurs et d’autres parties prenantes clés lorsqu’une correspondance de règle se produit

- Des options supplémentaires qui définissent la priorité pour l’évaluation des règles et peuvent arrêter le traitement des règles et des stratégies.

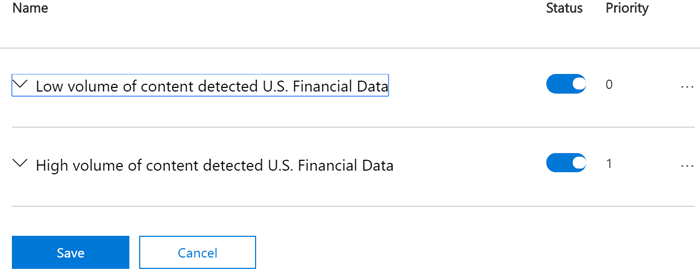

Une stratégie contient une ou plusieurs règles. Les règles sont exécutées de façon séquentielle, en commençant par la règle de priorité la plus élevée dans chaque stratégie.

Fonctionnement de la classification DLP

DLP évalue un élément pour les informations sensibles lorsque l’élément est créé, lu ou modifié. DLP évalue également les éléments initiés par la classification à la demande, une analyse manuelle des fichiers qui n’ont pas été classifiés ou modifiés depuis longtemps. Toutefois, les événements tels que « Règle DLP mise en correspondance » s’affichent uniquement dans le journal d’audit ou l’activité Explorer lorsqu’un utilisateur tente de sortie de l’élément sensible. Les activités de sortie que les utilisateurs tentent sont les suivantes :

Charger dans le cloud

- Copier sur un support amovible

- Copier dans le partage réseau

- Copier dans le Presse-papiers

- Transfert à l’aide du bluetooth

- Fichier consulté par une application non autorisée

- Coller dans le navigateur

- Transférer à l’aide du Bureau à distance

Un élément créé, lu ou modifié correspond à une règle et une stratégie DLP sur le client si les conditions et l’activité de l’utilisateur sont remplies. Il s’agit d’une activité de fichier auditée, telle que FileRead ou FileRenamed.

Si une activité est satisfaite, un événement de correspondance de règle DLP apparaît dans l’Explorateur d’activités sous la forme d’un événement « DLP Rule Matched ». Un événement décrivant le mode de sortie est également généré.

Les stratégies prennent des mesures et les actions sont différentes des conditions. Une règle peut correspondre sur un fichier même si aucune action n’est effectuée.

Priorité selon laquelle les règles sont évaluées et appliquées

Emplacements des services hébergés

Pour les emplacements de service hébergé, comme Exchange, SharePoint et OneDrive, chaque règle se voit attribuer une priorité dans l’ordre dans lequel elle est créée. Cela signifie que la règle créée en premier a la première priorité, que la règle créée en deuxième a la deuxième priorité, et ainsi de suite.

Lorsque des règles sont appliquées au contenu, elles sont traitées dans l’ordre de priorité. Si le contenu correspond à plusieurs règles, la première règle évaluée qui a l’action la plus restrictive est appliquée. Par exemple, si le contenu correspond à toutes les règles suivantes, la règle 3 est appliquée, car il s’agit de la règle de priorité la plus élevée et la plus restrictive :

- Règle 1 : informe seulement les utilisateurs

- Règle 2 : informe les utilisateurs, limite l’accès et permet le remplacement de l’utilisateur

- Règle 3 : avertit les utilisateurs, restreint l’accès et n’autorise pas les substitutions utilisateur

- Règle 4 : restreint l’accès

Les règles 1, 2 et 4 seraient évaluées, mais pas appliquées. Dans cet exemple, les correspondances pour toutes les règles sont enregistrées dans les journaux d’audit et affichées dans les rapports DLP, même si seule la règle la plus restrictive est appliquée.

Vous pouvez utiliser une règle pour répondre à une exigence de protection particulière, puis utiliser une stratégie DLP pour regrouper des spécifications requises communes en matière de protection, par exemple l’ensemble des règles requises pour se conformer à une réglementation spécifique.

Par exemple, vous pouvez avoir une stratégie DLP qui vous aide à détecter la présence d’informations visées par la loi américaine sur l’assurance maladie (Health Insurance Portability Accountability Act, ou HIPAA). Cette stratégie DLP peut aider à protéger les données HIPAA (le « quoi ») sur tous les sites SharePoint et tous les sites OneDrive (le « où ») en recherchant tout document contenant ces informations sensibles partagées avec des personnes extérieures à votre organization (conditions), puis en bloquant l’accès au document et en envoyant une notification (les actions). Ces conditions sont stockées en tant que règles individuelles et regroupées sous la forme d’une stratégie DLP pour simplifier la gestion et la création de rapports.

Pour les points de terminaison

Lorsqu’un élément correspond à plusieurs règles DLP, DLP utilise un algorithme complexe pour décider des actions à appliquer. DLP de point de terminaison applique l’agrégat ou la somme des actions les plus restrictives. DLP utilise ces facteurs lors du calcul.

Ordre de priorité de la stratégie Lorsqu’un élément correspond à plusieurs stratégies et que ces stratégies ont des actions identiques, les actions de la stratégie de priorité la plus élevée sont appliquées.

Ordre de priorité de la règle Lorsqu’un élément correspond à plusieurs règles d’une stratégie et que ces règles ont des actions identiques, les actions de la règle de priorité la plus élevée sont appliquées.

Mode de la stratégie Lorsqu’un élément correspond à plusieurs stratégies et que ces stratégies ont des actions identiques, les actions de toutes les stratégies qui sont à l’état Activer (mode d’application) sont appliquées de manière préférable aux stratégies dans Exécuter la stratégie en mode simulation avec des conseils de stratégie et Exécuter la stratégie en mode simulation .

action Lorsqu’un élément correspond à plusieurs stratégies et que ces stratégies diffèrent en actions, l’agrégation ou la somme des actions les plus restrictives sont appliquées.

Configuration des groupes d’autorisation Lorsqu’un élément correspond à plusieurs stratégies et que ces stratégies diffèrent en action, l’agrégation ou la somme des actions les plus restrictives sont appliquées.

options de remplacement Lorsqu’un élément correspond à plusieurs stratégies et que ces stratégies diffèrent dans l’option de remplacement, les actions sont appliquées dans cet ordre :

Aucun remplacement>Autoriser le remplacement

Voici des scénarios qui illustrent le comportement de l’exécution. Pour les trois premiers scénarios, trois stratégies DLP sont configurées comme suit :

| Nom de la stratégie | Condition à mettre en correspondance | Action | Priorité de la stratégie |

|---|---|---|---|

| ABC | Le contenu contient un numéro de carte de crédit | Bloquer l’impression, auditer toutes les autres activités de sortie de l’utilisateur | 0 |

| MNO | Le contenu contient un numéro de carte de crédit | Bloquer la copie sur USB, auditer toutes les autres activités de sortie de l’utilisateur | 1 |

| XYZ | Le contenu contient le numéro de sécurité sociale des États-Unis | Bloquer la copie dans le Presse-papiers, auditer toutes les autres activités de sortie de l’utilisateur | 2 |

L’élément contient des numéros de carte de crédit

Un élément sur un appareil surveillé contient des numéros de carte de crédit, de sorte qu’il correspond à la stratégie ABC et au MNO de stratégie. ABC et MNO sont en mode Activer .

| Stratégie | Action de sortie cloud | Action Copier dans le Presse-papiers | Action Copier vers USB | Copier dans le partage réseau, action | Action d’applications non autorisées | Imprimer l’action | Copier via l’action Bluetooth | Action Copier vers le Bureau à distance |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Bloquer | Audit | Audit |

| MNO | Audit | Audit | Bloquer | Audit | Audit | Audit | Audit | Audit |

| Actions appliquées au moment de l’exécution | Audit | Audit | Bloquer | Audit | Audit | Bloquer | Audit | Audit |

L’élément contient des numéros de carte de crédit et de sécurité sociale aux États-Unis

Un élément sur un appareil surveillé contient des numéros de carte de crédit et des numéros de sécurité sociale aux États-Unis. Cet élément correspond donc à la stratégie ABC, à la stratégie MNO et à la stratégie XYZ. Les trois stratégies sont en mode Activer .

| Stratégie | Action de sortie cloud | Action Copier dans le Presse-papiers | Action Copier vers USB | Copier dans le partage réseau, action | Action d’applications non autorisées | Imprimer l’action | Copier via l’action Bluetooth | Action Copier vers le Bureau à distance |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Bloquer | Audit | Audit |

| MNO | Audit | Audit | Bloquer | Audit | Audit | Audit | Audit | Audit |

| XYZ | Audit | Bloquer | Audit | Audit | Audit | Bloquer | Audit | Audit |

| Actions appliquées au moment de l’exécution | Audit | Bloquer | Bloquer | Audit | Audit | Bloquer | Audit | Audit |

L’élément contient des numéros de carte de crédit, un état de stratégie différent

Un élément sur un appareil surveillé contient un numéro de carte de crédit, de sorte qu’il correspond à la stratégie ABC et au MNO de stratégie. La stratégie ABC est en mode Activer et le MNO de stratégie est dans Exécuter la stratégie en mode simulation .

| Stratégie | Action de sortie cloud | Action Copier dans le Presse-papiers | Action Copier vers USB | Copier dans le partage réseau, action | Action d’applications non autorisées | Imprimer l’action | Copier via l’action Bluetooth | Action Copier vers le Bureau à distance |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Bloquer | Audit | Audit |

| MNO | Audit | Audit | Bloquer | Audit | Audit | Audit | Audit | Audit |

| Actions appliquées au moment de l’exécution | Audit | Audit | Audit | Audit | Audit | Bloquer | Audit | Audit |

L’élément contient des numéros de carte de crédit, une configuration de remplacement différente

Un élément sur un appareil surveillé contient un numéro de carte de crédit, de sorte qu’il correspond à la stratégie ABC et au MNO de stratégie. La stratégie ABC est dans l’état Turn it on et policy MNO est à l’état Turn it on . Différentes actions de remplacement sont configurées.

| Stratégie | Action de sortie cloud | Action Copier dans le Presse-papiers | Action Copier vers USB | Copier dans le partage réseau, action | Action d’applications non autorisées | Imprimer l’action | Copier via l’action Bluetooth | Action Copier vers le Bureau à distance |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Bloc avec remplacement | Audit | Audit | Bloquer | Audit | Audit |

| MNO | Audit | Audit | Bloquer sans remplacement | Audit | Audit | Audit | Audit | Audit |

| Actions appliquées au moment de l’exécution | Audit | Audit | Bloquer sans remplacement | Audit | Audit | Bloquer | Audit | Audit |

L’élément contient les numéros de carte de crédit, la configuration des différents groupes d’autorisation

Un élément sur un appareil surveillé contient un numéro de carte de crédit, de sorte qu’il correspond à la stratégie ABC et au MNO de stratégie. La stratégie ABC est dans l’état Turn it on et policy MNO est à l’état Turn it on . Différentes actions de groupe d’autorisation sont configurées.

| Stratégie | Action de sortie cloud | Action Copier dans le Presse-papiers | Action Copier vers USB | Copier dans le partage réseau, action | Action d’applications non autorisées | Imprimer l’action | Copier via l’action Bluetooth | Action Copier vers le Bureau à distance |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Groupe d’authentification A - Bloquer | Audit | Audit | Groupe d’authentification A - Bloquer | Audit | Audit |

| MNO | Audit | Audit | Groupe d’authentification A - Bloquer avec remplacement | Audit | Audit | Groupe d’authentification B - bloquer | Audit | Audit |

| Actions appliquées au moment de l’exécution | Audit | Audit | Groupe d’authentification A - Bloquer | Audit | Audit | Groupe d’authentification A - Bloc, Groupe d’authentification B - Bloquer | Audit | Audit |

Conditions

Les conditions sont l’endroit où vous définissez ce que vous souhaitez que la règle recherche et le contexte dans lequel ces éléments sont utilisés. Ils indiquent la règle : quand vous trouvez un élément qui ressemble à ceci et qui est utilisé comme ça, il s’agit d’une correspondance et le reste des actions de la stratégie doivent être effectuées dessus. Vous pouvez utiliser les conditions pour affecter différentes actions à différents niveaux de risque. Par exemple, un contenu sensible partagé en interne peut être moins risqué et nécessiter moins d’actions qu’un contenu sensible partagé avec des personnes extérieures à l’organisation.

Remarque

Les utilisateurs qui ont des comptes non invités dans le locataire Active Directory ou Microsoft Entra d’un organization hôte sont considérés comme des personnes à l’intérieur du organization.

Le contenu contient

Tous les emplacements prennent en charge la condition Contenu contient . Vous pouvez sélectionner plusieurs instances de chaque type de contenu et affiner les conditions à l’aide de l’un de ces opérateurs (OR logique) ou Tous ces opérateurs (AND logiques) :

- types d’informations sensibles

- étiquettes de confidentialité

- étiquettes de rétention

- Classifieurs pouvant être formés

La règle recherche uniquement la présence d’étiquettes de confidentialité et d’étiquettes de rétention que vous choisissez.

Les SIT ont un niveau de confiance prédéfini que vous pouvez modifier si nécessaire. Pour plus d’informations, consultez En savoir plus sur les niveaux de confiance.

Importante

Les SIT ont deux façons de définir les paramètres de nombre de instance uniques maximum. Pour plus d’informations, consultez Valeurs prises en charge par le nombre d’instances pour SIT.

Protection adaptative dans Microsoft Purview

La protection adaptative intègre Gestion des risques internes Microsoft Purview profils de risque dans les stratégies DLP afin que DLP puisse vous protéger contre les comportements à risque identifiés dynamiquement. Lorsqu’il est configuré dans la gestion des risques internes, le niveau de risque insider pour la protection adaptative s’affiche comme condition pour les emplacements Exchange Online, Appareils et Teams. Pour plus d’informations, consultez En savoir plus sur la protection adaptative dans la protection contre la perte de données.

Conditions que la protection adaptative prend en charge

- Le niveau de risque interne pour la protection adaptative est...

avec ces valeurs :

- Niveau de risque élevé

- Niveau de risque modéré

- Niveau de risque mineur

Contexte de condition

Les options de contexte disponibles changent en fonction de l’emplacement que vous choisissez. Si vous sélectionnez plusieurs emplacements, seules les conditions que les emplacements ont en commun sont disponibles.

Conditions qu’Exchange prend en charge

Remarque

Les stratégies DLP pour Exchange analysent les e-mails non générés par le système et les e-mails de journalisation.

- Le contenu contient

- Le niveau de risque interne pour la protection adaptative est

- Le contenu n’est pas étiqueté

- Le contenu est partagé à partir de Microsoft 365

- Le contenu est reçu à partir de

- L’adresse IP de l’expéditeur est

- L’en-tête contient des mots ou des expressions

- L’attribut AD de l’expéditeur contient des mots ou des expressions

- Le jeu de caractères de contenu contient des mots

- L’en-tête correspond aux modèles

- L’attribut AD de l’expéditeur correspond aux modèles

- L’attribut AD du destinataire contient des mots ou des expressions

- L’attribut AD du destinataire correspond aux modèles

- Le destinataire est membre de

- La propriété du document est

- Le contenu de la pièce jointe n’a pas pu être analysé

- Le document ou la pièce jointe est protégé par mot de passe

- L’expéditeur a remplacé le conseil de stratégie

- L’expéditeur est membre de

- L’analyse du contenu de la pièce jointe n’a pas été terminée

- L'adresse du destinataire contient les mots

- L’extension de fichier est

- Le domaine du destinataire est

- Le destinataire est

- L’expéditeur est

- Le domaine de l’expéditeur est

- L’adresse du destinataire correspond aux modèles

- Le nom du document contient des mots ou des expressions

- Le nom du document correspond aux modèles

- L’objet contient des mots ou des expressions

- L’objet correspond aux modèles

- L’objet ou le corps contient des mots ou des expressions

- L’objet ou le corps correspond aux modèles

- L’adresse de l’expéditeur contient des mots

- L’adresse de l’expéditeur correspond aux modèles

- La taille du document est égale ou supérieure à

- Le contenu du document contient des mots ou des expressions

- Le contenu du document correspond aux modèles

- La taille du message est égale ou supérieure à

- Le type de message est

- L’importance du message est

Conseil

Pour plus d’informations sur les conditions prises en charge par Exchange, notamment les valeurs PowerShell, consultez : Informations de référence sur les conditions et actions Exchange de protection contre la perte de données.

Conditions que SharePoint prend en charge

- Le contenu contient

- Le contenu est partagé à partir de Microsoft 365

- La propriété du document est

- Impossible d’analyser le document

- Le document ou la pièce jointe est protégé par mot de passe

- L’analyse du document n’a pas été terminée

- L’extension de fichier est

- Le nom du document contient des mots ou des expressions

- La taille du document est égale ou supérieure à

- Document créé par

Conditions de prise en charge des comptes OneDrive

- Le contenu contient

- Le contenu est partagé à partir de Microsoft 365

- La propriété du document est

- Impossible d’analyser le document

- Le document ou la pièce jointe est protégé par mot de passe

- L’analyse du document n’a pas été terminée

- L’extension de fichier est

- Le nom du document contient des mots ou des expressions

- La taille du document est égale ou supérieure à

- Document créé par

- Le document est partagé

Conditions La prise en charge des messages de conversation et de canal Teams

- Le contenu contient

- Le niveau de risque interne pour la protection adaptative est

- Le contenu est partagé à partir de Microsoft 365

- Le domaine du destinataire est

- Le destinataire est

- L’expéditeur est

- Le domaine de l’expéditeur est

Conditions prises en charge pour les points de terminaison

Le contenu contient : Spécifie le contenu à détecter. Pour plus d’informations sur les types de fichiers pris en charge, consultez Fichiers analysés à la recherche de contenu.

Le contenu n’est pas étiqueté : Détecte le contenu auquel aucune étiquette de confidentialité n’est appliquée. Pour vous assurer que seuls les types de fichiers pris en charge sont détectés, vous devez utiliser cette condition avec les conditions Extension de fichier ouType de fichier est . Les fichiers PDF et Office sont pris en charge :

Type de fichier Format Extensions de fichier supervisées Traitement de texte Word, PDF .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Feuille de calcul Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Présentation PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx Impossible d’analyser le document : S’applique aux fichiers qui ne peuvent pas être analysés pour l’une des raisons suivantes :

- Le fichier contient une ou plusieurs erreurs temporaires d’extraction de texte

- Le fichier est protégé par mot de passe

- La taille du fichier dépasse la limite prise en charge (taille maximale des fichiers : 64 Mo pour les fichiers non compressés ; 256 Mo pour les fichiers compressés)

Le nom du document contient des mots ou des expressions : Détecte les documents avec des noms de fichiers qui contiennent l’un des mots ou expressions que vous spécifiez, par exemple :

file,credit card,patent, etc.Le nom du document correspond aux modèles : Détecte les documents où le nom de fichier correspond à des modèles spécifiques. Pour définir les modèles, utilisez des caractères génériques. Pour plus d’informations sur les modèles d’expression régulière, consultez la documentation sur les expressions régulières ici.

Remarque

En raison de problèmes de performances potentiels, cette condition sera progressivement supprimée de Purview Endpoint DLP. Nous vous recommandons d’utiliser la condition « Le nom du document contient des mots ou des expressions » à la place.

- Le document ou la pièce jointe est protégé par mot de passe : Détecte uniquement les fichiers protégés ouverts. Les fichiers suivants sont pris en charge :

- fichiers Archive (ZIP, .7z, RAR)

- Fichiers Office

- Fichiers PDF

- Fichiers chiffrés Symantec PGP

La taille du document est supérieure ou égale à : Détecte les documents dont la taille de fichier est égale ou supérieure à la valeur spécifiée. DLP prend uniquement en charge l’inspection du contenu pour les fichiers de moins de 64 Mo.

Importante

Nous vous recommandons de définir cette condition pour détecter les éléments dont la taille dépasse 10 Ko

Type de fichier : Détecte les types de fichiers suivants :

Type de fichier Applications Extensions de fichier supervisées Traitement de texte Word, PDF doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Feuille de calcul Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Présentation PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx E-mail Outlook .Msg Importante

Les options d’extensions de fichier et de types de fichiersne peuvent pas être utilisées comme conditions dans la même règle. Si vous souhaitez les utiliser comme conditions dans la même stratégie, elles doivent être dans des règles distinctes.

Pour utiliser la condition Type de fichier is , vous devez disposer de l’une des versions suivantes de Windows :

Points de terminaison Windows (X64) :

- Windows 10 (21H2, 22H2)

Points de terminaison Windows (ARM64) :

- Windows 11 (21H2, 22H2)

L’extension de fichier est : En plus de détecter les informations sensibles dans les fichiers avec les mêmes extensions que celles couvertes par la condition Type de fichier est , vous pouvez utiliser la condition File extension is pour détecter les informations sensibles dans les fichiers avec n’importe quelle extension de fichier que vous devez surveiller. Pour ce faire, ajoutez les extensions de fichier nécessaires, séparées par des virgules, à une règle dans votre stratégie. La condition Extension de fichier est prise en charge uniquement pour les versions de Windows qui prennent en charge la condition Type de fichier est . L’extension de fichier ne prend pas en charge les types de fichiers d’archive.

Avertissement

L’inclusion de l’une des extensions de fichier suivantes dans vos règles de stratégie peut augmenter considérablement la charge processeur : .dll, .exe, .mui, .ost, .pf, .pst.

L’analyse n’est pas terminée : S’applique lorsque l’analyse d’un fichier a démarré, mais s’est arrêtée avant l’analyse de l’intégralité du fichier. La principale raison d’une analyse incomplète est que le texte extrait dans le fichier dépasse la taille maximale autorisée. (Tailles maximales pour le texte extrait : Fichiers non compressés : les 4 premiers Mo de texte extractible ; Fichiers compressés : N=1000 / Durée d’extraction = 5 minutes.)

La propriété de document est : Détecte les documents dont les propriétés personnalisées correspondent aux valeurs spécifiées. Par exemple :

Department = 'Marketing',Project = 'Secret'. Pour spécifier plusieurs valeurs pour une propriété personnalisée, utilisez des guillemets doubles. Par exemple, « Department : Marketing, Sales ». Les types de fichiers pris en charge sont Office et PDF :Type de fichier Format Extensions de fichier supervisées Traitement de texte Word, PDF .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Feuille de calcul Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Présentation PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx L’utilisateur a accédé à un site web sensible à partir de Microsoft Edge : Pour plus d’informations, consultez Scénario 6 Surveiller ou restreindre les activités des utilisateurs sur les domaines de service sensibles (préversion).

Le niveau de risque interne pour la protection adaptative est le suivant : Détecte le niveau de risque interne.

Voir aussi : Activités de point de terminaison sur lesquelles vous pouvez surveiller et prendre des mesures.

Configuration requise pour le système d’exploitation pour cinq conditions

- Impossible d’analyser le document

- Le nom du document contient des mots ou des expressions

- Le nom du document correspond aux modèles

- La taille du document est égale ou supérieure à

- L’analyse n’est pas terminée

Pour utiliser l’une de ces conditions, vos appareils de point de terminaison doivent exécuter l’un des systèmes d’exploitation suivants :

Windows 11 23H2 :4 décembre 2023 — KB5032288 (builds du système d’exploitation 22621.2792 et 22631.2792) Préversion

Windows 11 22H2 :4 décembre 2023 — KB5032288 (builds du système d’exploitation 22621.2792 et 22631.2792) Préversion - Support Microsoft

Windows 11 21H2 :12 décembre 2023 — KB5033369 (build du système d’exploitation 22000.2652) - Support Microsoft

Windows 10 22H2 :30 novembre 2023 — KB5032278 (build du système d’exploitation 19045.3758) Préversion - Support Microsoft

Windows 10 21H2 :30 novembre 2023 — KB5032278 (build du système d’exploitation 19045.3758) Préversion - Support Microsoft

Windows Server 2022/2019 :14 novembre 2023 — KB5032198 (build du système d’exploitation 20348.2113) - Support Microsoft (ou version ultérieure)

Configuration requise pour le système d’exploitation pour la condition 'Document Property is'

Windows 11 :29 février 2024 — KB5034848 (builds du système d’exploitation 22621.3235 et 22631.3235) Préversion - Support Microsoft (ou version ultérieure)

Windows 10 :29 février 2024 — KB5034843 (build du système d’exploitation 19045.4123) Préversion - Support Microsoft (ou version ultérieure)

Importante

Pour plus d’informations sur les exigences d’Adobe pour l’utilisation des fonctionnalités de Protection contre la perte de données Microsoft Purview (DLP) avec des fichiers PDF, consultez cet article d’Adobe : Protection des données Microsoft Purview support dans Acrobat.

Conditions Instances prend en charge

- Le contenu contient

- Le contenu est partagé à partir de Microsoft 365

Conditions De dépôts locaux pris en charge

- Le contenu contient

- L’extension de fichier est

- La propriété du document est

Prise en charge de Conditions Fabric et de Power BI

- Le contenu contient

Conditions Microsoft 365 Copilot (préversion) prend en charge

- Le contenu contient (étiquettes de sensibilité)

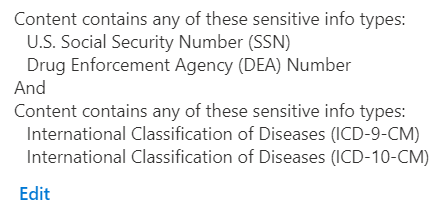

Groupes de conditions

Parfois, vous avez besoin d’une règle pour identifier une seule chose, par exemple tout le contenu qui contient un numéro de sécurité sociale américain, qui est défini par un sit unique. Toutefois, dans de nombreux scénarios où les types d’éléments que vous essayez d’identifier sont plus complexes et donc plus difficiles à définir, il est nécessaire de définir des conditions plus flexibles.

Par exemple, pour identifier le contenu soumis à la réglementation des États-Unis sur le Health Insurance Act (HIPAA), vous devez rechercher :

Le contenu qui contient certains types d’informations sensibles, par exemple un numéro de sécurité sociale ou le numéro émis par l’agence du médicament (DEA).

AND

Le contenu plus difficile à identifier, comme les communications relatives aux soins du patient ou la description des services médicaux fournis. L’identification de ce contenu nécessite des mots clés correspondants à partir de listes de mots clés volumineux, telles que la Classification internationale des maladies (ICD-9-CM ou ICD-10-CM).

Vous pouvez identifier ce type de données en regroupant des conditions et en utilisant des opérateurs logiques (AND, OR) entre les groupes.

Pour la Loi américaine sur l’assurance maladie (HIPAA), les conditions sont regroupées comme suit :

Le premier groupe contient les SIT qui identifient un individu et le deuxième groupe contient les SIT qui identifient le diagnostic médical.

Les conditions peuvent être regroupées et jointes par des opérateurs booléens (AND, OR, NOT) afin que vous définissiez une règle en indiquant ce qui doit être inclus, puis en définissant des exclusions dans un autre groupe joint au premier par un NOT. Pour en savoir plus sur la façon dont Purview DLP implémente les booléens et les groupes imbriqués, consultez Conception de règles complexes.

Limitations de la plateforme DLP pour les conditions

| Condition | Charge de travail | Limite | Coût de l’évaluation |

|---|---|---|---|

| Contenu contient | EXO/SPO/ODB | 125 SIT par règle | Élevé |

| Le contenu est partagé à partir de Microsoft 365 | EXO/SPO/ODB | - | Élevé |

| L’adresse IP de l’expéditeur est | EXO | Longueur <de plage individuelle = 128 ; Nombre <= 600 | Faible |

| L’expéditeur a remplacé le conseil de stratégie | EXO | - | Faible |

| L’expéditeur est | EXO | Longueur <de l’e-mail individuel = 256 ; Nombre <= 600 | Moyen |

| L’expéditeur est membre de | EXO | Nombre <= 600 | Élevé |

| Le domaine de l’expéditeur est | EXO | Longueur du nom de <domaine = 67 ; Nombre <= 600 | Faible |

| L’adresse de l’expéditeur contient des mots | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Faible |

| L’adresse de l’expéditeur correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 600 | Faible |

| L’attribut AD de l’expéditeur contient des mots | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Moyen |

| L’attribut AD de l’expéditeur correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 600 | Moyen |

| Impossible d’analyser le contenu des pièces jointes aux e-mails | EXO | Types de fichiers pris en charge | Faible |

| Analyse incomplète du contenu des pièces jointes aux e-mails | EXO | Taille du contenu > extrait 2 Mo (2 millions de caractères) | Faible |

| La pièce jointe est protégée par mot de passe | EXO | Types de fichiers : fichiers Office, .PDF, .ZIP et 7z | Faible |

| L’extension du fichier de pièce jointe est | EXO/SPO/ODB | Nombre <= 600 par règle | Élevé |

| Le destinataire est membre de | EXO | Nombre <= 600 | Élevé |

| Le domaine du destinataire est | EXO | Longueur du nom de <domaine = 67 ; Nombre <= 5000 | Faible |

| Le destinataire est | EXO | Longueur <de l’e-mail individuel = 256 ; Nombre <= 600 | Faible |

| L'adresse du destinataire contient les mots | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Faible |

| L’adresse du destinataire correspond aux modèles | EXO | Nombre <= 300 | Faible |

| Le nom du document contient des mots ou des expressions | EXO | Longueur <du mot individuel = 128 ; Nombre <=600 | Faible |

| Le nom du document correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 300 | Faible |

| La propriété du document est | EXO/SPO/ODB | - | Faible |

| La taille du document est égale ou supérieure à | EXO | - | Faible |

| L’objet contient des mots ou des expressions | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Faible |

| L’en-tête contient des mots ou des expressions | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Faible |

| L’objet ou le corps contient des mots ou des expressions | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Faible |

| Le jeu de caractères de contenu contient des mots | EXO | Nombre <= 600 | Faible |

| L’en-tête correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 300 | Faible |

| L’objet correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 300 | Faible |

| L’objet ou le corps correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 300 | Faible |

| Le type de message est | EXO | - | Faible |

| Taille du message sur | EXO | - | Faible |

| Avec l’importance | EXO | - | Faible |

| L’attribut AD de l’expéditeur contient des mots | EXO | Chaque paire de valeurs de clé d’attribut : a une longueur <d’expression régulière = 128 caractères ; Nombre <= 600 | Moyen |

| L’attribut AD de l’expéditeur correspond aux modèles | EXO | Chaque paire de valeurs de clé d’attribut : a une longueur <d’expression régulière = 128 caractères ; Nombre <= 300 | Moyen |

| Le document contient des mots | EXO | Longueur <du mot individuel = 128 ; Nombre <= 600 | Moyen |

| Le document correspond aux modèles | EXO | Longueur de l’expression régulière <= 128 caractères ; Nombre <= 300 | Moyen |

Actions

Tout élément qui passe par le filtre conditions a toutes les actions définies dans la règle qui lui sont appliquées. Vous devez configurer les options requises pour prendre en charge l’action. Par exemple, si vous sélectionnez Exchange avec l’action Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 , vous devez choisir parmi les options suivantes :

- Empêcher les utilisateurs d’accéder au contenu Partagé SharePoint, OneDrive et Teams

- Bloquer tout le monde. Seuls le propriétaire du contenu, le dernier modificateur et l’administrateur de site continueront à avoir accès

- Bloquez uniquement les personnes extérieures à votre organization. Les utilisateurs à l’intérieur de votre organization continuent d’y avoir accès.

- Chiffrer les courriers (applicable uniquement au contenu dans Exchange)

Les actions disponibles dans une règle dépendent des emplacements sélectionnés. Les actions disponibles pour chaque emplacement individuel sont répertoriées ci-dessous.

Importante

Pour les emplacements SharePoint et OneDrive, les documents seront bloqués de manière proactive juste après la détection des informations sensibles (que le document soit partagé ou non) pour tous les invités. les utilisateurs internes continuent d’avoir accès au document.

Actions prises en charge : Exchange

Lorsque des règles de stratégie DLP sont appliquées dans Exchange, elles peuvent s’arrêter, ne pas s’arrêter ou ne pas s’arrêter. La plupart des règles qu’Exchange prend en charge ne s’arrêtent pas. Les actions sans arrêt sont appliquées après le traitement des règles et stratégies suivantes.

Les actions DLP sont effectuées sur les e-mails chiffrés entrants qui se trouvent dans l’étendue d’une stratégie, comme bloquer, mais pour maintenir la confidentialité du chiffrement, l’événement n’apparaîtra pas dans l’Explorer d’activité ou dans l’alerte et le contenu du message ne sera accessible à personne autre que le destinataire.

Toutefois, lorsqu’une action d’arrêt est déclenchée par une règle de stratégie DLP, Purview arrête le traitement des règles suivantes. Par instance, lorsque l’action Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 est déclenchée, aucune règle ou stratégie supplémentaire n’est traitée.

Si une action ne s’arrête ni ne s’arrête, Purview attend que le résultat de l’action se produise avant de continuer. Par conséquent, lorsqu’un e-mail sortant déclenche l’action Transférer le message pour approbation au responsable de l’expéditeur , Purview attend la décision du responsable sur l’envoi ou non de l’e-mail. Si le responsable approuve, l’action se comporte comme une action sans arrêt et les règles suivantes sont traitées. En revanche, si le responsable refuse l’envoi de l’e-mail, Transférer le message pour approbation au responsable de l’expéditeur se comporte comme une action d’arrêt et bloque l’envoi de l’e-mail ; aucune règle ou stratégie ultérieure n’est traitée.

Le tableau suivant répertorie les actions prises en charge par Exchange et indique si elles sont en cours d’arrêt ou non.

| Action | Arrêt / Non-arrêt |

|---|---|

| Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 | Hésitant |

| Définir des en-têtes | Non-arrêt |

| Supprimer l’en-tête | Non-arrêt |

| Rediriger le message vers des utilisateurs spécifiques | Non-arrêt |

| Transférer le message pour approbation au responsable de l’expéditeur | Aucune |

| Transférer le message pour approbation à des approbateurs spécifiques | Aucune |

| Ajouter un destinataire à la zone À | Non-arrêt |

| Ajouter un destinataire à la zone Cc | Non-arrêt |

| Ajouter un destinataire à la zone Cci | Non-arrêt |

| Ajouter le responsable de l’expéditeur en tant que destinataire | Non-arrêt |

| Supprimer le chiffrement des messages et la protection des droits | Non-arrêt |

| Prepend Email Subject | Non-arrêt |

| Ajouter une exclusion de responsabilité HTML | Non-arrêt |

| Modifier Email objet | Non-arrêt |

| Remettre le message à la mise en quarantaine hébergée | Hésitant |

| Appliquer la personnalisation aux messages chiffrés | Non-arrêt |

Conseil

Pour l’action Appliquer la personnalisation aux messages chiffrés, si vous avez déjà implémenté Chiffrement de messages Microsoft Purview, les modèles s’affichent automatiquement dans la liste déroulante. Si vous souhaitez implémenter Chiffrement de messages Microsoft Purview, consultez Ajouter la marque de votre organization à vos messages chiffrés Chiffrement de messages Microsoft Purview pour plus d’informations sur le chiffrement des messages et sur la création et la configuration de vos modèles de personnalisation.

Pour plus d’informations sur les actions prises en charge par Exchange, y compris les valeurs PowerShell, consultez : Informations de référence sur les conditions et actions Exchange de protection contre la perte de données.

Actions prises en charge : SharePoint

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

Actions prises en charge : OneDrive

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

Actions prises en charge : Messages de conversation et de canal Teams

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

Actions prises en charge : Appareils

Vous pouvez indiquer à DLP d’autoriser, d’auditer uniquement, de bloquer avec remplacement ou de bloquer (les actions) ces activités utilisateur pour les appareils Windows intégrés.

Vous pouvez indiquer à DLP d’auditer uniquement, de bloquer avec remplacement ou de bloquer (les actions) ces activités utilisateur pour les appareils macOS intégrés.

Bloquer : l’activité liée à l’utilisateur est bloquée et l’audit est activé. Les administrateurs peuvent éventuellement voir des alertes.

Bloquer avec remplacement : cette option agit comme un bloc standard, mais permet aux utilisateurs de le contourner. En cliquant sur le bouton « Autoriser » de la notification toast ou sur le bouton « OK » de la notification Microsoft Edge, les utilisateurs peuvent continuer. Une fois autorisé, la DLP du point de terminaison reprend automatiquement pour les actions telles que « Copier sur un partage réseau », « Copier sur un périphérique USB amovible » et « Imprimer ». Pour les autres actions, les utilisateurs doivent répéter le processus après avoir cliqué sur « Autoriser » pour contourner la stratégie.

Audit : aucun blocage des activités, mais l’audit est activé et les administrateurs peuvent éventuellement voir des alertes.

Autoriser : les activités sont autorisées sans déclencher d’alertes, mais l’audit est toujours activé.

Désactivé : aucun blocage ou audit des activités.

| Mode d’application | Bloquer l’utilisateur | Génération d’alerte | Audit de la génération d’enregistrements |

|---|---|---|---|

| Bloquer | Oui | Oui si l’alerte est activée pour la règle DLP | Oui |

| Bloc avec remplacement | Oui | Oui si l’alerte est activée pour la règle DLP | Oui |

| Audit | Non | Oui si l’alerte est activée pour la règle DLP | Oui |

| Autoriser | Non | Jamais déclenché | Oui |

| Désactivé | Non | Non | Non |

Vous trouverez plus d’informations ici sur les actions :

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

- Auditer ou restreindre les activités lorsque les utilisateurs accèdent à des sites sensibles dans des navigateurs Microsoft Edge sur des appareils Windows

- Auditer ou restreindre les activités sur les appareils

- Activités de domaine et de navigateur de service

- Activités de fichiers pour toutes les applications

- Activités d'application restreintes

- Activités de fichiers pour les applications dans des groupes d’applications restreintes (préversion)

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

Utilisez cette option pour empêcher les utilisateurs de recevoir des e-mails ou d’accéder aux fichiers Partagés SharePoint, OneDrive, Teams et aux éléments Power BI. Cette action peut bloquer tout le monde ou bloquer uniquement les personnes qui se trouvent en dehors de votre organization.

Auditer ou restreindre les activités lorsque les utilisateurs accèdent à des sites sensibles dans des navigateurs Microsoft Edge sur des appareils Windows

Utilisez cette action pour contrôler quand les utilisateurs tentent d’effectuer les actions suivantes :

| Activité | Description/options |

|---|---|

| Imprimer le site | Détecte quand les utilisateurs tentent d’imprimer un site protégé à partir d’un appareil intégré. |

| Copier des données à partir du site | Détecte quand les utilisateurs tentent de copier des données à partir d’un site protégé à partir d’un appareil intégré. |

| Enregistrer le site en tant que fichiers locaux (Enregistrer sous) | Détecte quand les utilisateurs tentent d’enregistrer un site protégé en tant que fichiers locaux à partir d’un appareil intégré. |

Auditer ou restreindre les activités sur les appareils

Utilisez cette option pour limiter les activités des utilisateurs par domaine de service et activités de navigateur, activités de fichier pour toutes les applications, activités d’application restreintes. Pour utiliser Auditer ou restreindre les activités sur les appareils, vous devez configurer les options dans les paramètres DLP et dans la stratégie dans laquelle vous souhaitez les utiliser. Pour plus d’informations, consultez Applications restreintes et groupes d’applications .

Les règles DLP avec l’action Auditer ou restreindre les activités sur les appareils peuvent avoir l’option Bloquer avec remplacement configurée. Lorsque cette règle est appliquée à un fichier, toute tentative d’exécution d’une action restreinte sur le fichier est bloquée. Une notification s’affiche avec l’option permettant de remplacer la restriction. Si l’utilisateur choisit de remplacer, l’action est autorisée pendant une période de 1 minute, pendant laquelle l’utilisateur peut réessayer l’action sans restriction. L’exception à ce comportement est quand un fichier sensible est glissé et déposé dans Microsoft Edge, qui joint immédiatement le fichier si la règle est remplacée.

Activités de domaine et de navigateur de service

Lorsque vous configurez la liste Autoriser/Bloquer les domaines de service cloud et les navigateurs non autorisés (voir Restrictions relatives aux données sensibles du navigateur et du domaine) et qu’un utilisateur tente de charger un fichier protégé dans un domaine de service cloud ou d’y accéder à partir d’un navigateur non autorisé, vous pouvez configurer l’action de stratégie sur Audit only, Block with overrideou Block l’activité .

| Activité | Description/options |

|---|---|

| Charger vers un domaine de services cloud restreint ou un accès à partir d’une application non autorisée | Détecte quand les fichiers protégés sont bloqués ou autorisés à être chargés dans des domaines de service cloud. Consultez Restrictions de navigateur et de domaine pour les données sensibles et Scénario 6 Surveiller ou restreindre les activités des utilisateurs sur des domaines de service sensibles). |

| Coller dans les navigateurs pris en charge | Détecte quand les utilisateurs collent des informations sensibles dans un champ de texte ou un formulaire web à l’aide de Microsoft Edge, Google Chrome (avec l’extension Microsoft Purview) ou Mozilla Firefox (avec l’extension Microsoft Purview). L’évaluation est indépendante de la classification du fichier source. Pour plus d’informations, consultez : Activités de point de terminaison sur lesquelles vous pouvez surveiller et prendre des mesures. |

Limitations du collage dans le navigateur

Seules certaines conditions de règle fonctionnent avec les événements Coller dans le navigateur en raison du fait que les règles sont évaluées uniquement sur les données du Presse-papiers. Coller dans le navigateur ne sera pas évalué en fonction de l’emplacement à partir duquel le texte est copié.

Conditions de règle qui fonctionnent avec Coller dans le navigateur :

- Le contenu contient

- Le contenu n’est pas étiqueté

Remarques supplémentaires :

- Coller dans le navigateur prend en charge les SIT, pas les étiquettes de confidentialité.

- Coller dans le navigateur n’est pas évalué sur le texte de moins de 30 caractères.

- La classification avancée n’est pas prise en charge.

- Le résumé contextuel ne s’affiche pas pour les événements Coller dans le navigateur.

- L’évaluation du collage dans le navigateur prend 2 secondes avant d’autoriser l’action de collage.

- Si JIT est configuré pour bloquer sur le secours, il bloque le collage.

- Coller dans le navigateur classifie uniquement les 4 premiers Mo de texte du Presse-papiers

Activités de fichiers pour toutes les applications

Avec l’option Activités de fichier pour toutes les applications , vous sélectionnez Ne pas restreindre les activités de fichier ou Appliquer des restrictions à des activités spécifiques. Lorsque vous sélectionnez Appliquer des restrictions à des activités spécifiques, les actions que vous sélectionnez ici sont appliquées lorsqu’un utilisateur a accédé à un élément protégé par DLP.

| Activité | Description/options |

|---|---|

| Copier dans le Presse-papiers | Détecte quand les fichiers protégés sont copiés dans le Presse-papiers sur un appareil intégré. Pour plus d’informations, consultez Activités de point de terminaison que vous pouvez surveiller et agir sur et Copier dans le Presse-papiers |

| Copier sur un appareil amovible | Détecte quand les fichiers protégés sont copiés ou déplacés d’un appareil intégré vers un périphérique USB amovible. Pour plus d’informations, consultez Groupes de périphériques USB amovibles. |

| Copier dans un partage réseau | Détecte quand les fichiers protégés sont copiés ou déplacés d’un appareil intégré vers n’importe quel partage réseau. Pour plus d’informations, consultez Activités de point de terminaison que vous pouvez surveiller et prendre des mesures sur et Couverture et exclusions de partage réseau. |

| Détecte quand un fichier protégé est imprimé à partir d’un appareil intégré. Pour plus d’informations, consultez Groupes d’imprimantes. | |

| Copier ou déplacer à l'aide d'une application Bluetooth non autorisée | Détecte quand un fichier protégé est copié ou déplacé à partir d’un appareil Windows intégré à l’aide d’une application Bluetooth non autorisée. Pour plus d’informations, consultez Applications Bluetooth non autorisées. Cela n’est pas pris en charge pour macOS. |

| Copier ou déplacer à l’aide de RDP | Détecte quand les utilisateurs copient ou déplacent des fichiers protégés d’un appareil Windows intégré vers un autre emplacement à l’aide de RDP. Cela n’est pas pris en charge pour macOS. |

Activités d'application restreintes

Précédemment appelées applications non autorisées, les activités d’application restreintes sont des applications sur lesquelles vous souhaitez appliquer des restrictions. Vous définissez ces applications dans une liste dans paramètres DLP du point de terminaison. Lorsqu’un utilisateur tente d’accéder à un fichier protégé par DLP à l’aide d’une application figurant dans la liste, vous pouvez soit Audit only, Block with override, soit Block l’activité . Les actions DLP définies dans Activités d’application restreintes sont remplacées si l’application est membre d’un groupe d’applications restreint. Ensuite, les actions définies dans le groupe d’applications restreint sont appliquées.

| Activité | Description/options |

|---|---|

| Accès par les applications restreintes | Détecte quand des applications non autorisées tentent d’accéder à des fichiers protégés sur un appareil Windows intégré. Pour plus d’informations, consultez Applications restreintes et groupes d’applications. |

Activités de fichiers pour les applications dans des groupes d’applications restreintes (préversion)

Vous définissez vos groupes d’applications restreints dans les paramètres DLP du point de terminaison et ajoutez des groupes d’applications restreints à vos stratégies. Lorsque vous ajoutez un groupe d’applications restreint à une stratégie, vous devez sélectionner l’une des options suivantes :

- Ne restreignez pas l'activité des fichiers

- Appliquer des restrictions à toutes les activités

- Appliquer des restrictions à une activité spécifique

Lorsque vous sélectionnez l’une des options Appliquer des restrictions et qu’un utilisateur tente d’accéder à un fichier protégé par DLP à l’aide d’une application qui se trouve dans le groupe d’applications restreint, vous pouvez , Audit onlyBlock with overrideou Block par activité. Les actions DLP que vous définissez ici remplacent les actions définies dans Activités d’application restreintes et Activités de fichier pour toutes les applications de l’application.

Pour plus d’informations, consultez Applications restreintes et groupes d’applications.

Remarque

L’emplacement des appareils fournit de nombreuses sous-activités (conditions) et actions. Pour plus d’informations, consultez Activités de point de terminaison sur lesquelles vous pouvez surveiller et prendre des mesures.

Importante

La condition Copier dans le Presse-papiers détecte quand un utilisateur copie des informations d’un fichier protégé vers le Presse-papiers. Utilisez Copier dans le Presse-papiers pour bloquer, bloquer avec remplacement ou auditer lorsque les utilisateurs copient des informations à partir d’un fichier protégé.

La condition Coller dans les navigateurs pris en charge détecte quand un utilisateur tente de coller du texte sensible dans un champ de texte ou un formulaire web à l’aide de Microsoft Edge, Google Chrome avec l’extension Microsoft Purview ou Mozilla Firefox avec l’extension Microsoft Purview , quel que soit l’origine de ces informations. Utilisez Coller pour les navigateurs pris en charge pour bloquer, bloquer avec remplacement ou auditer lorsque les utilisateurs collent des informations sensibles dans un champ de texte ou un formulaire web.

Actions d’instances

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

- Restreindre les applications tierces

Actions de référentiels locaux

- Limitez l’accès ou supprimez les fichiers locaux.

- Empêcher les utilisateurs d’accéder aux fichiers stockés dans des dépôts locaux

- Définir des autorisations sur le fichier (autorisations héritées du dossier parent)

- Déplacer le fichier de son emplacement de stockage vers un dossier de mise en quarantaine

Pour plus d’informations, consultez Actions de dépôt local DLP .

Actions Fabric et Power BI

- Informer les utilisateurs à l’aide de courriers électroniques et de conseils de stratégie

- Envoyer des alertes à l’administrateur

- Restreindre l’accès

Remarque

Applicable aux types d’éléments pris en charge uniquement.

Microsoft 365 Copilot actions (préversion)

- Exclure le contenu de l’emplacement

Actions disponibles lorsque vous combinez des emplacements

Si vous sélectionnez Exchange et tout autre emplacement unique auquel la stratégie doit être appliquée,

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 et toutes les actions pour les actions d’emplacement non-Exchange sont disponibles.

Si vous sélectionnez au moins deux emplacements autres qu’Exchange pour la stratégie à appliquer,

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 et toutes les actions pour les actions d’emplacements non Exchange sont disponibles.

Par exemple, si vous sélectionnez les emplacements Exchange et Appareils, ces actions sont disponibles :

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

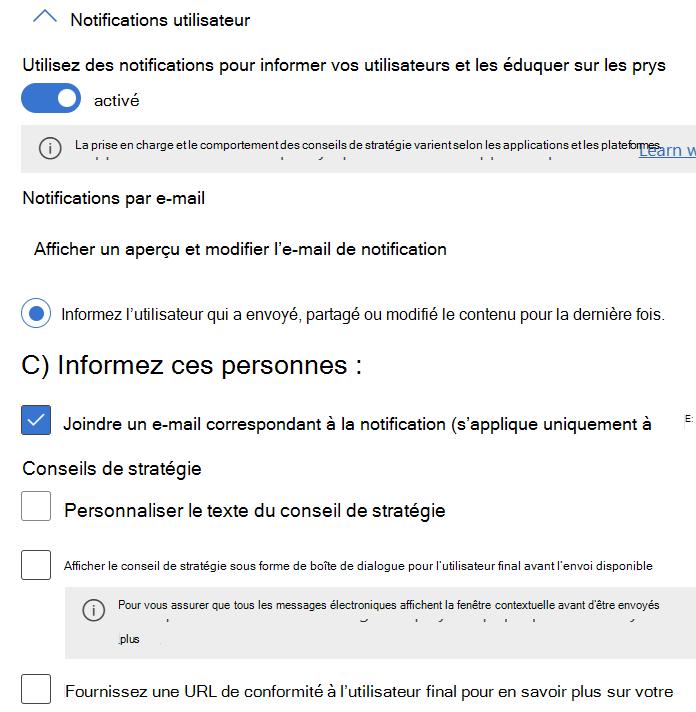

- Auditer ou restreindre les activités sur les appareils Windows