Obtenir un jeton Azure Active Directory (Azure AD) et l’utiliser pour envoyer des messages à une file d’attente Service Bus

Consultez Authentifier à partir d’une application pour obtenir une vue d’ensemble de l’obtention d’un jeton Azure Active Directory (Azure AD).

Cet article vous donne un exemple d’obtention d’un jeton Azure AD que vous pouvez utiliser pour envoyer des messages à un espace de noms Service Bus. Il utilise l’outil Postman à des fins de test.

Prérequis

- Suivez les instructions de démarrage rapide : Utilisez Portail Azure pour créer une file d’attente Service Bus afin de créer un espace de noms Service Bus et une file d’attente dans l’espace de noms.

- Télécharger et installer l’application bureau Postman.

Inscrivez votre application auprès d’Azure AD

La première étape consiste à inscrire votre application auprès du locataire Azure AD et à noter les valeurs d’ID de locataire, d’ID client et de clé secrète client. Vous utiliserez ces valeurs les plus récentes lors du test de l’API REST à l’aide de l’outil Postman.

Connectez-vous au portail Azure.

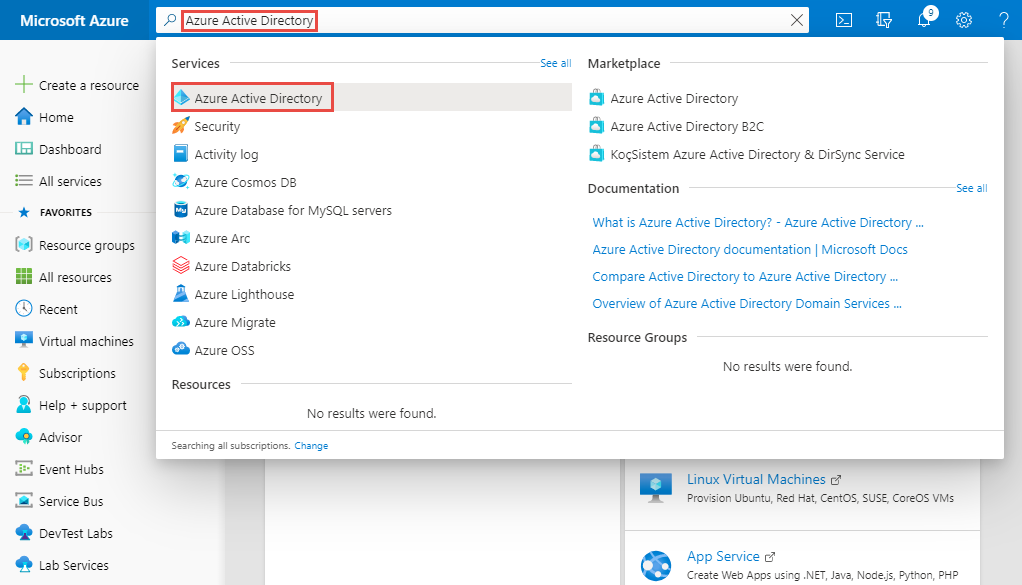

Dans la barre de recherche, recherchez Azure Active Directory, puis sélectionnez-le dans la liste déroulante.

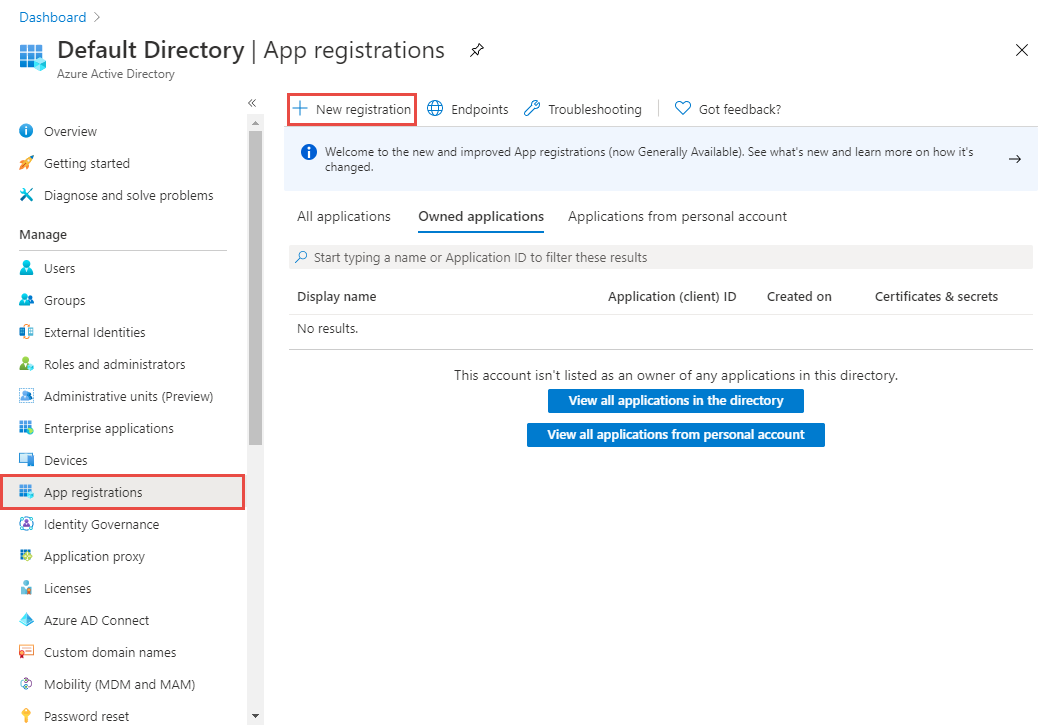

Dans la page Azure Active Directory , sélectionnez le lien Inscriptions d’applications dans le menu de gauche, puis + Nouvelle inscription dans la barre d’outils.

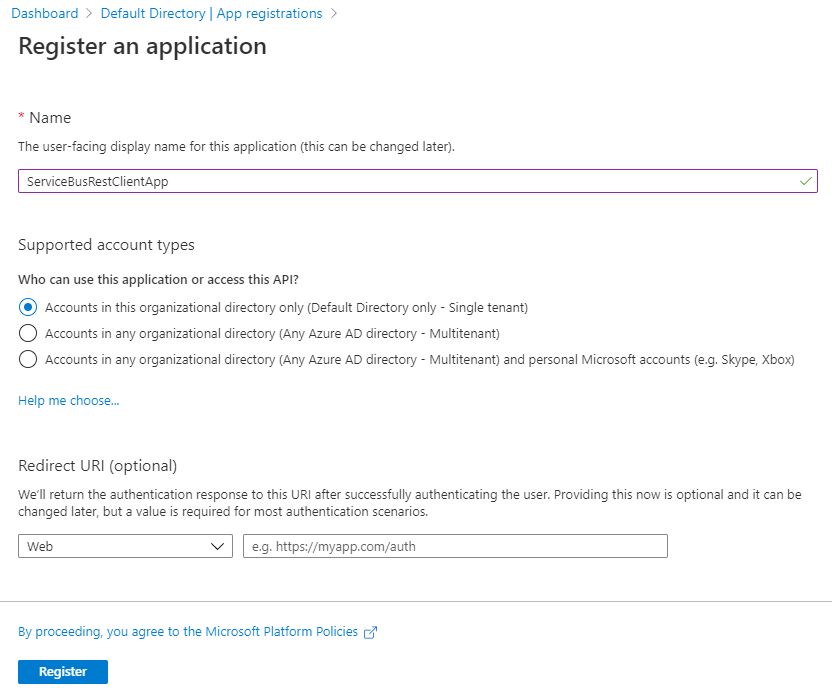

Entrez un nom pour l’application, puis sélectionnez Inscrire.

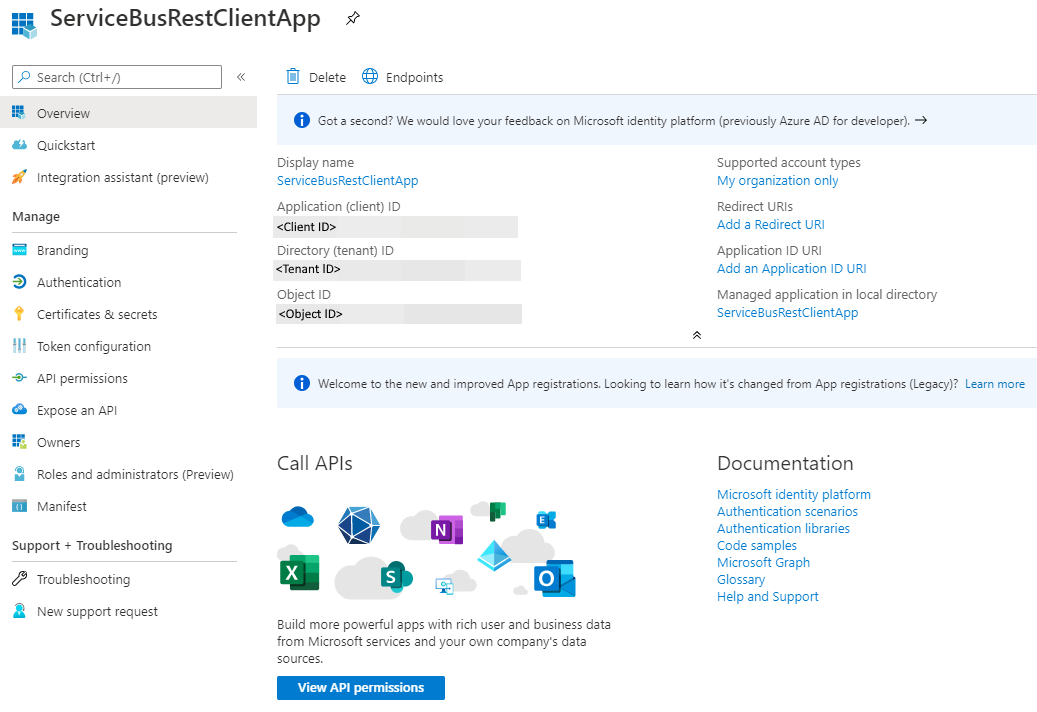

Dans la page d’accueil de l’application, notez les valeurs ID d’application (client) et ID de répertoire (locataire). Vous allez utiliser ces valeurs pour obtenir un jeton à partir d’Azure AD.

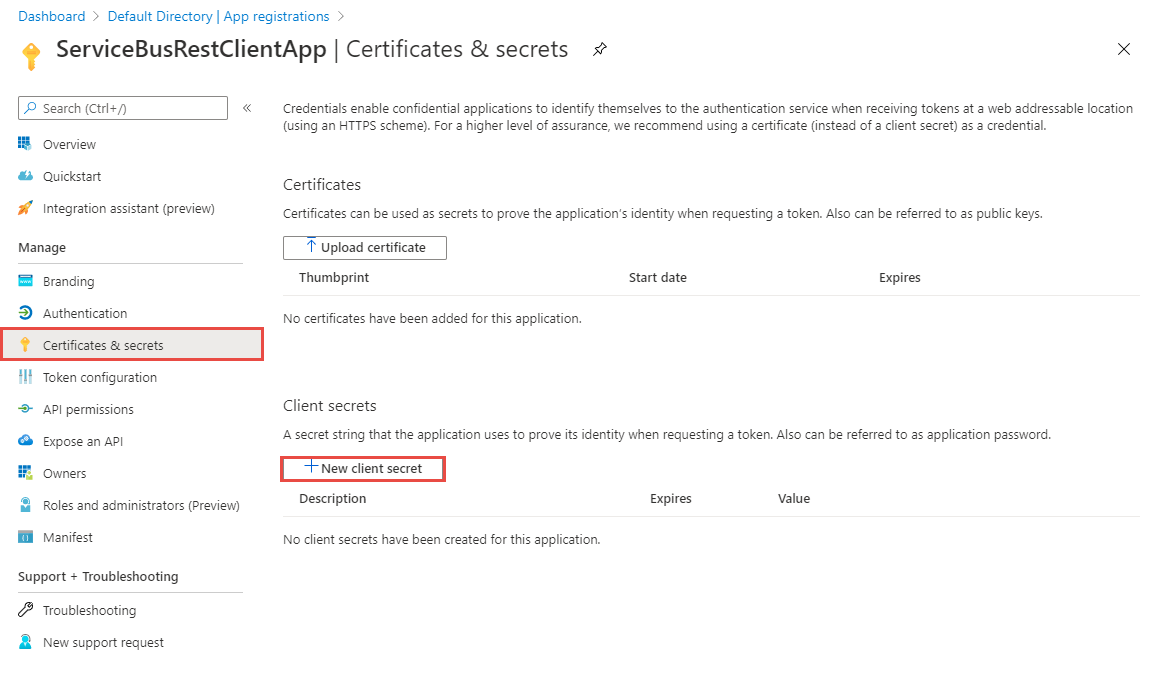

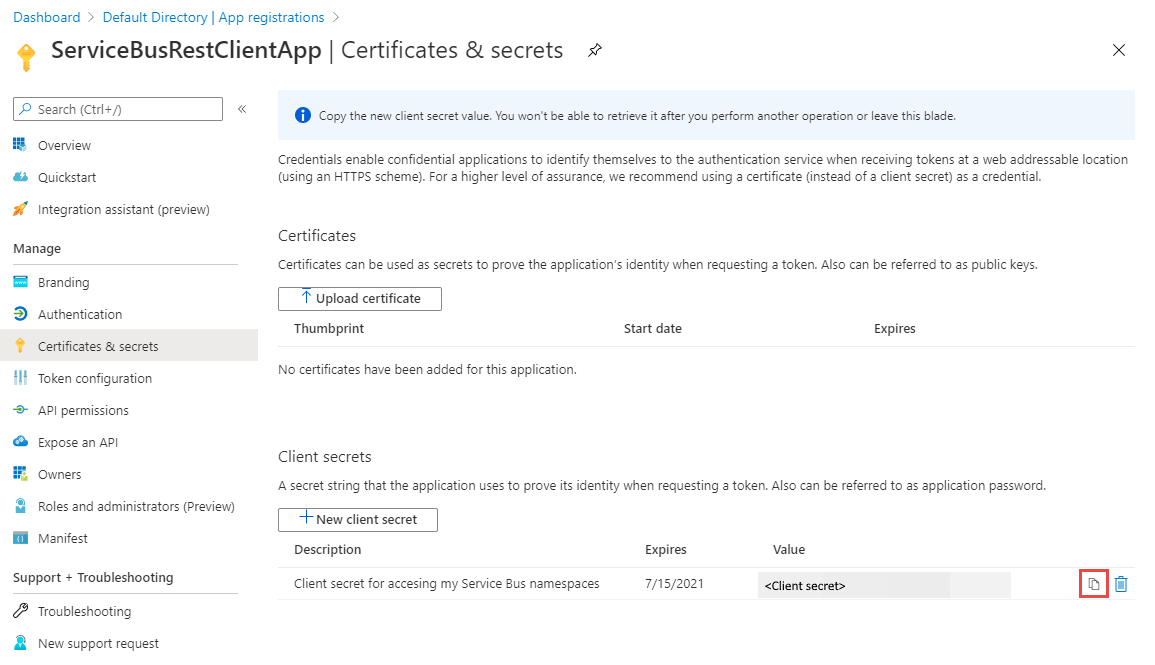

Maintenant, sélectionnez Certificats & secrets dans le menu de gauche, puis sélectionnez + Nouvelle clé secrète client.

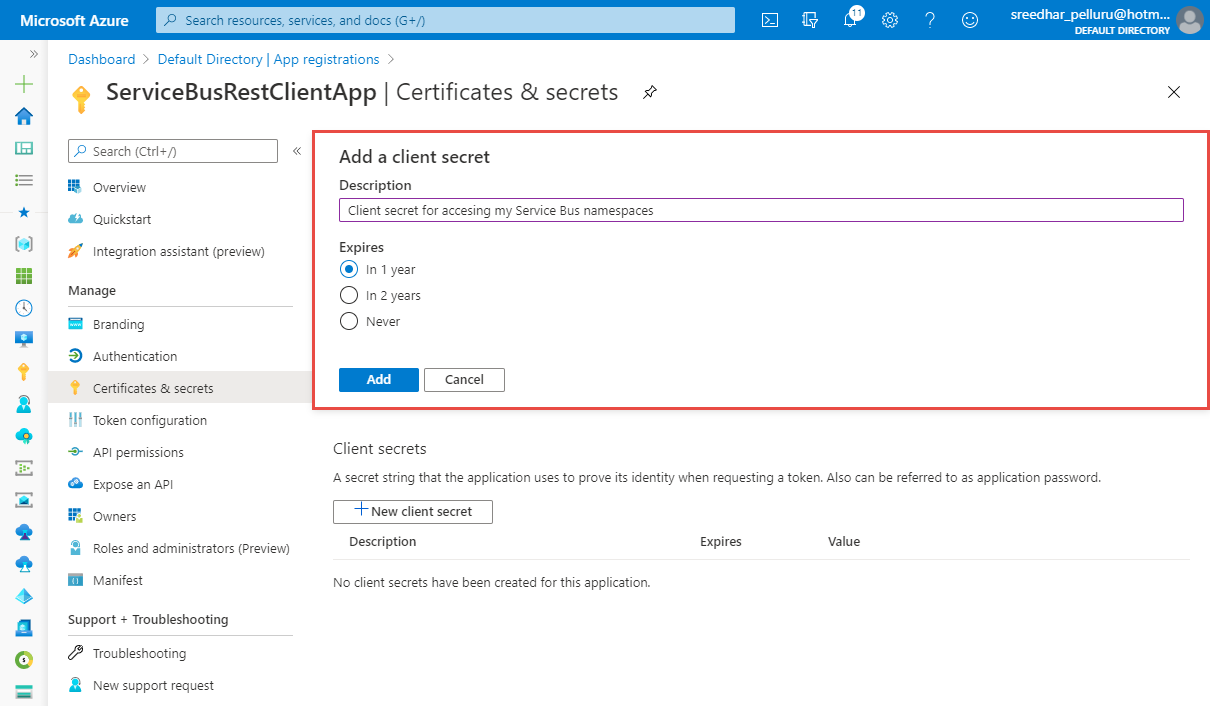

Entrez une description, sélectionnez quand le secret expirera, puis sélectionnez Ajouter.

Sélectionnez le bouton copier en regard de la valeur secrète dans la liste Secrets client pour copier la valeur dans le Presse-papiers. Collez-le quelque part. Vous l’utiliserez ultérieurement pour obtenir un jeton auprès d’Azure AD.

Ajouter une application au rôle Expéditeur de données Service Bus

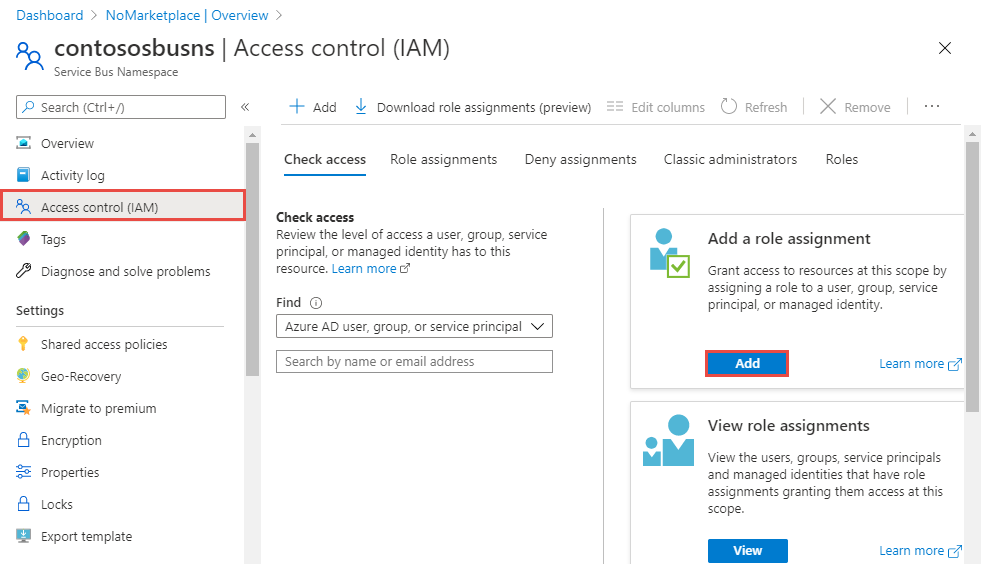

Dans cet exemple, nous envoyons uniquement des messages à la file d’attente Service Bus. Par conséquent, ajoutez l’application au rôle Expéditeur de données Service Bus .

Dans la page Espace de noms Service Bus , sélectionnez Contrôle d’accès dans le menu de gauche, puis Ajouter dans la vignette Ajouter une attribution de rôle .

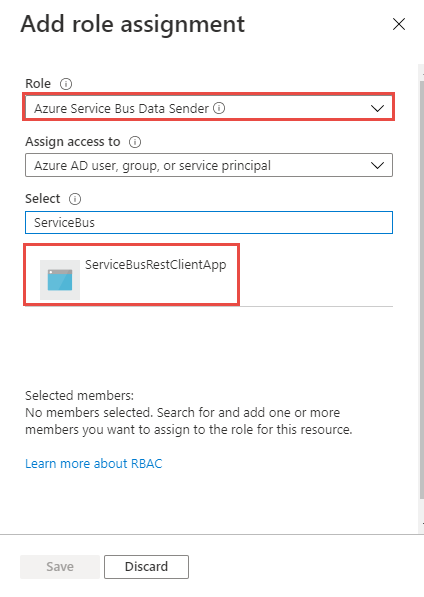

Dans la page Ajouter une attribution de rôle, sélectionnez Azure Service Bus Expéditeur de données pour Role, puis sélectionnez votre application (dans cet exemple, ServiceBusRestClientApp) pour le principal de service.

Sélectionnez Enregistrer dans la page Ajouter une attribution de rôle pour enregistrer l’attribution de rôle.

Utiliser Postman pour obtenir le jeton Azure AD

Lancez Postman.

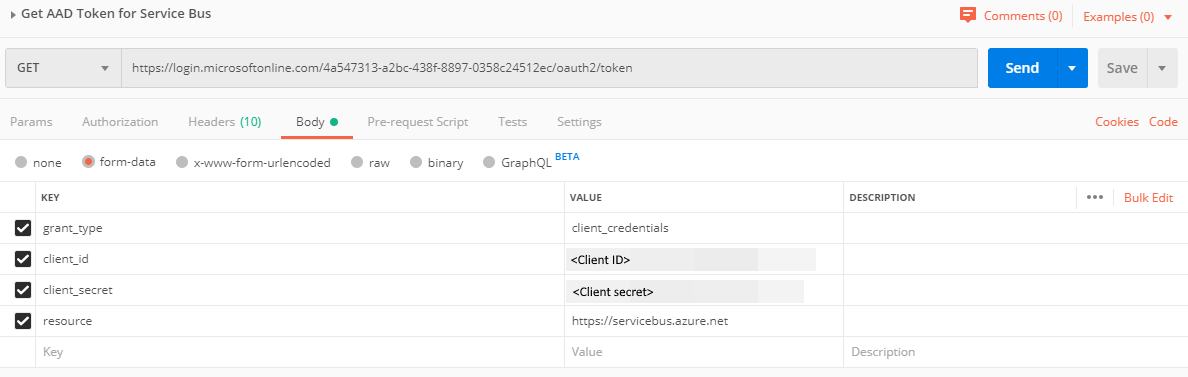

Pour la méthode, sélectionnez GET.

Pour l’URI, entrez

https://login.microsoftonline.com/<TENANT ID>/oauth2/token. Remplacez par<TENANT ID>la valeur d’ID de locataire que vous avez copiée précédemment.Sous l’onglet En-têtes , ajoutez la clé Content-Type et

application/x-www-form-urlencodedpour la valeur.Basculez vers l’onglet Corps , puis ajoutez les clés et valeurs suivantes.

Sélectionnez form-data.

Ajoutez

grant_typela clé et tapezclient_credentialspour la valeur.Ajoutez

client_idla clé et collez la valeur de l’ID client que vous avez notée précédemment.Ajoutez

client_secretune clé, puis collez la valeur de la clé secrète client que vous avez notée précédemment.Ajoutez

resourcela clé et tapezhttps://servicebus.azure.netpour la valeur.

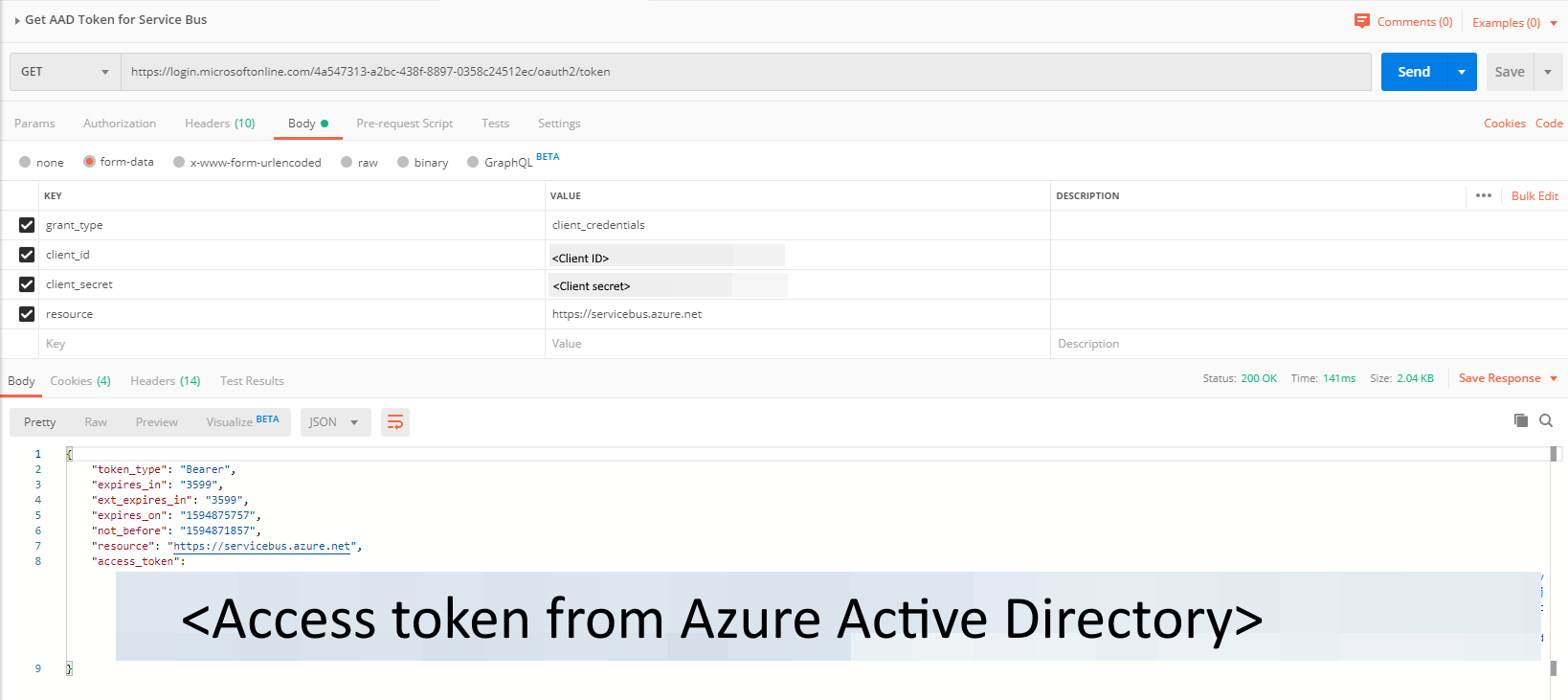

Sélectionnez Envoyer pour envoyer la demande d’obtention du jeton. Vous voyez le jeton dans le résultat. Enregistrez le jeton (à l’exception des guillemets doubles). Vous le réutiliserez ultérieurement.

Envoi de messages à une file d'attente

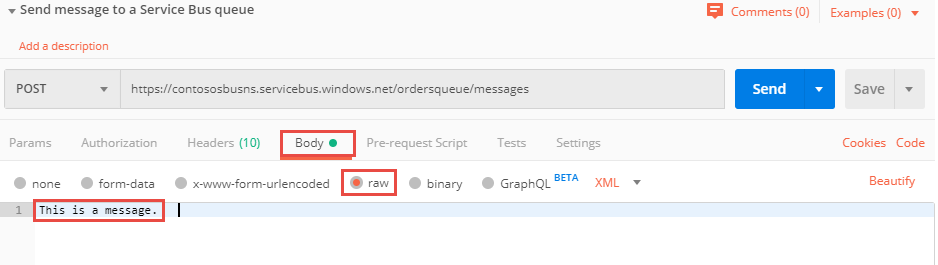

Dans Postman, ouvrez un nouvel onglet.

Sélectionnez POST pour la méthode.

Entrez URI au format suivant :

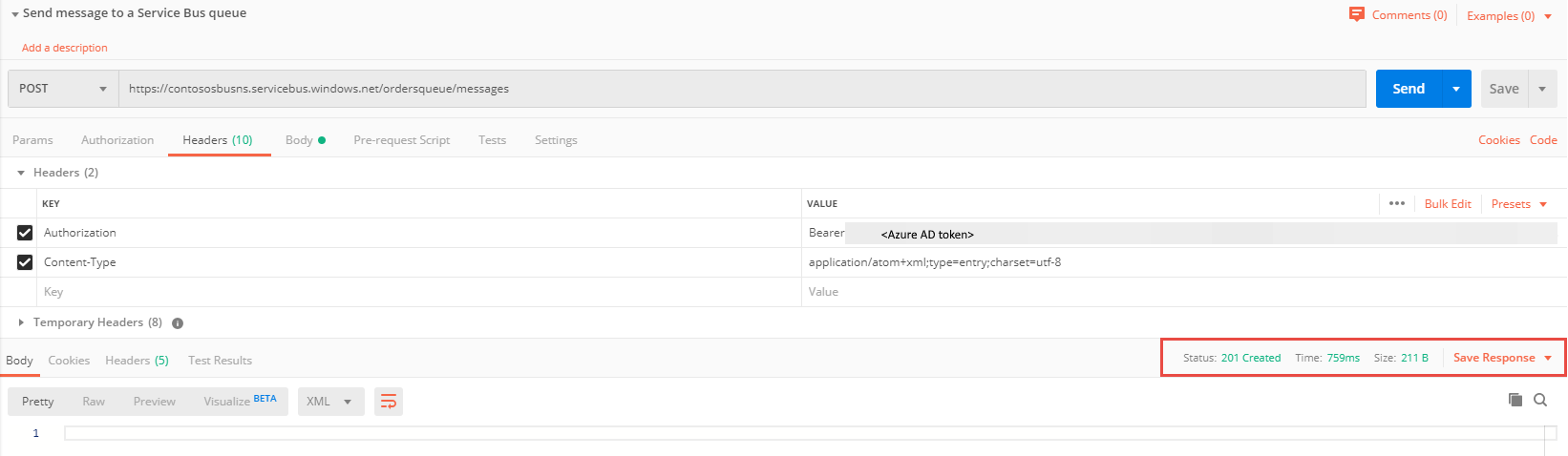

https://<SERVICE BUS NAMESPACE NAME>.servicebus.windows.net/<QUEUE NAME>/messages. Remplacez par<SERVICE BUS NAMESPACE NAME>le nom de l’espace de noms Service Bus. et remplacez<QUEUE NAME>par le nom de la file d’attente.Sous l’onglet En-têtes , ajoutez les deux en-têtes suivants.

Sous l’onglet Corps , sélectionnez brut pour le type de données, puis entrez

This is a messageou n’importe quel message pour le corps.Sélectionnez Envoyer pour envoyer le message à la file d’attente. Vous voyez le status comme

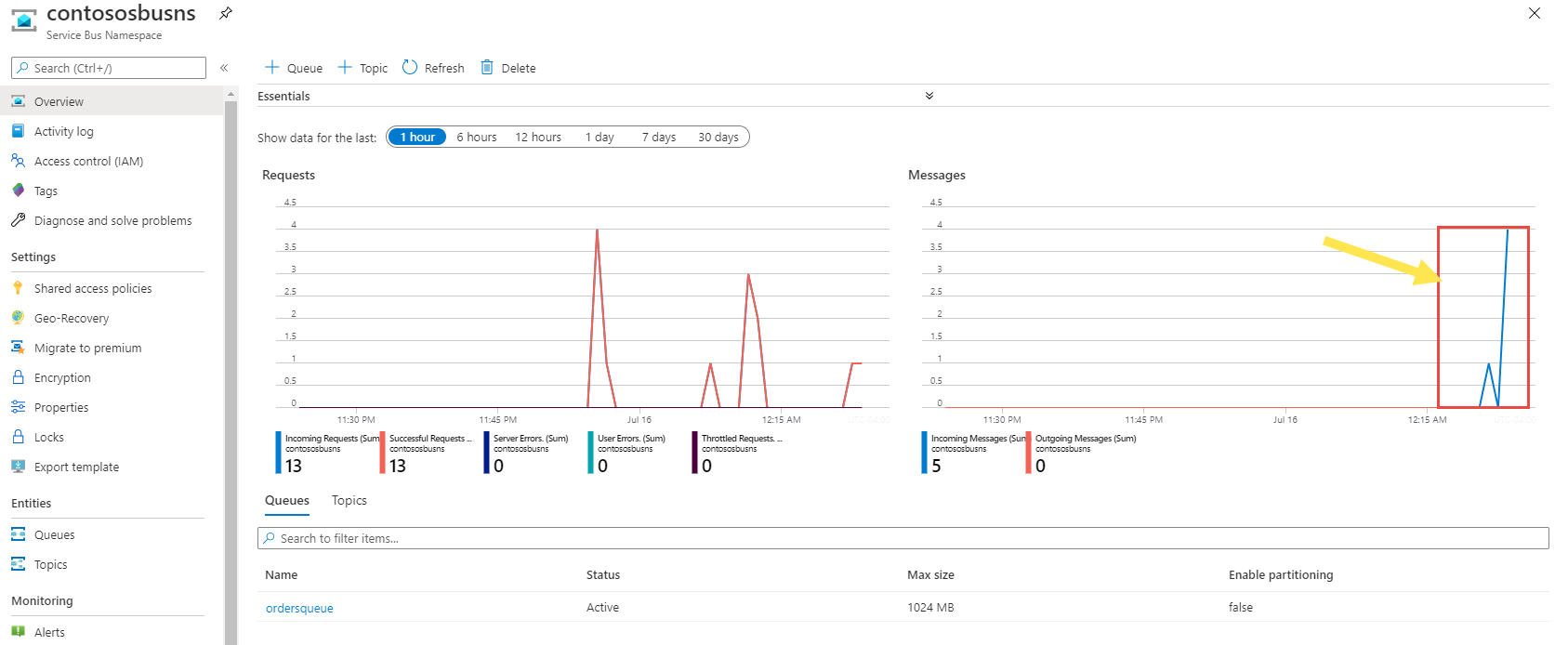

Createdavec le code 201, comme illustré dans l’image suivante.Dans la page espace de noms du Portail Azure, vous pouvez voir que les messages sont publiés dans la file d’attente.

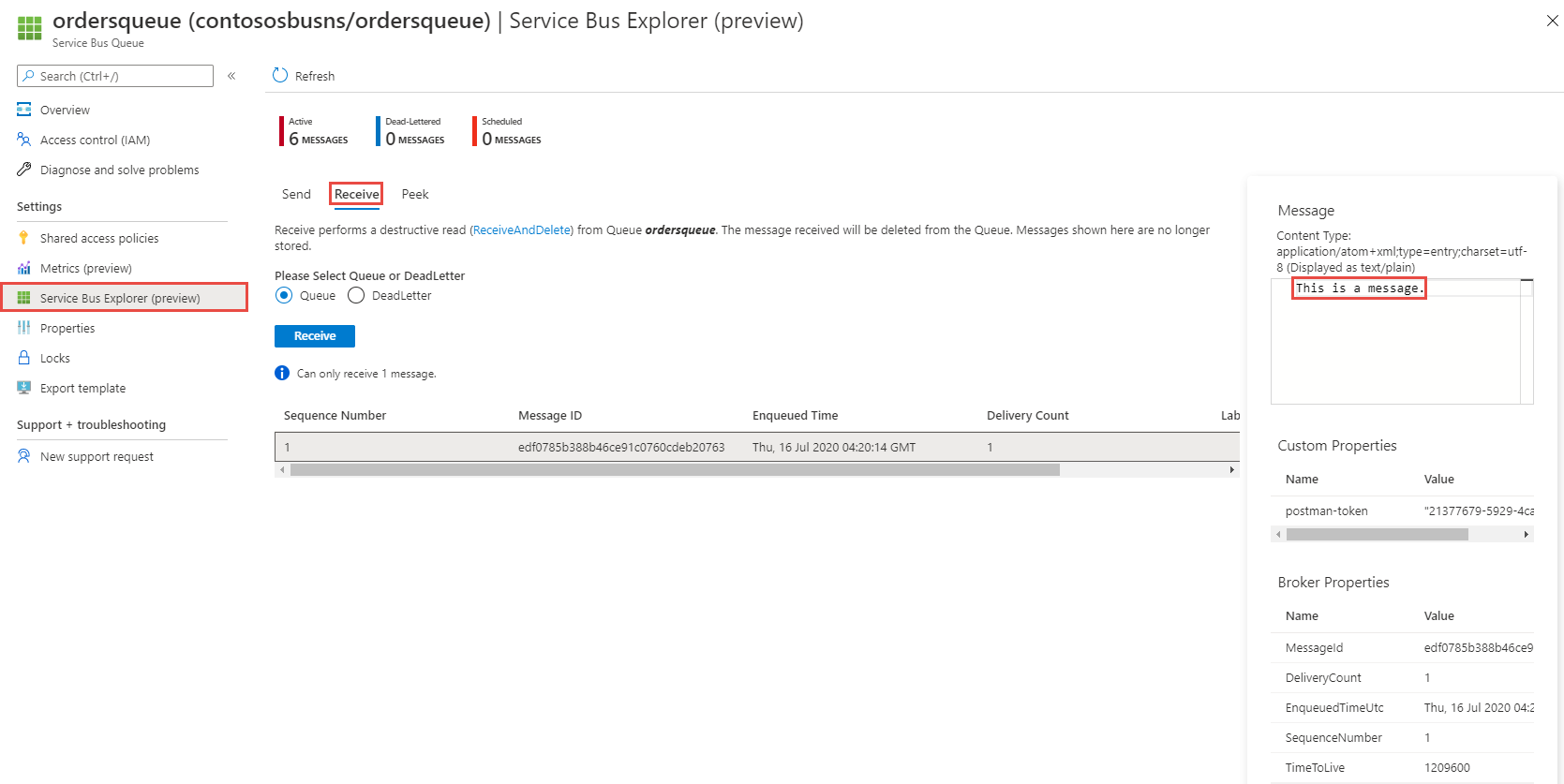

Vous pouvez également utiliser le Explorer Service Bus (préversion) dans la page File d’attente Service Bus, comme illustré dans l’image suivante, pour recevoir ou consulter des messages.

Voir aussi

Voir les articles suivants :