Étape 1 : Ajouter des applications SaaS à Microsoft Entra ID et à l'étendue des stratégies

Microsoft Entra ID est le service cloud de Microsoft qui gère les identités et les accès. Microsoft Entra ID fournit des solutions d'authentification et d'autorisation sécurisées afin que les clients, les partenaires et les employés puissent accéder aux applications dont ils ont besoin. Microsoft Entra ID, l’accès conditionnel, l’authentification multifacteur, l’authentification unique (SSO) et le provisionnement automatique des utilisateurs facilitent et sécurisent la gestion des identités et des accès.

Intégrez vos applications SaaS à Microsoft Entra ID afin de pouvoir surveiller et configurer leur accès. Microsoft Entra ID dispose d’une galerie d’applications qui est une collection d’applications SaaS préintégrées à Microsoft Entra ID. Vous pouvez également ajouter vos applications personnalisées. Pour plus d'informations, consultez Cinq étapes pour intégrer toutes vos applications à Microsoft Entra ID.

Après l’ajout des applications à Microsoft Entra ID, vous pouvez configurer la façon dont les applications sont accessibles et soumises à des conditions spécifiques en les incluant dans l’étendue de vos Stratégies d’accès à l’identité et aux appareils Confiance Zéro.

Si Microsoft Defender pour les applications cloud est déjà déployé, vous pouvez découvrir les applications SaaS utilisées dans votre organisation. Pour plus d’informations, consultez l’Étape 2 de cette solution et Découvrir et gérer l’informatique fantôme dans votre réseau.

Ajout d'applications dans Microsoft Entra ID

L’ajout d’applications dans Microsoft Entra ID vous aide à tirer profit des services qu’il fournit, notamment :

- L’authentification et l’autorisation de l’application.

- L’authentification et l’autorisation de l’utilisateur.

- Authentification unique à l’aide de la fédération ou des mots de passe.

- La configuration et la synchronisation de l’utilisateur.

- Le contrôle d’accès en fonction du rôle qui utilise Microsoft Entra pour définir des rôles d’application et effectuer des vérifications d’autorisation basées sur des rôles dans une application.

- Les services d’autorisation OAuth sont utilisés par Microsoft 365 et d’autres applications Microsoft pour autoriser l’accès aux API et aux ressources.

- Publication d’application et proxy pour publier une application sur Internet depuis votre réseau privé.

- L’extension de schéma d’annuaire permet de stocker davantage de données dans Microsoft Entra ID.

Il existe plusieurs façons d'ajouter des applications dans Microsoft Entra ID. Le moyen le plus simple de commencer à gérer les applications consiste à utiliser la galerie d'applications. Vous avez également la possibilité d'ajouter des applications personnalisées. Cette section vous guide à travers les deux méthodes.

Ajouter les applications à partir de la galerie d'applications

Microsoft Entra ID dispose d’une galerie d’applications contenant une collection d’applications SaaS préintégrées à Microsoft Entra ID. Connectez-vous simplement au centre d’administration Microsoft Entra et choisissez des applications de plateformes cloud spécifiques, des applications suggérées ou recherchez des applications de votre choix.

Pour plus d’informations, consultez Ajouter une application d’entreprise et Vue d’ensemble de la galerie d’applications Microsoft Entra.

Ajout d'applications personnalisées dans la galerie d'applications Microsoft Entra

Vous pouvez développer vos propres applications cloud personnalisées et les inscrire dans Microsoft Entra ID. L’inscription auprès de Microsoft Entra ID vous permet de tirer profit des fonctionnalités de sécurité fournies par votre locataire Microsoft 365. Dans le centre d’administration Microsoft Entra, vous pouvez inscrire votre application dans Inscriptions d’applications ou l’inscrire à l’aide du lien Créer votre propre application lors de l’ajout d’une nouvelle application dans Applications d’entreprise.

Pour plus d’informations, consultez Qu’est-ce que la gestion des applications dans Microsoft Entra ID ? et Demander la publication de votre application dans la galerie d’applications Microsoft Entra.

Ajouter des applications à l’étendue de vos stratégies d’identité et d’accès Confiance Zéro

Les stratégies d’accès conditionnel vous permettent d’attribuer des contrôles à des applications, à des actions ou à un contexte d’authentification spécifiques. Vous pouvez définir des conditions comme le type d’appareil pouvant accéder à une ressource, les niveaux de risque utilisateur, des emplacements de confiance et d’autres conditions telles que l’authentification forte. Par exemple, l’authentification multifacteur (MFA) permet de protéger l’accès aux données et aux applications avec une sécurité supplémentaire en exigeant un deuxième formulaire de vérification.

Après l’ajout d’applications dans Microsoft Entra ID, vous devez les ajouter à l’étendue de vos stratégies d’accès pour les appareils et identités Confiance Zéro.

Mise à jour des stratégies communes

Le diagramme suivant montre les stratégies d’accès aux identités et aux appareils Confiance Zéro pour les applications SaaS et PaaS, mettant en évidence l’ensemble de stratégies d’accès conditionnel courantes dont les étendues doivent être modifiées pour inclure vos applications SaaS.

Pour chaque stratégie à mettre à jour, assurez-vous que vos applications et les services dépendants d’elles sont inclus dans l’affectation des applications cloud.

Ce tableau répertorie les stratégies devant être examinées, avec des liens vers chaque stratégie, dans l’ensemble de stratégies d’accès communes aux identités et aux appareils.

| Niveau de protection | Stratégies | Description |

|---|---|---|

| Point de départ | Exiger MFA lorsque le risque de connexion est moyen ou élevé | Assurez-vous que vos applications cloud et vos services dépendants sont inclus dans la liste des applications. |

| Bloquer les clients qui ne prennent pas en charge l'authentification moderne | Intégrez vos applications et les services dépendants d’elles dans l’affectation des applications cloud. | |

| Les utilisateurs à haut risque doivent changer de mot de passe | Force les utilisateurs de l'application à modifier leur mot de passe lors de la connexion si une activité à haut risque est détectée pour leur compte. | |

| Appliquer des stratégies de protection des données APP | Assurez-vous que vos applications cloud et vos services dépendants sont inclus dans la liste des applications. Mettez à jour la stratégie pour chaque plateforme (iOS, Android, Windows). | |

| Entreprise | Exiger l’authentification multifacteur lorsque le risque de connexion est bas, moyen ou élevé | Assurez-vous que vos applications cloud et vos services dépendants sont inclus dans la liste des applications. |

| Exigez des PC et des appareils mobiles conformes | Assurez-vous que vos applications cloud et vos services dépendants sont inclus dans la liste des applications. | |

| Sécurité spécialisée | Exigez toujours l'authentification multifacteur | Votre organisation utilise l’authentification multifacteur quelle que soit l’identité de l’utilisateur. |

Pour plus d'informations, consultez Stratégies Microsoft Defender pour le cloud Applications recommandées pour les applications SaaS.

Étape suivante

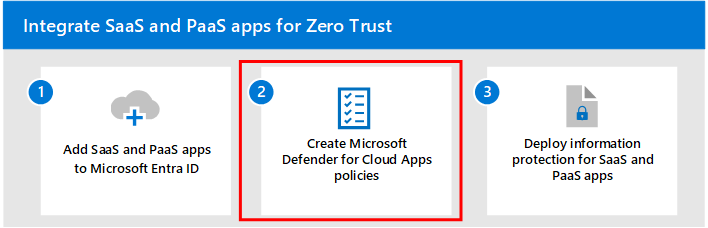

Passez à l'étape 2 pour créer des stratégies Defender pour le cloud Apps.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour