Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Quand on demande aux administrateurs informatiques combien d’applications cloud qu’ils pensent que leurs employés utilisent, en moyenne, ils disent 30 ou 40, alors qu’en réalité, la moyenne est de plus de 1 000 applications distinctes utilisées par les employés de votre organization. Shadow IT vous permet de savoir et d’identifier les applications utilisées et votre niveau de risque. 80 % des employés utilisent des applications non approuvées que personne n’a examinées et qui peuvent ne pas être conformes à vos stratégies de sécurité et de conformité. Et comme vos employés peuvent accéder à vos ressources et applications à partir de l’extérieur de votre réseau d’entreprise, il ne suffit plus d’avoir des règles et des stratégies sur vos pare-feu.

Dans ce tutoriel, vous allez apprendre à utiliser la découverte du cloud pour découvrir quelles applications sont utilisées, explorer le risque de ces applications, configurer des stratégies pour identifier les nouvelles applications à risque utilisées et annuler l’approbation de ces applications afin de les bloquer en mode natif à l’aide de votre proxy ou de votre pare-feu Appliance

Conseil

Par défaut, Defender for Cloud Apps ne pouvez pas découvrir les applications qui ne figurent pas dans le catalogue.

Pour afficher Defender for Cloud Apps données d’une application qui ne figure pas actuellement dans le catalogue, nous vous recommandons d’case activée notre feuille de route ou de créer une application personnalisée.

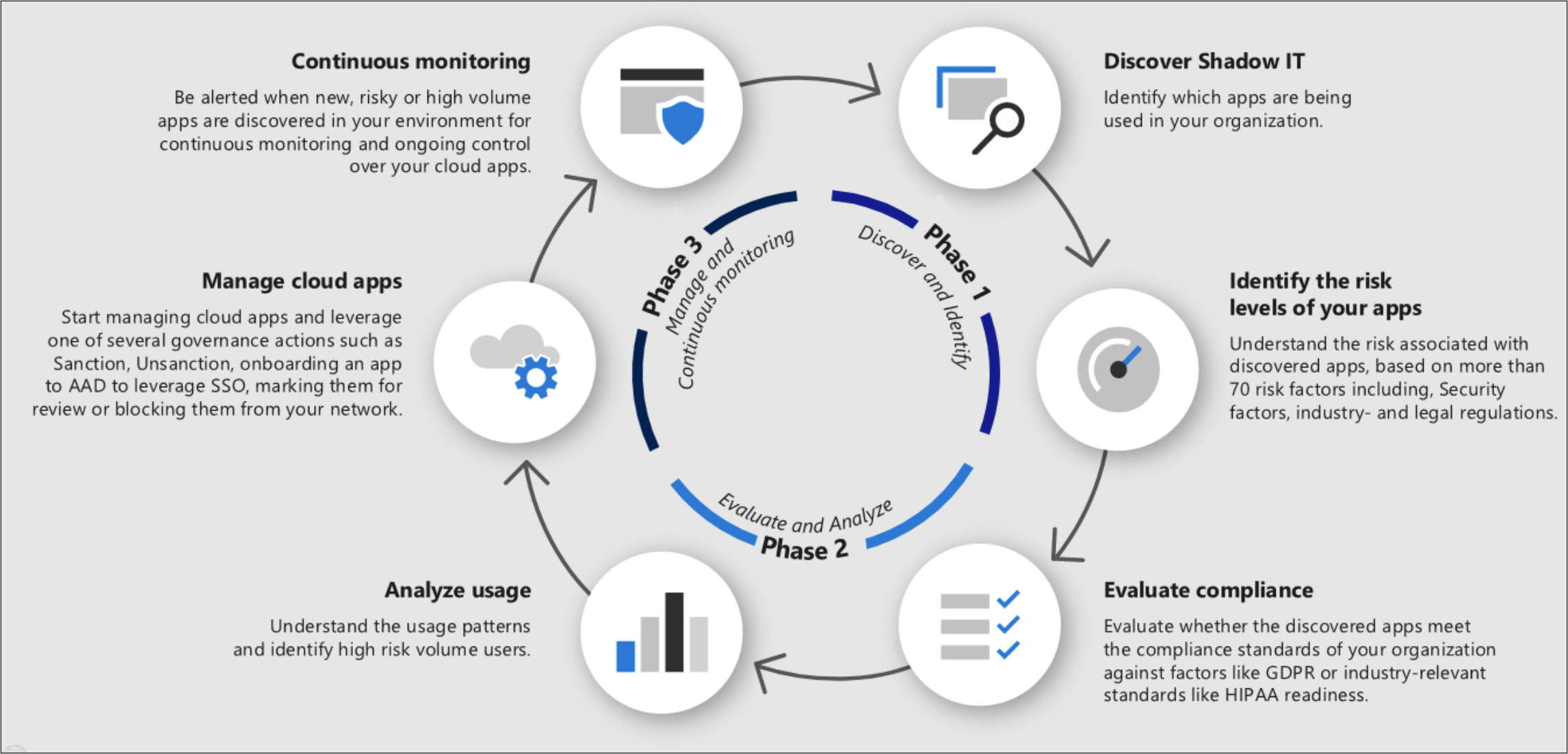

Comment découvrir et gérer l’informatique fantôme dans votre réseau

Utilisez ce processus pour déployer Shadow IT Cloud Discovery dans votre organization.

Phase 1 : Découvrir et identifier l’informatique fantôme

Découvrir shadow IT : identifiez la posture de sécurité de votre organization en exécutant la découverte du cloud dans votre organization pour voir ce qui se passe réellement dans votre réseau. Pour plus d’informations, consultez Configurer cloud discovery. Cette opération peut être effectuée à l’aide de l’une des méthodes suivantes :

Soyez rapidement opérationnel avec la découverte du cloud en l’intégrant à Microsoft Defender pour point de terminaison. Cette intégration native vous permet de commencer immédiatement à collecter des données sur le trafic cloud sur vos appareils Windows 10 et Windows 11, sur et hors de votre réseau.

Pour la couverture sur tous les appareils connectés à votre réseau, il est important de déployer le collecteur de journaux Defender for Cloud Apps sur vos pare-feu et d’autres proxys pour collecter des données à partir de vos points de terminaison et les envoyer à Defender for Cloud Apps pour analyse.

Intégrez Defender for Cloud Apps à votre proxy. Defender for Cloud Apps s’intègre en mode natif à certains proxys tiers, notamment Zscaler.

Étant donné que les stratégies sont différentes selon les groupes d’utilisateurs, les régions et les groupes d’entreprises, vous pouvez créer un rapport Shadow IT dédié pour chacune de ces unités. Pour plus d’informations, consultez Créer des rapports continus personnalisés.

Maintenant que la découverte du cloud s’exécute sur votre réseau, examinez les rapports continus qui sont générés et examinez le tableau de bord cloud discovery pour obtenir une image complète des applications utilisées dans votre organization. Il est judicieux de les examiner par catégorie, car vous constaterez souvent que les applications non approuvées sont utilisées à des fins professionnelles légitimes qui n’ont pas été traitées par une application approuvée.

Identifier les niveaux de risque de vos applications : utilisez le catalogue Defender for Cloud Apps pour approfondir les risques impliqués dans chaque application découverte. Le catalogue d’applications Defender pour le cloud comprend plus de 31 000 applications évaluées à l’aide de plus de 90 facteurs de risque. Les facteurs de risque commencent par des informations générales sur l’application (où se trouvent le siège de l’application, qui est l’éditeur) et par le biais de mesures de sécurité et de contrôles (prise en charge du chiffrement au repos, fournit un journal d’audit de l’activité utilisateur). Pour plus d’informations, consultez Utilisation du score de risque.

Dans le portail Microsoft Defender, sous Cloud Apps, sélectionnez Cloud Discovery. Accédez ensuite à l’onglet Applications découvertes. Filtrez la liste des applications découvertes dans votre organization en fonction des facteurs de risque qui vous préoccupent. Par exemple, vous pouvez utiliser des filtres avancés pour rechercher toutes les applications dont le score de risque est inférieur à 8.

Vous pouvez explorer l’application pour en savoir plus sur sa conformité en sélectionnant le nom de l’application, puis en sélectionnant l’onglet Informations pour afficher des détails sur les facteurs de risque de sécurité de l’application.

Phase 2 : Évaluer et analyser

Évaluer la conformité : vérifiez si les applications sont certifiées conformes aux normes de votre organization, telles que HIPAA ou SOC2.

Dans le portail Microsoft Defender, sous Cloud Apps, sélectionnez Cloud Discovery. Accédez ensuite à l’onglet Applications découvertes. Filtrez la liste des applications découvertes dans votre organization en fonction des facteurs de risque de conformité qui vous préoccupent. Par exemple, utilisez la requête suggérée pour filtrer les applications non conformes.

Vous pouvez explorer l’application pour en savoir plus sur sa conformité en sélectionnant le nom de l’application, puis en sélectionnant l’onglet Informations pour afficher des détails sur les facteurs de risque de conformité de l’application.

Analyser l’utilisation : maintenant que vous savez si vous souhaitez que l’application soit utilisée dans votre organization, vous souhaitez examiner comment et qui l’utilise. S’il n’est utilisé que de manière limitée dans votre organization peut-être que c’est correct, mais peut-être que si l’utilisation augmente, vous souhaitez être informé à ce sujet afin que vous puissiez décider si vous souhaitez bloquer l’application.

Dans le portail Microsoft Defender, sous Cloud Apps, sélectionnez Cloud Discovery. Accédez ensuite à l’onglet Applications découvertes , puis explorez dans le bas en sélectionnant l’application spécifique que vous souhaitez examiner. L’onglet Utilisation vous permet de connaître le nombre d’utilisateurs actifs qui utilisent l’application et la quantité de trafic qu’elle génère. Cela peut déjà vous donner une bonne image de ce qui se passe avec l’application. Ensuite, si vous souhaitez voir qui, en particulier, utilise l’application, vous pouvez explorer plus en détail en sélectionnant Nombre total d’utilisateurs actifs. Cette étape importante peut vous fournir des informations pertinentes, par exemple, si vous découvrez que tous les utilisateurs d’une application spécifique proviennent du service Marketing, il est possible qu’il y ait un besoin métier pour cette application, et si elle est risquée, vous devriez leur parler d’une alternative avant de la bloquer.

Approfondissez encore l’examen de l’utilisation des applications découvertes. Consultez les sous-domaines et les ressources pour en savoir plus sur des activités spécifiques, l’accès aux données et l’utilisation des ressources dans vos services cloud. Pour plus d’informations, consultez Présentation approfondie des applications découvertes et Découvrir des ressources et des applications personnalisées.

Identifier les applications alternatives : utilisez le catalogue d’applications cloud pour identifier les applications plus sûres qui obtiennent des fonctionnalités métier similaires aux applications à risque détectées, mais qui sont conformes à la stratégie de votre organization. Pour ce faire, utilisez les filtres avancés pour rechercher des applications de la même catégorie qui répondent à vos différents contrôles de sécurité.

Phase 3 : Gérer vos applications

Gérer les applications cloud : Defender for Cloud Apps vous aide dans le processus de gestion de l’utilisation des applications dans votre organization. Après avoir identifié les différents modèles et comportements utilisés dans votre organization, vous pouvez créer de nouvelles étiquettes d’application personnalisées afin de classifier chaque application en fonction de son status métier ou de sa justification. Ces balises peuvent ensuite être utilisées à des fins de supervision spécifiques, par exemple, pour identifier le trafic élevé qui est destiné aux applications étiquetées comme des applications de stockage cloud à risque. Les balises d’application peuvent être gérées sous Paramètres Balises>d’applicationCloud DiscoveryCloudApps>>. Ces balises peuvent ensuite être utilisées ultérieurement pour filtrer dans les pages de découverte du cloud et créer des stratégies à l’aide de celles-ci.

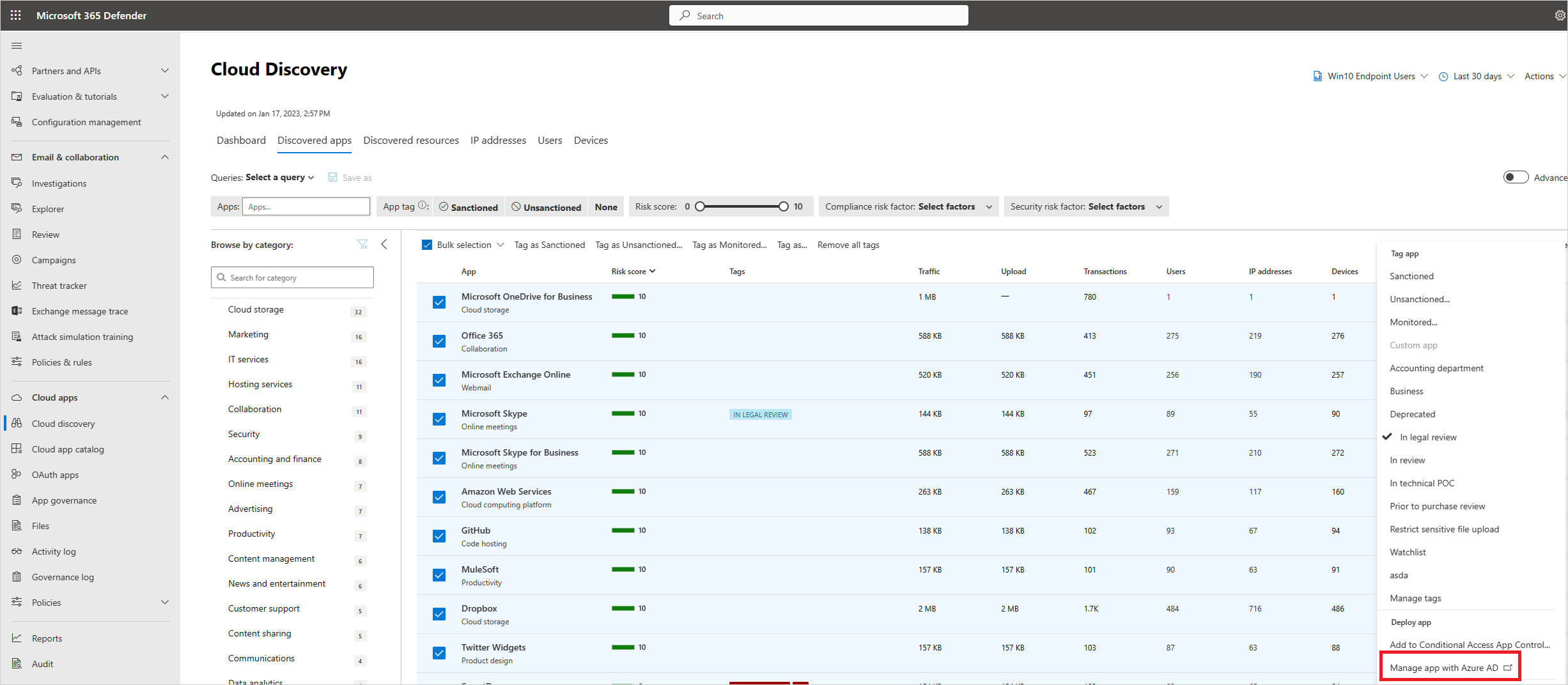

Gérer les applications découvertes à l’aide de Microsoft Entra Gallery : Defender for Cloud Apps utilise également son intégration native avec Microsoft Entra ID pour vous permettre de gérer vos applications découvertes dans Microsoft Entra Gallery. Pour les applications qui apparaissent déjà dans la galerie Microsoft Entra, vous pouvez appliquer l’authentification unique et gérer l’application avec Microsoft Entra ID. Pour ce faire, sur la ligne où s’affiche l’application appropriée, choisissez les trois points à la fin de la ligne, puis choisissez Gérer l’application avec Microsoft Entra’ID.

Surveillance continue : maintenant que vous avez examiné les applications de manière approfondie, vous pouvez définir des stratégies qui surveillent les applications et fournissent le contrôle si nécessaire.

Il est maintenant temps de créer des stratégies afin de pouvoir être automatiquement alerté quand un événement qui vous préoccupe se produit. Par exemple, vous pouvez créer une stratégie de découverte d’applications qui vous permet de savoir quand il y a un pic de téléchargements ou de trafic à partir d’une application qui vous préoccupe. Pour ce faire, vous devez activer comportement anormal dans la stratégie des utilisateurs découverts, la case activée de conformité des applications de stockage cloud et la nouvelle application à risque. Vous devez également définir la stratégie pour vous avertir par e-mail. Pour plus d’informations, consultez Informations de référence sur les modèles de stratégie, plus d’informations sur les stratégies de découverte cloud et Configurer des stratégies de découverte d’applications.

Examinez la page des alertes et utilisez le filtre Type de stratégie pour examiner les alertes de découverte d’applications. Pour les applications qui ont été mises en correspondance par vos stratégies de découverte d’applications, il est recommandé d’effectuer une investigation avancée pour en savoir plus sur la justification métier de l’utilisation de l’application, par exemple en contactant les utilisateurs de l’application. Ensuite, répétez les étapes de la phase 2 pour évaluer le risque de l’application. Déterminez ensuite les étapes suivantes pour l’application, si vous approuvez son utilisation ultérieure ou si vous souhaitez la bloquer la prochaine fois qu’un utilisateur y accède, auquel cas vous devez la marquer comme non approuvée afin qu’elle puisse être bloquée à l’aide de votre pare-feu, proxy ou passerelle web sécurisée. Pour plus d’informations, consultez Intégrer avec Microsoft Defender pour point de terminaison, Intégrer à Zscaler, Intégrer à iboss et Bloquer des applications en exportant un script de bloc.

Phase 4 : Création de rapports avancés sur la découverte de l’informatique fantôme

En plus des options de création de rapports disponibles dans Defender for Cloud Apps, vous pouvez intégrer des journaux de découverte cloud dans Microsoft Sentinel pour approfondir l’examen et l’analyse. Une fois les données dans Microsoft Sentinel, vous pouvez les afficher dans des tableaux de bord, exécuter des requêtes à l’aide du langage de requête Kusto, exporter des requêtes vers Microsoft Power BI, les intégrer à d’autres sources et créer des alertes personnalisées. Pour plus d’informations, consultez Intégration de Microsoft Sentinel.

Phase 5 : Contrôler les applications approuvées

Pour activer le contrôle d’application via des API, connectez les applications via l’API à des fins de surveillance continue.

Protégez les applications à l’aide du contrôle d’application à accès conditionnel.

La nature des applications cloud signifie qu’elles sont mises à jour quotidiennement et que de nouvelles applications apparaissent tout le temps. Pour cette raison, les employés utilisent en permanence de nouvelles applications et il est important de continuer à suivre, examiner et mettre à jour vos stratégies, en vérifiant quelles applications vos utilisateurs utilisent, ainsi que leurs modèles d’utilisation et de comportement. Vous pouvez toujours accéder au tableau de bord cloud Discovery et voir quelles nouvelles applications sont utilisées, puis suivre à nouveau les instructions de cet article pour vous assurer que vos organization et vos données sont protégées.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.