Vue d'ensemble du cadre d'adoption de Confiance Zéro

La transformation numérique met en forme une nouvelle normalité. Les organisations adoptent la transformation numérique pour gérer les changements continus de l'environnement commercial en assurant le suivi :

- Modifier les modèles d'entreprise et les partenariats.

- Tendances technologiques.

- Forces réglementaires, géopolitiques et culturelles.

En outre, le télétravail pendant la COVID-19 a accéléré cette transformation et fait passer la sécurité d'un centre de coûts à un moteur stratégique de croissance.

Confiance Zéro est une sécurité pour l'entreprise numérique. La transformation numérique nécessite la mise à jour des modèles de sécurité traditionnels, car les approches de sécurité traditionnelles ne répondent pas aux exigences actuelles pour l'agilité de l'entreprise, les expériences utilisateur et les menaces en constante évolution. Les organisations implémentent Confiance Zéro pour relever ces défis et profiter de la nouvelle normalité qui consiste à travailler en tout lieu, avec tout le monde et à tout moment.

Toutefois, le passage d'un modèle de sécurité traditionnel à Confiance Zéro représente une transformation significative qui nécessite l'acceptation, l'adoption et conduite du changement au sein d'une organisation entière. Les dirigeants d'entreprise, les responsables technologiques, les responsables de la sécurité et les praticiens de la sécurité jouent tous un rôle essentiel dans la création d'une approche agile de la sécurité fondée sur Confiance Zéro.

De nombreux architectes de sécurité et équipes informatiques demandent de l’aide pour communiquer avec les dirigeants d’entreprise, suivre la progression et favoriser l’adoption. Ce guide aide les équipes de sécurité et de technologie à collaborer avec des dirigeants d'entreprise sur Confiance Zéro en fournissant les éléments suivants :

- Objectifs Confiance Zéro recommandés pour les dirigeants d'entreprise au sein des organisations.

- Une approche méthodique et progressive de la mise en œuvre d'une architecture Confiance Zéro.

- Une méthode systématique de suivi des progrès, adaptée aux dirigeants d'entreprise.

- L'organisation des ressources les plus pertinentes pour l'adoption de Confiance Zéro, notamment des diapositives prêtes à être présentées aux dirigeants d'entreprise, un guide technique pour l'implémentation et des infographies pour les utilisateurs.

« Notre objectif est d’aider chaque organisation à renforcer ses fonctionnalités de sécurité par le biais d’une architecture Confiance Zéro basée sur nos solutions complètes qui couvrent l’identité, la sécurité, la conformité et la gestion des appareils sur tous les clouds et plateformes. » –Satya Nadella, président exécutif et PDG de Microsoft

En tant que partenaire Microsoft, NBConsult a fourni des retours d'expérience significatifs à ce guide d'adoption.

Confiance Zéro nécessite une adhésion au plus haut niveau

Zero Trust protège les ressources d’entreprise où qu’elles se trouvent et où qu’elles aillent. Confiance Zéro est une approche proactive et intégrée de la sécurité qui nécessite de savoir quels sont les ressources et les processus de l'entreprise qu'il est le plus important de protéger, et de les sécuriser tout en préservant l'agilité de l'entreprise.

Adopter une approche Confiance Zéro nécessite une adhésion de la direction. À mesure que le paysage des menaces s'étend et que les attaques critiques deviennent plus courantes, les responsables des domaines fonctionnels sont de plus en plus préoccupés par l'approche de cybersécurité de leur organisation.

Confiance Zéro permet à l'ensemble de la haute direction et de l'entreprise d'adopter un résultat opérationnel mesurable qui est aligné sur la réduction des menaces et l'augmentation de la productivité.

Confiance Zéro apporte une valeur ajoutée à deux scénarios prédominants sur le marché :

- Une stratégie de sécurité formelle alignée sur les résultats de l'entreprise. Cette approche Confiance Zéro offre une vision holistique de la sécurité à l'ensemble de l'entreprise, grâce à des valeurs partagées par toute l'entreprise et adoptées à tous les niveaux, du sommet au bas de l'échelle. Cette démarche est souvent menée par le RSI et les résultats opérationnels font l'objet d'un suivi permanent dans le cadre de la fonction d'établissement de rapports de Confiance Zéro.

- Sécurité déléguée aux fonctions informatiques où la sécurité est traitée comme une autre technologie verticale avec une entrée et une intégration minimales de la haute direction. Cela se concentre souvent sur l’optimisation des coûts à court terme pour la sécurité plutôt que de la gérer en tant que risque métier, souvent en séparant davantage la sécurité en solutions indépendantes les « meilleures en leur genre » non intégrées.

Confiance Zéro permet d'intégrer les solutions verticales dans une vision unique. Cette vision prend en charge des capacités et des résultats opérationnels cohérents et fournit en permanence des métriques mesurables sur l'état de la sécurité.

Traditionnellement, le RSI ou le responsable informatique/sécurité définit la stratégie, ou du moins les choix technologiques en matière de sécurité. Cependant, l'adhésion des autres responsables de niveau-cadre est nécessaire pour justifier des dépenses supplémentaires en matière de « sécurité. » Dans le cadre de la stratégie de sécurité Confiance Zéro, les autres membres de la haute direction sont tenus de prendre part à la démarche Confiance Zéro, en comprenant que la sécurité est une responsabilité partagée de l'entreprise, alignée sur les résultats opérationnels.

Vous trouverez ci-après une vue d'ensemble des fonctions possibles assumées par les différentes fonctions de niveau-cadre et de la manière dont elles s'inscrivent dans une vision intégrée de la sécurité fondée sur Confiance Zéro.

| Rôle | Responsabilité | Intérêt de Confiance Zéro |

|---|---|---|

| Président-directeur général (PDG) | Responsable de l'activité | Confiance Zéro propose une approche intégrée de la sécurité à travers toutes les couches numériques. |

| Directeur marketing (DM) | Responsable de la vision marketing et de l'exécution | Confiance Zéro permet une reprise rapide après une violation et renforce la fonction de rapport responsable pour une organisation en contact avec le public. Ainsi, les violations peuvent être contenues sans perte de réputation. |

| Directeur de l'informatique (DI) | Responsable de l'informatique dans son ensemble | Les principes de Confiance Zéro éliminent les solutions de sécurité verticales qui ne sont pas alignées sur les résultats opérationnels et autorisent la sécurité en tant que plateforme, qui s'aligne sur les résultats opérationnels. |

| Directeur de la sécurité des systèmes d'information (DSSI) | Responsable de l'implémentation du programme de sécurité | Les principes de Confiance Zéro constituent une base suffisante pour permettre à l'organisation de se conformer à diverses normes de sécurité et de sécuriser les données, les ressources et l'infrastructure. |

| Directeur des techniques informatiques (DTI) | Architecte en chef dans l'entreprise | Confiance Zéro permet de justifier l'alignement de la technologie sur les résultats opérationnels. Avec Confiance Zéro, la sécurité est intégrée à chaque architecture. |

| Directeur des opérations (DO) | Responsable de l'exécution opérationnelle | Confiance Zéro aide à la gouvernance opérationnelle ; le « comment » de la vision de la sécurité et la présentation de qui a fait quoi et quand. Les deux sont alignés sur les résultats opérationnels. |

| Directeur financier (DF) | Responsable de la gouvernance et des dépenses | Confiance Zéro contribue à la responsabilisation et à la justification des dépenses. Elle constitue un moyen mesurable d'obtenir une mesure basée sur le risque en matière de sécurité et de dépenses Confiance Zéro alignées sur les résultats opérationnels. |

Principes de Confiance Zéro pour la haute direction

Confiance Zéro est une stratégie et une architecture basées sur trois principes.

| Principe | Description technique | Description de l'entreprise |

|---|---|---|

| Vérifier explicitement | Toujours authentifier et autoriser en fonction de tous les points de données disponibles, y compris l'identité de l'utilisateur, l'emplacement, l'état du dispositif, le service ou la charge de travail, la classification des données et les anomalies. | Ce principe exige que les utilisateurs vérifient qui ils sont, en utilisant plusieurs méthodes, afin que les comptes compromis contrôlés par les pirates informatiques ne soient pas autorisés à accéder à vos données et applications. Cette approche exige également que les appareils soient reconnus comme étant autorisés à accéder à l'environnement, et idéalement, qu'ils soient gérés et sains (non compromis par des programmes malveillants). |

| Utiliser le droit d'accès minimal | Limitez l'accès des utilisateurs avec un accès juste à temps et juste assez (JIT/JEA), des stratégies adaptatives basées sur le risque et la protection des données pour sécuriser à la fois les données et la productivité. | Ce principe limite le rayon d'action d'une violation potentielle, de sorte que si un compte est compromis, les dommages potentiels sont limités. Pour les comptes disposant de privilèges plus importants, comme les comptes d'administrateur, il s'agit d'utiliser des fonctionnalités qui limitent l'accès de ces comptes et le moment où ils y ont accès. Elle implique également l'utilisation de niveaux plus élevés de stratégies d'authentification basées sur les risques pour ces comptes. Ce principe implique également l'identification et la protection des données sensibles. Par exemple, un dossier de documents associé à un projet sensible doit inclure uniquement les autorisations d'accès pour les membres de l'équipe qui en ont besoin. L'ensemble de ces protections permet de limiter les dégâts causés par un compte d'utilisateur compromis. |

| Supposer une violation | Réduisez le rayon d'explosion et segmentez l'accès. Vérifiez le chiffrement de bout en bout et utilisez l'analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses. | Ce principe suppose la probabilité qu'un attaquant accède à un compte, à une identité, à un point de terminaison, à une application, à une API ou à une autre ressource. Pour y répondre, Microsoft protège toutes ses ressources en conséquence afin de limiter les dégâts. Ce principe implique également l'implémentation d'outils de détection permanente des menaces et de réponse rapide. Idéalement, ces outils ont accès à des signaux intégrés dans votre environnement et peuvent prendre des mesures automatisées, comme la désactivation d'un compte, afin de réduire les dégâts le plus rapidement possible. |

Domaines fonctionnels et architecture technique de Confiance Zéro

Les trois principes de Confiance Zéro sont appliqués dans les domaines de défense. Ces domaines sont parfois appelés domaines fonctionnels ou disciplines de la gestion informatique. De nombreuses organisations sont structurées autour de ces domaines avec des équipes de personnes spécialisées.

Confiance Zéro exige une approche intégrée dans tous ces domaines et toutes ces équipes, d'où l'importance de l'adhésion de la haute direction, d'une stratégie et d'un plan bien orchestrés dans l'ensemble de l'organisation.

| Zone fonctionnelle | Définition technique | Traduction dans l'entreprise |

|---|---|---|

| Identités | Identités humaines et non humaines, notamment les utilisateurs, les ordinateurs et les principaux de service. Tout ce qui peut s'authentifier. | Tout élément humain ou machine basé sur la connexion ou l'utilisation de vos services. |

| Points de terminaison | Appareils informatiques des utilisateurs finaux, notamment les ordinateurs, les ordinateurs portables, les téléphones mobiles et les tablettes. | Les appareils que nos utilisateurs utilisent pour se connecter à vos services et exploiter vos données. |

| Applications | Applications basées sur le cloud ou le centre de données qui exigent que les utilisateurs se connectent et consomment ces services ou applications. | Toutes les applications utilisées par votre organisation, notamment les applications SaaS auxquelles vous vous abonnez et d'autres applications, dans le cloud ou sur site. |

| Infrastructure | Infrastructure as a Service (IaaS) ou infrastructure basée sur un centre de données, notamment les composants réseau, les serveurs et le stockage de données. | Il s'agit des bases techniques et des composants qui prennent en charge votre organisation, notamment les serveurs physiques et virtuels hébergés dans votre centre de données ou un service cloud. |

| Données | Données structurées, non structurées et contenues dans l'application. | Vos données d'entreprise contenues dans des fichiers, des bases de données ou d'autres applications (comme CRM). |

| Network (Réseau) | LAN, WAN, connexion sans fil ou connexion Internet, notamment connexion mobile (par exemple, 3G et 5G) ou même le réseau sans fil du café. | Réseau utilisé pour connecter vos utilisateurs aux services dont ils ont besoin. Il peut s’agir d’un réseau local géré par l’entreprise (LAN), d’un réseau plus large englobant l’accès à votre patrimoine numérique ou des connexions Internet utilisées par vos employés pour se connecter. |

Lorsque vous appliquez la stratégie Confiance Zéro à l'ensemble d'une infrastructure numérique, il est moins utile d'envisager de s'attaquer à chacun de ces domaines de manière indépendante. Il ne s'agit pas de dire que l'équipe chargée de l'identité peut implémenter toutes les recommandations, puis transférer l'attention sur Confiance Zéro à l'équipe chargée de la gestion des points de terminaison. La stratégie Confiance Zéro applique ces domaines fonctionnels ensemble pour sécuriser un domaine de l'infrastructure numérique, puis pour élargir l'étendue de la protection à l'ensemble de ce domaine.

Par exemple, l'équipe chargée de l'identité ne peut pas aller plus loin dans l'utilisation des stratégies d'accès conditionnel de Microsoft Entra sans se coordonner avec l'équipe chargée des points de terminaison pour mettre en place une protection.

Le diagramme suivant intègre ces zones fonctionnelles dans une architecture Confiance Zéro unifiée.

Comme le montre le diagramme :

- Chacune des zones fonctionnelles est représentée : identités, points de terminaison, réseau, données, applications, infrastructure

- Confiance Zéro intègre la protection dans toutes les zones fonctionnelles par le biais de stratégies et d'optimisation des stratégies.

- La protection contre les menaces réunit des signaux au sein de l'organisation en temps réel pour fournir une visibilité sur les attaques et simplifier la correction par le biais d'actions automatisées et de suivi des réponses aux incidents.

La section suivante explique comment entamer le parcours Confiance Zéro. Nous allons utiliser la zone fonctionnelle Identités comme exemple.

Le mouvement d'adoption de Confiance Zéro

Les clients qui connaissent le Cloud Adoption Framework pour Azure ont demandé : « Où est la structure d’adoption de Confiance Zéro ? »

Cloud Adoption Framework pour Azure est un processus méthodique d'introduction de nouvelles applications et de nouveaux services au sein d'une organisation. L'accent est mis principalement sur un processus éprouvé qu'une organisation peut suivre pour introduire une application ou un service dans l'environnement. Le mouvement de mise à l'échelle consiste à répéter le processus pour chaque application ajoutée à une infrastructure numérique.

L'adoption d'une stratégie et d'une architecture Confiance Zéro nécessite une étendue différente. Il s’agit d’introduire de nouvelles configurations de sécurité sur l’ensemble d’un patrimoine numérique. Le mouvement de mise à l'échelle est bidimensionnel :

- Prendre un élément de l'architecture de Confiance Zéro, comme la protection des données, et déployer cette protection à l'ensemble de l'infrastructure numérique.

- Répéter le processus pour chaque élément supplémentaire de l'architecture de Confiance Zéro, en commençant par les gains stratégiques rapides et les éléments fondamentaux, puis en passant à des éléments plus complexes.

Tout comme Cloud Adoption Framework pour Azure, ce guide d'adoption de Confiance Zéro aborde les scénarios d'adoption par étapes décrits dans la section suivante.

Le schéma suivant résume les différences entre ces deux types de procédures d'adoption.

Ce guide d'adoption de Confiance Zéro utilise les mêmes phases de cycle de vie que le Cloud Adoption Framework pour Azure. Toutefois, elles sont adaptées pour Confiance Zéro.

Le tableau suivant décrit les phases de cycle de vie.

| Phase de cycle de vie | Description |

|---|---|

| Définition de la stratégie | Élaborez une analyse de rentabilité axée sur les résultats les plus étroitement liés aux risques et aux objectifs stratégiques de votre organisation. |

| Plan |

|

| Prêt |

|

| Adopter | Implémentez de façon incrémentielle la stratégie entre les zones fonctionnelles. |

| Gouverner | Suivez et mesurez la réussite de votre déploiement. |

| Gérer |

|

Scénarios d’entreprise

Ce guide d'adoption de Confiance Zéro recommande d'élaborer une stratégie et une architecture de Confiance Zéro à partir de ces scénarios d'entreprise :

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Répondre aux exigences réglementaires et de conformité

Chaque scénario d'entreprise est décrit dans un article qui explique comment faire progresser le travail technique à travers chacune des phases du cycle de vie, en commençant par l'élaboration de l'analyse de rentabilisation. Les ressources les plus appropriées sont fournies tout au long du parcours.

Chacun de ces scénarios d'entreprise décompose le travail de Confiance Zéro en éléments gérables qui peuvent être implémentés au cours de quatre étapes. Vous pouvez ainsi établir des priorités, progresser et suivre le travail à mesure que vous franchissez les différentes étapes de l'implémentation d'une architecture Confiance Zéro.

Ce guide comprend une série de diapositives PowerPoint avec des diapositives de progression que vous pouvez utiliser pour présenter le travail et suivre votre progression à un niveau supérieur pour les dirigeants d'entreprise et les autres parties prenantes. Les diapositives incluent des fonctionnalités qui vous aident à suivre et présenter des progrès aux parties prenantes. Voici un exemple.

Cette aide comprend également un classeur Excel avec des feuilles de calcul pour chaque scénario d’entreprise que vous pouvez utiliser pour attribuer des propriétaires et suivre la progression de chaque phase, objectif et tâche. Voici un exemple.

Dans les différents scénarios, les étapes d'implémentation sont à peu près alignées, de sorte que l'atteinte des objectifs de l'étape 1 dans les différents scénarios permet à votre organisation de progresser sur tous les fronts.

Démarrage d'un parcours de Confiance Zéro

Si vous vous engagez dans un parcours Confiance Zéro aligné sur un scénario d’entreprise ou cherchez à adopter la Confiance Zéro comme doctrine de défense stratégique, le succès peut être difficile à mesurer. En effet, la sécurité ne se prête pas à une simple évaluation de type « réussite/échec. » La sécurité est plutôt un engagement et un parcours, auquel Confiance Zéro associe des principes directeurs.

En utilisant ce guide d'adoption comme cadre de processus, nous commençons par établir et documenter notre stratégie de sécurité, de manière très similaire à un document de lancement de projet (PID). En utilisant les principes qui s'appliquent à la stratégie, vous devez au minimum documenter :

- Que faites-vous ?

- Pourquoi le faites-vous ?

- Comment vous mettez-vous d'accord sur le succès et comment le mesurez-vous ?

Chaque scénario d'entreprise englobe un ensemble différent de ressources avec des outils différents pour faire l'inventaire. Vous procédez de manière méthodique, notamment en commençant par un inventaire et une classification des ressources pour chaque scénario d'entreprise :

- Identification des ressources : quelles sont les ressources que vous souhaitez protéger, par exemple les identités, les données, les applications, les services et l'infrastructure ? Vous pouvez utiliser les zones fonctionnelles appelées ci-dessus comme guide d’où commencer. L'identification des ressources fait partie des phases Définir la stratégie et de Planifier le cycle de vie. La phase de définition de la stratégie permet d'articuler un scénario spécifique, tandis que la phase Planifier permet de documenter l'infrastructure numérique.

- Classification des ressources : quelle est l'importance de chacune des ressources identifiées, notamment les identités, les données critiques pour l'entreprise et les données de ressources humaines ? La classification des ressources fait partie de la phase Préparation, au cours de laquelle vous commencez à identifier la stratégie de protection pour chaque ressource.

- Gestion des ressources : comment choisissez-vous de protéger (régir) et d'administrer (gérer) ces ressources ?

- Récupération des ressources : comment récupérer après compromission ou perte de contrôle d'une ressource (régir) ?

Chaque scénario d'entreprise recommande la manière de dresser l'inventaire, de protéger les ressources et de rendre compte de la progression. Bien qu’il y ait inévitablement un chevauchement entre les scénarios métier, ces conseils d’adoption tentent de simplifier autant que possible en traitant les types de ressources dans un scénario métier principalement.

Suivi de la progression

Le suivi de vos progrès tout au long du processus d'adoption de Confiance Zéro est crucial, car il permet à votre organisation de contrôler et de mesurer les buts et objectifs stratégiques.

Éléments à suivre et mesurer

Microsoft recommande d'adopter deux approches pour suivre votre progression :

- Mesurez votre progression par rapport à l'atténuation des risques pour votre entreprise.

- Mesurez votre progression en vue d'atteindre des objectifs stratégiques dans l'architecture de Confiance Zéro.

De nombreuses organisations utilisent les ressources et les outils des normes de l'Organisation internationale de normalisation (ISO) pour évaluer le risque d'une organisation. Plus précisément :

ISO/IEC 27001:2022

- Sécurité des informations, cybersécurité et protection de la confidentialité

- Systèmes de gestion de la sécurité de l'information

- Spécifications

ISO 31000

- Gestion des risques

Les exigences et les directives de ces normes sont génériques et peuvent s'appliquer à toute organisation. Elles constituent un moyen structuré et complet d'examiner et d'évaluer les risques qui s'appliquent à votre organisation, ainsi que les mesures de prévention.

L'identification et la compréhension des risques spécifiques qui s'appliquent à votre organisation vous aideront à classer vos objectifs stratégiques par ordre de priorité dans l'architecture de Confiance Zéro.

Méthode permettant de suivre et mesurer

Une fois que votre organisation a identifié et classé vos objectifs techniques les plus stratégiques par ordre de priorité, vous pouvez mapper une feuille de route simulée pour l'implémentation. Vous pouvez ensuite mesurer votre progression en utilisant divers outils.

Rapports de suivi personnalisables

Microsoft offre des outils de suivi PowerPoint et Excel personnalisables. Ils sont remplis automatiquement avec des objectifs et des tâches, organisés par scénario d’entreprise Confiance Zéro. Vous pouvez les personnaliser à l’aide de vos priorités, objectifs et membres d’équipe.

- Traqueur de leader d’entreprise – Un Jeu de diapositives PowerPoint téléchargeable avec des diapositives de suivi de la progression. Celles-ci sont conçues pour vous aider à suivre et à communiquer la progression à un niveau supérieur. Personnalisez ces diapositives pour votre propre utilisation.

- Traqueur de responsable de l’implémentation – Un classeur Excel téléchargeable pour attribuer la propriété et suivre votre progression tout au long des étapes, des objectifs et des tâches. Pour les responsables de projets de scénarios d’entreprise, responsables informatiques et responsables de la mise en œuvre des technologies de l’information.

Tableaux de bord dans le produit

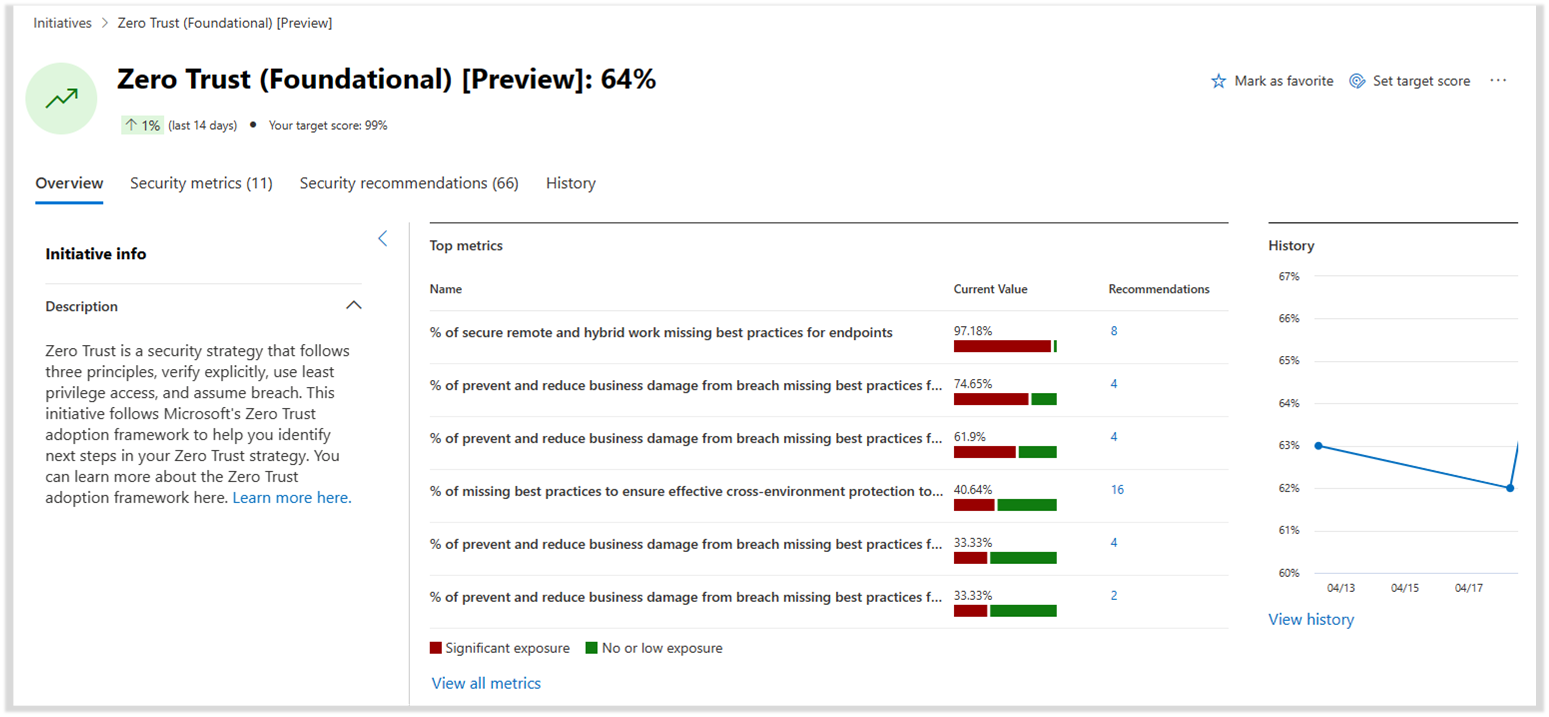

Gestion de l’exposition pour la Sécurité Microsoft est une solution de sécurité qui offre une vue unifiée sur la posture de sécurité dans toutes les ressources et charges de travail d’une société. Au sein de cet outil, des Initiatives de sécurité vous permettent d’évaluer la préparation et la maturité dans des zones spécifiques des risques de sécurité. Les initiatives de sécurité adoptent une approche proactive afin de gérer des programmes de sécurité pour atteindre des objectifs liés à un domaine ou à un risque particulier.

Utilisez l’initiative Confiance Zéro pour suivre la progression de votre organisation en vue d’implémenter une sécurité Confiance Zéro. Cette initiative s’aligne sur cette infrastructure d’adoption Confiance Zéro de Microsoft, ce qui vous permet de suivre votre progression à l’aide de métriques en adéquation avec des scénarios d’entreprise. Ces métriques capturent votre couverture de ressources dans toutes les suggestions actionnables classées par ordre de priorité pour permettre aux équipes de sécurité de protéger leur organisation. Cette initiative offre également des données en temps réel sur votre progression Confiance Zéro que vous pouvez partager avec des parties prenantes.

Si vous souhaitez obtenir plus d’informations sur la méthode d’utilisation de l’initiative Confiance Zéro au sein de l’outil Gestion de l’exposition, consultez Moderniser rapidement votre posture de sécurité – Suivi et mesure.

De plus, plusieurs autres portails et rapports peuvent vous aider à créer une vue d’ensemble des risques au sein de votre entreprise, notamment :

- L’initiative Protection des ressources critiques dans Microsoft Security Exposure Management réunit les risques liés aux ressources critiques de toutes les zones et de tous les produits Defender.

- Les rapports au sein de Microsoft Defender XDR fournissent des informations sur les tendances de sécurité et suivent l’état de protection de vos identités, vos données, vos appareils, vos applications et votre infrastructure.

- Cloud Security Explorer vous permet de rechercher de manière proactive les risques de sécurité.

Par exemple, dans Microsoft Defender XDR, l’inventaire des appareils fournit une vue clair des appareils non protégés et nouvellement découverts dans votre réseau. En haut de chaque onglet Inventaire des appareils, vous pouvez voir le nombre total d'appareils qui ne sont pas intégrés. Voici un exemple.

Pour plus d’informations sur l’utilisation de Microsoft Defender XDR pour le suivi de votre progression, consultez Renforcer votre posture de sécurité avec Microsoft Defender XDR.

Veuillez noter qu’il est possible que les pourcentages de progression fournis par les outils dans le produit ne soient pas exacts pour les organisations qui ne souhaitent pas implémenter tous les contrôles pour des raisons telles que celles qui suivent :

- Étendue de l'entreprise

- Gestion des licences

- max.

Articles supplémentaires pour l’adoption

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride avec Confiance Zéro

- Identifier et protéger les données sensibles de l'entreprise

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour chaque scénario métier, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de Confiance zéro et Ressources de suivi de la progression.

Documentation supplémentaire sur la Confiance Zéro

Consultez le contenu supplémentaire de la Confiance Zéro basé sur un ensemble de documentation ou sur vos rôles au sein de votre organisation.

Ensemble de documentations

Suivez ce tableau pour déterminer les meilleurs ensembles de documentations Confiance Zéro pour vos besoins.

| Ensemble de documentations | Vous aide à... | Rôles |

|---|---|---|

| Concepts et objectifs de déploiement afin d’obtenir des conseils généraux sur le déploiement pour les domaines technologiques | Appliquer des protections Confiance Zéro alignées sur des domaines technologiques. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. | Clients et partenaires travaillant avec Microsoft 365 pour les entreprises |

| Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. | Architectes de sécurité et responsables de l’implémentation de l’informatique |

| Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. | Équipes informatiques et personnel de sécurité |

| Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. | Développeurs partenaires, équipes informatiques et personnel de sécurité |

| Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. | Développeurs d’applications |

Votre rôle

Suivez ce tableau afin de déterminer les meilleurs ensembles de documentation pour votre rôle au sein de votre organisation.

| Rôle | Ensemble de documentations | Vous aide à... |

|---|---|---|

| Membre d’une équipe informatique ou de sécurité | Concepts et objectifs de déploiement afin d’obtenir des conseils généraux sur le déploiement pour les domaines technologiques | Appliquer des protections Confiance Zéro alignées sur des domaines technologiques. |

| Client ou partenaire pour Microsoft 365 pour les entreprises | Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. |

| Architecte de la sécurité Implémentation informatique |

Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft 365 | Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement pour Microsoft 365 | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft Copilot | Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. |

| Membre d’une équipe informatique ou de sécurité pour les services Azure | Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. |

| Développeur partenaire, ou membre d’une équipe informatique ou de sécurité | Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. |

| Développeur d’applications | Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. |