Sécuriser le télétravail et travail hybride avec Confiance Zéro

Dans le cadre du guide d'adoption de Confiance Zéro, cet article décrit le scénario de sécurisation du télétravail et travail hybride. Notez que la sécurisation des données et de l'infrastructure de votre entreprise fait l'objet de scénarios distincts et n'est pas incluse dans le présent guide.

Le passage à un mode de travail hybride oblige les organisations à s'adapter rapidement. Les employés distants effectuent leur travail de manière à ce qu’ils puissent, comme l’utilisation d’appareils personnels, la collaboration via des services cloud et le partage de données en dehors du périmètre du réseau d’entreprise. Les employés hybrides travaillent à la fois sur des réseaux d'entreprise et des réseaux domestiques, et passent d'un appareil professionnel à un appareil personnel.

À mesure que les réseaux domestiques des employés étendent le périmètre du réseau de l'entreprise et que différents appareils rejoignent ce réseau, les menaces de sécurité se multiplient et deviennent plus sophistiquées, tandis que les vecteurs d'attaque évoluent.

| Protection traditionnelle avec contrôles en réseau | Protection moderne avec Confiance Zéro |

|---|---|

| La protection traditionnelle s'appuie sur les pare-feu réseau et les réseaux privés virtuels (VPN) pour isoler et restreindre les ressources d'entreprise. Les employés accèdent physiquement au bureau par un badge et utilisent leur compte d'utilisateur et leur mot de passe pour se connecter à leur appareil. Le compte d'utilisateur et l'appareil sont approuvés par défaut. |

Un modèle de Confiance Zéro combine des stratégies, des processus et des technologies pour établir la confiance du cloud à la périphérie, quel que soit l'endroit où les utilisateurs accèdent à votre réseau. Un modèle Confiance Zéro ne présume pas que l'identité de l'utilisateur ou de l'appareil est sécurisée sur un réseau. Cette approche exige que vous vérifiiez l'identité de l'utilisateur et l'appareil, tout en contrôlant en permanence la sécurité du réseau, des données et des applications au bureau, à la maison et sur l'ensemble des appareils. |

Le diagramme suivant illustre le passage d'une protection traditionnelle avec des contrôles de réseau à gauche (à partir d'un nombre limité d'emplacements connus) à une protection moderne avec Confiance Zéro à droite (vers des emplacements inconnus) dans laquelle la protection est appliquée indépendamment de l'endroit où se trouvent les utilisateurs et les appareils.

Les orientations données dans cet article expliquent comment élaborer et implémenter une stratégie visant à sécuriser le télétravail et travail hybride.

Comment les dirigeants d'entreprise envisagent la sécurisation du télétravail et travail hybride

Avant d'entamer tout travail technique, il est important de comprendre les différentes motivations qui poussent à investir dans la sécurisation du télétravail et travail hybride, car ces motivations contribuent à informer la stratégie, les objectifs et les indicateurs de réussite.

Le tableau suivant présente les raisons pour lesquelles les dirigeants d'une entreprise devraient investir dans la sécurisation du télétravail et travail hybride.

| Rôle | Pourquoi il est important de sécuriser le télétravail et travail hybride |

|---|---|

| Président-directeur général (PDG) | L'entreprise doit avoir les moyens d'atteindre ses objectifs stratégiques, quel que soit l'emplacement de l'employé. L’agilité de l’entreprise et l’exécution ne doivent pas être limitées. Le coût d'une cyberattaque réussie pourrait être beaucoup plus élevé que le prix de l'implémentation de mesures de sécurité. Dans de nombreux cas, la conformité aux exigences ou normes en matière de cyber-assurance ou aux réglementations régionales est requise. |

| Directeur marketing (DM) | La façon dont l’entreprise est perçue à la fois en interne et en externe ne doit pas être limitée par les appareils ou les circonstances. Le bien-être des employés est une haute priorité. Ils peuvent choisir la formule du télétravail ou du travail au bureau. Une attaque réussie peut être rendue publique, ce qui peut nuire à la valeur de la marque. |

| Directeur de l'informatique (DI) | Les applications utilisées par une main-d'œuvre mobile et hybride doivent être accessibles tout en sécurisant les données d'entreprise. La sécurité doit être un résultat mesurable et aligné sur la stratégie informatique. L'expérience utilisateur et la productivité sont importantes. |

| Directeur de la sécurité des systèmes d'information (DSSI) | Un environnement télétravail ou de travail hybride constitue une plus grande surface d'exposition aux violations de la sécurité. L'entreprise doit toujours respecter les exigences de sécurité et de protection des données, les normes et les réglementations à mesure que l'environnement s'étend. |

| Directeur des techniques informatiques (DTI) | Les technologies et les processus utilisés pour soutenir l'innovation dans les entreprises doivent être protégés. Les pratiques SecOps et DevSecOps peuvent réduire l'impact d'une attaque. Des technologies complémentaires facilitant à la fois le télétravail et l'adoption de services cloud en toute sécurité doivent être adoptées. |

| Directeur des opérations (DO) | À mesure que les employés deviennent mobiles et utilisent moins souvent un lieu du bureau fixe, les ressources de l'entreprise doivent rester en sécurité et les risques commerciaux doivent être gérés. Le PDG étant responsable de la production quotidienne de l'entreprise, toute perturbation des opérations ou de la chaîne d'approvisionnement due à une attaque aura une incidence sur les résultats financiers. |

| Directeur financier (DF) | Les priorités en matière de dépenses passent de modèles fixes à des modèles agiles. Les investissements dans les centres de données fixes et les bâtiments évoluent vers des applications cloud et des utilisateurs en télétravail. Les coûts d'implémentation des dispositifs de sécurité doivent être équilibrés par des analyses de risques et de coûts. |

Outre les motivations des dirigeants d'entreprise, de nombreux employés attendent de la flexibilité et veulent travailler n'importe où, à tout moment et à partir de n'importe quel appareil.

Microsoft est l'une des nombreuses entreprises qui ont adopté le télétravail et travail hybride dès le début de la pandémie de COVID-19. À la page 87 du Rapport de défense numérique Microsoft 2022, Microsoft souligne que cette opportunité commerciale présente des risques et doit être associée à des mesures de sécurité afin d'accroître la résilience contre les attaques :

- La cybersécurité est un outil clé du succès technologique. L'innovation et l'amélioration de la productivité ne peuvent être obtenues qu'en introduisant des mesures de sécurité qui rendent les organisations aussi résistantes que possible aux attaques modernes.

- La pandémie nous a mis au défi de faire évoluer nos pratiques et nos technologies de sécurité pour protéger les employés de Microsoft partout où ils travaillent. Au cours de l'année écoulée, les acteurs de la menace ont continué à tirer parti des vulnérabilités révélées par la pandémie et le passage à un environnement de travail hybride.

Ce rapport souligne que la grande majorité des cyberattaques réussies peuvent être évitées en appliquant des mesures d'hygiène de base en matière de sécurité.

Cycle d'adoption pour sécuriser le télétravail et travail hybride

Sécuriser le télétravail et travail hybride avec Confiance Zéro implique de déployer des protections de sécurité qui sont basiques tout en offrant une protection sophistiquée. Techniquement, cet objectif implique l'application de stratégies et le contrôle de tous les accès aux ressources de votre organisation, avec une approche du cycle de vie de bout en bout.

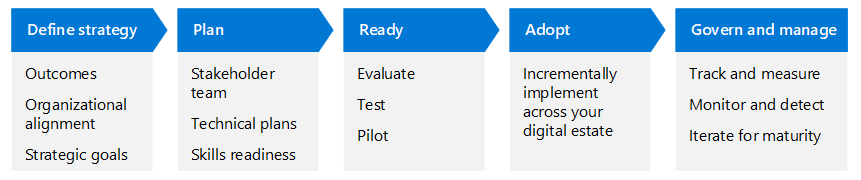

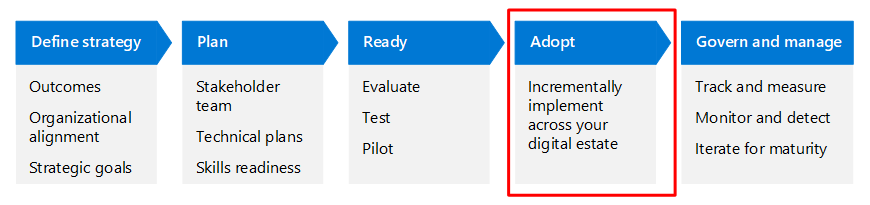

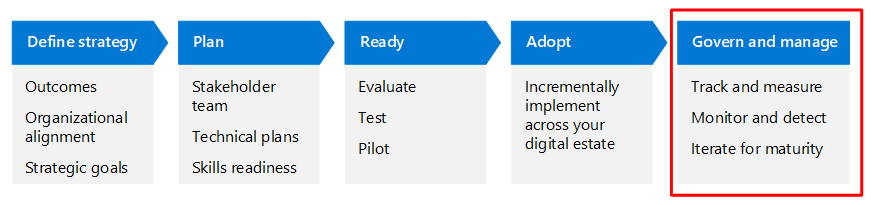

Cet article décrit ce scénario métier à l’aide des mêmes phases de cycle de vie que le Cloud Adoption Framework pour Azure (définir une stratégie, planifier, préparer, adopter, et gouverner et gérer), mais adapté à la Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Résultats Alignement organisationnel Objectifs stratégiques |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

En savoir plus sur le cycle d'adoption de Confiance Zéro dans la Vue d'ensemble du cadre d'adoption de Confiance Zéro.

Phase de définition de la stratégie

La phase Définir la stratégie est essentielle pour définir et formaliser nos efforts et formalise le « Pourquoi ? » de ce scénario. Dans cette phase, nous comprenons le scénario par le biais des perspectives opérationnelles, informatiques et stratégiques.

Nous définissons ensuite les résultats sur lesquels mesurer le succès dans le présent scénario, en sachant que la conformité est un parcours incrémentiel et itératif.

Cet article propose des motivations et des résultats pertinents pour de nombreuses organisations. Utilisez ces suggestions pour affiner la stratégie de votre organisation en fonction de vos besoins spécifiques.

Sécuriser les motivations dans le cadre du télétravail et travail hybride

Les motivations pour la sécurisation du télétravail et travail hybride sont simples, mais les différentes parties de votre organisation auront des incitations différentes pour effectuer ce travail. Le tableau suivant résume certaines de ces motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Permettre l'accès à l'information à tout moment, en tout lieu et sur tout appareil, sans assouplir les normes de sécurité et gérer les risques liés à l'accès aux données. |

| Besoins informatiques | Une plateforme d’identité standardisée qui répond aux exigences d’identité humaine et non humaine, supprime les besoins en VPN et fournit une gestion à distance des appareils d’entreprise et BYOD de manière conforme tout en offrant une expérience utilisateur transparente et positive. |

| Besoins opérationnels | Mettez en œuvre les solutions de sécurité existantes de manière standardisée. Diminuer les efforts de gestion nécessaires à l'implémentation et au maintien d'identités sécurisées. La gouvernance des identités concerne le processus d'accueil et le processus de départ des utilisateurs, l'octroi de la permission d'accéder aux ressources au bon moment et la fourniture d'un accès suffisant. Elle implique également la révocation de l'accès lorsqu'il n'est plus nécessaire. |

| Besoins stratégiques | Réduire progressivement le retour sur investissement des cyberattaques en implémentant des solutions de sécurité solides. La Confiance Zéro suppose que le principe de violation permet de planifier la réduction du rayon d'explosion, des surfaces d'attaque et de réduire le temps de récupération après une violation. |

Sécuriser les résultats du scénario de télétravail et travail hybride

Pour être productifs, les utilisateurs doivent pouvoir utiliser :

- Leurs identifiants de compte d'utilisateur pour vérifier leur identité.

- Leur point de terminaison (appareil), par exemple un PC, une tablette ou un téléphone.

- Les applications que vous leur avez fournies.

- Données requises pour effectuer leur travail.

- Un réseau sur lequel le trafic circule entre les appareils et les applications, que l'utilisateur et son appareil soient sur site ou sur Internet.

Chacun de ces éléments est la cible des attaquants et doit être protégé par le principe « ne jamais faire confiance, toujours vérifier » de Confiance Zéro.

Le tableau suivant fournit des objectifs et leurs résultats pour le scénario de télétravail et travail hybride sécurisé.

| Objectif | Résultat |

|---|---|

| Productivité | Les organisations souhaitent étendre la productivité en toute sécurité aux utilisateurs et à leurs appareils, sans restreindre les capacités des employés en fonction de l'emplacement des employés. |

| Accès sécurisé | Les données d'entreprise et les applications d'entreprise doivent être accessibles par les bons employés, d'une manière sécurisée qui protège la propriété intellectuelle et les données personnelles de l'entreprise. |

| Prendre en charge les utilisateurs finaux | À mesure que les entreprises adoptent une mentalité d'employés hybrides, les employés ont besoin que les capacités des applications et des plateformes soient accrues pour une expérience de travail sécurisée et mobile. |

| Renforcer la sécurité | La sécurité des solutions de travail actuelles ou proposées doit être augmentée pour aider les organisations à s'adapter aux exigences des employés nomades. Les capacités en matière de sécurité doivent être égales ou supérieures à ce qui est possible pour les employés sur site. |

| Donner les moyens d'action appropriés au service informatique | L'équipe informatique veut sécuriser le lieu de travail, ce qui commence par la sécurisation de l'expérience utilisateur des employés sans augmenter indûment les frictions pour les utilisateurs. En outre, l'équipe informatique a besoin de processus et de visibilité pour prendre en charge la gouvernance et permettre la détection et la prévention des cyberattaques. |

Phase de planification

Les plans d'adoption transforment les objectifs ambitieux d'une stratégie de Confiance Zéro en un plan réalisable. Vos équipes collectives peuvent utiliser le plan d'adoption pour guider leurs efforts techniques et les aligner sur la stratégie commerciale de votre organisation.

Les motivations et les résultats que vous définissez, ainsi que vos dirigeants d’entreprise et vos équipes, prennent en charge le « Pourquoi ? » pour votre organisation. Ceux-ci deviennent le point de repère ou l'objectif directeur de votre stratégie. Vient ensuite la planification technique pour atteindre les motivations et les objectifs.

Les exercices suivants vous aideront à planifier l'implémentation de la stratégie technologique de votre organisation. Ces exercices soutiennent les efforts d'adoption de Confiance Zéro en définissant les tâches prioritaires. À la fin de ce processus, vous disposerez d'un plan d'adoption du cloud qui correspondra aux mesures et aux motivations définies dans la stratégie d'adoption du cloud.

| Exercice | Description |

|---|---|

| Patrimoine numérique | Dressez l’inventaire de votre patrimoine numérique : identités, appareils et applications. Établissez des priorités pour votre infrastructure numérique en vous basant sur des hypothèses qui correspondent aux motivations de votre organisation et aux résultats opérationnels. |

| Alignement organisationnel initial | Aligner votre organisation sur une stratégie technique et un plan d'adoption. La stratégie et le plan sont basés sur les objectifs de votre organisation ainsi que sur les priorités que vous avez identifiées dans votre inventaire. |

| Plan de préparation aux compétences techniques | Créez un plan pour répondre aux lacunes au niveau des compétences dans votre organisation. |

| Plan d'adoption du cloud | Développez un plan d'adoption du cloud afin de gérer les changements dans l'infrastructure numérique, les compétences et l'organisation. |

L'adoption technique pour la sécurisation du télétravail et travail hybride consiste à adopter une approche graduelle pour garantir l'application des principes de Confiance Zéro aux identités, aux appareils et aux applications en exigeant ce qui suit :

- l'authentification multifacteur (MFA) avec accès conditionnel est appliquée à toutes les identités de l'utilisateur qui accèdent à l'environnement.

- Les appareils sont inscrits dans le système de gestion des appareils et leur intégrité est surveillée.

- L'accès aux applications et à leurs données nécessite la vérification des identités, des appareils sains et des accès appropriés aux données.

De nombreuses organisations peuvent adopter une approche en quatre étapes pour atteindre ces objectifs de déploiement, qui sont résumés dans le tableau suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Vérifier et sécuriser chaque identité avec une authentification stricte Intégrer des applications SaaS à Microsoft Entra ID pour l'authentification unique Toutes les nouvelles applications utilisent une authentification moderne |

Inscrire les appareils auprès de Microsoft Entra ID Point de départ : implémenter des stratégies d'accès aux identités et aux appareils Confiance Zéro Utiliser le proxy d'application Microsoft Entra avec des applications sur site pour l'authentification unique |

Inscrire des appareils dans votre solution de gestion des appareils et appliquer des protections de sécurité recommandées Autoriser uniquement les appareils conformes et de confiance à accéder aux données |

Surveiller la dérive de la configuration de l'appareil Implémenter l'authentification sans mot de passe |

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

Ce jeu de diapositives PowerPoint téléchargeable qui présente et fait un rapport sur votre progression dans ces phases et objectifs aux dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

Ce classeur Excel qui permet d’assigner des responsables et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Si votre organisation adopte une stratégie GRC (Governance Risk & Compliance) ou Security Operations Center (SOC), il est essentiel que le travail technique incorpore les configurations qui répondent à ces exigences.

Comprendre votre organisation

Les besoins et la composition de chaque organisation sont différents. Une entreprise multinationale disposant de nombreuses applications et d'une sécurité hautement standardisée implémentera la sécurité différemment d'une start-up agile ou d'une organisation de taille moyenne.

Que votre organisation soit grande ou complexe, les mesures suivantes s'appliquent :

- Inventorier les utilisateurs, les points de terminaison, les applications, les données et les réseaux pour comprendre l'état de la sécurité et estimer le niveau d'effort requis pour transformer l'infrastructure.

- Consignez les objectifs et prévoyez une adoption progressive en fonction des priorités. Il s'agit par exemple de sécuriser les identités et les services Microsoft 365, puis les points de terminaison. Ensuite, sécurisez les applications et les services SaaS à l'aide de méthodes d'authentification modernes et de capacités de segmentation fournies par l'accès conditionnel.

- En ce qui concerne le principe de l'utilisation d'un droit d'accès minimal, il convient d'inventorier le nombre de comptes disposant d'un accès privilégié et de le réduire au plus petit nombre possible. Les comptes qui requièrent un accès privilégié doivent utiliser l'accès juste à temps et juste assez (JIT/JEA) pour limiter les privilèges administratifs permanents. Si une violation se produit, les comptes compromis sont limités, ce qui réduit le rayon d'explosion. À l’exception d’un compte de secours, aucun accès administrateur permanent ne doit être autorisé pour les rôles hautement privilégiés, notamment les rôles d’administration d’applications pour les services de productivité tels que SharePoint, Exchange et Teams.

Planification et alignement organisationnels

L'implémentation et la gouvernance d'une méthodologie d'accès sécurisé affectent plusieurs domaines qui se chevauchent et sont généralement implémentées dans l'ordre suivant :

- Identités

- Points de terminaison (appareils)

- Applications

- Network (Réseau)

La protection des données est également importante pour sécuriser le télétravail et travail hybride. Cette rubrique est traitée plus en détail dans Identifier et protéger les données sensibles de l'entreprise.

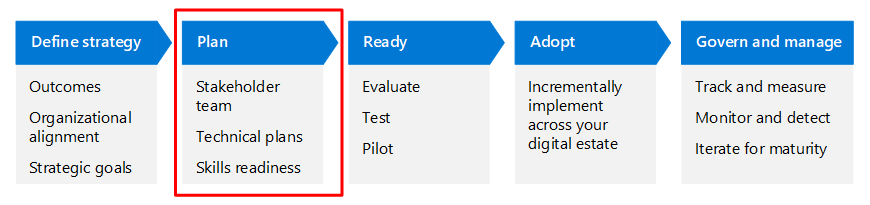

Ce tableau résume les rôles recommandés lors de l'élaboration d'un programme de sponsoring et d'une hiérarchie de gestion de projet afin de déterminer et d'obtenir des résultats.

| Zone | Responsables du programme | Rôles de propriétaire technique |

|---|---|---|

| Identités | DSI, DI ou directeur de la sécurité de l'identité Responsable du programme de sécurité de l'identité ou architecte de l'identité |

Architecte de la sécurité Sécurité de l'identité ou architecte de l'identité Administrateur d'identité Gouvernance de la sécurité ou Administration d'identité Équipe en charge de l'éducation des utilisateurs |

| Points de terminaison | DSI, DI ou directeur de la sécurité de l'identité Responsable du programme de sécurité de l'identité ou un architecte de l'identité |

Architecte de la sécurité Sécurité de l'identité ou architecte de la sécurité de l'Infrastructure Gestion des périphériques mobiles et Administration (MDM) Gouvernance de la sécurité ou Administration MDM Équipe en charge de l'éducation des utilisateurs |

| Applications | DSI, DI ou directeur de la sécurité des applications Responsable de programme de gestion des applications |

Architecte de l'identité Architecte développeur Architecte réseau Architecture de réseau cloud Gouvernance de la sécurité |

| Network (Réseau) | DSI, DI ou directeur de la sécurité réseau Responsable du programme du leadership en réseau |

Architecte de la sécurité Architecte réseau Ingénieurs réseau Implémenteurs de réseaux Appliquer la gouvernance des réseaux |

La série de diapositives PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Planification technique et préparation des compétences

Microsoft propose des ressources pour vous aider à classer ces travaux par ordre de priorité, à démarrer et à faire évoluer votre déploiement. À ce stade, nous utilisons ces ressources comme activités de planification afin de comprendre l'impact des changements proposés et de créer un plan d'implémentation.

Ces ressources incluent un guide prescriptif que vous pouvez utiliser comme points de départ recommandés pour votre propre organisation. Ajustez les recommandations en fonction de vos priorités et exigences.

| Ressource | Description |

|---|---|

Liste de contrôle du plan de modernisation rapide (RaMP) : Valider explicitement la confiance pour toutes les demandes d'accès.  |

Cette série de listes de contrôle énumère les objectifs techniques de chaque domaine de déploiement de la sécurité par ordre de priorité et consigne les mesures à prendre pour les atteindre. Elle répertorie également les membres du projet qui doivent être impliqués pour chaque zone. L'utilisation de cette ressource vous aide à identifier les gains rapides. |

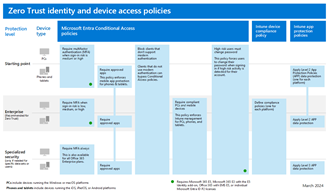

Configurations de l’accès aux identités et aux appareils Confiance Zéro  |

Ce guide de solutions recommande un ensemble de stratégies d'accès aux identités et aux appareils qui ont été testées ensemble. Il inclut :

|

Gérer les appareils avec Intune  |

Ce guide de solution présente les différentes phases de la gestion des appareils, des actions qui ne nécessitent pas l'inscription des appareils à la gestion jusqu'à la gestion complète des appareils. Ces recommandations sont coordonnées avec les ressources ci-dessus. |

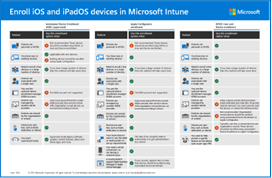

Options d'inscription à Intune  PDF | Visio Mise à jour juin 2022 |

Ce jeu d'affiches propose une comparaison facile à analyser des options d'inscription d'appareils par plateforme. |

| Plan de déploiement MFA | Ce guide de déploiement vous montre comment planifier et implémenter un déploiement d'authentification multifacteur Microsoft Entra. |

Outre ces ressources, les sections suivantes mettent en évidence les ressources correspondant à des tâches spécifiques définies au cours des quatre étapes précédentes.

Étape 1

| Objectif de déploiement | Ressources |

|---|---|

| Vérifier et sécuriser chaque identité avec une authentification stricte | Quelles sont les méthodes d'authentification et de vérification disponibles dans Microsoft Entra ID ? |

| Intégrer des applications SaaS à Microsoft Entra ID pour l'authentification unique | Ajouter des applications SaaS à Microsoft Entra ID et à l'étendue des stratégies |

| De nouvelles applications utilisent une authentification moderne | Liste de vérification : comment gérez-vous l’identité pour votre charge de travail ? |

Étape 2

| Objectif de déploiement | Ressources |

|---|---|

| Inscrire les appareils auprès de Microsoft Entra ID | Appareils enregistrés auprès de Microsoft Entra Planifiez l'implémentation de votre jointure Microsoft Entra |

| Implémenter des stratégies d'accès aux identités et aux appareils avec la Confiance Zéro pour le niveau de protection Point de départ | Niveaux de protection pour les configurations Confiance Zéro de l'accès aux identités et aux appareils |

| Utiliser le proxy d'application Microsoft Entra avec des applications sur site pour l'authentification unique | Comment configurer l'authentification unique pour une application de proxy d'application |

Étape 3

| Objectif de déploiement | Ressources |

|---|---|

| Inscrire des appareils dans la gestion et appliquer des protections de sécurité recommandées | Gérer les appareils avec la vue d'ensemble d'Intune Configurations Confiance Zéro de l'accès aux identités et aux appareils |

| Autoriser uniquement les appareils conformes et de confiance à accéder aux données | Configurer des stratégies de conformité pour les appareils avec Intune Exiger des appareils sains et conformes avec Intune |

Étape 4

| Objectif de déploiement | Ressources |

|---|---|

| Surveiller la dérive de la configuration de l'appareil | Déployer des profils d'appareil dans Microsoft Intune Surveiller les risques et la conformité des appareils aux bases de référence de sécurité |

| Implémenter l'authentification sans mot de passe | Augmenter la sécurité de connexion avec l'authentification sans mot de passe |

Plan d'adoption du cloud

Un plan d'adoption est une exigence essentielle pour assurer la réussite de l'adoption de Confiance Zéro. Un plan d'adoption Confiance Zéro est un plan de projet itératif qui aide une entreprise à passer des approches de sécurité traditionnelles à une stratégie plus mature et sophistiquée qui inclut la gestion des changements et la gouvernance.

Les identités, points de terminaison, applications et réseaux se trouvent dans l'étendue de cette phase de planification. Toutes ces entités doivent sécuriser le patrimoine existant et prévoient également d'étendre la sécurité à de nouvelles entités dans le cadre d'un processus d'intégration plus large.

La planification de solutions sécurisées pour le télétravail et travail hybride tient compte du fait que les organisations ont des identités existantes qui doivent être sécurisées, et que de nouvelles identités doivent être créées qui adhèrent aux normes de sécurité.

Un plan d'adoption comprend également la formation de votre personnel à une nouvelle méthode de travail, afin qu'il comprenne ce qui est nécessaire pour soutenir votre organisation :

- Formation des administrateurs sur de nouvelles façons de travailler. Les méthodes d'accès privilégié diffèrent de l'accès administrateur permanent et peuvent déclencher des frictions initialement jusqu'à ce que l'acceptation universelle soit atteinte.

- Équiper le support technique et le personnel informatique à tous les niveaux avec le même message de réalisation des avantages. Le renforcement de la sécurité entraîne des frictions pour les attaquants, équilibrées par les avantages de travailler en toute sécurité. Assurez-vous que ce message est compris et transmissible à tous les niveaux.

- Création de supports d'adoption et de formation des utilisateurs. La sécurité est adoptée de manière généralisée en tant que responsabilité partagée et les avantages de sécurité alignés sur les objectifs opérationnels doivent être communiqués aux utilisateurs. Veiller à ce que l'adoption de la sécurité par les utilisateurs se fasse au même niveau que l'adoption des nouvelles technologies par les utilisateurs.

Pour plus d'informations sur Cloud Adoption Framework, consultez le Plan pour l'adoption du cloud.

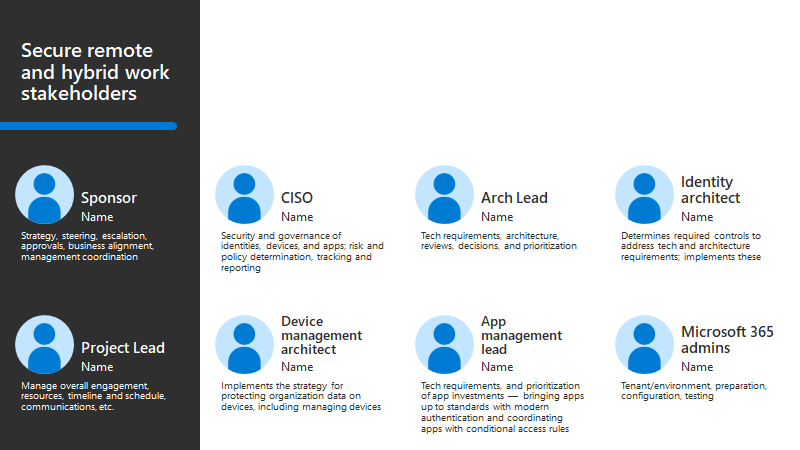

Phase de préparation

Ce scénario (sécurisation du télétravail et travail hybride) évalue et sécurise les identités, les appareils et les données sur les réseaux qui les utilisent. Étant donné que les technologies peuvent éventuellement entraîner des perturbations, il est recommandé d'adopter une approche progressive, en commençant par de petits projets offrant des avantages rapides qui tirent parti de vos licences existantes et qui ont un impact minime sur l'utilisateur.

Commencez par créer un plan, puis testez le plan. Ensuite, déployez de nouvelles configurations et fonctionnalités de manière incrémentielle. Cette démarche permet d'améliorer le plan tout en tirant les leçons de l'expérience. Veillez à élaborer un plan de communication et à annoncer les changements au fur et à mesure que vous élargissez votre étendue.

Le diagramme suivant illustre la recommandation de démarrer un projet avec un petit groupe pour évaluer les modifications. Ce petit groupe peut être membre de votre équipe informatique ou d'une équipe partenaire investie dans le résultat. Ensuite, testez les modifications sur un groupe plus grand. Bien que l'illustration comprenne une troisième étape de déploiement complet, celui-ci se fait souvent en augmentant progressivement l'étendue du déploiement jusqu'à ce que l'ensemble de l'organisation soit couvert.

Lors de l'inscription des appareils, par exemple, il est recommandé de se référer au guide suivant.

| Phase de déploiement | Description |

|---|---|

| Évaluer | Étape 1 : identifier 50 points de terminaison pour les tests |

| Pilote | Étape 2 : identifier les points de terminaison 50 à 100 suivants dans l'environnement de production |

| Déploiement complet | Étape 3 : inscrire le reste des points de terminaison par incréments plus grands |

La sécurisation des identités commence par l'adoption de l'AMF et la segmentation de l'accès à l'aide de l'accès conditionnel de Microsoft Entra. Ces fonctionnalités prennent en charge le principe de vérification explicite, mais nécessitent un processus d'adoption incrémentiel. En fonction de l'approche retenue, il peut être nécessaire de déployer la méthodologie d'AMF et de la communiquer aux utilisateurs avant la date de mise en service, en particulier pour un personnel existant habitué à n'utiliser que des mots de passe.

Considérons les éléments suivants lors de la planification de ce scénario :

- En fonction de la méthodologie de l'AMF, il peut être nécessaire d'obtenir l'adhésion des utilisateurs pour utiliser une AMF basée sur une application mobile, plutôt que d'utiliser FIDO2 ou une autre approche basée sur des jetons. Le même principe s'applique à Windows Hello Entreprise.

- Les stratégies d'accès conditionnel peuvent être complexes en ce qui concerne leurs critères d'évaluation et de prise de décision. Pour ce faire, l'accès conditionnel doit être testé et déployé progressivement à travers l'application et le paysage utilisateur.

- L'accès conditionnel peut tenir compte de l'état relatif de l'intégrité et des correctifs du point de terminaison et des emplacements de l'utilisateur en tant que paramètres conditionnels. Si les points de terminaison doivent être gérés pour pouvoir accéder à une application ou à un service en tant que condition d'accès, ils doivent être inscrits dans la gestion.

- Les applications modernes qui prennent en charge les méthodes d'authentification modernes s'intègrent facilement à l'authentification basée sur l'AMF et aux stratégies d'accès conditionnel. Il est essentiel de comprendre le nombre d'applications et leurs méthodes d'authentification.

Lorsque vous planifiez et mettez en place les couches de protection nécessaires à la création de Confiance Zéro, tirez parti des ressources fournies par Microsoft. Pour sécuriser le télétravail et le travail hybride, Microsoft fournit un ensemble de stratégies communes d’identités et d’accès aux appareils Confiance Zéro. Il s'agit d'un ensemble de stratégies testées et dont on sait qu'elles fonctionnent bien ensemble.

Ci-dessous, vous trouverez les stratégies pour les trois niveaux de protection.

Cet ensemble de stratégies comprend un niveau de protection de point de départ avec un impact minime sur l'utilisateur. Cet ensemble de stratégies ne nécessite pas l’inscription d’appareils dans la gestion. Lorsque vous êtes prêt et que vous avez inscrit des appareils, vous pouvez alors déployer le niveau Entreprise, qui est recommandé pour Confiance Zéro.

En plus de ces niveaux de protection, vous pouvez augmenter progressivement l'étendue des stratégies de la manière suivante :

- Appliquez l'étendue des stratégies à un petit ensemble d'utilisateurs pour commencer, puis augmentez l'étendue des utilisateurs inclus. La segmentation des utilisateurs permet d'atténuer les risques d'interruption de service ou de perturbation des utilisateurs, car seuls les utilisateurs ou les appareils ciblés sont affectés.

- Commencez par ajouter les applications et services Microsoft 365 Apps à l'étendue des stratégies. Vous pouvez ensuite inclure d'autres applications SaaS utilisées par votre organisation. Lorsque vous êtes prêt, incluez les applications que vous avez créées dans Azure ou chez d'autres fournisseurs de cloud dans l'étendue des stratégies.

Enfin, n'oubliez pas vos utilisateurs. L’adoption des utilisateurs et la communication sont essentielles lors de l’implémentation de la sécurité pour les identités, comme l’importance de l’adoption initiale de l’utilisateur qui passe à Microsoft 365 à partir de services basés sur un centre de données. Les approches à phase unique sont rarement couronnées de succès lors de l'implémentation de services de sécurité. Les initiatives en matière de sécurité échouent souvent en raison de l'augmentation des frictions pour les utilisateurs lorsque les changements entraînent des perturbations et qu'ils sont mal communiqués et testés. Le sponsoring des initiatives de sécurité par la direction est dans ce cas le plus efficace. Lorsque les dirigeants démontrent leur soutien en adoptant le système dès les premières étapes du déploiement, il est plus facile pour les utilisateurs de suivre.

Pour faciliter la sensibilisation et l'adoptionpar les utilisateurs, Microsoft propose des modèles de lancement pour les utilisateurs finaux et des documents que vous pouvez télécharger. Ceux-ci comprennent des instructions sur la manière de les renommer et des recommandations sur la manière de les partager avec les utilisateurs. Consultez l’article https://aka.ms/entratemplates.

Version et test

Après avoir constitué votre équipe, examiné les ressources techniques recommandées et élaboré un plan d'implémentation de vos projets et de leur déploiement, vous disposerez, si tout va bien, d'un plan bien documenté. Avant d'adopter formellement le plan, veillez à générer et tester les configurations dans un environnement de test.

Chaque domaine technique, notamment un ensemble de stratégies d'accès conditionnel, peut être sécurisé en activant des fonctionnalités dans l'ensemble du locataire. Toutefois, une stratégie mal configurée peut avoir des conséquences majeures. Par exemple, une stratégie d'accès conditionnel mal écrite peut verrouiller tous les administrateurs d'un locataire.

Pour limiter les risques, envisagez de déployer un locataire de test ou d'AQ pour implémenter chaque caractéristique au fur et à mesure que vous vous familiarisez avec elle ou que vous la déployez pour la première fois. Un locataire de test ou d’assurance qualité doit être raisonnablement représentatif de votre environnement utilisateur actuel et être suffisamment précis pour effectuer des fonctions d’assurance qualité pour tester que les fonctionnalités activées sont comprises et favorables à la fonction qu’elle sécurise.

La liste de contrôle RAMP peut être utilisée pour suivre votre progression. Elle répertorie à la fois les étapes de planification et d'implémentation. Le locataire d’assurance qualité est la plateforme d’essai des actions d’implémentation, car elles sont effectuées pour la première fois.

Le résultat de cette étape devrait être une configuration documentée qui est créée et testée dans un premier temps avec le locataire d'AQ. Cette configuration devrait ensuite être adoptée par le locataire de production où les changements sont déployés de manière incrémentielle tandis que de nouveaux apprentissages sont appliqués au plan.

Lorsque vous déployez de nouvelles configurations dans votre environnement de production, maintenez un message cohérent à l'intention des utilisateurs et restez au fait de l'impact de ces changements sur vos utilisateurs. L'implémentation de fonctionnalités de sécurité peut avoir un faible impact technologique, comme permettre un accès juste à temps. En contrepartie, elle peut avoir un fort impact sur les processus, comme le fait que les administrateurs doivent demander l'accès à des services via un flux de travail approbation pour pouvoir exécuter leurs tâches.

De même, l'inscription de l'appareil a un faible impact sur l'expérience utilisateur, alors que l'implémentation d'un accès conditionnel basé sur la conformité de l'appareil et les exigences en matière d'intégrité peut avoir un impact dramatique sur la base utilisateur, car les utilisateurs ne peuvent pas accéder aux services.

Pour réussir, il est essentiel de tester chaque service afin d'en comprendre l'impact et les changements prévus. Notez que certains impacts peuvent ne pas être pleinement apparents avant que vous ne commenciez à tester en production.

Suivre les modifications de gouvernance et de gestion

L'objectif même de la Confiance Zéro est d'accroître de manière incrémentielle la sécurité et d'implémenter des modifications dans l'environnement qui permettent d'atteindre cet objectif. Ces modifications exigent des changements dans les modèles de gestion et de gouvernance de l'environnement. À mesure que des tests et des déploiements se produisent, veillez à documenter les modifications et les impacts sur le modèle de gestion et de gouvernance.

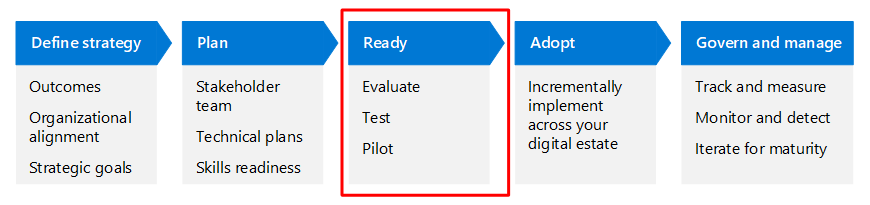

Phase d'adoption

Au cours de la phase d'adoption, vous mettez progressivement en œuvre votre stratégie et vos plans de déploiement dans les différents domaines fonctionnels. La phase d'adoption est une implémentation plus large de la preuve de concept. Le plan de déploiement est exécuté et le déploiement se produit par vagues successives, en fonction de la segmentation des utilisateurs et des zones que vous ciblez dans votre infrastructure numérique.

Comme recommandé, déployez chaque nouvelle configuration dans le locataire de production en tant que preuve de concept limitée (intitulée « Évaluer » dans le diagramme suivant).

Même si vous avez déjà testé les nouvelles configurations dans un environnement d'AQ, assurez-vous que vos plans de déploiement de la production documentent également ce que vous testez et évaluez, ainsi que les critères d'acceptation pour mesurer le succès à chaque étape. Dans l'idéal, choisissez un sous-ensemble d'utilisateurs, de points de terminaison et d'applications à faible impact pour tester avant d'élargir le déploiement. En suivant la même méthodologie, vous apprenez des succès et des échecs de l'implémentation et vous mettez à jour les plans.

Notez que certaines fonctionnalités déployées, même si elles sont ciblées sur un public limité, peuvent avoir un impact sur l'ensemble du service. Vous pouvez limiter cet impact en identifiant les risques lors des tests d'AQ et en veillant à ce qu'un plan de restauration existe.

Un plan de déploiement réussi comprend les éléments suivants :

- Adoption et plan de lancement incluant la stratégie de communication avec les utilisateurs

- Adoption par la direction et plan de lancement pour garantir l'approbation de la direction

- Adoption par les utilisateurs et plan de lancement

- Artefacts de gestion et de gouvernance des projets

- Segmentation des utilisateurs par centre de profit ou impact utilisateur

- Segmentation des appareils par centre de profit ou impact utilisateur

- Applications classées par criticité et complexité de l'implémentation

- Mises à jour de la composition pour les modifications apportées à la gestion et à la gouvernance quotidiennes

Réglementer et gérer les phases

La gouvernance de la sécurité est un processus itératif. Pour les organisations qui disposent de stratégies existantes régissant la sécurité dans le domaine numérique, l'adoption d'une stratégie Confiance Zéro les incite à faire évoluer ces stratégies. La stratégie et les politiques de sécurité évoluent avec le temps, tout comme les processus et les stratégies de gouvernance cloud.

Dans la phase de planification, de nouvelles fonctionnalités ont été testées sur un locataire de test dans lequel des activités de gestion ont eu lieu. Il est important de noter que l’implémentation des fonctionnalités qui prennent en charge les principes Confiance Zéro nécessite une autre façon de gérer l’état final résultant.

Voici quelques exemples de nouvelles exigences pour ce scénario :

- Mettez en place une procédure d'approbation de l'accès à l'administration le cas échéant, par opposition à l'accès administrateur permanent.

- Mettez à jour la gestion de cycle de vie des utilisateurs au fur et à mesure qu'ils rejoignent, utilisent et quittent l'organisation.

- Mettez à jour la gestion de cycle de vie des appareils.

- Mettez à jour les critères de publication des nouvelles applications pour vous assurer qu'elles sont incluses dans l'étendue des stratégies d'accès conditionnel.

Au fur et à mesure que le plan de lancement progresse, la gestion de l'environnement qui en résulte entraîne des changements dans la méthodologie de gestion et de gouvernance. Comment l'environnement est surveillé à la suite des modifications apportées par Confiance Zéro.

La gestion de cycle de vie des objets d'identité n'est plus facultative, car Confiance Zéro s'attaque aux risques de sécurité dans l'environnement. L'attestation d'objet est une manifestation du cycle de vie de l'objet, et permet de responsabiliser l'entreprise et d'éviter que l'informatique ne soit le seul dépositaire du cycle de vie de l'objet.

Confiance Zéro exige une plus grande maturité dans l'administration de l'infrastructure qui en résulte, notamment dans la manière dont les utilisateurs et les administrateurs interagissent avec l'état final déployé. Le tableau suivant donne un exemple des modifications possibles.

| Public ciblé | Fonction | Référence |

|---|---|---|

| Utilisateurs | Examen de l'attestation d'objet basé sur l'utilisateur | Gérer l'accès des utilisateurs et des invités à l'aide de révisions d'accès |

| Administrateurs | Cycle de vie des identités et accès de Gouvernance des ID Microsoft Entra | Qu'est-ce que Microsoft Entra ID Governance ? |

Des ressources supplémentaires pour la gouvernance et le fonctionnement au quotidien sont disponibles :

Documentation sur la Gouvernance des ID Microsoft Entra

Examine d'autres domaines de gouvernance et des outils qui traitent de plusieurs domaines. En raison de la diversité des besoins des organisations, toutes les fonctionnalités de gouvernance mentionnées dans le présent document ne sont pas applicables à toutes les organisations.

Étapes suivantes

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Identifier et protéger les données sensibles de l'entreprise

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.