Recommandations pour la sécurisation des chats, des groupes et des fichiers Teams

Cet article explique comment mettre en œuvre les stratégies d'accès aux appareils et aux identités Zero Trust recommandées pour protéger les chats, les groupes et le contenu de Microsoft Teams, tels que les fichiers et les calendriers. Ces conseils s’appuient sur les stratégies d’accès aux identités et aux appareils courantes, avec des informations supplémentaires spécifiques à Teams. Étant donné que Teams s’intègre à nos autres produits, consultez également Recommandations de stratégie pour la sécurisation des sites et des fichiers SharePoint et Recommandations de stratégie pour la sécurisation de l’e-mail.

Ces recommandations reposent sur trois différents niveaux de sécurité et de protection de Teams qui sont applicables en fonction de la granularité de vos besoins : point de départ, entreprise et sécurité spécialisée. Vous pouvez en savoir plus sur ces niveaux de sécurité et les stratégies recommandées référencées par ces recommandations dans les configurations d’accès aux identités et aux appareils.

D'autres recommandations spécifiques au déploiement de Teams sont incluses dans cet article pour couvrir les circonstances d'authentification spécifiques, y compris pour les utilisateurs en dehors de votre organisation. Vous devez suivre ces conseils pour bénéficier d’une sécurité totale.

Démarrer avec Teams avant les autres services dépendants

Il n’est pas nécessaire d’activer les services dépendants pour commencer à utiliser Microsoft Teams. Ces services vont tous « fonctionner simplement ». Cependant, vous devez être prêt à gérer les éléments suivants liés au service :

- Groupes Microsoft 365

- Sites de l’équipe SharePoint

- OneDrive

- Les boîtes aux lettres Exchange

- Diffusion de vidéos et de plans Planner (si ces services sont activés)

Mise à jour des politiques communes pour inclure Teams

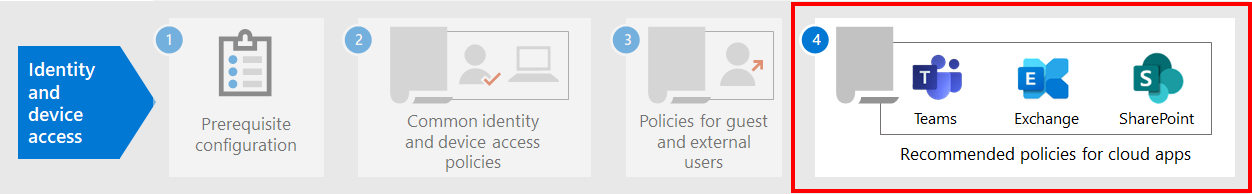

Pour protéger les discussions, les groupes et le contenu dans Teams, le diagramme suivant illustre les stratégies à mettre à jour à partir des stratégies communes d'accès aux identités et aux périphériques. Pour chaque stratégie à mettre à jour, assurez-vous que Teams et les services dépendants sont inclus dans l’affectation des applications cloud.

Ces services sont les services dépendants à inclure dans l’attribution des applications cloud pour Teams :

- Microsoft Teams

- SharePoint et OneDrive

- Exchange Online

- Skype for Business Online

- Microsoft Stream (enregistrements de réunions)

- Microsoft Planner (tâches de planification et données de planification)

Ce tableau répertorie les stratégies qui doivent être revisitées et les liens vers chaque stratégie dans les stratégies d’accès aux identités et aux appareils communes, qui ont l’ensemble de stratégies plus larges pour toutes les applications Office.

| Niveau de protection | Stratégies | Informations complémentaires pour la mise en œuvre de Teams |

|---|---|---|

| Point de départ | Exiger MFA lorsque le risque de connexion est moyen ou élevé | Assurez-vous que Teams et les services dépendants sont inclus dans la liste des applications. Teams a également des règles d'accès invité et d'accès externe à prendre en compte, vous en apprendrez plus sur ces règles plus loin dans cet article. |

| Bloquer les clients qui ne prennent pas en charge l'authentification moderne | Intégrez Teams et les services dépendants dans l’affectation des applications cloud. | |

| Les utilisateurs à haut risque doivent changer de mot de passe | Oblige les utilisateurs de Teams à modifier leur mot de passe lors de la connexion si une activité à haut risque est détectée pour leur compte. Assurez-vous que Teams et les services dépendants sont inclus dans la liste des applications. | |

| Appliquer des stratégies de protection des données APP | Assurez-vous que Teams et les services dépendants sont inclus dans la liste des applications. Mettez à jour la stratégie pour chaque plateforme (iOS, Android, Windows). | |

| Entreprise | Exigez MFA lorsque le risque de connexion est bas, moyen ou élevé | Teams a également des règles d'accès invité et d'accès externe à prendre en compte, vous en apprendrez plus sur ces règles plus loin dans cet article. Inclure Teams et les services aux personnes dépendantes dans cette politique. |

| Définir les stratégies de conformité des appareils | Inclure Teams et les services aux personnes dépendantes dans cette politique. | |

| Exigez des PC et des appareils mobiles conformes | Inclure Teams et les services aux personnes dépendantes dans cette politique. | |

| Sécurité spécialisée | Exigez toujours l'authentification multifacteur | Quelle que soit l'identité de l'utilisateur, l'authentification multifacteur sera utilisée par votre organisation. Inclure Teams et les services aux personnes dépendantes dans cette politique. |

Architecture de services dépendant de Teams

À titre de référence, le diagramme suivant illustre les services sur lesquels repose Teams. Pour plus d’informations et d’illustrations, consultez Microsoft Teams et les services de productivité associés dans Microsoft 365 pour les architectes informatiques.

Accès des invités et de l’extérieur pour Teams

Microsoft Teams définit les types d’accès suivants :

L’accès invité utilise un compte Microsoft Entra B2B pour un utilisateur invité ou externe qui peut être ajouté en tant que membre d’une équipe et qui dispose de tous les accès autorisés à la communication et aux ressources de l’équipe.

L’accès externe est destiné à un utilisateur externe qui n’a pas de compte Microsoft Entra B2B. L'accès externe peut inclure des invitations et la participation à des appels, des chats et des réunions, mais n'inclut pas l'appartenance à l'équipe et l'accès aux ressources de l'équipe.

Les politiques d'accès conditionnel ne s'appliquent qu'à l'accès des invités dans Teams car il existe un compte Microsoft Entra B2B correspondant.

Pour connaître les stratégies recommandées pour autoriser l’accès aux utilisateurs invités et externes avec un compte Microsoft Entra B2B, consultez Stratégies pour autoriser l’accès aux comptes invité et B2B externe.

Accès invité dans Teams

Outre les règles applicables aux utilisateurs internes à l'entreprise ou à l'organisation, les administrateurs peuvent activer l'accès invité pour permettre, utilisateur par utilisateur, à des personnes extérieures à l'entreprise ou à l'organisation d'accéder aux ressources Teams et d'interagir avec des personnes internes dans le cadre de conversations de groupe, de chats ou de réunions.

Pour plus d’informations sur l’accès invité et sur la façon de l’implémenter, consultez Accès invité Teams.

Accès externe dans Teams

L'accès externe est parfois confondu avec l'accès invité. Il est donc important de préciser que ces deux mécanismes d'accès non interne sont des types d'accès différents.

L’accès externe permet aux utilisateurs Teams d’un domaine externe à rechercher, appeler, discuter et configurer des réunions avec vos utilisateurs dans Teams. Les administrateurs Teams configurent l’accès externe au niveau de l’organisation. Pour plus d’informations, consultez Gérer l’accès externe dans Microsoft Teams.

Les utilisateurs externes ont moins d'accès et de fonctionnalités qu'une personne ajoutée via l'accès invité. Par exemple, les utilisateurs externes peuvent discuter avec vos utilisateurs internes dans Teams, mais ne peuvent pas accéder aux canaux, fichiers ou autres ressources de l'équipe.

L'accès externe n'utilise pas les comptes utilisateurs de Microsoft Entra B2B et n'utilise donc pas les politiques d'accès conditionnel.

Stratégies de Teams

En dehors des politiques communes énumérées ci-dessus, il existe des politiques spécifiques à Teams qui peuvent et doivent être configurées pour gérer diverses fonctionnalités de Teams.

Stratégies d’équipes et de canaux

Les équipes et les canaux sont deux éléments couramment utilisés dans Microsoft Teams, et il existe des politiques que vous pouvez mettre en place pour contrôler ce que les utilisateurs peuvent et ne peuvent pas faire lorsqu'ils utilisent les équipes et les canaux. Bien que vous puissiez créer une équipe mondiale, si votre organisation compte 5 000 utilisateurs ou moins, il vous sera probablement utile d'avoir des équipes et des canaux plus petits pour des objectifs spécifiques, en fonction des besoins de votre organisation.

La modification de la stratégie par défaut ou la création de stratégies personnalisées serait recommandée, et vous pouvez en savoir plus sur la gestion de vos stratégies dans ce lien : Gérer les stratégies teams dans Microsoft Teams.

Stratégies de messagerie

La messagerie, ou chat, peut également être gérée par le biais de la stratégie globale par défaut ou de stratégies personnalisées, ce qui peut aider vos utilisateurs à communiquer les uns avec les autres d'une manière adaptée à votre organisation. Ces informations peuvent être examinées sur Gestion des stratégies de messagerie dans Teams.

Les stratégies de la réunion

Aucune discussion sur Teams ne serait complète sans la planification et la mise en œuvre de politiques relatives aux réunions des équipes. Les réunions sont un élément essentiel de Teams, car elles permettent de se réunir officiellement et de faire des présentations à de nombreux utilisateurs à la fois, et de partager du contenu pertinent pour la réunion. Il est essentiel pour votre organisation de définir les bonnes politiques en matière de réunions.

Pour plus d’informations, consultez Gérer les stratégies de réunion dans Teams.

Stratégies d’autorisation d’application

Teams vous permet également d'utiliser des applications à différents endroits, tels que des canaux ou des conversations instantanées personnels. Il est essentiel de définir des règles concernant les applications qui peuvent être ajoutées et utilisées, et à quel endroit, pour maintenir un environnement riche en contenu et sécurisé.

Pour plus d’informations sur les stratégies d’autorisation d’application, consultez Gérer les stratégies d’autorisation d’application dans Microsoft Teams.

Étapes suivantes

Configurer des stratégies d’accès conditionnel pour :