Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ces affiches et diagrammes techniques vous donnent des informations sur les étapes de déploiement et d’implémentation pour appliquer les principes de Confiance Zéro aux services de cloud computing Microsoft, notamment Microsoft 365 et Microsoft Azure.

La Confiance Zéro est un nouveau modèle de sécurité qui part du principe qu’une violation est possible et vérifie chaque demande comme si elle provenait d’un réseau non contrôlé. Quelle que soit la provenance de la demande ou la ressource à laquelle il accède, le modèle Confiance Zéro nous apprend à « ne jamais faire confiance, toujours vérifier ».

En tant qu’architecte informatique ou implémenteur, vous pouvez utiliser ces ressources pour les étapes de déploiement, les architectures de référence et les architectures logiques pour appliquer plus rapidement Confiance Zéro principes à votre environnement existant :

Services Azure :

Vous pouvez télécharger ces illustrations sous la forme suivante :

- Un fichier PDF pour faciliter l’affichage, les liens vers les articles et l’impression de votre service informatique.

- S’il est disponible, un fichier Microsoft Visio pour modifier les illustrations de votre propre utilisation.

- S’il est disponible, un fichier Microsoft PowerPoint pour les présentations et pour modifier les diapositives pour votre propre utilisation.

Pour utiliser le même ensemble d’icônes et de modèles dans les fichiers Visio ou PowerPoint, obtenez les téléchargements dans les modèles et icônes d’architecture Microsoft 365.

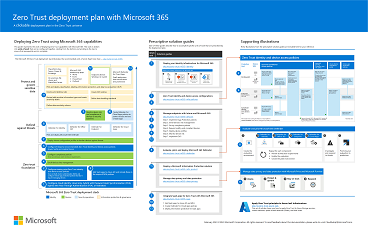

Déploiement de la Confiance Zéro pour Microsoft 365

Cette illustration fournit un plan de déploiement pour appliquer Confiance Zéro principes à Microsoft 365.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : mars 2024 |

Utilisez cette illustration avec cet article : Plan de déploiement microsoft 365 Confiance Zéro Guides de solution connexes

|

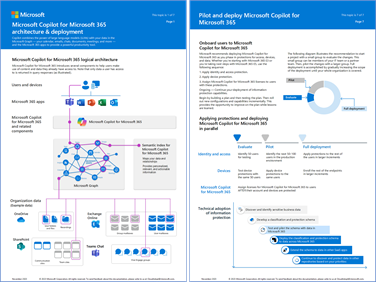

Confiance Zéro pour Microsoft Copilot pour Microsoft 365

L’adoption de Microsoft Copilot pour Microsoft 365 ou Copilot est une excellente incitation pour votre organisation à investir dans Confiance Zéro. Cet ensemble d’illustrations introduit de nouveaux composants d’architecture logique pour Copilot. Il inclut également des recommandations de sécurité et de déploiement pour préparer votre environnement pour Copilot. Ces recommandations s’alignent sur Confiance Zéro recommandations et vous aident à commencer ce parcours, même si vos licences sont Microsoft 365 E3 !

| Élément | Description |

|---|---|

PDF | Visio Mis à jour en novembre 2023 |

Copilot combine la puissance des modèles de langage volumineux (LLMs) avec vos données dans Microsoft Graph ( votre calendrier, vos emails, conversations, documents, réunions, etc.) et les applications Microsoft 365 pour fournir un outil de productivité puissant. Cette série d’illustrations fournit une vue sur les nouveaux composants d’architecture logique. Il inclut des recommandations pour préparer votre environnement à Copilot avec la sécurité et la protection des données lors de l’attribution de licences. |

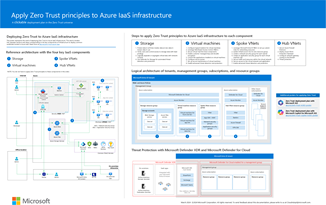

Affiche Appliquer la Confiance Zéro aux composants IaaS Azure

Cette affiche fournit une vue d'ensemble, sur une seule page, des composants d'Azure IaaS en tant qu'architectures de référence et logiques, ainsi que les étapes permettant de s'assurer que ces composants ont les principes « ne jamais faire confiance, toujours vérifier » du modèle de Confiance Zéro appliqué.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour de juin 2024 |

Utilisez cette affiche avec cet article : Vue d’ensemble de l’application des principes de la Confiance Zéro à Azure IaaS Guides de solution connexes |

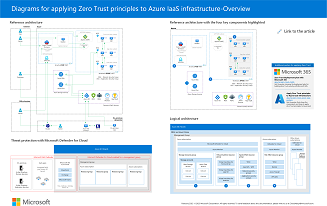

Diagrammes illustrant l’application de la Confiance Zéro aux composants IaaS Azure

Vous pouvez également télécharger les diagrammes techniques utilisés dans la série d’articles sur la Confiance Zéro pour Azure IaaS comme moyen plus simple de voir les illustrations ou de les modifier pour votre propre usage.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour de juin 2024 |

Utilisez ces diagrammes avec les articles, en commençant par celui-ci : Appliquer les principes de Confiance Zéro à Azure IaaS Guides de solution connexes |

Confiance Zéro pour les diagrammes Azure Virtual WAN

Ces diagrammes montrent les architectures de référence et logiques pour l’application de Confiance Zéro à Azure Virtual WAN comme moyen plus simple d’afficher les illustrations de l’article ou de les modifier pour votre propre utilisation.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : mars 2024 |

Utilisez cette illustration avec cet article : Appliquer des principes de Confiance Zéro à Azure Virtual WAN |

Diagrammes de Confiance Zéro pour Azure Virtual Desktop

Ces diagrammes montrent les architectures de référence et logiques permettant d’appliquer la Confiance Zéro à Azure Virtual Desktop comme moyen plus simple d’afficher les illustrations dans l’article ou de les modifier pour votre propre utilisation.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : mars 2024 |

Utilisez cette illustration avec l’article suivant : Appliquer les principes de Confiance Zéro à Azure Virtual Desktop |

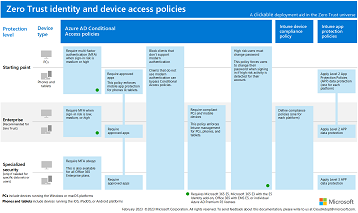

Stratégies d’accès pour les identités et appareils de confiance Zéro

Cette illustration montre l’ensemble des stratégies Confiance Zéro pour l’accès aux identités et aux appareils selon trois niveaux de protection : Standard, Entreprise et Sécurité spécialisée.

| Élément | Description |

|---|---|

Mise à jour : mars 2024 |

Utilisez cette illustration avec cet article : Configurations d’accès aux identités et aux appareils recommandées Guides de solution connexes

|

Attaques courantes et comment les fonctionnalités Microsoft de Confiance Zéro peuvent protéger votre organisation

Découvrez les cyberattaques les plus courantes et comment les fonctionnalités Microsoft de Confiance Zéro peuvent épauler votre organisation à chaque étape d’une attaque. Utilisez également une table afin de créer rapidement un lien vers la documentation de Confiance Zéro pour les attaques courantes basées sur des piliers technologiques comme les identités ou les données.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : février 2024 |

Utilisez cette illustration avec l’article suivant : Déploiement de la Confiance Zéro pour les piliers technologiques |

Affiches et illustrations de sécurité Microsoft supplémentaires

Consultez ces affiches et illustrations de sécurité Microsoft supplémentaires :

Vue d’ensemble des trois phases en tant que couches de protection contre les attaquants de ransomware : PDF. Utilisez cette affiche avec l’article Qu’est-ce que ransomware ?.

Vue d’ensemble de la façon dont l’équipe SecOps de Microsoft effectue une réponse aux incidents pour atténuer les attaques en cours : PDF

Présentation des bonnes pratiques de sécurité : PDF | PowerPoint

Les 10 meilleures pratiques de sécurité Azure : PDF | PowerPoint

Le hameçonnage, la pulvérisation de mot de passe, les flux de travail de guide opérationnel de réponse aux incidents d’octroi de consentement de l’application : PDF | Visio

Étapes suivantes

Accédez à du contenu supplémentaire sur le modèle Confiance Zéro en fonction d’un ensemble de documentation ou des rôles de votre organisation.

Ensemble de documentations

Suivez ce tableau pour déterminer les meilleurs ensembles de documentations Confiance Zéro pour vos besoins.

| Ensemble de documentations | Vous aide à... | Rôles |

|---|---|---|

| Framework d’adoption pour obtenir des directives sur les phases et les étapes pour des solutions et des résultats métier clés | Appliquer des protections Confiance Zéro de la direction à l’implémentation de l’informatique. | Architectes de sécurité, équipes informatiques et responsables de projets |

| Concepts et objectifs de déploiement afin d’obtenir des conseils généraux sur le déploiement pour les domaines technologiques | Appliquer des protections Confiance Zéro alignées sur des domaines technologiques. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. | Clients et partenaires travaillant avec Microsoft 365 pour les entreprises |

| Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. | Architectes de sécurité et responsables de l’implémentation de l’informatique |

| Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. | Équipes informatiques et personnel de sécurité |

| Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. | Développeurs partenaires, équipes informatiques et personnel de sécurité |

| Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. | Développeurs d’applications |

Votre rôle

Suivez ce tableau afin de déterminer les meilleurs ensembles de documentation pour votre rôle au sein de votre organisation.

| Rôle | Ensemble de documentations | Vous aide à... |

|---|---|---|

| Architecte de la sécurité Chef de projet informatique Implémentation informatique |

Framework d’adoption pour obtenir des directives sur les phases et les étapes pour des solutions et des résultats métier clés | Appliquer des protections Confiance Zéro de la direction à l’implémentation de l’informatique. |

| Membre d’une équipe informatique ou de sécurité | Concepts et objectifs de déploiement afin d’obtenir des conseils généraux sur le déploiement pour les domaines technologiques | Appliquer des protections Confiance Zéro alignées sur des domaines technologiques. |

| Client ou partenaire pour Microsoft 365 pour les entreprises | Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. |

| Architecte de la sécurité Implémentation informatique |

Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft 365 | Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement pour Microsoft 365 | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft Copilot | Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. |

| Membre d’une équipe informatique ou de sécurité pour les services Azure | Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. |

| Développeur partenaire, ou membre d’une équipe informatique ou de sécurité | Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. |

| Développeur d’applications | Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. |