Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

En tant qu’administrateur informatique, vous pouvez contrôler l’accès aux ressources SharePoint et OneDrive dans Microsoft 365 en fonction des emplacements réseau définis que vous approuvez. C’est ce qu’on appelle aussi une stratégie basée sur l’emplacement.

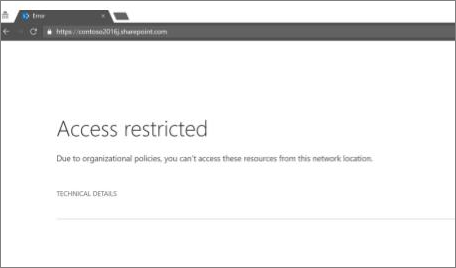

Pour ce faire, vous définissez une limite réseau approuvée en spécifiant une ou plusieurs plages d’adresses IP autorisées. Tout utilisateur qui tente d’accéder à SharePoint et OneDrive à partir de l’extérieur de cette limite réseau (à l’aide d’un navigateur web, d’une application de bureau ou d’une application mobile sur n’importe quel appareil) sera bloqué.

Voici quelques considérations importantes pour la définition d’une stratégie basée sur l’emplacement :

Partage externe : si des fichiers et des dossiers ont été partagés avec des invités qui s’authentifient, ils ne pourront pas accéder aux ressources en dehors de la plage d’adresses IP définie.

Accès à partir d’applications internes et tierces : normalement, un document SharePoint est accessible à partir d’applications telles qu’Exchange, Viva Engage, Skype, Teams, Planificateur, Power Automate, PowerBI, Power Apps, OneNote, etc. Lorsqu’une stratégie basée sur l’emplacement est activée, les applications qui ne prennent pas en charge les stratégies basées sur l’emplacement sont bloquées. Les seules applications qui prennent actuellement en charge les stratégies basées sur l’emplacement sont Teams, Viva Engage et Exchange. Cela signifie que toutes les autres applications sont bloquées, même lorsque ces applications sont hébergées dans la limite du réseau approuvé. Cela est dû au fait que SharePoint ne peut pas déterminer si un utilisateur de ces applications se trouve dans la limite approuvée.

Remarque

Nous vous recommandons de configurer les mêmes stratégies et plages d’adresses IP pour Exchange et Viva Engage lorsqu’une stratégie basée sur l’emplacement est activée pour SharePoint. SharePoint s’appuie sur ces services pour faire en sorte que les utilisateurs de ces applications se trouvent dans la plage d’adresses IP approuvées. Pour protéger l’accès à SharePoint via le portail Office.com, nous vous recommandons d’utiliser la stratégie d’accès conditionnel Microsoft Entra pour « Office 365 » et de configurer la plage d’adresses IP approuvées.

Accès à partir de plages d’adresses IP dynamiques : plusieurs services et fournisseurs hébergent des applications qui ont des adresses IP d’origine dynamiques. Par exemple, un service qui accède à SharePoint tout en s’exécutant à partir d’un centre de données Azure peut commencer à s’exécuter à partir d’un autre centre de données en raison d’une condition de basculement ou d’une autre raison, modifiant ainsi dynamiquement son adresse IP. La stratégie d’accès conditionnel basé sur l’emplacement s’appuie sur des plages d’adresses IP fixes et approuvées. Si la plage d’adresses IP ne peut pas être déterminée à l’avance, la stratégie basée sur l’emplacement peut ne pas être une option pour votre environnement.

Définir une stratégie basée sur l’emplacement dans le nouveau Centre d’administration SharePoint

Remarque

L’application de ces paramètres peut prendre jusqu’à 15 minutes.

- Accédez à Contrôle d’accès dans le nouveau Centre d’administration SharePoint et connectez-vous avec un compte disposant d’autorisations d’administrateur pour votre organization.

Remarque

Si vous avez Office 365 géré par 21Vianet (Chine), connectez-vous à la Centre d’administration Microsoft 365, puis accédez au Centre d’administration SharePoint et ouvrez la page Contrôle d’accès.

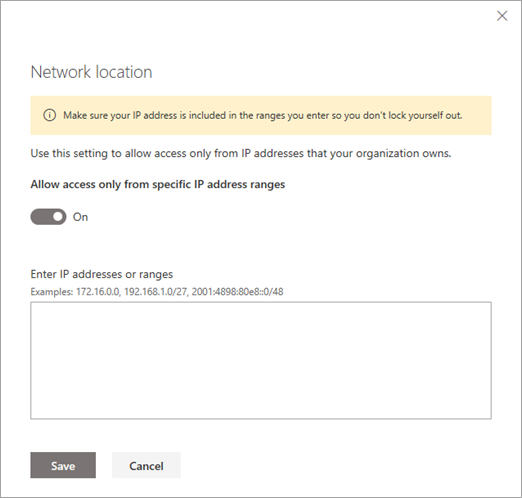

Sélectionnez Emplacement réseau, puis activez Autoriser l’accès uniquement à partir de plages d’adresses IP spécifiques.

Entrez les adresses IP et les plages d’adresses séparées par des virgules.

Importante

Veillez à inclure votre propre adresse IP afin de ne pas vous verrouiller. Ce paramètre limite non seulement l’accès aux sites OneDrive et SharePoint, mais également aux centres d’administration OneDrive et SharePoint, ainsi qu’aux applets de commande PowerShell en cours d’exécution. Si vous vous verrouillez et que vous ne pouvez pas vous connecter à partir d’une adresse IP dans une plage que vous avez spécifiée, vous devez contacter le support technique pour obtenir de l’aide.

Si vous enregistrez des adresses IP qui se chevauchent, vos utilisateurs verront un message d’erreur générique avec un ID de corrélation qui pointe vers « La liste d’adresses IP autorisées d’entrée a des chevauchements ».

Remarque

Pour définir une stratégie basée sur l’emplacement à l’aide de PowerShell, exécutez Set-SPOTenant avec le paramètre -IPAddressAllowList. Pour plus d’informations, consultez Set-SPOTenant.