Évaluation des vulnérabilités pour SQL Server

S’applique à :SQL Server

L’évaluation des vulnérabilités SQL est un outil simple d’utilisation permettant de découvrir, de suivre et de corriger les vulnérabilités de base de données potentielles. Utilisez-le pour améliorer de façon proactive la sécurité de votre base de données.

Remarque

L’outil d’évaluation des vulnérabilités est disponible dans SQL Server Management Studio (SSMS) avant la version 19.1, pour SQL Server 2012 (11.x) et versions ultérieures.

Suppression de l’évaluation des vulnérabilités SQL dans SQL Server Management Studio 19.1

L’évaluation des vulnérabilités SQL dans SSMS a permis d’analyser et de signaler les éventuelles erreurs de configuration de sécurité sur vos bases de données SQL Server de manière déconnectée, sur SQL Server 2012 (11.x) et les versions ultérieures. Cette fonctionnalité est consolidée dans un package de sécurité de base de données complet, appelé Microsoft Defender pour SQL, qui vous permet d’effectuer des analyses d’évaluation des vulnérabilités et d’identifier les attaques en temps réel sur votre base de données à grande échelle sur les ressources cloud et locales. Defender pour SQL fournit aux clients les dernières mises à jour pour analyser les règles et mettre à jour les algorithmes de protection contre les menaces.

À l’inverse, l’évaluation des vulnérabilités SQL dans SSMS ne consomme pas les résultats de Defender pour le cloud, ni les résultats des analyses locales ne peuvent pas être chargés. En outre, l’évaluation des vulnérabilités SQL sur SSMS ne reçoit pas de mises à jour en temps réel, ce qui peut entraîner des incohérences par rapport aux résultats mis à jour de Defender pour le cloud. Pour éviter d’autres confusions et incohérences dans les expériences de sécurité de base de données des clients, nous avons supprimé l’évaluation des vulnérabilités SQL de SSMS à partir de la version 19.1. Bien que l’évaluation des vulnérabilités SQL reste disponible dans les versions antérieures de SSMS, il est recommandé d’utiliser Microsoft Defender pour SQL pour évaluer la configuration de sécurité de votre environnement, quelle que soit votre version SSMS ou SQL.

Pour plus d’informations, consultez Activer Microsoft Defender pour SQL Server sur des machines et analyser vos serveurs SQL pour détecter les vulnérabilités.

Pour Azure SQL Database, Azure Synapse Analytics et SQL Managed Instance, utilisez Microsoft Defender pour SQL Database.

Fonctionnalités de l’évaluation des vulnérabilités

L’évaluation des vulnérabilités SQL est un service qui offre de la visibilité sur votre état de sécurité, et comporte des étapes actionnables pour résoudre les problèmes de sécurité et améliorer la sécurité de votre base de données. Elle peut vous aider à :

- Répondre aux exigences de conformité qui nécessitent des rapports d’analyse de base de données

- Répondre aux normes de protection des données personnelles

- Superviser un environnement de base de données dynamique où les changements sont difficiles à suivre

Le service d’évaluation des vulnérabilités exécute une analyse directement sur la base de données. Le service utilise une base de connaissances de règles qui marquent les failles de sécurité et met en évidence les écarts par rapport aux meilleures pratiques, notamment les erreurs de configuration, les autorisations excessives et les données sensibles non protégées. Les règles sont basées sur les bonnes pratiques recommandées par Microsoft et se concentrent sur les problèmes de sécurité qui présentent le plus de risques pour votre base de données et les données importantes qu’elle contient. Elles représentent également la plupart des exigences des différentes instances réglementaires, visant au respect de leurs normes de conformité.

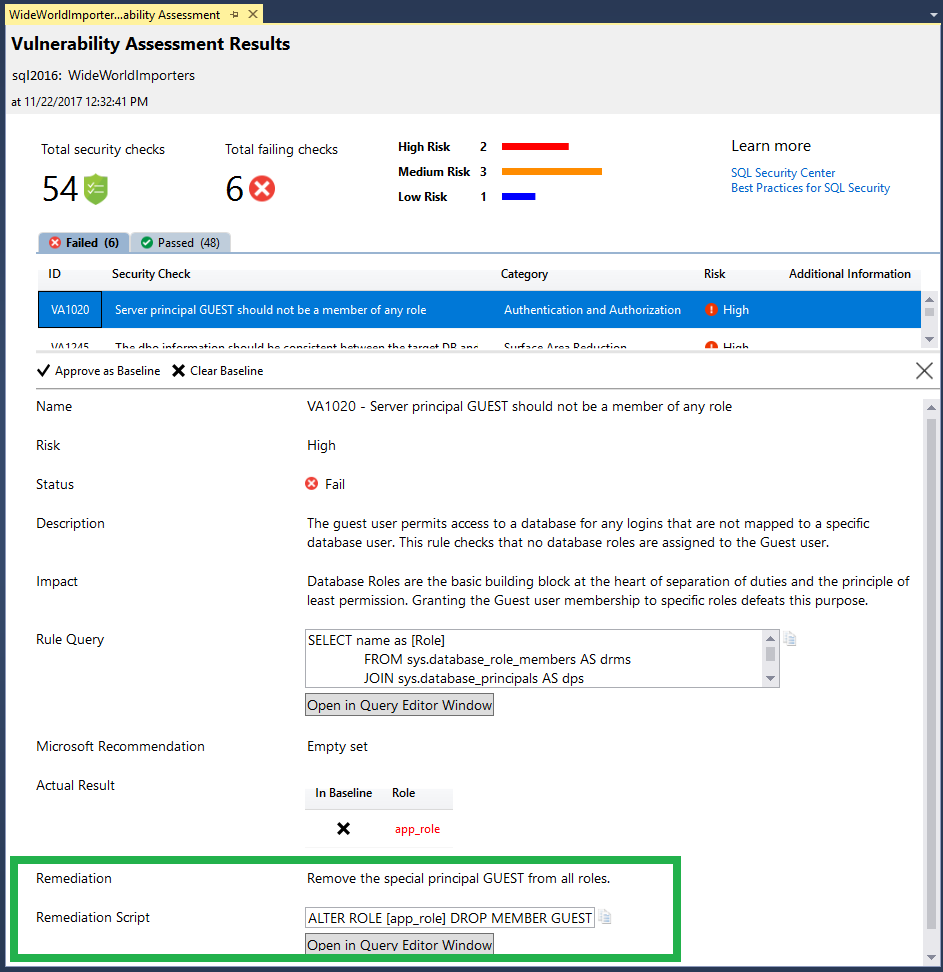

Les résultats de l’analyse sont accompagnés d’étapes actionnables pour résoudre chaque problème et, le cas échéant, de scripts de correction personnalisés. Un rapport d’évaluation peut être personnalisé selon votre environnement, en définissant une ligne de base acceptable pour les configurations d’autorisations, les configurations de fonctionnalités et les paramètres de la base de données.

Prérequis

Cette fonctionnalité est uniquement disponible sur SQL Server Management Studio (SSMS) 17.4 ou version ultérieure. Vous trouverez ici la dernière version.

Bien démarrer

Pour exécuter une analyse des vulnérabilités sur votre base de données, effectuez les étapes suivantes :

Ouvrez SQL Server Management Studio.

Connectez-vous à une instance du Moteur de base de données SQL Server ou à un hôte local.

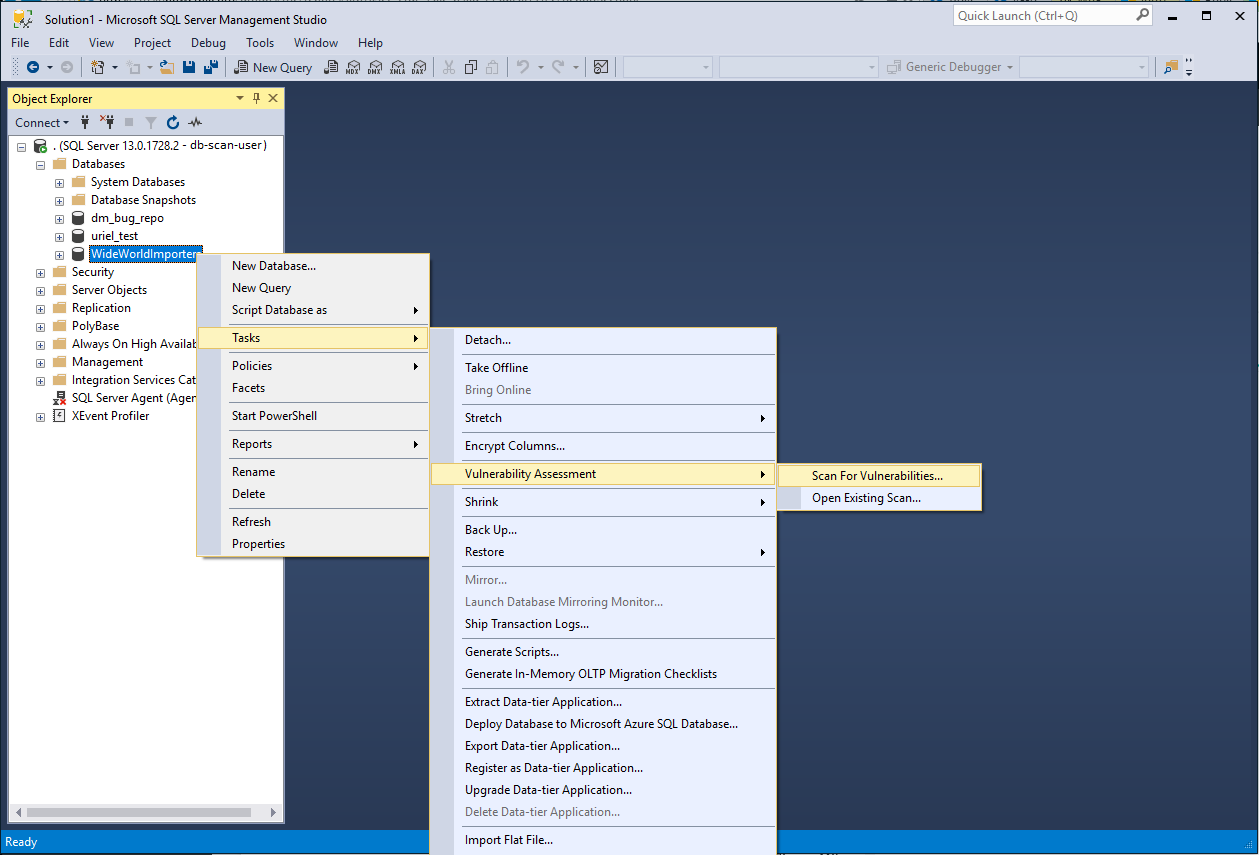

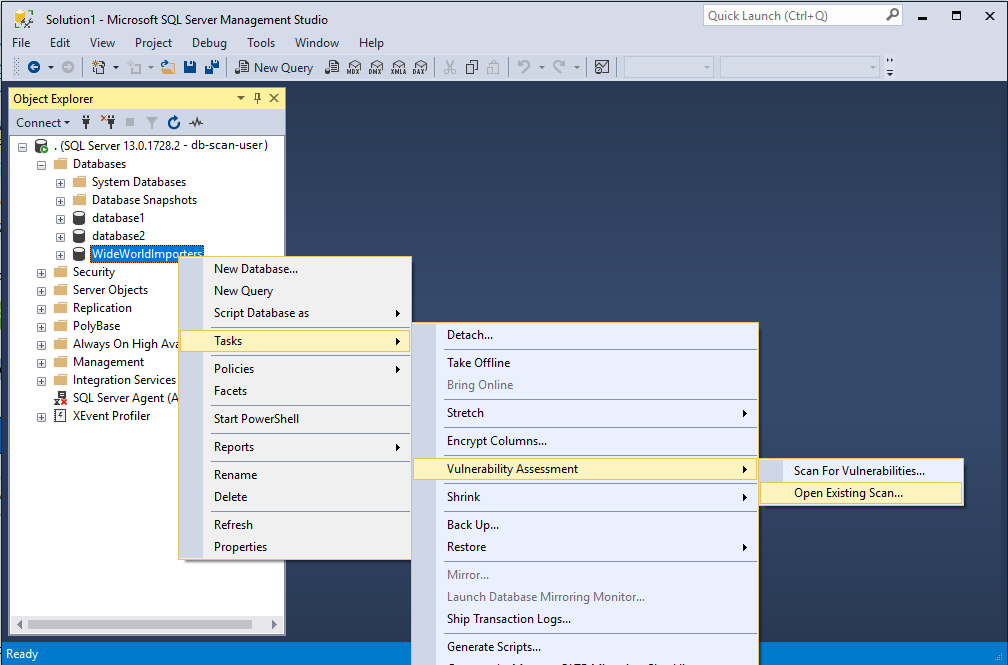

Développez Bases de données, cliquez avec le bouton droit sur une base de données, pointez sur Tâches, sélectionnez Évaluation des vulnérabilités, puis sélectionnez Rechercher les vulnérabilités...

Vous pouvez exécuter une analyse qui recherche les problèmes au niveau du serveur en analysant une des bases de données système. Développez bases de données système, cliquez avec le bouton droit sur la

masterbase de données, pointez sur Tâches, sélectionnez Évaluation des vulnérabilités, puis recherchez les vulnérabilités...

Didacticiel

Suivez les étapes ci-dessous pour exécuter et gérer des évaluations des vulnérabilités sur vos bases de données.

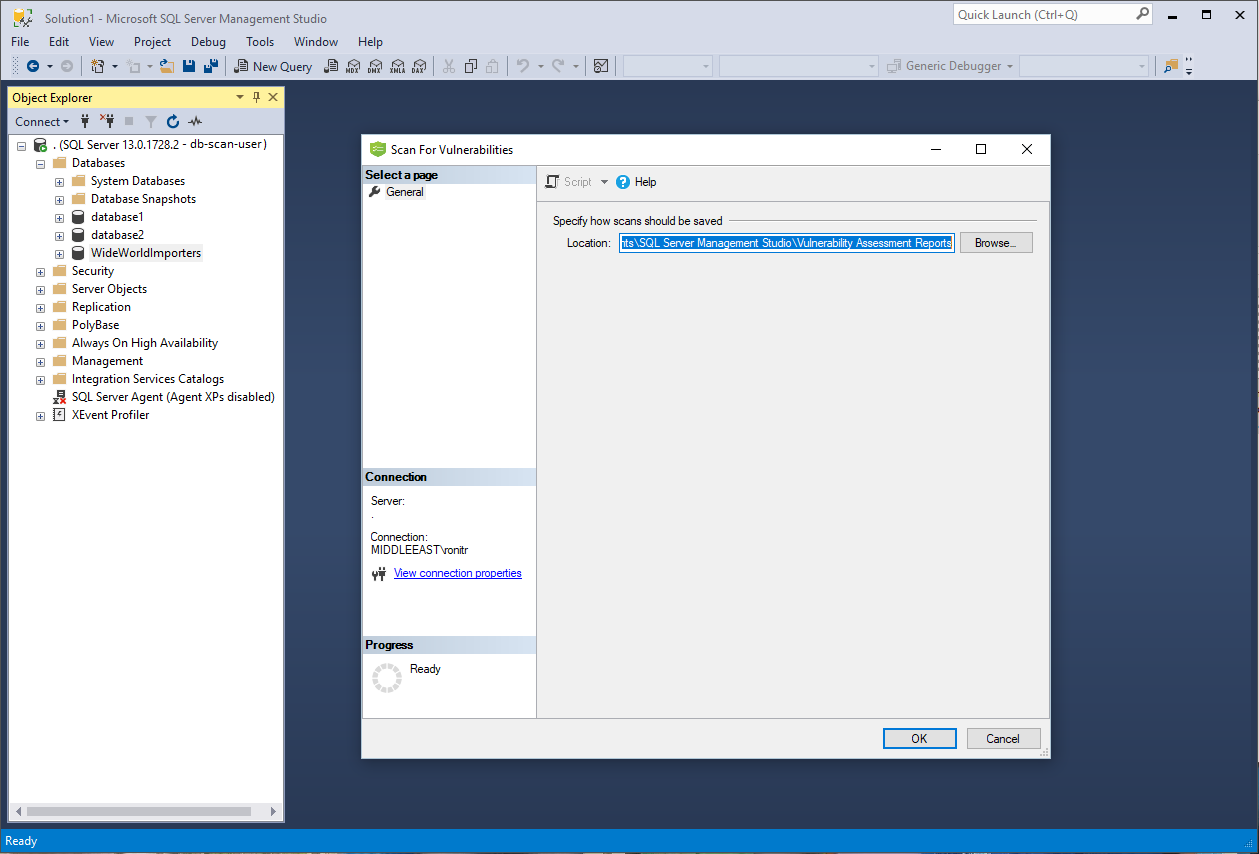

1. Exécuter une analyse

La boîte de dialogue Analyser les vulnérabilités vous permet de spécifier l’emplacement où les analyses sont enregistrées. Vous pouvez laisser l’emplacement par défaut ou sélectionner Parcourir... pour enregistrer les résultats de l’analyse dans un autre emplacement.

Dès que vous souhaitez lancer l’analyse, sélectionnez OK pour rechercher les vulnérabilités de votre base de données.

Remarque

L’analyse est légère et sûre. Elle met quelques secondes à s’exécuter, entièrement en lecture seule. Elle n’apporte aucune modification à la base de données.

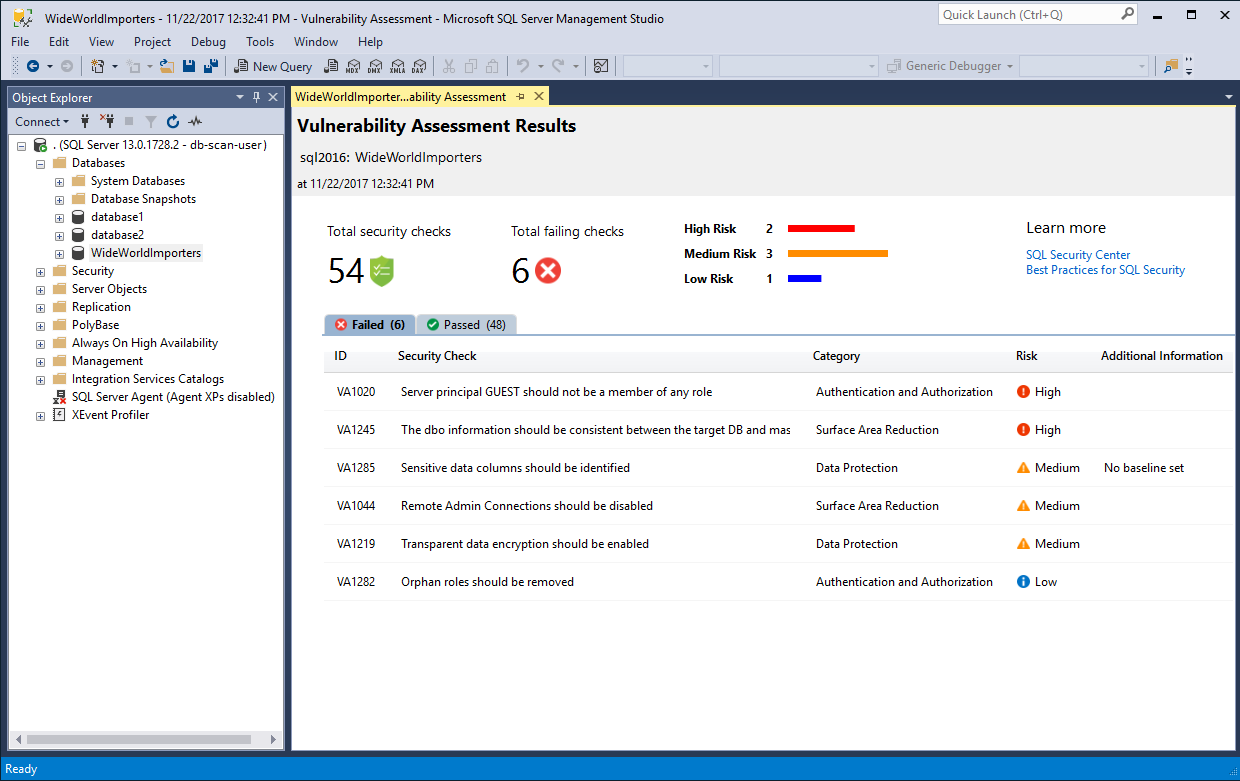

2. Afficher le rapport

Lorsque votre analyse est terminée, votre rapport d’analyse s’affiche automatiquement dans le volet SSMS principal. Il présente une vue d’ensemble de l’état de la sécurité, le nombre de problèmes détectés et leur gravité. Les résultats incluent des avertissements sur les écarts des meilleures pratiques, ainsi qu’une instantané de vos paramètres liés à la sécurité. Ces paramètres incluent les principaux de base de données et les rôles, ainsi que leurs autorisations associées. Le rapport d’analyse fournit également une carte des données sensibles découvertes dans la base de données, et comprend des recommandations de méthodes prédéfinies pour les protéger.

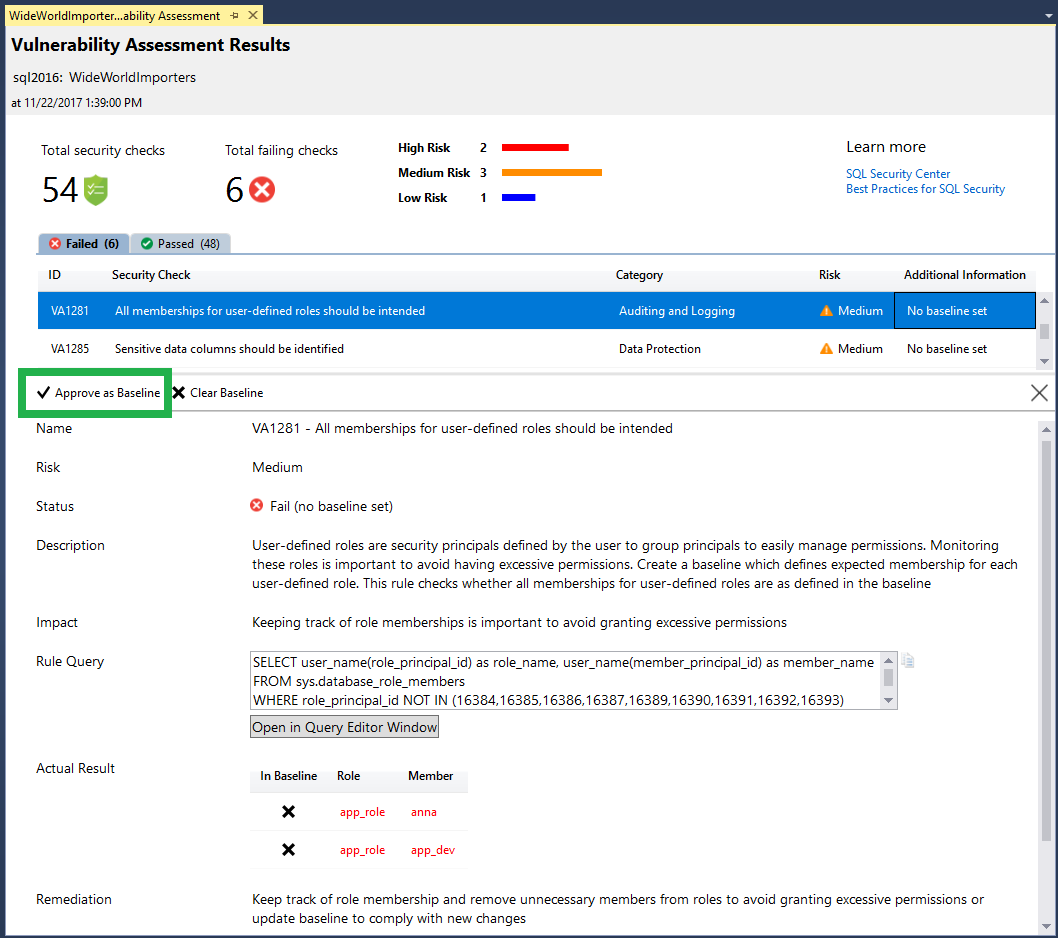

3. Analyser les résultats et résoudre les problèmes

Passez en revue vos résultats et déterminez lesquels représentent de véritables problèmes de sécurité dans votre environnement. Explorez chaque résultat ayant entraîné un échec pour comprendre son impact et pourquoi chaque vérification de sécurité a échoué. Utilisez les informations de correction actionnables fournies par le rapport pour résoudre le problème.

4. Définir votre base de référence

Lorsque vous examinez les résultats de votre évaluation, vous pouvez définir certains résultats spécifiques comme ligne de base acceptable dans votre environnement. La ligne de base est en somme une personnalisation du signalement des résultats. Les résultats correspondant à la ligne de base seront considérés comme corrects lors des analyses ultérieures.

Lorsque vous aurez établi votre état de sécurité de référence, l’évaluation des vulnérabilités signalera uniquement les écarts par rapport à la ligne de base, et vous pourrez porter votre attention sur les problèmes pertinents.

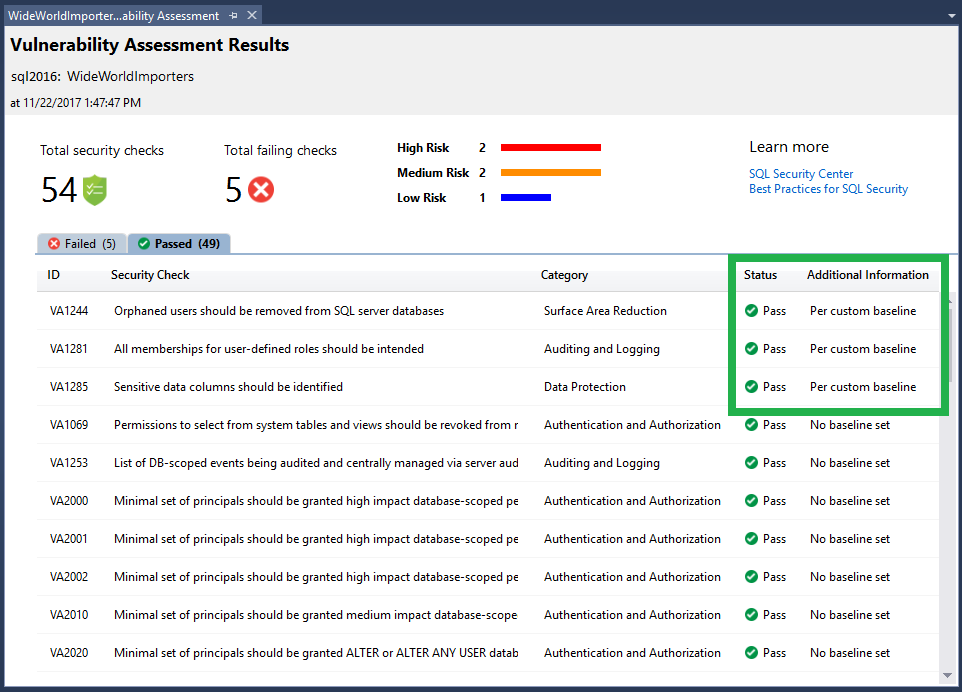

5. Exécutez une nouvelle analyse pour voir votre rapport de suivi personnalisé

Après avoir terminé la configuration des lignes de base de votre règle, exécutez une nouvelle analyse pour afficher le rapport personnalisé. L’évaluation des vulnérabilités ne signale plus que les problèmes de sécurité qui s’écartent de l’état de la ligne de base que vous avez approuvée.

6. Ouvrir une analyse précédemment exécutée

Vous pouvez à tout moment afficher les résultats des évaluations des vulnérabilités exécutées précédemment en ouvrant une analyse existante. Pour cela, double-cliquez sur une base de données, pointez sur Tâches, sélectionnez Évaluation des vulnérabilités, puis sélectionnez Ouvrir une analyse existante. Sélectionnez le fichier de résultats d’analyse que vous souhaitez afficher et sélectionnez Ouvrir.

Vous pouvez également ouvrir un résultat d’analyse existant via le menu Ouvrir de> fichier. Sélectionnez Évaluation des vulnérabilités... et ouvrez le répertoire Analyses pour trouver le résultat d’analyse que vous souhaitez afficher.

L’évaluation des vulnérabilités permet désormais de maintenir à tout moment un niveau élevé de sécurité dans les bases de données et de respecter les stratégies organisationnelles. Si des rapports de conformité sont requis, ceux de l’évaluation des vulnérabilités peuvent être utiles pour faciliter le processus de conformité.

Gérer les évaluations des vulnérabilités avec PowerShell

Vous pouvez utiliser des applets de commande PowerShell pour gérer par programmation les évaluations des vulnérabilités pour vos instances SQL Server. Les applets de commande peuvent être utilisées pour exécuter des évaluations par programmation, exporter les résultats et gérer des bases de référence. Pour commencer, téléchargez le module SqlServer PowerShell le plus récent à partir du site PowerShell Gallery. Vous pouvez en savoir plus ici.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour