Configurer des comptes de Administration non globaux sur Surface Hub

La mise à jour Windows 10 Collaboration 2020 introduit la prise en charge de la configuration de comptes d’administrateur non général disposant d’autorisations limitées pour gérer uniquement l’application Paramètres sur les appareils Surface Hub joints à un domaine Microsoft Entra. Cela permet aux administrateurs informatiques d’étendre les autorisations d’administrateur spécifiquement au Surface Hub, ce qui réduit le risque d’accès indésirable sur l’ensemble du domaine Microsoft Entra.

Important

Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. Cela permet d’améliorer la sécurité de vos organization. Administrateur général est un rôle hautement privilégié qui doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Windows 10 Collaboration 2020 Update 2 introduit la prise en charge du fournisseur de services de configuration LocalUsersAndGroups, désormais la méthode recommandée. Bien que le csp RestrictedGroups reste pris en charge, il est déconseillé.

Remarque

Avant de commencer, vérifiez que votre Surface Hub est joint à Microsoft Entra et inscrit automatiquement dans Intune. Si ce n’est pas le cas, réinitialisez le Surface Hub et effectuez la configuration prête à l’emploi (OOBE) avec Microsoft Entra ID. Seuls les comptes authentifiés via Microsoft Entra ID peuvent utiliser des configurations d’administration non globales.

Résumé

Le processus de création de comptes de Administration non globaux implique les étapes suivantes :

- Dans Intune, créez un groupe de sécurité contenant des administrateurs Surface Hub désignés.

- Utilisez PowerShell pour obtenir le SID du groupe Microsoft Entra.

- Créez un fichier XML avec le SID du groupe Microsoft Entra.

- Créez un groupe de sécurité contenant les appareils Surface Hub que le groupe de sécurité gère par les administrateurs non généraux.

- Créez un profil de configuration personnalisé pour cibler le groupe de sécurité qui contient vos appareils Surface Hub.

Créer des groupes de sécurité Microsoft Entra

Tout d’abord, créez un groupe de sécurité contenant les comptes d’administrateur. Créez ensuite un autre groupe de sécurité pour les appareils Surface Hub.

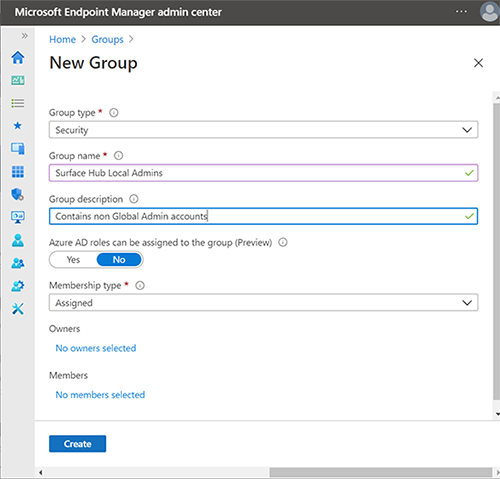

Créer un groupe de sécurité pour les comptes Administration

Connectez-vous à Intune via le centre d’administration Microsoft Intune, sélectionnez Groupes>Nouveau groupe> et sous Type de groupe, sélectionnez Sécurité.

Entrez un nom de groupe, tel que Administrateurs locaux surface Hub, puis sélectionnez Créer.

Ouvrez le groupe, sélectionnez Membres, puis choisissez Ajouter des membres pour ajouter les comptes d’administrateur désignés. Pour en savoir plus sur la création de groupes dans Intune, consultez Ajouter des groupes pour organiser les utilisateurs et les appareils.

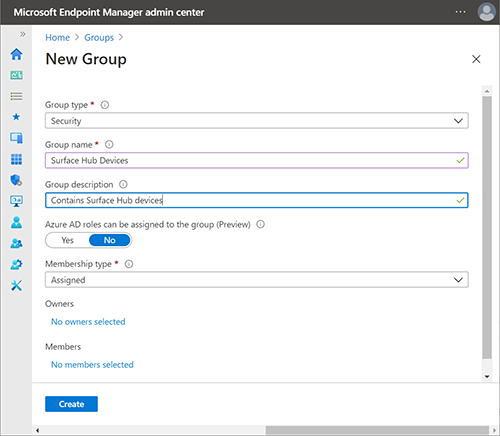

Créer un groupe de sécurité pour les appareils Surface Hub

Répétez la procédure précédente pour créer un groupe de sécurité distinct pour les appareils Hub, tels que les appareils Surface Hub.

Obtenir Microsoft Entra SID de groupe à l’aide de PowerShell

Lancez PowerShell avec des privilèges de compte élevés (Exécuter en tant qu’administrateur) et vérifiez que votre système est configuré pour exécuter des scripts PowerShell. Pour plus d’informations, consultez À propos des stratégies d’exécution.

Connectez-vous à votre locataire Microsoft Entra.

Connect-AzureADRemarque

Les modules PowerShell Azure AD et MSOnline sont déconseillés à compter du 30 mars 2024. Pour en savoir plus, lisez la mise à jour déconseillée. Après cette date, la prise en charge de ces modules est limitée à l’assistance à la migration vers le Kit de développement logiciel (SDK) Microsoft Graph PowerShell et aux correctifs de sécurité. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour les questions courantes sur la migration, reportez-vous au FAQ sur la migration.

N’oubliez pas que les versions 1.0. x de MSOnline peut subir une interruption après le 30 juin 2024.

Lorsque vous êtes connecté à votre locataire, exécutez le commandlet suivant. Il vous invite à « Veuillez taper l’ID d’objet de votre groupe de Microsoft Entra ».

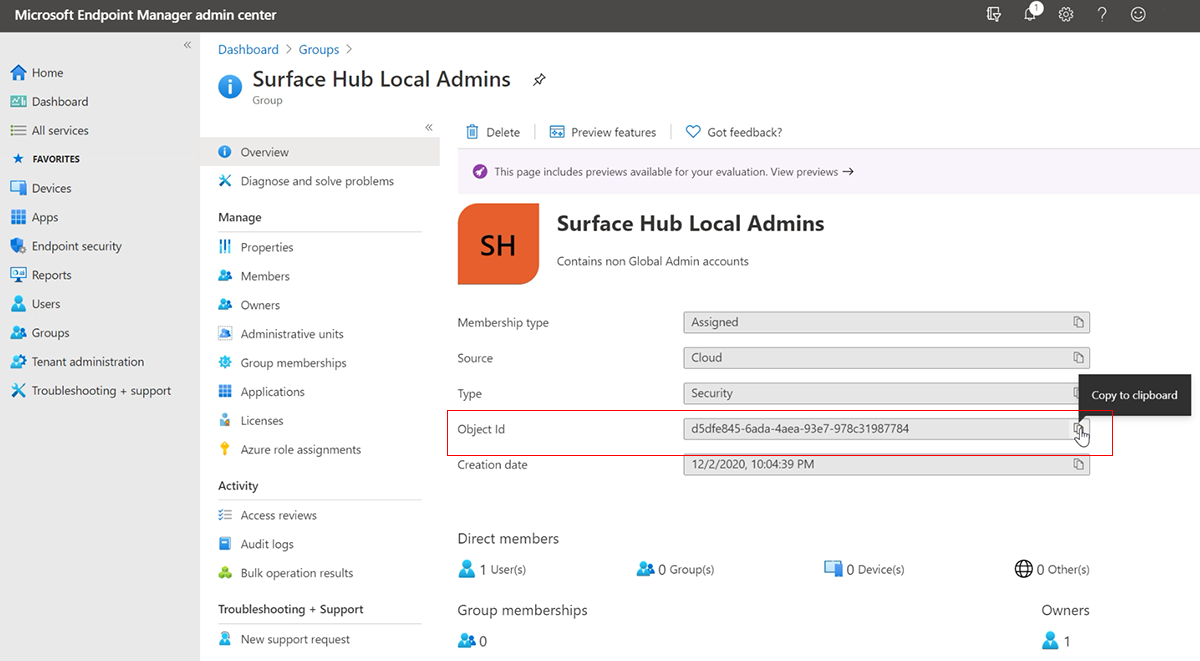

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Dans Intune, sélectionnez le groupe que vous avez créé précédemment et copiez l’ID d’objet, comme illustré dans la figure suivante.

Exécutez le commandlet suivant pour obtenir le SID du groupe de sécurité :

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultCollez l’ID d’objet dans l’applet de commande PowerShell, appuyez sur Entrée, puis copiez le SID du groupe Microsoft Entra dans un éditeur de texte.

Créer un fichier XML contenant Microsoft Entra SID de groupe

Copiez le code suivant dans un éditeur de texte :

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Remplacez le SID d’espace réservé (commençant par S-1-12-1) par votre SID de groupe Microsoft Entra, puis enregistrez le fichier au format XML, par exemple, Microsoft Entra ID-local-admin.xml.

Remarque

Les utilisateurs peuvent également être ajoutés directement à l’aide de leur nom d’utilisateur principal (UPN) :

<member name="AzureAD\user@contoso.com" />

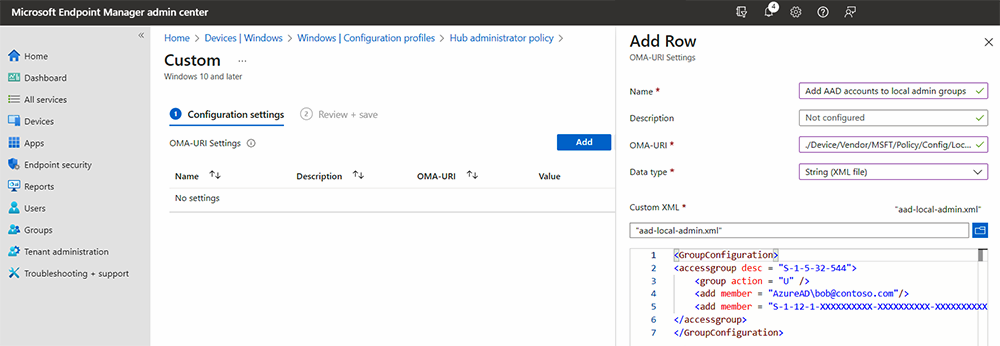

Créer un profil de configuration personnalisé

Dans Microsoft Intune, accédez à Appareils> Profils >de configurationCréer un profil.

Sélectionnez Windows 10 et versions ultérieures pour la plateforme. Pour le profil, choisissez Modèles>Création personnalisée>.

Fournissez un nom et une description, puis sélectionnez Suivant.

Sous Paramètres> de configurationParamètres OMA-URI, sélectionnez Ajouter.

Ajoutez un nom et utilisez l’OMA-URI suivant :

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureRemarque

Le paramètre de stratégie RestrictedGroups/ConfigureGroupMembership permet d’ajouter ou de remplacer des membres du groupe local. Toutefois, il ne peut pas ajouter ou supprimer de manière sélective des membres sans remplacer l’ensemble du groupe. Pour Windows 10 Collaboration 2020 Update 2, LocalUsersAndGroups est le paramètre recommandé. L’application des deux paramètres de stratégie au Surface Hub n’est pas prise en charge et peut produire des résultats imprévisibles.

Sous Type de données, sélectionnez String XML et recherchez le fichier XML que vous avez créé à l’étape précédente.

Sélectionnez Enregistrer.

Sélectionnez Sélectionner les groupes à inclure et choisissez le groupe de sécurité que vous avez créé précédemment (appareils Surface Hub). Sélectionnez Suivant.

Sous Règles d’applicabilité, ajoutez une règle si vous le souhaitez. Sinon, sélectionnez Suivant , puis Créer.

Pour en savoir plus sur les profils de configuration personnalisés utilisant des chaînes OMA-URI, consultez Utiliser des paramètres personnalisés pour les appareils Windows 10 dans Intune.

Administrateurs non généraux gérant le Surface Hub

Les membres du groupe de sécurité Administrateurs locaux surface Hub nouvellement configuré peuvent désormais se connecter à l’application Paramètres sur Surface Hub et gérer les paramètres.

Important

Si le fournisseur de services de configuration LocalUsersAndGroups est appliqué, l’accès à l’application Paramètres par les administrateurs généraux est supprimé, sauf s’il est explicitement configuré à l’aide de l’action « U ».