Configurer les paramètres réseau de la machine virtuelle Azure

Nous avons installé notre logiciel personnalisé, configuré un serveur FTP et configuré la machine virtuelle pour recevoir nos fichiers vidéo. Toutefois, si nous essayons de nous connecter à notre adresse IP publique avec le protocole FTP, nous constaterons qu’elle est bloquée.

Les ajustements de la configuration de serveur sont généralement effectués avec les appareils de votre environnement local. Dans ce sens, vous pouvez considérer les machines virtuelles Azure comme une extension de cet environnement. Vous pouvez apporter des modifications à la configuration, gérer les réseaux, ouvrir ou bloquer le trafic, et bien plus encore par le biais du portail Azure, d’Azure CLI ou des outils Azure PowerShell.

Vous avez déjà vu une partie des informations de base et des options de gestion dans le panneau Vue d’ensemble de la machine virtuelle. Examinons un peu plus la configuration réseau.

Ouvrir des ports sur les machines virtuelles Azure

Par défaut, les nouvelles machines virtuelles sont verrouillées.

Les applications peuvent envoyer des demandes sortantes, mais le seul trafic entrant autorisé provient du réseau virtuel (par exemple, d’autres ressources sur le même réseau local) et de l’équilibreur de charge Azure (vérifications par sondage).

Il y a deux étapes pour ajuster la configuration afin de prendre en charge le FTP. Quand vous créez une machine virtuelle, vous avez l’opportunité d’ouvrir quelques ports courants (RDP, HTTP, HTTPS et SSH). Toutefois, si vous avez besoin d’autres modifications du pare-feu, vous devrez les effectuer vous-même.

Ce processus implique deux étapes :

- Créer un groupe de sécurité réseau.

- Créer une règle de trafic entrant autorisant le trafic sur les ports 20 et 21 pour une prise en charge active du protocole FTP.

Qu’est-ce qu’un groupe de sécurité réseau ?

Les réseaux virtuels fournissent une isolation et une protection, et constituent la base du modèle de gestion réseau Azure. Les groupes de sécurité réseau (NSG, Network Security Groups) sont le principal outil que vous utilisez pour appliquer et contrôler les règles de trafic réseau au niveau de la gestion réseau. Ils constituent une couche de sécurité facultative qui fournit un pare-feu logiciel en filtrant le trafic entrant et sortant sur le réseau virtuel.

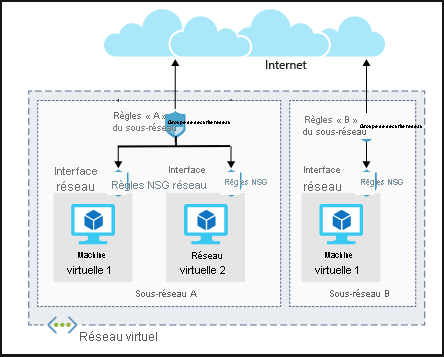

Les groupes de sécurité peuvent être associés à une interface réseau (pour des règles par hôte), à un sous-réseau sur le réseau virtuel (pour s’appliquer à plusieurs ressources), ou aux deux niveaux.

Règles de groupe de sécurité

Les NSG utilisent des règles pour autoriser ou refuser le trafic circulant à travers le réseau. Chaque règle identifie les adresses source et de destination (ou la plage d’adresses), le protocole, le port (ou la plage), la direction (entrante ou sortante), une priorité numérique, et s’il faut autoriser ou refuser le trafic qui correspond à la règle. L’illustration suivante montre les règles de groupe de sécurité réseau appliquées aux niveaux du sous-réseau et de l’interface réseau.

Chaque groupe de sécurité dispose d’un ensemble de règles de sécurité par défaut permettant d’appliquer les règles de réseau par défaut décrites dans le passage précédent. Vous ne pouvez pas modifier ces règles par défaut, mais vous pouvez les remplacer.

Comment Azure utilise-t-il les règles de réseau ?

Pour le trafic entrant, Azure traite le groupe de sécurité associé au sous-réseau, puis le groupe de sécurité appliqué à l’interface réseau. Le trafic sortant est traité dans l’ordre inverse (l’interface réseau tout d’abord, suivie du sous-réseau).

Avertissement

N’oubliez pas que les groupes de sécurité sont facultatifs aux deux niveaux. Si aucun groupe de sécurité n’est appliqué, tout le trafic est autorisé par Azure. Si la machine virtuelle a une IP publique, cela peut constituer un risque sérieux, en particulier si le système d’exploitation ne fournit pas de fonctionnalité de pare-feu.

Les règles sont évaluées par ordre de priorité, en commençant par la règle à la priorité la plus basse. Les règles de refus arrêtent toujours l’évaluation. Par exemple, si une règle d’interface réseau bloque une requête sortante, les règles appliquées au sous-réseau ne sont pas vérifiées. Pour que le trafic soit autorisé à travers le groupe de sécurité, il doit traverser par tous les groupes appliqués.

La dernière règle est toujours une règle Refuser tout. Il s’agit d’une règle par défaut ajoutée à chaque groupe de sécurité pour le trafic entrant et sortant avec une priorité de 65 500. Cela signifie que pour que le trafic traverse le groupe de sécurité, vous devez avoir une règle d’autorisation, sinon la règle finale par défaut le bloquera. En savoir plus sur les règles de sécurité.

Notes

Le protocole SMTP (port 25) est un cas particulier. En fonction de votre niveau d’abonnement et de la date de création de votre compte, le trafic SMTP sortant peut être bloqué. Vous pouvez faire une demande pour lever cette restriction en fournissant une justification métier.