Améliorer la sécurité du système d’exploitation

Le système d’exploitation héberge et gère vos données, applications et appareils connectés. L’adoption d’une approche Confiance nulle au niveau du système d’exploitation protège non seulement le système d’exploitation lui-même, mais également tous les éléments et entités qui s’appuient sur celui-ci. Il s’agit d’un exemple plus évident de la façon dont la maintenance, la sécurité et la productivité sont connectées. Des protections inadéquates pour le système d’exploitation peuvent également affecter les performances de tous ces composants et, au final, affecter la productivité de vos utilisateurs et de la organization.

Examinons certaines des principales fonctionnalités de sécurité intégrées et configurables que vous pouvez utiliser pour protéger vos appareils Windows au niveau du système d’exploitation. Nous allons utiliser Microsoft Intune outils pour vous aider à améliorer votre niveau de sécurité.

Sécurité système

Vous pouvez obtenir une sécurité qui englobe les fondements du système d’exploitation grâce à une combinaison de fonctionnalités de sécurité déjà fournies sur vos appareils.

Attestation d’intégrité de l’appareil

Microsoft Intune s’intègre à Microsoft Azure Attestation pour vérifier l’intégrité des appareils Windows et connecter ces informations à Microsoft Entra accès conditionnel (examiné dans l’unité sur l’identité). L’objectif est que tous les composants et fonctionnalités de sécurité du matériel et du microprogramme soient fiables avant de leur accorder l’accès aux ressources de l’entreprise. Confiance nulle est renforcée par le fait de passer des défenses statiques de l’entreprise aux utilisateurs actifs, aux ressources et aux ressources.

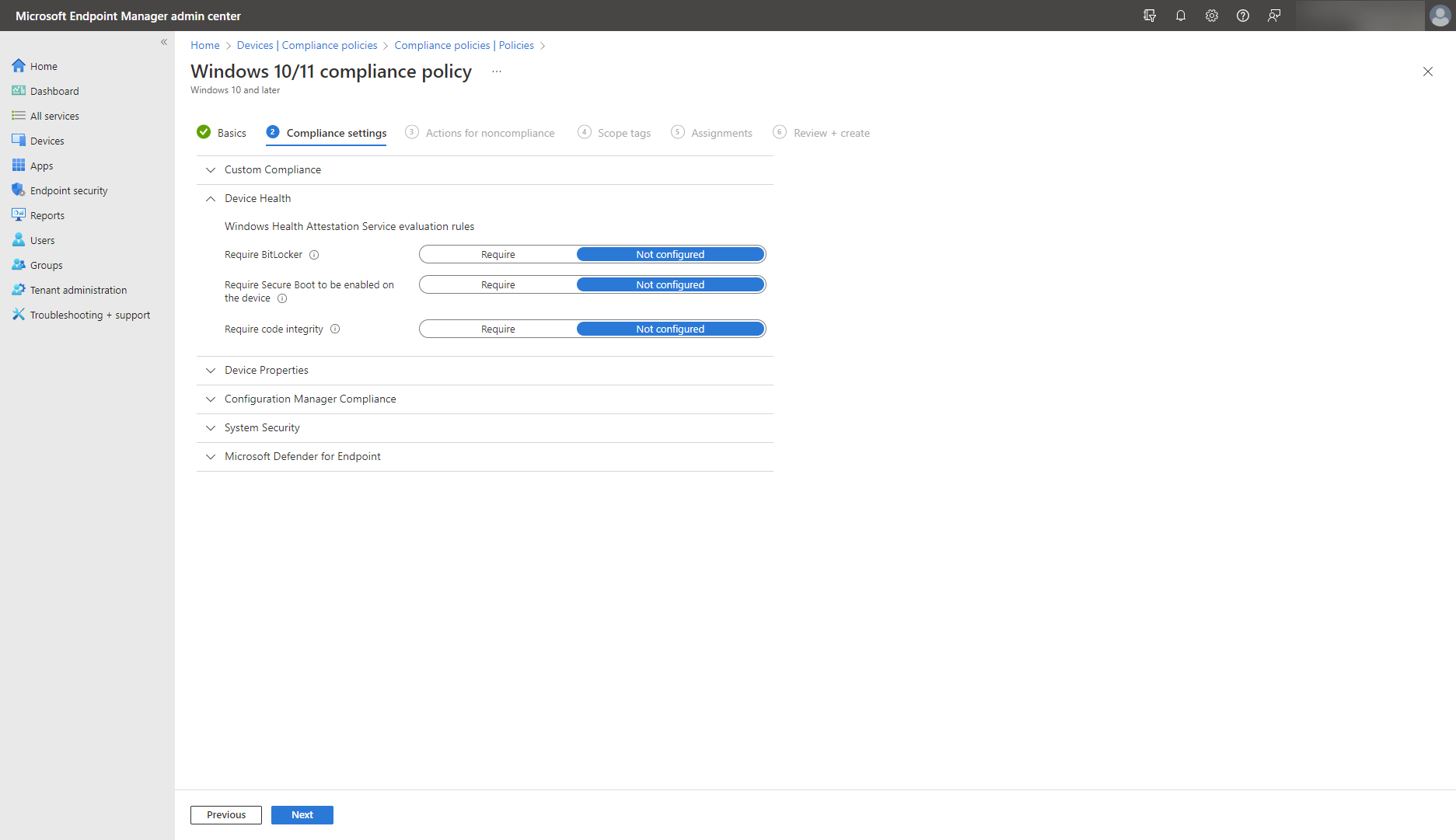

Utilisez le chemin d’attestation d’intégrité de l’appareil dans Intune pour valider certaines configurations de sécurité au niveau du matériel en créant une stratégie de conformité. Exigez les éléments suivants sur les appareils sous votre gestion :

- Démarrage sécurisé (abordé ci-dessous)

- BitLocker (abordé dans la section relative au chiffrement et à la protection des données suivante)

- Intégrité du code (couverte dans l’unité de sécurité matérielle)

Suivez les paramètres de conformité Windows dans Microsoft Intune pour obtenir une case activée et des instructions pas à pas. Vous pouvez également utiliser les bases de référence de sécurité dans Intune pour définir ces exigences en tant que règles d’évaluation du service d’attestation d’intégrité Windows, sous la catégorie Intégrité de l’appareil :

Pour plus d’informations et d’exemples, consultez Conseil de support : Utilisation des paramètres d’attestation d’intégrité de l’appareil dans le cadre de votre stratégie de conformité Intune.

Démarrage sécurisé et démarrage approuvé

La première étape pour protéger le système d’exploitation consiste à s’assurer qu’il démarre en toute sécurité. Le démarrage sécurisé est une norme de sécurité qui consiste à démarrer un PC à l’aide de logiciels approuvés par le fabricant d’équipement d’origine (OEM).

Vérifiez que le démarrage sécurisé est activé sur vos PC inscrits Intune :

- Accédez à Démarrer.

- Dans la barre de recherche, tapez msinfo32 et appuyez sur Entrée.

- Dans Informations système, sélectionnez Résumé du système.

- Sur le côté droit de la fenêtre, examinez Mode BIOS et État de démarrage sécurisé. Si mode Bios affiche UEFI et que l’état de démarrage sécurisé indique Désactivé, le démarrage sécurisé est désactivé. Sinon, il est activé.

- Suivez le guide pas à pas pour réactiver le démarrage sécurisé.

Une fois le démarrage sécurisé activé, vous pouvez vérifier que le chargeur de démarrage, qui charge les données du système d’exploitation dans la mémoire de travail au démarrage, n’a pas été compromis.

Le démarrage fiable accompagne le démarrage sécurisé pour poursuivre cette opération. Il garantit que le chargeur de démarrage Windows vérifie à son tour le noyau Windows. Le noyau lui-même vérifie ensuite tous les autres composants du processus de démarrage de Windows, y compris les fichiers de démarrage, les pilotes de démarrage, etc. Si l’un de ces éléments a été falsifié, le chargeur de démarrage refuse de charger le composant endommagé et tente de réparer et de redémarrer le PC normalement.

Sécurité Windows paramètres de stratégie et audit

Dans l’unité 3 sur la sécurité cloud, nous avons appris à configurer les paramètres de stratégie de sécurité sur vos appareils Windows avec Intune pour contrôler l’authentification utilisateur sur un appareil ou un réseau, les ressources auxquelles les utilisateurs sont autorisés à accéder, les appartenances aux groupes et si les activités de l’utilisateur ou du groupe d’utilisateurs doivent être enregistrées dans le journal des événements.

Vous pouvez également configurer des stratégies d’audit pour surveiller des types spécifiques d’événements liés à la sécurité, tels que les événements d’ouverture de session, l’accès aux objets, l’utilisation des privilèges, etc.

Auditer via des rapports dans Intune et la conformité personnalisée en accédant aux rapports opérationnels, organisationnels, historiques et spécialisés. Par exemple, pour générer le rapport organisationnel :

- Connectez-vous au Centre d’administration Microsoft Endpoint Manager.

- Sélectionnez Rapports> Sous l’ongletRapports deconformité> de l’appareil, sélectionnez> Conformité de l’appareil.

- Affinez votre rapport avec les filtres status de conformité, système d’exploitation et Propriété.

- Sélectionnez Générer le rapport (ou Générer à nouveau) pour récupérer les données actuelles.

Pour plus d’informations et d’autres types de rapports, consultez les rapports Microsoft Intune.

Paramètres du registre de surveillance des points de terminaison

Utilisez les paramètres de Registre de surveillance des points de terminaison dans Intune pour afficher les status de sécurité et d’intégrité de votre appareil, ainsi que pour améliorer votre posture de sécurité avec des paramètres de conformité personnalisés et des corrections proactives.

Si vous utilisez déjà les options de conformité d’appareil intégrées de Intune, vous êtes à un excellent point de départ avec Confiance nulle. Personnalisez vos paramètres de conformité pour permettre à votre organization de passer au niveau suivant de maturité Confiance nulle.

Vous ne pouvez le faire que sur Microsoft Entra appareils joints (ou Microsoft Entra hybrides joints) en procédant comme suit :

Une fois que vous avez déterminé ce que vous souhaitez surveiller dans le Registre, créez un script de découverte PowerShell et chargez-le dans le Centre d’administration Microsoft Endpoint Manager.

Préparez un fichier JSON avec vos paramètres personnalisés à charger ultérieurement.

Create une stratégie de conformité à l’aide de votre procédure normale, en personnalisant les paramètres de configuration.

Dans la page Paramètres de conformité , définissez Conformité personnalisée sur Exiger.

Chargez votre script PowerShell sous **Sélectionnez votre script de découverte.

Chargez et validez le fichier JSON avec vos paramètres de conformité personnalisés en localisant et en ajoutant votre fichier créé.

Vérifiez les éventuels problèmes de validation, effectuez votre tâche de création de stratégie et affectez la stratégie aux appareils.

Enfin, utilisez des corrections proactives avec Intune à protéger et à préparer. Ces packages de script détectent et corrigent les problèmes de support courants sur les appareils des utilisateurs avant qu’ils ne deviennent visibles. Déployer des scripts intégrés ou personnalisés via Intune si vos appareils sont

- Inscrit à l’analytique des points de terminaison

- Microsoft Entra jointure ou jointure hybride

- Soit géré par Intune avec une licence Entreprise, Professionnel ou Éducation des dernières éditions de Windows, soit cogéré sur les éditions de Windows prises en charge.

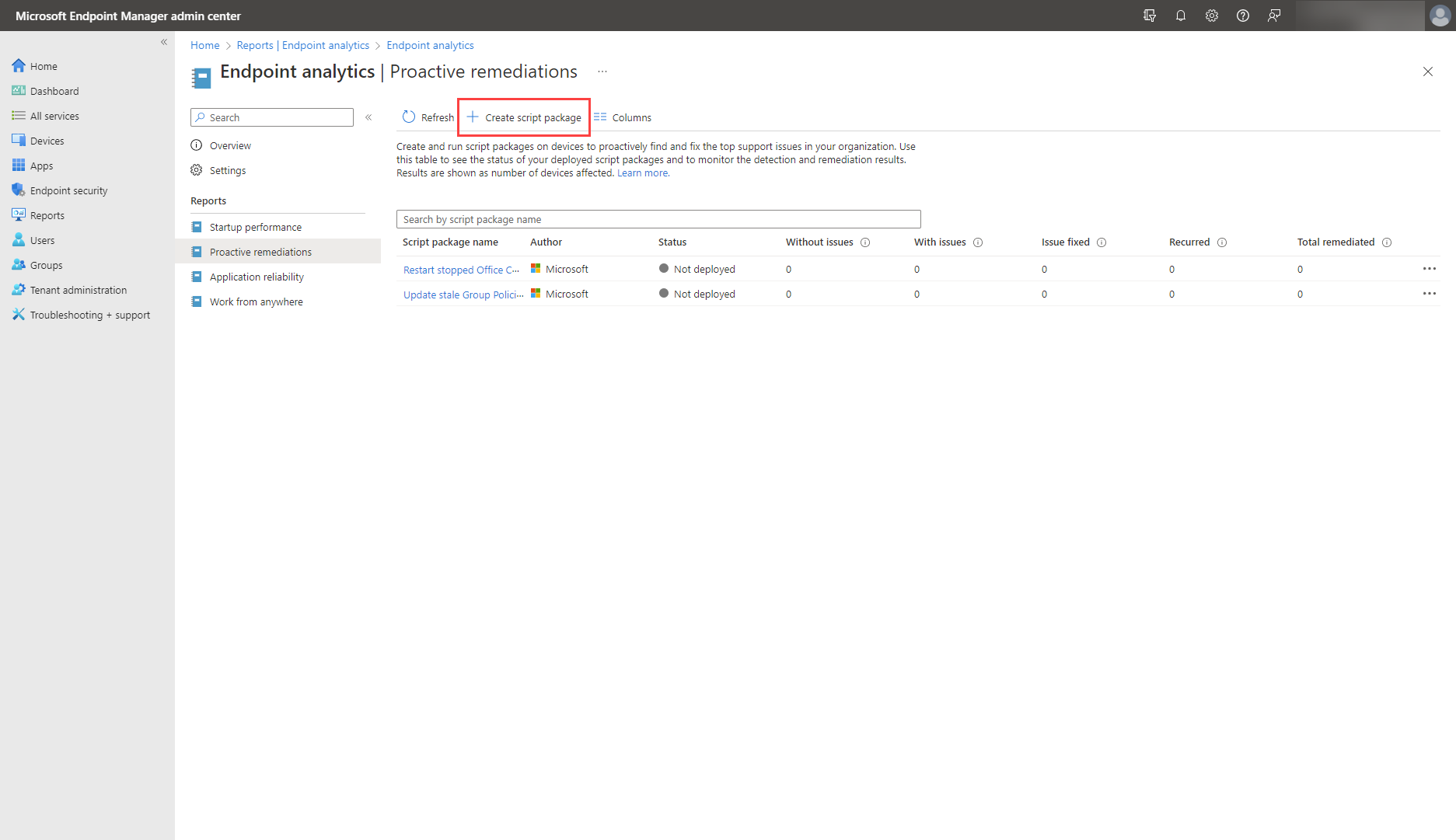

Pour des corrections proactives, déployez des packages de script à partir de Endpoint Analytics dans votre centre d’administration Microsoft Endpoint Manager en effectuant les étapes suivantes :

Accédez à Corrections proactives dans la console.

Choisissez Create package de script pour créer un package de script.

À l’étape De base , donnez un nom au package de script et éventuellement une description.

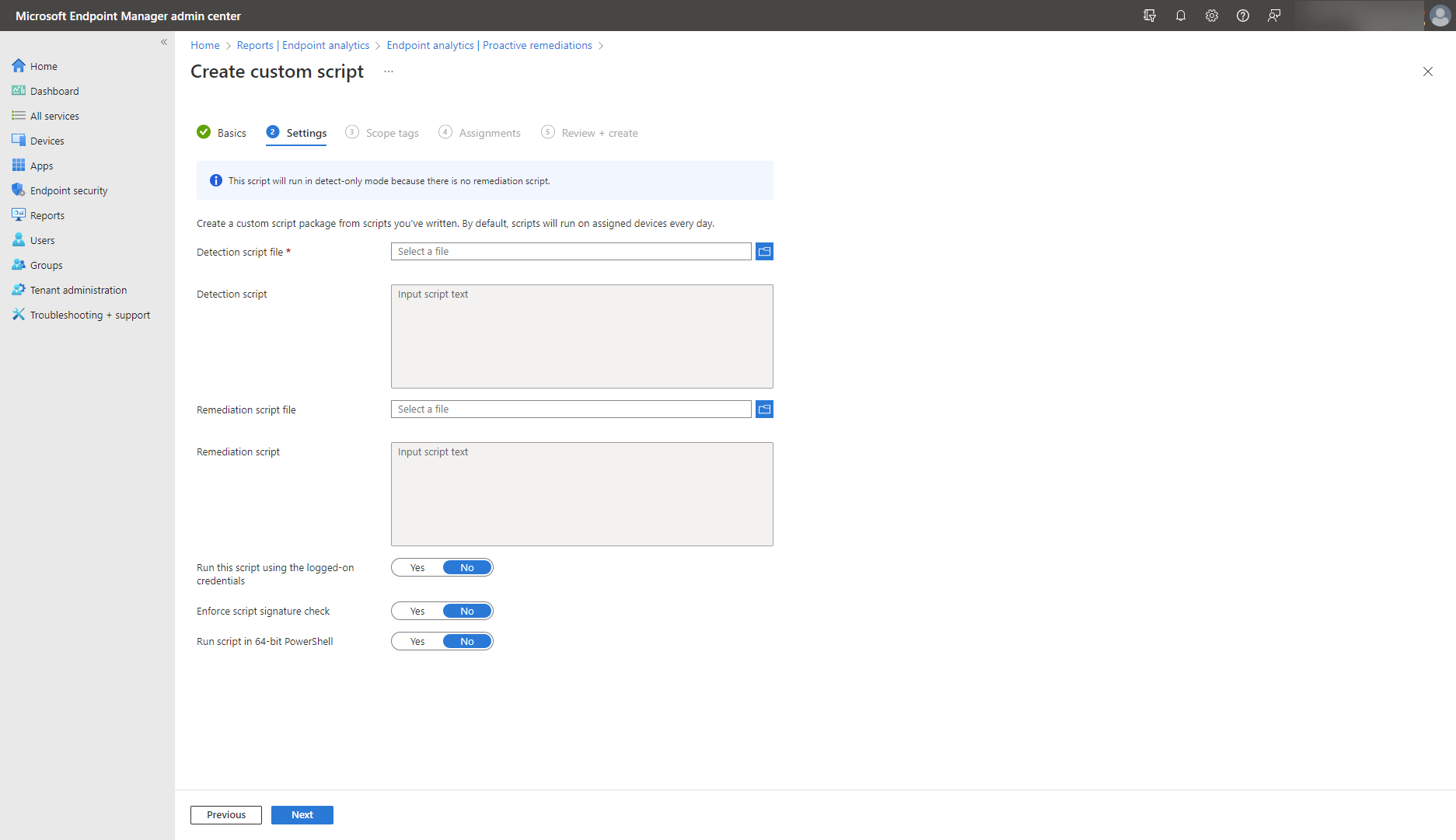

À l’étape Paramètres , chargez à la fois le fichier de script détection et le fichier de script de correction.

Les scripts de détection et de correction correspondants doivent figurer dans le même package. Par exemple, le script de détection Detect_Expired_User_Certificates.ps1 correspond au script de correction Remediate_Expired_User_Certificates.ps1.

Définissez les options de la page Paramètres avec les configurations recommandées suivantes :

- Exécuter ce script à l’aide des informations d’identification connectées : ce paramètre dépend du script. Pour plus d’informations, voir Descriptions des scripts.

- Appliquer la vérification de la signature du script : non

- Exécuter le script dans PowerShell 64 bits : non

Sélectionnez Suivant, puis affectez les balises d’étendue dont vous avez besoin.

Dans l'étape Affectations, sélectionnez les groupes d’appareils sur lesquels vous souhaitez déployer le package de script.

Effectuez l'étape Vérifier + créer pour votre déploiement.

Chiffrement et protection des données

Les données de vos appareils Windows peuvent être efficacement protégées contre les cybercriminels qui tentent d’obtenir l’accès par le vol physique de l’appareil ou par le biais de logiciels malveillants. Voici quelques-uns des outils et fonctionnalités de chiffrement et de protection des données que vous pouvez configurer pour vos appareils Windows.

BitLocker

Le chiffrement de lecteur BitLocker est une fonctionnalité de protection des données qui s’intègre au système d’exploitation et protège contre les fuites de données sur les appareils perdus, volés ou ignorés de manière inappropriée.

Préparez votre organization pour le chiffrement de lecteur BitLocker afin de protéger le système d’exploitation, les lecteurs fixes et même les appareils amovibles via le chiffrement des données. Vous pouvez gérer des appareils avec les dernières versions de Windows, certaines nécessitant un TPM pris en charge, et disposer d’autorisations de contrôle d’accès en fonction du rôle applicables Intune.

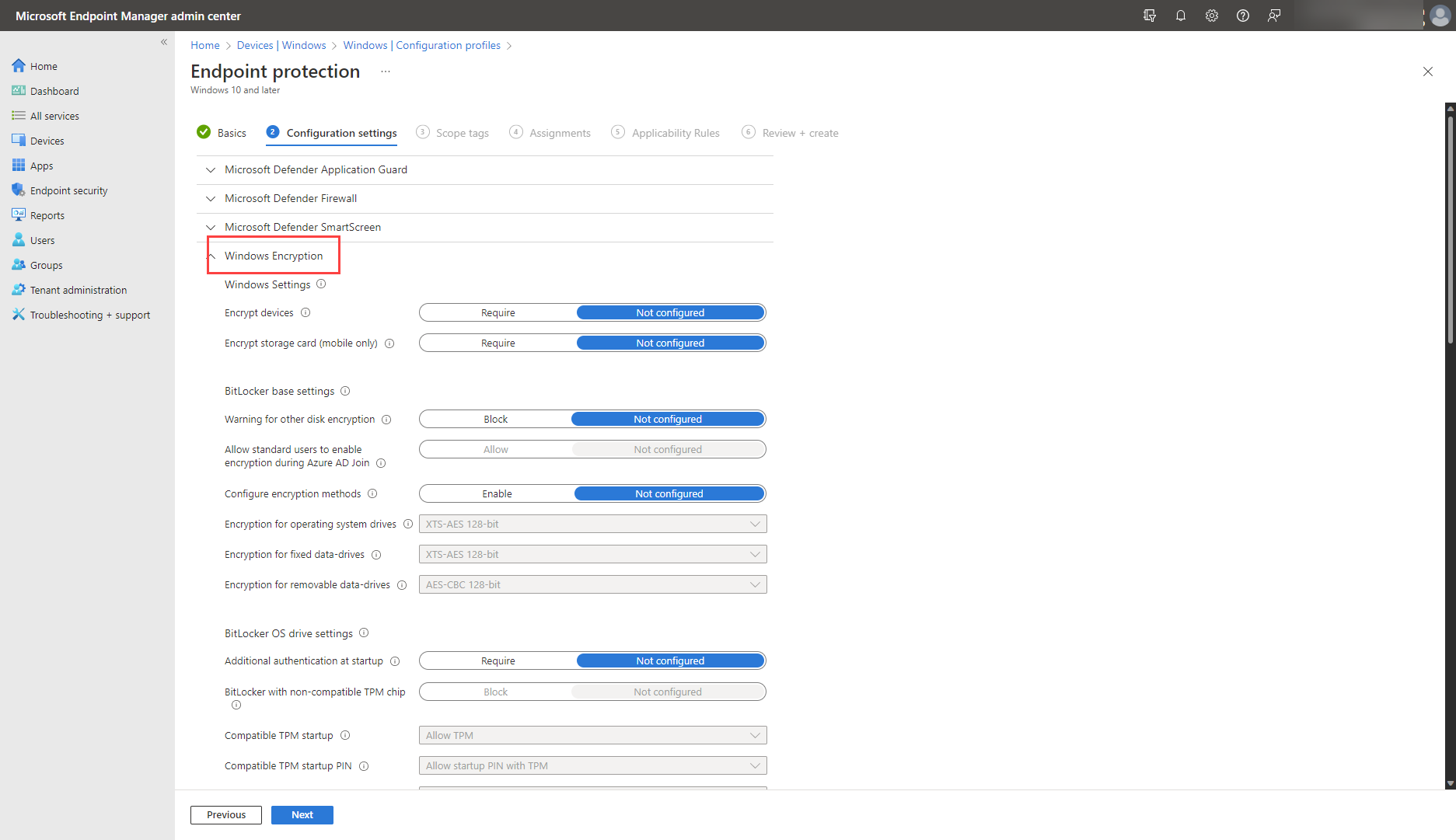

Utilisez l’un des types de stratégies suivants pour configurer BitLocker sur vos appareils gérés dans Intune :

- Stratégie de chiffrement de disque de sécurité de point de terminaison pour BitLocker

- Profil de configuration d’appareil pour Endpoint Protection pour BitLocker

Dans l’interface des paramètres de configuration de Intune, configurez BitLocker pour répondre aux besoins de votre entreprise sous la catégorie Chiffrement Windows, comme illustré ci-dessous.

Surveillez vos appareils gérés avec un rapport de chiffrement Intune intégré et gérez davantage les clés de récupération BitLocker. Suivez les instructions décrites dans Chiffrer des appareils Windows avec BitLocker dans Intune - Microsoft Intune.

Disques durs chiffrés sur le matériel

Les disques durs chiffrés matériels utilisent le chiffrement de lecteur BitLocker pour améliorer la sécurité des données sur les disques durs. Ils sont autochiffrés au niveau du matériel et prennent en charge le chiffrement matériel de disque complet.

Utilisez des disques durs chiffrés pour Windows pour une protection préconfigurée robuste sur les lecteurs et déchargez les opérations de chiffrement sur le matériel, tout en réduisant l’utilisation du processeur et la consommation d’énergie.

Configurez des disques durs chiffrés à l’aide des mêmes méthodes que les disques durs standard : déploiement à partir d’un support, d’un réseau, d’un serveur, par le biais d’une duplication de disque ou avec une stratégie de groupe. La meilleure partie est que les utilisateurs n’ont pas besoin d’activer le chiffrement : il est toujours activé et les clés ne quittent jamais le disque dur. En savoir plus sur les QUESTIONS fréquentes (FAQ) sur la mise à niveau de BitLocker.

Chiffrement du courrier électronique

Email chiffrement avec les extensions S/MIME (Secure/Multipurpose Internet Mail Extensions) fournit une couche de sécurité supplémentaire pour les e-mails envoyés vers et à partir d’un compte Exchange ActiveSync (EAS). Les messages chiffrés peuvent être lus uniquement par les destinataires disposant d’un certificat de chiffrement, en vérifiant l’identité de l’expéditeur. Si un utilisateur tente d’envoyer le message chiffré à un destinataire qui n’a pas été vérifié, le client de messagerie Windows invite l’utilisateur à supprimer le destinataire non vérifié avant que l’e-mail puisse être envoyé.

Configurez le chiffrement des e-mails pour permettre aux utilisateurs de chiffrer leurs messages électroniques afin que seuls les destinataires vérifiés prévus puissent les lire.

- Utilisez un compte Exchange local ou Office 365.

- Create profils de certificat PFX dans Configuration Manager.

- Activez l’accès aux ressources de l’entreprise à l’aide de profils de certificat avec Microsoft Intune.

- Demandez à vos utilisateurs d’utiliser l’application Courrier pour gérer le chiffrement des e-mails : pour choisir les paramètres S/MIME de l’appareil, chiffrer et lire des messages individuels, ou installer des certificats à partir d’un message reçu.

Ces fonctionnalités de chiffrement et de protection des données sont conçues pour fonctionner en toute transparence avec les mises à jour de maintenance Windows afin de maintenir vos appareils à jour et de sécuriser le plus.

Sécurité réseau

Une sécurité réseau inadéquate sur les appareils peut ouvrir les appareils et les organization à un large éventail de menaces, notamment des téléchargements de mises à jour fluides et des mises à jour des fonctionnalités. Toutefois, les appareils Windows vous permettent d’utiliser diverses fonctionnalités de sécurité réseau pour protéger votre réseau d’appareils, notamment les suivantes.

Sécurité de la couche de transport (TLS) et sécurité DNS (Domain Name Service)

Windows prend en charge les nouvelles fonctionnalités DNS et les versions de protocole TLS que vous pouvez utiliser pour renforcer les protections réseau pour les applications, les services web et faciliter la mise en réseau Confiance nulle.

Le protocole TLS (Transport Layer Security) est une norme du secteur pour la protection de la confidentialité des informations communiquées sur Internet. Il s’agit du protocole de sécurité le plus déployé sur Internet, qui chiffre les données pour fournir un canal de communication sécurisé entre deux points de terminaison. TLS s’applique le plus souvent à la sécurisation des connexions HTTP, des échanges d’e-mails et des appels de procédure distante (RPC).

TLS 1.3 est pris en charge et activé par défaut à partir de Windows Server 2022 et Windows 11. Vous pouvez case activée la prise en charge des versions du protocole TLS pour toutes les versions du système d’exploitation Windows que vous gérez. Les protocoles TLS utilisent des algorithmes d’une suite de chiffrement pour créer des clés et chiffrer des informations. Une suite de chiffrement est un ensemble d’algorithmes de chiffrement pour des tâches telles que l’échange de clés, le chiffrement en bloc et l’authentification des messages. Vous pouvez localiser toutes les suites de chiffrement TLS dans Windows 11 et toutes les suites de chiffrement prises en charge sur d’autres versions de Windows. Pour la stratégie de groupe héritée, case activée la stratégie de groupe de votre suite de chiffrement, qui doit inclure les suites de chiffrement TLS 1.3 pour qu’elle fonctionne.

Si vous souhaitez renforcer davantage votre sécurité TLS, vous pouvez effectuer les opérations suivantes :

- Désactivez TLS 1.0 et 1.1. Pour ce faire, utilisez les paramètres de Registre TLS (Transport Layer Security).

- Supprimez les suites de chiffrement TLS du bas de la liste des priorités. Découvrez comment répertorier, ajouter, supprimer et hiérarchiser les suites de chiffrement dans Priorisation des suites de chiffrement Schannel – Applications Win32.

- Utilisez les applets de commande TLS pour configurer les paramètres TLS sans redémarrage, comme décrit dans Module TLS.

Remarque

Lorsque TLS 1.3 n’est pas disponible, la connexion peut négocier TLS 1.2. Pour vous aider à résoudre les problèmes, consultez Problèmes courants lors de l’activation de TLS 1.2.

Si votre organization dispose d’un abonnement Pare-feu Azure Premium, tirez parti de la fonctionnalité d’inspection TLS qui déchiffre le trafic sortant, traite les données, puis chiffre les données. et l’envoie à la destination.

La dernière version de Windows prend en charge LE DNS sur HTTPS (DoH), qui est un protocole DNS (Domain Name Service) chiffré. Configurez DoH pour protéger vos appareils contre les cybercriminels, comme ceux qui souhaitent journaliser les comportements de navigation ou ceux qui souhaitent rediriger les clients vers leurs sites malveillants.

pare-feu Windows Defender et réseaux privés virtuels (VPN)

Windows Defender Firewall with Advanced Security fournit un trafic réseau bidirectionnel basé sur l’hôte, qui filtre et bloque le trafic non autorisé à l’entrée et à l’extérieur de vos appareils en fonction du réseau auquel il est connecté. Vous pouvez facilement utiliser la stratégie de pare-feu de sécurité des points de terminaison si vos appareils sont gérés par Intune et exécutent l’un des systèmes d’exploitation les plus récents (consultez configuration requise et plus d’informations dans Gérer les paramètres de pare-feu avec des stratégies de sécurité de point de terminaison dans Microsoft Intune).

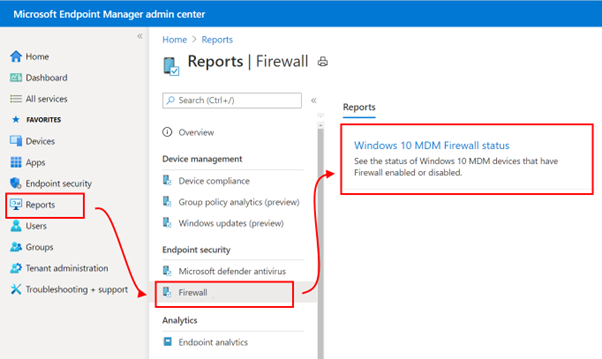

Vérifiez votre status de pare-feu avec Intune rapports :

Ouvrez le Centre d’administration Microsoft Endpoint Manager.

Accédez à Rapports>Pare-feu>MDM pare-feu status...

Vérifiez ou filtrez le résultat selon les catégories de status suivantes : temporairement désactivé par défaut, activé, désactivé, limité ou non applicable.

Utilisez le fournisseur de services de configuration de pare-feu (CSP) pour configurer les paramètres globaux du pare-feu Windows Defender, les paramètres par profil et l’ensemble souhaité de règles personnalisées à appliquer sur les appareils sous votre gestion. Pour plus de prise en charge, ajoutez un signet Guide pratique pour suivre et résoudre les problèmes liés au processus de création de règles de pare-feu de sécurité de point de terminaison Intune. Restez à l’écoute des nouvelles fonctionnalités importantes à venir Intune pour contrôler la stratégie de pare-feu Windows, ce qui optimiserait votre posture de sécurité à l’avenir.

Si votre entreprise utilise des solutions de réseaux privés virtuels, Intune prend également en charge plusieurs paramètres pour vous aider à configurer le VPN Windows. De cette façon, vous pouvez implémenter et créer des tunnels de communication sécurisés pour vos appareils sur Internet. En outre, la plateforme VPN Windows reçoit régulièrement des mises à jour qualité de Microsoft, ce qui signifie que vous pouvez utiliser des fonctionnalités améliorées, telles que des intégrations avec Azure VPN, et bénéficier d’une expérience d’administration plus simple. Voici un autre exemple de la façon dont la maintenance assure la sécurité.

Pour commencer, consultez le guide dans paramètres VPN Windows 10/11 dans Microsoft Intune et utilisez le catalogue de paramètres pour configurer les paramètres pertinents pour votre organization. Par exemple, activez ou désactivez les fonctionnalités, spécifiez les fournisseurs VPN autorisés, dns, proxys, etc. Utilisez d’abord ces paramètres dans les profils de configuration d’appareil, puis déployez-les sur les appareils. Enfin, continuez à surveiller ces profils avec Intune.

Protection contre les virus et les menaces

Les cybermenaces deviennent de plus en plus complexes et augmentent dans leur échelle et leur portée. Les dernières mises à jour de qualité et de fonctionnalités répondent toujours aux risques les plus récents pour vous. En outre, vous avez besoin d’une protection contre les virus et les menaces qui soit à la hauteur de la tâche. Vous pouvez utiliser la combinaison suivante d’outils et de fonctionnalités pour y parvenir. Ces fonctionnalités sont disponibles via le Microsoft Defender pour point de terminaison, qui est tenu à jour grâce à votre maintenance mensuelle régulière et s’adapte davantage à vos besoins.

Microsoft Defender pour point de terminaison

Votre organization peut avoir de nombreux appareils, dans de nombreux environnements, unités commerciales et emplacements différents. Pour une protection complète au niveau de l’entreprise, envisagez d’utiliser Microsoft Defender pour point de terminaison. Avec elle, vous pouvez utiliser :

- Capteurs comportementaux de point de terminaison sur tous vos appareils pour surveiller les signaux anormaux du système d’exploitation.

- Analyse de la sécurité cloud pour utiliser des insights uniques et approfondis dans l’ensemble du patrimoine.

- Renseignement sur les menaces qui utilise l’expertise de Microsoft en ligne avec l’apprentissage automatique pour identifier les menaces les plus complexes.

- Fonctionnalités de réponse enrichies qui vous permettent d’utiliser l’investigation et la correction automatisées pour isoler, examiner et corriger les menaces dans vos environnements.

Create un plan de déploiement de Microsoft Defender pour point de terminaison pour votre organization et utilisez le guide de déploiement pour commencer à l’utiliser.

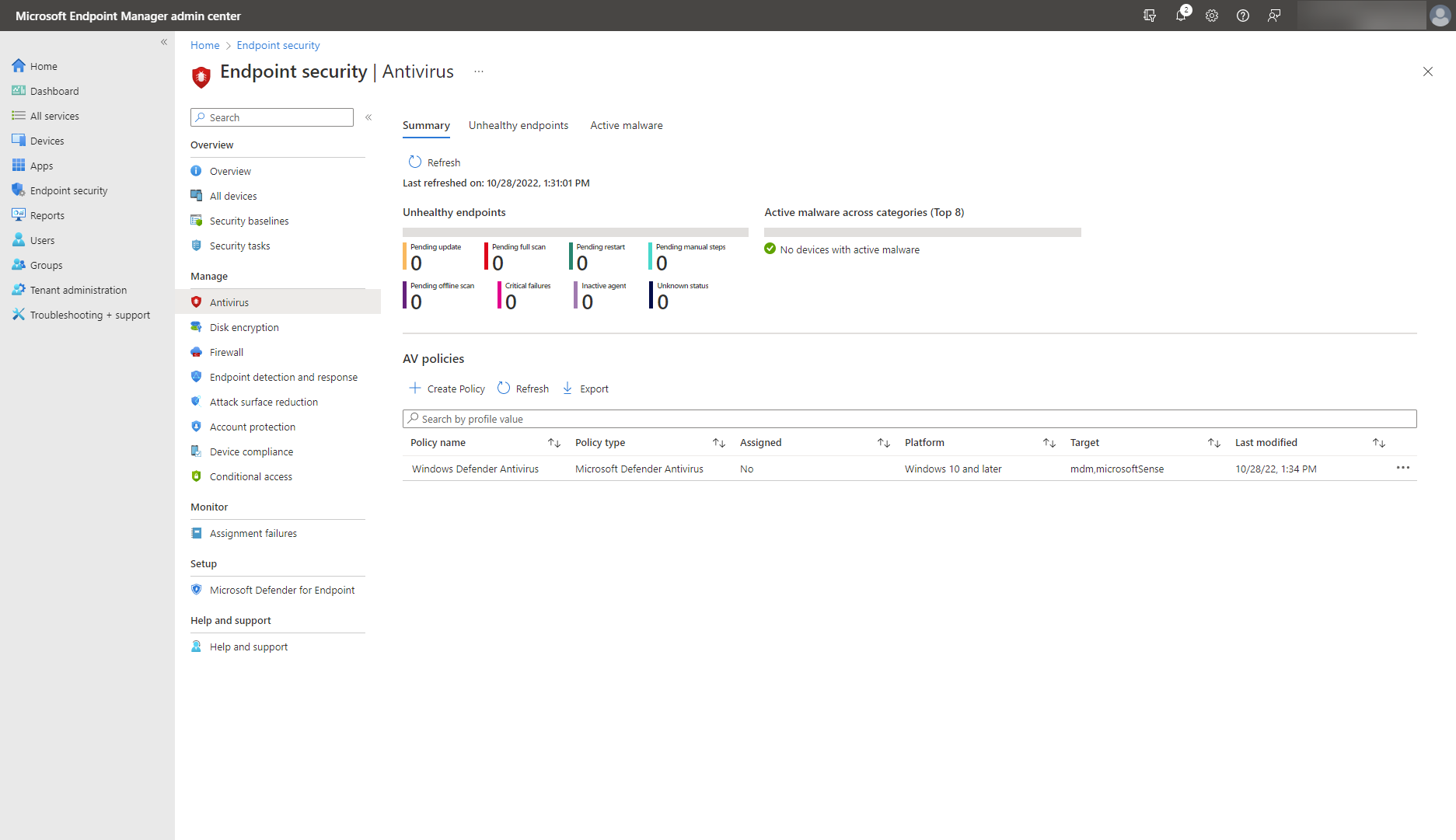

Antivirus Microsoft Defender

Configurez Microsoft Defender Antivirus pour surveiller en permanence les programmes malveillants, les virus et d’autres types de menaces de sécurité dès le démarrage de votre appareil. Il s’agit d’un composant majeur de la Microsoft Defender pour point de terminaison. Pour une protection accrue, configurez-la pour une protection antivirus en temps réel, basée sur le comportement et heuristique.

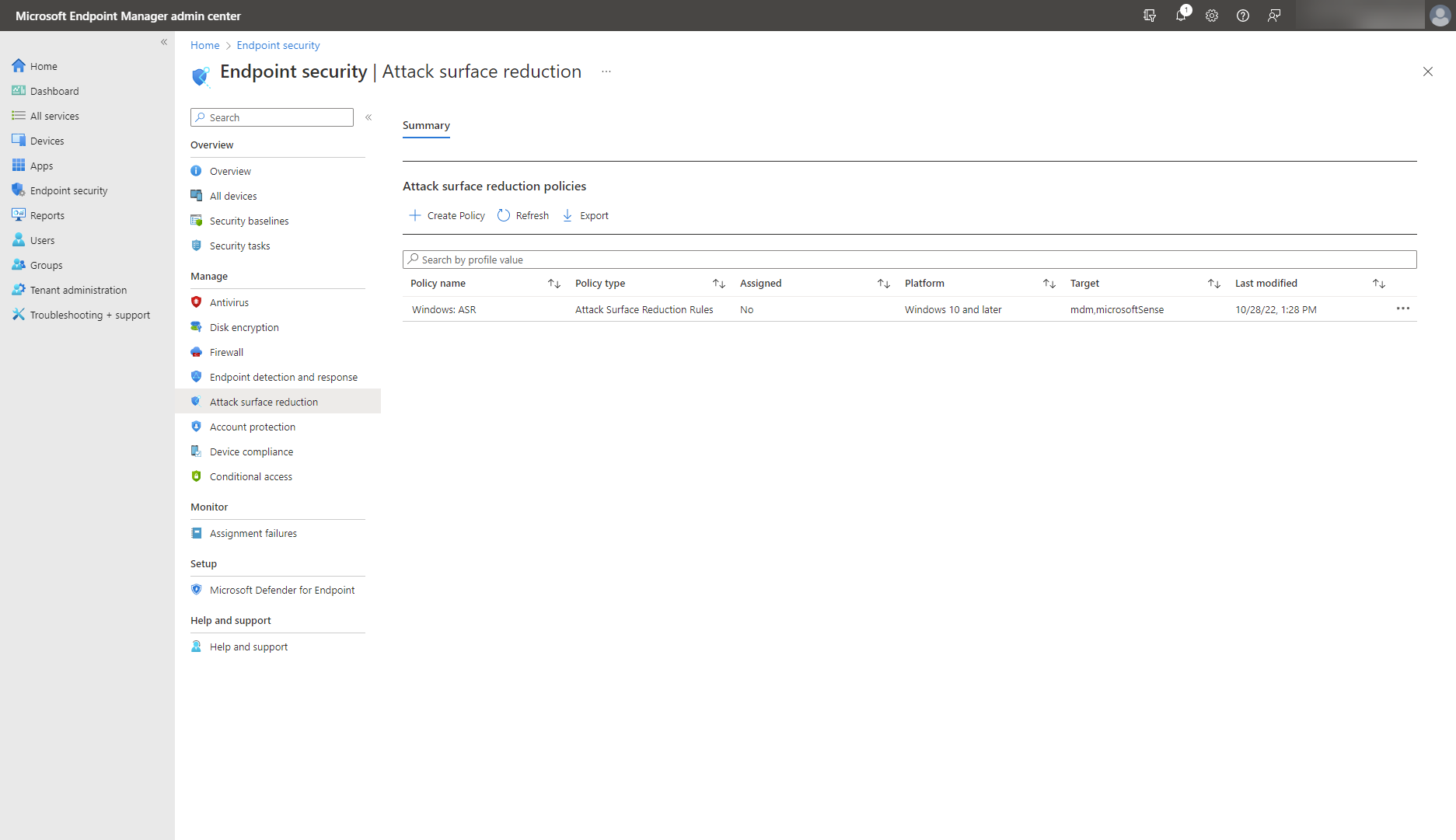

Réduction de la surface d'attaque

Certains comportements logiciels sont souvent exploités par des attaquants, tels que les utilisateurs qui lancent des scripts exécutables qui tentent de télécharger ou d’exécuter des fichiers ou qui exécutent des scripts obfusqués ou suspects. Pour détecter et bloquer de telles actions, configurez des règles de réduction de la surface d’attaque dans Intune, en fonction du contexte de votre organisation. Ces options sont disponibles sous Sécurité du point de terminaison, comme indiqué ci-dessous.

Vous pouvez également utiliser Microsoft Defender fonctionnalités pour réduire votre surface d’attaque sur le web : comprendre et utiliser la réduction de la surface d’attaque.

Protection contre les falsifications et protection contre les attaques

Parfois, les cybercriminels tentent de désactiver ou de supprimer des fonctionnalités de sécurité. Par exemple, ils peuvent essayer de désactiver la protection antivirus, de supprimer les mises à jour de sécurité ou de désactiver la protection en temps réel. Ils essaieront de le faire afin d’effectuer ou d’étendre leurs rançongiciels et autres attaques.

Configurez la protection contre les falsifications dans Microsoft Defender pour point de terminaison pour éviter que cela ne se produise. Si vous disposez d’une licence E5 appropriée, connectez Microsoft Defender ATP à Intune :

- Accédez à https://securitycenter.windows.com.

- Consultez Paramètres>Fonctionnalités avancées.

- Activez la connexion Microsoft Intune.

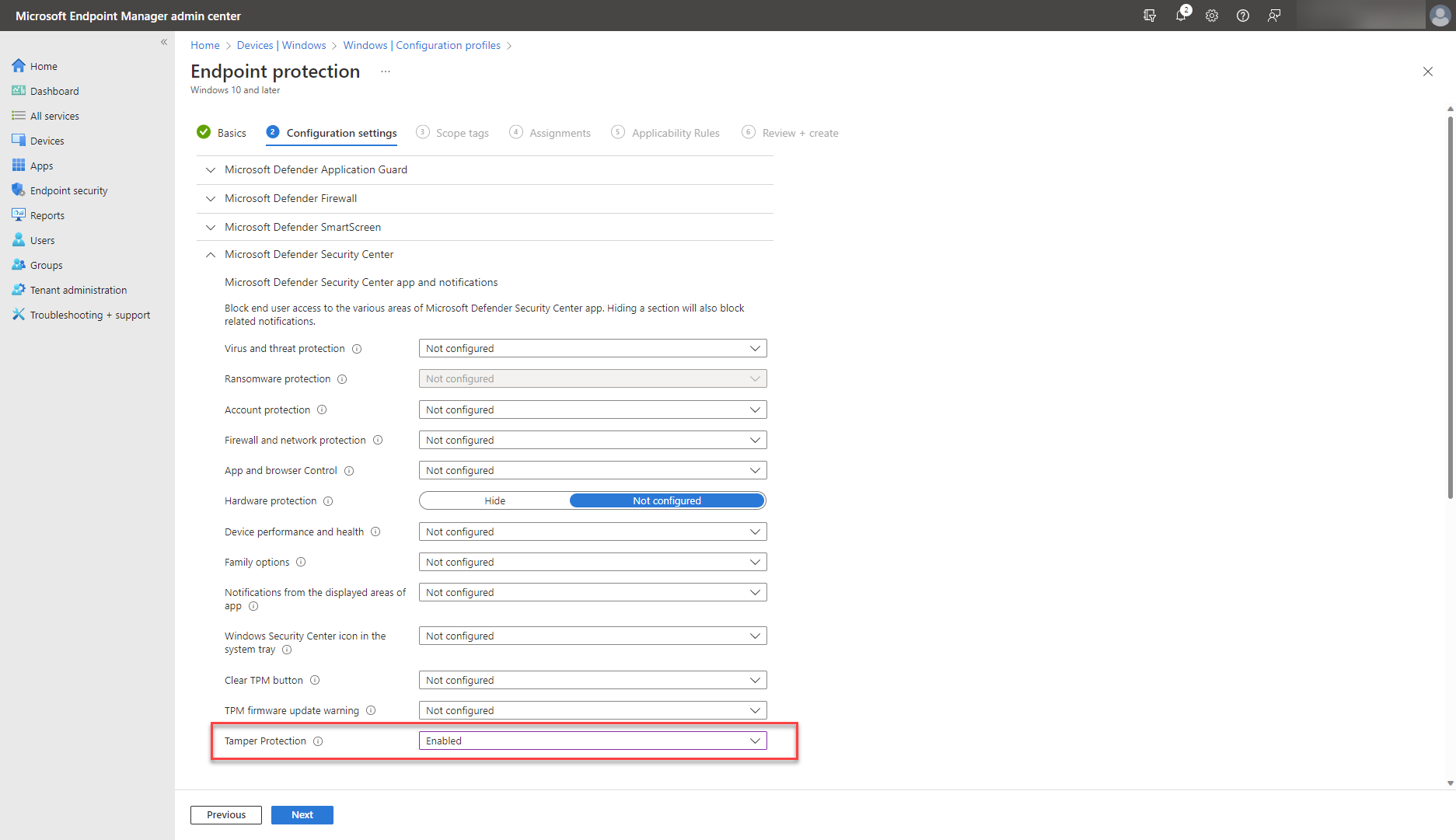

Procédez comme suit pour créer une stratégie Endpoint Protection dans Intune :

- Choisissez Configuration de l’appareil - Profils, puis Create profil.

- Choisissez un type de profil Endpoint Protection .

- Dans la vue Endpoint Protection, sélectionnez le > signe pour afficher tous les paramètres disponibles.

- Dans Centre de sécurité Microsoft Defender, définissez Protection contre les falsifications sur Activé.

- Affectez cette stratégie à un utilisateur ou à un groupe d’appareils.

En outre, activez la protection contre les attaques pour vous protéger contre les programmes malveillants qui s’appuient sur des attaques pour infecter et se propager sur les appareils. Il fonctionne mieux avec Microsoft Defender pour point de terminaison pour plus de fonctionnalités de création de rapports.

Protection améliorée contre le hameçonnage avec Microsoft Defender SmartScreen

Microsoft Defender SmartScreen protège contre l’hameçonnage, les sites web et les applications malveillants et le téléchargement de fichiers potentiellement malveillants. Plus précisément, il analyse les pages web et les fichiers téléchargés à la recherche d’indications de comportements suspects et de caractéristiques dangereuses suivies dans notre base de données dynamique. Il vous avertit chaque fois qu’une correspondance est trouvée ou que vous êtes sur le point d’entrer vos informations d’identification Microsoft dans un emplacement potentiellement risqué. Cette nouvelle fonctionnalité est disponible pour toutes les éditions Windows 11, Home, Pro, Entreprise, Éducation et IoT.

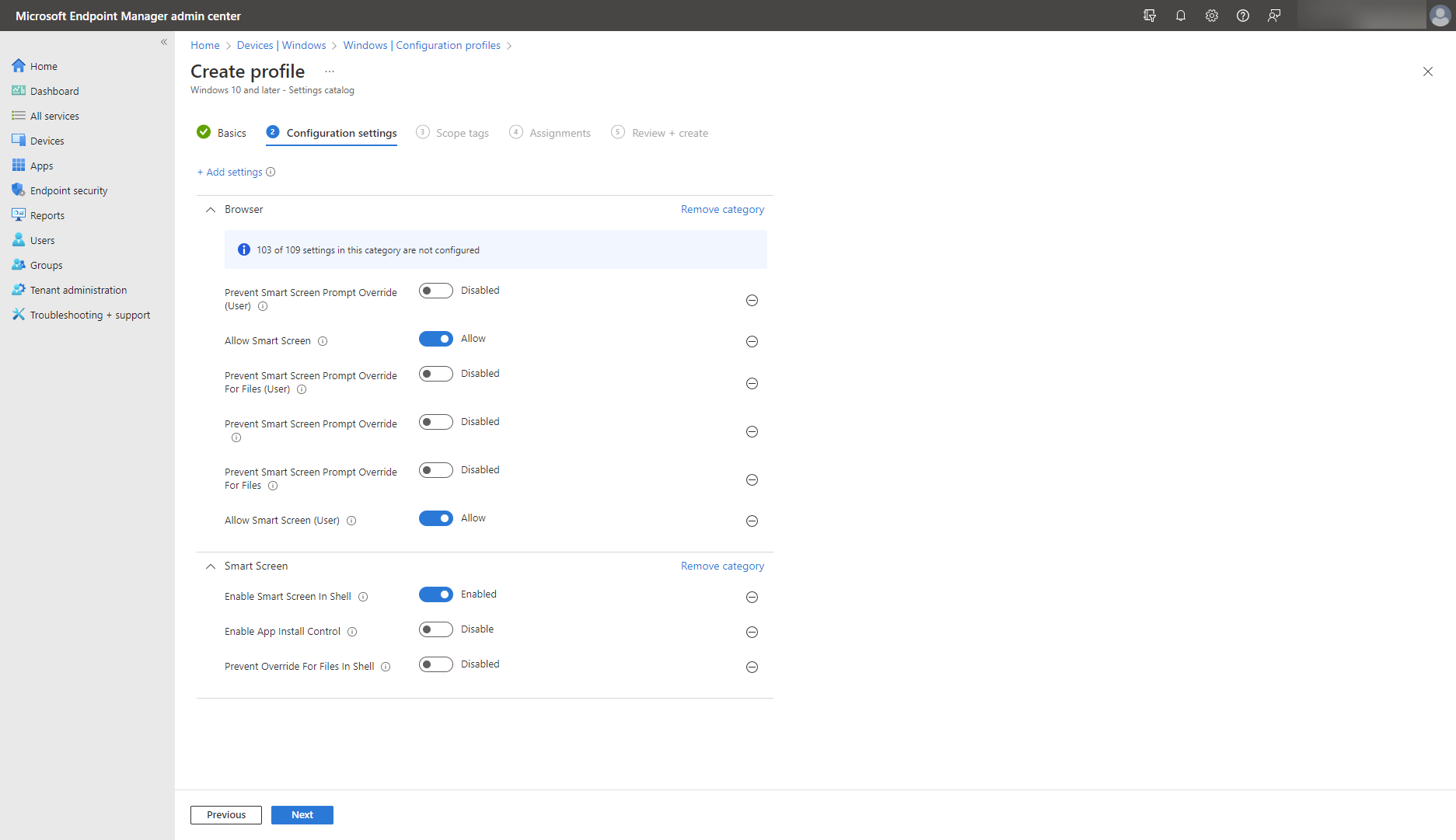

Utilisez le catalogue de paramètres pour activer SmartScreen :

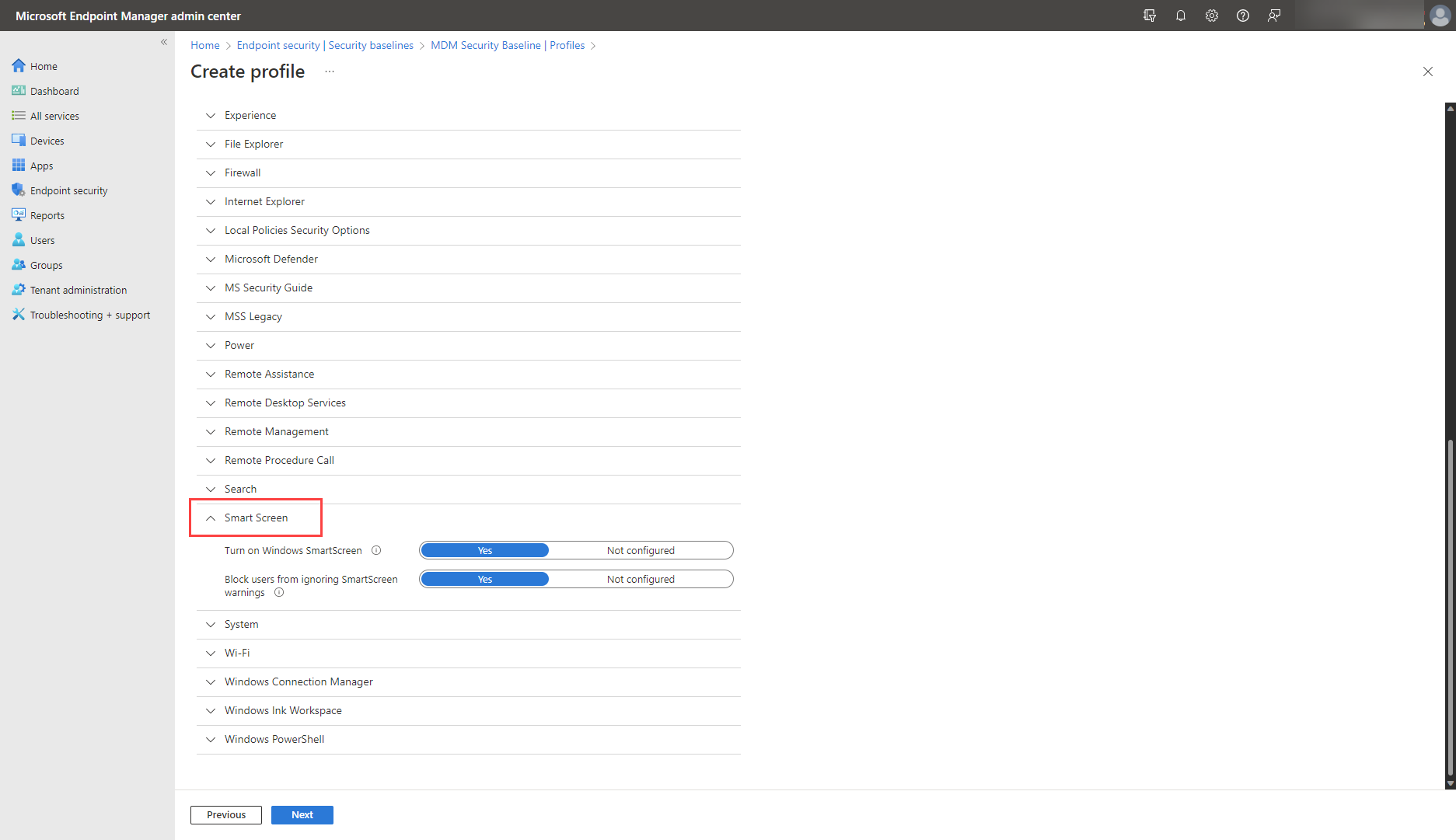

Utilisez les bases de référence de sécurité pour la configuration initiale de base de Windows SmartScreen :