Sécuriser votre couche d’applications

Confiance nulle exige la sécurisation de toutes les applications : les applications gérées ou contrôlées de manière centralisée, et les applications fiables et fiables gérées par vos utilisateurs. En effet, si une application a sa sécurité mal configurée, même pendant un court moment, elle peut créer des opportunités pour les pirates informatiques d’exploiter ses vulnérabilités. Toute application mal sécurisée peut permettre aux cybercriminels d’accéder à des données importantes sur les appareils et les réseaux plus larges auxquels ils sont connectés. Le téléchargement de mises à jour régulières à partir de vos fournisseurs d’applications est la première étape pour vous assurer que vos applications sont protégées. En outre, la mise à jour de votre système d’exploitation Windows avec des mises à jour de qualité et de fonctionnalités mensuelles fournies par nos mécanismes de maintenance contribue à une sécurité accrue des applications et à l’amélioration des outils. Examinons quelques-unes des fonctionnalités de sécurité des applications configurables et Intune outils que vous pouvez utiliser pour implémenter la protection des applications sur tous les appareils de votre organization.

Windows Defender Application Control (WDAC)

Assurez-vous que vous autorisez uniquement les applications appropriées sur vos appareils comme première étape proactive de votre stratégie de sécurité des applications. Bien que l’intégrité de la mémoire renforce votre système d’exploitation contre les menaces de mémoire du noyau, vous pouvez la combiner avec Windows Defender Contrôle d’application (WDAC) pour améliorer les protections avec une licence entreprise appropriée. Pour ce faire, contrôlez les applications autorisées à être installées et exécutées sur vos appareils.

Pour commencer, configurez et activez WDAC en procédant comme suit :

- Définissez le cercle de confiance souhaité pour vos stratégies WDAC. Par cercle de confiance, nous entendons une description de l’intention commerciale de la politique exprimée en langage naturel. Cette définition vous guide lorsque vous créez les règles de stratégie réelles pour votre code XML de stratégie.

- Utilisez Windows Defender’Assistant Contrôle d’application pour créer votre stratégie initiale. En savoir plus sur l’utilisation des stratégies intégrées de Intune et la conception et la création de vos propres règles de stratégie et règles de fichier, qui font l’objet d’améliorations constantes.

- Déployez la stratégie en mode audit sur un petit ensemble d’appareils.

- Utilisez l’Assistant Contrôle d’application Windows Defender pour créer des règles à partir des journaux des événements pour tous les fichiers bloqués sur le petit ensemble d’appareils que vous souhaitez autoriser.

- Répétez les étapes ci-dessus autant de fois que nécessaire.

- Déployez la stratégie en mode audit sur d’autres appareils.

- Continuez à surveiller les événements (par exemple, avec la chasse avancée).

- Une fois que vous êtes prêt, convertissez la stratégie en mode d’application et répétez le déploiement intermédiaire.

- Pour obtenir encore plus de sécurité, utilisez des stratégies signées pour protéger Windows Defender Contrôle d’application contre la falsification.

Ensuite, déployez vos stratégies WDAC dans Intune avec des fonctionnalités OMA-URI personnalisées, qui seront améliorées dans les mois à venir :

- Connaître le GUID d’une stratégie générée, qui se trouve dans le xml de stratégie en tant que <PolicyID

- Convertissez le xml de stratégie au format binaire à l’aide de l’applet de commande ConvertFrom-CIPolicy afin d’être déployé. La stratégie binaire peut être signée ou non signée.

- Ouvrez le portail Microsoft Intune et créez un profil avec des paramètres personnalisés.

- Spécifiez un Nom et une Description, puis utilisez les valeurs suivantes pour les paramètres OMA-URI personnalisés restants :

- OMA-URI : ./Vendor/MSFT/ApplicationControl/Policies/Policy GUID/Policy

- Type de données : Base64

- Fichier de certificat : chargez votre fichier de stratégie de format binaire. Vous n’avez pas besoin de charger un fichier Base64, car Intune convertirez le fichier .bin chargé en Base64 en votre nom.

Smart App Control

Avec smart app Control, certaines petites entreprises peuvent donner aux employés la flexibilité de choisir leurs propres applications, tout en conservant une sécurité étroite. Smart App Control empêche les utilisateurs d’exécuter des applications malveillantes sur des appareils Windows en bloquant les logiciels non approuvés ou non signés. De cette façon, Smart App Control va au-delà des protections de navigateur intégrées précédentes. À l’aide de l’IA, la fonctionnalité permet uniquement d’exécuter des applications dont la sécurité est prédite, en fonction de l’intelligence existante et nouvelle traitée quotidiennement.

Smart App Control est disponible sur les nouveaux appareils fournis avec Windows 11, version 22H2. Les appareils avec des versions antérieures de Windows 11 peuvent tirer parti de cette fonctionnalité avec une réinitialisation et propre installation de Windows 11, version 22H2. Apprenez-en davantage sur l’adaptation de cette fonctionnalité à votre environnement particulier.

Isolation des applications et conteneurs

Parfois, les cybercriminels peuvent essayer d’utiliser des tactiques d’ingénierie sociale pour tromper les utilisateurs afin qu’ils facilitent leurs attaques d’application, par exemple en incitant les utilisateurs à ouvrir des liens malveillants dans des e-mails ou à visiter un site malveillant. Les fonctionnalités d’analyse et de filtrage des navigateurs et des applications peuvent ne pas être suffisantes pour arrêter ces types d’attaques. Nous proposons donc quelques outils de maintenance pour vous aider.

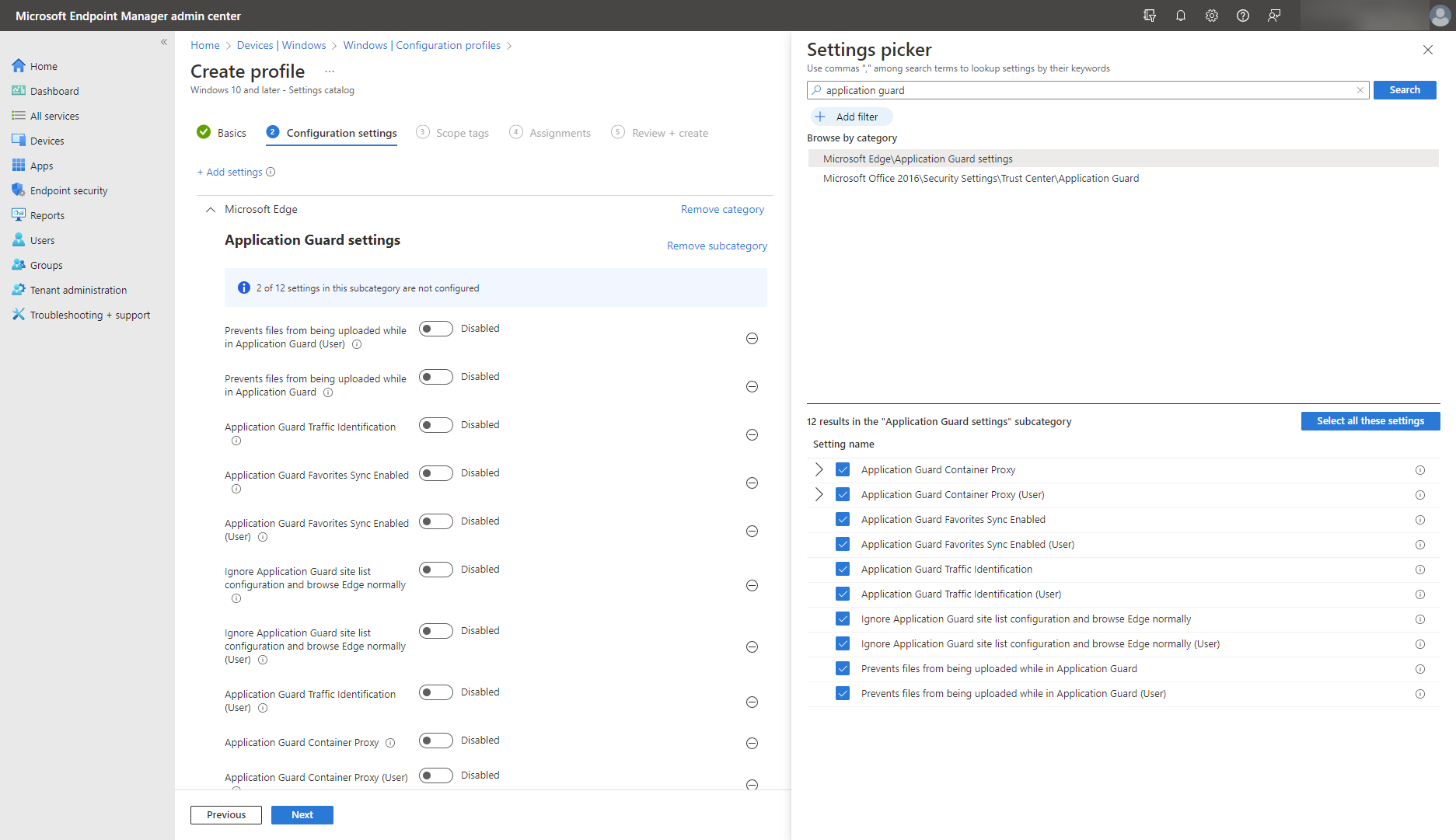

Vous prenez une position Confiance nulle contre toute application et session de navigateur lorsque vous la traitez comme non fiable par défaut. Isolez les applications via Protection d'application Microsoft Defender et exécutez les sites web ouverts dans le navigateur Microsoft Edge, les fichiers Word, les fichiers Excel et autres à l’intérieur d’un conteneur distinct du reste du système. Cela signifie que tout code et toute activité malveillants sont contenus à l’intérieur du conteneur et à l’extérieur du système de bureau. Pour implémenter l’isolation des applications, configurez-la à l’aide de Protection d'application Microsoft Defender pour Office ou pour le navigateur Edge. Dans Intune, recherchez Protection d'application Microsoft Defender paramètres dans le catalogue de paramètres, sous la catégorie Microsoft Edge :

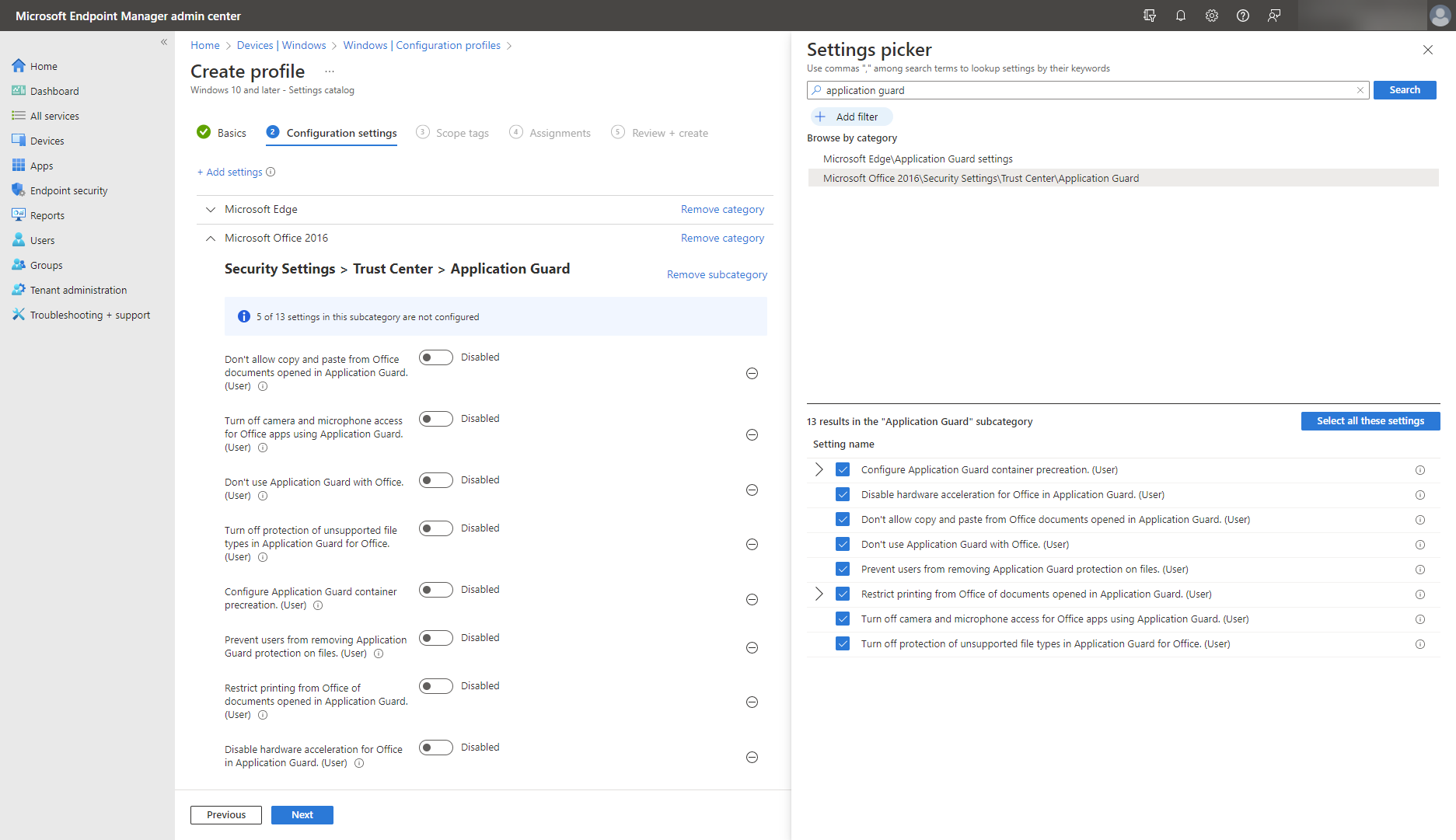

De même, recherchez la catégorie Microsoft Office dans le catalogue de paramètres pour configurer leCentre> de gestion de la confidentialité des paramètres> de sécurité Protection d'application, comme indiqué ci-dessous.

Pour les applications plateforme Windows universelle (UWP), configurez et configurez des conteneurs Windows conçus pour les applications Windows. De cette façon, vous appliquez des restrictions sur la connectivité réseau et vous assurez que les applications n’ont qu’un accès limité au système de fichiers et au registre. Par conséquent, le code malveillant ou les applications infectées auront moins de possibilités d’échappement. Tenez compte de ce niveau de sécurité supplémentaire dans votre parcours pour améliorer votre posture de sécurité.

Contrôle de compte d’utilisateur

Assurez-vous que tous vos appareils sont configurés pour l’accès au privilège minimum, afin que les utilisateurs n’utilisent pas de comptes d’administrateur pour une utilisation quotidienne. Administration privilèges doivent être protégés. S’ils sont compromis, les programmes malveillants auraient plus de contrôle sur l’appareil et pourraient même prendre le contrôle sur d’autres appareils, plateformes et systèmes.

Implémentez le contrôle de compte d’utilisateur pour vous assurer que vos utilisateurs restent productifs, en utilisant l’accès le moins privilégié nécessaire pour accomplir leur travail, et uniquement quand ils en ont besoin. De cette façon, les applications s’exécutent toujours dans le contexte de sécurité d’un compte non administrateur, sauf si un administrateur autorise explicitement l’accès au niveau de l’administrateur pour l’application. Les utilisateurs seront avertis qu’une application a besoin d’une autorisation d’administrateur pour s’exécuter, et que la demande d’exécution doit être approuvée manuellement par un utilisateur administrateur.

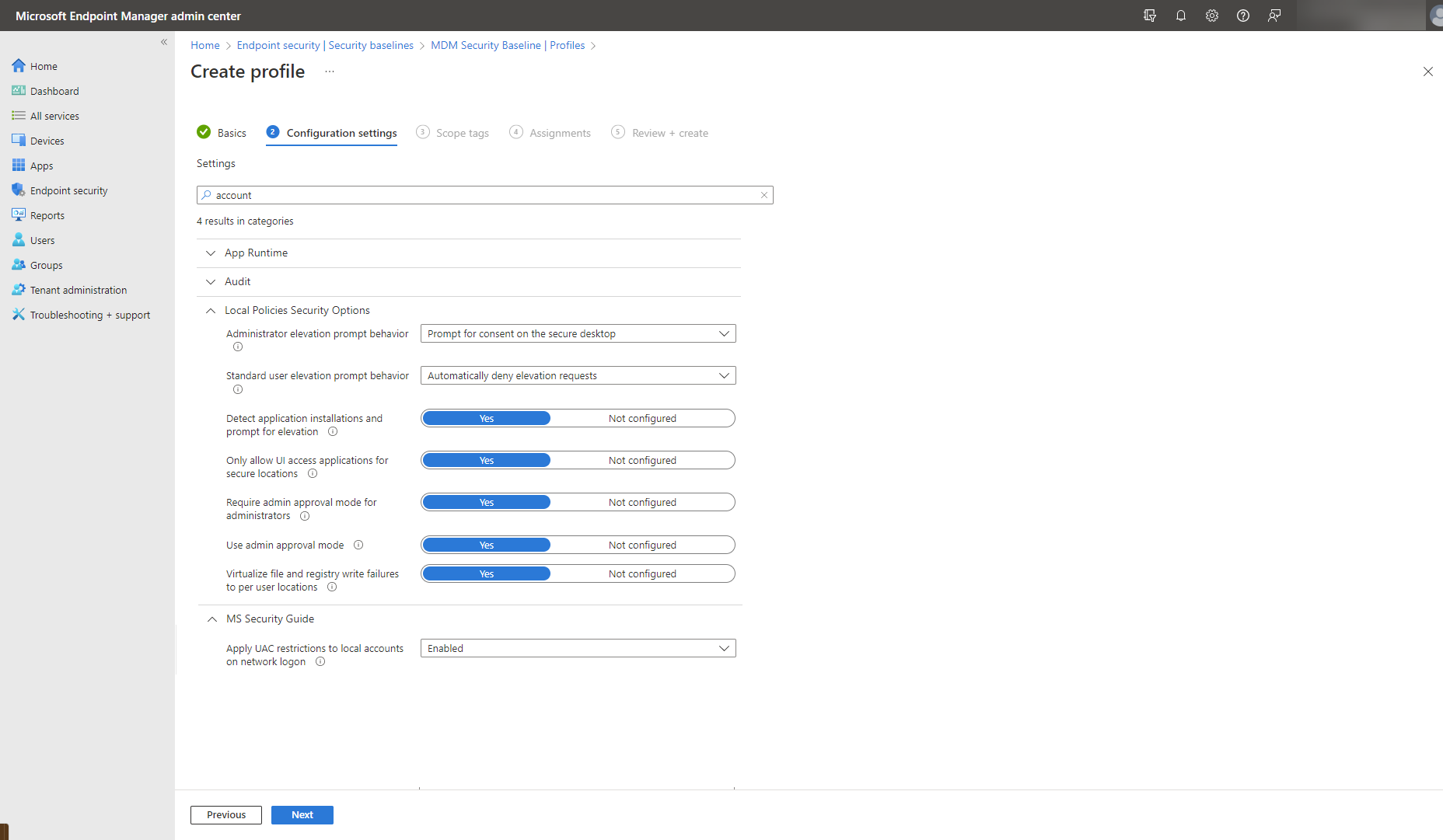

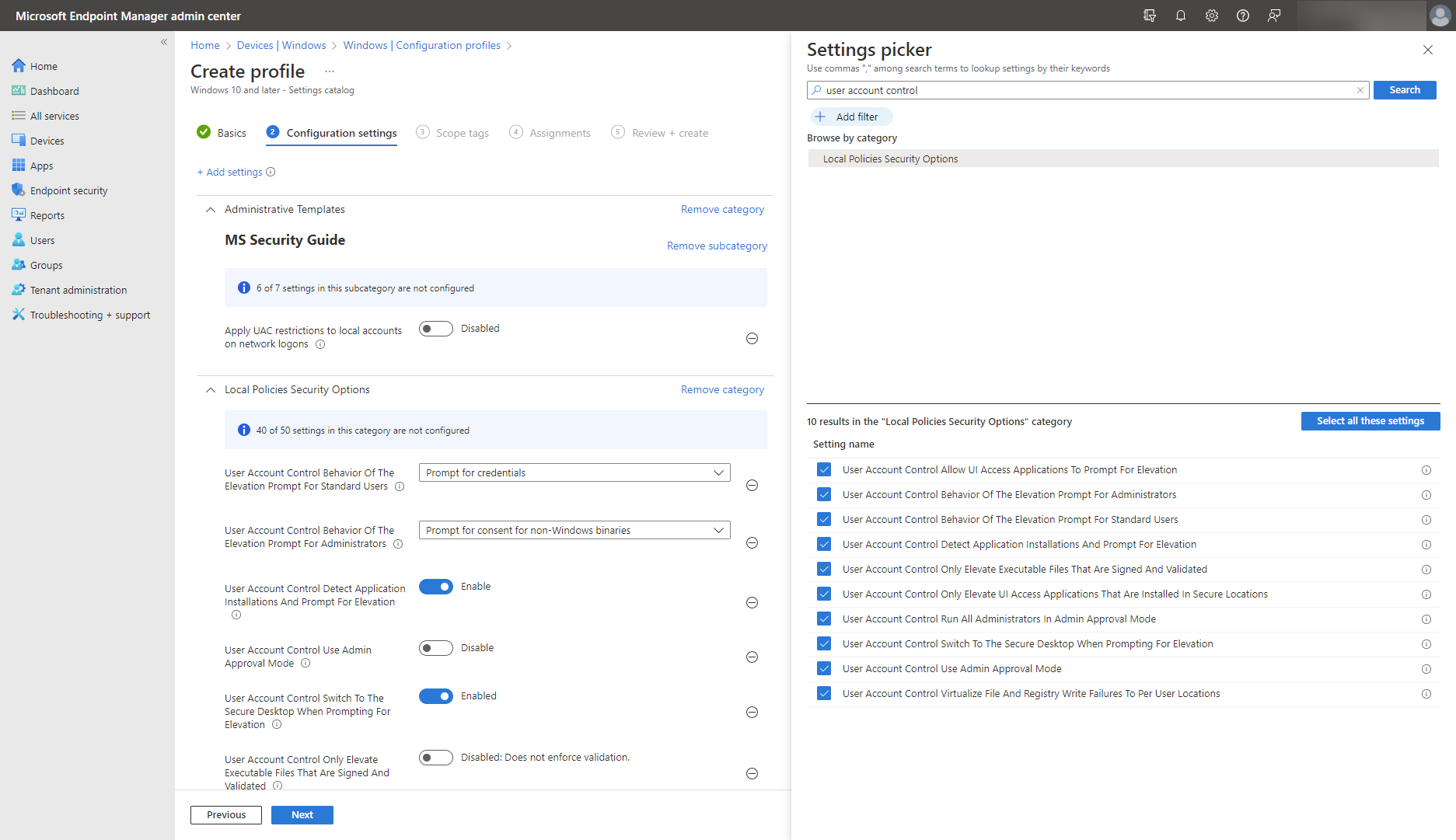

Vous utilisez des stratégies de sécurité spécifiques au contrôle de compte d’utilisateur pour configurer le fonctionnement du contrôle de compte d’utilisateur dans votre organization. Vous pouvez les configurer de différentes façons, y compris les bases de référence de sécurité et le catalogue de paramètres dans Intune, sous les Options de sécurité stratégies locales.

Comme alternative au contrôle de compte d’utilisateur, Windows Autopilot propose une nouvelle approche avec un ensemble de technologies utilisées pour configurer et préconfigurer de nouveaux appareils, les préparer à une utilisation productive et s’assurer qu’ils sont livrés verrouillés et conformes aux stratégies de sécurité de l’entreprise. En savoir plus sur le déploiement d’appareils Autopilot pour le travail hybride.