Utiliser des groupes de sécurité réseau pour contrôler l’accès réseau

Dans le cadre du projet de déplacement de votre système ERP vers Azure, vous devez garantir que les serveurs disposent d’une isolation appropriée, afin que seuls les systèmes autorisés puissent établir des connexions réseau. Par exemple, vous avez des serveurs de base de données qui stockent les données de votre application ERP. Vous souhaitez empêcher les systèmes interdits de communiquer avec les serveurs sur le réseau, tout en permettant aux serveurs d’applications de communiquer avec les serveurs de base de données.

Groupes de sécurité réseau

Les groupes de sécurité réseau filtrent le trafic réseau vers et depuis les ressources Azure. Ils doivent aussi contenir des règles de sécurité que vous configurez pour autoriser ou refuser les trafics entrant et sortant. Vous pouvez utiliser des groupes de sécurité réseau pour filtrer le trafic entre des machines virtuelles ou sous-réseaux, à la fois au sein d’un réseau virtuel et à partir d’Internet.

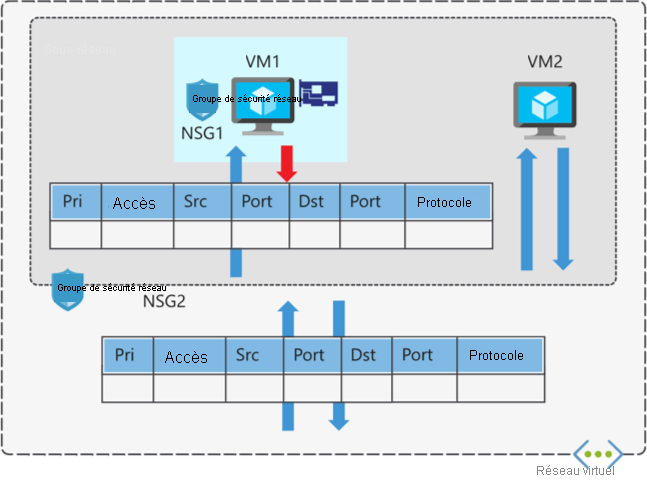

Affectation et évaluation de groupes de sécurité réseau

Les groupes de sécurité réseau sont affectés à une interface réseau ou à un sous-réseau. Quand vous affectez un groupe de sécurité réseau à un sous-réseau, les règles s’appliquent à toutes les interfaces réseau dans ce sous-réseau. Vous pouvez restreindre davantage le trafic en associant un groupe de sécurité réseau à l’interface réseau d’une machine virtuelle.

Quand vous appliquez des groupes de sécurité réseau à la fois à un sous-réseau et à une interface réseau, chaque groupe est évalué indépendamment. Le trafic entrant est d’abord évalué par le groupe de sécurité réseau appliqué au sous-réseau, puis par le groupe de sécurité réseau appliqué à l’interface réseau. À l’inverse, le trafic sortant provenant d’une machine virtuelle est d’abord évalué par le groupe de sécurité réseau appliqué à l’interface réseau, puis par le groupe de sécurité réseau appliqué au sous-réseau.

L’application d’un groupe de sécurité réseau à un sous-réseau plutôt qu’à des interfaces réseau individuelles peut réduire les efforts d’administration et de gestion. Cette approche garantit également que toutes les machines virtuelles au sein du sous-réseau spécifié sont sécurisées avec le même ensemble de règles.

Chaque sous-réseau et interface réseau peut se voir appliquer un groupe de sécurité réseau. Les groupes de sécurité réseau prennent en charge TCP (Transmission Control Protocol), UDP (User Datagram Protocol) et ICMP (Internet Control Message Protocol) et fonctionnent au niveau de la couche 4 du modèle OSI (Open Systems Interconnexion).

Dans ce scénario d’entreprise de fabrication, les groupes de sécurité réseau peuvent vous permettre de sécuriser le réseau. Vous pouvez contrôler quels ordinateurs peuvent se connecter à vos serveurs d’applications. Vous pouvez configurer le groupe de sécurité réseau afin que seule une plage d’adresses IP spécifique puisse se connecter aux serveurs. Vous pouvez renforcer davantage ce verrouillage en autorisant uniquement l’accès à et depuis des ports spécifiques ou depuis des adresses IP individuelles. Vous pouvez appliquer ces règles aux appareils qui se connectent à distance à partir de réseaux locaux ou entre des ressources au sein d’Azure.

Règles de sécurité

Un groupe de sécurité réseau contient une ou plusieurs règles de sécurité. Vous pouvez configurer des règles de sécurité pour autoriser ou refuser le trafic.

Les règles ont plusieurs propriétés :

| Propriété | Explication |

|---|---|

| Nom | Nom unique au sein du groupe de sécurité réseau |

| Priority | Nombre compris entre 100 et 4096 |

| Source et destination | Tout, une adresse IP, un bloc de routage CIDR (10.0.0.0/24, par exemple), une étiquette de service ou un groupe de sécurité d’application en particulier |

| Protocole | TCP, UDP ou n’importe lequel |

| Sens | Indique si la règle s’applique au trafic entrant ou sortant |

| Plage de ports | Port individuel ou plage de ports |

| Action | Autoriser ou refuser le trafic |

Les règles de sécurité du groupe de sécurité réseau sont évaluées par priorité. Elles utilisant un tuple à cinq éléments (source, port source, destination, port de destination et protocole) pour autoriser ou refuser le trafic. Quand les conditions d’une règle correspondent à la configuration de l’appareil, le traitement de la règle s’arrête.

Par exemple, supposons que votre entreprise a créé une règle de sécurité pour autoriser le trafic entrant sur le port 3389 (RDP) vers vos serveurs web avec une priorité de 200. Ensuite, supposons qu’un autre administrateur a créé une règle pour refuser le trafic entrant sur le port 3389 avec une priorité de 150. La règle de refus est prioritaire, car elle est traitée en premier. La règle de priorité 150 est traitée avant la règle de priorité de 200.

Avec des groupes de sécurité réseau, les connexions sont avec état. Le trafic de retour est automatiquement autorisé pour la même session TCP/UDP. Par exemple, une règle de trafic entrant autorisant le trafic sur le port 80 permet également à la machine virtuelle de répondre à la demande (généralement sur un port éphémère). Vous n’avez pas besoin d’une règle de trafic sortant correspondante.

Concernant le système ERP, les serveurs web pour l’application ERP se connectent aux serveurs de base de données qui se trouvent dans leurs propres sous-réseaux. Vous pouvez appliquer des règles de sécurité pour indiquer que la seule communication autorisée à partir des serveurs web vers les serveurs de base de données est le port 1433 pour les communications de base de données SQL Server. Tout autre trafic vers les serveurs de base de données est refusée.

Règles de sécurité par défaut

Quand vous créez un groupe de sécurité réseau, Azure crée plusieurs règles par défaut. Vous ne pouvez pas changer ces règles par défaut, mais pouvez les remplacer par vos propres règles. Ces règles par défaut permettent une connectivité au sein d’un réseau virtuel et depuis des équilibreurs de charge Azure. Elles autorisent aussi une communication sortante sur Internet, et refusent tout trafic entrant depuis Internet.

Les règles par défaut pour le trafic entrant sont les suivantes :

| Priorité | Nom de la règle | Description |

|---|---|---|

| 65 000 | AllowVnetInbound | Autoriser le trafic entrant d’une machine virtuelle vers une machine virtuelle au sein du réseau virtuel |

| 65 001 | AllowAzureLoadBalancerInbound | Autoriser le trafic depuis l’équilibreur de charge par défaut pour toute machine virtuelle au sein du sous-réseau |

| 65 500 | DenyAllInBound | Refuser le trafic depuis toute source externe vers toute machine virtuelle |

Les règles par défaut pour le trafic sortant sont les suivantes :

| Priorité | Nom de la règle | Description |

|---|---|---|

| 65 000 | AllowVnetOutbound | Autoriser le trafic sortant d’une machine virtuelle vers une machine virtuelle au sein du réseau virtuel |

| 65 001 | AllowInternetOutbound | Autoriser le trafic sortant vers Internet à partir d’une machine virtuelle |

| 65 500 | DenyAllOutBound | Refuser le trafic à partir d’une machine virtuelle interne vers un système à l’extérieur du réseau virtuel |

Règles de sécurité augmentée

L’utilisation de règles de sécurité augmentée pour des groupes de sécurité réseau vous permet de simplifier la gestion d’un grand nombre de règles. En outre, les règles de sécurité augmentée facilitent l’implémentation d’ensembles de règles réseau plus complexes. Les règles augmentées vous permettent de définir les options suivantes dans une seule règle de sécurité :

- Plusieurs adresses IP

- Plusieurs ports

- Balises de service

- Groupes de sécurité d’application

Supposons que votre entreprise souhaite limiter l’accès aux ressources dans votre centre de données réparties sur plusieurs plages d’adresses réseau. Avec des règles augmentées, vous pouvez ajouter toutes ces plages en une seule règle, ce qui réduit la surcharge administrative et la complexité de vos groupes de sécurité réseau.

Balises de service

Les étiquettes de service vous permettent de simplifier davantage encore la sécurité des groupes de sécurité réseau. Vous pouvez autoriser ou refuser le trafic vers un service Azure spécifique, globalement ou par région.

Les étiquettes de service simplifient la sécurité des machines virtuelles et des réseaux virtuels Azure en vous permettant de restreindre l’accès à des ressources ou à des services. Représentant un groupe d’adresses IP, les étiquettes de service aident à simplifier la configuration de vos règles de sécurité. Pour les ressources que vous pouvez spécifier à l’aide d’une étiquette, vous n’avez pas besoin de connaître les détails de port ou d’adresse IP.

Vous pouvez restreindre l’accès à de nombreux services. Microsoft gère les étiquettes de service, ce qui signifie que vous ne pouvez pas créer les vôtres. Voici quelques exemples d’étiquettes :

- VirtualNetwork : Représente toutes les adresses de réseau virtuel partout dans Azure, et dans votre réseau local si vous utilisez une connectivité hybride.

- AzureLoadBalancer : Indique l’équilibreur de charge de l’infrastructure d’Azure. Elle est translatée vers l’adresse IP virtuelle de l’hôte (168.63.129.16) d’où proviennent les sondes d’intégrité d’Azure.

- Internet : Représente tout ce qui est publiquement accessible en dehors de l’adresse du réseau virtuel, notamment les ressources qui ont des adresses IP publiques. Parmi ces ressources, on peut notamment citer les applications web du service Azure App Service.

- AzureTrafficManager : Représente l’adresse IP d’Azure Traffic Manager.

- Stockage : Représente l’espace d’adressage IP pour le service Stockage Azure. Vous pouvez spécifier si le trafic est autorisé ou refusé. Vous pouvez également spécifier si l’accès est autorisé uniquement à une région spécifique, mais vous ne pouvez pas sélectionner de comptes de stockage individuels.

- SQL : Représente l’adresse des services Azure SQL Database, Azure Database pour MySQL, Azure Database pour PostgreSQL et Azure Synapse Analytics. Vous pouvez spécifier si le trafic est autorisé ou refusé et le limiter à une région spécifique.

- AppService : Représente les préfixes d’adresse pour Azure App Service.

Groupes de sécurité d’application

Les groupes de sécurité d’application vous permettent de configurer la sécurité réseau des ressources utilisées par des applications spécifiques. Vous pouvez regrouper les machines virtuelles logiquement, quels que soient l’adresse IP ou le sous-réseau qui leur sont affectés.

Vous pouvez utiliser des groupes de sécurité d’application au sein d’un groupe de sécurité réseau pour appliquer une règle de sécurité à un groupe de ressources. Il est plus facile de déployer et d’effectuer un scale-up des charges de travail d’applications spécifiques. Vous pouvez ajouter le déploiement d’une nouvelle machine virtuelle à un ou plusieurs groupes de sécurité d’application : cette machine virtuelle choisit alors automatiquement vos règles de sécurité pour cette charge de travail.

Un groupe de sécurité d’application vous permet de regrouper des interfaces réseau. Vous pouvez ensuite utiliser ce groupe de sécurité en tant que règle source ou de destination dans un groupe de sécurité réseau.

Par exemple, votre entreprise a plusieurs serveurs frontaux dans un réseau virtuel. Les serveurs web doivent être accessibles via les ports 80 et 8080. Les serveurs de base de données doivent être accessibles via le port 1433. Vous affectez les interfaces réseau pour les serveurs web à un groupe de sécurité d’application et les interfaces réseau pour les serveurs de base de données à un autre groupe de sécurité d’application. Vous créez ensuite deux règles de trafic entrant dans votre groupe de sécurité réseau. Une règle autorise le trafic HTTP vers tous les serveurs dans le groupe de sécurité d’application des serveurs web. Une autre règle autorise le trafic SQL vers tous les serveurs dans le groupe de sécurité d’application des serveurs de base de données.

Sans les groupes de sécurité d’application, vous devriez créer une règle distincte pour chaque machine virtuelle. Vous devrez également ajouter un groupe de sécurité réseau à un sous-réseau, puis ajouter toutes les machines virtuelles à ce sous-réseau.

Le principal avantage des groupes de sécurité d’application est qu’ils facilitent l’administration. Quand vous déployez ou redéployez des serveurs d’applications, vous pouvez facilement ajouter des interfaces réseau à un groupe de sécurité d’application et en supprimer. Vous pouvez également appliquer de manière dynamique de nouvelles règles à un groupe de sécurité d’application, qui sont ensuite automatiquement appliquées à toutes les machines virtuelles appartenant à ce groupe.

Quand utiliser des groupes de sécurité réseau ?

En guise de bonne pratique, vous devez toujours utiliser des groupes de sécurité réseau pour contribuer à protéger vos ressources réseau contre un trafic indésirable. Les groupes de sécurité réseau vous procurent un contrôle précis de la couche réseau, tout en vous épargnant la complexité potentielle liée à la configuration de règles de sécurité pour chaque machine virtuelle ou réseau virtuel.