Notes de publication de Team Foundation Server 2018 Update 3

Developer Community | Configuration requise et compatibilité | Termes du contrat de licence | Blog TFS DevOps | Codes de hachage SHA-1 | Dernières notes de publication Visual Studio 2019

Remarque

Si vous accédez à cette page à partir d’une version autre que la version anglaise et que vous voulez voir le contenu le plus à jour, visitez cette page de notes de publication en anglais. Vous pouvez modifier la langue de cette page en cliquant sur l’icône en forme de globe dans le pied de page, puis en sélectionnant la langue de votre choix.

Dans cet article, vous trouverez des informations sur la dernière version de Team Foundation Server 2018. Cliquez sur le bouton pour télécharger.

Pour en savoir plus sur Team Foundation Server 2018, consultez la page Configuration requise et compatibilité de Team Foundation Server. Visitez la page visualstudio.com/downloads pour télécharger d’autres produits TFS 2018.

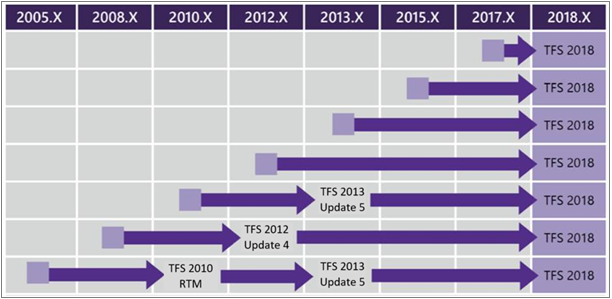

La mise à niveau directe vers Team Foundation Server 2018 Update 3 est prise en charge à partir de TFS 2012. Si votre déploiement TFS est sur TFS 2010 ou version antérieure, vous devez effectuer certaines étapes intermédiaires avant la mise à niveau vers TFS 2018 Update 3. Pour plus d’informations, consultez le graphique ci-dessous et la page d’installation TFS.

Important

Vous n’avez pas besoin d’effectuer une mise à niveau vers TFS 2018 RTM avant une mise à niveau vers TFS 2018 Update 3.

Date de publication : 14 novembre 2023

Date de publication : 14 novembre 2023

Team Foundation Server 2018 Update 3.2 Patch 19

Nous avons publié un correctif pour Team Foundation Server 2018 Update 3.2 qui inclut des correctifs pour les éléments suivants.

- Étendue de la liste des caractères autorisés pour activer la validation des arguments des tâches de l’interpréteur de commandes.

Remarque

Pour implémenter des correctifs pour ce correctif, vous devez suivre plusieurs étapes pour mettre à jour manuellement les tâches.

Installer les correctifs

Important

Nous avons publié les mises à jour de l’agent Azure Pipelines avec le correctif 18 publié le 12 septembre 2023. Si vous n’avez pas installé les mises à jour de l’agent comme décrit dans les notes de publication du correctif 18, nous vous recommandons d’installer ces mises à jour avant d’installer Patch 19. La nouvelle version de l’agent après l’installation de Patch 18 sera 3.225.0.

Configurer TFX

- Suivez les étapes de la documentation sur le téléchargement des tâches dans la collection de projets pour installer et vous connecter à tfx-cli.

Mettre à jour des tâches à l’aide de TFX

| File | Hachage SHA-256 |

|---|---|

| Tasks20231103.zip | 389BA66EEBC32622FB83402E21373CE20AE040F70461B9F9AF9EFCED5034D2E5 |

- Téléchargez et extrayez Tasks20231103.zip.

- Modifiez le répertoire dans les fichiers extraits.

- Exécutez les commandes suivantes pour charger les tâches :

tfx build tasks upload --task-zip-path AzureFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.230.0.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.230.0.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.230.0.zip

Exigences relatives aux pipelines

Pour utiliser le nouveau comportement, une variable AZP_75787_ENABLE_NEW_LOGIC = true doit être définie dans les pipelines qui utilisent les tâches affectées.

Sur classique :

Définissez la variable dans l’onglet variable du pipeline.

Exemple YAML :

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Date de publication : 12 septembre 2023

Date de publication : 12 septembre 2023

Team Foundation Server 2018 Update 3.2 Patch 18

Nous avons publié un patch pour Team Foundation Server 2018.3.2 qui corrige ce qui suit.

- CVE-2023-33136 : Vulnérabilité d’exécution de code à distance d’Azure DevOps Server.

Important

Veuillez déployer le patch dans un environnement de test et vous assurer que les pipelines de l’environnement fonctionnent comme prévu avant d’appliquer le correctif à la production.

Remarque

Pour implémenter des correctifs pour ce patch, vous devez suivre plusieurs étapes pour mettre à jour manuellement l’agent et les tâches.

Mettre à jour l’agent Azure Pipelines

- Téléchargez l’agent à partir de : https://github.com/microsoft/azure-pipelines-agent/releases/tag/v3.225.0 - Agent_20230825.zip

- Utilisez les étapes décrites dans la documentation des agents Windows auto-hébergés pour déployer l’agent.

Remarque

Le paramètre AZP_AGENT_DOWNGRADE_DISABLED doit être défini sur « true » pour empêcher l’agent de passer à une version antérieure. Sur Windows, la commande suivante peut être utilisée dans une invite de commandes d’administration, suivie d’un redémarrage. setx AZP_AGENT_DOWNGRADE_DISABLED true /M

Configurer TFX

- Suivez les étapes de la documentation sur le téléchargement des tâches dans la collection de projets pour installer et vous connecter à tfx-cli.

Mettre à jour des tâches à l’aide de TFX

- Téléchargez et extrayez Tasks_20230825.zip.

- Modifiez le répertoire dans les fichiers extraits.

- Exécutez les commandes suivantes pour charger les tâches :

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.226.2.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.226.1.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.226.2.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.226.2.zip

Exigences relatives aux pipelines

Pour utiliser le nouveau comportement, une variable AZP_75787_ENABLE_NEW_LOGIC = true doit être définie dans les pipelines qui utilisent les tâches affectées.

Sur classique :

Définissez la variable dans l’onglet variable du pipeline.

Exemple YAML :

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Date de publication : 17 mai 2022

Date de publication : 17 mai 2022

Team Foundation Server 2018 Update 3.2 Patch 17

Nous avons publié un patch pour Team Foundation Server 2018.3.2 qui corrige ce qui suit.

- Révoquez tous les jetons d’accès personnels après la désactivation du compte Active Directory d’un utilisateur.

Date de publication : 17 mai 2022

Date de publication : 17 mai 2022

Team Foundation Server 2018 Update 3.2 Patch 17

Nous avons publié un patch pour Team Foundation Server 2018.3.2 qui corrige ce qui suit.

- Révoquez tous les jetons d’accès personnels après la désactivation du compte Active Directory d’un utilisateur.

Date de publication : 26 janvier 2022

Date de publication : 26 janvier 2022

Team Foundation Server 2018 Update 3.2 Patch 16

Nous avons publié un patch pour Team Foundation Server 2018.3.2 qui corrige ce qui suit.

- L’adresse e-mail préférée n’a pas été mise à jour dans le profil utilisateur. Cela a entraîné l’envoi d’e-mails à l’adresse e-mail précédente.

- Résolution de la vulnérabilité Elasticsearch en supprimant la classe jndilookup des fichiers binaires log4j.

Procédure d’installation :

- Mettez à niveau le serveur avec le patch 16.

- Vérifiez la valeur du registre à l’adresse

HKLM:\Software\Elasticsearch\Version. Si la valeur du registre n’y figure pas, ajoutez une valeur de chaîne et définissez la version sur 5.4.1 (Nom = Version, Valeur = 5.4.1). - Exécutez la commande

PS C:\Program Files\{TFS Version Folder}\Search\zip> .\Configure-TFSSearch.ps1 -Operation updatede mise à jour comme indiqué dans le fichier lisez-moi. Elle peut renvoyer un avertissement tel que : Impossible de se connecter au serveur distant. Ne fermez pas la fenêtre, car la mise à jour effectue des nouvelles tentatives tant qu’elle n’est pas terminée.

Remarque

Si Azure DevOps Server et Elasticsearch sont installés sur différents ordinateurs, suivez les étapes décrites ci-dessous.

- Mettez à niveau le serveur avec le patch 16.

- Vérifiez la valeur du registre à l’adresse

HKLM:\Software\Elasticsearch\Version. Si la valeur du registre n’y figure pas, ajoutez une valeur de chaîne et définissez la version sur 5.4.1 (Nom = Version, Valeur = 5.4.1). - Copiez le contenu du dossier nommé zip, situé sur

C:\Program Files\{TFS Version Folder}\Search\zipdans le dossier du fichier distant Elasticsearch. - Exécutez

Configure-TFSSearch.ps1 -Operation updatesur l’ordinateur serveur Elasticsearch.

Code de hachage SHA-256 : 37FB374CD05FC6C5A0552E0CD5296D5555755D58068BF6F4CF1F3DBE393853F1

Date de publication : 13 avril 2021

Date de publication : 13 avril 2021

Team Foundation Server 2018 Update 3.2 Patch 15

Nous avons publié un patch pour Team Foundation Server 2018.3.2 qui corrige ce qui suit.

- CVE-2021-27067 : divulgation d’informations

Pour implémenter des correctifs pour ce patch, vous devez installer la tâche AzureResourceGroupDeployment.

Installation de la tâche AzureResourceGroupDeployment

Remarque

Toutes les étapes mentionnées ci-dessous doivent être effectuées sur un ordinateur Windows

Installer

Extrayez le package AzureResourceGroupDeployment.zip dans un nouveau dossier sur votre ordinateur. Par exemple : D:\tasks\AzureResourceGroupDeployment.

Téléchargez et installez Node.js 14.15.1 et npm (inclus avec le téléchargement Node.js) en fonction de votre ordinateur.

Ouvrez une invite de commandes en mode administrateur et exécutez la commande suivante pour installer tfx-cli.

npm install -g tfx-cli

Créez un jeton d’accès personnel avec des privilèges d’accès complets et copiez-le. Ce jeton d’accès personnel sera utilisé lors de l’exécution de la commande tfx login.

Exécutez ce qui suit à partir de l’invite de commandes. Lorsque vous y êtes invité, entrez l’URL du service et le jeton d’accès personnel.

~$ tfx login

Copyright Microsoft Corporation

> Service URL: {url}

> Personal access token: xxxxxxxxxxxx

Logged in successfully

- Exécutez la commande suivante pour charger la tâche sur le serveur. Utilisez le chemin d’accès du fichier .zip extrait à l’étape 1.

~$ tfx build tasks upload --task-path *<Path of the extracted package>*

Date de publication : 8 décembre 2020

Date de publication : 8 décembre 2020

Team Foundation Server 2018 Update 3.2 Patch 14

Nous avons publié un pacth de sécurité pour TFS 2018 Update 3.2 pour corriger la vulnérabilité suivante.

- CVE-2020-17145 : Vulnérabilité d’usurpation d’identité Azure DevOps Server et Team Foundation Services

Consultez le billet de blog pour plus d’informations.

Date de publication : 13 octobre 2020

Date de publication : 13 octobre 2020

Team Foundation Server 2018 Update 3.2 Patch 13

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 afin de supprimer SHA1 de l’implémentation du serveur 2018. Consultez le billet de blog pour plus d’informations.

Date de publication : Septebmer 10, 2019

Date de publication : Septebmer 10, 2019

Team Foundation Server 2018 Update 3.2 Patch 7

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige les bogues suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-1305 : Vulnérabilité aux scripts de site à site (XSS) dans Azure Repos

- CVE-2019-1306 : Vulnérabilité d’exécution de code à distance dans le Wiki

Date de publication : 13 août 2019

Date de publication : 13 août 2019

Team Foundation Server 2018 Update 3.2, Patch 6

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige le bogue suivant. Consultez le billet de blog pour plus d’informations.

- La synchronisation de l’entrepôt de suivi des éléments de travail arrête la synchronisation avec l’erreur : « TF221122 : Une erreur s’est produite lors de la synchronisation de l’entrepôt de suivi des élément de travail pour la collection de projets d’équipe ou Team Foundation Server ATE. ---> System.Data.SqlClient.SqlException : Impossible de créer un enregistrement de compensation. Données historiques manquantes. »

Date de publication : 9 juillet 2019

Date de publication : 9 juillet 2019

Team Foundation Server 2018 Update 3.2, Patch 5

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige les bogues suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-1072 : Vulnérabilité de l’exécution de code à distance dans le suivi des éléments de travail

- CVE-2019-1076 : Vulnérabilité de script intersite (XSS) dans les demandes de tirage

Date de publication : 14 mai 2019

Date de publication : 14 mai 2019

Team Foundation Server 2018 Update 3.2, Patch 4

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige les bogues suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-0872 : Vulnérabilité liée aux scripts intersites (XSS) dans Test Plans

- CVE-2019-0971 : Vulnérabilité sur la divulgation d’informations dans l’API Repos

- CVE-2019-0979 : Vulnérabilité liée aux scripts intersites (XSS) dans le hub Utilisateur

Date de publication : 9 avril 2019

Date de publication : 9 avril 2019

Team Foundation Server 2018 Update 3.2, Patch 3

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige les bogues suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-0866 : Vulnérabilité liée à l’exécution de code à distance dans Pipelines

- CVE-2019-0867 : Vulnérabilité liée aux scripts intersites (XSS) dans Pipelines

- CVE-2019-0868 : Vulnérabilité liée aux scripts intersites (XSS) dans Pipelines

- CVE-2019-0870 : Vulnérabilité liée aux scripts intersites (XSS) dans Pipelines

- CVE-2019-0871 : Vulnérabilité liée aux scripts intersites (XSS) dans Pipelines

Date de publication : 12 mars 2019

Date de publication : 12 mars 2019

Team Foundation Server 2018 Update 3.2, Patch 2

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige le bogue suivant. Consultez le billet de blog pour plus d’informations.

- CVE-2019-0777 : Vulnérabilité liée aux scripts intersites (XSS) dans Pipelines

Date de publication : 12 février 2019

Date de publication : 12 février 2019

Team Foundation Server 2018 Update 3.2, correctif 1

Nous avons publié un correctif de sécurité pour TFS 2018 Update 3.2 qui corrige les bogues suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-0742 : Vulnérabilité de script intersite (XSS) dans les éléments de travail

- CVE-2019-0743 : Vulnérabilité de script intersite (XSS) dans les demandes de tirage

Date de publication : 5 février 2019

Date de publication : 5 février 2019

Team Foundation Server 2018 Update 3.2

Nous avons mis à jour Team Foundation Server 2018 Update 3.2 avec une nouvelle build pour résoudre un problème où les clients pouvaient voir des erreurs lors de diverses opérations de Team Foundation Version Control (TFVC) comme le suivi d’ensembles de modifications, la consultation de l’historique ou toute opération associée. Pour plus d’informations, consultez le billet de blog.

Date de publication : 14 janvier 2019

Date de publication : 14 janvier 2019

Team Foundation Server 2018 Update 3.2

Remarque

TFS Database Import Service ne prend pas en charge TFS 2018 Update 3.2 pour l’instant. Nous nous efforçons d’y remédier, ce qui peut prendre jusqu’à deux semaines. Pour consulter la liste des versions actuellement prises en charge pour l’importation, cliquez ici.

Cette version inclut les correctifs des bugs suivants. Consultez le billet de blog pour plus d’informations.

- CVE-2019-0646 : Vulnérabilité de script intersite (XSS).

- CVE-2019-0647 : Les groupes de tâches risquent de montrer des variables qui sont marquées comme secrètes.

- « TFS.WebApi.Exception : Pour changer l’URL du point de terminaison du service, vous devez fournir tous les paramètres confidentiels. Réessayez l’opération en fournissant une valeur pour le paramètre : Mot de passe ». erreur lors de la tentative de mise à jour d’un point de terminaison de service SonarQube.

- Certaines extensions entraînent un hub Utilisateur vide.

- La taille des bases de données continue à augmenter après la suppression des builds.

Elle présente aussi des améliorations de performance pour Team Foundation Version Control.

Date de publication : 5 novembre 2018

Date de publication : 5 novembre 2018

Team Foundation Server 2018 Update 3.1

Cette version inclut un correctif pour une vulnérabilité de script intersite (XSS). Nous vous recommandons d’effectuer une mise à niveau vers TFS 2018 Update 3.1. Si TFS 2018 Update 3 est déjà installé, ce correctif inclut le correctif de sécurité.

Date de publication : 12 septembre 2018

Date de publication : 12 septembre 2018

Récapitulatif des nouveautés de TFS 2018 Update 3

Team Foundation Server 2018 Update 3 comprend des correctifs de bogues pour Team Foundation Server 2018. Elle comprend des correctifs dans les domaines suivants :

Détails des bogues résolus dans TFS 2018 Update 3

Code

- L’erreur « Il existe un problème sur le serveur » s’affiche dans Visual Studio lors d’une revue du code.

- Les grands dépôts TFVC prennent beaucoup de temps pour l’indexation de recherche. Les utilisateurs peuvent désormais exclure des dossiers de l’indexation afin de l’accélérer.

- La recherche de code peut être lente pour les collections contenant un grand nombre de fichiers.

- Quand des travaux de recherche de code échouent, les données de rendement de travail sont supprimées, ce qui entraîne le redémarrage de l’indexation par les travaux suivants.

- La recherche de code considère le trait de soulignement comme un caractère spécial, alors qu’elle ne le devrait pas.

- Un correctif de sécurité pour les clients Git a été publié depuis TFS 2018 Update 2. Pour protéger les clients Git non corrigés, nous avons apporté une modification dans TFS 2018 Update 3 afin de rejeter les notifications push qui exploitent la vulnérabilité. Pour plus d’informations, consultez Remediating the May 2018 Git Security Vulnerability.

Travailler

- L’icône + est manquante dans la page du backlog.

- Les propriétés Name et DisplayName ne sont pas définies dans toutes les API d’éléments de travail héritées.

- L’API REST de pièces jointes ne prend pas en charge le paramètre FileID pour définir l’URL de la pièce jointe.

- Les ressources d’élément de travail et les ressources de pièce jointe retournaient parfois des URL ayant le projet comme portée, ce qui rompait la compatibilité descendante.

Génération et mise en production

- Les builds ne sont pas supprimées conformément à la stratégie de rétention de build.

- La suppression d’une build ne supprime pas les symboles ou l’emplacement de dépôt.

- Une build n’est pas mise en file d’attente si la chaîne de format du numéro de build a pour résultat un numéro de build non valide.

- Les versions de tâches de build sont mises à jour automatiquement lors de la mise à niveau de TFS.

- Problèmes de performances dans les builds XAML comprenant de nombreuses définitions de builds.

- Les définitions de builds migrées à partir de TFS 2017 génèrent une erreur « definition.Repository.Mappings.Mapping.LocalPath ».

- Le lien vers les éléments Jira à partir de la fenêtre contextuelle Résumé de la mise en production ou Déployer l’environnement ne fonctionne pas.

- Une notification d’approbation en attente pour un déploiement n’est pas remise quand TFS est installé avec des paramètres régionaux allemands.

- La détection de variables de groupes de tâches a commencé à reconnaître Build.BinariesDirectory comme variable système.

- Erreur « Impossible d’insérer une ligne de clé en double dans 'Release.tbl_TagString' avec un index unique 'PK_tbl_TagString' » lors de l’ajout d’une balise à une mise en production.

- Le déploiement est annulé si l’évaluation des portes dépasse six heures.

- Une erreur « TF400898 Une erreur interne s’est produite. ActivityId » se produit lors de l’ajout ou de la modification d’artefacts dans les définitions de mise en production.

- Les variables de mise en production comme Release.Reason peuvent être utilisées dans les conditions de phases personnalisées.

- Une erreur « Violation de la hiérarchie de verrouillage » se produit lors de la suppression de pools de déploiement.

- Un travail de mise en production échoue quand une variable de chemin a des crochets.

- Les groupe de machines virtuelles identiques Azure ne sont pas mis à jour quand le script de déploiement est mis à jour.

- Une définition de mise en production n’est pas enregistrée quand un utilisateur disposant d’autorisations modifier la définition de mise en production mais pas d’autorisations approbateur de mise en production tente de modifier la définition.

- La version 3 de la tâche de déploiement Azure App Service est désormais disponible.

Test

- L’erreur « Fin de chaîne attendue. L’erreur causée par <<->>" se produit lors du chargement de suites de tests.

- Une erreur « Argument hors limites » se produit quand vous cliquez sur le bouton Nouveau cas de test.

- Le chemin de mise en production d’un bogue est changé incorrectement après que vous le liez à un résultat de test.

- La série de tests est en cours alors que le test est marqué comme réussite ou échec.

- Quand vous appelez l’API de mise à jour des résultats de test et que vous passez le même résultat de test plusieurs fois, une exception de violation de clé primaire est générée à partir de SQL.

- L’exportation d’un cas de test avec des étapes partagées vers la messagerie électronique peut échouer à cause des limites de taille d’e-mail.

- La colonne de titre est collée incorrectement à partir d’Excel quand vous utilisez Ajouter de nouveaux tests avec la grille.

- Dans la vue de grille Plan de test, les noms des étapes partagées n’ont pas de séquence d’échappement correcte, par exemple avec le caractère « < ».

Reporting

- TFSConfig addProjectReports n’ajoute pas de rapports si le dossier existe déjà.

Administration

- Quand des bases de données TFS sont hébergées sur une édition non-entreprise de SQL Server 2016 SP1 ou version ultérieure, la compression de page n’est pas activée sur plusieurs tables pendant la mise à niveau à partir de TFS 2012 ou 2013, ce qui a un impact négatif sur les performances de la mise à niveau et du runtime.

- Une erreur « Mise à jour des abonnements de crochets de service de fusion de demande de tirage » se produit lors de la mise à niveau vers TFS 2018.

- Le fichier Configure-GvfsCacheServer.psm1 est copié pendant l’installation de TFS Proxy, alors qu’il ne peut pas être utilisé pour configurer le proxy.

- Une erreur « TF400856 : le service suivant n’est pas inscrit dans la base de données » se produit lors de l’exécution de TFSConfig OfflineDetach.

- Les index sont activés automatiquement dans la configuration de nœud d’Elasticsearch.

- La réindexation n’est pas déclenchée quand Elasticsearch vient d’être configuré et a des données périmées.

- En cas de défaillance de travaux à volume élevé, le pipeline d’indexeur de recherche ne se limite pas lui-même et peut utiliser les ressources de manière intensive.

- L’installation du service Elasticsearch échoue si la valeur de la variable d’environnement ES_JAVA_OPTS est définie.

- Quand une collection est supprimée, les enregistrements de recherche au niveau de la collection ne sont pas supprimés.

- L’éditeur de modèle de processus affiche des erreurs telles que « La valeur demandée 'MANAGE_TEST_SUITES' est introuvable ».

- L’éditeur de modèle de processus affiche incorrectement le nom de la collection dans certaines identités lors de la modification d’un workflow.

- Quand vous configurez un crochet de service sur une branche de code, la branche est redéfinie sur [Any] après l’enregistrement.

- Il existe des erreurs de remise de courrier dues à une petite valeur de délai d’attente.

- CVE-2018-8529 : L’autorisation de base est maintenant activée sur la communication entre les services TFS et Recherche afin de renforcer la sécurité. Tout utilisateur installant ou effectuant une mise à niveau vers Update 3 doit fournir un nom d’utilisateur / mot de passe lors de la configuration du service de recherche (et également pendant la configuration de Search Service dans le cas de Search Service à distance).

- L’erreur « L’utilisateur n’a pas de licence pour l’extension » se produit lors de l’achat ou de l’attribution de licences pour les extensions.

Commentaires et suggestions

Nous sommes à votre écoute ! Vous pouvez signaler et suivre un problème sur Developer Community et obtenir des conseils sur Stack Overflow.