Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le déploiement AD FS dans Azure fournit des instructions détaillées sur la façon de déployer une infrastructure AD FS simple pour votre organisation dans Azure. Cet article décrit les étapes suivantes pour créer un déploiement intergéographique d’AD FS dans Azure à l’aide d’Azure Traffic Manager. Azure Traffic Manager permet de créer une infrastructure AD FS à haute disponibilité et haute performance géographiquement répartie pour votre organisation en utilisant une gamme de méthodes de routage disponibles pour répondre aux besoins différents de l’infrastructure.

Une infrastructure AD FS inter-géographique hautement disponible permet :

- Élimination d’un point de défaillance unique : Avec les fonctionnalités de basculement d’Azure Traffic Manager, vous pouvez obtenir une infrastructure AD FS hautement disponible, même quand l’un des centres de données d’une partie du globe tombe en panne

- Amélioration des performances : Vous pouvez utiliser le déploiement suggéré dans cet article pour fournir une infrastructure AD FS hautes performances qui peut aider les utilisateurs à s’authentifier plus rapidement.

Principes de conception

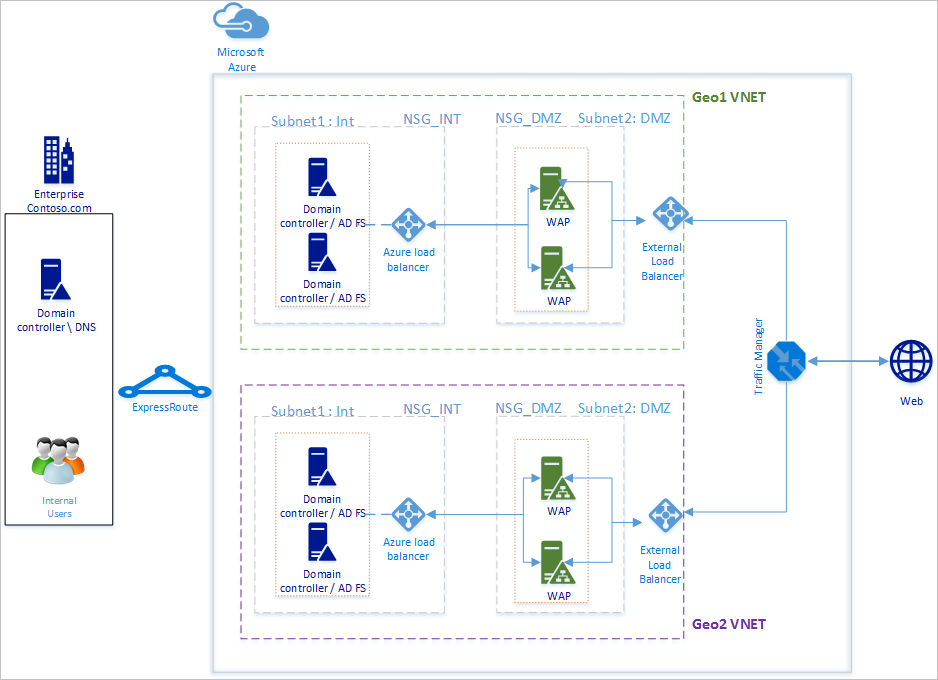

Les principes de conception de base seront identiques à ceux répertoriés dans les principes de conception de l’article sur le déploiement AD FS dans Azure. Le diagramme ci-dessus montre une extension simple du déploiement de base vers une autre région géographique. Voici quelques points à prendre en compte lors de l’extension de votre déploiement à une nouvelle région géographique

- Réseau virtuel : Vous devez créer un réseau virtuel dans la région géographique que vous souhaitez déployer une infrastructure AD FS supplémentaire. Dans le diagramme ci-dessus, vous voyez Geo1 VNET et Geo2 VNET en tant que deux réseaux virtuels dans chaque région géographique.

- Contrôleurs de domaine et serveurs AD FS dans un nouveau réseau virtuel géographique : Il est recommandé de déployer des contrôleurs de domaine dans la nouvelle région géographique afin que les serveurs AD FS de la nouvelle région n’aient pas à contacter un contrôleur de domaine dans un autre réseau éloigné pour terminer une authentification et améliorer ainsi les performances.

- Comptes de stockage : Les comptes de stockage sont associés à une région. Étant donné que vous allez déployer des machines dans une nouvelle région géographique, vous devez créer de nouveaux comptes de stockage à utiliser dans la région.

- Groupes de sécurité réseau : En tant que comptes de stockage, les groupes de sécurité réseau créés dans une région ne peuvent pas être utilisés dans une autre région géographique. Par conséquent, vous devez créer de nouveaux groupes de sécurité réseau similaires à ceux de la première région géographique pour le sous-réseau INT et DMZ dans la nouvelle région géographique.

- Étiquettes DNS pour les adresses IP publiques : Azure Traffic Manager peut faire référence uniquement aux points de terminaison via des étiquettes DNS. Par conséquent, vous devez créer des étiquettes DNS pour les adresses IP publiques de l’équilibreur de charge externe.

- Azure Traffic Manager : Microsoft Azure Traffic Manager vous permet de contrôler la distribution du trafic utilisateur vers vos points de terminaison de service s’exécutant dans différents centres de données du monde entier. Azure Traffic Manager fonctionne au niveau DNS. Il utilise des réponses DNS pour diriger le trafic de l’utilisateur final vers des points de terminaison distribués à l’échelle mondiale. Les clients se connectent ensuite directement à ces points de terminaison. Avec différentes options de routage par performance, pondérées et prioritaires, vous pouvez facilement choisir l’option de routage la mieux adaptée aux besoins de votre organisation.

- Connectivité de réseau virtuel à réseau virtuel entre deux régions : Vous n’avez pas besoin d’avoir de connectivité entre les réseaux virtuels lui-même. Étant donné que chaque réseau virtuel a accès aux contrôleurs de domaine et dispose d’un serveur AD FS et WAP en soi, il peut fonctionner sans aucune connectivité entre les réseaux virtuels dans différentes régions.

Étapes d’intégration d’Azure Traffic Manager

Déployer AD FS dans la nouvelle région géographique

Suivez les étapes et instructions du déploiement AD FS dans Azure pour déployer la même topologie dans la nouvelle région géographique.

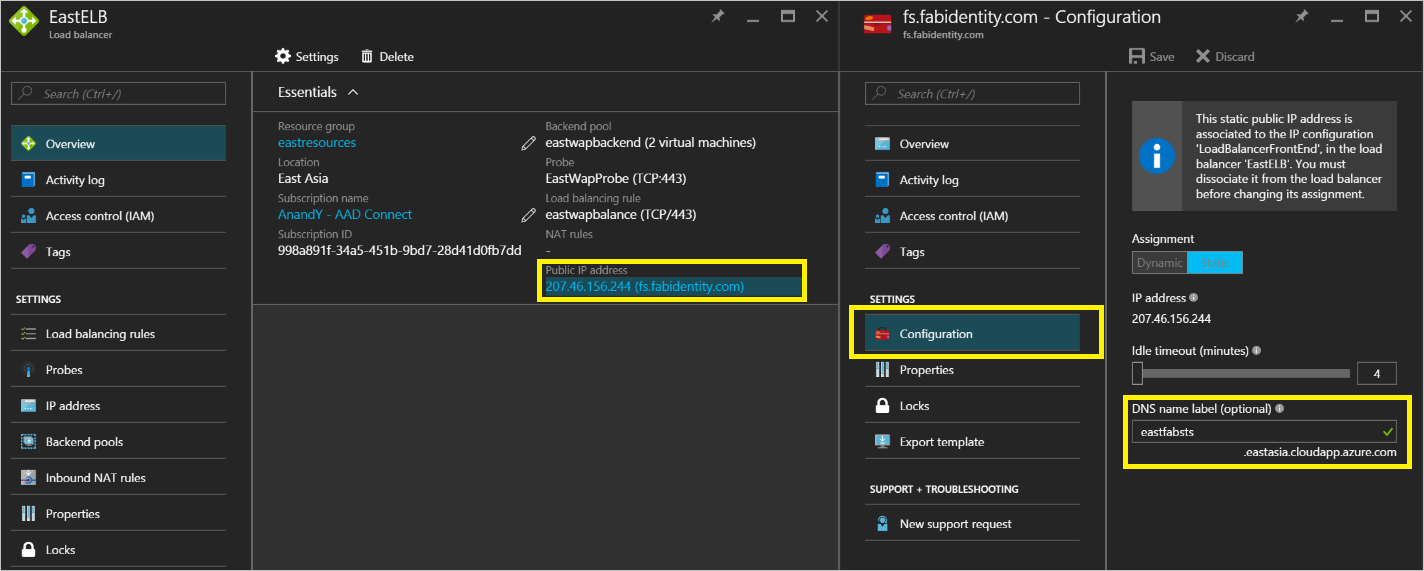

Étiquettes DNS pour les adresses IP publiques des équilibreurs de charge accessibles sur Internet (public)

Comme mentionné ci-dessus, Azure Traffic Manager ne peut faire référence qu’aux étiquettes DNS en tant que points de terminaison. Il est donc important de créer des étiquettes DNS pour les adresses IP publiques des équilibreurs de charge externes. La capture d’écran ci-dessous montre comment configurer votre étiquette DNS pour l’adresse IP publique.

Déploiement d’Azure Traffic Manager

Suivez les étapes ci-dessous pour créer un profil Traffic Manager. Pour plus d’informations, vous pouvez également vous référer à Gérer un profil Azure Traffic Manager.

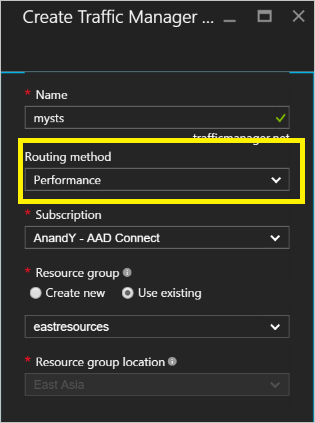

Créez un profil Traffic Manager : Donnez à votre profil Traffic Manager un nom unique. Ce nom du profil fait partie du nom DNS et agit comme préfixe pour l’étiquette de nom de domaine Traffic Manager. Le nom/préfixe est ajouté à .trafficmanager.net pour créer une étiquette DNS pour votre gestionnaire de trafic. La capture d’écran ci-dessous montre le préfixe DNS traffic manager défini en tant que mysts et l’étiquette DNS résultante sera mysts.trafficmanager.net.

Méthode de routage du trafic : Il existe trois options de routage disponibles dans Traffic Manager :

Priorité

Performances

Pondéré

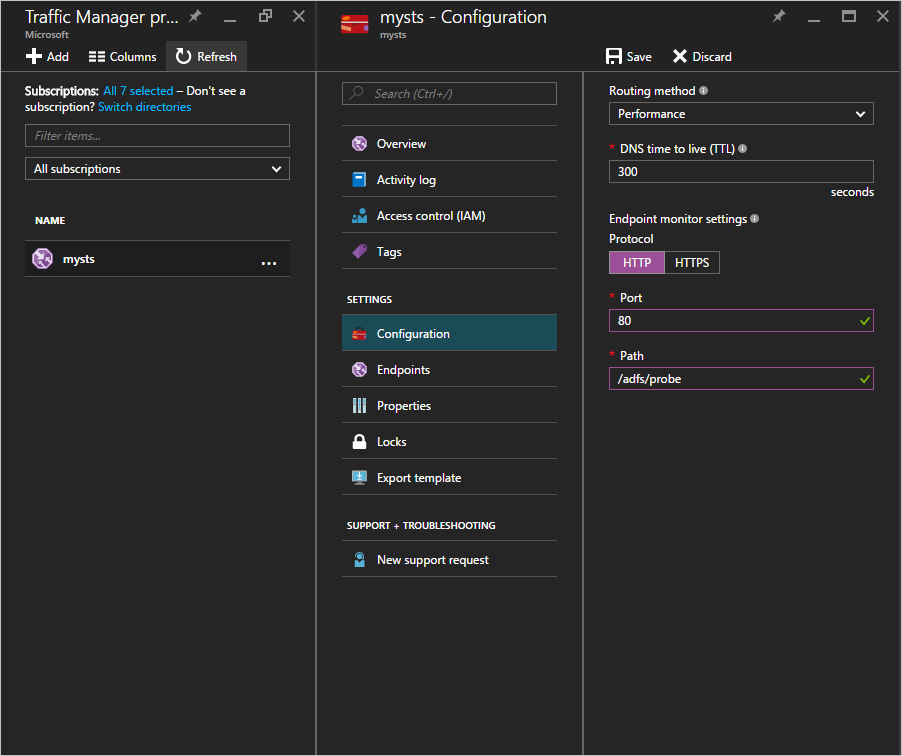

Les performances sont l’option recommandée pour obtenir une infrastructure AD FS hautement réactive. Toutefois, vous pouvez choisir n’importe quelle méthode de routage la mieux adaptée à vos besoins de déploiement. La fonctionnalité AD FS n’est pas affectée par l’option de routage sélectionnée. Pour plus d’informations, consultez les méthodes de routage du trafic Traffic Manager . Dans l’exemple de capture d’écran ci-dessus, vous pouvez voir la méthode Performance sélectionnée.

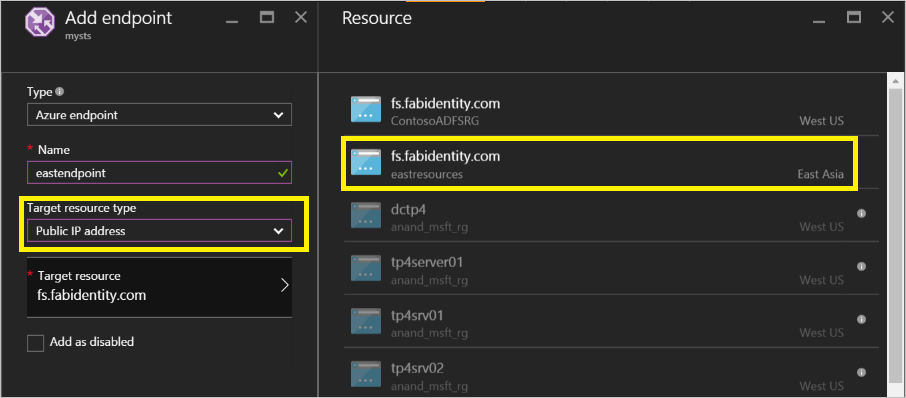

Configurer des points de terminaison : Dans la page Traffic Manager, cliquez sur les points de terminaison, puis sélectionnez Ajouter. Cette opération ouvre une page Ajouter un point de terminaison similaire à la capture d’écran ci-dessous

Pour les différentes entrées, suivez les instructions ci-dessous :

Type: Sélectionnez le point de terminaison Azure, car nous pointons vers une adresse IP publique Azure.

Nom: Créez un nom que vous souhaitez associer au point de terminaison. Ce n’est pas le nom DNS et n’a aucune incidence sur les enregistrements DNS.

Type de ressource cible : Sélectionnez l’adresse IP publique comme valeur de cette propriété.

Ressource cible : Cela vous donne la possibilité de choisir parmi les différentes étiquettes DNS que vous avez disponibles sous votre abonnement. Choisissez l’étiquette DNS correspondant au point de terminaison que vous configurez.

Ajoutez un point de terminaison pour chaque région géographique vers laquelle azure Traffic Manager doit acheminer le trafic. Pour plus d’informations et des étapes détaillées sur l’ajout/la configuration de points de terminaison dans Traffic Manager, reportez-vous à Ajouter, désactiver, activer ou supprimer des points de terminaison

Configurer la sonde : Dans la page Traffic Manager, cliquez sur Configuration. Dans la page de configuration, vous devez modifier les paramètres du moniteur pour effectuer une sonde au niveau du port HTTP 80 et du chemin relatif /adfs/probe

Remarque

Vérifiez que l’état des points de terminaison est ONLINE une fois la configuration terminée. Si tous les points de terminaison sont dans un état « détérioré », Azure Traffic Manager tente le mieux d’acheminer le trafic en supposant que les diagnostics sont incorrects et que tous les points de terminaison sont accessibles.

Modification des enregistrements DNS pour Azure Traffic Manager : Votre service de fédération doit être un enregistrement CNAME pointant vers le nom DNS d'Azure Traffic Manager. Créez un CNAME dans les enregistrements DNS publics afin que toute personne qui tente d’atteindre le service de fédération atteint réellement Azure Traffic Manager.

Par exemple, pour pointer le service de fédération fs.fabidentity.com vers Traffic Manager, vous devez mettre à jour votre enregistrement de ressource DNS comme suit :

fs.fabidentity.com IN CNAME mysts.trafficmanager.net

Tester le routage et la connexion AD FS

Test de routage

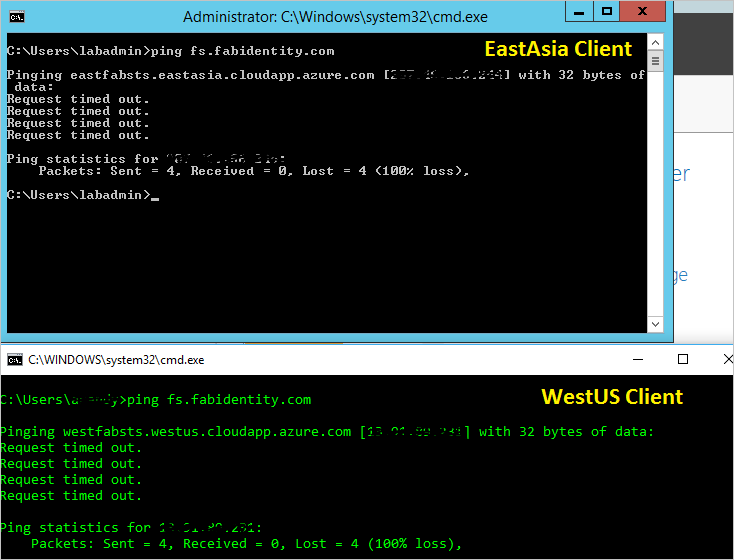

Un test très simple pour le routage serait d’essayer de tester le nom DNS du service de fédération à partir d’une machine dans chaque région géographique. Selon la méthode de routage choisie, le point de terminaison qui est effectivement interrogé sera reflété dans l'affichage du ping. Par exemple, si vous avez sélectionné le routage des performances, le point de terminaison le plus proche de la région du client est atteint. Vous trouverez ci-dessous la capture instantanée de deux pings provenant de deux machines clientes de région différentes, une dans la région EastAsia et une dans la région USA Ouest.

Test de connexion AD FS

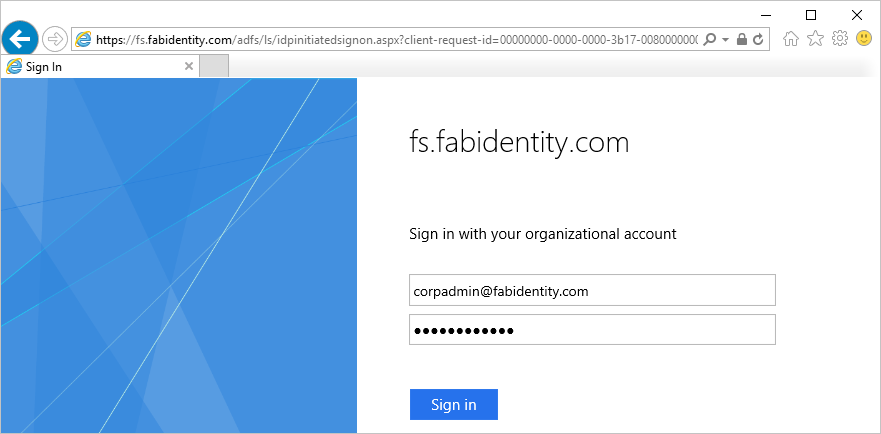

Le moyen le plus simple de tester AD FS consiste à utiliser la page IdpInitiatedSignon.aspx. Pour pouvoir le faire, il est nécessaire d’activer idpInitiatedSignOn sur les propriétés AD FS. Suivez les étapes ci-dessous pour vérifier votre configuration AD FS

Exécutez l’applet de commande ci-dessous sur le serveur AD FS, à l’aide de PowerShell, pour la définir sur activée. Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

À partir de n’importe quel accès à un ordinateur externe

https://<yourfederationservicedns>/adfs/ls/IdpInitiatedSignon.aspxVous devez voir la page AD FS comme ci-dessous :

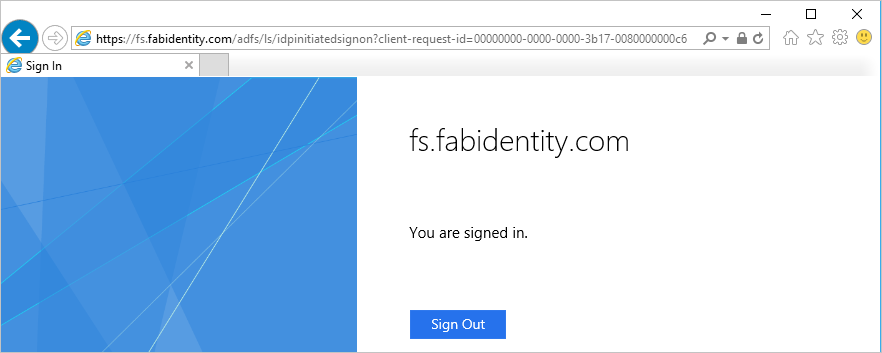

et lors de la connexion réussie, il vous fournira un message de réussite, comme indiqué ci-dessous :

Liens connexes

- Déploiement AD FS de base dans Azure

- Microsoft Azure Traffic Manager

- Méthodes de routage du trafic Traffic Manager