Déployer les services de fédération Active Directory dans Azure

Les services AD FS (Active Directory Federation Services) fournissent des fonctionnalités d’authentification unique via le Web et de fédération des identités simplifiées et sécurisées. Les utilisateurs fédérés avec Microsoft Entra ID ou Microsoft 365 peuvent s’authentifier en utilisant des informations d’identification locales pour accéder à toutes les ressources du cloud. Par conséquent, votre déploiement doit disposer d’une infrastructure AD FS hautement disponible pour garantir l’accès aux ressources locales et dans le cloud.

Le déploiement d’AD FS dans Azure permet d’obtenir une haute disponibilité sans trop d’efforts. Le déploiement d’AD FS dans Azure présente plusieurs avantages :

- La puissance des groupes à haute disponibilité Azure vous offre une infrastructure hautement disponible.

- Les déploiements sont faciles à mettre à l’échelle. Si vous avez besoin de performances supplémentaires, vous pouvez facilement migrer vers des ordinateurs plus puissants à l’aide d’un processus de déploiement simplifié dans Azure.

- La géoredondance Azure garantit la haute disponibilité de votre infrastructure dans le monde entier.

- Le portail Azure facilite la gestion de votre infrastructure avec des options de gestion très simplifiées.

Principes de conception

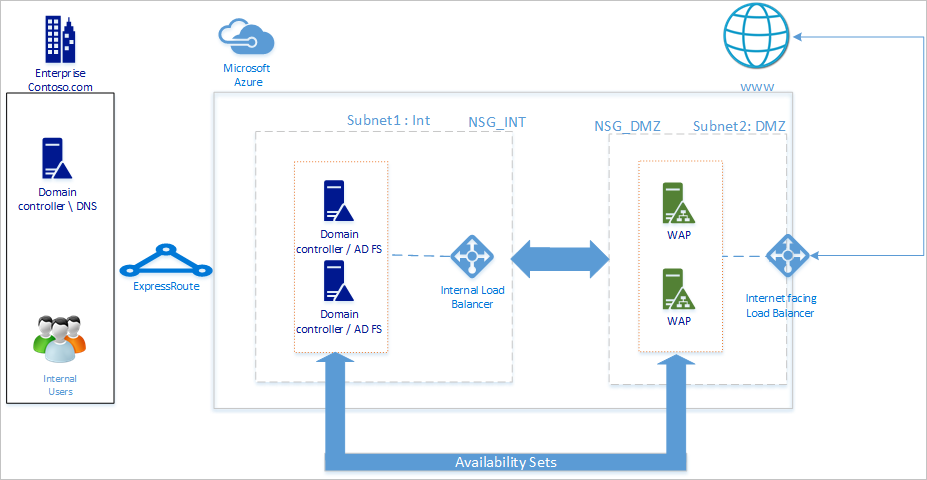

Le schéma suivant ci-dessous présente la topologie de base recommandée pour le déploiement d’une infrastructure AD FS dans Azure.

Nous vous recommandons de respecter ces principes généraux pour votre topologie de réseau :

- Déployez AD FS sur des serveurs distincts pour éviter d’affecter les performances de vos contrôleurs de domaine.

- Vous devez déployer des serveurs proxy d’application Web (WAP) afin que les utilisateurs puissent également accéder à AD FS lorsqu’ils se trouvent en dehors du réseau d’entreprise.

- Vous devez configurer les serveurs proxy d’application Web dans la zone démilitarisée (DMZ) et autoriser uniquement l’accès TCP/443 entre la DMZ et le sous-réseau interne.

- Pour garantir une haute disponibilité du serveur AD FS et des serveurs proxy d’application Web, nous vous recommandons d’utiliser un équilibreur de charge interne pour les serveurs AD FS et de préférer l’utilisation d’Azure Load Balancer pour les serveurs proxy d’application Web.

- Pour apporter une redondance à votre déploiement AD FS, nous vous recommandons de regrouper plusieurs machines virtuelles (VM) dans un groupe à haute disponibilité pour des charges de travail similaires. Cette configuration garantit qu’au cours d’un événement de maintenance planifié ou non planifié, au moins une machine virtuelle est disponible.

- Vous devez déployer des serveurs proxy d’applications Web dans un réseau DMZ distinct. Vous pouvez diviser un réseau virtuel en deux sous-réseaux, puis déployer les serveurs proxy d’application web dans un sous-réseau isolé. Vous pouvez configurer les paramètres du groupe de sécurité réseau pour chaque sous-réseau et autoriser uniquement les communications requises entre les deux sous-réseaux.

Déployer le réseau

Lors de la création d’un réseau, vous pouvez soit créer deux sous-réseaux dans le même réseau virtuel, soit créer deux réseaux virtuels différents. Nous vous recommandons d’utiliser l’approche à réseau unique, car la création de deux réseaux virtuels distincts nécessite la création de deux passerelles de réseau virtuel distinctes à des fins de communication.

Créez un réseau virtuel

Pour créer un réseau virtuel :

Connectez-vous au portail Azure avec votre compte Azure.

Dans le portail, recherchez et sélectionnez Réseaux virtuels.

Dans la page Réseaux virtuels, sélectionnez + Créer.

Dans Créer un réseau virtuel, accédez à l’onglet Informations de base et configurez les paramètres suivants :

Configurez les paramètres suivants sous Détails du projet :

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Groupe de ressources, sélectionnez le nom d’un groupe de ressources existant ou Créer pour en créer un nouveau.

Configurez les paramètres suivants pour Détails de l’instance :

Pour Nom du réseau virtuel, saisissez un nom pour votre réseau virtuel.

Pour Région, sélectionnez la région dans laquelle vous souhaitez créer votre réseau virtuel.

Cliquez sur Suivant.

Dans l’onglet Sécurité, activez le service de sécurité que vous souhaitez utiliser, puis sélectionnez Suivant.

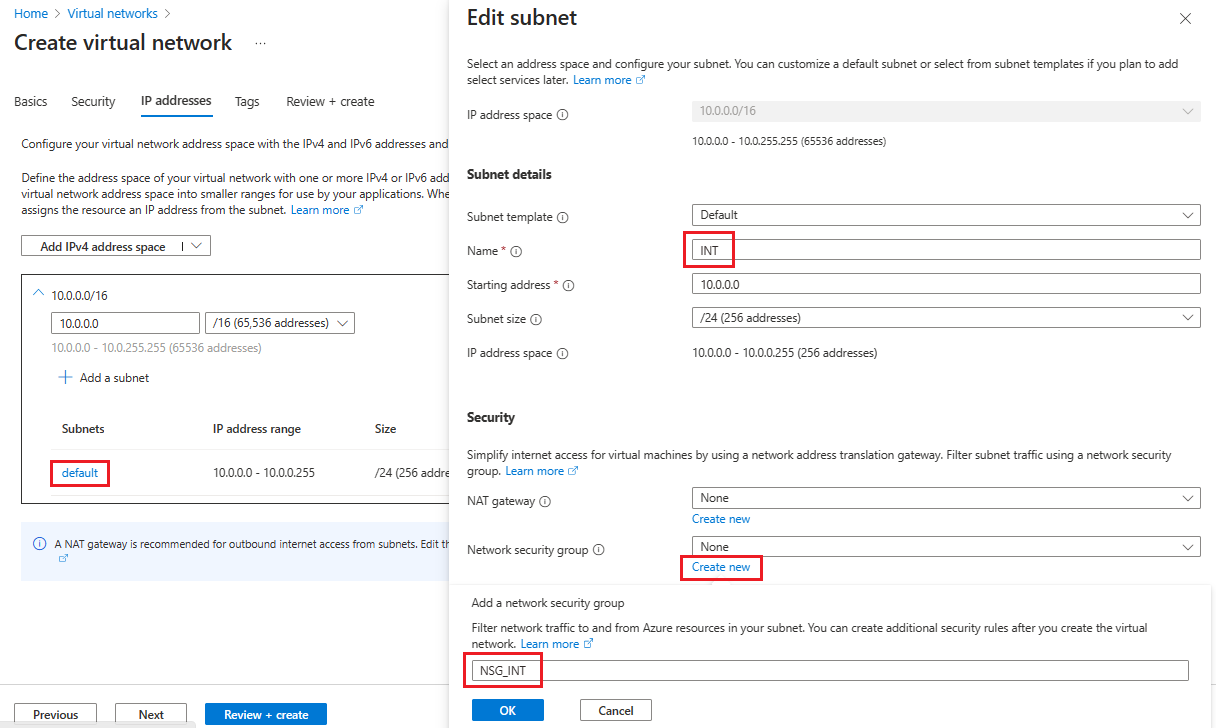

Sous l’onglet Adresses IP, sélectionnez le nom du sous-réseau que vous souhaitez modifier. Dans le cas présent, nous allons modifier le sous-réseau par défaut que le service crée automatiquement.

Dans la page Modifier le sous-réseau, renommez le sous-réseau en INT.

Saisissez les informations relatives à l’adresse IP et à la taille du sous-réseau de votre sous-réseau pour définir un espace d’adressage IP.

Pour groupe de sécurité réseau, sélectionnez Créer.

Pour cet exemple, entrez le nom NSG_INT et sélectionnez OK, puis sélectionnez Enregistrer. Vous disposez maintenant de votre premier sous-réseau.

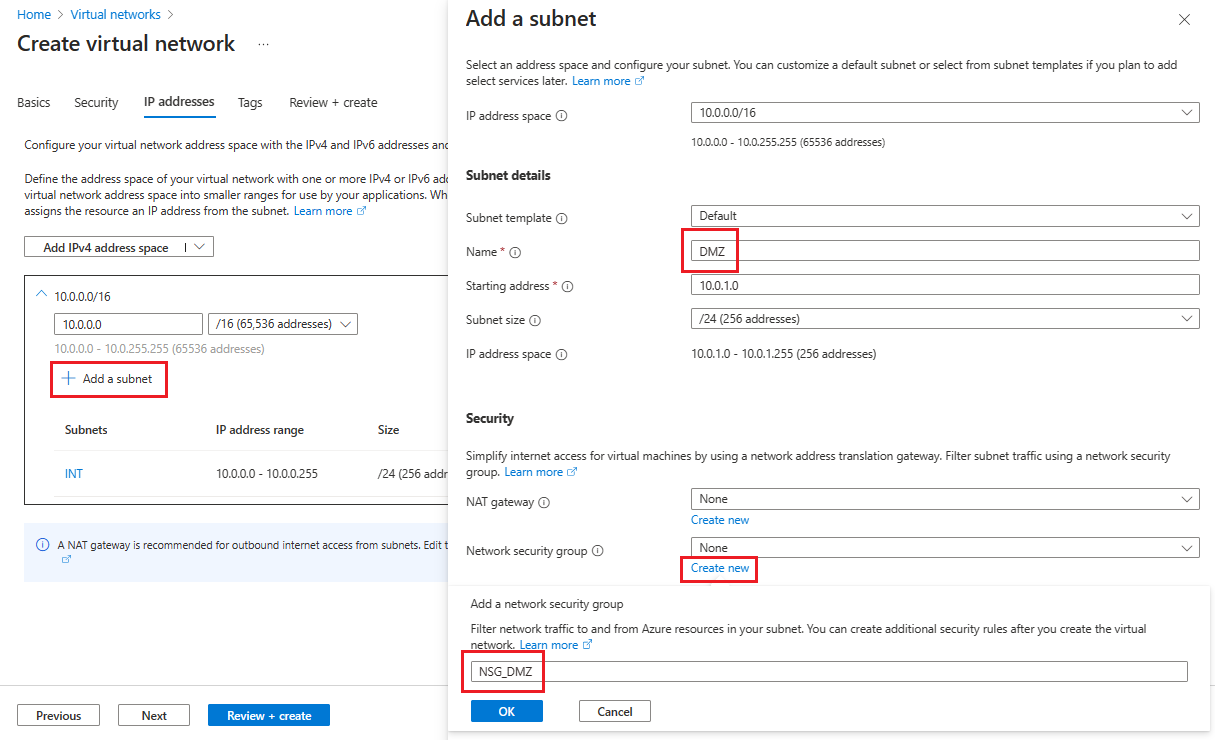

Pour créer votre deuxième sous-réseau, sélectionnez + Ajouter un sous-réseau.

Sur la page Ajouter un sous-réseau, saisissez DMZ pour le nom du deuxième sous-réseau, puis saisissez les informations sur votre sous-réseau dans les champs vides pour définir un espace d’adressage IP.

Pour groupe de sécurité réseau, sélectionnez Créer.

Entrez le nom NSG_DMZ, sélectionnez OK, puis sélectionnez Ajouter.

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

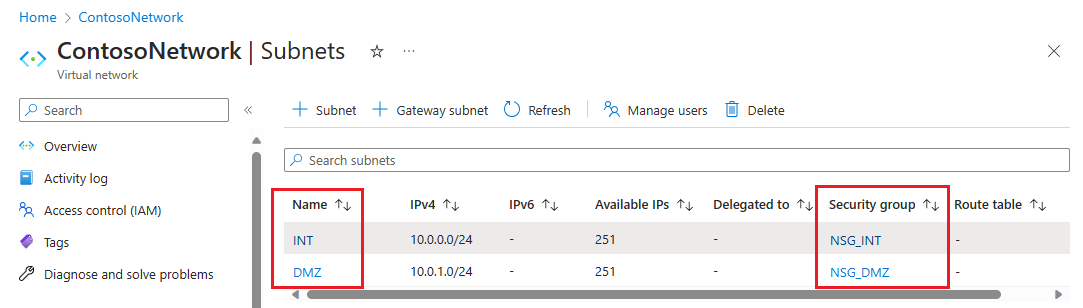

Vous disposez maintenant d’un réseau virtuel qui comprend deux sous-réseaux, chacun avec un groupe de sécurité réseau associé.

Sécuriser le réseau virtuel

Un groupe de sécurité réseau (NSG) contient une liste des règles de liste de contrôle d’accès (ACL) qui autorise ou rejette les instances de machine virtuelle dans un réseau virtuel. Vous pouvez associer des NSG à des sous-réseaux ou à des instances de machine virtuelle individuelle au sein de ce sous-réseau. Lorsqu’un groupe de sécurité réseau est associé à un sous-réseau, les règles ACL s’appliquent à toutes les instances de machine virtuelle présentes dans ce sous-réseau.

Les groupes de sécurité réseau associés à vos sous-réseaux incluent automatiquement certaines règles entrantes et sortantes par défaut. Vous ne pouvez pas supprimer les règles de sécurité par défaut, mais vous pouvez les remplacer par des règles qui ont une priorité plus élevée. Vous pouvez également ajouter des règles de trafic entrant et sortant en fonction du niveau de sécurité souhaité.

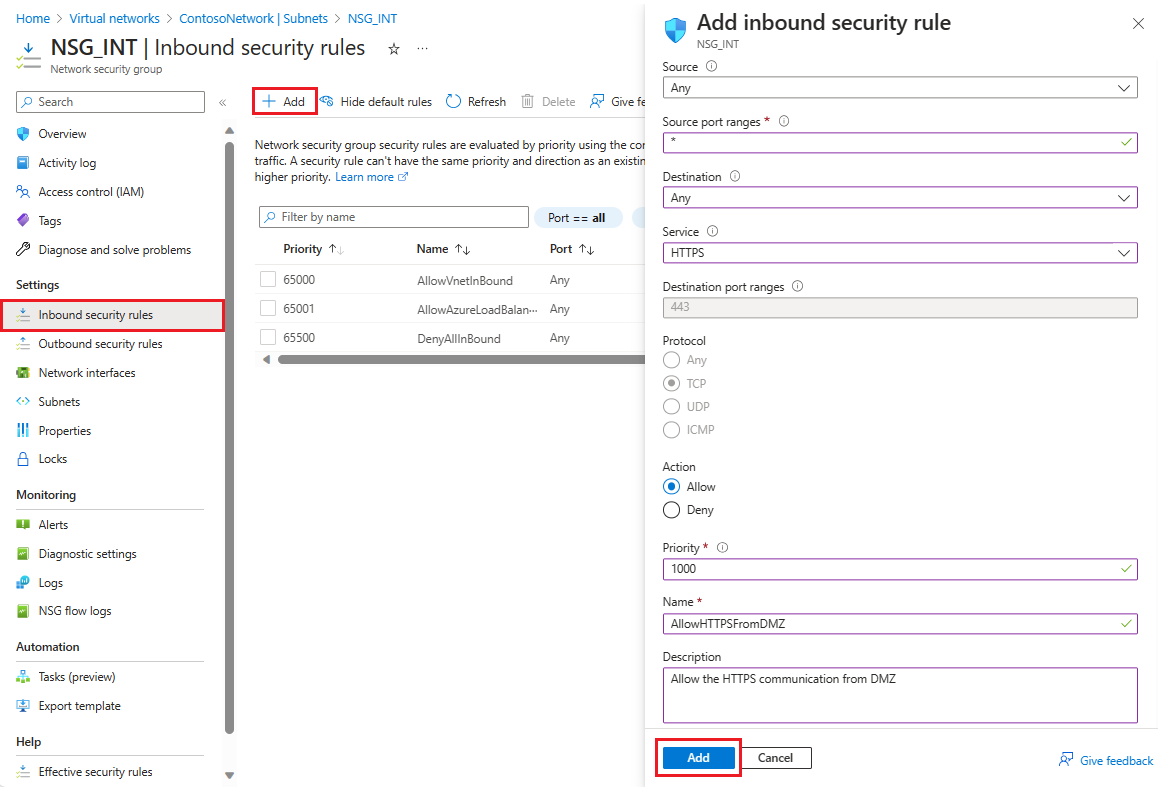

Maintenant, ajoutez quelques règles à chacun de nos deux groupes de sécurité. Pour le premier exemple, ajoutons une règle de sécurité entrante au groupe de sécurité NSG_INT .

Dans la page sous-réseaux de votre réseau virtuel, sélectionnez NSG_INT.

Sur la gauche, sélectionnez règles de sécurité entrantes, puis sélectionnez + Ajouter.

Dans Ajouter une règle de sécurité de trafic entrant, configurez la règle avec les informations suivantes :

Pour Source, entrez 10.0.1.0/24.

Laissez le champ Plages de ports sources vide si vous ne souhaitez pas autoriser le trafic ou sélectionnez un astérisque (*) pour autoriser le trafic sur n’importe quel port.

Pour Destination, saisissez 10.0.0.0/24.

Pour Service, sélectionnez HTTPS. Le service remplit automatiquement les champs d’informations Plages de ports de destination et Protocole en fonction du service que vous choisissez.

Pour Action, sélectionnez Autoriser.

Pour Priorité, entrez 1010.

Pour Nom, saisissez AllowHTTPSFromDMZ.

Pour Description, saisissez Autoriser la communication HTTPS à partir de la zone DMZ.

Lorsque vous avez terminé, sélectionnez Ajouter.

La nouvelle règle de sécurité entrante est désormais ajoutée en haut de la liste des règles pour NSG_INT.

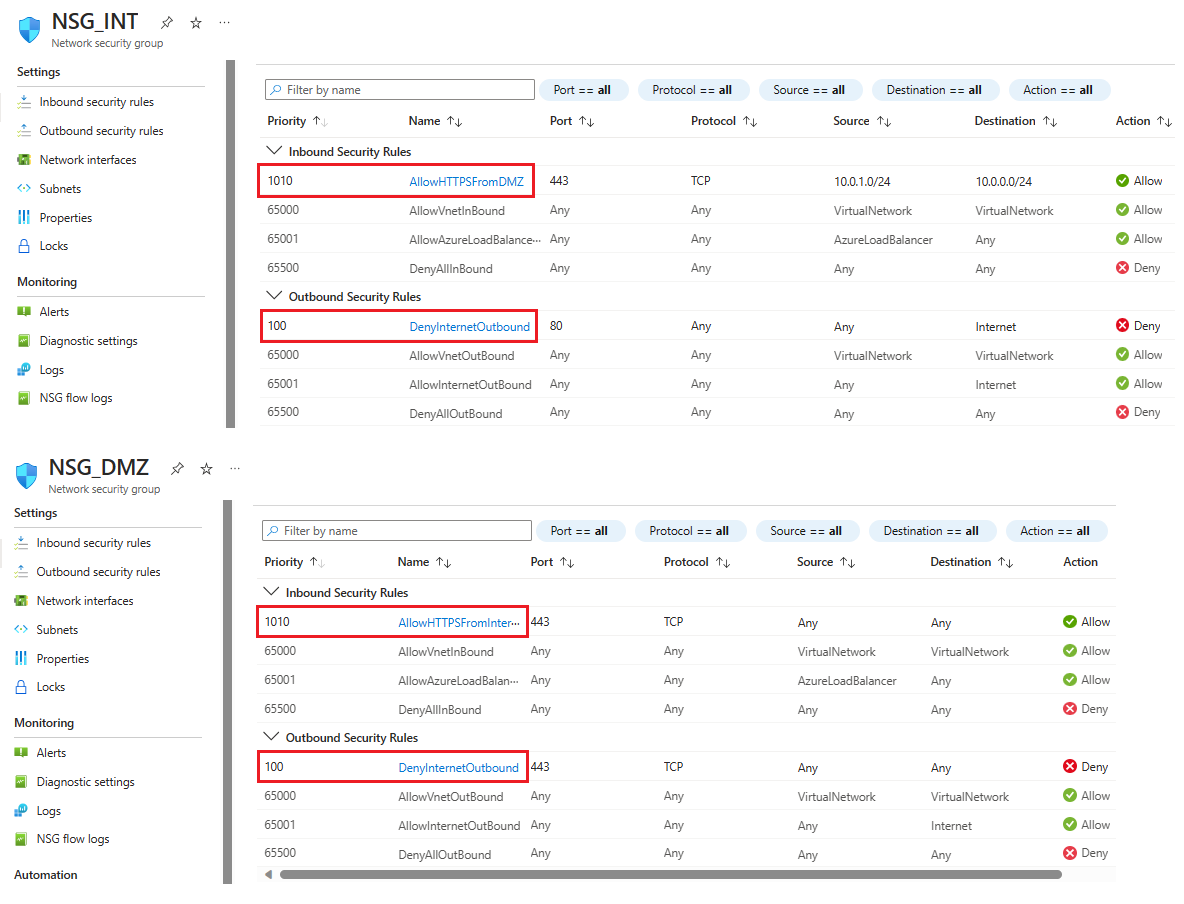

La nouvelle règle de sécurité entrante est désormais ajoutée en haut de la liste des règles pour NSG_INT.Répétez ces étapes avec les valeurs indiquées dans le tableau suivant. Outre la nouvelle règle que vous avez créée, vous devez ajouter les règles supplémentaires suivantes dans l’ordre de priorité répertorié pour sécuriser votre sous-réseau interne et DMZ.

Groupe de sécurité réseau Type de règle Source Destination Service Action Priorité Nom Description NSG_INT Règle de trafic sortant Quelconque Balise de service/Internet Personnalisé (80/Any) Deny 100 DenyInternetOutbound Aucun accès à Internet. NSG_DMZ Trafic entrant Quelconque Quelconque Personnalisé (astérisque (*)/Any) Autoriser 1010 AllowHTTPSFromInternet Autorisez HTTPS à partir d’Internet vers la zone DMZ. NSG_DMZ Règle de trafic sortant Quelconque Balise de service/Internet Personnalisé (80/Any) Deny 100 DenyInternetOutbound Tout ce qui est sauf HTTPS vers Internet est bloqué. Une fois que vous avez terminé de saisir les valeurs de chaque nouvelle règle, sélectionnez Ajouter et passez à la suivante jusqu’à ce que deux nouvelles règles de sécurité soient ajoutées pour chaque groupe de sécurité réseau.

Après la configuration, les pages NSG devraient ressembler à la capture d’écran suivante :

Remarque

Si le réseau virtuel nécessite une authentification par certificat utilisateur client, par exemple l’authentification clientTLS à l’aide de certificats d’utilisateur X.509, il faut activer le port TCP 49443 pour l’accès du trafic entrant.

Créer une connexion à un site local

Vous avez besoin d’une connexion à local pour déployer le contrôleur de domaine dans Azure. Vous pouvez connecter votre infrastructure locale à votre infrastructure Azure au moyen de l’une des options suivantes :

- Point à site

- Site à site de réseau virtuel

- ExpressRoute

Si votre organisation ne nécessite pas de connexions point à site ou réseau virtuel site à site, nous vous recommandons d’utiliser ExpressRoute. ExpressRoute vous permet de créer des connexions privées entre les centres de données Azure et l’infrastructure qui se trouve sur votre site ou dans un environnement de colocalisation. De plus, les connexions ExpressRoute ne se connectent pas à l’Internet public, ce qui les rend plus fiables, plus rapides et plus sécurisées. Pour en savoir plus sur ExpressRoute et sur les différentes options de connectivité basées sur ExpressRoute, consultez l’article Présentation technique d’ExpressRoute.

Créer des groupes à haute disponibilité

Pour chaque rôle (DC/AD FS et WAP), créez des groupes à haute disponibilité qui contiennent au moins deux machines chacune. Cette configuration permet d’obtenir une plus grande disponibilité pour chaque rôle. Lors de la création des groupes à haute disponibilité, vous devez choisir lequel des domaines suivants vous souhaitez utiliser :

Dans un domaine d’erreur, les machines virtuelles partagent la même source d’alimentation et le même commutateur réseau physique. Nous recommandons un minimum de deux domaines d’erreur. La valeur par défaut est 2 et vous pouvez la laisser telle quelle pour ce déploiement.

Dans un domaine de mise à jour, les machines redémarrent ensemble pendant une mise à jour. Nous vous recommandons un minimum de deux domaines de mise à jour. La valeur par défaut est 5 et vous pouvez la laisser telle quelle pour ce déploiement.

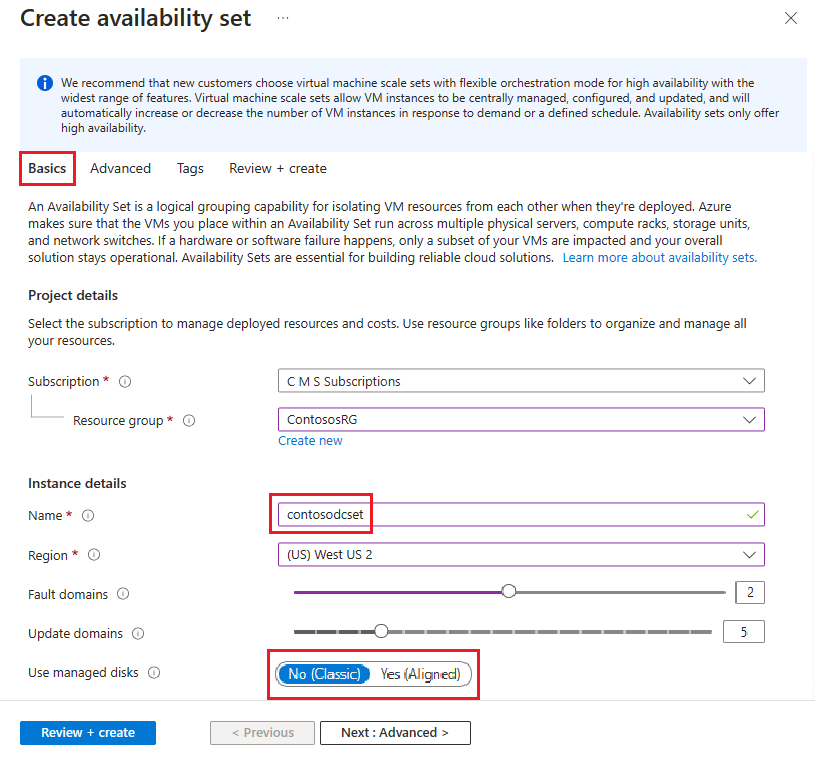

Créer des groupes à haute disponibilité :

Dans le portail Azure, recherchez et sélectionnez Groupe à haute disponibilité, puis sélectionnez + Créer.

Dans Créer un groupe à haute disponibilité, accédez à l’onglet Informations de base et saisissez les informations suivantes :

Sous Détails du projet :

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Groupe de ressources, sélectionnez un groupe de ressources existant ou Créer pour en créer un nouveau.

Sous Détails de l’instance :

Pour Nom, saisissez le nom de votre groupe à haute disponibilité. Pour cet exemple, entrez contosodcset.

Pour Région, sélectionnez la région que vous souhaitez utiliser.

Pour Domaines d’erreur, laissez-le sur la valeur par défaut de 2.

Pour Domaines de mise à jour, laissez-le à la valeur par défaut de 5.

Pour Utiliser des disques managés, sélectionnez Non (classique) pour cet exemple.

Lorsque vous avez terminé, sélectionnez Vérifier + créer, puis Créer.

Répétez les étapes précédentes pour créer un deuxième groupe à haute disponibilité avec le nom contososac2.

Déployer les machines virtuelles

L’étape suivante consiste à déployer des machines virtuelles qui hébergent les différents rôles dans votre infrastructure. Nous vous recommandons un minimum de deux machines dans chaque groupe à haute disponibilité. Dans notre exemple, nous créons quatre machines virtuelles pour le déploiement de base.

Créer des machines virtuelles :

Dans le portail Azure, recherchez et sélectionnez Machines virtuelles.

Dans la page Machines virtuelles, sélectionnez + Créer, puis choisissez machine virtuelle Azure.

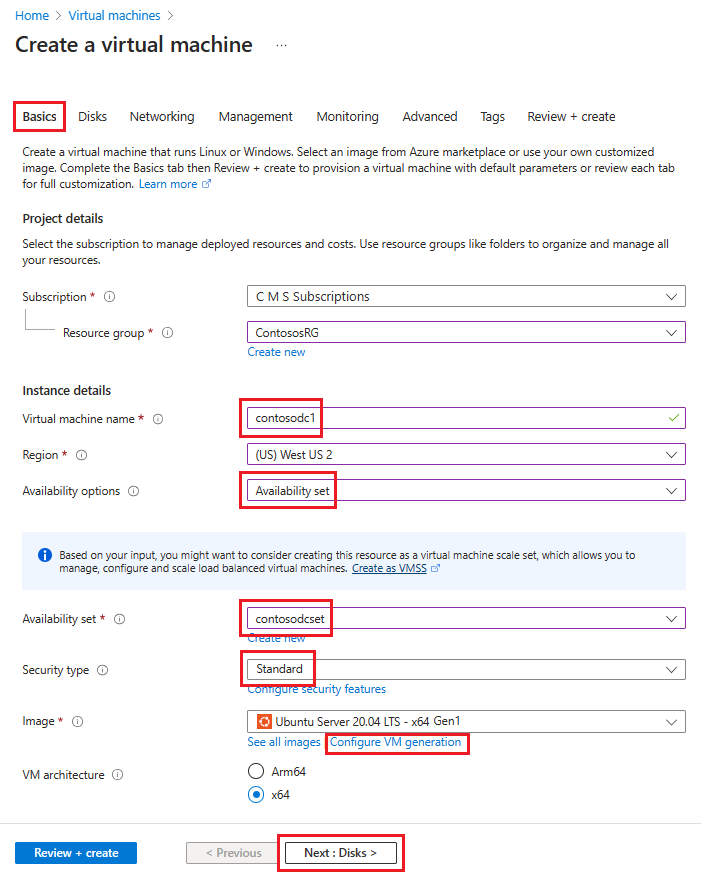

Dans Créer une machine virtuelle, accédez à l’onglet Informations de base et saisissez les informations suivantes :

Sous Détails du projet :

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Groupe de ressources, sélectionnez un groupe de ressources existant ou Créer pour en créer un nouveau.

Sous Détails de l’instance :

Dans Nom de la machine virtuelle, saisissez le nom de votre machine virtuelle. Pour la première machine de cet exemple, saisissez contosodc1.

Pour Région, sélectionnez la région que vous souhaitez utiliser.

Dans Options de disponibilité, sélectionnez Groupe à haute disponibilité.

Dans Groupe à haute disponibilité, sélectionnez contosodcset.

Pour Type de sécurité, sélectionnez Standard.

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Image, sélectionnez l’image que vous souhaitez utiliser, puis sélectionnez Génération de machine virtuelle, puis Gen 1.

Sous Compte d’administrateur :

Dans Type d’authentification, sélectionnez Clé publique SSH.

Pour Nom d’utilisateur, saisissez un nom d’utilisateur pour le compte.

Pour Nom de la paire de clés, saisissez un nom de paire de clés à utiliser pour le compte.

Pour tout ce qui n’est pas spécifié, laissez les valeurs par défaut.

Lorsque vous avez terminé, sélectionnez Suivant : Disques

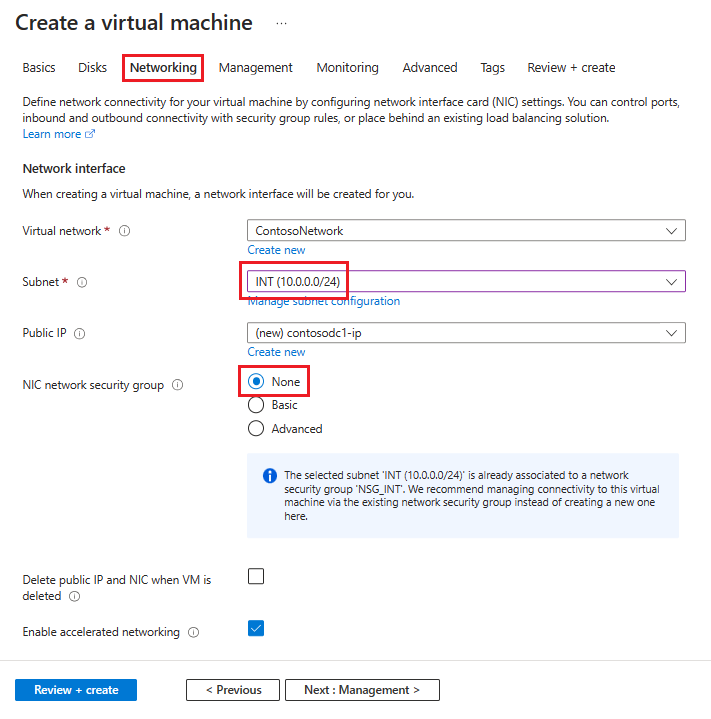

Sous l’onglet Mise en réseau, saisissez les informations suivantes :

Pour Réseau virtuel, sélectionnez le nom du réseau virtuel qui contient les sous-réseaux que vous avez créés dans la section précédente.

Pour Sous-réseau, sélectionnez votre sous-réseau INT.

Pour Groupe de sécurité réseau de la carte réseau, sélectionnez Aucun.

Pour tout ce qui n’est pas spécifié, vous pouvez conserver les valeurs par défaut.

Une fois que vous avez fait tous vos choix, sélectionnez Vérifier + créer, puis Créer.

Répétez ces étapes à l’aide des informations de ce tableau pour créer les trois machines virtuelles restantes :

| Nom de la machine virtuelle | Sous-réseau | Options de disponibilité | Groupe à haute disponibilité | Compte de stockage |

|---|---|---|---|---|

| contosodc2 | INT | Groupe à haute disponibilité | contosodcset | contososac2 |

| contosowap1 | DMZ | Groupe à haute disponibilité | contosowapset | contososac1 |

| contosowap2 | DMZ | Groupe à haute disponibilité | contosowapset | contososac2 |

Les paramètres ne spécifient pas de groupe de sécurité réseau, car Azure vous permet d’utiliser le groupe de sécurité réseau au niveau du sous-réseau. Vous pouvez contrôler le trafic réseau de la machine à l’aide du groupe de sécurité réseau précisément associé au sous-réseau ou à l’objet de carte d’interface réseau (NIC). Pour plus d’informations, consultez Qu’est-ce qu’un groupe de sécurité réseau (NSG).

Si vous gérez le DNS, nous vous recommandons d’utiliser une adresse IP statique. Vous pouvez utiliser Azure DNS et faire référence aux nouvelles machines par leurs noms de domaine complets Azure dans les enregistrements DNS de votre domaine. Pour plus d’informations, consultez Modifier une adresse IP privée enstatique.

Votre page machines virtuelles doit afficher les quatre machines virtuelles une fois le déploiement terminé.

Configurer les serveurs DC et AD FS

Pour authentifier toute demande entrante, AD FS doit contacter le contrôleur de domaine. Pour économiser le trajet coûteux d’Azure vers le contrôleur de domaine local pour l’authentification, nous vous recommandons de déployer un réplica du contrôleur de domaine dans Azure. Pour atteindre la haute disponibilité, il est préférable de créer un groupe à haute disponibilité d’au moins deux contrôleurs de domaine.

| Contrôleur de domaine | Rôle | Compte de stockage |

|---|---|---|

| contosodc1 | Réplica | contososac1 |

| contosodc2 | Réplica | contososac2 |

Nous vous recommandons de procéder comme suit :

Promouvoir les deux serveurs en tant que contrôleurs de domaine réplica avec DNS

Configurez les serveurs AD FS en installant le rôle AD FS à l’aide du gestionnaire de serveurs.

Créer et déployer l’équilibreur de charge interne (ILB)

Créer et déployer un ILB :

Recherchez et sélectionnez Équilibreurs de charge dans le portail Azure, puis choisissez + Créer.

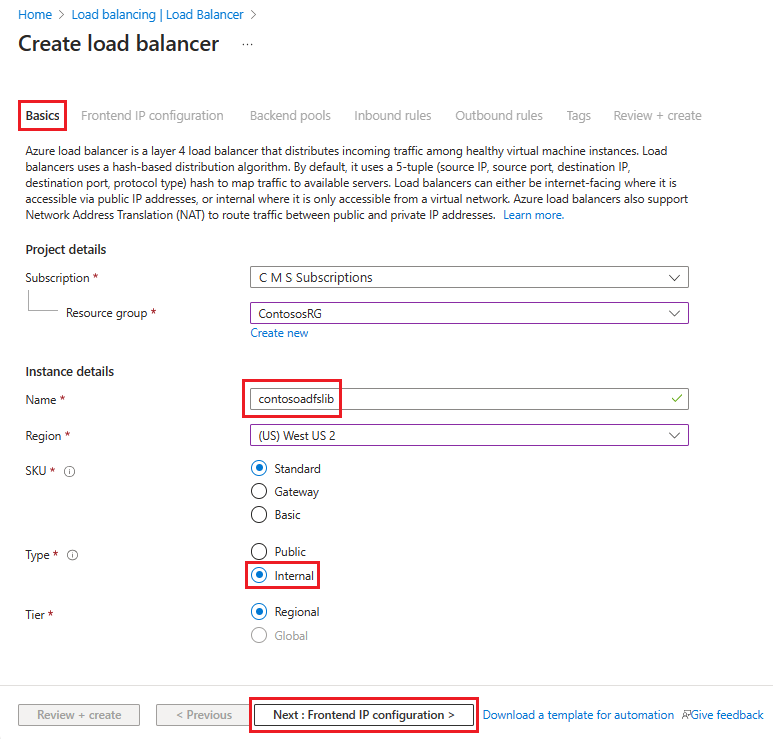

Dans Créer un équilibreur de charge, entrez ou sélectionnez ces informations dans l’onglet Informations de base :

Sous Détails du projet :

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Groupe de ressources, sélectionnez un groupe de ressources existant ou Créer pour en créer un nouveau.

Sous Détails de l’instance :

Dans Nom, saisissez le nom de votre équilibreur de charge.

Pour Région, sélectionnez la région que vous souhaitez utiliser.

Pour Type, sélectionnez Interne.

Laissez la référence SKU et le Niveau à leurs valeurs par défaut, puis sélectionnez Suivant : Configuration de l’adresse IP front-end

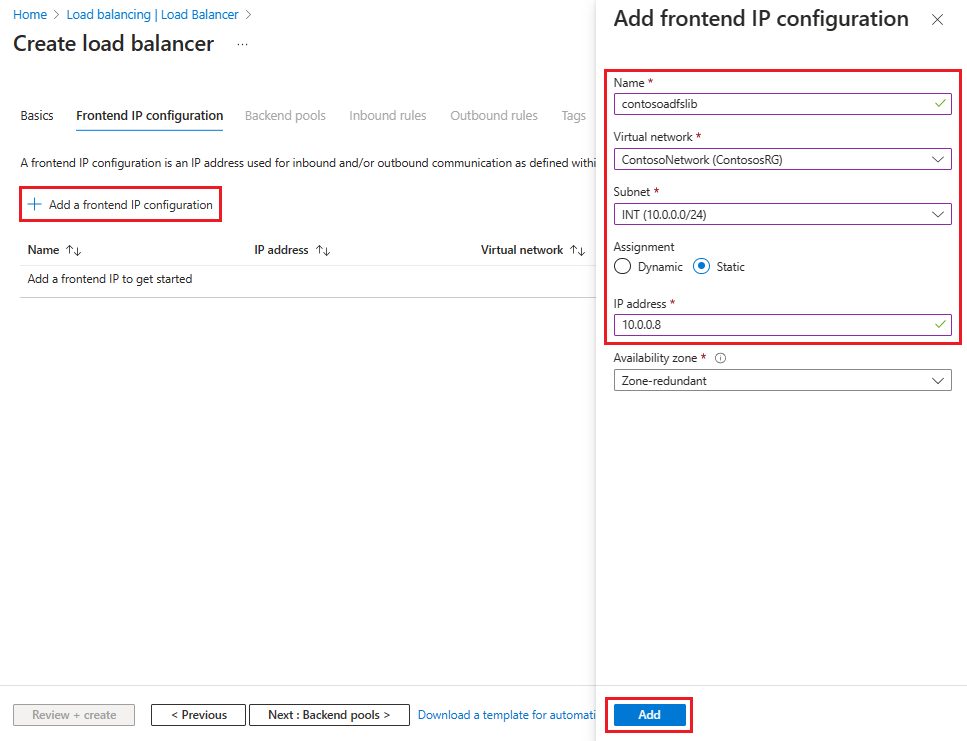

Sélectionnez + Ajouter une configuration IP de front-end, puis entrez ou sélectionnez ces informations dans la page Ajouter une configuration IP de front-end.

Pour Nom, saisissez un nom de configuration d’adresse IP front-end.

Pour Réseau virtuel, sélectionnez le réseau virtuel sur lequel vous souhaitez déployer votre AD FS.

Pour Sous-réseau, sélectionnez INT, qui était le sous-réseau interne que vous avez créé dans la section précédente.

Pour Affectation, sélectionnez Statique.

Pour Adresse IP, saisissez votre adresse IP.

Laissez zone de disponibilité comme valeur par défaut, puis sélectionnez Ajouter.

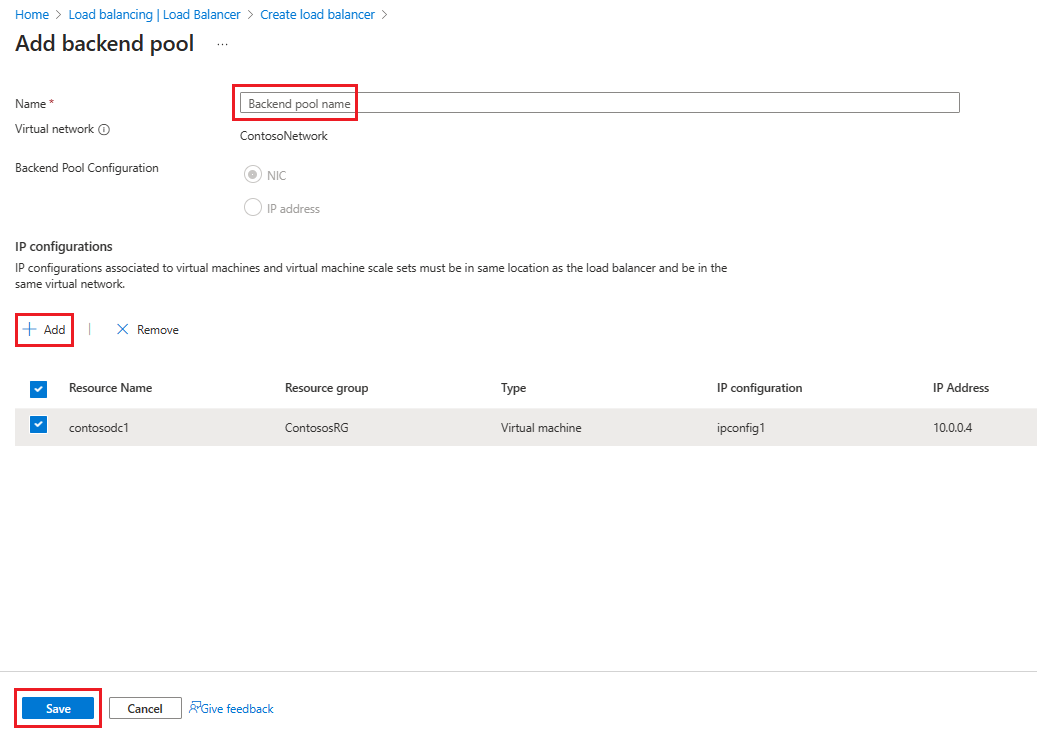

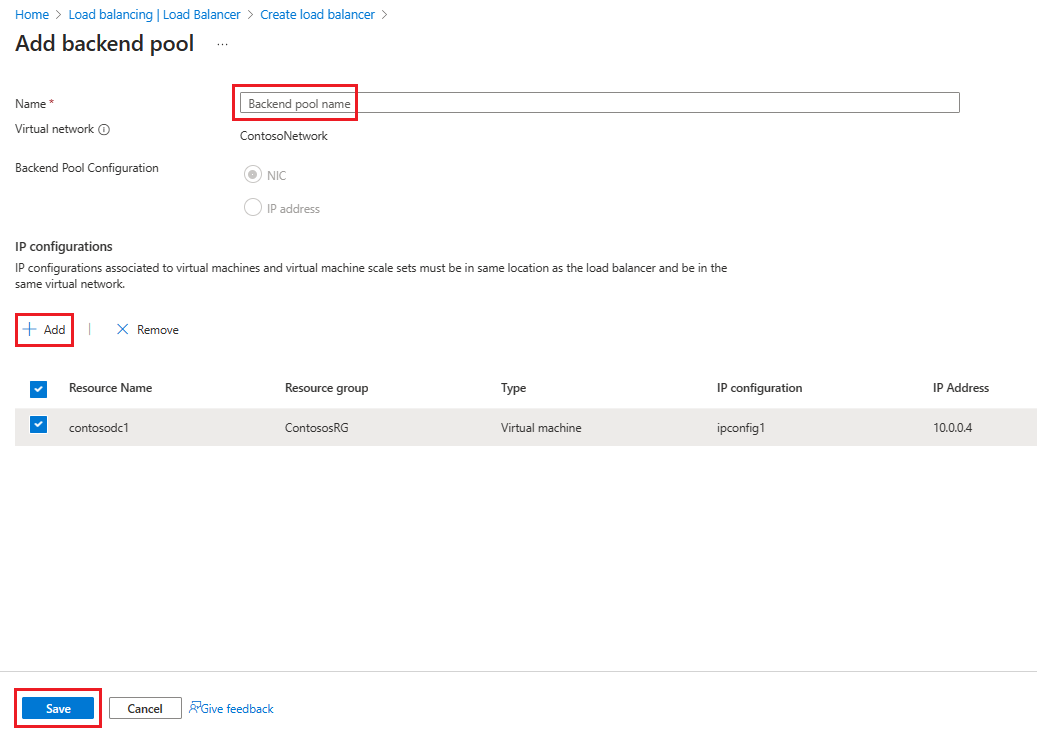

Sélectionnez Suivant : Pools de back-end, puis + Ajouter un pool de back-end.

Dans la page Ajouter un pool de back-end, saisissez un nom pour le pool de back-end dans le champ Nom. Dans la zone Configurations IP, sélectionnez + Ajouter.

Dans la page Ajouter un pool principal , sélectionnez une machine virtuelle à aligner sur le pool principal, sélectionnez Ajouter, puis sélectionnez Enregistrer.

Sélectionnez Suivant : Règles de trafic entrant.

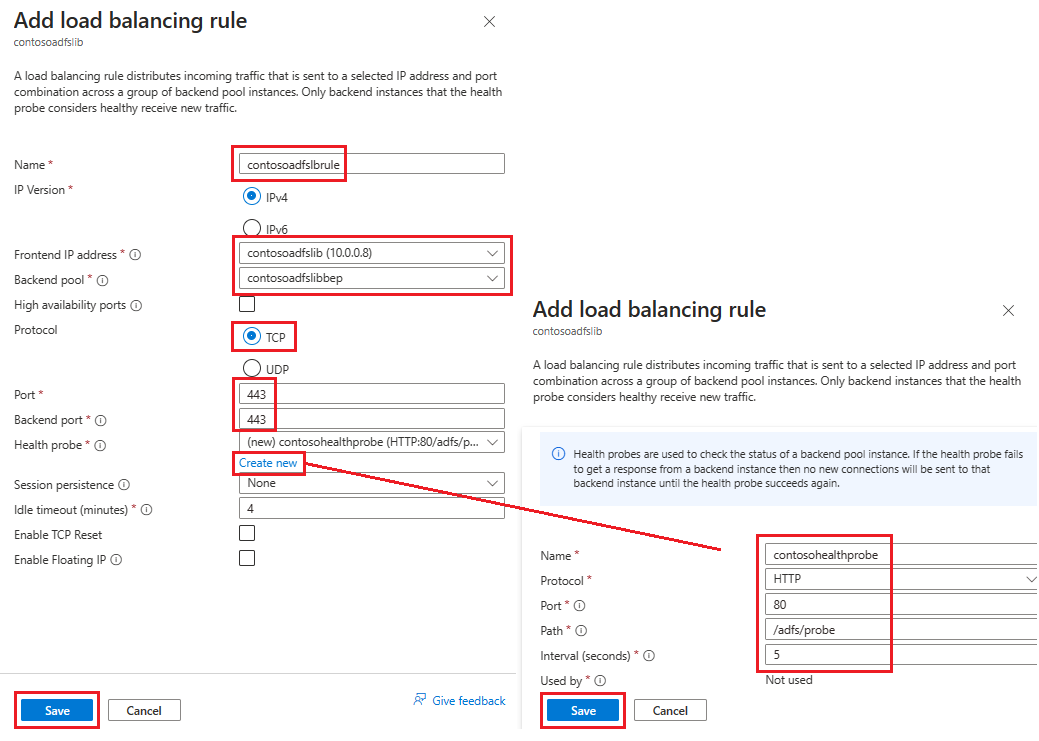

Sous l’onglet Règles de trafic entrant, sélectionnez Ajouter une règle d’équilibrage de charge, puis saisissez les informations suivantes dans la page Ajouter une règle d’équilibrage de charge :

Pour Nom, saisissez le nom de la règle.

Pour Adresse IP de front-end, sélectionnez l’adresse que vous avez créée précédemment.

Pour Pool de back-end, sélectionnez le pool de back-end créé précédemment.

Pour Protocole, sélectionnez TCP.

Pour Port, entrez 443.

Pour Port de back-end, sélectionnez Créer, puis saisissez les valeurs suivantes pour créer une sonde d’intégrité :

Pour Nom, saisissez le nom de la sonde d’intégrité.

Pour Protocole, saisissez HTTP.

Pour Port, entrez 80.

Pour Chemin d’accès, saisissez /adfs/probe.

Pour Intervalle, laissez la valeur par défaut de 5.

Quand vous avez terminé, Sélectionnez Enregistrer.

Lorsque vous avez terminé, sélectionnez Enregistrer pour enregistrer la règle de trafic entrant.

Sélectionnez Enregistrer pour enregistrer la règle de trafic entrant.

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

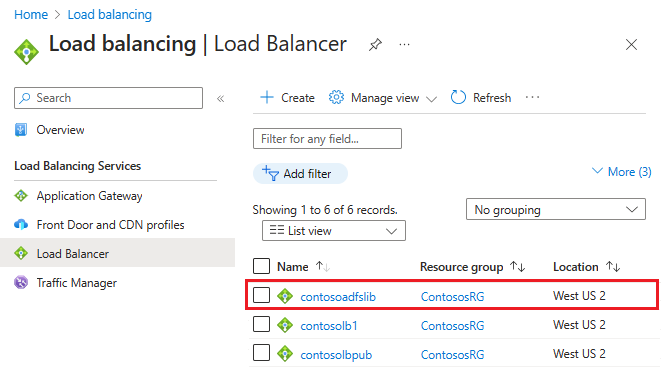

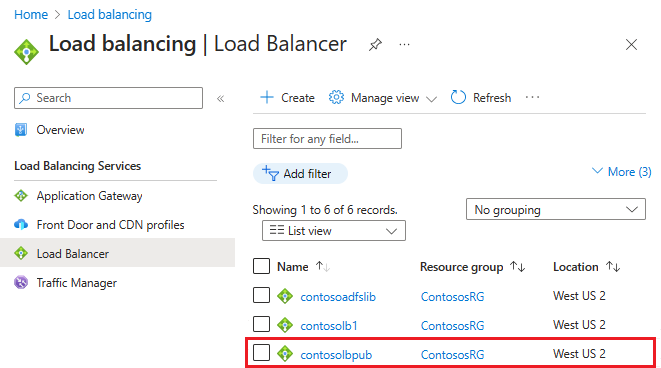

Une fois que vous avez sélectionné Créer et que l’équilibreur de charge interne est déployé, vous pouvez le voir dans la liste des équilibreurs de charge, comme le montre la capture d’écran suivante.

Mettre à jour le serveur DNS avec ILB

À l'aide de votre serveur DNS interne, créez un enregistrement A pour l’équilibreur de charge interne. Ce paramètre garantit que toutes les données transmises à fs.contoso.com aboutissent à l’ILB en utilisant l’itinéraire approprié. L’enregistrement A doit correspondre au service de fédération avec une adresse IP pointant vers l’adresse IP de l’équilibreur de charge interne. Par exemple, si l’adresse IP de l’équilibreur de charge interne est 10.3.0.8 et si le service de fédération installé est fs.contoso.com, créez un enregistrement A pour fs.contoso.com pointant vers 10.3.0.8.

Avertissement

Si vous utilisez la base de données interne Windows (WID) pour votre base de données AD FS, définissez cette valeur pour qu’elle pointe temporairement vers votre serveur AD FS principal. Si vous ne modifiez pas ce paramètre temporaire, le proxy d’application web échoue à l’inscription. Après avoir inscrit avec succès tous les serveurs proxy d’applications web, modifiez cette entrée DNS pour qu’elle pointe vers l’équilibreur de charge.

Remarque

Si votre déploiement utilise également IPv6, créez un enregistrement AAAA correspondant.

Configurer les serveurs proxy d’application web pour atteindre les serveurs AD FS

Pour vous assurer que les serveurs proxy d’application web sont en mesure d’atteindre les serveurs AD FS derrière l’ILB, créez un enregistrement dans le fichier %systemroot%\system32\drivers\etc\hosts pour l’ILB. Le nom unique (DN) doit être le nom du service de fédération, tel que fs.contoso.com. L’entrée IP doit être celle de l’adresse IP de l’équilibreur de charge interne, 10.3.0.8, dans notre exemple.

Avertissement

Si vous utilisez la base de données interne Windows (WID) pour votre base de données AD FS, définissez cette valeur pour qu’elle pointe temporairement vers votre serveur AD FS principal. Si ce n’est pas le cas, le proxy d’application web échoue à l’inscription. Après avoir inscrit avec succès tous les serveurs proxy d’applications web, modifiez cette entrée DNS pour qu’elle pointe vers l’équilibreur de charge.

Installer le rôle proxy d’application web

Après avoir vérifié que les serveurs proxy d’application web sont en mesure d’atteindre les serveurs AD FS derrière ILB, vous pouvez ensuite installer les serveurs proxy d’application web. Les serveurs proxy d’application web n’ont pas besoin d’être joints au domaine. Installez les rôles proxy d’application web sur les deux serveurs proxy d’application web en sélectionnant le rôle accès à distance . Le gestionnaire de serveur vous guide pour terminer l’installation de WAP.

Pour plus d’informations sur le déploiement de WAP, consultez Installer et configurer le serveur proxy d’application web.

Créer et déployer l’équilibreur de charge accessible sur Internet (public)

Pour créer et déployer l’équilibreur de charge accessible sur Internet :

Dans le portail Azure, sélectionnez équilibreurs de charge , puis choisissez Créer.

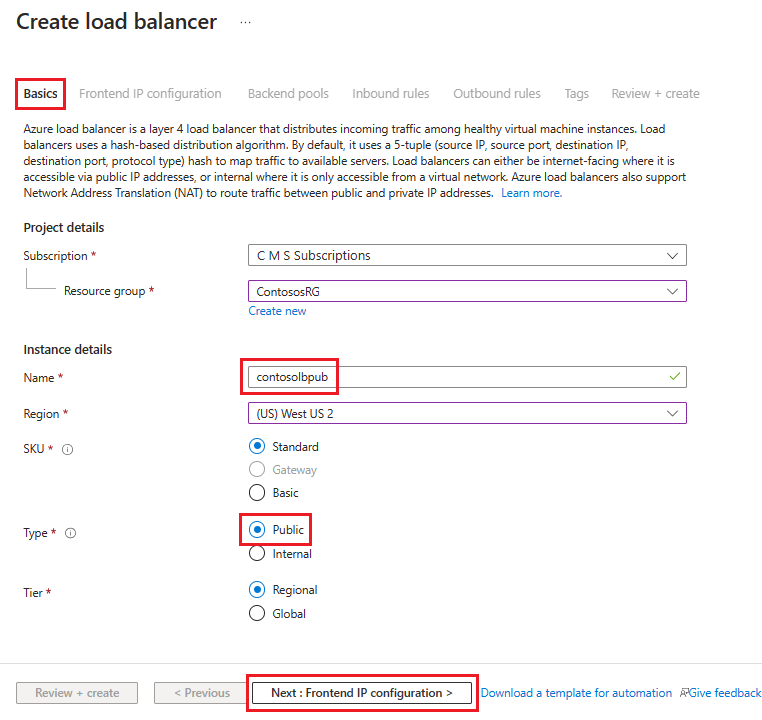

Dans Créer un équilibreur de charge, accédez à l’onglet Informations de base et configurez les paramètres suivants :

Sous Détails du projet :

Pour Abonnement, sélectionnez le nom de votre abonnement.

Pour Groupe de ressources, sélectionnez un groupe de ressources existant ou Créer pour en créer un nouveau.

Sous Détails de l’instance :

Dans Nom, saisissez le nom de votre équilibreur de charge.

Pour Région, sélectionnez la région que vous souhaitez utiliser.

Pour Type, sélectionnez Public.

Laissez référence SKU et niveau comme valeurs par défaut, puis sélectionnez Suivant : Configuration IP de front-end

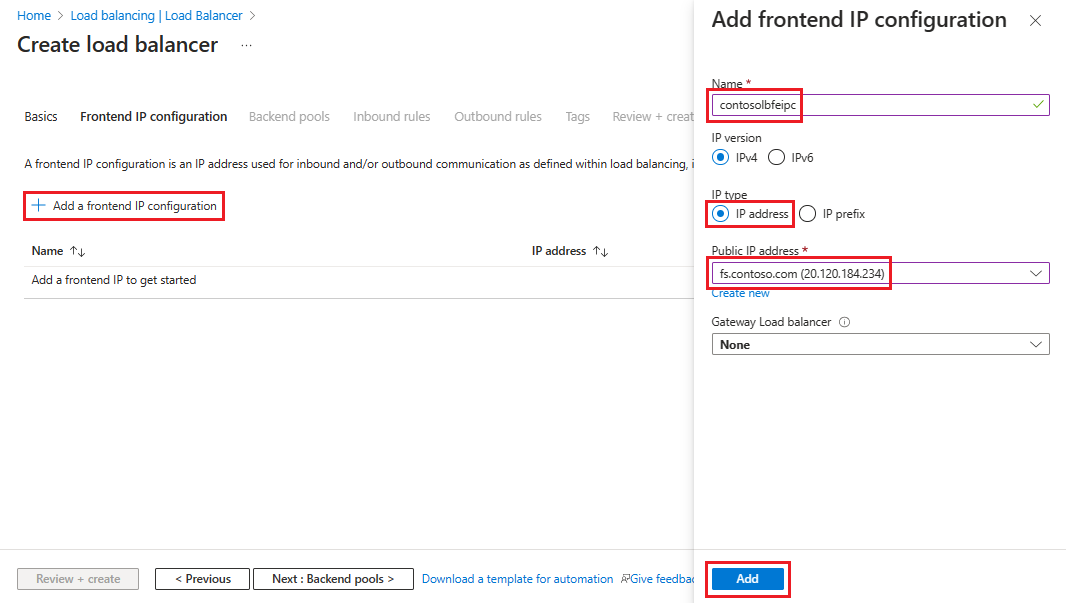

Sélectionnez + Ajouter une configuration IP de front-end, puis entrez ou sélectionnez ces informations dans la page Ajouter une configuration IP de front-end.

Pour Nom, saisissez un nom de configuration d’adresse IP front-end.

Pour Type d’adresse IP, sélectionnez Adresse IP.

Pour Adresse IP publique, sélectionnez l’adresse IP publique que vous souhaitez utiliser dans la liste déroulante ou Créer pour en créer une nouvelle, puis sélectionnez Ajouter.

Sélectionnez Suivant : Pools de back-end, puis + Ajouter un pool de back-end.

Dans la page Ajouter un pool de back-end, saisissez un nom pour le pool de back-end dans le champ Nom. Dans la zone Configurations IP, sélectionnez + Ajouter.

Dans la page Ajouter un pool principal , sélectionnez une machine virtuelle à aligner sur le pool principal, sélectionnez Ajouter, puis sélectionnez Enregistrer.

Sélectionnez Suivant : Règles de trafic entrant, puis Ajouter une règle d’équilibrage de charge. Dans la page Ajouter une règle d’équilibrage de charge, configurez les paramètres suivants :

Pour Nom, saisissez le nom de la règle.

Pour Adresse IP de front-end, sélectionnez l’adresse que vous avez créée précédemment.

Pour Pool de back-end, sélectionnez le pool de back-end créé précédemment.

Pour Protocole, sélectionnez TCP.

Pour Port, entrez 443.

Pour Port de back-end, saisissez 443.

Pour Sonde d’intégrité, saisissez les valeurs suivantes :

Pour Nom, saisissez le nom de la sonde d’intégrité.

Pour Protocole, saisissez HTTP.

Pour Port, entrez 80.

Pour Chemin d’accès, saisissez /adfs/probe.

Pour Intervalle, laissez la valeur par défaut de 5.

Quand vous avez terminé, Sélectionnez Enregistrer.

Lorsque vous avez terminé, sélectionnez Enregistrer pour enregistrer la règle de trafic entrant.

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

Une fois que vous avez sélectionné Créer et que l’ILB est déployé, il doit contenir une liste d’équilibreurs de charge.

Attribution d’un nom DNS à l’adresse IP publique

Pour configurer l’étiquette DNS pour une IP publique :

Dans le portail Azure, recherchez Adresses IP publiques, puis sélectionnez l’adresse IP que vous souhaitez modifier.

Sous Paramètres, sélectionnez Configuration.

Sous Fournissez une étiquette DNS (facultative), ajoutez une entrée dans le champ de texte (par exemple, fs.contoso.com) qui se résout à l’étiquette DNS de l’équilibreur de charge externe (comme contosofs.westus.cloudapp.azure.com).

Sélectionnez Enregistrer pour terminer l’attribution d’une étiquette DNS.

Tester l’authentification dans AD FS

Le moyen le plus simple de tester AD FS est d’utiliser la page IdpInitiatedSignOn.aspx. Pour ce faire, vous devez activer IdpInitiatedSignOn sur les propriétés AD FS.

Pour vérifier si la propriété IdpInitiatedSignOn est activée :

Dans PowerShell, exécutez l’applet de commande suivante sur le serveur AD FS pour la définir sur activée.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueÀ partir d’une machine externe, accédez à

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx.Vous devez voir la page AD FS suivante :

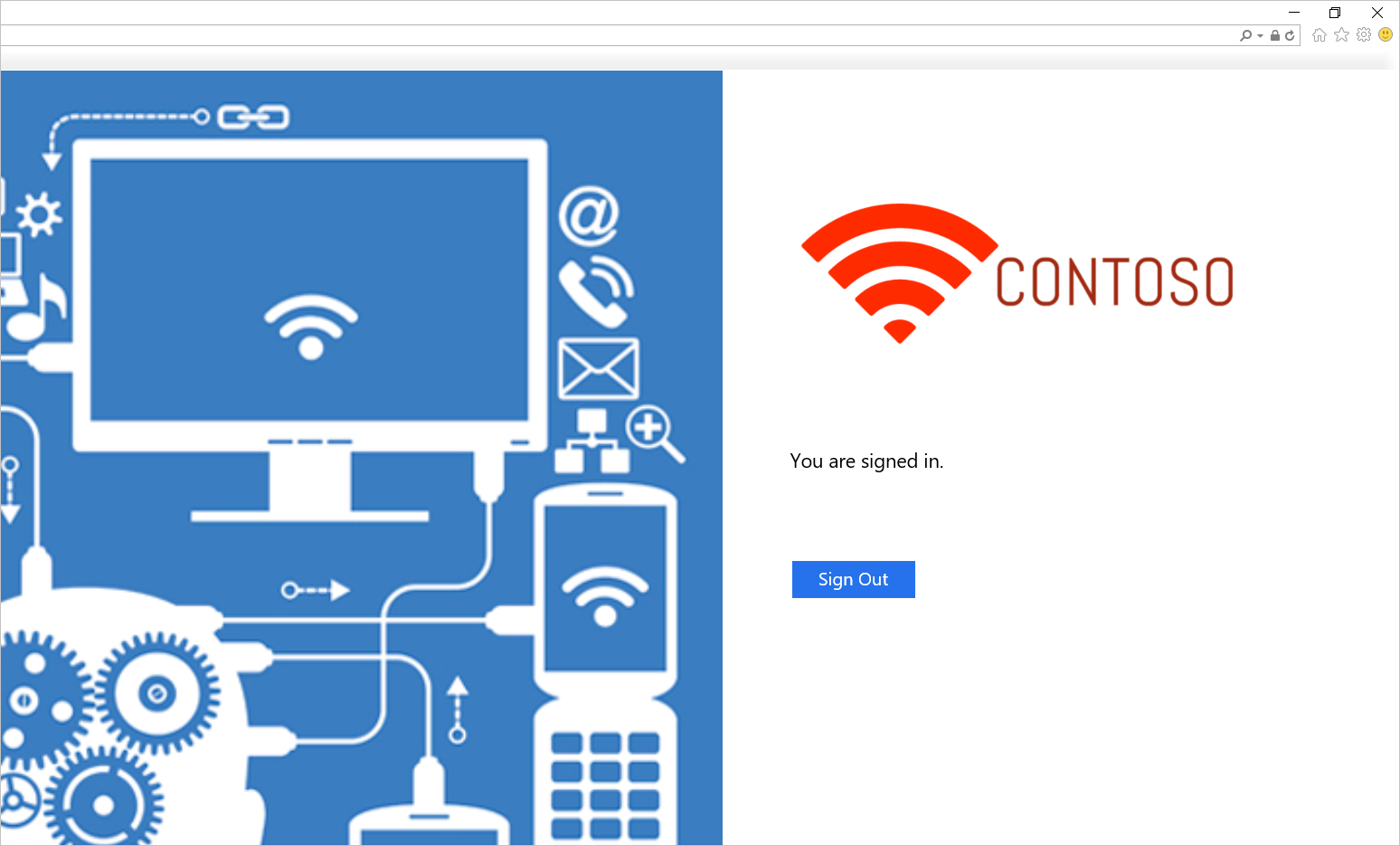

Essayez de vous connecter. Si vous réussissez à vous connecter, un message s’affiche, comme le montre la capture d’écran suivante.

Modèle de déploiement d’AD FS dans Azure

Le modèle déploie une configuration à six machines, avec deux machines chacune pour les contrôleurs de domaine, AD FS et WAP.

Modèle de déploiement d’AD FS dans Azure

Vous pouvez utiliser un réseau virtuel existant ou créer un réseau virtuel lors du déploiement de ce modèle. Le tableau suivant répertorie les paramètres que vous pouvez utiliser pour personnaliser le déploiement.

| Paramètre | Description |

|---|---|

| Lieu | Région dans laquelle vous souhaitez déployer les ressources. |

| StorageAccountType | Type de compte de stockage que vous souhaitez créer. |

| VirtualNetworkUsage | Indique s’il faut créer un nouveau réseau virtuel ou en utiliser un existant. |

| VirtualNetworkName | nom du réseau virtuel. Obligatoire pour l’utilisation de réseaux virtuels existants ou nouveaux. |

| VirtualNetworkResourceGroupName | Spécifie le nom du groupe de ressources dans lequel réside le réseau virtuel existant. Lorsque vous utilisez un réseau virtuel existant, cette option est un paramètre obligatoire afin que le déploiement puisse trouver l’ID du réseau virtuel existant. |

| VirtualNetworkAddressRange | Plage d’adresses du nouveau réseau virtuel. Obligatoire si vous créez un nouveau réseau virtuel. |

| InternalSubnetName | Nom du sous-réseau interne. Obligatoire pour l’utilisation de réseaux virtuels nouveaux ou existants. |

| InternalSubnetAddressRange | Plage d’adresses du sous-réseau interne, qui contient les contrôleurs de domaine et les serveurs AD FS. Obligatoire si vous créez un nouveau réseau virtuel. |

| DMZSubnetAddressRange | Plage d’adresses du sous-réseau DMZ, qui contient les serveurs proxy d’application Windows. Obligatoire si vous créez un nouveau réseau virtuel. |

| DMZSubnetName | Nom du sous-réseau interne, qui obligatoire dans les deux options d’utilisation de réseau virtuel (nouveau ou existant). |

| ADDC01NICIPAddress | Adresse IP interne du premier contrôleur de domaine. Cette adresse IP est attribuée statiquement au contrôleur de domaine et doit être une adresse IP valide dans le sous-réseau interne. |

| ADDC02NICIPAddress | Adresse IP interne du second contrôleur de domaine. Cette adresse IP est attribuée statiquement au contrôleur de domaine et doit être une adresse IP valide dans le sous-réseau interne. |

| ADFS01NICIPAddress | Adresse IP interne du premier serveur AD FS. Cette adresse IP est attribuée statiquement au serveur AD FS et doit être une adresse IP valide dans le sous-réseau interne. |

| ADFS02NICIPAddress | Adresse IP interne du second serveur AD FS. Cette adresse IP est attribuée statiquement au serveur AD FS et doit être une adresse IP valide dans le sous-réseau interne. |

| WAP01NICIPAddress | Adresse IP interne du premier serveur WAP. Cette adresse IP est attribuée statiquement au serveur WAP et doit être une adresse IP valide dans le sous-réseau DMZ. |

| WAP02NICIPAddress | Adresse IP interne du second serveur WAP. Cette adresse IP est attribuée statiquement au serveur WAP et doit être une adresse IP valide dans le sous-réseau DMZ. |

| ADFSLoadBalancerPrivateIPAddress | Adresse IP interne de l’équilibreur de charge AD FS. Cette adresse IP est attribuée statiquement à l’équilibreur de charge et doit être une adresse IP valide dans le sous-réseau interne. |

| ADDCVMNamePrefix | Préfixe de nom de machine virtuelle pour les contrôleurs de domaine. |

| ADFSVMNamePrefix | Préfixe de nom de machine virtuelle pour les serveurs AD FS. |

| WAPVMNamePrefix | Préfixe de nom de machine virtuelle pour les serveurs WAP. |

| ADDCVMSize | Taille de machine virtuelle des contrôleurs de domaine. |

| ADFSVMSize | Taille de machine virtuelle des serveurs AD FS. |

| WAPVMSize | Taille de machine virtuelle des serveurs WAP. |

| AdminUserName | Nom de l’administrateur local des machines virtuelles. |

| AdminPassword | Mot de passe du compte Administrateur local des machines virtuelles. |

Liens connexes

- Groupes à haute disponibilité

- Équilibrage de charge Azure

- Équilibreur de charge interne

- Équilibreur de charge accessible sur Internet

- Comptes de stockage

- Réseaux virtuels Azure

- Liens AD FS et proxy d’application web