Utiliser une stratégie DNS pour un déploiement DNS Split-Brain

Vous pouvez utiliser cette rubrique afin de découvrir comment configurer une stratégie DNS dans Windows Server® 2016 pour les déploiements DNS Split-Brain, où il existe deux versions d’une seule zone : l’une pour les utilisateurs internes situés sur l’intranet de votre organisation, et l’autre pour les utilisateurs externes, qui sont généralement des utilisateurs situés sur Internet.

Remarque

Pour plus d’informations sur l’utilisation d’une stratégie DNS dans le cadre d’un déploiement DNS Split-Brain avec des zones DNS intégrées à Active Directory, consultez Utiliser une stratégie DNS pour un déploiement DNS Split-Brain dans Active Directory.

Jusqu’à maintenant, ce scénario imposait aux administrateurs DNS de gérer deux serveurs DNS différents, chacun fournissant des services à chaque ensemble d’utilisateurs, interne et externe. Si quelques enregistrements à l’intérieur de la zone avaient fait l’objet d’un déploiement Split-Brain, ou si les deux instances de la zone (interne et externe) avaient été déléguées au même domaine parent, cela devenait un casse-tête de gestion.

Le contrôle de récursivité sélective pour la résolution de noms DNS est un autre scénario de configuration du déploiement Split-Brain. Parfois, les serveurs DNS d’entreprise sont censés effectuer une résolution récursive via Internet pour les utilisateurs internes. En même temps, ils doivent également agir en tant que serveurs de noms faisant autorité pour les utilisateurs externes, et bloquer la récursivité dans ce cas.

Cette rubrique contient les sections suivantes.

Exemple de déploiement DNS Split-Brain

Vous trouverez ci-dessous un exemple de la façon dont vous pouvez utiliser la stratégie DNS pour mettre en œuvre le scénario de DNS Split-Brain décrit plus haut.

Cette section contient les rubriques suivantes :

- Fonctionnement du déploiement DNS Split-Brain

- Guide pratique pour configurer le déploiement DNS Split-Brain

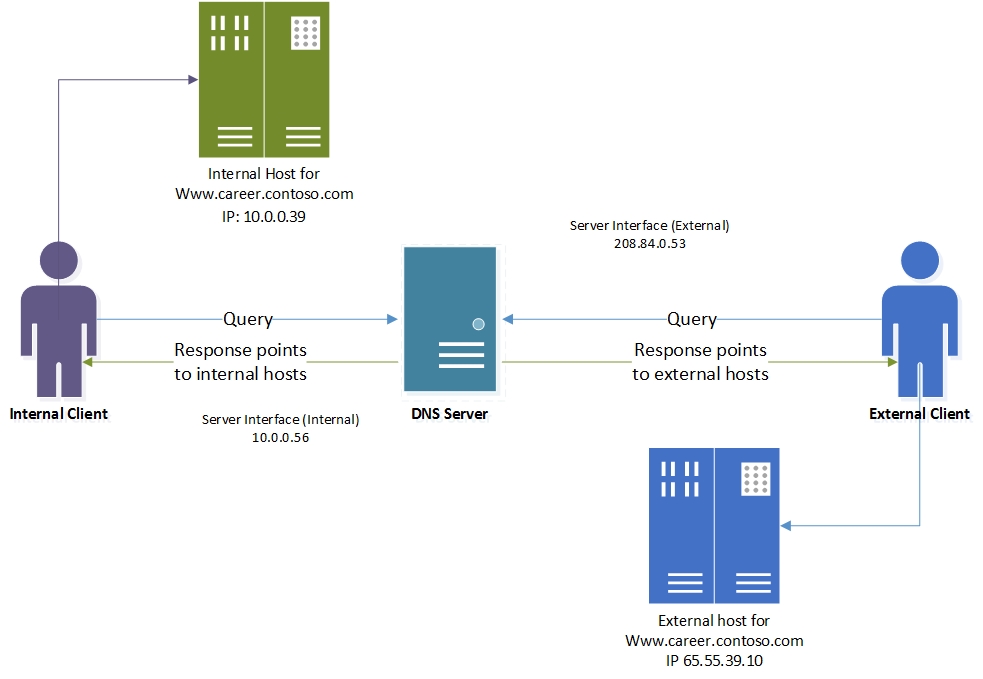

Cet exemple utilise une société fictive, Contoso, qui gère un site web relatif aux emplois à l’adresse www.career.contoso.com.

Le site existe en deux versions. La première version s’adresse aux utilisateurs internes et propose des offres d’emploi en interne. Ce site interne est disponible à l’adresse IP locale 10.0.0.39.

La deuxième version est la version publique du même site, disponible à l’adresse IP publique 65.55.39.10.

En l’absence de stratégie DNS, l’administrateur doit héberger ces deux zones sur des serveurs DNS Windows Server distincts, et les gérer séparément.

À l’aide de stratégies DNS, ces zones peuvent désormais être hébergées sur le même serveur DNS.

L’illustration suivante représente ce scénario.

Fonctionnement du déploiement DNS Split-Brain

Quand le serveur DNS est configuré avec les stratégies DNS nécessaires, chaque requête de résolution de noms est évaluée par rapport aux stratégies du serveur DNS.

L’interface serveur est utilisée dans cet exemple en tant que critère pour différencier les clients internes et externes.

Si l’interface serveur sur laquelle la requête est reçue correspond à l’une des stratégies, l’étendue de zone associée est utilisée pour répondre à la requête.

Ainsi, dans notre exemple, les requêtes DNS pour www.career.contoso.com reçues sur l’adresse IP privée (10.0.0.56) reçoivent une réponse DNS qui contient une adresse IP interne. Les requêtes DNS reçues sur l’interface réseau publique reçoivent une réponse DNS qui contient l’adresse IP publique dans l’étendue de zone par défaut (procédure identique à celle de la résolution de requête normale).

Guide pratique pour configurer le déploiement DNS Split-Brain

Pour configurer le déploiement DNS Split-Brain à l’aide d’une stratégie DNS, vous devez suivre les étapes ci-dessous.

- Créer les étendues de zone

- Ajouter des enregistrements aux étendues de zone

- Créer les stratégies DNS

Les sections suivantes fournissent des instructions de configuration détaillées.

Important

Les sections suivantes incluent des exemples de commandes Windows PowerShell qui contiennent des exemples de valeurs pour de nombreux paramètres. Veillez à remplacer les exemples de valeurs dans ces commandes par des valeurs appropriées à votre déploiement avant d’exécuter ces commandes.

Créer les étendues de zone

Une étendue de zone est une instance unique de la zone. Une zone DNS peut avoir plusieurs étendues de zone, chacune d’elles contenant son propre jeu d’enregistrements DNS. Le même enregistrement peut être présent dans plusieurs étendues, avec différentes adresses IP ou les mêmes adresses IP.

Notes

Par défaut, une étendue de zone existe sur les zones DNS. Cette étendue de zone a le même nom que la zone, et les opérations DNS héritées fonctionnent sur cette étendue. Cette étendue de zone par défaut héberge la version externe de www.career.contoso.com.

Vous pouvez utiliser l’exemple de commande suivant pour partitionner l’étendue de zone contoso.com afin de créer une étendue de zone interne. L’étendue de zone interne est utilisée pour conserver la version interne de www.career.contoso.com.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "internal"

Pour plus d’informations, consultez Add-DnsServerZoneScope

Ajouter des enregistrements aux étendues de zone

L’étape suivante consiste à ajouter les enregistrements représentant l’hôte du serveur web aux deux étendues de zone : interne et par défaut (pour les clients externes).

Dans l’étendue de zone interne, l’enregistrement www.career.contoso.com est ajouté avec l’adresse IP 10.0.0.39, qui est une adresse IP privée. Dans l’étendue de zone par défaut, le même enregistrement, www.career.contoso.com, est ajouté avec l’adresse IP 65.55.39.10.

Aucun paramètre -ZoneScope n’est fourni dans les exemples de commandes suivants quand l’enregistrement est ajouté à l’étendue de zone par défaut. L’opération est similaire à l’ajout d’enregistrements à une zone standard.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39” -ZoneScope "internal"

Pour plus d’informations, consultez Add-DnsServerResourceRecord.

Créer les stratégies DNS

Une fois que vous avez identifié les interfaces serveur du réseau externe et du réseau interne, et que vous avez créé les étendues de zone, vous devez créer des stratégies DNS qui connectent les étendues de zone interne et externe.

Notes

Cet exemple utilise l’interface serveur en tant que critère pour différencier les clients internes et externes. Une autre méthode permet de différencier les clients externes et internes : elle consiste à utiliser des sous-réseaux clients en tant que critères. Si vous pouvez identifier les sous-réseaux auxquels appartiennent les clients internes, vous pouvez configurer la stratégie DNS de différenciation basée sur le sous-réseau client. Pour plus d’informations sur la configuration de la gestion du trafic à l’aide de critères liés aux sous-réseaux clients, consultez Utiliser une stratégie DNS pour la gestion du trafic basée sur la géolocalisation avec des serveurs primaires.

Quand le serveur DNS reçoit une requête sur l’interface privée, la réponse à la requête DNS est retournée à partir de l’étendue de zone interne.

Notes

Aucune stratégie n’est nécessaire pour le mappage de l’étendue de zone par défaut.

Dans l’exemple de commande suivant, 10.0.0.56 est l’adresse IP sur l’interface réseau privée, comme le montre l’illustration précédente.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,10.0.0.56" -ZoneScope "internal,1" -ZoneName contoso.com

Pour plus d’informations, consultez Add-DnsServerQueryResolutionPolicy.

Exemple de contrôle de récursivité sélective DNS

Vous trouverez ci-dessous un exemple de la façon dont vous pouvez utiliser la stratégie DNS pour mettre en œuvre le scénario de contrôle de récursivité sélective DNS décrit ci-dessus.

Cette section contient les rubriques suivantes :

- Fonctionnement du contrôle de récursivité sélective DNS

- Guide pratique pour configurer le contrôle de récursivité sélective DNS

Cet exemple utilise la même société fictive que l’exemple précédent, Contoso, qui gère un site web relatif aux emplois à l’adresse www.career.contoso.com.

Dans l’exemple de déploiement DNS Split-Brain, le même serveur DNS répond aux clients externes et internes, et leur fournit des réponses différentes.

Certains déploiements DNS peuvent nécessiter le même serveur DNS pour effectuer une résolution de noms récursive pour les clients internes, en plus de servir de serveur de noms faisant autorité pour les clients externes. Ce cas de figure est appelé contrôle de récursivité sélective DNS.

Dans les versions précédentes de Windows Server, l’activation de la récursivité signifiait qu’elle était activée sur l’ensemble du serveur DNS pour toutes les zones. Dans la mesure où le serveur DNS écoute également les requêtes externes, la récursivité est activée pour les clients internes et externes, ce qui fait du serveur DNS un programme de résolution ouvert.

Un serveur DNS configuré en tant que programme de résolution ouvert peut être vulnérable à l’épuisement des ressources. Des clients malveillants peuvent s’en servir pour créer des attaques par réflexion.

C’est la raison pour laquelle les administrateurs DNS de Contoso ne souhaitent pas que le serveur DNS de contoso.com effectue la résolution de noms récursive pour les clients externes. Un contrôle de récursivité est uniquement nécessaire pour les clients internes, vous pouvez le bloquer pour les clients externes.

L’illustration suivante représente ce scénario.

Fonctionnement du contrôle de récursivité sélective DNS

Si une requête pour laquelle le serveur DNS Contoso ne fait pas autorité est reçue, par exemple dans le cas de https://www.microsoft.com, la requête de résolution de noms est évaluée par rapport aux stratégies du serveur DNS.

Dans la mesure où ces requêtes n’appartiennent à aucune zone, les stratégies au niveau de la zone (définies dans l’exemple de déploiement Split-Brain) ne sont pas évaluées.

Le serveur DNS évalue les stratégies de récursivité, et vérifie si les requêtes reçues sur l’interface privée correspondent à SplitBrainRecursionPolicy. Cette stratégie pointe vers une étendue de récursivité où la récursivité est activée.

Le serveur DNS effectue ensuite une récursivité afin d’obtenir la réponse pour https://www.microsoft.com à partir d’Internet, puis met en cache la réponse localement.

Si la requête est reçue sur l’interface externe, aucune stratégie DNS ne correspond, et le paramètre de récursivité par défaut (dans ce cas Disabled) est appliqué.

Cela empêche le serveur d’agir en tant que programme de résolution ouvert pour les clients externes, alors qu’il agit en tant que programme de résolution de cache DNS pour les clients internes.

Guide pratique pour configurer le contrôle de récursivité sélective DNS

Pour configurer le contrôle de récursivité sélective DNS à l’aide de la stratégie DNS, vous devez suivre les étapes ci-dessous.

Créer des étendues de récursivité DNS

Les étendues de récursivité sont des instances uniques d’un groupe de paramètres qui contrôlent la récursivité sur un serveur DNS. Une étendue de récursivité contient une liste de redirecteurs, et spécifie si la récursivité est activée. Un serveur DNS peut comporter de nombreuses étendues de récursivité.

Le paramètre de récursivité hérité et la liste des redirecteurs sont désignés sous le nom d’étendue de récursivité par défaut. Vous ne pouvez pas ajouter ou supprimer l’étendue de récursivité par défaut, identifiée par le nom « . » (point).

Dans cet exemple, le paramètre de récursivité par défaut est désactivé, tandis qu’une nouvelle étendue de récursivité pour les clients internes est créée là où la récursivité est activée.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Pour plus d’informations, consultez Add-DnsServerRecursionScope

Créer des stratégies de récursivité DNS

Vous pouvez créer des stratégies de récursivité de serveur DNS afin de choisir une étendue de récursivité pour un ensemble de requêtes correspondant à des critères spécifiques.

Si le serveur DNS ne fait pas autorité pour certaines requêtes, les stratégies de récursivité du serveur DNS vous permettent de contrôler le mode de résolution des requêtes.

Dans cet exemple, l’étendue de récursivité interne avec activation de la récursivité, est associée à l’interface réseau privée.

Vous pouvez utiliser l’exemple de commande suivant pour configurer des stratégies de récursivité DNS.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainRecursionPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.39"

Pour plus d’informations, consultez Add-DnsServerQueryResolutionPolicy.

Le serveur DNS est désormais configuré avec les stratégies DNS nécessaires pour un serveur de noms Split-Brain ou un serveur DNS avec contrôle de récursivité sélective activé pour les clients internes.

Vous pouvez créer des milliers de stratégies DNS en fonction de vos besoins de gestion du trafic. Toutes les nouvelles stratégies sont appliquées de manière dynamique (sans redémarrage du serveur DNS) aux requêtes entrantes.

Pour plus d’informations, consultez le Guide de scénario de stratégie DNS.