Traitement des requêtes de connexion

S’applique à : Windows Server 2022, Windows Server 2019, Windows Server 2016

Vous pouvez utiliser cette rubrique pour en savoir plus sur le traitement des demandes de connexion dans le serveur NPS (Network Policy Server) pour Windows Server 2016.

Notes

En plus de cette rubrique, la documentation suivante sur le traitement des demandes est disponible.

Vous pouvez utiliser le traitement des demandes de connexion pour spécifier où est effectuée l’authentification des demandes de connexion (sur l’ordinateur local ou sur un serveur RADIUS distant membre d’un groupe de serveurs RADIUS distants).

Si vous souhaitez que le serveur local exécutant le serveur NPS (Network Policy Server) effectue l’authentification pour les demandes de connexion, vous pouvez utiliser la stratégie de demande de connexion par défaut sans configuration supplémentaire. En fonction de la stratégie par défaut, le serveur NPS authentifie les utilisateurs et les ordinateurs qui ont un compte dans le domaine local et dans les domaines approuvés.

Si vous souhaitez transférer les demandes de connexion à un serveur NPS ou autre serveur RADIUS distant, créez un groupe de serveurs RADIUS distants, puis configurez une stratégie de demande de connexion qui transfère les demandes à ce groupe de serveurs RADIUS distants. Avec cette configuration, le serveur NPS peut transférer les demandes d’authentification à n’importe quel serveur RADIUS, et les utilisateurs qui ont des comptes dans des domaines non approuvés peuvent être authentifiés.

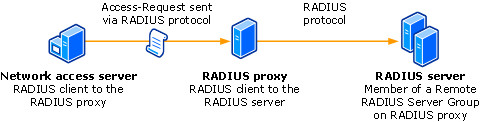

L’illustration suivante montre le chemin d’un message Access-Request (demande d’accès) d’un serveur d’accès réseau vers un proxy RADIUS, puis vers un serveur RADIUS dans un groupe de serveurs RADIUS distants. Sur le proxy RADIUS, le serveur d’accès réseau est configuré comme un client RADIUS et, sur chaque serveur RADIUS, le proxy RADIUS est configuré comme un client RADIUS.

Remarque

Les serveurs d’accès réseau que vous utilisez avec le serveur NPS peuvent être des appareils de passerelle conformes au protocole RADIUS, comme les points d’accès sans fil 802.1X et les commutateurs d’authentification, les serveurs exécutant Accès à distance configurés comme serveurs VPN ou serveurs d’accès à distance, ou d’autres appareils compatibles RADIUS.

Si vous souhaitez que le serveur NPS traite certaines demandes d’authentification localement tout en transférant d’autres demandes à un groupe de serveurs RADIUS distants, configurez plusieurs stratégies de demande de connexion.

Pour configurer une stratégie de demande de connexion qui spécifie le serveur NPS ou le groupe de serveurs RADIUS qui traite les demandes d’authentification, consultez Stratégies de demande de connexion.

Pour spécifier le serveur NPS ou d’autres serveurs RADIUS auxquels les demandes d’authentification sont transférées, consultez Groupes de serveurs RADIUS distants.

Serveur NPS pour traiter les demandes de connexion de serveur RADIUS

Quand vous utilisez le serveur NPS comme serveur RADIUS, les messages RADIUS fournissent l’authentification, l’autorisation et la gestion des comptes pour les connexions d’accès réseau de la manière suivante :

Les serveurs d’accès, comme les serveurs d’accès réseau à distance, les serveurs VPN et les points d’accès sans fil, reçoivent des demandes de connexion des clients d’accès.

Le serveur d’accès, configuré pour utiliser RADIUS comme protocole d’authentification, d’autorisation et de gestion des comptes, crée un message Access-Request et l’envoie au serveur NPS.

Le serveur NPS évalue le message Access-Request.

Si nécessaire, le serveur NPS envoie un message Access-Challenge (défi d’accès) au serveur d’accès. Le serveur d’accès traite le défi et envoie un message Access-Request mis à jour au serveur NPS.

Les informations d’identification de l’utilisateur sont vérifiées et les propriétés de participation du compte d’utilisateur sont obtenues en utilisant une connexion sécurisée à un contrôleur de domaine.

La tentative de connexion est autorisée avec les propriétés de participation du compte d’utilisateur et des stratégies réseau.

Si la tentative de connexion est authentifiée et autorisée, le serveur NPS envoie un message Access-Accept (accès autorisé) au serveur d’accès. Si la tentative de connexion n’est pas authentifiée ou pas autorisée, le serveur NPS envoie un message Access-Reject (accès refusé) au serveur d’accès.

Le serveur d’accès termine le processus de connexion avec le client d’accès et envoie un message Accounting-Request (demande de gestion des comptes) au serveur NPS, où le message est journalisé.

Le serveur NPS envoie un message Accounting-Response (réponse de gestion des comptes) au serveur d’accès.

Notes

Le serveur d’accès envoie également des messages Accounting-Request quand la connexion est établie, quand la connexion du client d’accès est fermée, et quand le serveur d’accès est démarré puis arrêté.

Serveur NPS pour traiter les demandes de connexion de proxy RADIUS

Quand le serveur NPS est utilisé comme proxy RADIUS entre un client RADIUS et un serveur RADIUS, les messages RADIUS pour les tentatives de connexion d’accès réseau sont transférés de la manière suivante :

Les serveurs d’accès, comme les serveurs d’accès réseau à distance, les serveurs de réseau privé virtuel (VPN) et les points d’accès sans fil, reçoivent des demandes de connexion des clients d’accès.

Le serveur d’accès, configuré pour utiliser RADIUS comme protocole d’authentification, d’autorisation et de gestion des comptes, crée un message Access-Request et l’envoie au serveur NPS utilisé comme proxy RADIUS NPS.

Le proxy RADIUS NPS reçoit le message Access-Request et, en fonction des stratégies de demande de connexion configurées localement, détermine où transférer le message Access-Request.

Le proxy RADIUS NPS transfère le message Access-Request au serveur RADIUS approprié.

Le serveur RADIUS évalue le message Access-Request.

Si nécessaire, le serveur RADIUS envoie un message Access-Challenge au proxy RADIUS NPS, d’où il est transféré au serveur d’accès. Le serveur d’accès traite le défi avec le client d’accès et envoie un message Access-Request mis à jour au proxy RADIUS NPS, d’où il est transféré au serveur RADIUS.

Le serveur RADIUS authentifie et autorise la tentative de connexion.

Si la tentative de connexion est à la fois authentifiée et autorisée, le serveur RADIUS envoie un message Access-Accept au proxy RADIUS NPS, d’où il est transféré au serveur d’accès. Si la tentative de connexion n’est pas authentifiée ou pas autorisée, le serveur RADIUS envoie un message Access-Reject au proxy RADIUS NPS, d’où il est transféré au serveur d’accès.

Le serveur d’accès termine le processus de connexion avec le client d’accès et envoie un message Accounting-Request au proxy RADIUS NPS. Le proxy RADIUS NPS journalise les données de gestion des comptes et transfère le message au serveur RADIUS.

Le serveur RADIUS envoie un message Accounting-Response au proxy RADIUS NPS, d’où il est transféré au serveur d’accès.

Pour plus d’informations sur le serveur NPS, consultez Serveur NPS (Network Policy Server).