Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Entra ID est le plus grand service de gestion des identités cloud d’entreprise au monde. Il est utilisé par les organisations pour accéder à Microsoft 365 et aux applications métier à partir de Microsoft et de fournisseurs de logiciels en tant que service (SaaS) tiers. La plupart des expériences Windows enrichies pour les utilisateurs de l’organisation (comme l’accès au magasin ou l’itinérance de l’état du système d’exploitation) utilisent Microsoft Entra ID comme infrastructure d’identité sous-jacente. Windows s’intègre à Microsoft Entra ID, ce qui permet aux appareils d’être inscrits dans Microsoft Entra ID et inscrits dans mobile Gestion des appareils (GPM) dans un flux intégré.

Une fois qu’un appareil est inscrit dans GPM, le GPM :

- Peut appliquer la conformité aux stratégies organization, ajouter ou supprimer des applications, etc.

- Peut signaler la conformité d’un appareil dans Microsoft Entra ID.

- Peut autoriser l’accès aux ressources ou applications organization sécurisées par Microsoft Entra ID aux appareils conformes aux stratégies.

Pour prendre en charge ces expériences enrichies avec leur produit MDM, les fournisseurs GPM peuvent s’intégrer à Microsoft Entra ID.

Inscription et expérience utilisateur mdm intégrées

Il existe plusieurs façons de connecter vos appareils à Microsoft Entra ID :

- Joindre l’appareil à Microsoft Entra ID

- Joindre l’appareil à AD local et Microsoft Entra ID

- Ajouter un compte professionnel Microsoft à Windows

Dans chaque scénario, Microsoft Entra authentifie l’utilisateur et l’appareil. Il fournit un identificateur d’appareil unique vérifié qui peut être utilisé pour l’inscription mdm. Le flux d’inscription permet au service MDM de restituer sa propre interface utilisateur à l’aide d’une vue web. Les fournisseurs GPM doivent utiliser l’interface utilisateur pour afficher les conditions d’utilisation (TOU), qui peuvent être différentes pour les appareils d’entreprise et byOD (bring-your-own-device). Les fournisseurs GPM peuvent également utiliser la vue web pour afficher d’autres éléments d’interface utilisateur, comme demander un code confidentiel à usage unique.

Dans Windows 10, l’affichage web pendant le scénario prête à l’emploi s’affiche en mode plein écran par défaut, ce qui permet aux fournisseurs GPM de créer une expérience utilisateur de périphérie à périphérie transparente. Toutefois, dans Windows 11 l’affichage web est affiché dans un iframe. Il est important que les fournisseurs GPM qui s’intègrent à Microsoft Entra ID respectent les instructions de conception Windows. Cette étape inclut l’utilisation d’une conception web réactive et le respect des directives d’accessibilité de Windows. Par exemple, incluez les boutons Avant et Précédent qui sont correctement câblés à la logique de navigation. Plus d’informations sont fournies plus loin dans cet article.

Pour que Microsoft Entra’inscription fonctionne pour un compte de Microsoft Entra des services fédérés Active Directory (AD FS), vous devez activer l’authentification par mot de passe pour l’intranet sur le service ADFS. Pour plus d’informations, consultez Configurer Microsoft Entra l’authentification multifacteur en tant que fournisseur d’authentification avec AD FS.

Une fois qu’un utilisateur a un compte Microsoft Entra ajouté à Windows et inscrit à GPM, l’inscription peut être gérée via Paramètres>Comptes>Accès professionnel ou scolaire. La gestion des appareils de Microsoft Entra jointure pour les scénarios de organization ou les scénarios BYOD est similaire.

Remarque

Les utilisateurs ne peuvent pas supprimer l’inscription de l’appareil via l’interface utilisateur access professionnelle ou scolaire, car la gestion est liée au compte Microsoft Entra ID ou professionnel.

Points de terminaison GPM impliqués dans Microsoft Entra’inscription intégrée

Microsoft Entra’inscription mdm est un processus en deux étapes :

- Afficher les conditions d’utilisation et recueillir le consentement de l’utilisateur : ce consentement est un flux passif dans lequel l’utilisateur est redirigé dans un contrôle de navigateur (webview) vers l’URL des conditions d’utilisation du GPM.

- Inscrire l’appareil : cette étape est un flux actif dans lequel l’agent DM Windows OMA appelle le service MDM pour inscrire l’appareil.

Pour prendre en charge l’inscription Microsoft Entra, les fournisseurs GPM doivent héberger et exposer un point de terminaison de conditions d’utilisation et un point de terminaison d’inscription GPM.

Point de terminaison des conditions d’utilisation : utilisez ce point de terminaison pour informer les utilisateurs des façons dont leur organization peut contrôler leur appareil. La page Conditions d’utilisation est responsable de la collecte du consentement de l’utilisateur avant le début de la phase d’inscription réelle.

Il est important de comprendre que le flux des conditions d’utilisation est une « zone opaque » pour Windows et Microsoft Entra ID. L’ensemble de la vue web est redirigé vers l’URL des conditions d’utilisation. L’utilisateur doit être redirigé après avoir approuvé ou rejeté les Conditions. Cette conception permet au fournisseur GPM de personnaliser ses conditions d’utilisation pour différents scénarios. Par exemple, différents niveaux de contrôle sont appliqués sur les appareils BYOD par rapport aux appareils appartenant à organization. Ou, implémentez le ciblage basé sur l’utilisateur/groupe, comme les utilisateurs dans certaines zones géographiques peuvent avoir des stratégies de gestion des appareils plus strictes.

Le point de terminaison des conditions d’utilisation peut implémenter davantage de logique métier, comme la collecte d’un code confidentiel à usage unique fourni par le service informatique pour contrôler l’inscription des appareils. Toutefois, les fournisseurs GPM ne doivent pas utiliser le flux conditions d’utilisation pour collecter les informations d’identification de l’utilisateur, ce qui peut être une expérience utilisateur dégradée. Cela n’est pas nécessaire, car une partie de l’intégration mdm garantit que le service MDM peut comprendre les jetons émis par Microsoft Entra ID.

Point de terminaison d’inscription mdm : une fois que les utilisateurs ont accepté les conditions d’utilisation, l’appareil est inscrit dans Microsoft Entra ID. L’inscription GPM automatique commence.

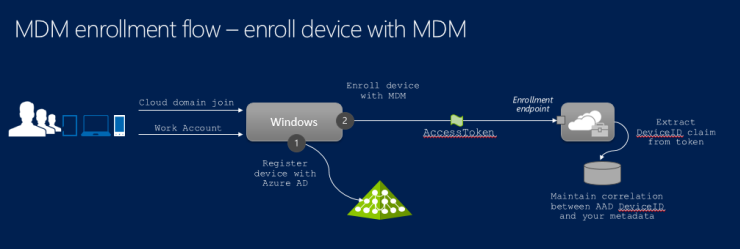

Le diagramme suivant illustre le flux de haut niveau impliqué dans le processus d’inscription réel. L’appareil est d’abord inscrit auprès de Microsoft Entra ID. Ce processus affecte un identificateur d’appareil unique à l’appareil et lui permet de s’authentifier avec Microsoft Entra ID (authentification de l’appareil). Ensuite, l’appareil est inscrit pour la gestion auprès du GPM. Cette étape appelle le point de terminaison d’inscription et demande l’inscription pour l’utilisateur et l’appareil. À ce stade, l’utilisateur a été authentifié et l’appareil a été inscrit et authentifié avec Microsoft Entra ID. Ces informations sont disponibles pour la gestion des appareils mobiles sous la forme de revendications dans un jeton d’accès présenté au point de terminaison d’inscription.

La gestion des appareils mobiles doit utiliser ces informations sur l’appareil (ID d’appareil) pour signaler la conformité de l’appareil à Microsoft Entra ID à l’aide de l’API Graph Microsoft. Un exemple de rapport de conformité des appareils est fourni plus loin dans cet article.

Faire de GPM une partie fiable des Microsoft Entra ID

Pour participer au flux d’inscription intégré décrit dans la section précédente, le GPM doit consommer des jetons d’accès émis par Microsoft Entra ID. Pour signaler la conformité avec Microsoft Entra ID, le GPM doit s’authentifier auprès de Microsoft Entra ID et obtenir l’autorisation sous la forme d’un jeton d’accès qui lui permet d’appeler le API Graph Microsoft.

GPM basé sur le cloud

Une GPM basée sur le cloud est une application SaaS qui fournit des fonctionnalités de gestion des appareils dans le cloud. Il s’agit d’une application multilocataire. Cette application est inscrite auprès de Microsoft Entra ID dans le locataire d’origine du fournisseur MDM. Lorsqu’un administrateur informatique décide d’utiliser cette solution MDM, une instance de cette application est rendue visible dans le locataire du client.

Le fournisseur GPM doit d’abord inscrire l’application dans son locataire d’origine et la marquer comme une application multilocataire. Pour plus d’informations sur l’ajout d’applications multilocataires à Microsoft Entra ID, consultez l’exemple de code Intégrer une application qui authentifie les utilisateurs et appelle Microsoft Graph à l’aide du modèle d’intégration multilocataire (SaaS) sur GitHub.

Remarque

Pour le fournisseur GPM, si vous n’avez pas de locataire Microsoft Entra existant avec un abonnement Microsoft Entra que vous gérez, suivez ces guides pas à pas :

- Démarrage rapide : Créer un locataire dans Microsoft Entra ID pour configurer un locataire.

- Associez ou ajoutez un abonnement Azure à votre locataire Microsoft Entra pour ajouter un abonnement et gérez-le via le portail Azure.

L’application MDM utilise des clés pour demander des jetons d’accès à Microsoft Entra ID. Ces clés sont gérées dans le locataire du fournisseur GPM et ne sont pas visibles par les clients individuels. La même clé est utilisée par l’application MDM multilocataire pour s’authentifier auprès de Microsoft Entra ID, dans le locataire client auquel appartient l’appareil géré.

Remarque

Toutes les applications MDM doivent implémenter Microsoft Entra jetons v2 avant de certifier que l’intégration fonctionne. En raison des modifications apportées à la plateforme d’application Microsoft Entra, l’utilisation de jetons Microsoft Entra v2 est une exigence stricte. Pour plus d’informations, consultez Plateforme d'identités Microsoft jetons d’accès.

GPM local

Une application GPM locale est différente d’une GPM cloud. Il s’agit d’une application monolocataire qui est présente de manière unique au sein du locataire du client. Les clients doivent ajouter l’application directement dans leur propre locataire. En outre, chaque instance d’une application GPM locale doit être inscrite séparément et avoir une clé distincte pour l’authentification avec Microsoft Entra ID.

Pour ajouter une application GPM locale au locataire, utilisez le service Microsoft Entra, en particulier sous Mobilité (GPM et GAM)>Ajouter une application>Créer votre propre application. Les administrateurs peuvent configurer les URL requises pour l’inscription et les conditions d’utilisation.

Votre produit GPM local doit exposer une expérience de configuration dans laquelle les administrateurs peuvent fournir l’ID client, l’ID d’application et la clé configurée dans leur répertoire pour cette application MDM. Vous pouvez utiliser cet ID client et cette clé pour demander des jetons à Microsoft Entra ID lorsque vous signalez la conformité de l’appareil.

Pour plus d’informations sur l’inscription d’applications auprès de Microsoft Entra ID, consultez Principes de base de l’inscription d’une application dans Microsoft Entra ID.

Instructions relatives à la gestion et à la sécurité des clés

Les clés d’application utilisées par votre service GPM sont une ressource sensible. Ils doivent être protégés et restaurés régulièrement pour une plus grande sécurité. Les jetons d’accès obtenus par votre service MDM pour appeler microsoft API Graph sont des jetons du porteur et doivent être protégés pour éviter toute divulgation non autorisée.

Pour connaître les meilleures pratiques en matière de sécurité, consultez Microsoft Azure Security Essentials.

Pour la gestion des appareils mobiles basée sur le cloud, vous pouvez remplacer les clés d’application sans nécessiter d’interaction client. Il existe un ensemble unique de clés pour tous les locataires clients gérés par le fournisseur MDM dans leur locataire Microsoft Entra.

Pour la gestion des appareils mobiles local, les clés d’authentification Microsoft Entra se trouvent dans le locataire du client et l’administrateur du client doit remplacer les clés. Pour améliorer la sécurité, fournissez des conseils aux clients sur le basculement et la protection des clés.

Publier votre application MDM dans Microsoft Entra galerie d’applications

Les administrateurs informatiques utilisent la galerie d’applications Microsoft Entra pour ajouter un GPM pour leur organization à utiliser. La galerie d’applications est un magasin riche avec plus de 2400 applications SaaS intégrées à Microsoft Entra ID.

Ajouter la gestion des appareils mobiles basé sur le cloud à la galerie d’applications

Remarque

Vous devez travailler avec l’équipe d’ingénierie Microsoft Entra si votre application MDM est basée sur le cloud et doit être activée en tant qu’application MDM multilocataire

Pour publier votre application, envoyez une demande de publication de votre application dans Microsoft Entra galerie d’applications

Le tableau suivant présente les informations requises pour créer une entrée dans la galerie d’applications Microsoft Entra.

| Élément | Description |

|---|---|

| ID d’application | ID client de votre application MDM configurée au sein de votre locataire. Cet ID est l’identificateur unique de votre application multilocataire. |

| Éditeur | Chaîne qui identifie l’éditeur de l’application. |

| URL de l’application | URL de la page d’accueil de votre application dans laquelle vos administrateurs peuvent obtenir plus d’informations sur l’application MDM et contient un lien vers la page d’accueil de votre application. Cette URL n’est pas utilisée pour l’inscription réelle. |

| Description | Brève description de votre application MDM, qui doit comporter moins de 255 caractères. |

| Icônes | Ensemble d’icônes de logo pour l’application MDM. Dimensions : 45 x 45, 150 x 122, 214 x 215 |

Ajouter la gestion des appareils mobiles locaux à la galerie d’applications

Il n’existe aucune exigence particulière pour l’ajout de mdm local à la galerie d’applications. Il existe une entrée générique permettant aux administrateurs d’ajouter une application à leur locataire.

Toutefois, la gestion des clés est différente pour la gestion des appareils mobiles local. Vous devez obtenir l’ID client (ID d’application) et la clé attribués à l’application MDM au sein du locataire du client. L’ID et la clé obtiennent l’autorisation d’accéder à Microsoft API Graph et de signaler la conformité de l’appareil.

Thèmes

Les pages rendues par la gestion des appareils mobiles dans le processus d’inscription intégré doivent utiliser des modèles Windows (Télécharger les modèles Windows et les fichiers CSS (1.1.4)). Ces modèles sont importants pour l’inscription pendant l’expérience de jointure Microsoft Entra dans OOBE, où toutes les pages sont des pages HTML de bord à bord. Évitez de copier les modèles, car il est difficile d’obtenir le positionnement correct du bouton.

Il existe trois scénarios distincts :

- Inscription mdm dans le cadre de Microsoft Entra jointure dans Windows OOBE.

- Inscription mdm dans le cadre de Microsoft Entra jointure, après Windows OOBE à partir des paramètres.

- Inscription MDM dans le cadre de l’ajout d’un compte professionnel Microsoft sur un appareil personnel (BYOD).

Ces scénarios prennent en charge Windows Pro, Entreprise et Éducation.

Les fichiers CSS fournis par Microsoft contiennent des informations de version et nous vous recommandons d’utiliser la dernière version. Il existe des fichiers CSS distincts pour les appareils clients Windows, les expériences OOBE et post-OOBE. Téléchargez les modèles Windows et les fichiers CSS (1.1.4).

- Pour Windows 10, utilisez oobe-desktop.css

- Pour Windows 11, utilisez oobe-light.css

Utilisation de thèmes

Une page MDM doit respecter un thème prédéfini en fonction du scénario affiché. Par exemple, si l’en-tête CXH-HOSTHTTP est FRX, qui est le scénario OOBE, la page doit prendre en charge un thème sombre avec une couleur d’arrière-plan bleue, qui utilise le fichier WinJS Ui-dark.css version 4.0 et oobe-desktop.css version 1.0.4.

| CXH-HOST (EN-TÊTE HTTP) | Scénario | Thème d’arrière-plan | WinJS | Scénario CSS |

|---|---|---|---|---|

| FRX | OOBE | Thème foncé + couleur d’arrière-plan bleu | Nom de fichier : Ui-dark.css | Nom de fichier : oobe-dekstop.css |

| MOSET | Paramètres/Post OOBE | Thème clair | Nom de fichier : Ui-light.css | Nom de fichier : settings-desktop.css |

Sémantique du protocole conditions d’utilisation

Le serveur MDM héberge le point de terminaison conditions d’utilisation . Pendant le flux de protocole de jointure Microsoft Entra, Windows effectue une redirection en page complète vers ce point de terminaison. Cette redirection permet au GPM d’afficher les conditions générales qui s’appliquent. Il permet à l’utilisateur d’accepter ou de rejeter les conditions associées à l’inscription. Une fois que l’utilisateur a accepté les conditions, la gestion des appareils mobiles est redirigée vers Windows pour que le processus d’inscription se poursuive.

Rediriger vers le point de terminaison Conditions d’utilisation

Cette redirection est une redirection en page complète vers le point de terminaison Conditions d’utilisation hébergé par le GPM. Voici un exemple d’URL, https://fabrikam.contosomdm.com/TermsOfUse.

Les paramètres suivants sont passés dans la chaîne de requête :

| Élément | Description |

|---|---|

| redirect_uri | Une fois que l’utilisateur a accepté ou rejeté les conditions d’utilisation, l’utilisateur est redirigé vers cette URL. |

| client-request-id | GUID utilisé pour mettre en corrélation les journaux à des fins de diagnostic et de débogage. Utilisez ce paramètre pour journaliser ou suivre l’état de la demande d’inscription afin de trouver la cause racine des échecs. |

| api-version | Spécifie la version du protocole demandée par le client. Cette valeur fournit un mécanisme pour prendre en charge les révisions de version du protocole. |

| mode | Spécifie que l’appareil est organization possédé lorsque mode=azureadjoin. Ce paramètre n’est pas présent pour les appareils BYOD. |

Jeton d'accès

Microsoft Entra ID émet un jeton d’accès du porteur. Le jeton est passé dans l’en-tête d’autorisation de la requête HTTP. Voici un format classique :

Autorisation : Porteur CI6MTQxmCF5xgu6yYcmV9ng6vhQfaJYw...

Les revendications suivantes sont attendues dans le jeton d’accès passé par Windows au point de terminaison conditions d’utilisation :

| Élément | Description |

|---|---|

| ID d’objet | Identificateur de l’objet utilisateur correspondant à l’utilisateur authentifié. |

| UPN | Revendication contenant le nom d’utilisateur principal (UPN) de l’utilisateur authentifié. |

| TID | Revendication représentant l’ID de locataire du locataire. Dans l’exemple précédent, il s’agit de Fabrikam. |

| Ressource | URL aseptisée représentant l’application MDM. Exemple: https://fabrikam.contosomdm.com |

Remarque

Il n’existe aucune revendication d’ID d’appareil dans le jeton d’accès, car l’appareil n’est peut-être pas encore inscrit pour l’instant.

Pour récupérer la liste des appartenances aux groupes de l’utilisateur, vous pouvez utiliser microsoft API Graph.

Voici un exemple d’URL :

https://fabrikam.contosomdm.com/TermsOfUse?redirect_uri=ms-appx-web://ContosoMdm/ToUResponse&client-request-id=34be581c-6ebd-49d6-a4e1-150eff4b7213&api-version=1.0

Authorization: Bearer eyJ0eXAiOi

Le GPM est censé valider la signature du jeton d’accès pour s’assurer qu’il est émis par Microsoft Entra ID et que le destinataire est approprié.

Contenu des conditions d’utilisation

Le GPM peut effectuer d’autres redirections si nécessaire avant d’afficher le contenu des conditions d’utilisation à l’utilisateur. Le contenu des conditions d’utilisation approprié doit être retourné à l’appelant (Windows) afin qu’il puisse être affiché à l’utilisateur final dans le contrôle du navigateur.

Le contenu des conditions d’utilisation doit contenir les boutons suivants :

- Accepter : l’utilisateur accepte les conditions d’utilisation et procède à l’inscription.

- Refuser : l’utilisateur refuse et arrête le processus d’inscription.

Le contenu des conditions d’utilisation doit être cohérent avec le thème utilisé pour les autres pages affichées pendant ce processus.

Conditions d’utilisation de la logique de traitement du point de terminaison

À ce stade, l’utilisateur se trouve sur la page Conditions d’utilisation affichée pendant l’OOBE ou à partir des expériences de paramètre. L’utilisateur dispose des options suivantes sur la page :

-

L’utilisateur clique sur le bouton Accepter : le GPM doit rediriger vers l’URI spécifié par le paramètre redirect_uri dans la requête entrante. Les paramètres de chaîne de requête suivants sont attendus :

- IsAccepted : cette valeur booléenne est obligatoire et doit être définie sur true.

- OpaqueBlob : paramètre obligatoire si l’utilisateur accepte. La gestion des appareils mobiles peut utiliser cet objet blob pour mettre certaines informations à la disposition du point de terminaison d’inscription. La valeur conservée ici est rendue disponible inchangée au niveau du point de terminaison d’inscription. Le GPM peut utiliser ce paramètre à des fins de corrélation.

- Voici un exemple de redirection :

ms-appx-web://MyApp1/ToUResponse?OpaqueBlob=value&IsAccepted=true

-

L’utilisateur clique sur le bouton Refuser : le GPM doit rediriger vers l’URI spécifié dans redirect_uri dans la requête entrante. Les paramètres de chaîne de requête suivants sont attendus :

- IsAccepted : cette valeur booléenne est obligatoire et doit être définie sur false. Cette option s’applique également si l’utilisateur a ignoré les conditions d’utilisation.

- OpaqueBlob : ce paramètre n’est pas censé être utilisé. L’inscription est arrêtée avec un message d’erreur affiché à l’utilisateur.

Les utilisateurs ignorent les conditions d’utilisation lorsqu’ils ajoutent un compte professionnel Microsoft à leur appareil. Toutefois, ils ne peuvent pas l’ignorer pendant le processus de jointure Microsoft Entra. N’affichez pas le bouton Refuser dans le processus de jointure Microsoft Entra. L’utilisateur ne peut pas refuser l’inscription MDM s’il est configuré par l’administrateur pour la jointure Microsoft Entra.

Nous vous recommandons d’envoyer les paramètres client-request-id dans la chaîne de requête dans le cadre de cette réponse de redirection.

Gestion des erreurs des conditions d’utilisation

Si une erreur se produit pendant le traitement des conditions d’utilisation, la gestion des appareils mobiles peut retourner deux paramètres : un error paramètre et error_description dans sa demande de redirection vers Windows. L’URL doit être encodée et le contenu du error_description doit être en texte brut anglais. Ce texte n’est pas visible par l’utilisateur final. Par conséquent, la localisation du error_description texte n’est pas un problème.

Voici le format d’URL :

HTTP/1.1 302

Location:

<redirect_uri>?error=access_denied&error_description=Access%20is%20denied%2E

Example:

HTTP/1.1 302

Location: ms-appx-web://App1/ToUResponse?error=access_denied&error_description=Access%20is%20denied%2E

Le tableau suivant présente les codes d’erreur.

| Cause | status HTTP | Erreur | Description |

|---|---|---|---|

| api-version | 302 | invalid_request | version non prise en charge |

| Les données client ou utilisateur sont manquantes ou les autres conditions préalables requises pour l’inscription des appareils ne sont pas remplies | 302 | unauthorized_client | utilisateur ou locataire non autorisé |

| Échec de la validation du jeton Microsoft Entra | 302 | unauthorized_client | unauthorized_client |

| erreur de service interne | 302 | server_error | erreur de service interne |

Protocole d’inscription avec Microsoft Entra ID

Avec l’inscription mdm intégrée à Azure, il n’y a pas de phase de découverte et l’URL de découverte est directement transmise au système à partir d’Azure. Le tableau suivant présente la comparaison entre les inscriptions traditionnelles et Azure.

| Détail | Inscription GPM traditionnelle | jointure Microsoft Entra (appareil appartenant à organization) | Microsoft Entra ID ajoute un compte professionnel (appareil appartenant à l’utilisateur) |

|---|---|---|---|

| Détection automatique MDM à l’aide d’une adresse e-mail pour récupérer l’URL de découverte MDM | Inscription | Non applicable URL de découverte provisionnée dans Azure |

|

| Utilise l’URL de découverte MDM | Inscription Renouvellement de l’inscription ROBO |

Inscription Renouvellement de l’inscription ROBO |

Inscription Renouvellement de l’inscription ROBO |

| L’inscription mdm est-elle obligatoire ? | Oui | Oui | Non L’utilisateur peut refuser. |

| Type d’authentification | OnPremise Fédéré Certificat |

Fédéré | Fédéré |

| EnrollmentPolicyServiceURL | Facultatif (toutes les authentifications) | Facultatif (toutes les authentifications) | Facultatif (toutes les authentifications) |

| EnrollmentServiceURL | Obligatoire (toutes les authentifications) | Utilisé (toutes les authentifications) | Utilisé (toutes les authentifications) |

| EnrollmentServiceURL inclut la version du système d’exploitation, la plateforme du système d’exploitation et d’autres attributs fournis par l’URL de découverte MDM | Fortement recommandé | Fortement recommandé | Fortement recommandé |

| AuthenticationServiceURL utilisé | Utilisé (authentification fédérée) | Ignoré | Ignoré |

| BinarySecurityToken | Personnalisé par GPM | Microsoft Entra ID jeton émis | Microsoft Entra ID jeton émis |

| EnrollmentType | Complet | Appareil | Complet |

| Type de certificat inscrit | Certificat utilisateur | Certificat d’appareil | Certificat utilisateur |

| Magasin de certificats inscrit | Mon/Utilisateur | Mon/Système | Mon/Utilisateur |

| Nom de l’objet CSR | Nom d’utilisateur principal | ID de l’appareil | Nom d’utilisateur principal |

| Objet blob binaire de conditions d’utilisation EnrollmentData en tant qu’AdditionalContext pour EnrollmentServiceURL | Non pris en charge | Pris en charge | Pris en charge |

| Fournisseurs de services de configuration accessibles lors de l’inscription | Windows 10 prise en charge : - DMClient - CertificateStore - RootCATrustedCertificates - ClientCertificateInstall - EnterpriseModernAppManagement - PassportForWork -Politique - application w7 |

Protocole de gestion avec Microsoft Entra ID

Il existe deux types d’inscription mdm différents qui s’intègrent à Microsoft Entra ID et utilisent Microsoft Entra identités d’utilisateur et d’appareil. Selon le type d’inscription, le service MDM peut avoir besoin de gérer un ou plusieurs utilisateurs.

Gestion de plusieurs utilisateurs pour Microsoft Entra appareils joints

Dans ce scénario, l’inscription MDM s’applique à chaque utilisateur Microsoft Entra qui se connecte à l’appareil Microsoft Entra joint : appelez ce type d’inscription une inscription d’appareil ou une inscription multi-utilisateur. Le serveur d’administration peut déterminer l’identité de l’utilisateur, déterminer les stratégies ciblées pour cet utilisateur et envoyer les stratégies correspondantes à l’appareil. Pour permettre au serveur d’administration d’identifier l’utilisateur actuel connecté à l’appareil, le client DM OMA utilise les jetons d’utilisateur Microsoft Entra. Chaque session de gestion contient un en-tête HTTP supplémentaire qui contient un jeton utilisateur Microsoft Entra. Ces informations sont fournies dans le package DM envoyé au serveur d’administration. Toutefois, dans certains cas, Microsoft Entra jeton utilisateur n’est pas envoyé au serveur d’administration. Un tel scénario se produit immédiatement après la fin des inscriptions GPM pendant Microsoft Entra processus de jointure. Tant que Microsoft Entra processus de jointure n’est pas terminé et que Microsoft Entra utilisateur ne se connecte à l’ordinateur, Microsoft Entra jeton utilisateur n’est pas disponible pour le processus OMA-DM. En règle générale, l’inscription mdm se termine avant Microsoft Entra connexion de l’utilisateur à l’ordinateur et la session de gestion initiale ne contient pas de jeton utilisateur Microsoft Entra. Le serveur d’administration doit case activée si le jeton est manquant et envoyer uniquement des stratégies d’appareil dans ce cas. Une autre raison possible d’un jeton Microsoft Entra manquant dans la charge utile OMA-DM est lorsqu’un invité est connecté à l’appareil.

Ajout d’un compte professionnel et d’une inscription GPM à un appareil :

Dans ce scénario, l’inscription MDM s’applique à un seul utilisateur qui a initialement ajouté son compte professionnel et inscrit l’appareil. Dans ce type d’inscription, le serveur d’administration peut ignorer Microsoft Entra jetons qui peuvent être envoyés pendant la session de gestion. Que Microsoft Entra jeton soit présent ou manquant, le serveur d’administration envoie les stratégies utilisateur et appareil à l’appareil.

Évaluation Microsoft Entra jetons utilisateur :

Le jeton Microsoft Entra se trouve dans l’en-tête d’autorisation HTTP au format suivant :

Authorization:Bearer <Azure AD User Token Inserted here>D’autres revendications peuvent être présentes dans le jeton Microsoft Entra, par exemple :

- Utilisateur : utilisateur actuellement connecté

- Conformité de l’appareil : valeur définissez le service MDM dans Azure

- ID de l’appareil : identifie l’appareil qui s’archive

- ID du client

Les jetons d’accès émis par Microsoft Entra ID sont des jetons web JSON (JWT). Windows présente un jeton JWT valide au point de terminaison d’inscription MDM pour démarrer le processus d’inscription. Il existe deux options pour évaluer les jetons :

- Utilisez l’extension Gestionnaire de jetons JWT pour WIF afin de valider le contenu du jeton d’accès et d’extraire les revendications requises pour l’utilisation. Pour plus d’informations, consultez Classe JwtSecurityTokenHandler.

- Reportez-vous aux exemples de code d’authentification Microsoft Entra pour obtenir un exemple d’utilisation des jetons d’accès. Pour obtenir un exemple, consultez NativeClient-DotNet.

Alerte d’appareil 1224 pour Microsoft Entra jeton utilisateur

Une alerte est envoyée lorsque la session DM démarre et qu’un utilisateur Microsoft Entra est connecté. L’alerte est envoyée dans le package OMA DM #1. Voici un exemple :

Alert Type: com.microsoft/MDM/AADUserToken

Alert sample:

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/AADUserToken</Type>

</Meta>

<Data>UserToken inserted here</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Déterminer quand un utilisateur est connecté via l’interrogation

Une alerte est envoyée au serveur GPM dans le package DM #1.

- Type d’alerte -

com.microsoft/MDM/LoginStatus - Format d’alerte -

chr - Données d’alerte : fournissez des informations de connexion status pour l’utilisateur connecté actif actuel.

- Utilisateur connecté disposant d’un compte Microsoft Entra - texte prédéfini : utilisateur.

- Utilisateur connecté sans compte Microsoft Entra texte prédéfini : autres.

- Aucun utilisateur actif - texte prédéfini : aucun

Voici un exemple :

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/LoginStatus</Type>

</Meta>

<Data>user</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Signaler la conformité de l’appareil à Microsoft Entra ID

Une fois qu’un appareil est inscrit auprès du GPM pour la gestion, organization stratégies configurées par l’administrateur informatique sont appliquées sur l’appareil. GPM évalue la conformité de l’appareil avec les stratégies configurées, puis le signale à Microsoft Entra ID. Cette section décrit l’appel API Graph que vous pouvez utiliser pour signaler un status de conformité d’appareil à Microsoft Entra ID.

Pour obtenir un exemple illustrant comment un GPM peut obtenir un jeton d’accès à l’aide d’OAuth 2.0 client_credentials type d’octroi, consultez Daemon_CertificateCredential-DotNet.

- GPM cloud : si votre produit est un service GPM multilocataire basé sur le cloud, vous disposez d’une clé unique configurée pour votre service au sein de votre locataire. Pour obtenir l’autorisation, utilisez cette clé pour authentifier le service MDM avec Microsoft Entra ID.

- GPM local : si votre produit est un GPM local, les clients doivent configurer votre produit avec la clé utilisée pour s’authentifier auprès de Microsoft Entra ID. Cette configuration de clé est due au fait que chaque instance locale de votre produit MDM a une clé différente propre au locataire. Par conséquent, vous devrez peut-être exposer une expérience de configuration dans votre produit MDM qui permet aux administrateurs de spécifier la clé à utiliser pour s’authentifier auprès de Microsoft Entra ID.

Utiliser Microsoft API Graph

L’exemple d’appel d’API REST suivant illustre la façon dont un GPM peut utiliser le API Graph Microsoft pour signaler les status de conformité d’un appareil géré.

Remarque

Cette API s’applique uniquement aux applications MDM approuvées sur les appareils Windows.

Sample Graph API Request:

PATCH https://graph.windows.net/contoso.com/devices/db7ab579-3759-4492-a03f-655ca7f52ae1?api-version=beta HTTP/1.1

Authorization: Bearer eyJ0eXAiO.........

Accept: application/json

Content-Type: application/json

{ "isManaged":true,

"isCompliant":true

}

Où :

- contoso.com : cette valeur est le nom du locataire Microsoft Entra auquel l’appareil a été joint.

- db7ab579-3759-4492-a03f-655ca7f52ae1 : cette valeur est l’identificateur de l’appareil dont les informations de conformité sont signalées à Microsoft Entra ID.

- eyJ0eXAiO......... : cette valeur est le jeton d’accès du porteur émis par Microsoft Entra ID au GPM qui autorise le GPM à appeler le API Graph Microsoft. Le jeton d’accès est placé dans l’en-tête d’autorisation HTTP de la requête.

- isManaged et isCompliant : ces attributs booléens indiquent la conformité status.

- api-version : utilisez ce paramètre pour spécifier la version de l’API de graphe demandée.

Réponse:

- Réussite : HTTP 204 sans contenu.

- Échec/erreur : HTTP 404 introuvable. Cette erreur peut être retournée si l’appareil ou le locataire spécifié est introuvable.

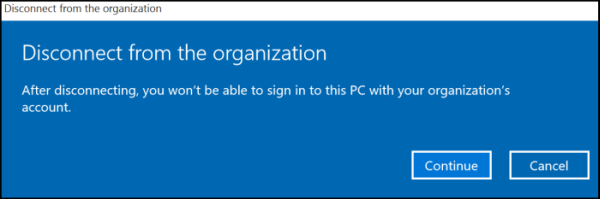

Perte de données lors de la désinscription de Microsoft Entra jointure

Lorsqu’un utilisateur est inscrit à GPM via Microsoft Entra jointure, puis déconnecte l’inscription, il n’y a aucun avertissement indiquant que l’utilisateur perd des données Windows Information Protection (WIP). Le message de déconnexion n’indique pas la perte de données WIP.

Codes d’erreur

| Code | ID | Message d’erreur |

|---|---|---|

| 0x80180001 | « idErrorServerConnectivity », // MENROLL_E_DEVICE_MESSAGE_FORMAT_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x80180002 | « idErrorAuthenticationFailure », // MENROLL_E_DEVICE_AUTHENTICATION_ERROR | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180003 | « idErrorAuthorizationFailure », // MENROLL_E_DEVICE_AUTHORIZATION_ERROR | Cet utilisateur n’est pas autorisé à s’inscrire. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180004 | « idErrorMDMCertificateError », // MENROLL_E_DEVICE_CERTIFCATEREQUEST_ERROR | Une erreur de certificat s’est produite. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180005 | « idErrorServerConnectivity », // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x80180006 | « idErrorServerConnectivity », // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x80180007 | « idErrorAuthenticationFailure », // MENROLL_E_DEVICE_INVALIDSECURITY_ERROR | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180008 | « idErrorServerConnectivity », // MENROLL_E_DEVICE_UNKNOWN_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x80180009 | « idErrorAlreadyInProgress », // MENROLL_E_ENROLLMENT_IN_PROGRESS | Une autre inscription est en cours. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x8018000A | « idErrorMDMAlreadyEnrolled », // MENROLL_E_DEVICE_ALREADY_ENROLLED | Cet appareil est déjà inscrit. Vous pouvez contacter votre administrateur système avec le code {0}d’erreur . |

| 0x8018000D | « idErrorMDMCertificateError », // MENROLL_E_DISCOVERY_SEC_CERT_DATE_INVALID | Une erreur de certificat s’est produite. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x8018000E | « idErrorAuthenticationFailure », // MENROLL_E_PASSWORD_NEEDED | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x8018000F | « idErrorAuthenticationFailure », // MENROLL_E_WAB_ERROR | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180010 | « idErrorServerConnectivity », // MENROLL_E_CONNECTIVITY | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x80180012 | « idErrorMDMCertificateError », // MENROLL_E_INVALIDSSLCERT | Une erreur de certificat s’est produite. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180013 | « idErrorDeviceLimit », // MENROLL_E_DEVICECAPREACHED | Il semble qu’il y ait trop d’appareils ou d’utilisateurs pour ce compte. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x80180014 | « idErrorMDMNotSupported », // MENROLL_E_DEVICENOTSUPPORTED | Cette fonctionnalité n’est pas prise en charge. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x80180015 | « idErrorMDMNotSupported », // MENROLL_E_NOTSUPPORTED | Cette fonctionnalité n’est pas prise en charge. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x80180016 | « idErrorMDMRenewalRejected », // MENROLL_E_NOTELIGIBLETORENEW | Le serveur n’a pas accepté la demande. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180017 | « idErrorMDMAccountMaintenance », // MENROLL_E_INMAINTENANCE | Le service est en maintenance. Vous pouvez réessayer ultérieurement ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180018 | « idErrorMDMLicenseError », // MENROLL_E_USERLICENSE | Une erreur s’est produite avec votre licence. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x80180019 | « idErrorInvalidServerConfig », // MENROLL_E_ENROLLMENTDATAINVALID | Il semble que le serveur n’est pas correctement configuré. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| « rejectedTermsOfUse » | « idErrorRe éjectéTermsOfUse » | Votre organization exige que vous acceptiez les conditions d’utilisation. Réessayez ou demandez à votre support technique d’obtenir plus d’informations. |

| 0x801c0001 | « idErrorServerConnectivity », // DSREG_E_DEVICE_MESSAGE_FORMAT_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x801c0002 | « idErrorAuthenticationFailure », // DSREG_E_DEVICE_AUTHENTICATION_ERROR | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x801c0003 | « idErrorAuthorizationFailure », // DSREG_E_DEVICE_AUTHORIZATION_ERROR | Cet utilisateur n’est pas autorisé à s’inscrire. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x801c0006 | « idErrorServerConnectivity », // DSREG_E_DEVICE_INTERNALSERVICE_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x801c000B | « idErrorUntrustedServer », // DSREG_E_DISCOVERY_REDIRECTION_NOT_TRUSTED | Le serveur contacté n’est pas approuvé. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x801c000C | « idErrorServerConnectivity », // DSREG_E_DISCOVERY_FAILED | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x801c000E | « idErrorDeviceLimit », // DSREG_E_DEVICE_REGISTRATION_QUOTA_EXCCEEDED | Il semble qu’il y ait trop d’appareils ou d’utilisateurs pour ce compte. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x801c000F | « idErrorDeviceRequiresReboot », // DSREG_E_DEVICE_REQUIRES_REBOOT | Un redémarrage est nécessaire pour terminer l’inscription de l’appareil. |

| 0x801c0010 | « idErrorInvalidCertificate », // DSREG_E_DEVICE_AIK_VALIDATION_ERROR | Il semble que vous ayez un certificat non valide. Contactez votre administrateur système avec le code {0}d’erreur . |

| 0x801c0011 | « idErrorAuthenticationFailure », // DSREG_E_DEVICE_ATTESTATION_ERROR | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x801c0012 | « idErrorServerConnectivity », // DSREG_E_DISCOVERY_BAD_MESSAGE_ERROR | Une erreur s’est produite lors de la communication avec le serveur. Vous pouvez réessayer ou contacter votre administrateur système avec le code d’erreur {0} |

| 0x801c0013 | « idErrorAuthenticationFailure », // DSREG_E_TENANTID_NOT_FOUND | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |

| 0x801c0014 | « idErrorAuthenticationFailure », // DSREG_E_USERSID_NOT_FOUND | Un problème s’est produit lors de l’authentification de votre compte ou appareil. Vous pouvez réessayer ou contacter votre administrateur système avec le code {0}d’erreur . |