Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les administrateurs au niveau de l’entreprise sont souvent responsables de la gestion de la sécurité sur de nombreux appareils Windows différents au sein d’une organisation. Il existe plusieurs façons de configurer les stratégies qui contrôlent si les nouvelles fonctionnalités sont activées à mesure que la mise à disposition dans les nouvelles versions de Windows est disponible. Ce guide décrit les informations importantes sur les fonctionnalités de volume de stockage du lecteur de développement Windows 11 et sur la configuration de la stratégie de groupe pour votre organisation afin de permettre aux développeurs d’utiliser ce format de stockage optimisé pour les performances tout en conservant la sécurité et le contrôle sur l’attachement des filtres de système de fichiers.

Vous trouverez des conseils sur l’activation de la stratégie de groupe ci-dessous à l’aide de votre outil de gestion de stratégie préféré :

- Microsoft Intune

- Microsoft Configuration Manager (ConfigMgr, anciennement MEMCM/SCCM) ou

- Éditeur de stratégie de groupe locale Windows 11.

Prérequis

- Windows 11, Build #10.0.22621.2338 ou version ultérieure (Rechercher les mises à jour Windows)

- Recommandé : 16 Go de mémoire (minimum 8 Go)

- Espace disque disponible minimal : 50 Go

- Les lecteurs de développement sont disponibles sur toutes les versions de référence SKU Windows.

Le contrôle temporaire des fonctionnalités d'entreprise désactive Dev Drive.

De nouvelles fonctionnalités et améliorations sont introduites par le biais de la mise à jour cumulative mensuelle afin de fournir une innovation continue pour Windows 11. Pour permettre aux organisations de planifier et de préparer, certaines de ces nouvelles fonctionnalités sont temporairement désactivées par défaut à l’aide du contrôle de fonctionnalité d’entreprise temporaire dans Windows 11.

Le lecteur de développement est automatiquement désactivé pour les appareils dont les mises à jour Windows sont gérées par les stratégies. La désactivation de la possibilité de créer un lecteur de développement n’est temporaire que pour permettre aux administrateurs de sécurité de décider et de déployer de nouvelles mises à jour de stratégie. Les conseils pour déterminer et configurer ces mises à jour de stratégie sont décrits ci-dessous.

Déterminer la stratégie de groupe pour l'activation du stockage sur Dev Drive et la sécurité des filtres antivirus

La stratégie de groupe est une fonctionnalité Windows qui permet aux administrateurs d’entreprise de gérer les paramètres des appareils professionnels et de contrôler les modifications apportées aux comptes d’utilisateur (administrateurs locaux) dans un environnement d’entreprise.

Les filtres antivirus, dont les filtres antivirus Microsoft Defender et tiers, sont attachés par défaut à un lecteur Dev Drive. Les paramètres par défaut des volumes de stockage Dev Drive permettent également aux administrateurs d’appareils locaux de contrôler les filtres attachés. Cela signifie qu’un administrateur d’appareil local peut configurer le système pour supprimer les filtres antivirus par défaut, afin qu’aucun filtre antivirus ne soit attaché au lecteur de développement. S’il s’agit d’un problème, la stratégie de groupe peut être configurée pour s’assurer que les filtres antivirus restent attachés lorsque le lecteur de développement est activé. En outre, une liste de filtres de système de fichiers autorisée peut être définie.

Mettre à jour Stratégie de groupe pour activer Dev Drive

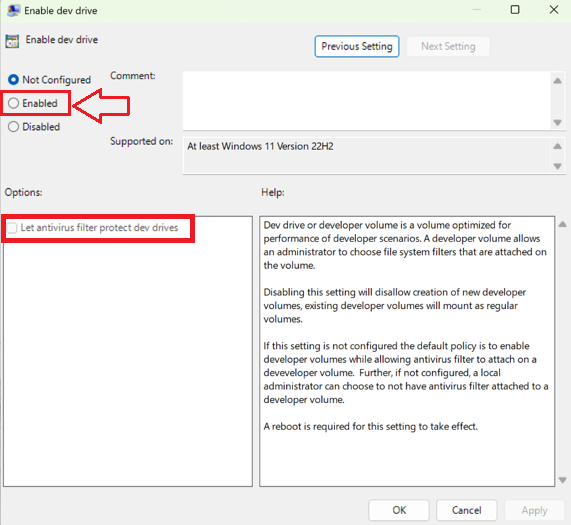

Les paramètres de stratégie Enable Dev Drive incluent :

- Non configuré : Par défaut, l’option de volume de stockage Dev Drive sera désactivée dans le cadre de la stratégie de contrôle des fonctionnalités temporaires de l’entreprise jusqu’à ce qu’elle soit activée par un administrateur de l’entreprise dans la stratégie de groupe.

- Activé : activer cette option permet de créer des volumes de stockage Dev Drive.

- Options : laissez le filtre antivirus protéger les lecteurs de développement : les lecteurs de développement sont optimisés pour les performances dans les scénarios de développement, ce qui permet à l’administrateur local (compte d’utilisateur) de choisir les filtres de système de fichiers qui sont attachés. Cela permet également aux administrateurs locaux de détacher les fonctionnalités antivirus par défaut, sauf si l’option « Autoriser le filtre antivirus à protéger les lecteurs de développement » est case activée. La vérification de cette option force les filtres antivirus par défaut à rester attachés.

- Désactivé : la désactivation de ce paramètre désactive la possibilité de créer et d’utiliser des volumes de stockage Dev Drive.

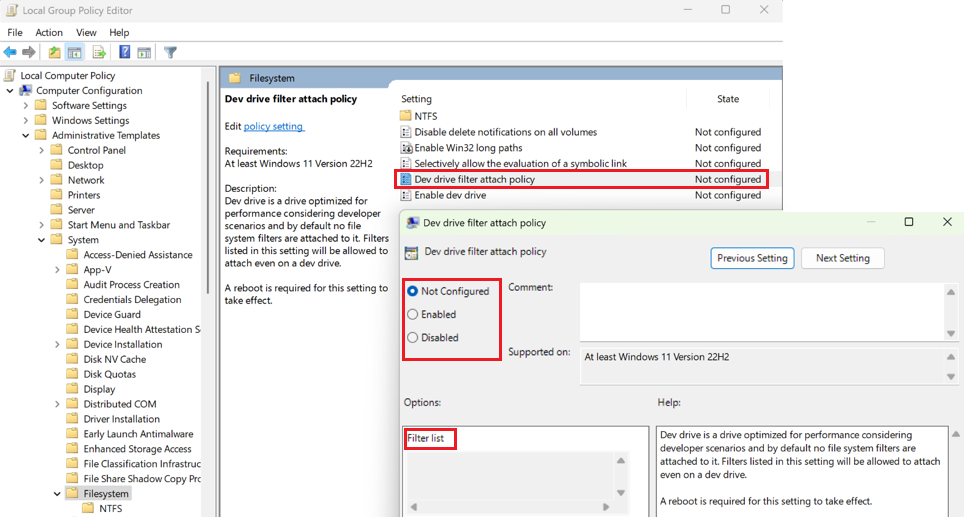

Mettre à jour la stratégie d’attachement de filtre du lecteur de développement

En outre, il existe un paramètre de stratégie d’attachement de filtres pour Dev Drive, qui offre aux administrateurs d’entreprise un contrôle sur les filtres pouvant être attachés à un Dev Drive. Paramètres :

- Non configuré : par défaut, le lecteur de développement est optimisé pour les performances, avec les filtres antivirus Microsoft Defender et tiers attachés, mais sans filtres de système de fichiers. Ce paramètre par défaut permet aux administrateurs locaux d’attacher ou de détacher des filtres, y compris les filtres antivirus par défaut. La vérification de l’option « Autoriser le filtre antivirus à protéger les lecteurs de développement » dans la stratégie Activer le lecteur de développement ci-dessus force les filtres antivirus à rester attachés même si aucune stratégie de filtre supplémentaire n’est définie.

- Activé : les administrateurs locaux (comptes d’utilisateur) sont autorisés à attacher ou détacher des filtres. L’ajout d’une liste de filtres permet aux administrateurs d’entreprise (au niveau du domaine de stratégie de groupe) de définir les filtres qui peuvent être attachés. Ne pas inclure une liste de filtres permettra d'attacher n'importe quel filtre.

- Désactivé : les administrateurs locaux (comptes d’utilisateur) ne sont pas autorisés à attacher ou détacher des filtres.

Il existe plusieurs façons d’activer la fonctionnalité Dev Drive et de mettre à jour la stratégie de groupe :

- Mettre à jour la stratégie de groupe à l’aide de Microsoft Intune

- Mettre à jour la stratégie de groupe à l’aide de Microsoft Configuration Manager

- Mettre à jour la stratégie de groupe à l’aide de l’éditeur de stratégie de groupe local Windows 11

Utiliser Microsoft Intune pour mettre à jour la stratégie de groupe pour Dev Drive

Pour mettre à jour la stratégie de groupe et activer Dev Drive à l’aide de Microsoft Intune :

Ouvrez le portail Intune (https://endpoint.microsoft.com) et connectez-vous avec vos identifiants.

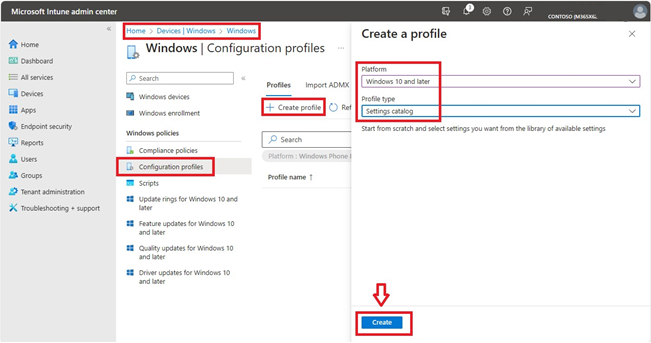

Créer un profil

- Appareils > Windows > Profils de configuration > Créer un profil

- Sélectionnez plateforme > Windows 10 et versions ultérieures

- Sélectionner le type de profil >. Catalogue des paramètres.

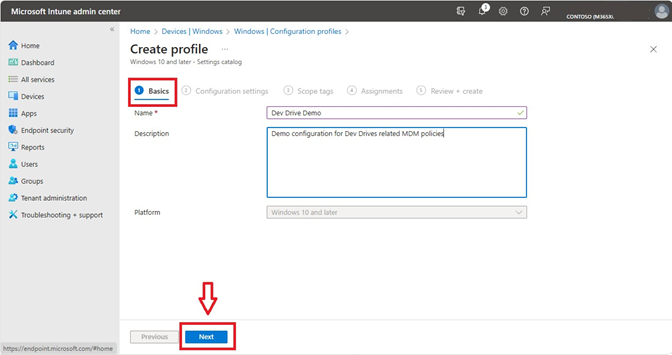

Définissez un nom et une description personnalisés pour le profil.

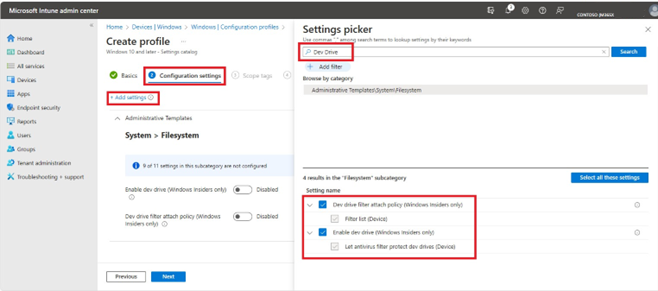

Configurer les paramètres associés à Dev Drive :

- Recherchez « Lecteur de développement » dans le sélecteur de paramètres ou accédez à « Modèles d’administration\System\Filesystem »

- Sélectionner les stratégies associées à Dev Drive : activer Dev Drive et laisser le filtre antivirus protéger les Dev Drives, stratégie d’attachement du filtre Dev Drive et liste de filtres.

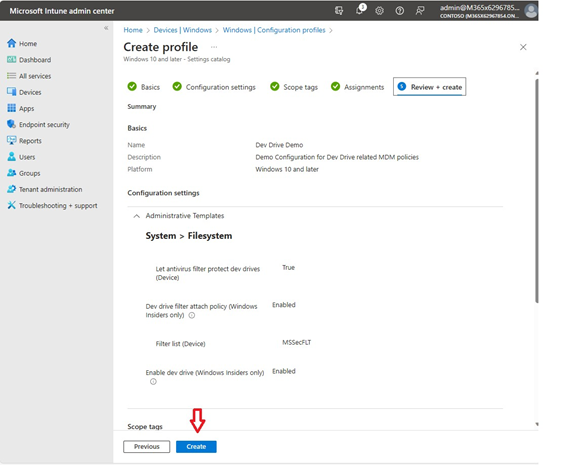

Configurez les paramètres de stratégie Dev Drive, terminez la configuration restante des balises d’étendue et des affectations, puis sélectionnez Créer

Utiliser Microsoft Configuration Manager pour mettre à jour la Stratégie de groupe pour Dev Drive

Pour mettre à jour la stratégie de groupe et activer le lecteur de développement à l’aide de Microsoft Configuration Manager (ConfigMgr, anciennement MEMCM/SCCM), vous pouvez utiliser les scripts PowerShell suivants. (Qu’est-ce que Configuration Manager ?)

La console Configuration Manager dispose d’une capacité intégrée à exécuter des scripts PowerShell pour mettre à jour les paramètres de stratégie de groupe sur tous les ordinateurs de votre réseau.

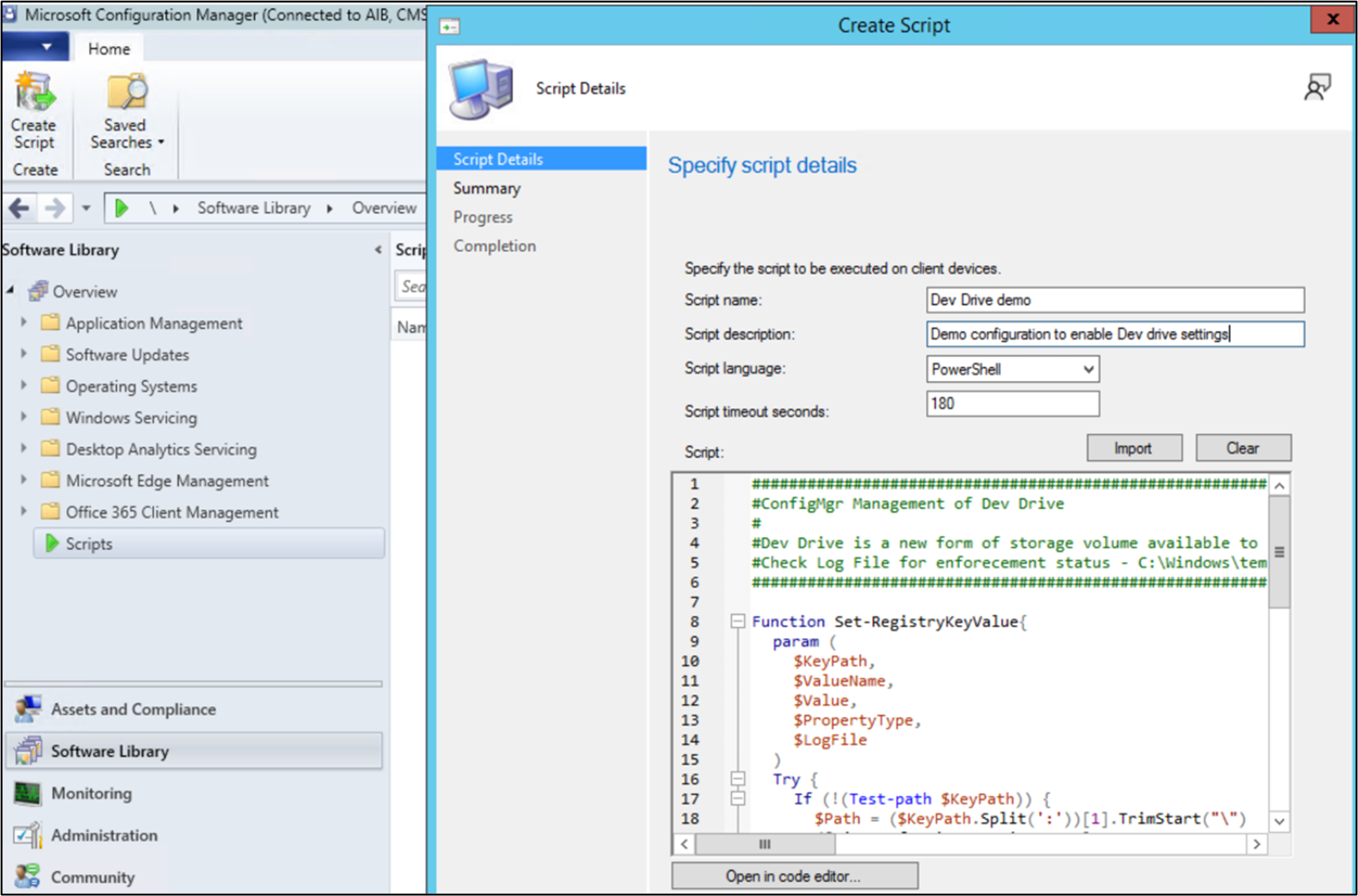

Ouvrir la Console Microsoft Endpoint Configuration Manager Sélectionnez Bibliothèque Logicielle>Scripts>Créer un script.

Entrez le nom du script (par exemple, Démo Dev Drive), description (configuration de démo pour activer les paramètres de Dev Drive), langue (PowerShell), délai d'expiration en secondes (180), puis collez l'exemple de script « Démo Dev Drive » suivant pour l'utiliser comme modèle.

###### #ConfigMgr Management of Dev Drive #Dev Drive is a new form of storage volume available to improve performance for key developer workloads. #Check Log File for enforcement status - C:\Windows\temp\ConfigDevDrive-<TimeStamp>.log ###### Function Set-RegistryKeyValue{ param ( $KeyPath, $ValueName, $Value, $PropertyType, $LogFile ) Try { If (!(Test-path $KeyPath)) { $Path = ($KeyPath.Split(':'))[1].TrimStart("\") ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey($Path) New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } Else { New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } $TestValue = (Get-ItemProperty -Path $KeyPath)."$ValueName" If ($TestValue -eq $Value){ Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Success" } Else { Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure" } } Catch { $ExceptionMessage = $($PSItem.ToString()) -replace [Environment]::NewLine,""; Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure - $ExceptionMessage" } } $ExecutionTime = Get-Date $StartTime = Get-Date $ExecutionTime -Format yyyyMMdd-HHmmss $LogFile = "C:\Windows\temp\ConfigDevDrive-$StartTime.log" Add-Content -Path $LogFile -Value "------------------------------------V 1.0 $ExecutionTime - Execution Starts -------------------------------------------" Add-Content -Path $LogFile -Value "RegistryKeyPath,ValueName,ExpectedValue,PropertyType,CurrentValue,ComparisonResult" #Set up a Dev Drive Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FsEnableDevDrive" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAllowAntivirusFilter" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAttachPolicy" -Value "PrjFlt, MsSecFlt, WdFilter, bindFlt, wcifs, FileInfo" -PropertyType "MultiString" -LogFile $LogFile $ExecutionTime = Get-Date Add-Content -Path $LogFile -Value "------------------------------------ $ExecutionTime - Execution Ends -------------------------------------------" --------------------Lors de l’ajout d’un nouveau script, vous devez le sélectionner et l’approuver. L’état d’approbation passe de « En attente d’approbation » à « Approuvé ».

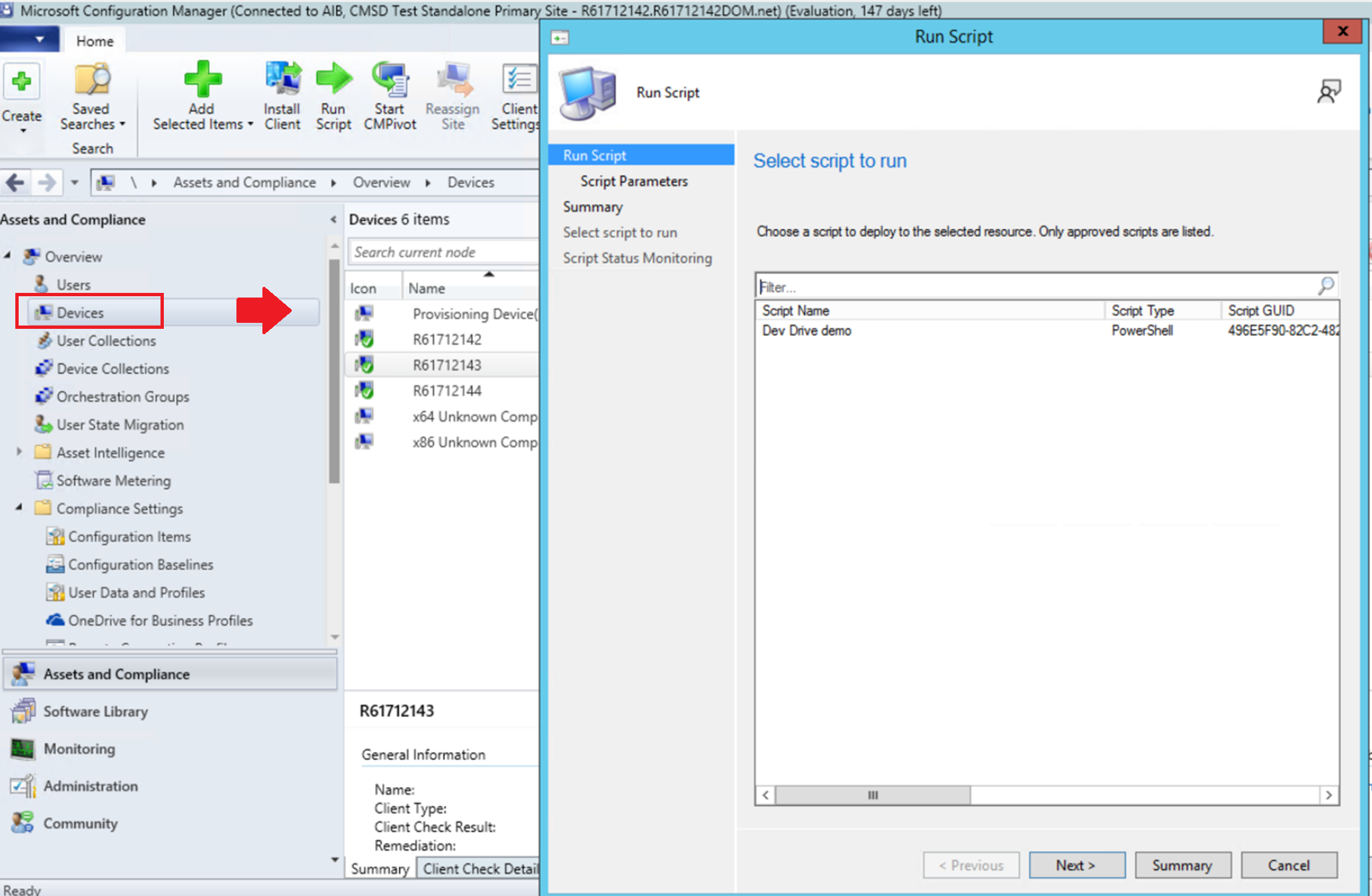

Une fois approuvé, cliquez avec le bouton droit sur un seul appareil ou un regroupement d’appareils, puis sélectionnez Exécuter le script.

Dans la page de script de l’Assistant Exécuter un script, choisissez votre script dans la liste (démonstration du lecteur de développement dans notre exemple). Seuls les scripts approuvés sont affichés. Cliquez sur Suivant pour terminer l'Assistant.

Consultez les stratégies de requête avec FsUtil pour vérifier que les paramètres de Stratégie de Groupe ont été mis à jour avec précision.

Pour plus d’informations, consultez Créer et exécuter des scripts PowerShell à partir de la console Configuration Manager.

Utiliser l’éditeur de stratégie de groupe local Windows 11 pour mettre à jour la stratégie de groupe pour le lecteur de développement

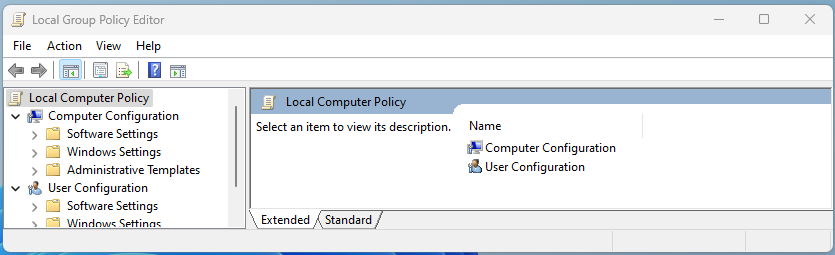

Pour mettre à jour la stratégie de groupe et activer Dev Drive à l’aide de l’éditeur de stratégie de groupe local Windows 11 :

Ouvrez l’Éditeur de stratégie de groupe local dans le Panneau de configuration de Windows.

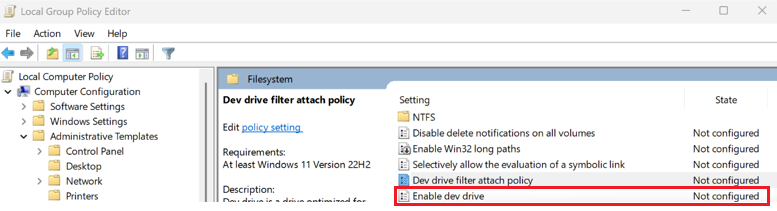

Sous Configuration de l'ordinateur, sélectionnez Modèles d'administration>Système>Filesystem et, dans la liste des paramètres, sélectionnez Activer le lecteur de développement.

Sélectionnez Activé pour activer Dev Drive dans votre stratégie de groupe.

Pour mettre à jour cette stratégie d’attachement de filtre, sélectionnez la stratégie d’attachement de filtre Dev Drive à partir de l’Éditeur de stratégie de groupe locale dans le Panneau de configuration Windows.

Interroger des stratégies avec FsUtil

FSUtil peut être utilisé pour interroger la stratégie de groupe configurée pour le Dev Drive. Voici la sortie d’une requête FsUtil pour une Stratégie de groupe Dev Drive configurée pour :

- Activer le lecteur de développement

- Laissez les filtres antivirus de Microsoft Defender protéger les lecteurs de développement (

WdFilter) FileInfominifilter a été ajouté à la liste de filtres en tant que filtre autorisé

Entrez la commande FSUtil :

fsutil devdrv query

Résultat :

Developer volumes are enabled.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Cette même requête peut être exécutée sur un lecteur de développement spécifique pour afficher les filtres attachés. Pour exécuter la commande sur un lecteur de développement spécifique, entrez la commande :

fsutil devdrv query d:

Résultat :

This is a trusted developer volume.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Filters currently attached to this developer volume:

MsSecFlt, WdFilter, FileInfo

Ressources supplémentaires

Windows developer