Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Remarque

- Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolés Windows, est déconseillé pour Microsoft Edge for Business et ne sera plus mis à jour. Pour en savoir plus sur les fonctionnalités de sécurité de Microsoft Edge, consultez Microsoft Edge For Business Security.

- À compter de Windows 11, version 24H2, Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolées Windows, n’est plus disponible.

- Étant donné que Protection d'application est déconseillé, il n’y aura pas de migration vers Edge Manifest V3. Les extensions de navigateur correspondantes et l’application Windows Store associée ne sont plus disponibles. Si vous souhaitez bloquer les navigateurs non protégés jusqu’à ce que vous soyez prêt à mettre hors service l’utilisation de MDAG dans votre entreprise, nous vous recommandons d’utiliser des stratégies AppLocker ou le service de gestion Microsoft Edge. Pour plus d’informations, consultez Microsoft Edge et Protection d'application Microsoft Defender.

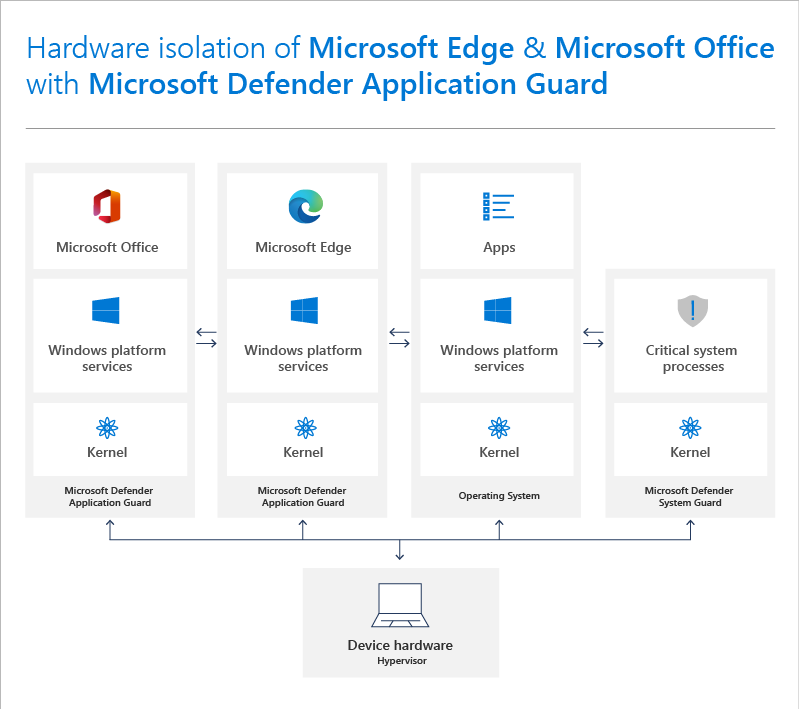

Protection d'application Microsoft Defender (MDAG) est conçu pour aider à prévenir les attaques anciennes et émergentes afin de maintenir la productivité des employés. À l’aide de notre approche unique d’isolation matérielle, notre objectif est de détruire le playbook que les attaquants utilisent en rendant obsolètes les méthodes d’attaque actuelles.

Qu’est-ce qu’Application Guard et comment fonctionne-t-il ?

Pour Microsoft Edge, Protection d'application permet d’isoler les sites non approuvés définis par l’entreprise, en protégeant votre entreprise pendant que vos employés naviguent sur Internet. En tant qu’administrateur d’entreprise, vous définissez les sites Web approuvés, les ressources de cloud et les réseaux internes. Tout ce qui ne figure pas sur votre liste est considéré comme non approuvé. Si un employé accède à un site non approuvé via Microsoft Edge ou Internet Explorer, Microsoft Edge ouvre le site dans un conteneur isolé avec Hyper-V.

Pour Microsoft Office, Protection d'application permet d’empêcher les fichiers Word, PowerPoint et Excel non approuvés d’accéder à des ressources approuvées. Protection d'application ouvre les fichiers non approuvés dans un conteneur hyper-V isolé. Le conteneur Hyper-V isolé est distinct du système d’exploitation hôte. Cette isolation de conteneur signifie que si le site ou le fichier non approuvé s’avère malveillant, l’appareil hôte est protégé et l’attaquant ne peut pas accéder à vos données d’entreprise. Par exemple, cette approche anonymise le conteneur isolé, afin qu’une personne malveillante ne puisse pas accéder aux informations d’identification d’entreprise de votre employé.

Quels types d’appareils Application Guard doit-il utiliser ?

Protection d'application a été créé pour cibler plusieurs types d’appareils :

Ordinateurs de bureau d’entreprise. Ces ordinateurs de bureau sont joints au domaine et gérés par votre organisation. La gestion de la configuration s’effectue principalement via Microsoft Configuration Manager ou Microsoft Intune. En règle générale, les employés ont des privilèges d’utilisateur standard et utilisent un réseau d’entreprise câblé à bande passante élevée.

Ordinateurs portables mobiles d’entreprise. Ces ordinateurs portables sont joints au domaine et gérés par votre organisation. La gestion de la configuration s’effectue principalement via Microsoft Configuration Manager ou Microsoft Intune. En règle générale, les employés ont des privilèges d’utilisateur standard et utilisent un réseau d’entreprise sans fil à bande passante élevée.

Apportez votre propre appareil (BYOD) portables. Ces ordinateurs portables personnels ne sont pas joints à un domaine, mais sont gérés par votre organization via des outils tels que Microsoft Intune. L’employé est généralement administrateur sur l’appareil et utilise un réseau d’entreprise sans fil à bande passante élevée au travail et un réseau personnel comparable à son domicile.

Appareils personnels. Ces ordinateurs de bureau ou ordinateurs portables personnels ne sont pas joints à un domaine ou gérés par un organization. L’utilisateur est administrateur sur l’appareil et utilise un réseau personnel sans fil à bande passante élevée à la maison ou un réseau public comparable à l’extérieur.

Conditions d'octroi de licence d'édition Windows

Le tableau suivant répertorie les éditions de Windows qui prennent en charge Protection d'application Microsoft Defender (MDAG) pour le mode autonome Edge :

| Windows Pro | Windows Entreprise | Windows Pro Education/SE | Windows Éducation |

|---|---|---|---|

| Oui | Oui | Oui | Oui |

Les droits de licence Protection d'application Microsoft Defender (MDAG) pour le mode autonome Edge sont accordés par les licences suivantes :

| Windows Pro/Professionnel Éducation/SE | Windows Entreprise E3 | Windows Entreprise E5 | Windows Éducation A3 | Windows Éducation A5 |

|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui |

Pour plus d’informations à propos des licences Windows, consultez Vue d’ensemble des licences Windows.

Pour plus d’informations sur Protection d'application Microsoft Defender (MDAG) pour le mode Entreprise Microsoft Edge, consultez Configurer Protection d'application Microsoft Defender paramètres de stratégie.

Articles connexes

| Article | Description |

|---|---|

| Configuration système requise pour Protection d'application Microsoft Defender | Spécifie les prérequis nécessaires à l’installation et à l’utilisation de Protection d'application. |

| Préparer et installer Protection d'application Microsoft Defender | Fournit des instructions sur la détermination du mode à utiliser (Autonome ou Géré par l’entreprise) et l’installation d’Application Guard dans votre organisation. |

| Configurer les paramètres de stratégie de groupe pour Protection d'application Microsoft Defender | Fournit des informations sur les paramètres de Stratégie de groupe et GPM disponibles. |

| Scénarios de test utilisant des Protection d'application Microsoft Defender dans votre entreprise ou organization | Fournit une liste de scénarios de test suggérés que vous pouvez utiliser pour tester Protection d'application dans votre organization. |

| Protection d'application Microsoft Defender pour Microsoft Office | Décrit Protection d'application pour Microsoft Office, notamment la configuration matérielle minimale requise, la configuration et un guide de résolution des problèmes |

| Forum aux questions - Microsoft Defender Application Guard | Fournit des réponses aux questions fréquemment posées sur les fonctionnalités Protection d'application, l’intégration au système d’exploitation Windows et la configuration générale. |

| Utiliser une limite réseau pour ajouter des sites approuvés sur des appareils Windows dans Microsoft Intune | Limite réseau, une fonctionnalité qui vous permet de protéger votre environnement contre les sites qui ne sont pas approuvés par votre organization. |