Préparer et déployer les services de fédération Active Directory - Approbation de certificat locale

Cet article décrit les fonctionnalités ou scénarios windows Hello Entreprise qui s’appliquent à :

-

Type de déploiement :locale

-

Type d’approbation :

-

Type de jointure :

Windows Hello Entreprise fonctionne exclusivement avec le rôle Ad FS (Active Directory Federation Service) inclus dans Windows Server. Le modèle de déploiement d’approbation de certificat local utilise AD FS pour l’inscription de certificat (CRA) et l’inscription des appareils.

Les conseils suivants décrivent le déploiement d’une nouvelle instance d’AD FS à l’aide de la base de données d’informations Windows (WID) comme base de données de configuration.

WID est idéal pour les environnements avec pas plus de 30 serveurs de fédération et pas plus de 100 approbations de partie de confiance. Si votre environnement dépasse l’un de ces facteurs ou doit fournir une résolution d’artefact SAML, une détection de relecture de jeton, ou si AD FS doit fonctionner en tant que rôle de fournisseur fédéré, le déploiement nécessite l’utilisation de SQL comme base de données de configuration.

Pour déployer AD FS à l’aide de SQL comme base de données de configuration, consultez la liste de contrôle Déploiement d’une batterie de serveurs de fédération .

Une nouvelle batterie de serveurs AD FS doit avoir au moins deux serveurs de fédération pour un équilibrage de charge approprié, ce qui peut être effectué avec des périphériques de mise en réseau externes ou à l’aide du rôle d’équilibrage de charge réseau inclus dans Windows Server.

Préparez le déploiement AD FS en installant et en mettant à jour deux serveurs Windows.

S’inscrire pour obtenir un certificat d’authentification de serveur TLS

En règle générale, un service de fédération est un rôle face à face. Toutefois, les services de fédération et l’instance utilisés avec le déploiement local de Windows Hello Entreprise n’ont pas besoin de connectivité Internet.

Le rôle AD FS a besoin d’un certificat d’authentification serveur pour les services de fédération, et vous pouvez utiliser un certificat émis par votre autorité de certification d’entreprise (interne). Le certificat d’authentification serveur doit avoir les noms suivants inclus dans le certificat, si vous demandez un certificat individuel pour chaque nœud de la batterie de serveurs de fédération :

- Nom de l’objet : nom de domaine complet interne du serveur de fédération

- Autre nom de l’objet : nom du service de fédération (par exemple , sts.corp.contoso.com) ou entrée générique appropriée (par exemple , *.corp.contoso.com)

Le nom du service de fédération est défini lorsque le rôle AD FS est configuré. Vous pouvez choisir n’importe quel nom, mais ce nom doit être différent du nom du serveur ou de l’ordinateur hôte. Par exemple, vous pouvez nommer le serveur hôte adfs et le service de fédération sts. Dans cet exemple, le nom de domaine complet de l’hôte est adfs.corp.contoso.com et le nom de domaine complet du service de fédération est sts.corp.contoso.com.

Vous pouvez également émettre un certificat pour tous les hôtes de la batterie de serveurs. Si vous avez choisi cette option, laissez le nom de l’objet vide et incluez tous les noms dans l’autre nom de l’objet lors de la création de la demande de certificat. Tous les noms doivent inclure le nom de domaine complet de chaque ordinateur hôte dans la batterie de serveurs et le nom du service de fédération.

Lors de la création d’un certificat générique, marquez la clé privée comme exportable, afin que le même certificat puisse être déployé sur chaque serveur de fédération et proxy d’application web au sein de la batterie de serveurs AD FS. Notez que le certificat doit être approuvé (lié à une autorité de certification racine de confiance). Une fois que vous avez demandé et inscrit correctement le certificat d’authentification serveur sur un nœud, vous pouvez exporter le certificat et la clé privée dans un fichier PFX à l’aide de la console du Gestionnaire de certificats. Vous pouvez ensuite importer le certificat sur les nœuds restants dans la batterie AD FS.

Veillez à inscrire ou importer le certificat dans le magasin de certificats d’ordinateur du serveur AD FS. De plus, vérifiez que tous les nœuds dans la batterie de serveurs ont le certificat d’authentification serveur TLS approprié.

Inscription de certificat d’authentification AD FS

Connectez-vous au serveur de fédération avec des informations d’identification équivalentes à l’administrateur de domaine .

- Démarrer le Gestionnaire de certificats de l’ordinateur local (certlm.msc)

- Développez le nœud Personnel dans le volet de navigation

- Cliquez avec le bouton droit sur Personnel. Sélectionner Toutes les tâches > Demander un nouveau certificat

- Sélectionnez Suivant dans la page Avant de commencer

- Sélectionnez Suivant dans la page Sélectionner la stratégie d’inscription de certificat

- Dans la page Demander des certificats, cochez la case Serveur web interne

- Sélectionnez ️ ⚠Plus d’informations sont nécessaires pour vous inscrire à ce certificat. Cliquez ici pour configurer le lien des paramètres

- Sous Nom du sujet, sélectionnez Nom commun dans la liste Type. Tapez le nom de domaine complet de l’ordinateur hébergeant le rôle AD FS, puis sélectionnez Ajouter

- Sous Autre nom, sélectionnez DNS dans la liste Type. Tapez le nom de domaine complet du nom que vous utiliserez pour vos services de fédération (sts.corp.contoso.com). Le nom que vous utilisez ici DOIT correspondre au nom que vous utilisez lors de la configuration du rôle serveur AD FS. Sélectionnez Ajouter et OK lorsque vous avez terminé.

- Sélectionnez Inscrire.

Un certificat d’authentification serveur doit apparaître dans le magasin de certificats personnel de l’ordinateur.

Déployer le rôle AD FS

Important

Terminez la configuration AD FS entière sur le premier serveur de la batterie de serveurs avant d’ajouter le second serveur à la batterie AD FS. Une fois terminé, le second serveur reçoit la configuration par le biais de la base de données de configuration partagée lorsqu’il est ajouté à la batterie AD FS.

Connectez-vous au serveur de fédération avec les informations d’identification équivalentes de l’administrateur d’entreprise .

- Démarrez le Gestionnaire de serveur. Sélectionnez Serveur local dans le volet de navigation

- Sélectionnez Gérer ajouter > des rôles et des fonctionnalités.

- Sélectionnez Suivant dans la page Avant de commencer

- Dans la page Sélectionner le type d’installation , sélectionnez Installation > basée sur un rôle ou une fonctionnalité Suivant

- Dans la page Sélectionner le serveur de destination, choisissez Sélectionner un serveur du pool de serveurs. Sélectionnez le serveur de fédération dans la liste Pool de serveurs et Suivant

- Dans la page Sélectionner les rôles de serveur , sélectionnez Services de fédération Active Directory et Suivant

- Sélectionnez Suivant dans la page Sélectionner des fonctionnalités

- Sélectionnez Suivant dans la page Service de fédération Active Directory

- Sélectionnez Installer pour démarrer l’installation du rôle.

Vérifier pour valider le déploiement AD FS

Avant de poursuivre le déploiement, validez la progression de votre déploiement en passant en revue les éléments suivants :

- Vérifier que la batterie de serveurs AD FS utilise la configuration de base de données correcte

- Vérifiez que la batterie de serveurs AD FS dispose d’un nombre suffisant de nœuds et qu’elle est correctement équilibrée pour la charge prévue

- Vérifiez que les dernières mises à jour sont installées sur tous les serveurs AD FS de la batterie de serveurs

- Vérifiez que tous les serveurs AD FS ont un certificat d’authentification serveur valide.

Prérequis du compte de service d’inscription d’appareil

L’utilisation de comptes de service administrés de groupe (GMSA) est la meilleure façon de déployer des comptes de service pour les services qui les prennent en charge. Les GMSA présentent des avantages en matière de sécurité par rapport aux comptes d’utilisateur normaux, car Windows gère la gestion des mots de passe. Cela signifie que le mot de passe est long, complexe et change régulièrement. AD FS prend en charge les GMSA et doit être configuré à l’aide de ceux-ci pour renforcer la sécurité.

GSMA utilise le service de distribution de clés Microsoft qui se trouve sur les contrôleurs de domaine. Avant de pouvoir créer un compte GSMA, vous devez d’abord créer une clé racine pour le service. Vous pouvez ignorer cette étape si votre environnement utilise déjà un compte GSMA.

Créer la clé racine du service de distribution de clés (KDS)

Connectez-vous à un contrôleur de domaine avec des informations d’identification équivalentes à l’administrateur d’entreprise .

Démarrez une console PowerShell avec élévation de privilèges et exécutez la commande suivante :

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Configurer le rôle des services de fédération Active Directory

Utilisez les procédures suivantes pour configurer AD FS.

Connectez-vous au serveur de fédération avec des informations d’identification équivalentes à l’administrateur de domaine . Ces procédures supposent que vous configuriez le premier serveur de fédération dans une batterie de serveurs de fédération.

- Démarrer le Gestionnaire de serveur

- Sélectionnez l’indicateur de notification dans le coin supérieur droit, puis sélectionnez Configurer les services de fédération sur ce serveur.

- Dans la page Bienvenue , sélectionnez Créer la première batterie de serveurs de > fédération Suivant

- Dans la page Se connecter aux services de domaine Active Directory, sélectionnez Suivant.

- Sur la page Spécifier les propriétés de service, sélectionnez le certificat récemment inscrit ou importé à partir de la liste Certificat SSL. Le certificat est probablement nommé d’après votre service de fédération, par exemple sts.corp.contoso.com

- Sélectionnez le nom du service de fédération dans la liste Nom du service de fédération

- Tapez le nom complet du service de fédération dans la zone de texte. C’est le nom que les utilisateurs voient lorsqu’ils se connectent. Sélectionnez Suivant.

- Sur la page Spécifier un compte de service, sélectionnez Créer un compte de service géré de groupe. Dans la zone Nom du compte , tapez adfssvc

- Dans la page Spécifier la base de données de configuration , sélectionnez Créer une base de données sur ce serveur à l’aide de la base de données interne Windows , puis sélectionnez Suivant.

- Dans la page Options de révision , sélectionnez Suivant

- Dans la page Vérifications préalables , sélectionnez Configurer

- Une fois le processus terminé, sélectionnez Fermer.

Ajouter le compte de service AD FS au groupe Administrateurs de clés

Pendant l’inscription à Windows Hello Entreprise, la clé publique est inscrite dans un attribut de l’objet utilisateur dans Active Directory. Pour s’assurer que le service AD FS peut ajouter et supprimer des clés font partie de son workflow normal, il doit être membre du groupe global Administrateurs de clés .

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec des informations d’identification équivalentes à l’administrateur de domaine .

- Ouvrez Utilisateurs et ordinateurs Active Directory.

- Sélectionner le conteneur Utilisateurs dans le volet de navigation

- Cliquez avec le bouton droit sur Administrateurs de clés dans le volet d’informations, puis sélectionnez Propriétés

- Sélectionnez l’option Ajouter des membres > ...

- Dans la zone de texte Entrez les noms des objets à sélectionner, saisissez adfssvc. Sélectionnez OK.

- Sélectionnez OK pour revenir à Utilisateurs et ordinateurs Active Directory.

- Accédez au serveur hébergeant le rôle AD FS et redémarrez-le

Configurer le service d’inscription d’appareil

Connectez-vous au serveur de fédération avec les informations d’identification équivalentes de l’administrateur d’entreprise . Ces instructions supposent que vous configuriez le premier serveur de fédération dans une batterie de serveurs de fédération.

- Ouvrir la console de gestion AD FS

- Dans le volet de navigation, développez Service. Sélectionner Inscription de l’appareil

- Dans le volet d’informations, sélectionnez Configurer l’inscription des appareils.

- Dans la boîte de dialogue Configurer l’inscription de l’appareil , sélectionnez OK

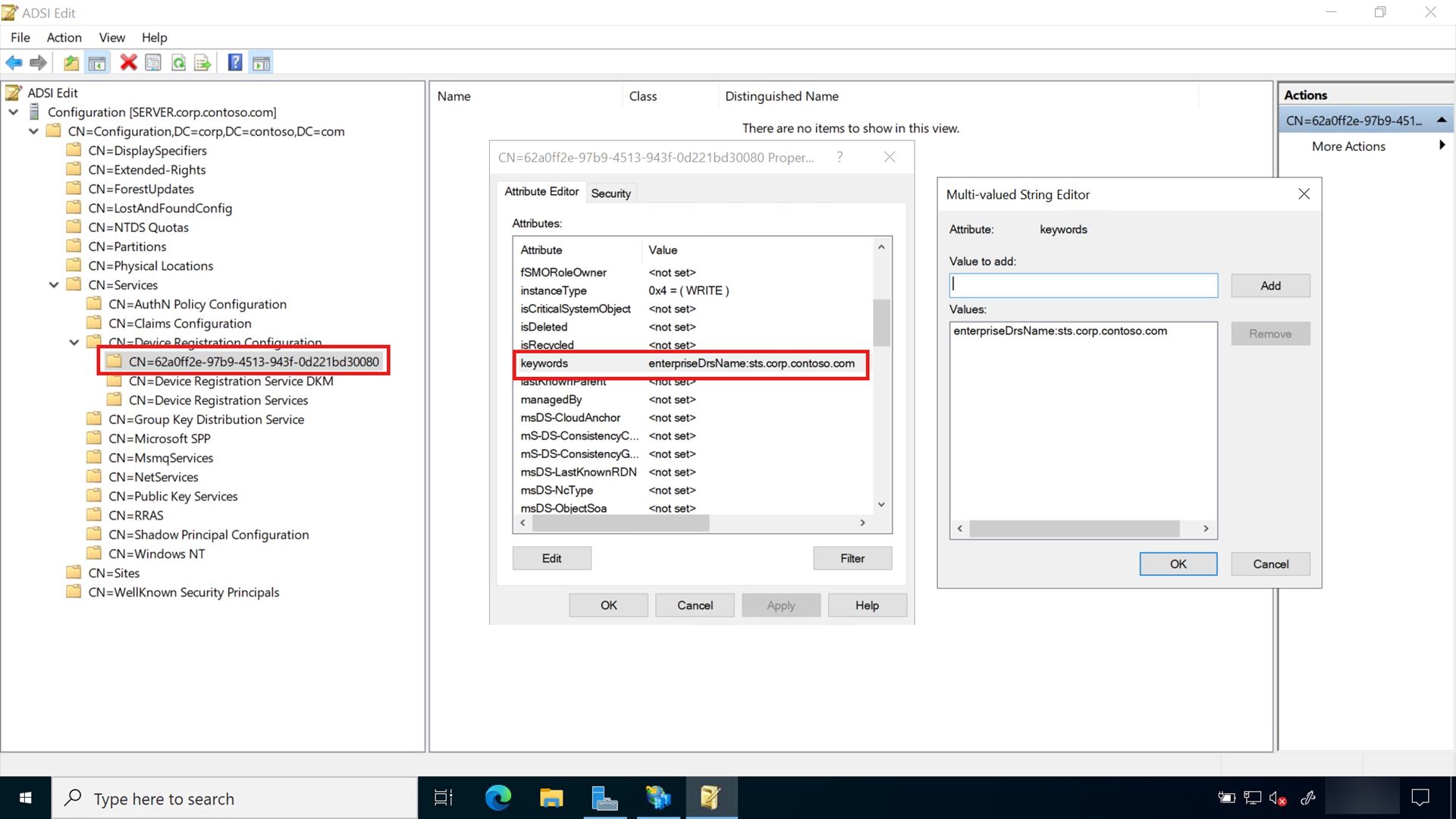

Le déclenchement de l’inscription de l’appareil à partir d’AD FS crée le point de connexion de service (SCP) dans la partition de configuration Active Directory. Le scp est utilisé pour stocker les informations d’inscription d’appareil que les clients Windows découvrent automatiquement.

Remarque

Pour AD FS 2019 et versions ultérieures dans un modèle d’approbation de certificat, un problème PRT connu existe. Vous pouvez rencontrer cette erreur dans les journaux des événements d’administration AD FS : Demande Oauth non valide reçue. Le client 'NAME' est interdit d’accéder à la ressource avec l’étendue 'ugs'. Pour plus d’informations sur l’isse et sa résolution, consultez Provisionnement de l’approbation de certificat avec AD FS rompu sur Windows Server 2019.

Vérifier pour valider la configuration AD FS et Active Directory

Avant de poursuivre le déploiement, validez la progression de votre déploiement en passant en revue les éléments suivants :

- Enregistrez les informations sur le certificat AD FS et définissez un rappel de renouvellement au moins six semaines avant son expiration. Les informations pertinentes incluent : numéro de série du certificat, empreinte numérique, nom commun, autre nom de l’objet, nom du serveur hôte physique, date d’émission, date d’expiration et fournisseur d’autorité de certification émettrice (s’il s’agit d’un certificat non-Microsoft)

- Confirmer que vous avez ajouté le compte de service AD FS au groupe KeyAdmins

- Confirmer que vous avez activé le service Inscription de l’appareil

Configurer un modèle de certificat d’agent d’inscription

Une autorité d’inscription de certificat (CRA) est une autorité approuvée qui valide la demande de certificat. Une fois la demande validée, elle présente la demande à l’autorité de certification pour émission. L’autorité de certification émet le certificat et le retourne à l’ARC, qui retourne le certificat à l’utilisateur demandeur. Les déploiements d’approbation de certificat Windows Hello Entreprise utilisent AD FS comme CRA.

L’ARC s’inscrit pour obtenir un certificat d’agent d’inscription. Une fois que l’ARC a vérifié la demande de certificat, elle la signe à l’aide de son certificat d’agent d’inscription et l’envoie à l’autorité de certification. Le modèle de certificat d'authentification de Windows Hello Entreprise est configuré pour émettre uniquement les certificats suite aux demandes de certificats qui ont été signés avec un certificat d’agent d’inscription. L’autorité de certification émet un certificat pour ce modèle uniquement si l’autorité d’inscription signe la demande de certificat.

Important

Suivez les procédures ci-dessous en fonction du compte de service AD FS utilisé dans votre environnement.

Créer un certificat d’agent d’inscription pour les comptes de service administrés de groupe (GMSA)

Connectez-vous à une autorité de certification ou à des stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur de domaine .

Ouvrir la console de gestion de l’autorité de certification

Cliquez avec le bouton droit sur Modèles de certificats , puis sélectionnez Gérer

Dans la console modèle de certificat, cliquez avec le bouton droit sur le volet des détails du modèle Agent d’inscription Exchange (demande hors connexion) et sélectionnez Dupliquer le modèle

Utilisez le tableau suivant pour configurer le modèle :

Nom de l’onglet Configurations Compatibilité - Décochez la case Afficher les modifications résultantes

- Sélectionnez Windows Server 2016 dans la liste Autorité de certification

- Sélectionnez Windows 10 / Windows Server 2016 dans la liste Destinataire de certification

Général - Spécifier un nom complet de modèle, par exemple l’agent d’inscription WHFB

- Définir la période de validité sur la valeur souhaitée

Nom de l’objet Sélectionnez Fournir dans la demande.

Note: Les comptes de service administrés de groupe (GMSA) ne prennent pas en charge l’option Générer à partir de cette information Active Directory et entraînent l’échec de l’inscription du certificat de l’agent d’inscription par le serveur AD FS. Vous devez configurer le modèle de certificat avec Fournir dans la demande pour vous assurer que les serveurs AD FS peuvent effectuer l’inscription automatique et le renouvellement du certificat de l’agent d’inscription.Chiffrement - Définir la catégorie de fournisseur sur Fournisseur de stockage de clés

- Définir le nom de l’algorithme sur RSA

- Définissez la taille de clé minimale sur 2048

- Définir le hachage de la demande sur SHA256

Sécurité - Sélectionnez Ajouter.

- Sélectionnez Types d’objets et cochez la case Comptes de service

- Sélectionnez OK.

- Tapez

adfssvcdans la zone de texte Entrez les noms d’objets à sélectionner, puis sélectionnez OK. - Sélectionnez adfssvc dans la liste Noms de groupes ou d’utilisateurs . Dans la section Autorisations pour adfssvc :

- Dans la section Autorisations pour adfssvc, cochez la case Autoriser pour l’autorisation Inscrire

- En excluant l’utilisateur adfssvc, décochez la case Autoriser pour les autorisations Inscrire et inscrire automatiquement pour tous les autres éléments de la liste Noms de groupes ou d’utilisateurs

- Sélectionnez OK.

Sélectionnez OK pour finaliser vos modifications et créer le nouveau modèle

Fermer la console

Créer un certificat d’agent d’inscription pour un compte de service standard

Connectez-vous à une autorité de certification ou à des stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur de domaine .

Ouvrir la console de gestion de l’autorité de certification

Cliquez avec le bouton droit sur Modèles de certificats , puis sélectionnez Gérer

Dans la console modèle de certificat, cliquez avec le bouton droit sur le volet des détails du modèle Agent d’inscription Exchange (demande hors connexion) et sélectionnez Dupliquer le modèle

Utilisez le tableau suivant pour configurer le modèle :

Nom de l’onglet Configurations Compatibilité - Décochez la case Afficher les modifications résultantes

- Sélectionnez Windows Server 2016 dans la liste Autorité de certification

- Sélectionnez Windows 10 / Windows Server 2016 dans la liste Destinataire du certificat

Général - Spécifier un nom complet de modèle, par exemple l’agent d’inscription WHFB

- Définir la période de validité sur la valeur souhaitée

Nom de l’objet - Sélectionnez Générer à partir de ces informations Active Directory.

- Sélectionnez Nom unique complet dans la liste Format du nom de l’objet

- Cochez la case Nom d’utilisateur principal (UPN) sous Inclure ces informations dans un autre nom d’objet

Chiffrement - Définir la catégorie de fournisseur sur Fournisseur de stockage de clés

- Définir le nom de l’algorithme sur RSA

- Définissez la taille de clé minimale sur 2048

- Définir le hachage de la demande sur SHA256

Sécurité - Sélectionnez Ajouter.

- Sélectionnez Types d’objets et cochez la case Comptes de service

- Sélectionnez OK.

- Tapez

adfssvcdans la zone de texte Entrez les noms d’objets à sélectionner, puis sélectionnez OK. - Sélectionnez adfssvc dans la liste Noms de groupes ou d’utilisateurs . Dans la section Autorisations pour adfssvc :

- Dans la section Autorisations pour adfssvc, cochez la case Autoriser pour l’autorisation Inscrire

- En excluant l’utilisateur adfssvc, décochez la case Autoriser pour les autorisations Inscrire et inscrire automatiquement pour tous les autres éléments de la liste Noms de groupes ou d’utilisateurs

- Sélectionnez OK.

Sélectionnez OK pour finaliser vos modifications et créer le nouveau modèle

Fermer la console

Publier le modèle de certificat sur l’autorité de certification

Connectez-vous à l’autorité de certification ou aux stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur d’entreprise .

- Ouvrir la console de gestion de l’autorité de certification

- Développez le nœud parent à partir du volet de navigation

- Sélectionnez Modèles de certificats dans le volet de navigation

- Cliquez sur le nœud Modèles de certificats. Sélectionnez Nouveau > modèle de certificat à émettre

- Dans la fenêtre Activer les modèles de certificats , sélectionnez le modèle Agent d’inscription WHFB que vous avez créé à l’étape précédente. Sélectionnez OK pour publier les modèles de certificat sélectionnés sur l’autorité de certification

- Si vous avez publié le modèle de certificat d’authentification du contrôleur de domaine (Kerberos), annulez la publication des modèles de certificat que vous avez inclus dans la liste des modèles remplacés

- Pour annuler la publication d’un modèle de certificat, cliquez avec le bouton droit sur le modèle de certificat que vous souhaitez annuler la publication, puis sélectionnez Supprimer. Sélectionnez Oui pour confirmer l’opération.

- Fermer la console

Configurer l’autorité d’inscription de certificat

Le déploiement basé sur un certificat local de Windows Hello Entreprise utilise AD FS comme autorité d’inscription de certificat (CRA). L’autorité d’inscription est chargée d’émettre des certificats aux utilisateurs et aux appareils. L’autorité d’inscription est également responsable de la révocation des certificats lorsque des utilisateurs ou des appareils sont supprimés de l’environnement.

Connectez-vous au serveur AD FS avec des informations d’identification équivalentes à l’administrateur de domaine .

Ouvrez une invite Windows PowerShell et tapez la commande suivante :

Set-AdfsCertificateAuthority -EnrollmentAgent -EnrollmentAgentCertificateTemplate WHFBEnrollmentAgent -WindowsHelloCertificateTemplate WHFBAuthentication

Remarque

Si vous avez donné des noms différents à votre agent d’inscription Windows Hello Entreprise et à vos modèles de certificat d’authentification Windows Hello Entreprise, remplacez WHFBEnrollmentAgent et WHFBAuthentication dans la commande ci-dessus par le nom de vos modèles de certificat. Il est important que vous utilisiez le nom du modèle plutôt que le nom d'affichage du modèle. Vous pouvez afficher le nom du modèle sous l’onglet Général du modèle de certificat à l’aide de la console de gestion du modèle de certificat (certtmpl.msc). Vous pouvez également afficher le nom du modèle à l’aide de l’applet Get-CATemplate de commande PowerShell sur une autorité de certification.

Gestion du cycle de vie des certificats de l’agent d’inscription

AD FS effectue sa propre gestion du cycle de vie des certificats. Une fois que l’autorité d’inscription est configurée avec le modèle de certificat approprié, le serveur AD FS tente d’inscrire le certificat lors de la première demande de certificat ou lors du premier démarrage du service.

Environ 60 jours avant l’expiration du certificat Agent d'inscription, le service AD FS tente de renouveler le certificat jusqu'à ce que l'opération réussisse. Si le certificat n'est pas renouvelé et qu'il expire, le serveur AD FS demande un nouveau certificat d’agent d’inscription. Vous pouvez afficher les journaux d'événements AD FS pour déterminer l’état du certificat de l’agent Inscription.

Serveurs de fédération supplémentaires

Les organisations doivent déployer plusieurs serveurs de fédération dans leur batterie de serveurs de fédération pour la haute disponibilité. Vous devez avoir un minimum de deux services de fédération dans votre batterie AD FS, mais la plupart des organisations sont susceptibles d’en avoir plus. Cela dépend du nombre de périphériques et d'utilisateurs utilisant les services fournis par la batterie AD FS.

Certificat d’authentification du serveur

Chaque serveur que vous ajoutez à la batterie AD FS doit avoir un certificat d’authentification serveur approprié. Reportez-vous à la section S’inscrire pour un certificat d’authentification serveur TLS de ce document pour déterminer la configuration requise pour votre certificat d’authentification serveur. Comme indiqué plus haut, les serveurs AD FS utilisés exclusivement pour les déploiements sur site de Windows Hello Entreprise peuvent utiliser des certificats d’authentification serveur d'entreprise plutôt que des certificats d’authentification serveur émis par les autorités de certification publique.

Installer des serveurs supplémentaires

L’ajout de serveurs de fédération à la batterie de serveurs AD FS existante commence par s’assurer que le serveur est entièrement corrigé, afin d’inclure la mise à jour Windows Server 2016 nécessaire pour prendre en charge les déploiements Windows Hello Entreprise (https://aka.ms/whfbadfs1703). Ensuite, installez le rôle Services de fédération Active Directory sur les serveurs supplémentaires, puis configurez le serveur en tant que serveur supplémentaire dans une batterie existante.

Équilibrer la charge AD FS

De nombreux environnements effectuent un équilibrage de charge à l'aide de périphériques matériels. Les environnements sans fonctionnalités d’équilibrage de charge matériel peuvent tirer parti de la fonctionnalité d’équilibrage de charge réseau incluse dans Windows Server pour équilibrer la charge des serveurs AD FS dans la batterie de serveurs de fédération. Installez la fonctionnalité d’équilibrage de charge réseau Windows sur tous les nœuds composant la batterie de serveurs AD FS qui doit faire l'objet de l'équilibrage de charge.

Installer la fonctionnalité d’équilibrage de charge réseau sur les serveurs AD FS

Connectez-vous au serveur de fédération avec les informations d’identification équivalentes de l’administrateur d’entreprise .

- Démarrez le Gestionnaire de serveur. Sélectionnez Serveur local dans le volet de navigation

- Sélectionnez Gérer, puis Ajouter des rôles et des fonctionnalités.

- Sélectionnez Suivant dans la page Avant de commencer

- Dans la page Sélectionner le type d’installation , sélectionnez Installation basée sur un rôle ou une fonctionnalité , puis sélectionnez Suivant

- Dans la page Sélectionner le serveur de destination, choisissez Sélectionner un serveur du pool de serveurs. Sélectionnez le serveur de fédération dans la liste Pool de serveurs. Sélectionnez Suivant.

- Dans la page Sélectionner les rôles de serveur , sélectionnez Suivant

- Sélectionnez Équilibrage de la charge réseau dans la page Sélectionner des fonctionnalités

- Sélectionnez Installer pour démarrer l’installation de la fonctionnalité.

Configurer l'équilibrage de la charge réseau pour AD FS

Avant de pouvoir effectuer un équilibrage de charge sur tous les nœuds de la batterie AD FS, vous devez d’abord créer un nouveau cluster d'équilibrage de charge. Une fois que vous avez créé le cluster, vous pouvez ajouter de nouveaux nœuds à ce cluster.

Connectez-vous à un nœud de la batterie de serveurs de fédération avec les informations d’identification d’administrateur équivalentes.

- Ouvrir le Gestionnaire d’équilibrage de charge réseau à partir des outils d’administration

- Cliquez avec le bouton droit sur Clusters d’équilibrage de charge réseau, puis sélectionnez Nouveau cluster.

- Pour vous connecter à l’hôte qui doit faire partie du nouveau cluster, dans la zone de texte Hôte, tapez le nom de l’hôte, puis sélectionnez Se connecter.

- Sélectionnez l’interface que vous souhaitez utiliser avec le cluster, puis sélectionnez Suivant (l’interface héberge l’adresse IP virtuelle et reçoit le trafic client pour équilibrer la charge)

- Dans Paramètres de l’hôte, sélectionnez une valeur dans Priorité (Identificateur d’hôte unique). Ce paramètre spécifie un ID unique pour chaque ordinateur hôte. L’hôte dont la priorité numérique est la plus basse parmi les membres actuels du cluster traite tout le trafic réseau du cluster qui n’est pas couvert par une règle de port. Sélectionnez Suivant.

- Dans Adresses IP du cluster, sélectionnez Ajouter et tapez l’adresse IP du cluster partagée par chaque hôte du cluster. L'équilibrage de charge réseau ajoute cette adresse IP à la pile TCP/IP sur l’interface sélectionnée de tous les ordinateurs hôtes qui sont choisis pour composer le cluster. Sélectionnez Suivant.

- Dans Paramètres de cluster, sélectionnez les valeurs dans Adresse IP et Masque de sous-réseau (pour les adresses IPv6, une valeur de masque de sous-réseau n'est pas nécessaire). Tapez le nom Internet complet que les utilisateurs utiliseront pour accéder à ce cluster NLB

- En mode d’opération de cluster, sélectionnez Monodiffusion pour spécifier qu’une adresse MAC (contrôle d’accès multimédia) monodiffusion doit être utilisée pour les opérations de cluster. En mode monodiffusion, l’adresse MAC du cluster est attribuée à la carte réseau de l’ordinateur et l’adresse MAC intégrée de la carte réseau n’est pas utilisée. Nous vous recommandons d’accepter les paramètres de monodiffusion par défaut. Sélectionnez Suivant.

- Dans Règles de port, sélectionnez Modifier pour modifier les règles de port par défaut afin d’utiliser le port 443.

Serveurs AD FS supplémentaires

- Pour ajouter d’autres hôtes au cluster, cliquez avec le bouton droit sur le nouveau cluster, puis sélectionnez Ajouter un hôte au cluster.

- Configurez les paramètres de l’hôte (y compris la priorité de l’hôte, les adresses IP dédiées et le poids de la charge) pour les ordinateurs hôtes supplémentaires en suivant les mêmes instructions que vous avez utilisées pour configurer l’hôte initial. Étant donné que vous ajoutez des hôtes à un cluster déjà configuré, tous les paramètres à l’échelle du cluster restent les mêmes

Configurer les paramètres DNS pour l’inscription de l’appareil

Connectez-vous au contrôleur de domaine ou à la station de travail d’administration avec des informations d’identification équivalentes à l’administrateur de domaine.

Vous aurez besoin du nom du service de fédération pour effectuer cette tâche. Vous pouvez afficher le nom du service de fédération en sélectionnant Modifier les propriétés du service de fédération dans le volet Action de la console de gestion AD FS ou en utilisant (Get-AdfsProperties).Hostname. (PowerShell) sur le serveur AD FS.

- Ouvrir la console de gestion DNS

- Dans le volet de navigation, développez le nœud nom du contrôleur de domaine et zones de recherche directe

- Dans le volet de navigation, sélectionnez le nœud qui porte le nom de votre domaine Active Directory interne.

- Dans le volet de navigation, cliquez avec le bouton droit sur le nœud de nom de domaine, puis sélectionnez Nouvel hôte (A ou AAAA)

- Dans la zone de texte Nom, tapez le nom du service de fédération. Dans la zone adresse IP, saisissez l’adresse IP de votre serveur de fédération. Sélectionnez Ajouter un hôte.

- Cliquez avec le bouton droit sur le

<domain_name>nœud et sélectionnez Nouvel alias (CNAME) - Dans la boîte de dialogue Nouvel enregistrement de ressource, tapez

enterpriseregistrationdans la zone Nom de l’alias - Dans le nom de domaine complet (FQDN) de la zone hôte cible, tapez

federation_service_farm_name.<domain_name_fqdn, puis sélectionnez OK. - Fermez la console Gestion du service DNS.

Remarque

Si votre forêt a plusieurs suffixes UPN, vérifiez que enterpriseregistration.<upnsuffix_fqdn> est présent pour chaque suffixe.

Configurer la zone Intranet afin d’inclure le service de fédération

L'approvisionnement Windows Hello présente des pages Web provenant du service de fédération. La configuration de la zone intranet afin d’inclure le service de fédération permet à l’utilisateur de s’authentifier auprès du service de fédération à l’aide de l’authentification intégrée. Sans ce paramètre, la connexion au service de fédération lors de l'approvisionnement de Windows Hello invite l’utilisateur à s’authentifier.

Créer une stratégie de groupe Zone intranet

Connectez-vous au contrôleur de domaine ou à la station de travail d’administration avec les informations d’identification équivalentes de l’administrateur du domaine :

- Démarrer la console de gestion des stratégies de groupe (

gpmc.msc) - Développez le domaine et sélectionnez le nœud Objet de stratégie de groupe dans le volet de navigation

- Cliquez avec le bouton droit sur Objets de stratégie de groupe, puis sélectionnez Nouveau

- Tapez Intranet Zone Settings (Paramètres de zone intranet ) dans la zone de nom, puis sélectionnez OK

- Dans le volet de contenu, cliquez avec le bouton droit sur l’objet de stratégie de groupe Paramètres de zone intranet et sélectionnez Modifier

- Dans le volet de navigation, développez Stratégies sous Configuration de l’ordinateur

- Développez Modèles > d’administration Composant > Windows Internet Explorer > Page de sécurité du Panneau de configuration >Internet. Ouvrir la liste des affectations de site à zone

- Sélectionnez Activer l’affichage>. Dans la colonne Nom de valeur, saisissez l’URL du début de service de fédération commençant par https. Dans la colonne Valeur, tapez le numéro 1. Sélectionnez OK deux fois, puis fermez l’Éditeur de gestion des stratégies de groupe.

Déployer l’objet Stratégie de groupe Zone intranet

- Démarrez la Console de gestion des stratégies de groupe (gpmc.msc).

- Dans le volet de navigation, développez le domaine et cliquez avec le bouton droit sur le nœud qui contient votre nom de domaine Active Directory, puis sélectionnez Lier un objet de stratégie de groupe existant...

- Dans la boîte de dialogue Sélectionner un objet de stratégie de groupe, sélectionnez Paramètres de zone intranet ou le nom de l’objet de stratégie de groupe Windows Hello Entreprise que vous avez créé précédemment, puis sélectionnez OK.

Journaux des événements

Utilisez les journaux des événements sur le service AD FS pour confirmer que le compte de service est inscrit pour un certificat Agent d’inscription. Tout d’abord, recherchez l’événement AD FS ID 443 qui confirme que le cycle d’inscription d’un certificat est terminé. Une fois le cycle d’inscription de certificat AD FS terminé, passez en revue le journal des événements CertificateLifecycle-User . Dans ce journal des événements, recherchez l’événement ID 1006, ce qui indique un nouveau certificat a été installé. Les détails du journal des événements doivent afficher :

- Nom du compte sous lequel le certificat a été inscrit

- Action, qui doit lire inscrire

- L'empreinte numérique du certificat PFX installé

- Modèle de certificat utilisé pour émettre le certificat

Vous ne pouvez pas utiliser le Gestionnaire de certificats pour afficher les certificats inscrits pour les comptes de service géré de groupe. Utilisez les informations du journal des événements pour vérifier que le compte de service AD FS a inscrit un certificat. Utilisez certutil.exe pour afficher les détails du certificat affiché dans le journal des événements.

Les comptes de service gérés de groupe utilisent les profils utilisateur pour stocker les informations utilisateur, ce qui comprenait les certificats inscrits. Sur le serveur AD FS, utilisez une invite de commandes et accédez à %systemdrive%\users\<adfsGMSA_name>\appdata\roaming\Microsoft\systemcertificates\my\certificates.

Chaque fichier de ce dossier représente un certificat dans le magasin Personnel du compte de service (vous devrez peut-être utiliser dir.exe /A pour afficher les fichiers dans le dossier). Faites correspondre l’empreinte numérique du certificat provenant du journal des événements avec un des fichiers de ce dossier. Ce fichier est le certificat. Utilisez le Certutil -q <certificateThumbprintFileName> pour afficher les informations de base sur le certificat.

Pour plus d’informations sur le certificat, utilisez Certutil -q -v <certificateThumbprintFileName>.

Valider et déployer l’authentification multifacteur (MFA)

Windows Hello Entreprise exige que les utilisateurs effectuent l’authentification multifacteur (MFA) avant de s’inscrire au service. Les déploiements locaux peuvent utiliser, comme option MFA :

- Certificats

Remarque

Lorsque vous utilisez cette option, les certificats doivent être déployés sur les utilisateurs. Par exemple, les utilisateurs peuvent utiliser leur carte à puce ou leur carte à puce virtuelle comme option d’authentification par certificat.

- fournisseurs d’authentification non-Microsoft pour AD FS

- fournisseur d’authentification personnalisé pour AD FS

Important

À compter du 1er juillet 2019, Microsoft n’offrira plus de serveur MFA pour les nouveaux déploiements. Les nouveaux clients qui souhaitent exiger l’authentification multifacteur de leurs utilisateurs doivent utiliser l’authentification multifacteur Microsoft Entra basée sur le cloud. Les clients existants qui ont activé le serveur MFA avant le 1er juillet pourront télécharger la dernière version, les futures mises à jour et générer des informations d’identification d’activation comme d’habitude.

Pour plus d’informations sur les méthodes d’authentification non-Microsoft disponibles, consultez Configurer des méthodes d’authentification supplémentaires pour AD FS. Pour créer une méthode d’authentification personnalisée, consultez Créer une méthode d’authentification personnalisée pour AD FS dans Windows Server.

Suivez le guide d’intégration et de déploiement du fournisseur d’authentification que vous sélectionnez pour l’intégrer et le déployer dans AD FS. Assurez-vous que le fournisseur d’authentification est sélectionné comme option d’authentification multifacteur dans la stratégie d’authentification AD FS. Pour plus d’informations sur la configuration des stratégies d’authentification AD FS, consultez Configurer des stratégies d’authentification.

Passer en revue pour valider la configuration

Avant de poursuivre le déploiement, validez la progression de votre déploiement en passant en revue les éléments suivants :

- Configurer un modèle de certificat d’agent d’inscription

- Vérifiez que seul le compte de service AD FS dispose de l’autorisation autoriser l’inscription pour le modèle de certificat de l’agent d’inscription

- Envisagez d’utiliser un HSM pour protéger le certificat de l’agent d’inscription . toutefois, comprendre la fréquence et la quantité d’opérations de signature effectuées par le serveur de l’agent d’inscription et comprendre l’impact qu’il a sur les performances globales

- Vérifiez que vous avez correctement configuré le modèle de certificat d’authentification Windows Hello Entreprise

- Vérifiez que tous les modèles de certificat ont été correctement publiés auprès des autorités de certification émettrices appropriées

- Vérifiez que le compte de service AD FS dispose de l’autorisation Autoriser l’inscription pour le modèle de certificat d’authentification Windows Hello Business

- Vérifier que l’autorité d’inscription de certificat AD FS est correctement configurée à l’aide de l’applet

Get-AdfsCertificateAuthorityde commande Windows PowerShell Confirmez que vous avez redémarré le service AD FS - Vérifiez que vous avez correctement configuré l’équilibrage de charge (matériel ou logiciel)

- Vérifiez que vous avez créé un enregistrement DNS pour le service de fédération et que l’adresse IP utilisée est l’adresse IP avec équilibrage de charge

- Vérifiez que vous avez créé et déployé les paramètres de zone intranet pour empêcher une double authentification sur le serveur de fédération

- Confirmer que vous avez déployé une solution MFA pour AD FS