Vue d’ensemble de BitLocker

BitLocker est une fonctionnalité de sécurité Windows qui fournit un chiffrement pour des volumes entiers, en réponse aux menaces de vol de données ou d’exposition d’appareils perdus, volés ou mis hors service de manière inappropriée.

Cas pratiques

Les données d’un appareil perdu ou volé sont vulnérables à un accès non autorisé, soit en exécutant un outil d’attaque logicielle contre celui-ci, soit en transférant le disque dur de l’appareil vers un autre appareil. BitLocker permet d’atténuer l’accès non autorisé aux données en améliorant la protection des fichiers et du système, en rendant les données inaccessibles lorsque les appareils protégés par BitLocker sont mis hors service ou recyclés.

BitLocker et TPM

BitLocker offre une protection maximale lorsqu’il est utilisé avec un module de plateforme sécurisée (TPM), qui est un composant matériel courant installé sur les appareils Windows. Le module de plateforme sécurisée fonctionne avec BitLocker pour s’assurer qu’un appareil n’a pas été falsifié pendant que le système est hors connexion.

En plus du TPM, BitLocker peut verrouiller le processus de démarrage normal jusqu’à ce que l’utilisateur fournisse un numéro d’identification personnel (PIN) ou insère un appareil amovible contenant une clé de démarrage. Ces mesures de sécurité fournissent une authentification multifacteur et l’assurance que l’appareil ne peut pas démarrer ou reprendre sa mise en veille prolongée tant que le code confidentiel ou la clé de démarrage approprié n’est pas présenté.

Sur les appareils qui n’ont pas de TPM, BitLocker peut toujours être utilisé pour chiffrer le lecteur du système d’exploitation. Cette implémentation nécessite que l’utilisateur :

- utiliser une clé de démarrage, qui est un fichier stocké sur un lecteur amovible utilisé pour démarrer l’appareil, ou lors de la reprise de la mise en veille prolongée

- utiliser un mot de passe. Cette option n’est pas sécurisée, car elle est sujette à des attaques par force brute, car il n’existe pas de logique de verrouillage de mot de passe. Par conséquent, l’option de mot de passe est déconseillée et désactivée par défaut

Les deux options ne fournissent pas la vérification de l’intégrité du système de prédémarrage offerte par BitLocker avec un TPM.

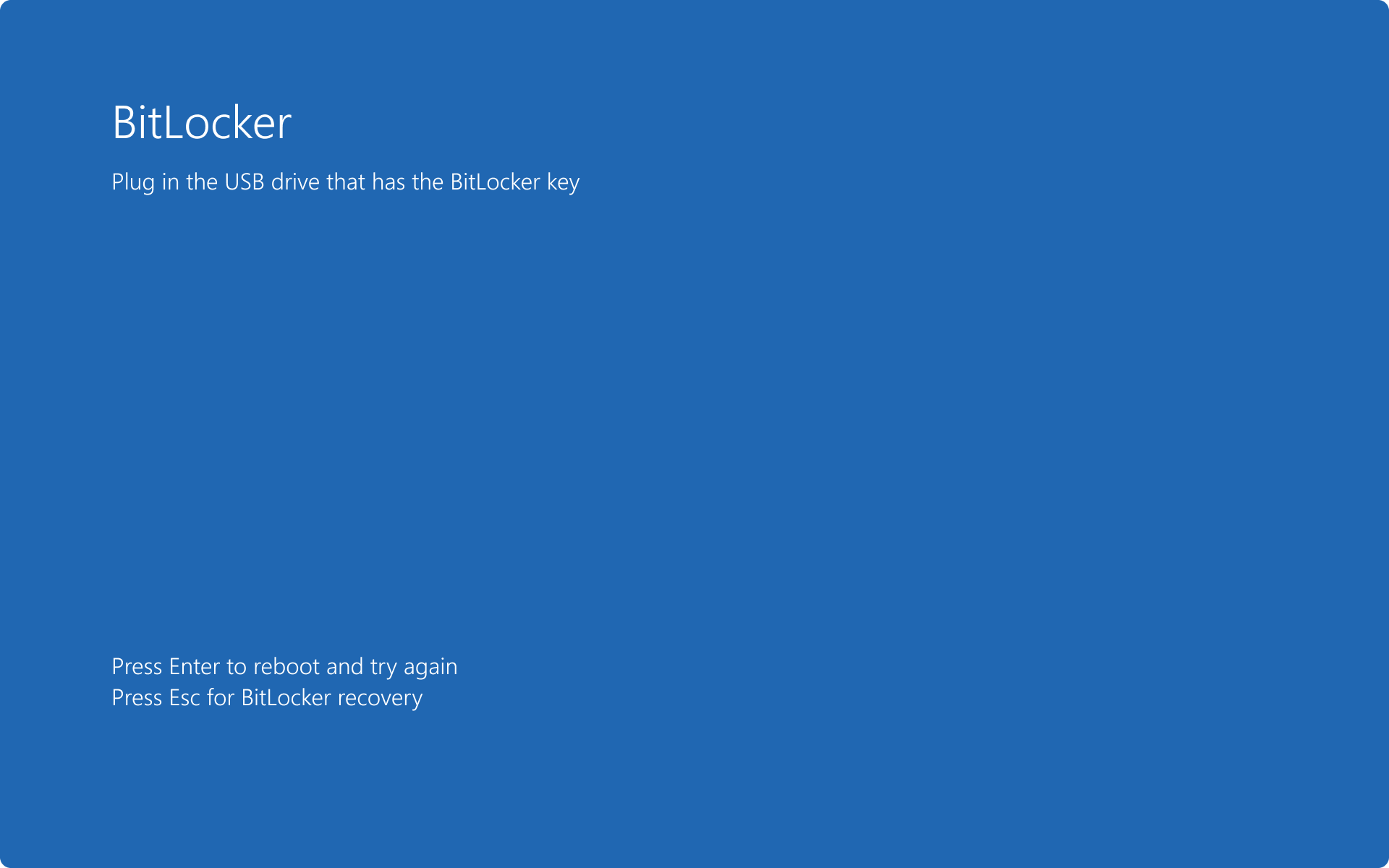

Écran de prédémarrage BitLocker avec clé de démarrage :

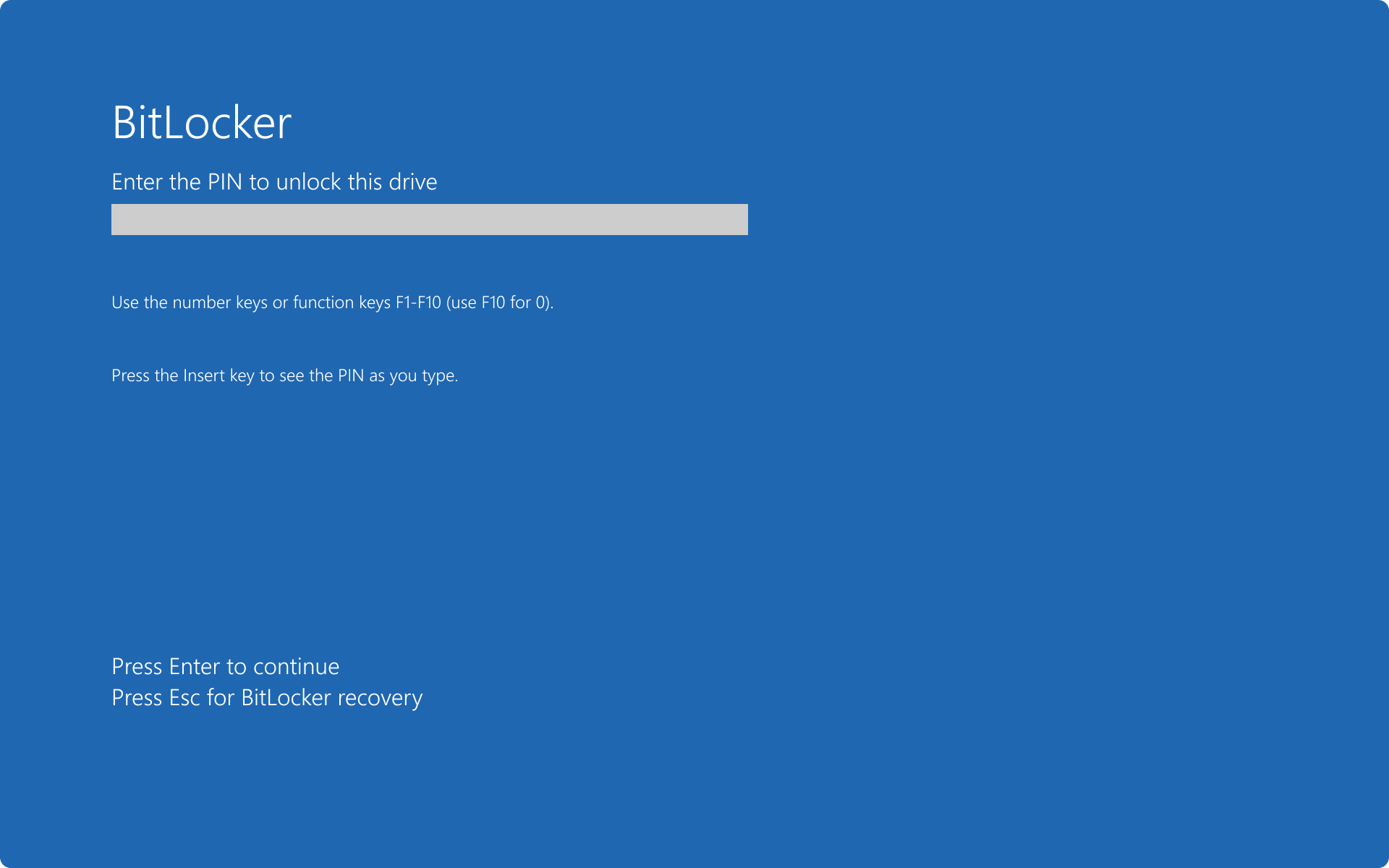

Écran de prédémarrage BitLocker avec code confidentiel :

Écran de prédémarrage BitLocker avec mot de passe :

Configuration requise

BitLocker a la configuration requise suivante :

Pour que BitLocker utilise la vérification d’intégrité du système fournie par un module de plateforme sécurisée, l’appareil doit avoir TPM 1.2 ou versions ultérieures. Si un appareil n’a pas de TPM, l’enregistrement d’une clé de démarrage sur un lecteur amovible est obligatoire lors de l’activation de BitLocker

Un appareil doté d’un module TPM doit également disposer d’un microprogramme BIOS ou UEFI compatible TCG ( Trusted Computing Group ). Le microprogramme BIOS ou UEFI établit une chaîne d’approbation pour le prédémarrage et doit inclure la prise en charge de la racine statique de la mesure d’approbation spécifiée par TCG. Un ordinateur sans module TPM ne nécessite pas de microprogramme compatible TCG

Le microprogramme BIOS ou UEFI système (pour les périphériques TPM et non-TPM) doit prendre en charge la classe de périphérique de stockage de masse USB et la lecture des fichiers sur un lecteur USB dans l’environnement de prédémarrage

Remarque

TPM 2.0 n’est pas pris en charge dans les modes CSM (Legacy and Compatibility Support Module) du BIOS. Les appareils avec TPM 2.0 doivent avoir leur mode BIOS configuré en tant qu’UEFI natif uniquement. Les options Hérité et CSM doivent être désactivées. Pour renforcer la sécurité, activez la fonctionnalité de démarrage sécurisé .

Le système d’exploitation installé sur le matériel en mode hérité empêche le système d’exploitation de démarrer lorsque le mode BIOS est remplacé par UEFI. Utilisez l’outil

mbr2gpt.exeavant de changer le mode BIOS, qui prépare le système d’exploitation et le disque à prendre en charge UEFI.Le disque dur doit être partitionné avec au moins deux lecteurs :

Le lecteur du système d’exploitation (ou lecteur de démarrage) contient le système d’exploitation et ses fichiers de prise en charge. Il doit être mis en forme avec le système de fichiers NTFS

Le lecteur système contient les fichiers nécessaires au démarrage, au déchiffrement et au chargement du système d’exploitation. BitLocker n’est pas activé sur ce lecteur. Pour que BitLocker fonctionne, le lecteur système :

- ne doit pas être chiffré

- doit être différent du lecteur du système d’exploitation

- doit être formaté avec le système de fichiers FAT32 sur les ordinateurs qui utilisent le microprogramme UEFI, ou avec le système de fichiers NTFS sur les ordinateurs qui utilisent le microprogramme BIOS

- Il est recommandé d’avoir une taille d’environ 350 Mo. Une fois BitLocker activé, il doit disposer d’environ 250 Mo d’espace libre

Important

Lorsqu’il est installé sur un nouvel appareil, Windows crée automatiquement les partitions requises pour BitLocker.

Si le lecteur a été préparé comme un seul espace contigu, BitLocker nécessite un nouveau volume pour contenir les fichiers de démarrage.

BdeHdCfg.exepeut créer le volume. Pour plus d’informations sur l’utilisation de l’outil, consultez Bdehdcfg dans la Command-Line Reference.

Remarque

Lors de l’installation du composant facultatif BitLocker sur un serveur, la fonctionnalité Stockage amélioré doit être installée. La fonctionnalité est utilisée pour prendre en charge les lecteurs chiffrés matériels.

Conditions d'octroi de licence d'édition Windows

Le tableau suivant répertorie les éditions Windows qui prennent en charge l’activation de BitLocker :

| Windows Pro | Windows Entreprise | Windows Pro Education/SE | Windows Éducation |

|---|---|---|---|

| Oui | Oui | Oui | Oui |

Les droits de licence d’activation BitLocker sont accordés par les licences suivantes :

| Windows Pro/Professionnel Éducation/SE | Windows Entreprise E3 | Windows Entreprise E5 | Windows Éducation A3 | Windows Éducation A5 |

|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui |

Pour plus d’informations à propos des licences Windows, consultez Vue d’ensemble des licences Windows.

Remarque

Les exigences de licence pour l’activation de BitLocker sont différentes de la configuration requise pour la gestion de BitLocker. Pour en savoir plus, consultez le guide pratique : configurer BitLocker.

Chiffrement de l’appareil

Le chiffrement d’appareil est une fonctionnalité Windows qui permet à certains appareils d’activer automatiquement le chiffrement BitLocker. Le chiffrement de l’appareil est disponible sur toutes les versions de Windows et nécessite qu’un appareil réponde aux exigences de sécurité de secours moderne ou HSTI. Le chiffrement de l’appareil ne peut pas avoir de ports accessibles en externe qui autorisent l’accès DMA. Le chiffrement de l’appareil chiffre uniquement le lecteur du système d’exploitation et les lecteurs fixes, il ne chiffre pas les lecteurs externes/USB.

Important

À compter de Windows 11, version 24H2, les prérequis de DMA et HSTI/Modern Standby sont supprimés. Par conséquent, un plus grand nombre d’appareils sont éligibles pour le chiffrement automatique et manuel des appareils. Pour plus d’informations, consultez Chiffrement de lecteur BitLocker dans Windows 11 pour les oem.

Contrairement à une implémentation BitLocker standard, le chiffrement de l’appareil est activé automatiquement afin que l’appareil soit toujours protégé. Lorsqu’une nouvelle installation de Windows est terminée et que l’expérience prête à l’emploi est terminée, l’appareil est prêt pour la première utilisation. Dans le cadre de cette préparation, le chiffrement de l’appareil est initialisé sur le lecteur du système d’exploitation et les lecteurs de données fixes sur l’ordinateur avec une clé claire qui équivaut à l’état suspendu BitLocker standard. Dans cet état, le lecteur est affiché avec une icône d’avertissement dans l’Explorateur Windows. L’icône d’avertissement jaune est supprimée après la création du protecteur TPM et la sauvegarde de la clé de récupération.

- Si l’appareil est joint à Microsoft Entra ou au domaine Active Directory, la clé en clair est supprimée une fois que la clé de récupération a été correctement sauvegardée sur l’ID Microsoft Entra ou les services de domaine Active Directory (AD DS). Les paramètres de stratégie suivants doivent être activés pour la sauvegarde de la clé de récupération : Choisissez la façon dont les lecteurs du système d’exploitation protégés par BitLocker peuvent être récupérés

- Pour les appareils joints à Microsoft Entra : le mot de passe de récupération est créé automatiquement lorsque l’utilisateur s’authentifie auprès de l’ID Microsoft Entra, puis la clé de récupération est sauvegardée dans l’ID Microsoft Entra, le protecteur TPM est créé et la clé en clair est supprimée

- Pour les appareils joints à AD DS : le mot de passe de récupération est créé automatiquement lorsque l’ordinateur rejoint le domaine. La clé de récupération est ensuite sauvegardée dans AD DS, le protecteur TPM est créé et la clé en clair est supprimée

- Si l’appareil n’est pas joint à Microsoft Entra ou au domaine Active Directory, un compte Microsoft avec des privilèges d’administration sur l’appareil est requis. Lorsque l’administrateur utilise un compte Microsoft pour se connecter, la clé en clair est supprimée, une clé de récupération est chargée sur le compte Microsoft en ligne et un protecteur TPM est créé. Si un appareil nécessite la clé de récupération, l’utilisateur est guidé pour utiliser un autre appareil et accéder à une URL d’accès à la clé de récupération pour récupérer la clé de récupération à l’aide de ses informations d’identification de compte Microsoft

- Si un appareil utilise uniquement des comptes locaux, il reste non protégé même si les données sont chiffrées

Important

Le chiffrement de l’appareil utilise la XTS-AES 128-bit méthode de chiffrement, par défaut. Si vous configurez un paramètre de stratégie pour utiliser une méthode de chiffrement différente, vous pouvez utiliser la page État de l’inscription pour éviter que l’appareil commence le chiffrement avec la méthode par défaut. BitLocker a une logique qui ne démarre pas le chiffrement avant la fin d’OOBE, une fois la phase de configuration de l’appareil page d’état d’inscription terminée. Cette logique donne à un appareil suffisamment de temps pour recevoir les paramètres de stratégie BitLocker avant de démarrer le chiffrement.

Si une méthode de chiffrement et/ou une force de chiffrement différentes sont nécessaires, mais que l’appareil est déjà chiffré, il doit d’abord être déchiffré avant que la nouvelle méthode de chiffrement et/ou la force de chiffrement puissent être appliquées. Une fois l’appareil déchiffré, vous pouvez appliquer différents paramètres BitLocker.

Si un appareil n’est pas éligible initialement au chiffrement de l’appareil, mais qu’une modification est apportée pour que l’appareil soit éligible (par exemple, en activant le démarrage sécurisé), le chiffrement de l’appareil active Automatiquement BitLocker dès qu’il le détecte.

Vous pouvez vérifier si un appareil répond aux exigences en matière de chiffrement de l’appareil dans l’application Informations système (msinfo32.exe). Si l’appareil répond à la configuration requise, informations système affiche une ligne qui indique :

| Élément | Valeur |

|---|---|

| Prise en charge du chiffrement d’appareil | Répond aux conditions préalables |

Différence entre BitLocker et le chiffrement d’appareil

- Le chiffrement d’appareil active automatiquement BitLocker sur les appareils éligibles au chiffrement de l’appareil, avec la clé de récupération automatiquement sauvegardée dans l’ID Microsoft Entra, AD DS ou le compte Microsoft de l’utilisateur

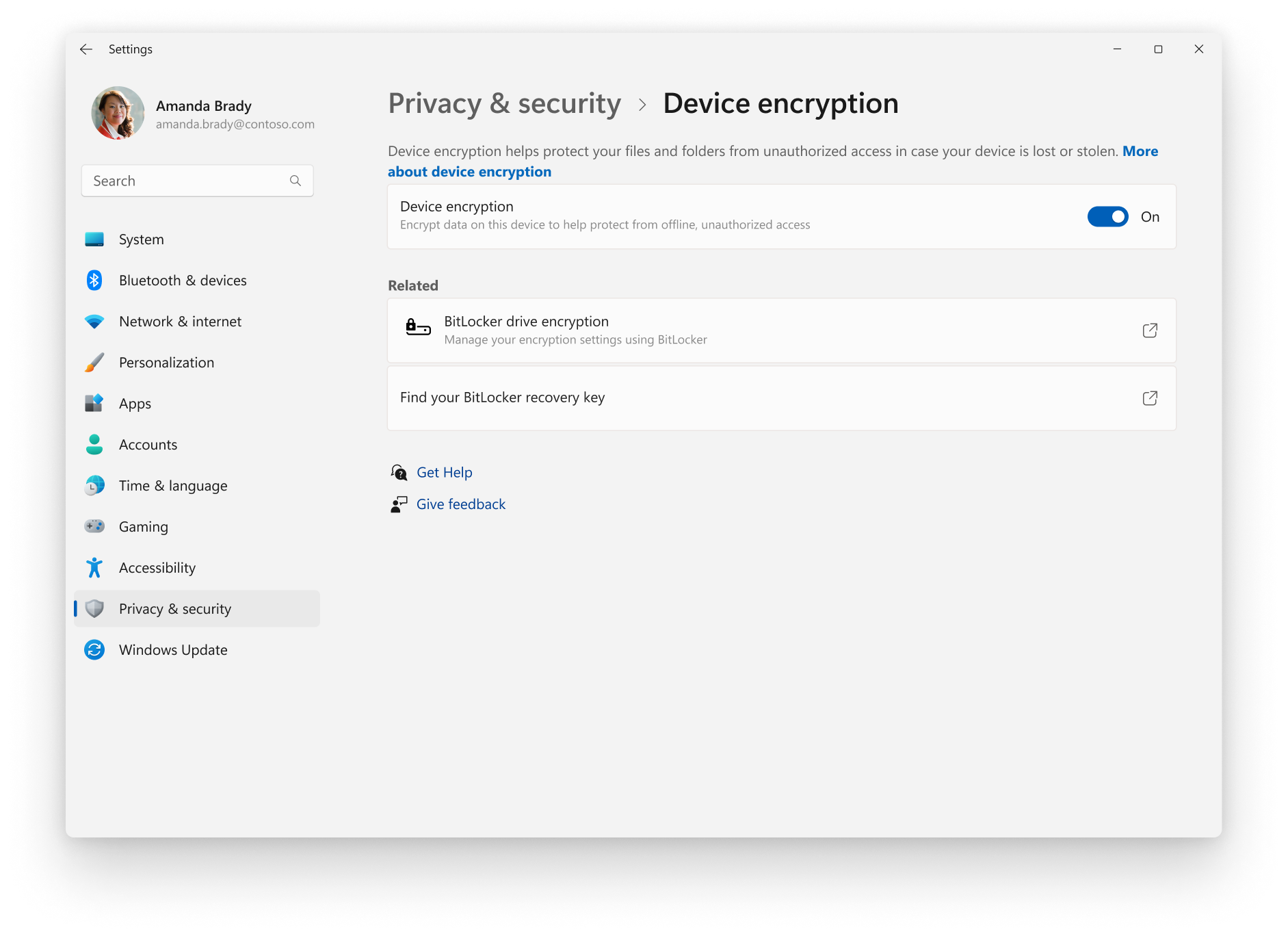

- Le chiffrement d’appareil ajoute un paramètre de chiffrement d’appareil dans l’application Paramètres, qui peut être utilisé pour activer ou désactiver le chiffrement de l’appareil

- L’interface utilisateur paramètres n’affiche pas le chiffrement de l’appareil activé tant que le chiffrement n’est pas terminé

Remarque

Si le chiffrement de l’appareil est désactivé, il ne s’activera plus automatiquement à l’avenir. L’utilisateur doit l’activer manuellement dans Paramètres

Désactiver le chiffrement de l’appareil

Il est recommandé de conserver le chiffrement d’appareil activé pour tous les systèmes qui le prennent en charge. Toutefois, vous pouvez empêcher le processus de chiffrement automatique des appareils en modifiant le paramètre de Registre suivant :

| Chemin d'accès | Nom | Type | Valeur |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Pour plus d’informations sur le chiffrement des appareils, consultez Configuration matérielle requise pour le chiffrement d’appareil BitLocker.

Étapes suivantes

Découvrez les technologies et fonctionnalités permettant de se protéger contre les attaques sur la clé de chiffrement BitLocker :