Tutorial: Visualización de los registros de Azure DDoS Protection en el área de trabajo de Log Analytics

En este tutorial, aprenderá a:

- vea los registros de diagnóstico de Azure DDoS Protection, como las notificaciones, los informes de mitigación y los registros de flujo de mitigación.

Los registros de diagnóstico de DDoS Protection proporcionan la capacidad de ver las notificaciones de DDoS Protection, los informes de mitigación y los registros de flujo de mitigación después de un ataque DDoS. Puede ver estos registros en el área de trabajo de Log Analytics.

Los informes de mitigación de ataques usan los datos del protocolo Netflow que se agrega para proporcionar información detallada sobre el ataque en el recurso. Cada vez que se está atacando un recurso de Dirección IP pública, la generación de informes se inicia en cuanto se inicia la mitigación. Durante todo el período de mitigación, habrá un informe incremental que se genera cada cinco minutos y un informe posterior a la mitigación. Su finalidad es garantizar que en caso de que el ataque DDoS continúe durante mucho tiempo, podrá ver la instantánea más actual del informe de mitigación cada cinco minutos y un resumen completo una vez finalizada la mitigación.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- DDoS Network Protection debe estar habilitada en una red virtual o la Protección de IP de DDoS debe estar habilitada en una dirección IP pública.

- Configuración de registros de diagnóstico de DDoS Protection Para obtener más información, consulte Configuración de registros de diagnóstico.

- Simulación de un ataque mediante uno de nuestros asociados simulados. Para más información, consulte Prueba con asociados simulados.

Ver en el área de trabajo de Log Analytics

Inicie sesión en Azure Portal.

En el cuadro de búsqueda situado en la parte superior del portal, escriba Área de trabajo de Log Analytics. Seleccione Área de trabajo de Log Analytics en los resultados de la búsqueda.

En la hoja Áreas de trabajo de Log Analytics, seleccione su área de trabajo.

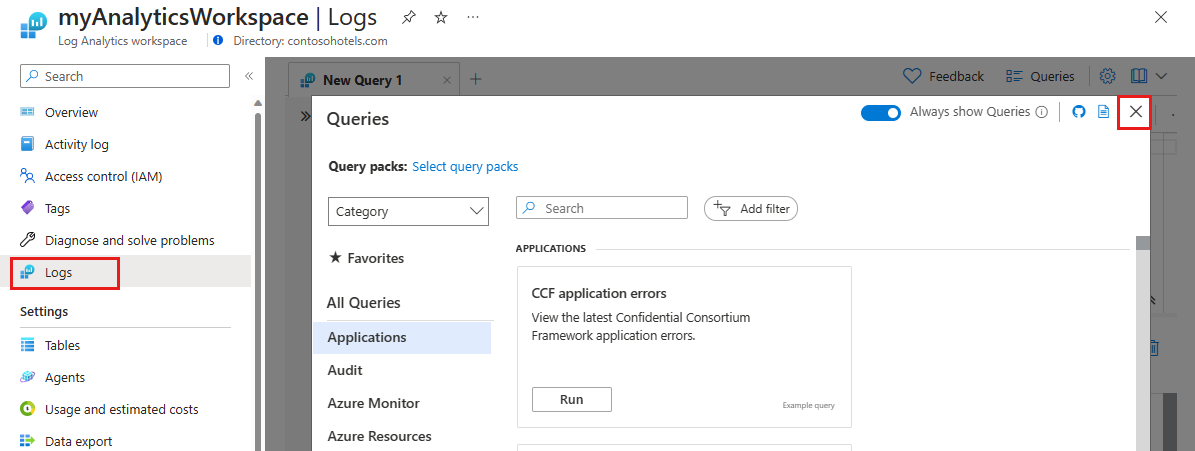

En la pestaña izquierda, seleccione Registros. Aquí verá el explorador de consultas. Salga del panel Consultas para usar la página Registros.

En la página Registros, escriba la consulta y presione Ejecutar para ver los resultados.

Consulta de registros de Azure DDoS Protection en el área de trabajo de Log Analytics

Para obtener más información sobre los esquemas de registro, consulte Visualizar los registros de diagnóstico.

Registros DDoSProtectionNotifications

En la hoja Áreas de trabajo de Log Analytics, seleccione su área de trabajo.

En el panel izquierdo, seleccione Registros.

En el Explorador de consultas, escriba la siguiente consulta de Kusto. Cambie el intervalo de tiempo a "Personalizado" e indique un intervalo correspondiente a los últimos tres meses. A continuación, presione "Ejecutar".

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Para ver DDoSMitigationFlowLogs, cambie la consulta por lo siguiente, manteniendo el mismo intervalo de tiempo, y presione "Ejecutar".

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Para ver DDoSMitigationReports, cambie la consulta por lo siguiente, manteniendo el mismo intervalo de tiempo, y presione "Ejecutar".

AzureDiagnostics | where Category == "DDoSMitigationReports"

Consultas de registro de ejemplo

Notificaciones de DDoS Protection

se le enviarán notificaciones cada vez que un recurso de IP pública esté sufriendo un ataque y cuando haya terminado la mitigación del ataque.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

En la tabla siguiente se muestran los nombres y las descripciones de los campos:

| Nombre del campo | Descripción |

|---|---|

| TimeGenerated | Fecha y hora en formato UTC en que se creó la notificación. |

| ResourceId | Identificador de recurso de la dirección IP pública. |

| Categoría | En el caso de las notificaciones, será DDoSProtectionNotifications. |

| ResourceGroup | El grupo de recursos que contiene la dirección IP pública y la red virtual. |

| SubscriptionId | El identificador de la suscripción del plan de protección contra DDoS. |

| Recurso | El nombre de la dirección IP pública. |

| ResourceType | Siempre será PUBLICIPADDRESS. |

| OperationName | En el caso de las notificaciones, se trata de DDoSProtectionNotifications. |

| Mensaje | Detalles del ataque. |

| Type | Tipo de notificación. Los valores posibles son MitigationStarted. MitigationStopped. |

| PublicIpAddress | La dirección IP pública. |

FlowLogs de mitigación de DDoS

Los registros de flujo de mitigación de ataques permiten revisar el tráfico eliminado, el tráfico reenviado y otros puntos de datos interesantes durante un ataque DDoS activo casi en tiempo real. Puede ingerir el flujo constante de estos datos en Microsoft Sentinel o en sus sistemas SIEM de terceros mediante un centro de eventos para la supervisión casi en tiempo real, realizar posibles acciones y solucionar la necesidad de sus operaciones de defensa.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

En la tabla siguiente se muestran los nombres y las descripciones de los campos:

| Nombre del campo | Descripción |

|---|---|

| TimeGenerated | Fecha y hora en formato UTC en que se creó el registro de flujo. |

| ResourceId | Identificador de recurso de la dirección IP pública. |

| Categoría | En el caso de los registros de flujo, se DDoSMitigationFlowLogs. |

| ResourceGroup | El grupo de recursos que contiene la dirección IP pública y la red virtual. |

| SubscriptionId | El identificador de la suscripción del plan de protección contra DDoS. |

| Recurso | El nombre de la dirección IP pública. |

| ResourceType | Siempre será PUBLICIPADDRESS. |

| OperationName | En el caso de los registros de flujo, se DDoSMitigationFlowLogs. |

| Mensaje | Detalles del ataque. |

| SourcePublicIpAddress | La dirección IP pública del cliente que genera tráfico hacia la dirección IP pública. |

| SourcePort | Número de puerto comprendido entre 0 y 65535. |

| DestPublicIpAddress | La dirección IP pública. |

| DestPort | Número de puerto comprendido entre 0 y 65535. |

| Protocolo | Tipo de protocolo. Los valores posibles son tcp, udp y other. |

Informes de mitigación DDoS

AzureDiagnostics

| where Category == "DDoSMitigationReports"

En la tabla siguiente se muestran los nombres y las descripciones de los campos:

| Nombre del campo | Descripción |

|---|---|

| TimeGenerated | Fecha y hora en formato UTC en que se creó la notificación. |

| ResourceId | Identificador de recurso de la dirección IP pública. |

| Categoría | Para los informes de mitigación, se DDoSMitigationReports. |

| ResourceGroup | El grupo de recursos que contiene la dirección IP pública y la red virtual. |

| SubscriptionId | El identificador de la suscripción del plan de protección contra DDoS. |

| Recurso | El nombre de la dirección IP pública. |

| ResourceType | Siempre será PUBLICIPADDRESS. |

| OperationName | Para los informes de mitigación, se DDoSMitigationReports. |

| ReportType | Los valores posibles son Incremental y PostMitigation. |

| MitigationPeriodStart | Fecha y hora en formato UTC en que se inició la mitigación. |

| MitigationPeriodEnd | Fecha y hora en formato UTC en que finalizó la mitigación. |

| IPAddress | La dirección IP pública. |

| AttackVectors | Degradación de los tipos de ataque. Las claves incluyen TCP SYN flood, TCP flood, UDP flood, UDP reflection, y Other packet flood. |

| TrafficOverview | Degradación del tráfico de ataque. Las claves incluyen Total packets, Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, Total Other packets, y Total Other packets dropped. |

| Protocolos | Desglose de protocolos incluidos. Las claves incluyen TCP, UDP y Other. |

| DropReasons | Análisis de causas de paquetes perdidos. Las claves incluyen Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded, y Packet was forwarded to service. Los motivos de eliminación de infracciones de protocolo no válidos hacen referencia a paquetes con formato incorrecto. |

| TopSourceCountries | Desglose de los 10 principales países de origen en el tráfico entrante. |

| TopSourceCountriesForDroppedPackets | Análisis de los 10 principales países de origen del tráfico de ataque que se ha limitado. |

| TopSourceASNs | Análisis de las 10 principales fuentes de números de sistema autónomo (ASN) del tráfico entrante. |

| SourceContinents | Análisis del continente de origen del tráfico entrante. |

| Type | Tipo de notificación. Los valores posibles son MitigationStarted. MitigationStopped. |

Pasos siguientes

En este tutorial ha aprendido a ver los registros de diagnóstico de DDoS Protection en un área de trabajo de Log Analytics. Para obtener más información sobre los pasos recomendados que se deben realizar al recibir un ataque DDoS, consulte los pasos siguientes.