Componentes de Microsoft Defender para IoT

El sistema de Microsoft Defender para IoT se ha creado para proporcionar una amplia cobertura y visibilidad de diversos orígenes de datos.

En la imagen siguiente se muestra cómo se pueden transmitir los datos a Defender para IoT desde sensores de red y orígenes de terceros para proporcionar una vista unificada de la seguridad de IoT y OT. Defender para IoT en Azure Portal proporciona inventarios de recursos, evaluaciones de vulnerabilidades y supervisión continua de amenazas.

Defender para IoT se conecta a componentes locales y en la nube, y se ha creado para la escalabilidad en entornos grandes y distribuidos geográficamente.

Defender para IoT incluye los siguientes componentes de supervisión de la seguridad de OT:

Azure Portal, para la administración en la nube y la integración en otros servicios de Microsoft, como Microsoft Sentinel.

Tecnología operativa (OT) o sensores de red de IoT empresarial, para detectar dispositivos a través de la red. Los sensores de red de Defender para IoT se implementan en una máquina virtual o en un dispositivo físico. Los sensores de OT se pueden configurar como sensores conectados a la nube o sensores totalmente locales administrados localmente.

Una consola de administración local para la administración centralizada de sensores OT y la supervisión de entornos locales aislados.

Sensores de red de Enterprise IoT y OT

Los sensores de red de Defender para IoT descubren y supervisan continuamente el tráfico de red a través de los dispositivos de su red.

Los sensores de red están diseñados específicamente para redes de OT/IoT y se conectan a un puerto SPAN o a un TAP de red. Los sensores de red de Defender para IoT pueden proporcionar visibilidad sobre los riesgos en cuestión de minutos después de conectarse a la red.

Los sensores usan motores de análisis compatibles con OT/IoT y la inspección profunda de paquetes (DPI) de capa 6 para detectar amenazas, como malware sin archivos, en función de actividades anómalas o no autorizadas.

La recopilación de datos, el procesamiento, el análisis y la emisión de alertas tienen lugar directamente en el sensor, lo que puede ser ideal para ubicaciones con un ancho de banda bajo o una conectividad de latencia alta. Solo la telemetría y la información se transfieren para su administración, ya sea a Azure Portal o a una consola de administración local.

Para más información, consulte Ruta de acceso de implementación de OT de Defender para IoT.

Sensores conectados a la nube frente a sensores de OT locales

Los sensores conectados a la nube son sensores que están conectados a Defender para IoT en Azure y difieren de los sensores administrados localmente de la siguiente manera:

Cuando hay un sensor de red de OT conectado a la nube:

Todos los datos que detecta el sensor se muestran en su consola, pero la información de alerta también se entrega a Azure, donde se puede analizar y compartir con otros servicios de Azure.

Los paquetes de inteligencia sobre amenazas de Microsoft también se pueden insertar automáticamente en sensores conectados a la nube.

El nombre del sensor definido durante la incorporación es el nombre que se muestra en el sensor y es de solo lectura en la consola del sensor.

Por el contrario, al trabajar con sensores administrados localmente:

Se ven los datos de un sensor específico en la consola del sensor. Para obtener una vista unificada de toda la información detectada por varios sensores, use una consola de administración local.

Debe cargar manualmente los paquetes de inteligencia sobre amenazas en sensores administrados localmente.

Los nombres de sensor se pueden actualizar en la consola del sensor.

Para más información, consulte Administración de sensores de OT desde la consola del sensor y Administración de sensores de OT desde la consola de administración.

Motores de análisis de Defender para IoT

Los sensores de red de Defender para IoT analizan los datos ingeridos mediante motores de análisis integrados y desencadenan alertas basadas tanto en el tráfico en tiempo real como en el tráfico registrado previamente.

Los motores de análisis proporcionan aprendizaje automático y análisis de perfiles, análisis de riesgos, una base de datos de dispositivos y un conjunto de conclusiones, inteligencia sobre amenazas y análisis de comportamiento.

Por ejemplo, el motor de detección de infracciones de directivas modela redes de sistemas de control industrial (ICS) para detectar desviaciones del comportamiento de "línea de base" esperado, mediante la Detección de Anomalías de Comportamiento (BAD) descrita en NISTIR 8219. Esta línea de base se desarrolla mediante la comprensión de las actividades regulares que tienen lugar en la red, como los patrones normales de tráfico, las acciones de los usuarios y los accesos a la red de ICS. A continuación, el sistema BAD supervisa la red en busca de cualquier desviación del comportamiento esperado y marca cualquier infracción de directiva. Algunos ejemplos de desviaciones de línea de base incluyen el uso no autorizado de códigos de función, el acceso a objetos específicos o los cambios en la configuración de un dispositivo.

Dado que muchos algoritmos de detección se crearon para TI, en lugar de para OT (las redes), la línea de base adicional para las redes ICS ayuda a acortar la curva de aprendizaje de los sistemas correspondiente a nuevas detecciones.

Los sensores de red de Defender para IoT incluyen los siguientes motores de análisis principales:

| Nombre | Descripción | Ejemplos |

|---|---|---|

| Motor de detección de infracciones del protocolo | identifica el uso de estructuras de paquetes y valores de campo que infringen las especificaciones del protocolo ICS. Se produce una infracción del protocolo cuando la estructura de paquetes o los valores de campo no cumplen la especificación del protocolo. |

Una alerta "Operación MODBUS no válida (código de función cero)" indica que un dispositivo principal envió una solicitud con código de función 0 a un dispositivo secundario. Esta acción no se permite de acuerdo con la especificación del protocolo y es posible que el dispositivo secundario no trate la entrada correctamente. |

| Infracción de la directiva | Se produce una infracción de directiva cuando hay una desviación del comportamiento de base de referencia definido en la configuración aprendida o configurada. | Una alerta de "Agente de usuario HTTP no autorizado" indica que una aplicación que no se ha aprendido o aprobado por la directiva se usa como cliente HTTP en un dispositivo. Puede tratarse de una nueva aplicación o explorador web de ese dispositivo. |

| Motor de detección de malware industrial | Identifica comportamientos que indican la presencia de actividad maliciosa en la red a través de malware conocido, como Conficker, Black Energy, Havex, WannaCry, NotPetya y Triton. | Una alerta de "Sospecha de actividad maliciosa (Stuxnet)" indica que el sensor detectó actividad sospechosa en la red que se sabe está relacionada con el malware Stuxnet. Este malware es una amenaza persistente avanzada dirigida a redes de control industrial y SCADA. |

| Motor de detección de anomalías | Detecta las comunicaciones de máquina a máquina (M2M) y los comportamientos inusuales. Este motor modela las redes ICS y, por lo tanto, requiere un período de aprendizaje más corto que los análisis desarrollados para TI. Las anomalías se detectan más rápido, con un número mínimo de falsos positivos. |

Una alerta de"Comportamiento periódico en el canal de comunicación" refleja el comportamiento periódico y cíclico de la transmisión de datos, que es común en las redes industriales. Otros ejemplos incluyen intentos de inicio de sesión de SMB excesivos y alertas detectadas por el examen de PLC. |

| Detección de incidentes operativos | Detecta incidentes operativos, como la conectividad intermitente, que pueden ser indicadores de los primeros síntomas de errores en el equipo. | Se desencadena una alerta "Se sospecha que el dispositivo está desconectado (no responde)" cuando un dispositivo no responde a ningún tipo de solicitud durante un período predefinido. Esta alerta puede indicar que el dispositivo está apagado, desconectado o no funciona correctamente. Otro ejemplo podría ser si el comando de parada del PLC Siemens S7 se enviara en forma de alerta. |

Opciones de administración

Defender para IoT proporciona compatibilidad con la red híbrida mediante las siguientes opciones de administración:

Azure Portal. Use Azure Portal como un único panel de visualización de todos los datos ingeridos desde los dispositivos a través de sensores de red conectados a la nube. Azure Portal proporciona valor adicional, como libros, conexiones a Microsoft Sentinel, recomendaciones de seguridad, etc.

Use también Azure Portal para obtener nuevos dispositivos y actualizaciones de software, incorporar y mantener los sensores en Defender para IoT y actualizar paquetes de inteligencia sobre amenazas. Por ejemplo:

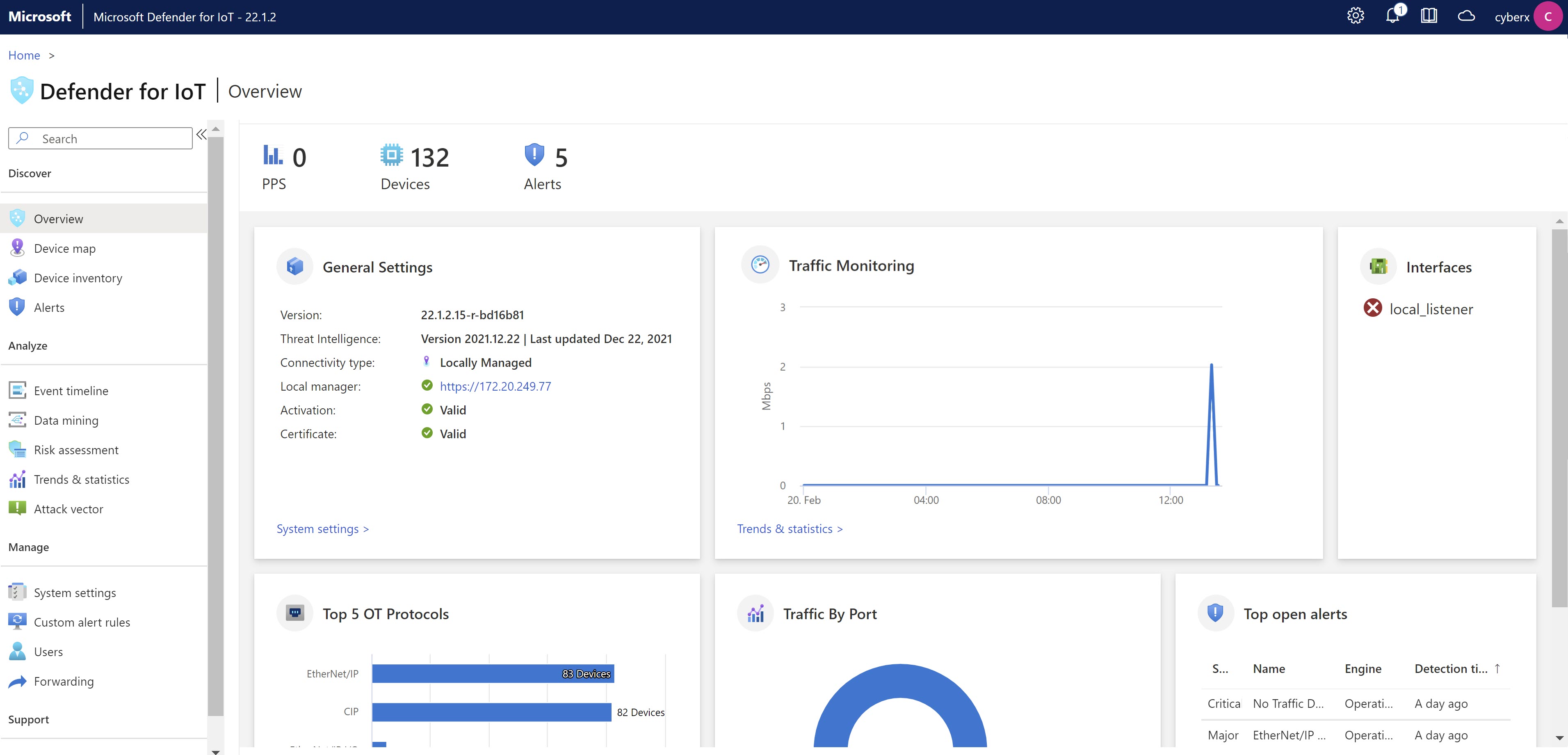

Consola del sensor de OT. Vea las detecciones de los dispositivos conectados a un sensor de OT específico desde la consola del sensor. Use la consola del sensor para ver un mapa de red de los dispositivos detectados por ese sensor y una escala de tiempo de todos los eventos que se producen en el sensor, para reenviar información del sensor a los sistemas asociados, etc. Por ejemplo:

Consola de administración local. En entornos aislados, puede obtener una vista central de los datos de todos los sensores en una consola de administración local, mediante herramientas de mantenimiento adicionales y funciones de elaboración de informes.

La versión de software de la consola de administración local debe ser igual a la de la versión más actualizada del sensor. Cada versión de la consola de administración local es compatible con versiones anteriores compatibles del sensor, pero no se puede conectar a versiones más recientes del sensor.

Para más información, consulte Ruta de implementación de la administración de dispositivos de OT con disponibilidad inalámbrica.

Dispositivos supervisados por Defender para IoT

Defender para IoT puede detectar todos los dispositivos, de todos los tipos, en todos los entornos. Los dispositivos aparecen en las páginas de inventario de dispositivos de Defender para IoT en función de un acoplamiento de direcciones IP y MAC únicas.

Defender para IoT identifica los dispositivos únicos confirmados de la siguiente manera:

| Tipo | Descripción |

|---|---|

| Identificados como dispositivos individuales | Los dispositivos identificados como dispositivos individuales incluyen: Dispositivos de TI, OT o IoT con una o varias NIC, incluidos los dispositivos de infraestructura de red, como conmutadores y enrutadores. Nota: Un dispositivo con módulos o componentes de backplane, como bastidores o ranuras, se cuenta como un único dispositivo, incluidos todos los módulos o componentes de backplane. |

| No identificados como dispositivos individuales | Los siguientes elementos no se consideran dispositivos individuales y no cuentan para la licencia: - Direcciones IP públicas de Internet - Grupos de conversión múltiple - Grupos de difusión - Dispositivos inactivos Los dispositivos supervisados por red se marcan como inactivos cuando no se detecta ninguna actividad de red dentro de un tiempo especificado: - Redes de OT: no se detectó ninguna actividad de red durante más de 60 días - Redes de Enterprise IoT: no se detectó ninguna actividad de red durante más de 30 días Nota: Defender para IoT no considera dispositivos independientes los puntos de conexión ya administrados por Defender para punto de conexión. |