Investigar y responder a una alerta de red de OT

En este artículo se describe cómo investigar y responder a una alerta de red de OT en Microsoft Defender para IoT.

Es posible que sea un ingeniero de centro de operaciones de seguridad (SOC) y que use Microsoft Sentinel, que haya visto un nuevo incidente en el área de trabajo de Microsoft Sentinel y prosiga en Defender para IoT para obtener más detalles sobre los dispositivos relacionados y los pasos de corrección recomendados.

Como alternativa, es posible que sea un ingeniero de OT que vea las alertas operativas directamente en Defender para IoT. Es posible que las alertas operativas no sean malintencionadas, pero pueden indicar actividades operativas que pueden ayudar en las investigaciones de seguridad.

Requisitos previos

Antes de empezar, asegúrese de que dispone de lo siguiente:

Suscripción a Azure. Si lo necesita, regístrese para obtener una cuenta gratuita.

Un sensor de red de OT conectado a la nube incorporado a Defender para IoT, con alertas que se transmiten a Azure Portal.

Para investigar una alerta de un incidente de Microsoft Sentinel, asegúrese de que ha completado los tutoriales siguientes:

Se abre una página de detalles de alerta, a la que se accede desde la página Alertas de Defender para IoT en Azure Portal, una página de detalles del dispositivo de Defender para IoT o un incidente de Microsoft Sentinel.

Investigación de una alerta desde Azure Portal

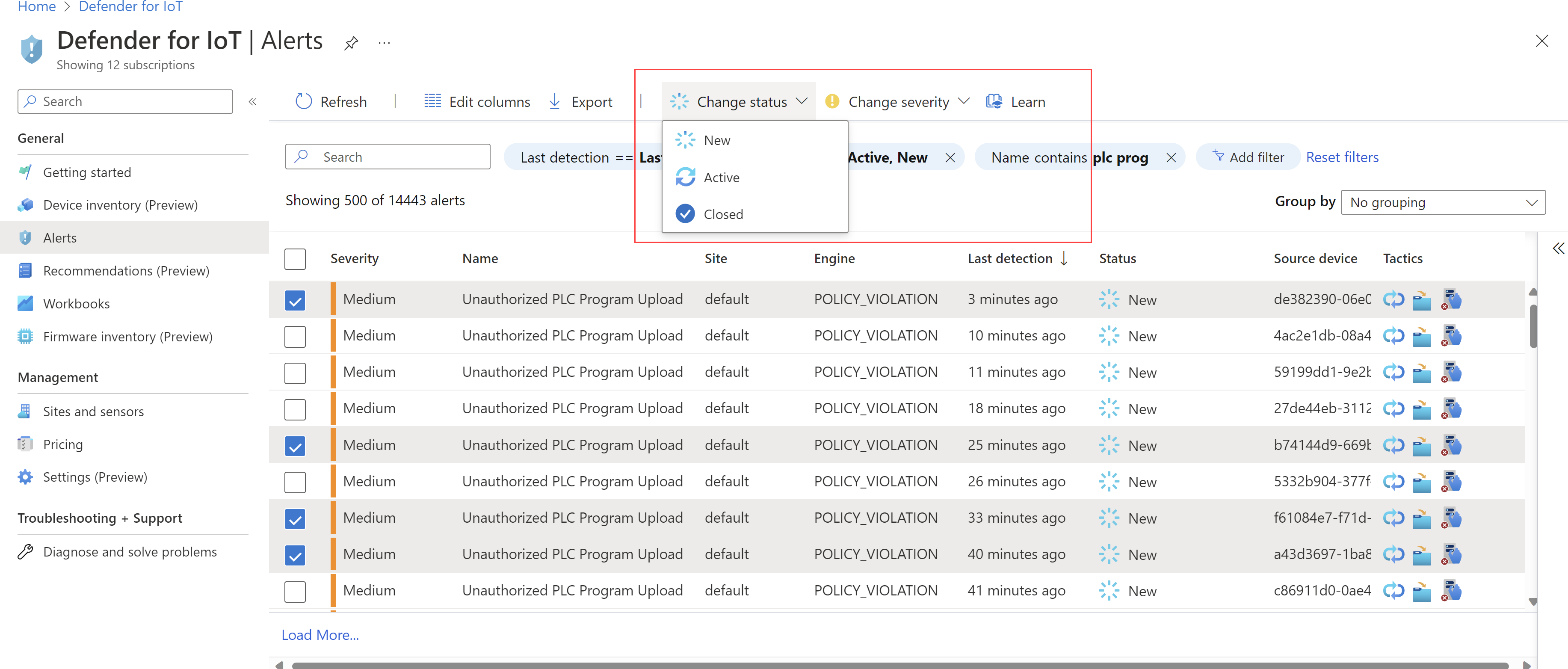

En una página de detalles de alerta en Azure Portal, para empezar cambie el estado de la alerta a Activo, lo que indica que está actualmente en investigación.

Por ejemplo:

Importante

Si va a realizar la integración con Microsoft Sentinel, asegúrese de administrar el estado de la alerta solo desde el incidente en Microsoft Sentinel. Los estados de alerta no se sincronizan entre Defender para IoT y Microsoft Sentinel.

Después de actualizar el estado, compruebe la página de detalles de la alerta a fin de obtener los detalles siguientes para facilitar la investigación:

Detalles del dispositivo de origen y destino. Los dispositivos de origen y destino se muestran en la pestaña Detalles de alerta y también en el área Entidades siguiente, como entidades de Microsoft Sentinel, con sus propias páginas de entidad. En el área Entidades, usará los vínculos de la columna Nombre para abrir las páginas de detalles del dispositivo pertinente para una investigación más detallada.

Sitio o zona. Estos valores le ayudan a comprender la ubicación geográfica y de red de la alerta, y si hay áreas de la red que ahora son más vulnerables a los ataques.

Tácticas y técnicas de MITRE ATT&CK . Desplácese hacia abajo en el panel izquierdo para ver todos los detalles de MITRE ATT&CK. Además de las descripciones de las tácticas y técnicas, seleccione los vínculos al sitio MITRE ATT&CK para obtener más información sobre cada una.

Descargar PCAP. En la parte superior de la página, seleccione Descargar PCAP para descargar los archivos de tráfico sin procesar de la alerta seleccionada.

Investigación de alertas relacionadas en Azure Portal

Busque otras alertas desencadenadas por el mismo dispositivo de origen o destino. Las correlaciones entre varias alertas pueden indicar que el dispositivo está en riesgo y se puede atacar.

Por ejemplo, un dispositivo que ha intentado conectarse a una dirección IP malintencionada, junto con otra alerta sobre los cambios de programación de PLC no autorizados en el dispositivo, podría indicar que un atacante ya ha obtenido el control del dispositivo.

Para buscar alertas relacionadas en Defender para IoT:

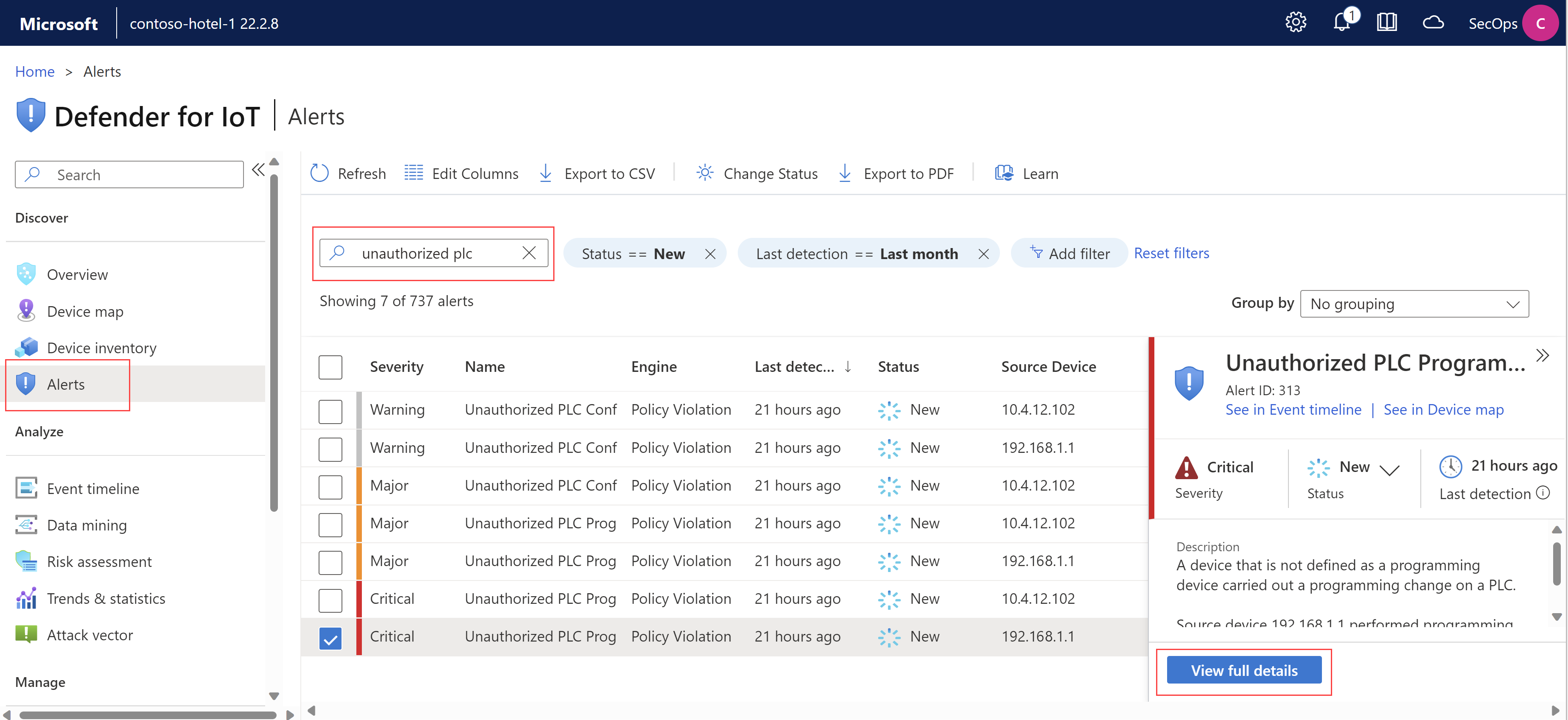

En la página Alertas, seleccione una alerta para ver sus detalles en la parte derecha.

Busque los vínculos del dispositivo en el área Entidades, ya sea en el panel de detalles de la derecha o en la página de detalles de la alerta. Seleccione un vínculo de entidad para abrir la página de detalles del dispositivo relacionado, tanto para un dispositivo de origen como de destino.

En la página de detalles del dispositivo, seleccione la pestaña Alertas para ver todas las alertas de ese dispositivo. Por ejemplo:

Investigación de los detalles de la alerta en el sensor de OT

El sensor de OT que ha desencadenado la alerta tendrá más detalles para facilitar la investigación.

Para continuar con la investigación en el sensor de OT:

Inicie sesión en el sensor de OT como un usuario Visor o Analista de seguridad.

Seleccione la página Alertas y busque la alerta que va a investigar. Seleccione **Ver más detalles para abrir la página de detalles de alertas del sensor de OT. Por ejemplo:

En la página de detalles de la alerta del sensor:

Seleccione la pestaña Vista de mapa para ver la alerta dentro del mapa de dispositivos del sensor de OT, incluidos los dispositivos conectados.

Seleccione la pestaña Escala de tiempo del evento para ver la escala de tiempo completa del evento de la alerta, incluida otra actividad relacionada detectada por el sensor de OT.

Seleccione Exportar PDF para descargar un resumen en PDF de los detalles de la alerta.

Realizar acciones correctivas

El intervalo para realizar acciones de corrección puede depender de la gravedad de la alerta. Por ejemplo, para las alertas de gravedad alta, es posible que quiera tomar medidas incluso antes de la investigación, por ejemplo si necesita poner inmediatamente en cuarentena un área de la red.

Para las alertas de gravedad más baja o para las operativas, es posible que quiera investigarlas completamente antes de emprender acciones.

Para corregir una alerta, use los siguientes recursos de Defender para IoT:

En una página de detalles de alerta en Azure Portal o en el sensor de OT, seleccione la pestaña Realizar acción para ver detalles sobre los pasos recomendados para mitigar el riesgo.

En una página de detalles del dispositivo de Azure Portal, tanto para los dispositivos de origen como los de destino:

Seleccione la pestaña Vulnerabilidades y compruebe si hay vulnerabilidades detectadas en cada dispositivo.

Seleccione la pestaña Recomendaciones y compruebe si hay recomendaciones de seguridad actuales para cada dispositivo.

Los datos de vulnerabilidades de Defender para IoT y las recomendaciones de seguridad pueden proporcionar acciones sencillas que puede realizar para mitigar los riesgos, como actualizar el firmware o aplicar una revisión. Es posible que otras acciones necesiten más planificación.

Cuando haya terminado con las actividades de mitigación y esté listo para cerrar la alerta, asegúrese de actualizar el estado de la alerta a Cerrado, o bien notificar al equipo de SOC para la administración de incidentes adicional.

Nota:

Si integra Defender para IoT con Microsoft Sentinel, los cambios de estado de alerta que realice en Defender para IoT no se actualizarán en Microsoft Sentinel. Asegúrese de administrar las alertas en Microsoft Sentinel junto con el incidente relacionado.

Evaluación periódica de prioridades de alertas

Evalúe periódicamente las alertas para evitar la fatiga de alertas en la red y asegurarse de que puede ver y controlar alertas importantes a tiempo.

Para evaluar las alertas:

En Defender para IoT en Azure Portal, vaya a la página Alertas. De manera predeterminada, las alertas se ordenan por la columna Última detección, de la alerta más reciente a la más antigua, para que primero pueda ver las alertas más recientes en la red.

Use otros filtros, como Sensor o Gravedad para buscar alertas específicas.

Compruebe los detalles de la alerta e investigue según sea necesario antes de realizar cualquier acción de alerta. Cuando esté listo, tome medidas en una página de detalles de alerta para una alerta específica, o bien en la página Alertas para acciones masivas.

Por ejemplo, actualice el estado o la gravedad de la alerta, o aprenda una alerta para autorizar el tráfico detectado. Las alertas aprendidas no se vuelven a desencadenar si se vuelve a detectar el mismo tráfico exacto.

En el caso de las alertas de gravedad alta, es posible que quiera tomar medidas inmediatamente.