Cifrado de ExpressRoute: IPsec sobre ExpressRoute para Virtual WAN

En este artículo se muestra cómo usar Azure Virtual WAN para establecer una conexión VPN de IPsec/IKE desde la red local a Azure a través del emparejamiento privado de un circuito Azure ExpressRoute. Esta técnica puede proporcionar un tránsito cifrado entre las redes locales y las redes virtuales de Azure a través de ExpressRoute sin necesidad de pasar por la red pública de Internet ni utilizar direcciones IP públicas.

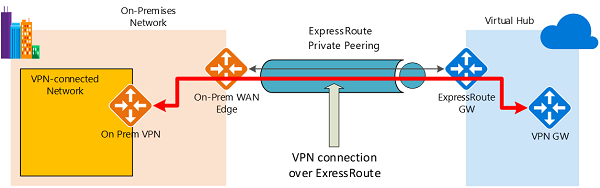

Topología y enrutamiento

En el diagrama siguiente se muestra un ejemplo de conectividad de VPN a través del emparejamiento privado de ExpressRoute:

El diagrama muestra una red dentro de la red local conectada a la puerta de enlace de VPN del centro de conectividad de Azure a través del emparejamiento privado de ExpressRoute. El establecimiento de la conectividad es sencillo:

- Establezca la conectividad de ExpressRoute con un circuito ExpressRoute y emparejamiento privado.

- Establezca la conectividad VPN como se describe en este artículo.

Un aspecto importante de esta configuración es el enrutamiento entre las redes locales y Azure a través de las rutas de acceso de ExpressRoute y VPN.

Tráfico desde redes locales a Azure

En el caso del tráfico entre las redes locales y Azure, los prefijos de Azure (lo que incluye el centro de conectividad virtual y todas las redes virtuales de radio conectadas a ese centro) se anuncian a través de los protocolos de puerta de enlace de borde del emparejamiento privado de ExpressRoute y de la red privada virtual. El resultado son dos rutas de red (rutas de acceso) hacia Azure desde las redes locales:

- Una sobre la ruta de acceso protegida mediante IPsec

- Otra directamente sobre ExpressRoute, sin protección de IPsec

Para aplicar el cifrado a la comunicación, debe asegurarse de que para la red conectada a VPN del diagrama, se prefieren las rutas de Azure a través de la puerta de enlace de VPN local a la ruta de acceso directa de ExpressRoute.

Tráfico desde Azure a las redes locales

El mismo requisito se aplica al tráfico de Azure a las redes locales. Para asegurarse de que la ruta de acceso de IPsec se elige antes que la ruta de acceso directa de ExpressRoute (sin IPsec), tiene dos opciones:

Anuncie prefijos más específicos en la sesión BGP de VPN para la red conectada a VPN. Puede anunciar un rango mayor que abarque la red conectada a VPN a través del emparejamiento privado de ExpressRoute y, después, rangos más específicos en la sesión del protocolo de puerta de enlace de borde de VPN. Por ejemplo, anuncie 10.0.0.0/16 a través de ExpressRoute y 10.0.1.0/24 a través de VPN.

Anuncie prefijos disjuntos para VPN y ExpressRoute. Si los rangos de redes conectadas a VPN no están unidos a otras redes conectadas de ExpressRoute, puede anunciar los prefijos en las sesiones de los protocolos de puerta de enlace de borde de ExpressRoute y VPN, respectivamente. Por ejemplo, anuncie 10.0.0.0/24 a través de ExpressRoute y 10.0.1.0/24 a través de VPN.

En ambos ejemplos, Azure enviará tráfico a 10.0.1.0/24 a través de la conexión VPN en lugar de hacerlo directamente a través de ExpressRoute sin protección VPN.

Advertencia

Si anuncia los mismos prefijos a través de las conexiones de ExpressRoute y VPN, Azure usará la ruta de acceso de ExpressRoute directamente sin protección de VPN.

Antes de empezar

Antes de iniciar la configuración, compruebe que cumple los siguientes criterios:

- Si ya tiene una red virtual a la que quiere conectarse, compruebe que ninguna de las subredes de la red local se superponga con ella. La red virtual no requiere una subred de puerta de enlace y no puede tener ninguna puerta de enlace de red virtual. Si no tiene una red virtual, siga los pasos de este artículo para crear una.

- Obtenga un intervalo de direcciones IP para la región del concentrador. El centro de conectividad es una red virtual, y el intervalo de direcciones que especifique para la región del concentrador no se puede superponer con ninguna de las redes virtuales existentes a las que esté conectado. Tampoco se puede superponer con los intervalos de direcciones a los que se conecte en el entorno local. Si no está familiarizado con los intervalos de direcciones IP ubicados en la configuración de red local, consulte a alguien que pueda proporcionarle estos detalles.

- Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

1. Creación de una red virtual WAN y un concentrador con puertas de enlace

Antes de continuar deben estar en vigor los siguientes recursos de Azure y las configuraciones locales correspondientes:

- Una Azure Virtual WAN.

- Un concentrador WAN virtual con una puerta de enlace de ExpressRoute y una puerta de enlace de VPN.

Para conocer los pasos que hay que seguir para crear una red de área extensa virtual de Azure y un centro de conectividad con una asociación de ExpressRoute, consulte Creación de una asociación de ExpressRoute mediante Azure Virtual WAN. Para conocer los pasos que deben seguirse para crear una puerta de enlace de VPN en la red de área extensa virtual, consulte Creación de una conexión de sitio a sitio mediante Azure Virtual WAN.

2. Creación de un sitio para la red local

El recurso del sitio es el mismo que el de los sitios VPN que no son de ExpressRoute para una red de área extensa virtual. La dirección IP del dispositivo VPN local ahora puede ser una dirección IP privada o una dirección IP pública de la red local a la que se puede acceder mediante el emparejamiento privado de ExpressRoute creado en el paso 1.

Nota

La dirección IP del dispositivo VPN local debe formar parte de los prefijos de dirección anunciados en el centro de conectividad de Virtual WAN a través del emparejamiento privado de ExpressRoute de Azure.

Vaya a YourVirtualWAN > Sitios VPN y cree un sitio para la red local. Para conocer los pasos básicos, consulte Crear un sitio. Tenga en cuenta los siguientes valores de configuración:

- Protocolo de puerta de enlace de borde: seleccione "Habilitar" si la red local usa el protocolo de puerta de enlace de borde.

- Espacio de direcciones privadas: escriba el espacio de direcciones IP que se encuentra en el sitio local. El tráfico destinado a este espacio de direcciones se enruta a la red local a través de la puerta de enlace de VPN.

Seleccione Vínculos para agregar información sobre los vínculos físicos. Tenga en cuenta la siguiente infomoración de configuración:

Nombre de proveedor: el nombre del proveedor de acceso a Internet de este sitio. En el caso de la red local de ExpressRoute, es el nombre del proveedor de servicios de ExpressRoute.

Velocidad: la velocidad del vínculo de servicio de Internet o del circuito de ExpressRoute.

Dirección IP: la dirección IP pública del dispositivo VPN que reside en el sitio local. O bien, en el entorno local de ExpressRoute, es la dirección IP privada del dispositivo VPN a través de ExpressRoute.

Si BGP está habilitado, se aplica a todas las conexiones creadas para este sitio en Azure. La configuración del protocolo de puerta de enlace de borde en Virtual WAN es igual a su configuración en Azure VPN Gateway.

La dirección de su par BGP local no debe ser la misma que la dirección IP de la VPN al dispositivo o al espacio de direcciones de la red virtual del sitio VPN. Use otra dirección IP en el dispositivo VPN para la dirección IP del par BGP. Puede ser una dirección asignada a la interfaz de bucle invertido en el dispositivo. Sin embargo, no puede ser una dirección IP privada automática (169.254.x.x). Especifique esta dirección en el sitio VPN correspondiente que representa la ubicación. Para conocer los requisitos previos de BGP, consulte Acerca de BGP con Azure VPN Gateway.

Seleccione Siguiente: Revisar y Crear > para comprobar los valores de configuración y crear el sitio VPN y, a continuación Crear el sitio.

A continuación, conecte el sitio al centro usando estos pasos básicos como guía. La actualización de la puerta de enlace puede tardar hasta 30 minutos.

3. Actualización de la configuración de conexión VPN para usar ExpressRoute

Después de crear el sitio VPN y conectarlo al centro de conectividad, use estos pasos para configurar la conexión para que use el emparejamiento privado de ExpressRoute:

Vaya al centro de conectividad virtual. Para ello, vaya a Virtual WAN y seleccione el centro para abrir la página del centro, o bien puede ir al centro virtual conectado desde el sitio VPN.

En Conectividad, seleccione VPN (de sitio a sitio).

Seleccione los puntos suspensivos (...) o haga clic con el botón derecho en el sitio VPN sobre ExpressRoute y seleccione Editar la conexión de VPN a este concentrador.

En la página Aspectos básicos, deje los valores predeterminados.

En la página Vincular conexión 1, configure las siguientes opciones:

- En Usar dirección IP privada de Azure, seleccione Sí. El ajuste configura la puerta de enlace de VPN de concentrador para que use direcciones IP privadas dentro del intervalo de direcciones del concentrador en la puerta de enlace para esta conexión, en lugar de las direcciones IP públicas. Esto garantiza que el tráfico de la red local atraviesa las rutas de acceso del emparejamiento privado de ExpressRoute, en lugar de usar la red pública de Internet para esta conexión VPN.

Haga clic en Crear para actualizar la configuración. Una vez creada la configuración, la puerta de enlace de VPN de concentrador usará las direcciones IP privadas en la puerta de enlace de VPN para establecer las conexiones de IPsec/IKE con el dispositivo VPN local a través de ExpressRoute.

4. Obtención de las direcciones IP privadas de puerta de enlace de VPN del centro de conectividad

Descargue la configuración del dispositivo VPN para obtener las direcciones IP privadas de la puerta de enlace de VPN del centro de conectividad. Estas direcciones son necesarias para configurar el dispositivo VPN local.

En la página del centro de conectividad, seleccione VPN (sitio a sitio) en Conectividad.

En la parte superior de la página de información general, seleccione Descargar la configuración de VPN.

Azure crea una cuenta de almacenamiento en el grupo de recursos "microsoft - network-[location]", donde location es la ubicación de la red de área extensa. Después de aplicar la configuración a los dispositivos VPN, puede eliminar esta cuenta de almacenamiento.

Después de que se cree el archivo, seleccione el vínculo para descargarlo.

Aplique la configuración al dispositivo VPN.

Archivo de configuración del dispositivo VPN

El archivo de configuración del dispositivo contiene la configuración que se debe usar al configurar el dispositivo VPN local. Cuando visualice este archivo, tenga en cuenta la siguiente información:

vpnSiteConfiguration: en esta sección se indica la configuración de los detalles del dispositivo como un sitio que se conecta a la WAN virtual. Incluye el nombre y la dirección IP pública del dispositivo de rama.

vpnSiteConnections: en esta sección se proporciona información sobre la siguiente configuración:

- Espacio de direcciones de la red virtual del centro de conectividad virtual.

Ejemplo:"AddressSpace":"10.51.230.0/24" - Espacio de direcciones de las redes virtuales que están conectadas al centro de conectividad.

Ejemplo:"ConnectedSubnets":["10.51.231.0/24"] - Direcciones IP de la puerta de enlace de VPN del centro de conectividad virtual. Dado que cada conexión de la puerta de enlace de VPN consta de dos túneles en una configuración activo-activo, verá ambas direcciones IP en este archivo. En este ejemplo, verá

Instance0yInstance1para cada sitio, y son direcciones IP privadas, en lugar de direcciones IP públicas.

Ejemplo:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - Detalles de la configuración de la conexión de la puerta de enlace de VPN, como BGP y clave precompartida. La clave precompartida se genera automáticamente. La conexión se puede modificar en cualquier momento en la página Información general de una clave precompartida personalizada.

- Espacio de direcciones de la red virtual del centro de conectividad virtual.

Archivo de configuración de dispositivo de ejemplo

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"13.75.195.234",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"51.143.63.104",

"Instance1":"52.137.90.89"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

Configuración del dispositivo VPN

Si necesita instrucciones para configurar el dispositivo, puede utilizar las que se proporcionan en la página de scripts de configuración de dispositivo VPN con las siguientes advertencias:

- Las instrucciones de la página del dispositivo VPN no están escritas para una red de área extensa virtual. Sin embargo, puede usar los valores de la red de área extensa virtual del archivo de configuración para configurar manualmente el dispositivo VPN.

- Los scripts de configuración de dispositivo descargables que sean para la puerta de enlace de VPN no funcionan para la red de área extensa virtual, ya que la configuración es diferente.

- Una red de área extensa virtual nueva puede admitir IKEv1 e IKEv2.

- Una red de área extensa virtual solo puede usar dispositivos VPN basados en rutas e instrucciones de los dispositivos.

5. Visualizar la instancia de Virtual WAN

- Vaya a la red de área extensa virtual.

- En la página Información general, cada punto del mapa representa un centro de conectividad.

- En la sección Centros y conexiones, puede ver el centro de conectividad, sitio, región y el estado de la conexión VPN. También puede ver los bytes que entran y salen.

6. Supervisar una conexión

Cree una conexión para supervisar la comunicación entre una máquina virtual de Azure y un sitio remoto. Para información acerca de cómo configurar una supervisión de conexión, consulte Supervisar la comunicación de red. El campo de origen es la dirección IP de la máquina virtual en Azure y la IP de destino es la dirección IP del sitio.

7. Limpieza de recursos

Cuando ya no necesite estos recursos, puede usar Remove-AzResourceGroup para quitar el grupo de recursos y todos los recursos que contiene. Ejecute el siguiente comando de PowerShell y reemplace myResourceGroup con el nombre del grupo de recursos:

Remove-AzResourceGroup -Name myResourceGroup -Force

Pasos siguientes

Este artículo le ayuda a crear una conexión VPN a través del emparejamiento privado de ExpressRoute mediante Virtual WAN. Para más información sobre Virtual WAN y otras características relacionadas, consulte la página Acerca de Azure Virtual WAN.