Configuración de un cliente VPN para el punto a sitio: RADIUS: autenticación de certificados

Para conectarse de punto a sitio (P2S) a una red virtual, debe configurar el dispositivo cliente desde el que se va a conectar. En este artículo se ayuda a crear e instalar la configuración de cliente VPN para la autenticación de certificados RADIUS.

Cuando se usa la autenticación RADIUS, hay varias instrucciones de autenticación: autenticación de certificados, autenticación de contraseña y otros métodos y protocolos de autenticación. La configuración de cliente VPN es diferente para cada tipo de autenticación. Para configurar un cliente VPN, use los archivos de configuración de cliente que contienen la configuración necesaria.

Nota:

A partir del 1 de julio de 2018, se elimina la compatibilidad con TLS 1.0 y 1.1 de Azure VPN Gateway. VPN Gateway será solo compatible con TLS 1.2. Esto solo afecta a las conexiones de punto a sitio; las conexiones de sitio a sitio no se verán afectadas. Si usa TLS para las VPN de punto a sitio en clientes de Windows 10 o versiones posteriores, no necesita hacer nada. Si usa TLS para las conexiones de punto a sitio en clientes de Windows 7 y Windows 8, consulte Preguntas más frecuentes sobre VPN Gateway para ver instrucciones de actualización.

Flujo de trabajo

El flujo de trabajo de configuración de la autenticación P2S RADIUS es el siguiente:

Configure la puerta de enlace de VPN de Azure para la conectividad P2S.

Obtenga la configuración de cliente VPN correspondiente a la opción de autenticación que prefiera y úsela para configurar el cliente VPN (este artículo).

Importante

Si después de generar el perfil de configuración de cliente VPN hay algún cambio en la configuración de VPN de punto a sitio, como el tipo de protocolo de VPN o el tipo de autenticación, debe generar e instalar una nueva configuración de cliente VPN en los dispositivos de los usuarios.

Puede crear archivos de configuración de cliente VPN para la autenticación de certificados RADIUS con el protocolo EAP-TLS. Normalmente, para autenticar a un usuario en una VPN se usa un certificado emitido por la empresa. Asegúrese de que todos los usuarios que se conectan tengan instalado un certificado en el dispositivo y de que el servidor RADIUS pueda validarlo.

En los comandos, -AuthenticationMethod es EapTls. Durante la autenticación de certificado, el cliente valida el servidor RADIUS mediante la validación de su certificado. -RadiusRootCert es el archivo .cer que contiene el certificado raíz para validar el servidor RADIUS.

Cada dispositivo de cliente VPN requiere tener instalado un certificado de cliente. En ocasiones, un dispositivo Windows tiene varios certificados de cliente. Como consecuencia, durante la autenticación puede aparecer un cuadro de diálogo emergente que muestra todos los certificados. El usuario debe elegir el certificado que quiere usar. Se puede filtrar el certificado correcto mediante la especificación del certificado raíz al que se debe encadenar el certificado de cliente.

-ClientRootCert es el archivo .cer que contiene el certificado raíz. Es un parámetro opcional. Si el dispositivo desde el que desea conectarse tiene solo un certificado cliente, no es necesario especificar este parámetro.

Generación de archivos de configuración de cliente VPN

Puede generar los archivos de configuración del cliente VPN a través de Azure Portal o de Azure PowerShell.

Portal de Azure

Navegue a la puerta de enlace de red virtual.

Haga clic en Configuración de punto a sitio.

Haga clic en Descargar cliente VPN.

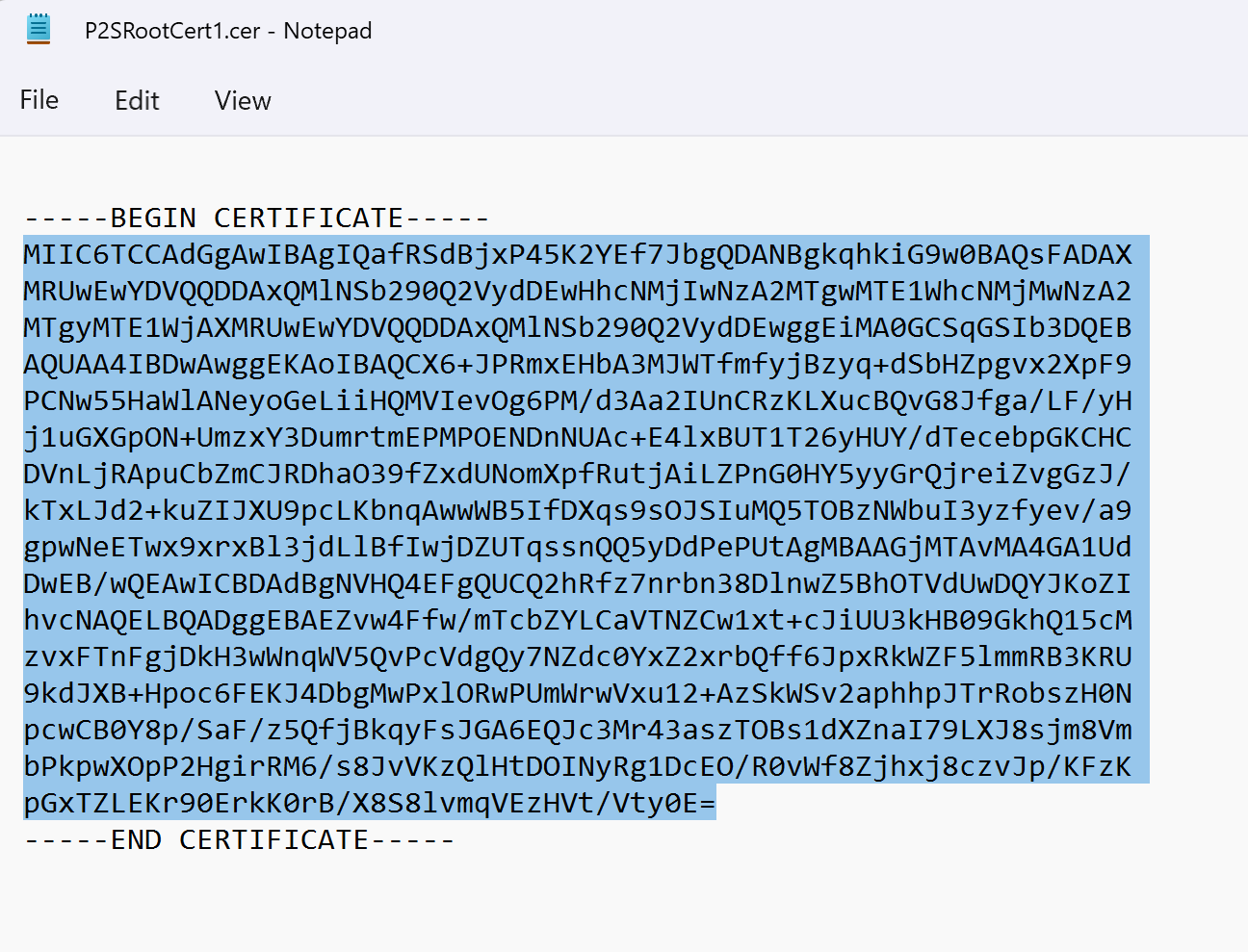

Seleccione el cliente y rellene toda la información que se pide. En función de la configuración, es posible que se le solicite cargar el certificado raíz RADIUS en el portal. Exporte el certificado en el formato X.509 codificado en Base 64 (.CER) requerido y ábralo con un editor de texto, como el Bloc de notas. Verá un texto similar al del siguiente ejemplo. La sección resaltada en azul contiene la información que se copia y se carga en Azure.

Si el archivo no se parece al del ejemplo, suele ser porque no lo exportó con formato X.509 codificado en base 64 (.CER). Además, si desea utilizar un editor de texto diferente al Bloc de notas, debe comprender que algunos editores pueden introducir formatos no deseados en segundo plano. Esto puede crear problemas al cargar el texto de este certificado en Azure.

Haga clic en Descargar para generar el archivo ZIP.

Se descarga el archivo ZIP, normalmente en la carpeta Descargas.

Azure PowerShell

Genere archivos de configuración de cliente VPN para usar con la autenticación de certificado. Genere los archivos de configuración de cliente VPN con el comando siguiente:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

La ejecución del comando devuelve un vínculo. Copie y pegue el vínculo en un explorador web para descargar VpnClientConfiguration.zip. Descomprima el archivo para ver las siguientes carpetas:

- WindowsAmd64 y WindowsX86: Estas carpetas contienen los paquetes del instalador de Windows de 64 y 32 bits, respectivamente.

- GenericDevice: esta carpeta contiene información general que se usa para crear su propia configuración de cliente VPN.

Si ya ha creado los archivos de configuración del cliente, puede recuperarlos con el cmdlet Get-AzVpnClientConfiguration. Pero si realiza cambios en la configuración de VPN de punto a sitio, como el tipo de protocolo de VPN o el tipo de autenticación, la configuración no se actualiza automáticamente. Deberá ejecutar el cmdlet New-AzVpnClientConfiguration para crear otra descarga de configuración.

Para recuperar los archivos de configuración de cliente generados anteriormente, use el comando siguiente:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Cliente VPN nativo de Windows

Puede usar el cliente VPN nativo si configuró IKEv2 o SSTP.

Seleccione un paquete de configuración e instálelo en el dispositivo cliente. Si la arquitectura de procesador es de 64 bits, elija el paquete del instalador VpnClientSetupAmd64. En caso de que sea de 32 bits, elija el paquete del instalador VpnClientSetupX86. Si ve una ventana emergente SmartScreen, seleccione Más información>Ejecutar de todas formas. También puede guardar el paquete para instalarlo en otros equipos cliente.

Cada equipo cliente debe tener un certificado de cliente para la autenticación. Instale el certificado de cliente. Para información sobre los certificados de cliente, consulte el artículo sobre los certificados de cliente para conexiones de punto a sitio. Para instalar un certificado que se ha generado, vea Instalación de un certificado de cliente para conexiones de punto a sitio con autenticación de certificados de Azure.

En el equipo cliente, vaya a Configuración de red y seleccione VPN. La conexión VPN muestra el nombre de la red virtual a la que se conecta.

Cliente VPN nativo de Mac (macOS)

Debe crear un perfil independiente para cada dispositivo Mac que se conecte a la red virtual de Azure. El motivo es que estos dispositivos requieren que se especifique el certificado de usuario para la autenticación en el perfil. Además, solo puede usar el cliente VPN nativo de macOS si incluyó el tipo de túnel IKEv2 en la configuración. La carpeta Generic contiene toda la información necesaria para crear un perfil:

- VpnSettings.xml contiene valores de configuración importantes, como el tipo de túnel y la dirección de servidor.

- VpnServerRoot.cer contiene el certificado raíz necesario para validar la puerta de enlace de VPN durante la configuración de la conexión de punto a sitio.

- RadiusServerRoot.cer contiene el certificado raíz necesario para validar el servidor RADIUS durante la autenticación.

Siga los pasos a continuación para configurar el cliente VPN nativo en equipos Mac para la autenticación con certificado:

Importe los certificados raíz VpnServerRoot y RadiusServerRoot en el equipo Mac. Copie los archivos en el equipo Mac, haga doble clic en ellos y seleccione Agregar.

Cada equipo cliente debe tener un certificado de cliente para la autenticación. Instale el certificado de cliente en el dispositivo cliente.

En Preferencias de red, abra el cuadro de diálogo Red. Seleccione + para crear un nuevo perfil de conexión de cliente VPN para una conexión de punto a sitio a la red virtual de Azure.

El valor de Interfaz es VPN y el de Tipo de VPN es IKEv2. Especifique un nombre para el perfil en el cuadro Nombre del servicio y seleccione Crear para crear el perfil de conexión de cliente VPN.

En la carpeta Genérico, en el archivo VpnSettings.xml, copie el valor de la etiqueta VpnServer. Pegue este valor en los cuadros Dirección del servidor e Id. remoto del perfil. Deje en blanco el cuadro Id. local.

Seleccione Configuración de autenticación y Certificado.

Haga clic en Seleccionar para elegir el certificado que quiere usar en la autenticación.

En Choose An Identity (Elegir una identidad) se muestra una lista de certificados para elegir. Seleccione el certificado adecuado y Continuar.

En el cuadro Id. local, especifique el nombre del certificado (del paso 6). En este ejemplo, es ikev2Client.com. A continuación, seleccione el botón Aplicar para guardar los cambios.

En el cuadro de diálogo Red, seleccione Aplicar para guardar los cambios. A continuación, seleccione Conectar para iniciar la conexión de punto a sitio a la red virtual de Azure.

Pasos siguientes

Vuelva al artículo configuración de P2S para comprobar la conexión.

Para obtener información acerca de cómo solucionar problemas de P2S, consulte Solución de problemas: conexión de punto a sitio de Azure.