Configure un fornecedor de OpenID Connect para portais

Nota

A partir do 12 de outubro de 2022, Portais de Power Apps é Power Pages. Máis información: Microsoft Power Pages xa está dispoñible de forma xeral (blog)

Proximamente migraremos e uniremos a documentación de Portais de Power Apps coa documentación de Power Pages.

Os fornecedores de identidade externos de OpenID Connect son servizos que cumpren coas especificación de Open ID Connect. OpenID Connect introduce o concepto de token de identificación, que é un token de seguridade que permite ao cliente verificar a identidade do usuario. O token de identificación tamén obtén información básica do perfil sobre os usuarios—, comunmente coñecido como reclamacións.

Este artigo explica como un provedor de identidade que admite OpenID Connect se pode integrar con portais de Power Apps. Algúns dos exemplos de provedores de OpenID Connect para portais: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD con varios arrendatarios.

Fluxos de autenticación admitidos e non admitidos en portais

- Concesión implícita

- Este fluxo é o método de autenticación predeterminado empregado polos portais.

- Código de autorización

- Portais usa o método client_secret_post para comunicarse co extremo do token do servidor de identidades.

- O uso do método private_key_jwt non se admite para autenticarse cos extremos de token.

- Híbrido (soporte restrinxido)

- Portais require que id_token estea presente na resposta, así que non se admite ter o valor tipo_resposta como token de código.

- O fluxo híbrido nos portais segue o mesmo fluxo que concesión implícita e usa id_token para iniciar sesión directamente nos usuarios.

- Portais non admite técnicas baseadas en PKCE (clave de proba para intercambio de código)–para autenticar aos usuarios.

Nota

Os cambios na configuración de autenticación poden tardar uns minutos en reflectirse no portal. Reinicie o portal usando as accións do portal se quere reflectir os cambios de inmediato.

Configurar o fornecedor de OpenID Connect

Do mesmo xeito que o resto de provedores, ten que iniciar sesión en Power Apps para configurar o provedor de OpenID Connect.

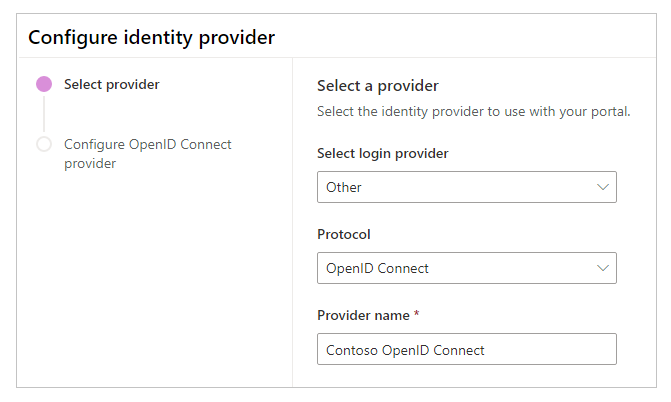

Seleccione Engadir provedor para o seu portal.

Para Fornecedor de inicio de sesión, seleccione Outro.

Para Protocolo, seleccione OpenID Connect.

Escriba un nome de fornecedor.

Seleccione Seguinte.

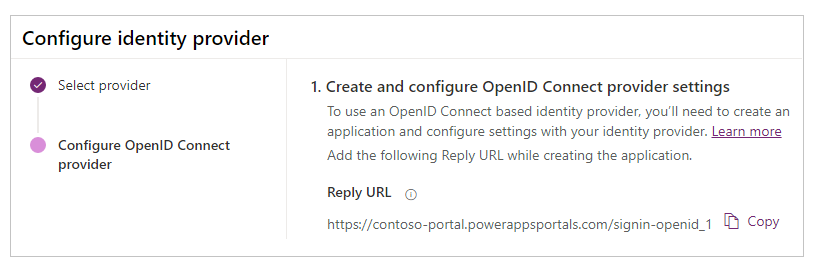

Cree a aplicación e configure a configuración co seu provedor de identidades.

Nota

O URL de resposta é usado pola aplicación para redirixir os usuarios ao portal despois de que a autenticación teña éxito. Se o seu portal usa un nome de dominio personalizado, pode que teña un URL diferente ao fornecido aquí.

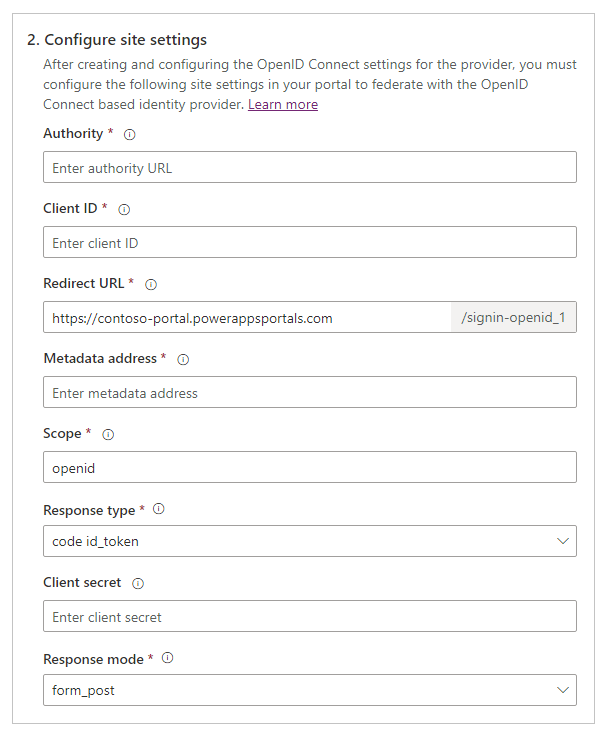

Introduza a seguinte configuración do sitio para a configuración do portal.

Nota

Asegúrese de revisar—e, se é necesario, cambiar—os valores predeterminados.

Nome Descripción Autoridade URL da autoridade (ou emisor) asociado ao fornecedor de identidades.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID do cliente ID da aplicación creado co fornecedor de identidades que se usará co portal. URL de redireccionamento Localización onde o fornecedor de identidades enviará a resposta de autenticación.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1

Nota: Se está a usar o URL predeterminado do portal, pode copiar e pegar o URL de resposta como se mostra no paso Crear e configurar as opcións do provedor de OpenID Connect. Se está a usar un nome de dominio personalizado, introduza o URL manualmente. Asegúrese de que o valor que introduza aquí é exactamente o mesmo que o valor do URI de redireccionamento da aplicación na configuración do fornecedor de identidades (como o portal de Azure).Enderezo de metadatos O extremo de discovery para obter os metadatos. Formato común: [URL da autoridade]/.well-known/openid-configuration.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Lista separada por espazos de ámbitos que se van solicitar mediante o parámetro OpenID Connect.

Valor predefinido:openid

Exemplo (Azure AD):openid profile email

Máis información: Configurar reclamacións adicionais cando se use OpenID Connect para portais con Azure ADTipo de resposta Valor do parámetro response_type de OpenID Connect.

Os valores posibles inclúen:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valor predefinido:code id_tokenSegredo de cliente O valor do segredo de cliente da aplicación do fornecedor. Isto tamén se pode denominar segredo de aplicación ou segredo de consumidor. Esta configuración é necesaria se o tipo de resposta seleccionado é code.Modo de resposta Valor do parámetro response_mode de OpenID Connect. O valor debería ser queryse o tipo de resposta seleccionado écode. Valor predefinido:form_post-

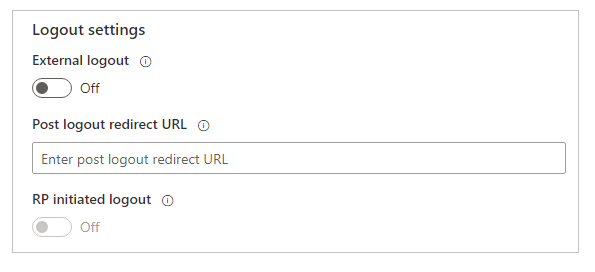

Configure os axustes para pechar sesión nos usuarios.

Nome Descripción Peche de sesión externo Activa ou disactiva o peche de sesión de conta externa. Cando está activado, os usuarios son redireccionados á experiencia de usuario de peche de sesión externa cando pechan a sesión no portal. Cando está desactivado, os usuarios só pechan sesión no portal. URL de redireccionamento de peche de sesión da mensaxe Localización onde o fornecedor de identidades redirixirá a un usuario despois do peche de sesión externo. Esta localización tamén debe definirse adecuadamente na configuración do fornecedor de identidades. RP iniciou o peche de sesión Activa ou desactiva un peche de sesión iniciado por un usuario de confianza. Para usar esta opción, active primeiro Peche de sesión externo. (Opcional) Configure os axustes adicionais.

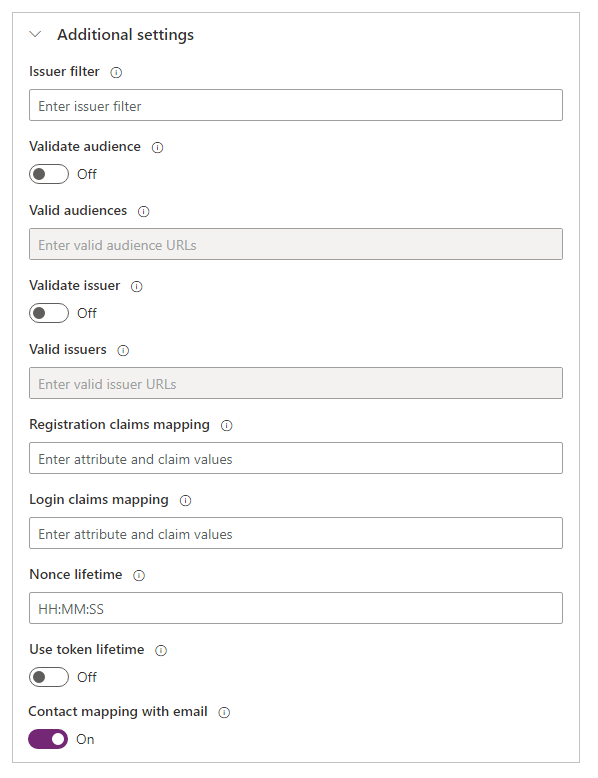

Nome Descripción Filtro emisor Un filtro baseado en comodíns que coincida con todos os emisores en todos os arrendatarios.

Exemplo:https://sts.windows.net/*/Validar público Se está activado, o público validarase durante a validación do token. Públicos válidos Lista separada por comas de URL de público. Validar emisores Se está activado, o emisor validarase durante a validación do token. Emisores válidos Lista separada por comas de URL de emisor. Asignación de reclamacións de rexistro Lista de pares lóxicos de nome-reclamación para asignar os valores de reclamación devoltos do provedor durante o rexistro dos atributos do rexistro de contacto.

Formato:field_logical_name=jwt_attribute_name, ondefield_logical_nameé o nome lóxico do campo nos portais ejwt_attribute_nameé o atributo co valor devolto do provedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao usar Ámbito comoprofilepara Azure AD. Neste exemplo,firstnameelastnameson os nomes lóxicos dos campos de perfil nos portais, mentres quegiven_nameefamily_nameson os atributos cos valores devoltos polo provedor de identidades para os campos respectivos.Asignación de reclamacións de inicio de sesión Lista de pares lóxicos de nome-reclamación para asignar os valores de reclamación devoltos do provedor durante cada inicio de sesión nos atributos do rexistro de contacto.

Formato:field_logical_name=jwt_attribute_name, ondefield_logical_nameé o nome lóxico do campo nos portais ejwt_attribute_nameé o atributo co valor devolto do provedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao usar Ámbito comoprofilepara Azure AD. Neste exemplo,firstnameelastnameson os nomes lóxicos dos campos de perfil nos portais, mentres quegiven_nameefamily_nameson os atributos cos valores devoltos polo provedor de identidades para os campos respectivos.Duración de nonce Duración do valor de nonce en minutos. Predefinido: 10 minutos. Utilizar duración do token Indica que a duración da sesión de autenticación (como as cookies) debe coincidir coa do token de autenticación. Se se especifica, este valor substituirá o valor de TimeSpan de caducidade da cookie da aplicación na configuración do sitio Authentication/ApplicationCookie/ExpireTimeSpan. Asignación de contactos con correo electrónico Especifique se os contactos están asignados ao correo electrónico correspondente.

Cando se define como Activado, un rexistro de contacto único asóciase a un enderezo de correo correspondente e atribúese o fornecedor de identidades externo ao contacto unha vez que o usuario inicie sesión correctamente.Nota

O parámetro de solicitude de UI_Locales agora enviarase automaticamente na solicitude de autenticación e establecerase no idioma seleccionado no portal.

Editar un fornecedor de OpenID Connect

Para editar un fornecedor de OpenID Connect configurado, consulte Editar un provedor.

Consulte tamén

Configura un fornecedor OpenID Connect para portais con Azure AD

Preguntas máis frecuentes sobre o uso de OpenID Connect nos portais

Nota

Pode indicarnos as súas preferencias para o idioma da documentación? Realice unha enquisa breve. (teña en conta que esa enquisa está en inglés)

Esta enquisa durará sete minutos aproximadamente. Non se recompilarán datos persoais (declaración de privacidade).