נהל את המקורות עבור עדכוני אנטי-וירוס של Microsoft Defender הגנה

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- האנטי-וירוס של Microsoft Defender

פלטפורמות

- Windows

שמירה על העדכניות של הגנת האנטי-וירוס שלך היא קריטית. קיימים שני רכיבים לניהול עדכוני הגנה עבור אנטי Microsoft Defender וירוס:

- מהיכן ההורדה של העדכונים; ו

- בעת הורדה והחלה של עדכונים

מאמר זה מתאר כיצד לציין מהיכן יש להוריד עדכונים (מפרט זה נקרא גם סדר החזרה). ראה ניהול Microsoft Defender אנטי-וירוס והחלת מאמר ביצועי בסיס לקבלת מבט כולל על אופן התמיכה של עדכונים, וכיצד לקבוע תצורה של היבטים אחרים של עדכונים (כגון תזמון עדכונים).

חשוב

Microsoft Defender אבטחה של אנטי-וירוס ועדכונים בפלטפורמה מועברים דרך Windows Update החל מיום שני, 21 באוקטובר, 2019, כל עדכוני בינת האבטחה הם SHA-2 חתומים באופן בלעדי. יש לעדכן את המכשירים שלך כדי לתמוך ב- SHA-2 כדי לעדכן את בינת האבטחה שלך. לקבלת מידע נוסף, ראה דרישת תמיכה בחתימה על קוד SHA-2 2 עבור Windows ו- WSUS.

סדר החזרה

בדרך כלל, אתה קובע את התצורה של נקודות קצה להורדת עדכונים בנפרד ממקור ראשי ואחריו מקורות אחרים לפי סדר העדיפות, בהתבסס על תצורת הרשת שלך. עדכונים מתקבלות ממקורות בסדר שתציין. אם עדכונים מהמקור הנוכחי אינם עדכניים, המקור הבא ברשימה נמצא בשימוש באופן מיידי.

בעת פרסום עדכונים, הלוגיקה מוחלת כדי למזער את גודל העדכון. ברוב המקרים, רק ההבדלים בין העדכון האחרון לבין העדכון המותקן כעת יורדו ויחולו על המכשיר. קבוצת ההבדלים נקראת הדלתא. גודל הדלתא תלוי בשני גורמים עיקריים:

- גיל העדכון האחרון במכשיר; ו

- המקור המשמש להורדה ולהחלה של עדכונים

כך ההורדה גדולה יותר. עם זאת, עליך לשקול גם את תדירות ההורדה. לוח זמנים לעדכון בתדירות גבוהה יותר עלול לגרום לשימוש גדול יותר ברשת, בעוד שלתזמון בתדירות נמוכה יותר עלול לגרום לגודלי קבצים גדולים יותר לכל הורדה.

קיימים חמישה מיקומים שבהם באפשרותך לציין היכן נקודת קצה אמורה לקבל עדכונים:

- Microsoft Update

- Windows Server Update Service (ראה הערה 1 להלן)

- Microsoft Endpoint Configuration Manager

- שיתוף קבצים ברשת

- עדכוני בינת אבטחה עבור Microsoft Defender אנטי-וירוס ותוכנות אחרות של Microsoft למניעת תוכנות זדוניות (ראה הערה 2 להלן)

הערה

Intune עדכון הגדרה פנימית. אם אתה משתמש ב- SCCM/SUP כדי לקבל עדכוני הגדרות עבור האנטי-וירוס של Microsoft Defender ועליך לגשת אל Windows Update במכשירי לקוח חסומים, באפשרותך לעבור לניהול משותפת ולהועבר של עומס העבודה של הגנת נקודת הקצה Intune. במדיניות נגד תוכנות זדוניות שתצורתה נקבעה ב- Intune קיימת אפשרות "שרת עדכון הגדרה פנימית" שניתן להגדיר לשימוש ב- WSUS מקומי כמקור העדכון. תצורה זו עוזרת לך לקבוע אילו עדכונים משרת WU הרשמי יאושרו עבור הארגון, וגם עוזרת ל- Proxy ולשמור תעבורת רשת ברשת הרשמית של Windows עדכונים.

ייתכן שהרישום והמדיניות שלך מופיעים בתור בינת המרכז של Microsoft להגנה מפני תוכנות זדוניות (MMPC), שמה לשעבר.

כדי להבטיח את רמת ההגנה הטובה ביותר, Microsoft Update מאפשר מהדורות מהירות, כלומר הורדות קטנות יותר על בסיס קבוע. שירות Windows Server Update, Microsoft Endpoint Configuration Manager, עדכוני בינת האבטחה של Microsoft ומקורות עדכוני פלטפורמה מספקים עדכונים תכופים פחות. לכן, הדלתא עשויה להיות גדולה יותר והתוצאה היא הורדות גדולות יותר.

עדכוני פלטפורמה ועדכונים במנוע מופצים בתקדימות חודשית. עדכוני בינת אבטחה מועברים כמה פעמים ביום, אך חבילת דלתא זו אינה מכילה עדכון מנוע. ראה Microsoft Defender אנטי-וירוס עדכוני אבטחה ומוצר.

חשוב

אם הגדרת עדכונים של דף בינת האבטחה של Microsoft כמקור לחזרה לאחר שירות Windows Server Update או Microsoft Update, עדכונים יורדו רק מעדכוני בינת אבטחה ומעדכוני פלטפורמה כאשר העדכון הנוכחי נחשב לא מעודכן. (כברירת מחדל, אלה שבעה ימים רצופים של אי-היכולת להחיל עדכונים מתוך שירות Windows Server Update או שירותי Microsoft Update). עם זאת, באפשרותך להגדיר את מספר הימים לפני שהגנה מדווחת כ'לא עדכנית'.

החל מיום שני, 21 באוקטובר 2019, עדכוני בינת אבטחה ועדכונים בפלטפורמה נחתמו באופן בלעדי. יש לעדכן מכשירים כדי לתמוך ב- SHA-2 כדי לקבל את עדכוני בינת האבטחה ועדכוני הפלטפורמה האחרונים. לקבלת מידע נוסף, ראה דרישת תמיכה בחתימה על קוד SHA-2 2 עבור Windows ו- WSUS.

לכל מקור יש תרחישים אופייניים התלויים באופן התצורה של הרשת שלך, בנוסף לתדירות הפרסום של עדכונים, כמתואר בטבלה הבאה:

| מקום | תרחיש לדוגמה |

|---|---|

| Windows Server Update Service | אתה משתמש בשירות Windows Server Update כדי לנהל עדכונים עבור הרשת שלך. |

| Microsoft Update | אתה מעוניין ש נקודות הקצה שלך יתחברו ישירות ל- Microsoft Update. אפשרות זו שימושית עבור נקודות קצה שאינן מתחברות באופן סדיר לרשת הארגונית שלך, או אם אינך משתמש ב- Windows Server Update Service כדי לנהל את העדכונים שלך. |

| שיתוף קבצים | יש לך מכשירים שאינם מחוברים לאינטרנט (כגון מחשבים וירטואליים או מחשבים וירטואליים). באפשרותך להשתמש במארח ה- VM המחובר לאינטרנט כדי להוריד את העדכונים לשיתוף רשת, ממנו המחשבים הווירטואליים יכולים לקבל את העדכונים. עיין במדריך הפריסה של VDI לגבי אופן השימוש במשותפים של קבצים בסביבות של תשתית שולחן עבודה וירטואלי (VDI). |

| Microsoft Configuration Manager | אתה משתמש ב- Microsoft Configuration Manager כדי לעדכן את נקודות הקצה שלך. |

| עדכוני בינת אבטחה ועדכונים בפלטפורמה עבור Microsoft Defender אנטי-וירוס ותוכנות אחרות של Microsoft למניעת תוכנות זדוניות (שנקראו בעבר MMPC) |

ודא שהמכשירים מעודכנים כדי לתמוך ב- SHA-2. Microsoft Defender אבטחת אנטי-וירוס ועדכונים בפלטפורמה מועברים דרך Windows Update. נכון ל- 21 באוקטובר 2019, עדכוני בינת אבטחה בעדכוני הפלטפורמה הם SHA-2 חתומים באופן בלעדי. הורד את עדכוני ההגנה האחרונים עקב הידבקות אחרונה או כדי לסייע בהקצאת תמונת בסיס חזקה עבור פריסת VDI. יש להשתמש באפשרות זו רק כמקור סופי לחזרה, ולא כמקור הראשי. יש להשתמש בו רק אם לא ניתן להוריד עדכונים מ- Windows Server Update Service או מ- Microsoft Update למשך מספר ימים שצוין. |

באפשרותך לנהל את הסדר שבו נעשה שימוש במקורות עדכון עם מדיניות קבוצתית, רכיבי cmdlet של Microsoft Endpoint Configuration Manager, רכיבי cmdlet של PowerShell ו- WMI.

חשוב

אם תגדיר את שירות Windows Server Update כמיקום הורדה, עליך לאשר את העדכונים, ללא קשר בכלי הניהול שבו אתה משתמש כדי לציין את המיקום. באפשרותך להגדיר כלל אישור אוטומטי באמצעות שירות Windows Server Update, שעשוי להיות שימושי כאשר עדכונים מגיעים לפחות פעם ביום. לקבלת מידע נוסף, ראה סינכרון עדכוני הגנה של נקודות קצה בשירות עצמאי של Windows Server Update.

ההליכים במאמר זה מתארים תחילה כיצד להגדיר את הסדר ולאחר מכן כיצד להגדיר את שרת הקבצים של Windows - אפשרות שיתוף קבצים אם היא זמינה.

השתמש מדיניות קבוצתית כדי לנהל את מיקום העדכון

במחשב הניהול מדיניות קבוצתית שלך, פתח את מדיניות קבוצתית הניהול. לחץ באמצעות לחצן העכבר הימני מדיניות קבוצתית האובייקט שברצונך לקבוע את תצורתו ולאחר מכן בחר ערוך.

בתיבת הדו מדיניות קבוצתית ניהול עורך, עבור אל תצורת המחשב.

בחר פריטי מדיניות ולאחרמכן תבניות ניהול.

הרחב את העץ לרכיבי Windows עדכוני>חתימה של Windows Defender>.

הערה

- עבור Windows 10, גירסאות 1703 עד 1809 כולל 1809, נתיב המדיניות הוא רכיבי Windows > Microsoft Defender אנטי-וירוס > עדכונים

- עבור Windows 10, גירסה 1903, נתיב המדיניות הוא רכיבי Windows > Microsoft Defender Antivirus > Security Intelligence עדכונים

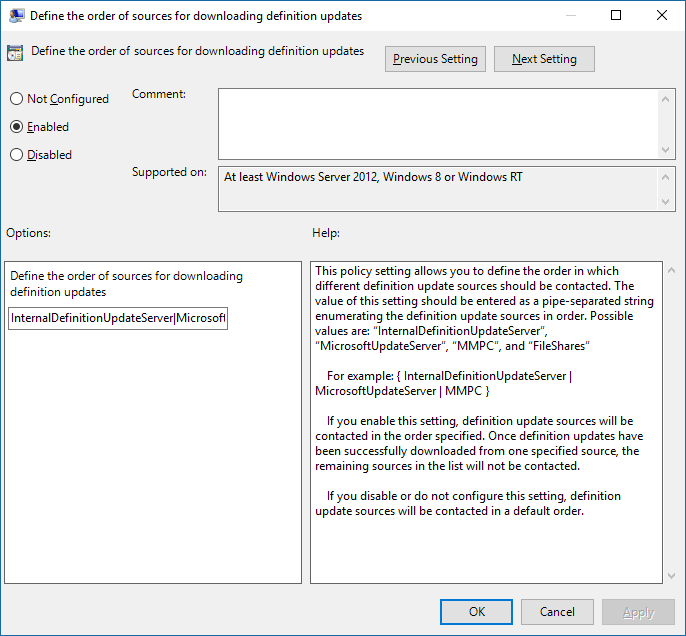

ערוך את ההגדרה הגדר את סדר המקורות להורדת עדכוני בינת אבטחה. הגדר את האפשרות כזמינה.

ציין את סדר המקורות, כשהם מופרדים באמצעות צינור בודד, לדוגמה:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, כפי שמוצג בצילום המסך הבא.בחר אישור. פעולה זו מגדירה את הסדר של מקורות עדכון הגנה.

ערוך את ההגדרה הגדר מיקומים משותפים של קבצים להורדת עדכוני בינת אבטחה ולאחר מכן הגדר את האפשרות כזמינה.

ב- Windows Server, ציין את מקור שיתוף הקבצים. אם יש לך מקורות מרובים, ציין כל מקור בסדר שבו יש להשתמש בהם, כשהם מופרדים באמצעות צינור יחיד. השתמש בסימני UNC סטנדרטיים כדי להוסיף תיאור לנתיב. לדוגמה:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.אם לא תזין נתיבים כלשהם, המערכת תדלג על מקור זה כאשר המחשב הווירטואלי מוריד עדכונים.

בחר אישור. פעולה זו מגדירה את הסדר של מיקומים משותפים של קבצים כאשר מתבצעת הפניה למקור זה בהגדרת המדיניות הקבוצתית הגדר את סדר המקורות....

השתמש Configuration Manager כדי לנהל את מיקום העדכון

ראה קביעת תצורה של עדכונים אבטחה עבור Endpoint Protection לקבלת פרטים אודות קביעת התצורה של Microsoft Configuration Manager (הענף הנוכחי).

שימוש ברכיבי cmdlet של PowerShell לניהול מיקום העדכון

השתמש ברכיבי ה- cmdlet הבאים של PowerShell כדי להגדיר את סדר העדכון.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

לקבלת מידע נוסף, עיין במאמרים הבאים:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- השתמש ברכיבי cmdlet של PowerShell כדי לקבוע תצורה ולהפעיל Microsoft Defender אנטי-וירוס

- אנטי-וירוס של Defender cmdlet של אנטי-וירוס של Defender Cmdlet

השתמש בהדרכה לניהול Windows (WMI) כדי לנהל את מיקום העדכון

השתמש בפעולת השירות Set של MSFT_MpPreference Class עבור המאפיינים הבאים:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

עיין במאמרים הבאים לקבלת מידע נוסף:

השתמש ב- ניהול מכשירים ניידים (MDM) כדי לנהל את מיקום העדכון

ראה CSP של מדיניות - Defender/SignatureUpdateFallbackOrder לקבלת פרטים אודות קביעת התצורה של MDM.

מה אם אנו משתמשים בספק שאינו של Microsoft?

מאמר זה מתאר כיצד לקבוע תצורה ולנהל עדכונים עבור Microsoft Defender אנטי-וירוס. עם זאת, באפשרותך להעסיק ספקים שאינם של Microsoft כדי לבצע משימות אלה.

לדוגמה, נניח ש- Contoso שכרה את Fabrikam כדי לנהל את פתרון האבטחה שלו, הכולל את Microsoft Defender אנטי-וירוס. Fabrikam משתמש בדרך כלל ב- Windows Management Instrumentation, ברכיבי cmdlet של PowerShell או בשורת הפקודה של Windows כדי לפרוס תיקונים ועדכונים.

הערה

Microsoft אינה בודקת פתרונות של ספקים חיצוניים לניהול Microsoft Defender האנטי-וירוס.

יצירת שיתוף UNC עבור עדכוני בינת אבטחה ופלטפורמה

בשרת קבצים של Windows הגדרת מיקום משותף של קבצים ברשת (UNC/כונן ממופה) כדי להוריד עדכוני בינת אבטחה ופלטפורמה מאתר MMPC באמצעות משימה מתוזמנת.

במערכת שעבורה ברצונך להקצות את השיתוף ולהוריד את העדכונים, צור תיקיה עבור קובץ ה- Script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\צור תיקיה עבור עדכוני חתימה.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86הורד את קובץ ה- Script של PowerShell www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

בחר הורדה ידנית.

בחר הורד את קובץ nupkg הגולמי.

חלץ את הקובץ.

העתק את הקובץ

SignatureDownloadCustomTask.ps1לתיקיה שיצרת בעבר,C:\Tool\PS-Scripts\.השתמש בשורת הפקודה כדי להגדיר את הפעילות המתוזמנת.

הערה

קיימים שני סוגים של עדכונים: מלאים ודלתא.

עבור דלתא x64:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"עבור x64 מלא:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"עבור דלתא x86:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"עבור x86 מלא:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

הערה

כאשר הפעילויות המתוזמנות נוצרות, באפשרותך למצוא פריטים אלה במתזמן המשימות תחת

Microsoft\Windows\Windows Defender.הפעל כל משימה באופן ידני וודא שיש לך נתונים (

mpam-d.exe,mpam-fe.exeוnis_full.exe- ) בתיקיות הבאות (ייתכן שתשתמש במיקומים שונים):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

אם המשימה המתוזמנת נכשלת, הפעל את הפקודות הבאות:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"צור שיתוף המצביע על

C:\Temp\TempSigs(לדוגמה,\\server\updates).הערה

לכל הפחות, למשתמשים מאומתים חייבת להיות גישת "קריאה". דרישה זו חלה גם על מחשבי תחום, על השיתוף ועל NTFS (אבטחה).

הגדר את מיקום השיתוף במדיניות לשיתוף.

הערה

אל תוסיף את התיקיה x64 (או x86) בנתיב. התהליך

mpcmdrun.exeמוסיף אותו באופן אוטומטי.

מאמרים קשורים

- פרוס Microsoft Defender אנטי-וירוס

- ניהול Microsoft Defender אנטי-וירוס והחל תוכניות בסיסיות

- ניהול עדכונים עבור נקודות קצה שאינם עדכניים

- נהל עדכונים כפויים מבוססים על אירוע

- ניהול עדכונים עבור מכשירים ניידים ומחשבים וירטואליים

- Microsoft Defender אנטי-וירוס ב- Windows 10

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.